Но нет, эта статья не о политике, а о технологиях.

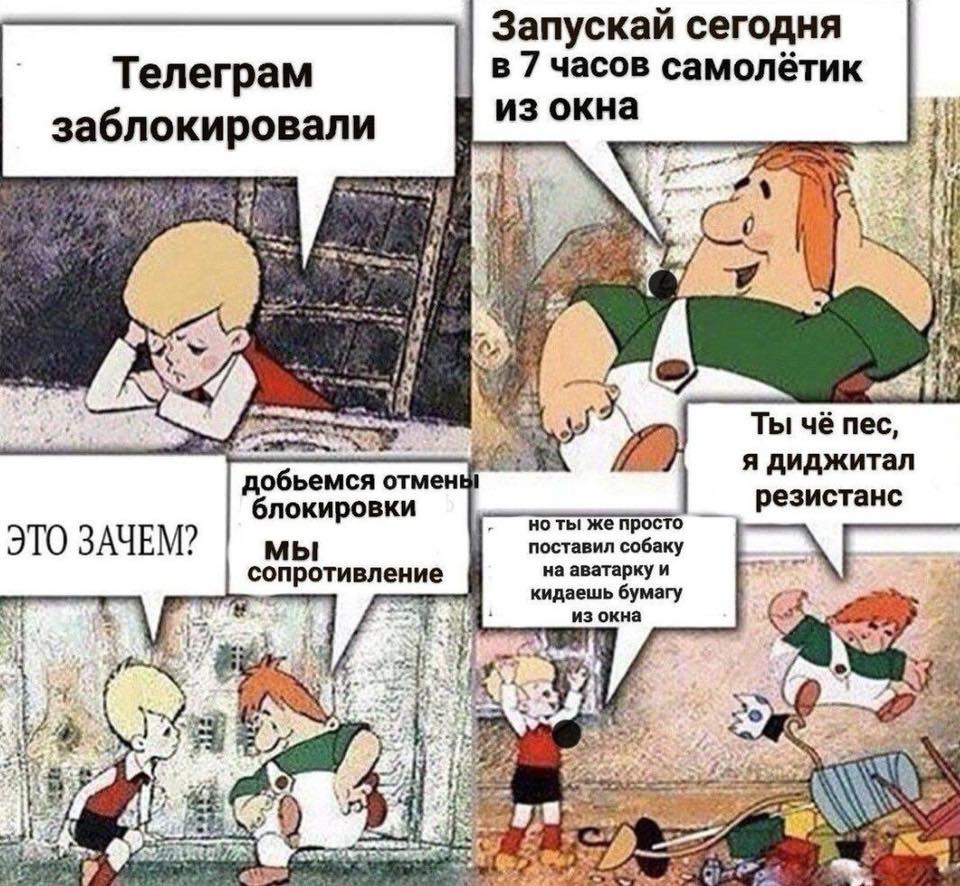

Техническая грамотность людей, благодаря всему происходящему, тоже растет. Если раньше слова «VPN» и «прокси» были знакомы только IT-специалистам, то теперь даже домохозяйки их знают, и более того — используют то, что эти слова означают.

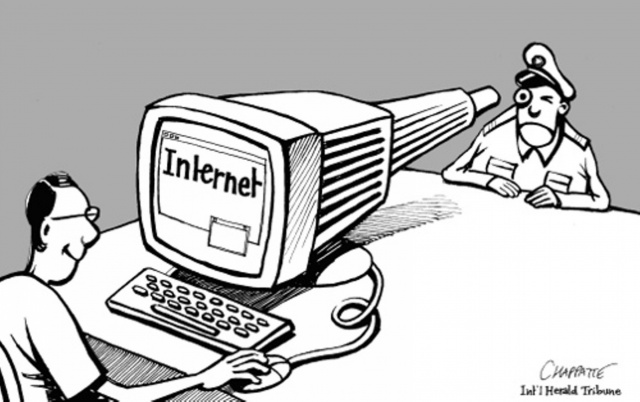

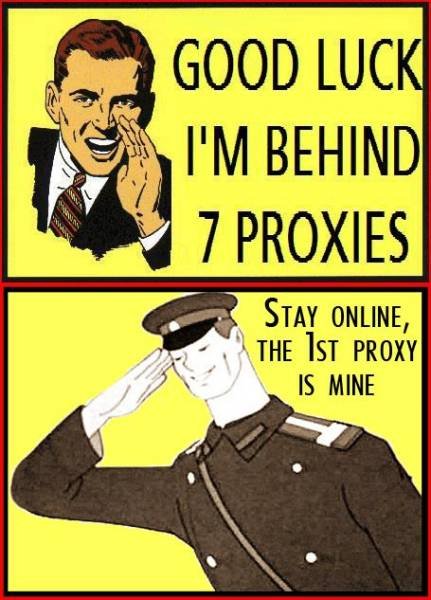

Должностные лица, правда, тоже не дремлют. Новости приходят весьма занятные. Например, предоставление услуг VPN и аналогичных для шифрования трафика и обхода блокировок ныне наказуемо, а в Китае так за это вообще сажают в тюрьму. А не так давно РКН начал применять анализ пакетов для блокировки протокола MTProxy. Можно также обратиться к опыту наших стран-собратьев, которые наиболее преуспели в таких делах: Китая, Ирана, Казахстана, Венесуэлы. В Венесуэле, например, вполне конкретно блокируют прямые подключения к Tor и обфусцированный трафик к мостам. Исходя из всего этого, можно предположить, что будущее ждет нас тоже очень интересное, особенно, если РКН перестанет устраивать тупые факапы раз за разом, а будет действовать умнее и изощреннее.

На Хабре неоднократно в комментариях озвучивали прогнозы как дальше государство может бороться с технологиями шифрования для обычных граждан. Анализируя озвученные мысли и посмотрев на свидетельства из других стран, я попробовал предположить, в какую сторону могут дальше двинуться меры по ограничению связи. DistortNeo и shifttstas подкинули еще несколько интересных идей, и в итоге я пообещал el777 все-таки дописать эту статью.

С фильтрами по ACL всё в целом ясно. Они действуют уже сейчас, и с ними с переменным успехом получается и не получается бороться (хотя существуют вполне себе пессимистические прогнозы). С DPI все интереснее.

Способы «определения» типа трафика у DPI можно разбить на две группы:

- Сигнатурный анализ. А именно, разбирание пакета «по косточкам», сопоставляя заголовки и структуру с образцами, и таким образом определение его предназначения. Таким образом детектируются многие туннели, например OpenVPN, L2TP/IPSec, SOCKS, и др.

- Предварительный анализ паттернов обмена трафиком, например, соотношения входящего/исходящего потока, периодичность запросов-ответов и другие критерии позволят отделить «настоящий трафик» какого-то протокола и туннель, лишь маскирующийся под него.

Можно разбить трафик на несколько групп и предположить, что будут делать с каждой из них.

- «Явные» VPN, туннели и прокси (OpenVPN, L2TP/IPSec, SOCKS, и др.) Обычные VPN и туннели вполне могут блокироваться автоматически, как, например, это происходит в Китае и Венесуэле. Если каким-то организациям или компаниям оно нужно для работы — пусть регистрируются и сертифицируются, о чем вполне конкретно говорит российский закон, упомянутый выше. С прокси все еще проще — что HTTP, что SOCKS передают адреса и содержимое в открытом виде, что вообще не создает никаких проблем для выборочного «резания» запросов и прослушки передаваемой информацией.

- Технологии «двойного назначения», например, SSH. Через небольшое время после установления сессии, скорость режется до черепашьей, так, что в консоли работать еще хоть как-то можно, а вот серфить и качать что-либо уже нет. То, что это создает проблемы при обычной работе, никого не волнует (что не раз нам демонстрировал РКН за недавнее время).

- Узкоспецифические протоколы, типа месседжеров, игровых клиентов, и т.д.

- Соединения, тип которых определить не удается.

Для пунктов 3 и 4 вполне возможны «белые списки» (в которые, например, заносятся подсети официальных игровых серверов или «правильных» месседжеров, и всего того, что владельцы серверов пожелают задекларировать и оформить как надо, чтобы их не трогали, по аналогии с теми, что уже сейчас есть у РКН для доменов и IP-адресов). А тех, кого в этих списках нет, ждет та же участь, что и п.1 или п.2, правда вполне возможна не тупая блокировка или обрезание скорости, а предварительно упомянутый выше анализ паттернов обмена в целях определения, является ли трафик «чистым» или «подозрительным».

То есть, при желании маскироваться под специальные протоколы, или же обфусцировать соединения, чтобы было невозможно определить их тип, придется так же позаботиться о создании «шума», препятствующего выявлению реально паттернов обмена. Пока что подобных разработок мне на глаза не попадалось.

Про разные ICMP и DNS туннели можно даже не вспоминать — большой объем трафика «куда не надо» по ним тоже автоматически вызывает подозрения.

5. TLS и SSL, HTTPS. Резать подчистую невозможно, поскольку это автоматически означает блокировку всего Интернета. Анализ паттернов не имеет смысла, поскольку веб-серфинг — как раз-таки и есть основное предназначение использование HTTPS. Из всего вышеперечисленного, SSL/TLS на 443 порту выглядит самым «не подозрительным» и надежным вариантом. Следовательно, давайте и попробуем замаскироваться под него.

Маскируемся

Для рассмотрения было решено выбрать решения Streisand и SoftEther.

Streisand — целый набор различных сервисов: OpenConnect/AnyConnect, OpenVPN, stunnel, Shadowsocks, WireGuard. Все это ставится в автоматическом или полуавтоматическом режиме «под ключ», и на выходе пользователь получает сконфигурированный сервер, а также файлы и подробную документацию по настройке клиентов.

SoftEther — VPN-сервер, который может поднимать L2TP/IPsec, OpenVPN, SSTP, и другие протоколы, а также имеет свой собственный протокол «SSL-VPN», который, по заявлениям авторов, неотличим от обычного HTTPS-трафика.

Итак…

OpenConnect/AnyConnect. Опенсорсная реализация протокола AnyConnect SSL от Cisco. При установлении соединения видны не только пакеты TLS (TCP), но и DTLS (UDP). DTLS в принципе тоже много где используется «в мирных целях», но это уже совсем не похоже на «обычный HTTPS».

Shadowsocks. Шифрованный SOCKS-прокси. Судя по всему, при желании может быть детектирован, однако существуют плагины, маскирующие его под «чистый HTTPS».

WireGuard. Судя по описанию, имеет хорошо закрученное шифрование и механизм установки сессии, но весь обмен происходит по UDP. Wireshark определяет тип пакетов как нечто совсем невнятное, а какое мнение обо всем происходящем сложится у стороннего DPI — очень и очень большой вопрос.

obfs3, obfs4. Обфуцируют пакеты так, что со стороны они выглядят абсолютно случайным набором значений. То есть попадают под п.4 из списка выше.

SoftEther. Выглядит как HTTPS, но с одним подвохом. Кроме непосредственно TLS over TCP активно шлет пачками UDP-пакеты. Как удалось выяснить в документации, UDP может использоваться для ускорения передачи данных в том случае, когда он не зарезан на фаерволе. Данный функционал отключается в конфигурации, и после его отключения все становится как надо.

SSTP. VPN-прокотол от компании Microsoft. Нативно поддерживается в Windows, вспомогательным софтом в GNU/Linux. Со стороны выглядит как HTTPS, и Wireshark это вполне подтверждает.

Но это еще не все

Предположим, вы установили на хост VPN-сервер или конец туннеля и сконфигурировали, чтобы он слушал 443 порт. Казалось бы, все прекрасно, но есть одно НО: если мы маскируемся под HTTPS, проверить, что по факту висит на 443 порту можно просто попробовав уткнуться в этот порт простым браузером или CURL'ом, или еще каким угодно способом. В некоторых статьях подобный метод называется «опережающим подключением», и, как упоминается, уже вполне используется в Китае.

Следовательно, нам необходимо чтобы по 443 порту у нас отвечал самый обычный и порядочный веб-сервер. И вот тут встает интересная проблема.

Ни у одного из вышеперечисленных сервисов в основной документации не нашлось описания рабочего механизма port sharing'а. Вариант с SSLH не подходит, хотя бы потому, что sslh не способен разделить трафик между HTTPS и вышеуказанными сервисами. Как минимум, потому что если тип трафика без полной расшифровки смог отличить sslh — то сможет и DPI.

Большинство манов, наподобие этого, предлагают использовать Server Name Indication (SNI) — расширение TLS, позволяющее указывать имя хоста, и потом с помощью HAProxy, sniproxy и других тулов раскидывать подключения по сервисам. Проблема в том, что указанное при использовании SNI имя хоста передается plain text'ом, то есть в незашифрованном виде, и, следовательно, тоже может быть подсмотрено и использовано в дальнейшем.

Поэтому, будем импровизировать, и тут мне на ум пришли два варианта.

Port knocking

Port knocking как раз предназначен для активации «скрытых сервисов» на сервере. В классическом варианте (см. например реализацию демона knockd) под нокингом обычно понимают попытки установки соединения или посылку пакетов на определенные порты хоста в определенной последовательности, в результате чего демон вас «опознает» как своего, и активирует правило фаерволла, открывающее доступ на определенный порт только с вашего IP.

В нашем же случае, этот вариант не совсем приемлем. Во-первых, сами «нестандартные» порты могут быть заблокированы где-то по пути, а во-вторых, сама процедура при анализе со стороны может выглядеть подозрительно. Раз уж мы маскируемся под HTTPS, то и «стучаться» нужно по HTTPS.

Как ни удивительно, но HTTP/HTTPS нокеров с требуемой функциональностью я не нашел, и поэтому на свет родился нокер с романтичным названием Labean (гусары, молчать!), который я набросал за пару обеденных перерывов в кафешке неподалеку от офиса.

Дано: наш сервер, на котором на 443 порту крутится Nginx c корректно настроенными сертификатами и выдает какой-нибудь вполне безобидный контент, например, GIF'ки с котиками, ISO-образы дистрибутивов GNU/Linux, или зеркало Википедии и библиотеки Мошкова.

При этом в конфиге Nginx затаились строки вида

location ~ ^/somesecret/(.*) {

auth_basic "Administrator Login";

auth_basic_user_file /var/www/.htpasswd;

proxy_set_header X-Real-IP $remote_addr;

proxy_pass http://127.0.0.1:8080/$1;

}

Когда мы хотим подключиться к скрытому сервису, мы переходим браузером или делаем запрос CURL'ом по адресу вида

https://ourserver.org/somesecret/vpn/onпроходим стандартную авторизацию, после чего нокер, получив и обработав наш запрос, выполнит команду на открытие доступа к скрытому сервису для нашего IP-адреса, например что-то вроде

iptables -t nat -A PREROUTING -p tcp -s {clientIP} --dport 443 -j REDIRECT --to-port 4443после чего мы поднимаем туннель.

Далее через N секунд (да, поддерживается автоматический таймаут) выполняется команда, отменяющая вышеуказанное правило фаервола, и таким образом наше установленное подключение остается висеть, но подключиться к сервису снова даже с нашего IP без повторного дерганья нокера уже не выйдет.

Либо можно не использовать автоматический таймаут, а вручную деактивировать сервис, запросив URL наподобие указанного выше, только с /off в конце.

Таким образом можно сконфигурировать даже несколько разных сервисов, в том числе используя IPv6 (v6-адреса в заголовке типа X-Real-IP также поддерживаются).

Нокер написан на Go, не требует внешних зависимостей, прост как топор, и вполне себе работает. Исходники, подробное описание и примеры конфига nginx и init-скриптов можно найти на Gihub:

https://github.com/uprt/labean

Буду признателен за багрепорты, пулл-реквесты, гитхаб-звездочки и вообще любые хорошие идеи и предложения.

Websockets

Вторая идея озарила еще более неожиданно: лучшее средство замаскировать туннель внутри HTTPS — использовать общепринятые стандартные инструменты. Современные Web-технологии давно уже содержат решение для установления связи поверх TCP между браузером и сервером, и имя ему Websocket (RFC 6455). Клиент формирует особый HTTP-запрос, на который сервер отвечает определенным образом, и после небольшого хендшейка мы можем начинать передачу данных по этому же TCP-соединению. Со стороны, соответственно, все выглядит в точности как обычный HTTPS и не требуется установки никаких дополнительных соединений.

Реализаций WS-туннелей существует несколько (есть даже вариант на Haskell), я для теста взял wstunnel, сделанный на nodejs и не прогадал, все завелось легко и с первого раза.

Лишь один нюанс был не прояснен в документации. Для запуска клиента предлагается указывать просто wss://-адрес, типа

wstunnel -t 33 wss://server:443В нашем же случае, необходимо «отделить» ws-подключения к серверу туннелирования от запросов «обычного» сайта. Изучив исходники wstunnel, я пришел к выводу, что ничего не помешает удлинить URI после имени хоста каким-нибудь уникальным идентификатором:

wstunnel -t 33 wss://ourserver.org:443/hiddenws/и оказался прав: все заработало с первого раза

Снова рассмотрим наш сервер, на котором на 443 порту запущен Nginx c каким-нибудь безобидным сайтом.

В конфиг нужно добавить proxy-проброс для нашего Websockets-туннеля:

location /hiddenws {

proxy_pass http://127.0.0.1:8081;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "Upgrade";

}После чего мы можем тайным образом поднимать наш websockets-туннель. Поверх туннеля можно пустить подключение к обычному SOCKS-прокси (например, Dante), или OpenVPN, хотя, как по мне, это уже будет избыточно.

2018/07/05 13:28:03 [crit] 7724#0: *11 connect() to 127.0.0.1:8081 failed (13: Permission denied) while connecting to upstream, client: IP_ADDRES, server: _, request: «GET /hiddenws/?dst=localhost:22 HTTP/1.1», upstream: «127.0.0.1:8081/hiddenws/?dst=localhost:22»,то вам нужно разрешить демону подключаться к необходимому порту:

semanage port -a -t http_port_t -p tcp 22

semanage port -m -t http_port_t -p tcp 22

semanage port -a -t http_port_t -p tcp 8081Спасибо Renatk за то что обратил внимание и предложил решение.

Единственный минус такого подхода — кроме непосредственно SOCKS- или VPN-клиента на устройстве также нужно иметь клиент wstunnel, что может быть сложным в случае использования смартфона или другого «недесктопного» устройства.

Вместо заключения

Как на самом деле будет развиваться социально-техническое противостояние, мы знать не можем — только предполагать. Воплотятся ли в жизнь предположения, изложенные в статье, не воплотятся — узнаем со временем, как и о том, что будет дальше. Да, маскировка под HTTPS тоже не панацея от всего — например, делать это может быть опасно, если на будет введено административное или уголовное наказание за «использование несертифицированных средств шифрования»/ознакомление с запрещенными ресурсами/etc., или бесполезно, если на государственном уровне всех обяжут устанавливать «национальный сертификат безопасности», как это некоторое время назад хотели сделать в Казахстане.

Пока еще, к счастью, ни до того, ни до другого не дошло ни одно из известных нам государств, и если оно случится — это знак, что пора эвакуироваться, причем не из страны, а с планеты.

Берегите себя.

Комментарии (162)

muon

04.07.2018 08:27+2Этот пост лучше сохранить в офлайн.

jok40

04.07.2018 10:21Он уже зазеркалировался на сохабре.

ivan386

04.07.2018 12:37Это не совсем офлайн. Вот если его каждый сохранит себе на диск тогда да. И расшарит в P2P сетях. Правда у каждого получиться копия со своим хешем. Вот если бы хабр позволял бы сохранять неизменную копию или даже исходник статьи.

ffs

04.07.2018 13:39Блокчейн-инторнет!

tm3

05.07.2018 10:36+2Сохранено в IPFS, hash QmZBP8s22PydTsfKBfyHPuVb5vYLdMqUXg6BkXocFy42xk

tm3

05.07.2018 10:50+1Список шлюзов ipfs.github.io/public-gateway-checker

Например, ipfs.io/ipfs/QmZBP8s22PydTsfKBfyHPuVb5vYLdMqUXg6BkXocFy42xk или ipfs.express/ipfs/QmZBP8s22PydTsfKBfyHPuVb5vYLdMqUXg6BkXocFy42xk или любой другой из списка

el_kornholio

04.07.2018 08:42Пользуюсь уже давненько SoftEther-ом, самое удобное решение из коробки для обхода злобного прокси на работе, где блочат в том числе по протоколам. У Softether ещё есть годный GUI, позволяющий настроить все за пару тычек. Однако встроенная фича secure nat медленная, лучше запустить bridge и сделать dnsmasq, в интернете гайды были, как лучше сделать.

elve

04.07.2018 09:19Техническая грамотность людей не растет. То что они узнали пару новых слов это не показатель. Те кто не вникая делал все по инструкциям в интернете и качал непонятные файлики «чтоб стало хорошо», те и продолжили это делать.

adson

04.07.2018 09:48+1А здесь больше вопрос терминологии. В самом деле, понимание механизма работы вряд ли будет, как и у 99% «вновь приобщенных». Однако, микроволновками (равно как и сотовыми телефонами) сейчас пользуются почти все, и только малая часть может объяснить суть этой повседневной магии. При этом домохозяйка XXI века на порядок технически грамотнее своей предшественницы из прошлого столетия.

Serge78rus

04.07.2018 10:02При этом домохозяйка XXI века на порядок технически грамотнее своей предшественницы из прошлого столетия.

Это смотря с какой стороны посмотреть: чтобы растопить дровяную печь, требуется больше технических навыков, чем для нажатия кнопки микроволновки.

adson

04.07.2018 10:09Как человек, умеющий и печь растопить, и «кнопку нажать», не соглашусь :-) Во-первых, не просто одну кнопку нажать (и вспомним тогда уж интерфейс современных мультиварок — мозг взрывается, пока поймешь их странную логику). Во-вторых, и то, и другое, довольно примитивное побочное знание.

TiesP

04.07.2018 10:36Мультиварки разные бывают) В одной я видел, пожалуй, самый удобный интерфейс для выполнения одной задачи. После нажатия кнопки "рис" она определяет, сколько воды и сколько риса.В зависимости от этого варит нужное количество времени.

A4j

04.07.2018 10:45А если воды слишком много, оно рис переварит или оставит лишнюю воду? А если воды мало, оно будет варить пока вода есть и рис получится сырой, или откажется варить и напишет "долей воды"?

TiesP

04.07.2018 11:52Честно говоря, она не моя, поэтому подробно не тестил) Просто удивило наличие такой функции в довольно бюджетной мультиварке. Когда подбирал себе, то такой функции даже не встречал. Я думаю, там какие-то есть пределы по количеству и точности определения пропорций.

SergeyMax

04.07.2018 18:56+2После нажатия кнопки «рис» она определяет, сколько воды и сколько риса.В зависимости от этого варит нужное количество времени.

Фишка в том, что она не определяет, сколько воды и сколько риса)

TiesP

04.07.2018 21:25Возможно, но так написано в инструкции… "Время приготовления зависит от количества продуктов и воды". По идее, её доступна без дополнительных датчиков скорость нагрева. Может быть определяет общий объем. Возможно, на основании только этого можно придумать какой-то алгоритм, рассчитывающий время.

Serge78rus

04.07.2018 12:40Знания, необходимые для успешной навигации по меню навороченной мультиварки, вряд ли имеют еще какое-либо практическое применение. Знания, необходимые для розжига печи (например, что пламя от растопки поднимается вверх, а не вниз), можно приравнять к некоторому, пусть и зачаточному, пониманию физики.

bykvaadm

04.07.2018 17:33наблюдение за горением с последующим запоминанием процесса его протекания != понимание понимание физики процесса.

Точно также как вырабатываемые рефлексы (горячо-не трогай) != понимание что такое горячо и почему больно.

Serge78rus

05.07.2018 09:52Это уже зависит от склада ума конкретного индивида. Во всяком случае, наблюдение за неким физическим процессом дает пищу для размышления. А если этот процесс еще и жизненно важен, то появляется так же стимул его понять и использовать приобретенные знания в дальнейшем.

elve

04.07.2018 16:29Не вижу противоречия между отсутствием технической грамотности и умением выполнять определенные заученные алгоритмы. У домохозяек технической грамотности не прибавилось — сменились алгоритмы действий. То же самое и с теми, кто «не шарит», но пытается сделать так, чтоб телеграмчик заработал =). Что делаем? Лезем в интернет за инструкцией =). А эта инструкция может помочь в решении проблемы, а может и помочь грохнуть ОС =). Технической грамотности-то нету, чтобы отличить вредные советы от полезных. И волшебные слова vpn и proxy этой грамотности человеку не добавили.

tomnolane

04.07.2018 10:46спасибо за пост, труд и развернутый анализ! подчеркнул для себя полезное. Вопрос из разряда «гипотетически дальше что может быть?»

— если РКН обяжут все компании продающие [утрированно] компьютеры, устанавливать соответствующий «софт» для демаскировки трафика (с запретом удаления и изменения этого «софта»)… или провайдеров интернета (также софт демаскирующий трафик). Что можно придумать?

m1n7

04.07.2018 10:57Можно придумать бесплатную опенсорсную ОС:)

Serge78rus

04.07.2018 12:43Где Вы видели что либо бесплатное, исходящее от представителей этого государства?

Wizard_of_light

04.07.2018 10:57Может быть обязательный номер,

огнетушитель, аптечка,экзамены на право управления сервером в государственной инспекции обмена данными, налог на владение и ежегодный сбор на ремонт интернета. Ещё регулярные техосмотры и внесенные в паспорт технического средства номера основных узлов и цвет корпуса.

Да, сейчас смешно. Но автомобилисты вон тоже смеялись сто лет назад.

F0iL Автор

04.07.2018 11:03Про вариант с дешифровкой/демаскировкой трафика «провайдерами интернета» я упоминал в конце статьи. В Казахстане некоторое время назад о таком уже задумывались.

Видимо, в таком случае, придется смотреть куда-нибудь в сторону стеганографии — а именно, сокрытие одних данных в других данных (артефактах сжатия, белом шуме, и т.д.), так, чтобы сам факт сокрытия невозможно было детектировать.

tomnolane

04.07.2018 11:11вопрос личного характера: сколько примерно времени ушло на написание статьи (если не секрет)?

F0iL Автор

04.07.2018 11:25+1Один вечер на то, чтобы арендовать VPS на ArubaCloud, установить на него Streisand и Softether, и поочередно устанавливать соединения по разным протоколам, смотря Wireshark'ом, что и куда шлется, попутно читая документацию и описание сервисов.

Еще пара вечеров на то, чтобы изложить все это текстом, и еще одно утро на форматирование, вычитку, исправление ошибок, добавление ссылок, и т.д.

vikarti

04.07.2018 17:58Что значит «продающие компьютеры» — ДНС продает компьтеры если системный блок продает по собранному пользователем конфигу и БЕЗ ОС? Куда в этом случае ставить этот софт?

Запретить эту схему? Так получаем либо навязывание лицензии на винду и жалобы в ФАС либо установку линукса (некоторые пользователи будут против + получаем набор проблем уже с линуксом — если я могу обновить ядро и свой дистрибутив — запретить мне что — нельзя. Если не могу — кто будет отвечать за проблемы и затыкание дыр? Да и не купят)

Вообще если это делать мало мальски нормально — запрещать продажу девайсов без активного и неотключаемого Secure Boot + обязать MS / Canonical / Apple сделать спецверсии для России где будет спецприложение и запрет загрузки любого неподписанного кода. А компьютеры без Secure Boot продавать только по предъвлении справки о работе программистом (и под роспись о ненарушении).

Хотя стоп — любого неподписанного. А что с javascript делать? Ведь есть HTML5-canvas-based виртуалки? html-based proxy вроде web-warper'а старого. Но можно потребовать и подписи всего js-кода (а не подписанный — браузер не должен запускать, разумеется разработчики с удовольствием все это добавят).

Для более стабильной работы системы — вся цепочка доверия для России разумеется должна быть переведена на ГОСТ а сертифакты — выдаваться в МФЦ (заодно повысим доход авиакомпаний и отелей — надо ж будет разработчикам получать и ГОСТовые сертификаты… разумеется только лично)

…

heos_spb

04.07.2018 10:52Буду признателен за любые хорошие идеи и предложения

Пожалуйста, добавьте поддержку FreeBSD. Спасибо.

F0iL Автор

04.07.2018 10:54Честно скажу, опыта работы с FreeBSD и разработки под нее у меня практически нет.

В принципе, компилятор ее поддерживает как таргет, и никаких специальных трюков в коде не используется, максимум обычные POSIX-вызовы.

Попробовал собрать с env GOOS=freebsd, собралось и ни на что не ругнулось.

Как будет время, попробую запустить на виртуалке.

Semy

05.07.2018 00:49То, что вы выбрали go и команды управления файрволом задаются в конфиге, уже решило проблемы с совместимостью. Оно заведется под любой платформой, где есть компилятор go.

F0iL Автор

05.07.2018 01:06Да, это было одной из причин при выборе языка и дизайна утилиты.

Не удивлюсь, если оно будет работать даже под Windows.

Semy

05.07.2018 22:32+1На винду надо поставить еще вот это: sourceforge.net/projects/wipfw

И совсем хорошо станет :)

Хотя и штатным можно рулить через netsh.

DistortNeo

04.07.2018 12:07Все предложенные решения — централизованные.

А возможны ли децентрализованные решения и насколько они устойчивы?

F0iL Автор

04.07.2018 12:37Это уже другая тема, как мне кажется, тянущая на отдельную статью, возможно даже не одну.

В случае с децентрализованными решениями проблема, в приципе, стоит та же: максимально неподозрительный и недетектируемый поиск узлов децентрализованной сети, а максимально неподозрительные и недетектируемые коннекты между ними.

F0iL Автор

04.07.2018 14:53Ниже уже подсказали интересную штуку:

snowflake.torproject.org

trac.torproject.org/projects/tor/wiki/doc/Snowflake

firk

04.07.2018 12:35-1Техническая грамотность людей, благодаря всему происходящему, тоже растет. Если раньше слова «VPN» и «прокси» были знакомы только IT-специалистам, то теперь даже домохозяйки их знают, и более того — используют то, что эти слова означают.

А ещё они (есть подозрения, что и автор поста почти тоже) благодаря всяким рекламщикам теперь называют все прокси-сервера VPN'ами, хотя на самом деле это совсем разные вещи. Всё то, что используется для обхода блокировок — это прокси. А VPN это красивое слово, понравившееся маркетологам, и иногда косвенно лежащее в основе работы вышеуказанных прокси-сервисов, а иногда и нет.

F0iL Автор

04.07.2018 12:44они… называют все прокси-сервера VPN'ами… Всё то, что используется для обхода блокировок — это прокси.

Они называют все прокси-сервера VPN'ами, а вы называете все VPN'ы прокси. Ну и кто тут жертва рекламщиков?

Разберитесь с техническими терминами, пожалуйста.

Под «прокси» в статье я понимаю HTTP и SOCKS прокси (например, Dante, 3proxy или Squid), предоставляющие возможность работать по 4 и 7 уровню модели OSI,

под VPN — именно технологии организации виртуальных сетей (в нашем случае, с шифрованием), то бишь 3 и 4 уровень модели OSI.

Whuthering

04.07.2018 13:05Само по себе VPN — это сеть, или технология реализации этой сети.

VPN-сервер же можно с натяжкой считать обратным прокси только в том случае, если на том конце явно сконфигурирован NAT/маршрутизация для долезания до нужных ресурсов, а это бывает далеко не всегда. Поэтому будьте аккуратнее там с маркетингом, чтобы самим не выглядеть глупым.

firk

05.07.2018 14:04Прокси — это целенаправленно добавленный промежуточный сервер в маршруте трафика по сети. Его главная функция — пробрасывать входящие соединения до более-менее произвольной точки назначения. Возможные опции: шифрование, авторизация.

VPN — это виртуальная локалка. Её основная функция — сделать локалку — то есть много клиентов одного VPN'а получат дополнительный виртуальный адрес (у каждого свой, но из одной сети) через который они могут прозрачно общаться друг с другом так, как будто находятся в одной локальной сети. Наличие из этой локалки гейта в интернет — уже опция, и хотя в большинстве случаев она присутствует, но это НЕ то, что является определяющим для данной технологии. (пример впн без гейта — хамачи)

Вот картинкой попробовал это изобразить:

Третий случай на картинке: если вы используете VPN исключительно ради того, чтобы воспользоваться вышеуказанным гейтом — то по сути само VPN тут оказывается лишь техническим инструментом, главный функционал которого (локалку с множеством узлов) вы не используете. А вот вся конструкция в целом (впн+гейт в инет из него) это самое обычное шифрующее прокси.

Да и под названием "VPN" в этом случае по факту скрывается просто шифрованный туннель до гейта, ну а уж пользователю и подавно наплевать на внутреннее устройство всей этой системы. А по функционалу это — прокси. А если эта штука ещё и не поддерживает внятную организацию p2p между своими клиентами, то оно даже формально не имеет права называться VPN (подозреваю что таких псевдо-впн много).

dartraiden

04.07.2018 12:55Ещё можно вспомнить GoVPN, где постоянно зашумляется трафик и сообщения согласования соединения. Причём, можно сохранять конфиденциальность передаваемых данных даже не используя шифрование (ключей шифрования нет — выдать их технически невозможно).

Но, очевидно, он тоже подпадает под пункт 4.

alz72

04.07.2018 13:08Учитывая возможность туннелирования, причем многократного — эта идея технически нереализуема, другое дело что создадут трудности которые обычный пользователь сразу не обойдет, то есть ситуация будет как с блокировкой сайтов, те кто Тором не пользуются — на сайт не зайдут...

F0iL Автор

04.07.2018 13:11Собственно, это статья как раз про туннелирование для недопущения подобного, но, как я отметил выше, и с туннелированием при желании могут начать бороться с разной степенью успешности.

alz72

04.07.2018 13:24Ну как раз "нету методов против Кости Сапрыкина" — выглядит трафик как обычный https, никаких способов вскрыть онлайн ( даже при условии общегосударственного сертификата — ибо он вскроет еще один шифрованный канал с уже совсем другим сессионным ключом, и вообще это может оказаться другой тип шифрования)

elve

04.07.2018 16:34Вскрыли и нашли не то что ожидалось — уже как минимум сигнал о необычной активности. А может и сразу бан.

alz72

04.07.2018 16:38Да ради бога — инфа то уже прошла… :-), я уж не говорю о том что "вскрыли и нашли не то" — это весьма нетривиальная задачка ...

alz72

04.07.2018 16:41замаскировать траффик засунув его например в какую-нибудь картинку- дело плевое… — а понять что это "не то что ожидалось" требует нетривиальных усилий и как минимум развитого ИИ — а это нам еще минимум лет 10 не грозит

alz72

04.07.2018 16:47Это же только кажется — что перехватил пакет — и сразу ясно что внутри — а на самом деле фиг — отличить ОДИНОЧНЫЙ ПАКЕТ фрейма потокового видео от шифрованных данных я так думаю не то что онлайн — и часов может не хватить, даже задействовав все вычислительные мощности страны...

Hile

04.07.2018 13:13snikt.net/blog/2016/12/01/openvpn-over-https

TL;DR port-share 127.0.0.1 4443 — позволяет юзать на 443 и nginx и openvpn из минусов не видно в логах ip адресов для клиентов nginx

+ habr.com/post/412779

F0iL Автор

04.07.2018 13:16Из минусов — OpenVPN вполне себе детектируется со стороны, поэтому его обычно и пытаются завернуть в shadowsocks, obfs4 и аналогичные штуки.

Я об этом в том числе писал в статье, и про неприменимость sslh тоже.

rogoz

04.07.2018 13:42OpenVPN вполне себе детектируется со стороны

Кстати, у меня всё руки не доходят, вы проверяли OpenVPN в режиме static key? Как я понимаю там возможны серьёзные отличия от TLS режима.

F0iL Автор

04.07.2018 14:03Насколько я понял, pre-shared static key как раз включается опцией `--tls-auth`. В таком виде не проверял, возможно, стоило бы. Мой тестовый VPS, где все было, уже заглушен, поэтому буду благодарен, если кто-нибудь со своей стороны протестирует и поделится результатами.

Правда, встает другой вопрос — если в таком виде оно неотличимо от «чистого» TLS, и появился этот функционал довольно давно, то зачем тогда люди повместно по-прежнему заворачивают openvpn в дополнительные слои для обфускации? Хорошо бы, чтобы комментариями поделился кто-нибудь, кто глубоко погружался в тему.

rogoz

04.07.2018 14:15Не, tls-auth/tls-crypt это всё относится к TLS режиму.

Я про вот это: openvpn.net/index.php/open-source/documentation/miscellaneous/78-static-key-mini-howto.html

ksenobayt

04.07.2018 14:28Это тоже не спасёт, на самом деле.

На Хабре был отличный топик ValdikSS, где он демонстрировал, как легко определить не только факт использования того или иного VPN, но ещё и приблизительно сдетектить параметры (длина ключа, сжатие, etc) посредством анализа размера MTU.

F0iL Автор

04.07.2018 14:49Ага, теперь понятнее.

Попробовал все-таки поднять подключение таким образом, Wireshark со стороны видит его как обычный SSL.

Правда, port-sharing средствами OpenVPN он включить не дает (требует mode server, который в свою очередь требует --tls-server), а с sslh проблема описана в статье.

Kabdim

04.07.2018 14:07Интересное решение, но без варианта для мобилок очень половинчатое.

F0iL Автор

04.07.2018 14:14- HTTPS port-knocking прекрасно делается любым стандартным браузером.

А дальше, для SSTP есть сторонние клиенты под Andoid (правда, просят денег), для SoftEther разрабатывается. С яблоками все грустно. - WStunnel сделан под nodejs, и если очень сильно упороться, его можно попробовать запустить под android, в теории, должно заработать (за идею спасибо, как-нибудь можно будет попробовать протестировать или запилить свою имплементацию). Поверх него можно запускать или стандартный OpenVPN, клиенты которого есть для мобильных ОС, или гонять SOCKS-прокси, поддерживаемый почти всем чем только можно.

- HTTPS port-knocking прекрасно делается любым стандартным браузером.

ValdikSS

04.07.2018 14:36Ознакомьтесь с проектом Snowflake — WebRTC-прокси, работающий в том числе в браузере. Пользователи, заходящие на ваш сайт, могут становиться прокси-серверами, пока не закроют вкладку с сайтом.

Для DPI выглядит как обычный WebRTC-трафик.

snowflake.torproject.org

trac.torproject.org/projects/tor/wiki/doc/Snowflake

F0iL Автор

04.07.2018 14:52«А идея-то на поверхности лежала!».

Тоже подумал в сторону WebRTC Data Channels для туннелирования после идеи с WS, правда, p2p-варианты отложил до лучших времен.

alz72

04.07.2018 16:35У WebRTC есть слабое место- всякие сигнальные и прочие STUN сервера, которые вполне себе можно заблочить по ип ...

amarao

04.07.2018 14:50Мне кажется, что вариант с websockets (или любым другим вложенным в http протоколом), завёрнутый SSL, с невинной заглушкой — оптимальный вариант.

Однако, надо не забывать про возможность принудительного mitm с блокировкой всех неподконтрольных CA (хочешь пользоваться гуглом — ставь CA от майора). В этой ситуации надо заранее рассчитывать, что внешний уровень криптографии (SSL) вскрыт, а полагаться надо на стеганографические техники.

atolia

04.07.2018 14:56ngrok не плохо работает, тоже дает TCP тунель через https

ngrok.com/docs

F0iL Автор

04.07.2018 15:10Выглядит интересно, только не совсем понятно — оно, получается, работает только через свое облако, установить свой независимый сервер нельзя? Если так, то это сводит на нет все преимущества.

atolia

04.07.2018 15:17У них там есть платный тариф, можно свой домен прикрутить. Ну и CDN у них развесистый по разным странам…

F0iL Автор

04.07.2018 15:27Вопрос не про домен, а именно про установку на свой личный сервер.

CDN не спасет — как показывают недавние события, при необходимости РКН эти CDN может не взирая ни на что блеклистить пачками, если возникают подозрения, что там крутятся какие-то сервисы, которые могут быть использованы для обхода блокировок, а тут к тому же об этом самым открытым образом написано.

ivandeex

04.07.2018 23:43В ubuntu 16+ можно сделать apt-get install ngrok-server.

Кроме того исходники ngrok (возможно, устаревшие) лежат на github.com/inconshreveable/ngrok

Сам я не пробовал, но похоже, что персональный ngrok вполне возможен.

F0iL Автор

05.07.2018 00:00ngrok 2.x is the successor to 1.x and the focus of all current development effort. Its source code is not available.

F0iL Автор

05.07.2018 00:07И еще чуть ниже:

DO NOT RUN THIS VERSION OF NGROK (1.X) IN PRODUCTION. Both the client and server are known to have serious reliability issues including memory and file descriptor leaks as well as crashes.

Dmitri-D

04.07.2018 19:32По поводу перехвата и прослушки SSL (HTTPS) — тема совсем не затронута, а это, пожалуй, самое важное после выбора протокола.

MITM никто не отменял и в случае SSL всё держится на авторизованных компаниях, подписавших сертификат для сервера и возможность клиента проверить эту подпись, как и все подписи по цепочке выше.

Авторизованные компании «теряют» свои мастер-сертификаты. К чему это приводит? К тому, что вор вполне может вклиниться в ваш трафик на этапе handshake и подсунуть свой сертификат, который он создал сам для домена вашего сервера. Ваш клиент вполне съест этот сертификат как правильный и дальше весь трафик для вклинившегося будет прозрачен. Думаете, эти опасения не имеют оснований? Посмотрите сколько сертификатов авторизованных компаний последние годы попадает в revoked list.

Второй момент — возможность клиента проверить цепочку сертификатов и аккуратность этой проверки. Тут тоже есть чего опасаться и от грамотной диагностики на клиентской стороне зависит — будет ли MITM замечен, или нет.

Третий момент — уязвимость реализаций SSL — как на серверной, так и на клиентской стороне. Например, если MITM сможет на этапе handshake заблокировать выбор сильных ciphers, и оставить, допустим только 3DES, то вполне вероятно он сможет и декриптовать весь трафик. Т.о. важно как сервер и клиент сконфигурированы — отключены ли все слабые ciphers.

FrozenWalrus

04.07.2018 23:43Мне кажется, что в такой ситуации можно использовать PSK (pre-shared keys) + DHE и TLS 1.3, в котором не осталось слабых ciphers. Ведь мы поднимаем свой туннель, а значит вольны использовать ключ, который знают обе стороны, и который не зависит от компроментации третьей стороны (CA).

Dmitri-D

06.07.2018 16:01Но это демаскирует сервис.

Если он отказывает в допуске или демонстрирует сертификат, не подписанный корневым, то это значит не обычный web сервер, а что-то другое.

Про PSK (pre-shared keys) + DHE и TLS 1.3, — с этим всё понятно. Вопрос не только к настройкам, а еще, например, к реакции клиента, если сервер вдруг захотел работать по SSL v2 и, например, у него в списке предложенных сайферов вдруг остался один 3DES. Ведь 3DES как был так и остался во всех библиотеках, во всяком случае в том же openssl. Т.е. то, что возможно будет происходить при появлении MITM.

johovich

04.07.2018 20:24А какую скорость удалось выжать из этой конструкции?

funca

04.07.2018 21:43Некоторое время тому назад были популярны детективные истории про то, как злодеи переписывались через бесплатные объявления в популярных газетах у всех на виду.

Как вы думаете, в каком юз-кейсепользователям мессенжеровгипотетическим террористам нужна максимальная скорость, сильная криптография и гигабайты данных?

F0iL Автор

04.07.2018 23:45Задачи измерить скорость и оптимизировать ее я не ставил, критерием было просто «чтобы серфилка серфила». Наврядли людям в голову придет качать огромные торренты или смотреть 4K видео через туннель.

VPN и туннель всегда будут медленнее прямого подключения, хотя бы из-за оверхеда на заголовки пакетов и служебную информацию, буферизации, фрагментации, и т.д., а если у нас TCP-over-TCP-over-TCP или что-то в этом роде, то там еще очень много радости и веселья может быть из-за ретрансмиссий на разных уровнях. Скоростью обычно блещет то, что бегает поверх UDP, но оно, само собой, на HTTPS вообще никак не похоже и может вызвать вопросы.

В любом случае, если кому-то это важно, никто не запрещает соорудить такую же «конструкцию» (в статье их упомянуто несколько разных, не совсем понятно, о какой вы конкретно) и погонять iperf.

johovich

04.07.2018 23:09Причём тут террористы? Я для людей спрашиваю. Я вот до сих пор на постоянной основе не использую VPN только по причине низкой скорости. Будет удобное решение — обязательно буду использовать.

heos_spb

05.07.2018 00:05А что для Вас «низкая скорость»?

Так то давно есть такое, например.

johovich

05.07.2018 00:24Занимательная статья, мне правда не удавалось из openvpn больше 40мбит на 100мбитном канале выжать. А вот на softether получается 80 из 100 получить. Это вполне приличная скорость. 80мбит и ping < 30ms, можно даже играть спокойно.

DistortNeo

05.07.2018 01:08Очень странно. Я на работе держу OpenVPN-соединение с домашний компом — проседаний в скорости сильно ниже 100 мбит/с не наблюдаю.

F0iL Автор

05.07.2018 01:12Разница может быть в типе транспорта (tcp, udp), настройках MTU, да и просто пинге до VPN-сервера (который в свою очередь по-разному может влиять на пинг внутри туннеля).

DistortNeo

05.07.2018 01:19У меня два варианта — и TCP (по 443 порту), и UDP — разница между ними видна только на плохом канале.

Dmitri-D

06.07.2018 16:05разница обычно — используется ли AES256 или 128 (канальный сайфер) с аппаратной поддержкой CPU, или используется какой-то другой сайфер, не имеющий поддержки в CPU или библиотека, не умеющая его использовать.

С аппаратной поддержкой AES, очень сложно увидеть снижение скорости из-за криптования.

heos_spb

05.07.2018 01:20Ну слушайте, ну это несерьёзный разговор. Тут множество факторов, от простых — ширина канала, расстояние (и задержка), маршрут трафика, параметры шифрования (и производительность на обоих концах тоннеля) — и порой до такой экзотики, как tcp window size.

DistortNeo

05.07.2018 01:36Ок, буду на работе — напишу детали более подробно.

heos_spb

05.07.2018 01:50Деталей я и сам могу написать, я о том, что ваша дискуссия с johovich бессмысленна — вариантов, почему у Вас так, а у него эдак, слишком много.

whitehat

04.07.2018 23:41Все описанные в статье решения блокируются простым подсчётом байт, полученных одним клиентом с одного псевдо веб сервера. Грубо говоря — вы через этот туннель прогнали несколько сотен мб за день, майор заходит на псевдосервер и видит что там толком ничего нет — сервер отравляется в бан. Можно легко автоматизировать и отправлять в бан всё что не крупные CDN.

F0iL Автор

04.07.2018 23:43Я об этом в статье упоминал — что ручные проверки никто не отменял, и правдоподобная «заглушка» тоже важна. Например, deb/rpm репы разных дистрибутивов, зеркало википедии и либру, трансляция веб-камеры гнезда орла, и т.д. В идеале, разных подобных серверов полдесятка-десяток, и комбинировать-чередовать их в разных комбинациях.

sim2q

05.07.2018 08:22Заглушкой может быть «китайская флешка на 100 теребайт», т.е. файлы вы на ней видите, но они там перезаписываются, а тут можно nginx-proxy. Вот только я подзабыл — СОРМ у нас у совсем-совсем всех теперь стоит или только у магистральных? А то легко можно сопоставить активность.

xdimquax

05.07.2018 20:05На главной может ничего и не быть интересного, это же не значит, что и на всем веб-сервере нет никаких файлов.

johovich

05.07.2018 00:21Так видимо и будет. Придётся что-то мудрить и балансировать как-то, но все равно будет заметно. Вот сбер сейчас просто тупо поставил отсечку на сумму поступлений на счёт за период и никаких AI и нейронных сетей не надо.

olgerdovich

05.07.2018 02:13А если этим заняться вдвоем и более (в т.ч. в варианте «раздвоения личности»/«множественного расслоения») с балансировкой активности между клиентами и псевдо-веб-серверами?

(Я совершенный дилетант в вопросе, это просто реакция на оборотблокируются простым подсчётом байт, полученных одним клиентом с одного псевдо веб сервера.

)

Alexeyslav

06.07.2018 15:51И первыми блокируются соцсети… которые держат постоянный коннект из-за онлайн-чатов.

Для них подобное поведение это норма. Чем свой сервер хуже? Может у тебя там корпоративный чат, будущий(потому что один сидишь) с доступом к интернету.

0o0

05.07.2018 01:54цитата:

"например что-то вроде

iptables -t nat -A PREROUTING -p tcp -s {clientIP} --dport 443 -j REDIRECT --to-port 4443

после чего мы поднимаем туннель.

…

Либо можно не использовать автоматический таймаут, а вручную деактивировать сервис, запросив URL наподобие указанного выше, только с /off в конце."

конец_цитаты

Да, только этот запрос поедет на 4443 и веб сервер его не обработает, соответственно.

F0iL Автор

05.07.2018 02:27Это зависит от того, как маршруты пропишутся, какие параметры у браузера/curl'а будут и какой туннель/прокси мы используем. Потому что в некоторых схемах даже при активном правиле до nginx на 443 порт при желании можно достучаться изнутри через сам прокси — для сервера это будет видно не как запрос с {clientIP}, а как с локалхоста. А еще сервер может вообще иметь более 1 IP-адреса.

С этим нужно немного заморачиваться, поэтому, собственно, и сделана функция автоматического таймаута.

olgerdovich

05.07.2018 01:58Насколько я понимаю термины, если

По одну сторону баррикад мы видим государство <...>. С другой стороны баррикад рядовые граждане, которые хотят отстоять свои права…

, то это следует называть не какКто-то из журналистов недавно назвал происходящее «цифровой гражданской войной»

, а как «цифровое восстание».

Whuthering

05.07.2018 09:35+1Не стоит забывать, что в тех же РКН, ФСБ и других подобных структурах работают такие же люди, как и мы с вами (заметьте, я ничего не говорю про их моральные качества).

А учитывая, что достаточно большая часть населения горячо и яро поддерживает любые, даже самые маразматические и преступные действия государства, не удивлюсь, если все-таки в итоге это будет «гражданская война».

xdimquax

05.07.2018 19:55obfs3, obfs4. Обфуцируют пакеты так, что со стороны они выглядят абсолютно случайным набором значений.

Разве obfs4 не маскирует пакеты под https?

F0iL Автор

05.07.2018 19:58Нет, не маскирует. Он основан и очень похож на ScrambleSuit, который looks like uniform random bytes, с разницей в том что там добавили трюки для дополнительной обфускации обмена ключами и хитрой аутентификации.

Dmitri-D

Система, которую до сих пор выстраивали, т.е. распределение работы по фильтрации трафика по всем провайдерам, — работает плохо. Она слишком распределенная. Кто-то следует принятым нормам. Кто-то не следует. Кто-то опережает паровоз и режет всё подряд. Поэтому централизация управления трафиком — совершенно очевидное решение. Однако, оно существенно более затратное. Получается, всё упирается в бюджеты. Будут бюджеты — будет и централизация, и более качественный DPI и белые списки и большой файрвол на всю страну и петабайтные хранилища копий интернета. Не будет денег — будут продолжать бороться нынешними методами, благо они не требуют больших вливаний из бюджета.

Кстати, не исключено, что выпиливание из пенсий триллионов рублей, и одновременно открытие нового министерства по цифровым коммуникациям — возможно не совпадение.

F0iL Автор

На хабре уже озвучивались предположения, что введение закона Яровой связано вовсе не с борьбой с террористами (это с самого начала и так было понятно), и даже не с попилом денег на оборудовании, а с выдавливанием в перспективе с рынка мелких операторов связи (которые такое просто не осилят) и сосредоточению рынка в руках нескольких крупных, что упростить контроль и фильтрацию.

Welran

Всё же мне кажется что закон Яровой принимался именно с целью борьбы с террористами. Я не уверен что принимавшие законы люди действительно так гениальны что могут придумывать такие многоуровневые схемы. Тут скорее — «мамочки террористы же общаются через телеграмм, нужно срочно что то делать, вот я придумала классный закон точно поможет, что вы говорите не поможет и еще и кучу денег потратить надо будет? Да вы явно пособник террористов, и пытаетесь испортить мою гениальную задумку, ой всё». Всё таки не зря бритва Хэнлона есть. Если бы депутаты действительно были так умны, возможно они делали бы что то для пользы России, а не во вред. Это и им бы принесло пользу.

F0iL Автор

Если даже на секунду представить, что цель этого закона — «борьба с терроризмом», то это может означать только лишь то, что никто из депутатов, должностных лиц и «экспертов», участвовавших в его создании, не только не обладает хоть какими-то техническими знаниями, но даже элементарной логикой.

Окей, представим, что прослушка и запись всех данных — для борьбы с терроризмом. И даже представим, что шифрования всего и вся, что уже по сути дела стандартная практика в современном мире, не существует (т.к. если оно существует, то запись данных еще более бессмысленна).

Вот мы сейчас в Доте в чате с одним чуваком друг друга ху… ми обложили. Как понять — это мы просто поцапались или на своем тайном языке договорились что надо таки закладывать бомбу?

acyp

В контексте игрового чата еще веселее смотрятся «Counter Strike» или «Point Blank». Так может всем сообществом собраться на мозговой штурм и предложить стратегию при которой и нам мешать не будут и свои задачи выполнят. Раз уж откровенно видно их техническое профанство, от которого собсно и все беды?

Nalivai

Их задачи — это залезть нам в головы и контролировать каждую нашу мысль. Это, пожалуйста, без меня.

sim2q

Проще вселить в голову нужную мысль, что успешно и делается другими средствами.

balamutang

закон продавливали силовики, депутатам думать не надо, надо только принять. основная логика силовиков — держать и не пущать. да и борьба идет не столько с террористами, сколько с «арабскими веснами» и прочими революциями через твиттер.

собственно получив рычаг давления на крупняк вроде гугла, твиттера и прочие фейсбуки в виде рубильника — можно и получить от них не только лояльность в виде удаления/недоступности постов на территории РФ, но и прочее сотрудничество.

Levhav

Я тоже так про блокировки думал. Но записывать то зачем? Надо отключили отдельные сайты или приложения. Но вот какая цель в хранении трафика я не понимаю.

balamutang

потому что могут (продавить это).

какая цель хранения шифрованного трафика, коего все больше и больше?

кроме гипотетической возможности посмотреть на то кто с кем коммуницировал за прошедший срок — никакого.

Nalivai

Ну а как же. Поймал кого за репост мема, поднял его переписку за полгода, нашел кому он этот мем пересылал, и вот у тебя уже не один террорист, а целая организованная группировка.

907

Этому настолько много доказательств, что я даже не буду приводить примеры…

В депутаты идут не люди, обладающие незаурядным умом, а уже богатые люди и желающие еще более увеличить свое богатство… Поэтому и платят за мандат нехилые деньги и прекрасно понимают что и отобьют эти бабки и приумножат их…

Alexandrvv

Допустим поймали 2-х террористов->совпадения по контактам->о, у обоих есть любитель Доты.

Wexter

А им и не надо ничего придумывать, за них всё уже придумали и скинули задачу сверху

RedSnowman

Пара занятных фактов:

Как только развалился совок, то сразу прекратились красные коммунистические восстания по всему миру.

Как только появилась рф, то сразу произошел всплеск терроризма.

Так что малость странно если рф будет бороться сама с собой.

forcam

Мне кажется вы мазохист и любите когда вас пинают) поздравляю, сейчас вы кайфанете по полной))

RedSnowman

С чего вдруг, харба нынче стала рассадником ватников и ботов?

forcam

Страна не имеет отношение к политике, это вам по секрету, а вам, со своей гипртрафированной жалостью к себе следует «подобрать сопли», стать мужиком и заняться чем-то более достойным, чем хайпить на ровном месте с попытками вытирания ног о конкретную страну. Кто-то в сложных условиях становиться сильнее, кто-то ломается, опускает голову и начинает плакать, виня во всем весь мир вокруг, я вам настоятельно советую стать сильнее.

Whuthering

Страна — не имеет, а государство имеет самым прямым образом.

907

Во всем надо искать финансовую составляющую… Закон Яровой принимался в тесном сотрудничестве с ФСБ. Это всем известно…

А кто у нас главный бенефициар по производству всяческих СОРМов?

Все правильно — фирмы, ну очень близкие (и наверняка близкие родственными узами ) к биг-боссам из ФСБ… Все провайдеры вначале были шокированы, а потом взвыли от того сколько придется вкладывать в этот пресловутый закон Яровой… и все эти деньги уйдут на прокорм чекистов, вернее ихней верхушки… Это была первая задача…

Вторая задача этого закона — расчистка поля от мелких провайдеров… Именно поэтому стоимость оборудования СОРМ будет неподъемной для них… Они начнут продаваться, и самые предусмотрительные уже начали… Если сейчас они еще что-то получат за свою клиентскую базу, то в будущем просто вынуждены будут закрыться из-за отбирания лицензии в связи с неисполнением пресловутого закона.А мы, их клиенты, вынуждены будем пойти к более крупным провайдерам.В итоге останутся только крупные игроки этого рынка типа Ростелекома и большой тройки сотовых операторов… К ним хочет, видимо присоединиться еще и ДОМ.РУ… Читал недавно интервью ихнего босса, так он говорит о уже идущей покупке мелких операторов…

То что закон АБСОЛЮТНО не уменьшит терроризм — к бабке не ходи…

Если для устранения терроризма и преступности нужно уничтожить Телеграм, то почему власти не запретят использование кухонных ножей? Ведь известно что ножами убивается каждый день огромное количество людей… Власти понимают что это будет абсурдом… Слишком много людей пользуется ножами, а вот пользователей этого хоть и популярного сейчас мессенджера все-таки гораздо меньше…

Ну и третья задача этого закона — политическая. В результате расчистки поля количество игроков уменьшится и вот тогда можно будет более полноценно ставить всяческие заслоны, типа DPI, власть в любом государстве хочет знать о чем думает народ…

То есть из трех задач, что я привел, две — чисто финансовые…

А декларирование того что закон Яровой уменьшит терроризм — это полная профанация…

Это чисто мое мнение, мнение диванного аналитика…

Ну, очень хотелось бы думать что это не так… Но, боюсь что я прав…

Ну и, немного позитивных ноток…

Я считаю что, уже идущая борьба государства со своим народом ни к чему не приведет!

Силам зла НИКОГДА не победить прогресс! Они просто обречены на поражение…

Barma2012

Как верно заметил ныне покойный Березовский, «в 90-х мы думали, что наконец-то в России взяли власть капиталисты, но ошиблись — здесь всегда будут править люди в погонах...»

geher

Березовский был у власти в России, но не удержался, вот и шумел.

А люди в погонах не правят. Они всего лишь проводят в жизнь решения тех, кто правит.

AlexSky

Вы так говорите, будто те (тот), кто у власти, погоны никогда не носил.

DistortNeo

По-моему, кадровый состав не особо поменялся. Сменилась только концепция.

sav1812

Судя по количеству «минусов», свободное высказывание своего собственного мнения в сообществе людей, декларирующих свою приверженность всяческим свободам, всячески «приветствуется». :)

«Ферма животных» всё ещё актуальна. :)

adson

Вы про «Скотный двор» (Animal Farm) Оруэла? Ну, так это произведение будет актуально вообще всегда, вне зависимости от степени развития общества.

А минусующие здесь, как мне кажется, всего лишь выражают свое неприятие этого закона, без каких-либо личных выпадов.

Поддержу комментарии выше (не могу ставить плюсы из-за кармы) — вполне допускаю, что г-жа Яровая — истовая

фанатичнаяи преданная делуреволюции, и в самом деле ее порыв был злополучный хайп на популярную тему. А потом уже он быстро окоммерциализировался, как и все нынешние начинания.sav1812

По-моему, Вам действительно лишь кажется. :)

А мой опыт позволяет мне различать возражения против закона и банальное неприятие собственно мнений, отличных от их собственного.

Я считаю, что «минусы» здесь не имеют никакого отношения к обсуждаемому закону, они — лишь внешнее проявление немногих доступных здесь для «минусующих» способов борьбы с носителями «неправильных» мнений.

Люди говорят о свободах, активно осуждают государство, которое, по их мнению, эти их свободы «незаконно» ограничивает — но явно не готовы признавать и уважать свободу выражения другими иных мнений. В противном случае своё несогласие они могли бы выразить куда более демократичным образом — посредством письменной речи, а не плевками в «карму», лишающую и Вас, том числе, возможности выражать своё мнение аналогично им. :)

Маленькие такие «яровята», не допущенные к «взрослому» законотворчеству, и резвящиеся пока «по маленькой». :))

Dmitri-D

Не надо сложных нагромождений там, где есть более простое и логичное объяснение. Власть хочет слушать всех жителей страны, и не только страны, чтобы предотвращать поползновения, опасные для власти. Власть это делает, потому что понимает, что не всегда ее поддержка будет высокой, а она хочет править вечно. Вот для этого и весь сыр-бор. Террористы или оппозиционеры или просто инакомыслящие — тут им нет никакой разницы. Они просто хотят контролировать интернет и делать невозможной и затрудненной агитацию на массовые акции через интернет. Всё остальное ей по барабану. У кого из властей есть интерес в интернет бизнесе, они и так имеют все возможности мелких кидать, сажать, разувать и раздевать. Им для этого закон Яровой совсем не нужен. Он был бы им самим для этого обузой.

F0iL Автор

Это все понятно, но бессмысленная запись терабайтов зашифрованных данных никак не помогает в задаче «слушать всех жителей страны». Либо это все с прицелом на будущее (типа упомянутых «государственных SSL-сертификатов»), либо причина в чем-то другом.

Dmitri-D

Во-первых само наличие достоверной информации о том что «пишут», для многих будет тормозящим фактором. Самоцензура.

Во-вторых — вы не знаете какие из корневых и промежуточных сертификатов скомпрометированы какими спецслужбами и каких стран.

В-третьих пиушут всё. Не только SSL, а весь трафик, включая — DNS resolve, включая адреса, куда пошли соединения, включая открытые протоколы. И там тоже можно много чего собрать.

Но опять же, вернемся к реализации задачи — госструктуры получают финансирование, спецслужбы расширяют штат сотрудников, увеличиваются их зарплаты. Они не могут на выходе не генерировать ничего. Вот они и генерируют — с одной стороны инфошум, для стимулирования паранойи, с другой — вот эти самые вагоны петабайт данных, в том числе закриптованных. Там нет разумной и логичной задачи, кроме создания у царя видимости, что он защищен всё лучше и лучше, но враги вокруг всё коварнее и коварнее. Дайте больше денег. И ведь дадут.

Skycaptain

все.

спец. службами той страны, в юрисдикции которой находятся конторы их выпускающие.

balamutang

кмк вся эта истерия с террористами напоминает истерию с наркоторговцами в 80х. бешеные бюджеты, публичное преследование и тд и в итоге бабло крутится, на борьбу бюджеты мутятся, а реальных результатов почти ноль. Эскобар в 80х-90х был как Бен Ладен в 2000х.

как тема наркоты себя исчерпала, включили тему террористов.

ну это на западе, у нас то как всегда, через свою призму строят каргокульт, законы принимают почти под копирку из Евросоюза, только свои фишечки добавляют в сторону ужесточения — мол региональная специфика.

sav1812

А она сама себя «исчерпала»?

balamutang

как страшилка для обывателя — да, сложно выбить много бабла на тему с которой ты «борешься-борешься» много лет, а нифига не меняется.

тем более конкуренты тоже не спят, то птичий грипп, то свиной — тоже попугать хотят с целью отъема дензнаков

sav1812

Вас, видимо, ни та, ни другая «страшилка» пока что не коснулась…

В общем, да, ни фига: Вы как ни черта не знали об этом, так и не знаете. И правильно: знание может помещать фантазиям.

balamutang

приятно пообщаться с телепатом-гипнотизером, вам-то по одному камменту лучше видно мои знания чем мне

мой друг служил в наркополиции одно время, кое-что рассказывал, я даже пару раз участвовал в их контрольных закупках со своим «не засвеченным» авто (район небольшой, в «отрасли» все друг друга знают).

Не знаю куда уж ближе, только самому продавать и упарывать остается для полного погружения.

Я считаю что наркоту надо как и водку декриминализовать, продавать официально за разумные деньги, контролируя процесс.

Иначе это будет бесконечная война, как с водкой при сухом законе, с криминалом и смертями потребителя от товара с неконтролируемым качеством.

Но идея это конечно непопулярная, обществу гораздо приятнее наблюдать иллюзию что силовики борются, а посадка человека с одним граммом травы в кармане что-то меняет в городском наркотрафике.

sav1812

«вам-то по одному камменту лучше видно»

В общем-то да, такие «знания» видны сразу.

И обрывочная информация уровня рядового сотрудника позволяет Вам делать выводы о состоянии дел в стране и в мире? Да уж, «знания»…

Судя по некоторым комментариям — уже.

Россказни и фантазии, подобные Вашим, гораздо хуже любой такой иллюзии.

А убийства, изнасилования, и т.д., тоже декриминализируем? Вас же наверняка утешит, если Ваши дети погибнут от «лицензированных» наркотиков или убийц, да?.. В духе «свободы и толерантности»…

balamutang

ну вот мы и пришли к логическому завершению дискуссии, пошли аргументы уровня «если ваши дети».

Аргументов нет, давим на эмоции?

странно только что не переживаете что мои дети погибнут от пьяных хулиганов, напившихся лицензированной и абсолютно легальной водки

yandex.ru/search/?lr=22&text=%D0%BF%D1%8C%D1%8F%D0%BD%D1%8B%D0%B9%20%D1%83%D0%B1%D0%B8%D0%BB

до свидания

sav1812

Ну что ж Вы сразу-то не сказали, что только Вам так можно? :)

Не говоря уже о том, что на вполне разумные доводы ответа у Вас не нашлось, только деццкие обидки. :)

Я забыл, что теоретикам вроде Вас не нравится даже сама мысль, что возможные последствия их «идей» могут коснуться их самих или их близких.

Но таки да, жизнь именно так и устроена. :)

Whuthering

Вы передергиваете, причем совсем в другую сторону. От декриминализации убийств и изнасилований смертей меньше не станет. С наркотиками ровно же все наоборот.

Борьба с веществами «в лоб» не работает, как мы видимо по опыту нашей и других стран уже на протяжении десятков лет.

Декриминализация наркотиков как раз-таки позволит

а) уменьшить количество смертей из-за веществ сомнительного происхождения, передозировок, отсутствия своевременной медицинской помощи

б) вывести оборот и продажу всего этого дела из криминальных кругов, существенно снизить уровень преступности и коррупции

sav1812

Это старая и совсем тухлая «утка».

Если бы она в самом деле не работала, «северный пушной» уже давно вытеснил бы наш вид на этой планете.

А так-то да, это, как и многое другое — процесс, а вовсе не разовое «магическое действо», как мечтается многим «теоретикам».

Позволит, конечно же, кто ж спорит-то? Утратить полностью всяческий контроль она позволит…

Whuthering

Между тем, о неэффективности традиционных (силовых) методов борьбы с оборотом веществ прямым текстом давно говорят даже члены GCDP.

А вы пруфы и обоснования своего утверждения приводить, конечно же, не будете.

Наоборот, это сейчас контроля никакого нет: кто продает, кто покупает, что именно продают и с каким вредом для здоровья, куда уходят деньги от продажи и что на эти деньги делают потом.

И вас, видимо, такое положение дел полностью устраивает.

sav1812

Говорят, в Москве кур доят.

Других методов пока что не придумано, а говорунов, ругающих существующую систему и просто предлагающих её развалить, вокруг хватает. Эта дискуссия — яркий тому пример.

Ну, Вы сотоварищи вполне обходитесь голословными утверждениями, так что уж как «аукнулось». :)

Тем более, что для понимания того, что прекращение борьбы с преступностью в любой сфере положения дел с ней улучшить никак не может, мне достаточно и обычного здравого смысла с жизненным опытом.

«Наоборот, это сейчас контроля никакого нет»

Ну да… конечно… :)

В этом месте Ваш уровень «пруфов» и «аргументации» просто зашкалил. :))

Меня устраивает, что борьба ведётся, несмотря и вопреки говорунам разного уровня, призывающим к «декриминализации».

Да, она далеко не так эффективна, как хотелось бы. Но если её просто отменить — у нас есть шансы попросту сдохнуть.

И никакое «воспитание детей» никому не поможет: будут и другие дети, наглотавшиеся «декриминализированных» наркотиков и убивающие «воспитанных» ради денег на очередную дозу…

Whuthering

Эм… То есть вам предложили вести дискуссию конструктивно, с учетом мнений экспертов, ссылками на данные из надежных источников и используя логические доводы,

а вы вместо этого отвечаете смехуечками, называете всех «говорунами», единственным аргументом приводите личный «жизненный опыт» (по всей видимости не имеющий никакого отношения к специфике обсуждаемой темы), тупо игнорируете часть неудобных вам высказываний, и снова аппелируете к эмоциям вместо фактов и логики.

Теперь мне не удивительно, почему с вами не хотят разговаривать, а ваши сообщения и профиль минусуют. Минусуют не за несогласие, а за неумение вести конструктивный диалог.

sav1812

ГДЕ? :)

Где у Вас конструктив?

Где заключения, а не «мнения», экспертов? Кто эти эксперты, кто их выбрал и назначил, какова их квалификация и опыт?

Где у Вас «ссылки на данные их надёжных источников»? Чем и кем подтверждается надёжность этих источников и достоверность их данных?

И о каких «логических выводах» Вы можете говорить, если с логикой явно не дружите? :)

В общем, «предлагая» мне, начните, будьте так добры, с себя. А пока что я вижу только голословные, бездоказательные утверждения и обвинения в мой адрес. Но меня не убеждает и не сбивает с толку переход на личности — Вы не первый такой в моей жизни, и даже не тысячный. :)

Без мата — никак, да? ;) И дети будут точно так же воспитаны?..

Вы лжёте. «Всех» я никак не называю, я вполне ясно обозначил, о какой категории людей веду речь.

Вам хочется так всё представить, это да. Но это ложь, от бессилия что-либо доказать, прибегая к тем самым, перечисленным Вами, методам ведения дискуссии, к которым Вы призываете меня, и которых старательно избегаете сами.

Ну, у Вас он, возможно, и единственный. Или однолетний? ;)

А у меня он многодесятилетний и довольно насыщенный и разнообразный. Более того, мой жизненный опыт включает не «фантазии на тему», а куда более реальные вещи. Те самые «мнения экспертов», в частности, о которых от Вас мы пока что только слышим в призывах.

«Tinager Style»? ;)

«Первым назови оппонента дураком, нахами ему — и ты победишь!»? :)

Так я давным-давно уже не подросток, и это со мной не работает. Перейдя на подобный тон, Вы всего лишь подробнее рассказываете о себе…

Вы обходите своим вниманием всё. Мне начать равняться на Вас, или таки остаться взрослым, разумным человеком, не опускающимся в дискуссии до Вашего хамского уровня? :)

Да уж, я вижу… :))

Вы большой фантазёр, молодой человек. Ещё бы повзрослеть…

Я уже писал там, выше, почему. Могу ещё уточнить: по причине бессилия в том самом «конструктивном диалоге», о котором так много говорите Вы, но так талантливо скрываете умение его вести. Или показываете неумение? ;)

Бессилие в выборе действенных аргументов и подленькая такая трусость, «подогреваемая» имеющейся здесь возможностью анонимно «заткнуть рот» оппоненту — вот часть причин всех ваших «минусов».

Ну да речь не об этом, и заставить меня изменить свои взгляды и мнение это не может — я старше, умнее и опытнее, и я говорю в лицо, а не плюю в спину. :)

«за неумение вести конструктивный диалог»

Вы так много говорите об этом, юноша… :)

Может, проявите, наконец, эту свою мифическую способность и продемонстрируете, «как надо»?

А то хамство, ложь и переходы на личности уже были, а вот про «конструктивный» Вы, как тот поручик из анекдота, «всё только обещаете!». :)

P.S. Мне, юноша, не трудно было бы ответить Вам и в Вашем духе и стиле, но я здесь не за этим, и опускаться до Вашего уровня мне не хочется.

Поэтому я предлагаю Вам либо воспользоваться Вашими же рекомендациями насчёт доводов, «конструктивного диалога», «пруфов» (кстати, а кто это? ;) ), и прочих незаметных в Ваших комментариях вещей, либо прекратить это бессмысленное препирательство.

Мне интересны взгляды и мнения, а не подростковые выпады.

F0iL Автор

Не хочу влезать в столь эпичную дискуссию, но Ваши комментарии со стороны смотрятся действительно забавно :)

Whuthering

Чтобы это не случилось, я буду заниматься воспитанием и образованием своих детей.

Однако, если я облажаюсь с этим и мои дети все-таки начнут употреблять наркотики, я хочу свести к минимуму вероятность трагичных последствий для их здоровья, жизни и окружающих людей.

Именно поэтому декриминализация и важна.

AlexSky

Цель не слушать всех в смысле рилтаймового выделения нужной информации. Цель в возможности постфактум накопать на статью для отдельных людей. Например, задержанных на митинге. Впрочем, даже эта цель промежуточная. Основная — вся страна должна бояться писать что-либо в интернете.

johovich

Как учил Бил Оккам, самая простая гипотеза — самая правильная. Все названные вами варианты, в том числе: борьба с террористами, попил бабла на оборудовании, выдавливание мелких операторов связи, все это сложные варианты. Государство просто хочет свои отделы перлюстрации и цензуры внедрить в ту сферу, в которой эти отделы еще или не работают совсем, или работают плохо.

F0iL Автор

Вот только бессмысленная запись терабайтов зашифрованных данных в этом никак не поможет. Поэтому люди и ищут другие объяснения.

johovich

Сначала соберут, потом будут пытаться обрабатывать. Отдел перлюстрации тоже не все читал, но попадало туда все.