Оказывается, судоходные маршруты подвержены серьезному риску со стороны хакеров: устаревшие ИТ-системы на борту кораблей в сочетании с современными IoT-устройствами дают кибер-преступникам шансы на успех.

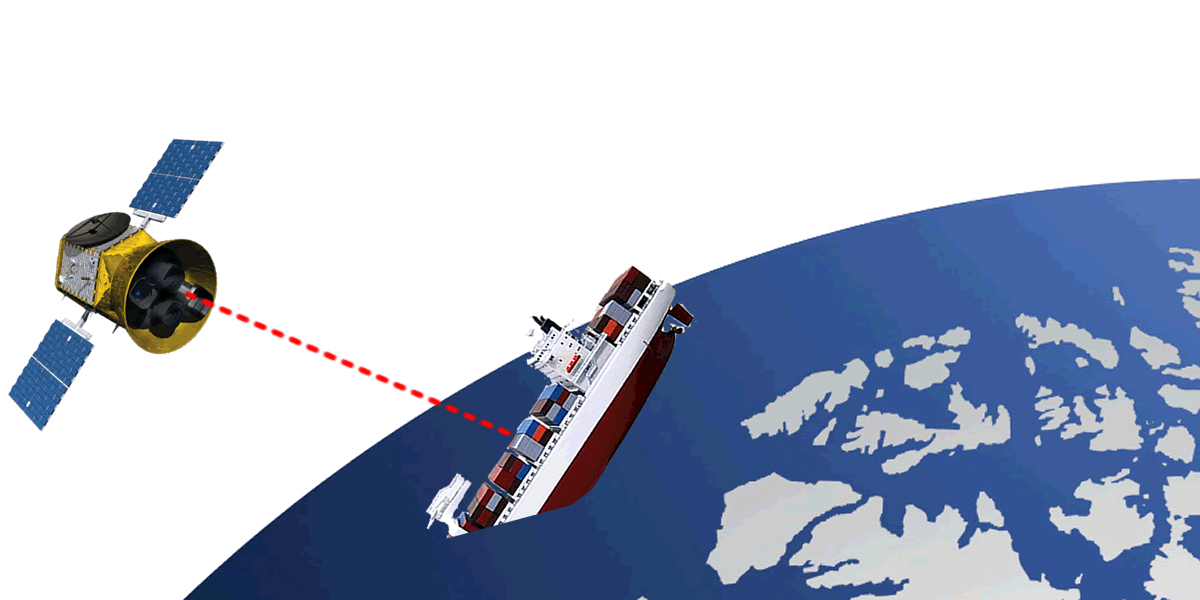

Обновления экосистем безопасности в судоходной отрасли, похоже, потерялись где-то в пучинах мирового океана. В открытом море все еще применяются инструменты и меры безопасности, которые в других отраслях устарели еще несколько лет назад, а это означает, что суда могут быть ограблены, взломаны и даже потоплены. Суда, которые традиционно были изолированы, теперь же, благодаря Интернету вещей и развитию информационных технологий, всегда находятся в онлайне с помощью соединений VSAT, GSM/LTE и WiFi и имеют комплексные электронные системы навигации.

Исследование Pen Test Partners (часть из представленных в нем наработок было продемонстрировано на Infosecurity Europe) показало, как легко можно получить доступ к кораблю. Некоторые из представленных методов доступа вызывают серьезное беспокойство: открытые терминалы спутниковой связи, пользовательские интерфейсы, доступные через незащищенные протоколы, учетные данные, установленные по умолчанию и никогда не изменявшиеся… Этот список можно продолжать еще долго. В этой отрасли успешная кибер-атака будет иметь огромные экономические и коммерческие последствия, поскольку морской транспорт по всему миру перевозит товары на миллиарды евро.

Спутниковая связь: угроза в движении

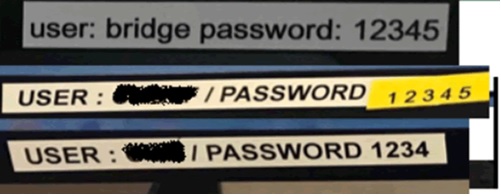

Благодаря Shodan, поисковику для подключенных IoT-устройств, исследователи Pen Test, проведя различные расследования, обнаружили, что конфигурации некоторых спутниковых антенных систем были легко идентифицируемы через старую прошивку или неавторизованные соединения. Чтобы получить доступ к системам, и в конечном итоге взломать их, в ряде случаев достаточно было использовать учетные данные, установленные по умолчанию, или простые комбинации типа «admin/1234».

В рамках данного исследования специалисты, по сути, создали трекер для отслеживания уязвимых кораблей, связав данные спутникового терминала с GPS-данными о местоположении корабля в реальном времени: ptp-shiptracker.herokuapp.com. Конечно, данные, которые показываются на этом сайте, намеренно не обновляются для того, чтобы они не могли быть использованы хакерами для проведения реальных атак.

Аппаратный взлом спутникового терминала

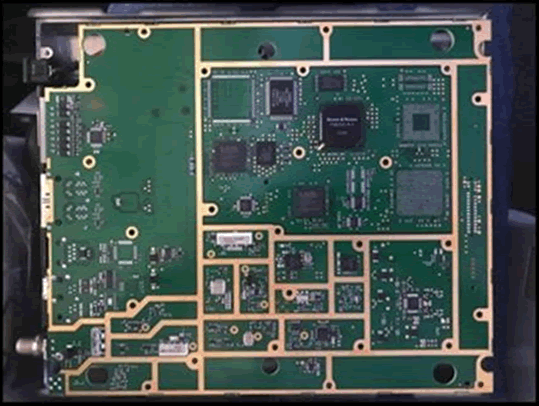

Исследователи Pen Test Partners применили все свои наработки в области безопасности IoT-устройств, в автомобильной сфере и в вопросах безопасности SCADA-оборудования, к спутниковому терминалу Cobham (Thrane & Thrane) Fleet One. Перед проведением тестирования они проверили результаты аналогичных проверок в открытом доступе, однако не смогли найти какие-либо материалы. Оборудование очень дорогое, возможно, этим объясняется отсутствие подобных тестов раньше.

Итак, во-первых, они обнаружили, что интерфейсы администратора использовали telnet и HTTP. Также было установлено, что прошивка не имела подписи, а вся проверка валидации была просто по CRC.

Во-вторых, исследователи установили, что в результате определенных действий можно редактировать все веб-приложение, запущенное на терминале. И тут уже возможны разные варианты для атаки.

Кроме того, не было защиты от отката прошивки. Это означает, что хакер, имея определенный доступ, может повысить свои привилегии, установив более старую уязвимую версию прошивки.

Наконец, исследователи нашли пароли к администраторскому интерфейсу, встроенные в «конфигах», хэшированные с MD5.

Как видите, вряд ли тут имеется тщательная защита! Но простая установка сложного администраторского пароля способна значительно усложнить доступ хакеров, даже несмотря на указанные недостатки безопасности. Исследователи сообщили, что все эти нарушения были отправлены в Cobham для их анализа производителем.

ECDIS прокладывает курс к катастрофе

Электронная картографическая и информационная система ECDIS (Electronic Chart Display and Information System) – это электронная система, используемая кораблями для навигации, и она также предупреждает капитана судна о любых опасностях по курсу корабля. Данный инструмент, который содержит картографическую и навигационную информацию, является альтернативой старым морским картам, которые не предлагают информацию в реальном времени. По результатам тестирования свыше 20 различных систем ECDIS, аналитики обнаружили, что большинство из них использовали очень старые версии операционных систем (некоторые были с Windows NT от 1993 года), а встроенные конфигурационные интерфейсы имели крайне низкий уровень защиты.

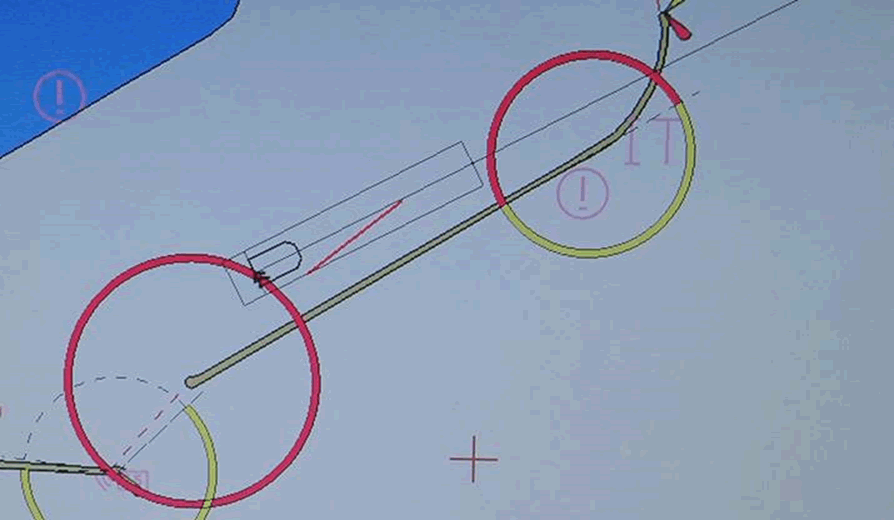

Таким образом, исследователи показали, что кибер-злоумышленники могли бы вызвать крушение корабля, получив доступ к ECDIS и перенастроив базу данных для изменения размеров корабля. Если корабль оказывается другого размера (шире или длиннее), чем он есть на самом деле, то электронные системы будут предлагать некорректную информацию для экипажей других, близлежащих кораблей. Они также показали, что хакеры могли бы вызвать столкновение, фальсифицируя положение корабля, которое отображается на GPS-ресивере. Это может показаться неправдоподобным, но в случае особенно загруженных судоходных маршрутов или в местах с плохой видимостью фальсификация подобного рода может реально привести к катастрофе. Плюс необходимо учитывать и человеческий фактор: молодые экипажи слишком часто «зацикливаются» на данных с мониторов, полностью полагаясь на электронные системы, вместо того, чтобы почаще смотреть в окно.

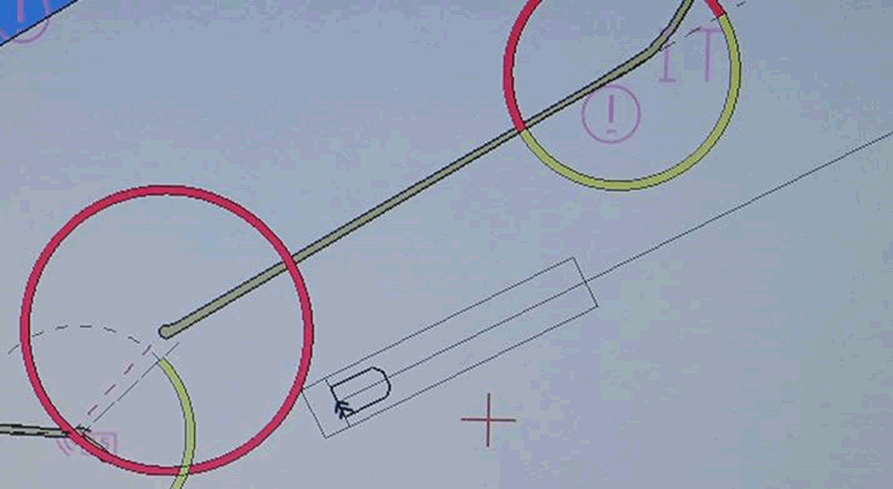

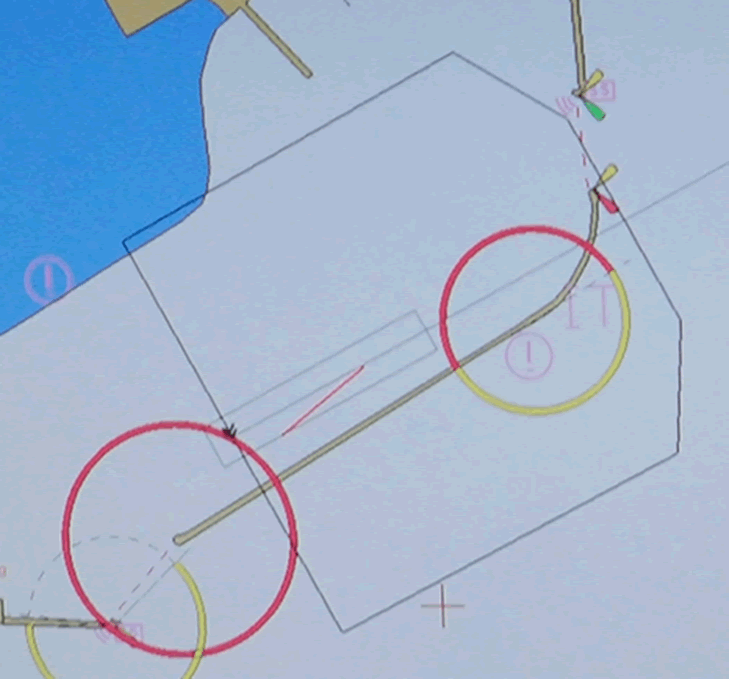

Исследователи рассмотрели один интересный пример с кораблем, на котором был плохо защищенный конфигурационный интерфейс. С его помощью можно было бы «перенести» лодку, подменив положение GPS-ресивера на корабле. Это не GPS-спуфинг: сама система ECDIS говорит, что GPS находится в другом положении. Такой прием похож на то, словно ввели смещение GPS (хотя, исследователи утверждают, что они могли бы сделать и это!). Вот пример того, как корабль «прыгает» с одной стороны гавани Дувра в другую:

Даже если уязвимости, показанные аналитиками, не используются таким экстремальным образом, крайне важно знать, что недостатки безопасности кораблей могут привести к существенному ущербу как для национальных отраслей промышленности, так и для морской инфраструктуры, включая порты, каналы и доки. Аналитики подчеркнули, что используя ECDIS, также можно получить доступ к системам, которые предупреждают капитанов кораблей о возможных сценариях столкновения. Контролируя эти системы предупреждения о столкновениях, злоумышленники могут перекрыть такие важные судоходные артерии как Ла-Манш, поставив под угрозу экспорт и импорт целого ряда стран.

Исследователи говорят, что они могут перенастроить ECDIS таким образом, чтобы в пределах километра от корабля мог «появиться» другой корабль. Дело в том, что ECDIS передает данные в AIS-трансивер – это специальная система, которая используется на кораблях для избежания столкновения друг с другом. Поэтому внеся изменения в выходные данные ECDIS, используя уязвимый конфигурационный интерфейс, у корабля могут измениться его размеры и местоположение.

Системы AIS на других кораблях будут предупреждать капитанов о возможном столкновении. А теперь представьте: загруженный канал Ла-Манш с ограниченной видимостью. Вряд ли в такой ситуации разумный капитан будет продолжать движение своего огромного судна с тысячами тонн груза, в то время как у него постоянно звучит сигнал тревоги от AIS. Результат: судоходное движение в Ла-Манше будет остановлено на неопределенное время. А это уже влечет ущерб для судоходной компании, грузоотправителей и т.д. по всей цепочке вплоть до конечного покупателя.

Идем дальше: взлом сообщений NMEA 0183

Еще одна техника заключается в эксплуатации последовательных сетей (serial networks) на борту, которые контролируют Operation Technology (OT). Ethernet и последовательные сети зачастую «соединены» в нескольких точках, включая GPS, спутниковый терминал, ECDIS и др.

OT-системы используются для контроля работы шестерни управления рулем, двигателей, балластных насосов и много чего другого. Они «общаются» с помощью сообщений NMEA0183.

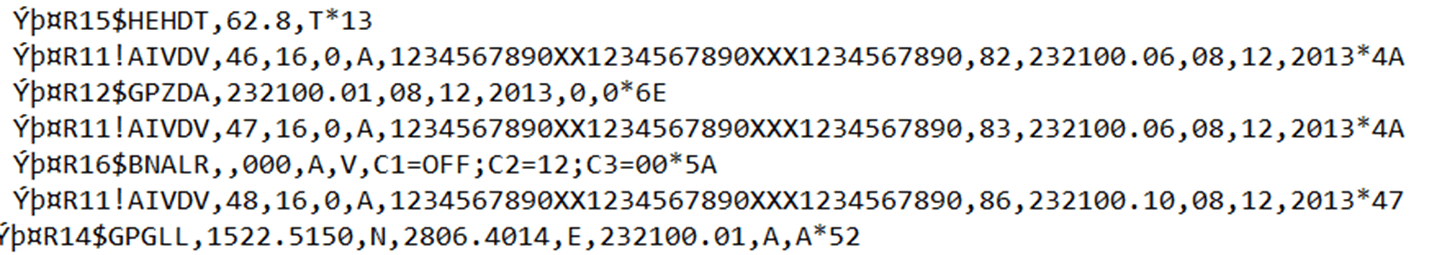

Вся проблема в том, что у этих сообщений нет аутентификации, шифрования или проверки: все идет обычным текстом! Поэтому все, что нужно сделать, реализовать “man-in-the-middle” и изменить данные. Опять же, речь не идет о GPS-спуфинге, который хорошо известен и легко обнаруживается. Исследователи говорят о том, что с помощью данной техники можно «встраивать» малозаметные ошибки, чтобы медленно, но верно сбить корабль с курса.

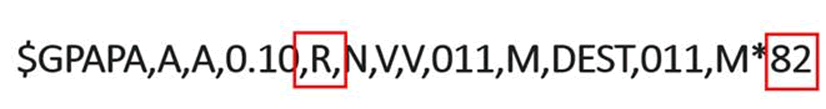

Если на корабле включен автопилот, то можно изменить команду руля, изменив команду автопилота GPS следующим образом:

Измените R на L (т.е. изменить команду с правого руля на левый!), а затем измените 2 байта контрольной суммы XOR в конце.

Простые решения для сложных систем

Помимо обновления систем и обеспечения того, чтобы конфиденциальная информация не раскрывалась в сети, судоходная отрасль должна также поддерживать адекватный уровень защиты, который необходим для Интернет-устройств, как мы рассмотрели в случае с системами спутниковой связи. Для обеспечения конфиденциальности соединения, на таких устройствах должны быть установлены протоколы TLS (Transport Layer Security), т.к. сбой всего лишь на одном устройстве может скомпрометировать безопасность всей сети.

Аналитики сообщили, что первым шагом для смягчения большинства проблем, упоминаемых в их исследовании, должно быть использование сложных паролей для профилей администраторов и обязательное изменение учетных данных, установленных по умолчанию. Чтобы избежать серьезных проблем, таких как диверсия и вредительство, гибель судна и перевозимых им товаров, столкновения и потеря инфраструктуры, крайне важно иметь системы защиты для всего периметра сети, включая транспортировку товаров, чтобы внедрить современный уровень информационной безопасности во всех международных водах.

Появление постоянно действующих спутниковых соединений подвергло судоходство хакерским атакам. Поэтому судовладельцам и операторам необходимо быстро решить эти проблемы, иначе станет все больше и больше инцидентов безопасности в судоходстве. В результате этого то, что мы можем сейчас наблюдать в кино, станет реальностью на океанских линиях.

// По материалам

Комментарии (12)

ElvenSailor

16.07.2018 12:48+1Совершенно естественно.

Капитану/старпому/стармеху естественно, не улыбалось запоминать сложные пароли, у них и так есть, чем башку занять.

Все привыкли, что сеть управления изолирована от всего остального.

И раньше так оно и было. И по уму — так оно и должно бы остаться.

Но,чем дальше в лесчем больше гаджетов на судне, тем больше соблазн вайфайчега… с инетиком через спутник, да.

Конец немного предсказуем.

Хоть бы на vlanы порезали, что ли…

stalinets

16.07.2018 13:39С учётом того, что в мире много кто кого не любит и постоянно идут хакерские войны, странно, что ещё не было громких диверсий и катастроф в этой сфере.

Например, на Ленте надавно была статья про деятельность северокорейских хакеров (понятно, что ресурс не ITшный, но всё же), с учётом этого + описанных тут уязвимостей на флоте удивительно, что ещё не потоплен какой-нибудь американский танкер.

Tqb

16.07.2018 14:35+1Я так понял, в море вы не ходили и на судах не были. Я судовой радиотехник и могу точно сказать, что это всё чушь.

Единсвенное, что реально, то это управление автопилотом, через ECDIS, но мало кто им вообще пользуется (автопилотом) и на мосту круглые сутки несётся вахта, незаметить отклонение — нужно быть полным идиотом, ну или китайцем (они в море самые безалаберные, несоблюдают правила МППСС, не выходят на связь и т.д.).

Что касательно остальных атак по типу подмены данных на приборах, то это, тем более, сразу будет заметно, во-первых, есть люмики (окна, как вы выразились), во-вторых, РЛС (радиолакауионная станция), которая к сети никогда не подключается (я такой возможности даже не встречал, это совершенно ненужно и действительно опасно), только отдает данные по NMEA, для другого оборудования.

Tqb

16.07.2018 14:54Не обратил внимание, что перевод.

И, простите за офтоп, но куда делась функция редактирования, я сделал пару ошибок, а отредактировать уже не могу, раньше минут 5 или 15 давалось.

geher

17.07.2018 21:24Если есть возможность выдать управляющее воздействие на рули, то в узких местах (каналы, узкие проливы, мосты, причалы) можно устроить катастрофу простым перекладыванием рулей в нужный момент с полным "газом". Экипаж, естественно, заметит, но отреагировать может и не успеть.

Если есть управление двигателем или генераторами, то можно вывести его из строя, выведя в запредельный режим (физическая возможность такого, правда, не на корабле, демонстрировалась).

Если экипаж щелкает клювом (бывает чаще, чем хочется, и корабли иногда ухитряются столкнуться при отличной видимости, малой скорости и огромном пространстве для маневра в открытом море), то даже такая мелочь может сработать. А если кораблей (или судов, если гражданские) много, то есть вероятность, что такой экипаж найдется хотя бы на одном из них, и при одновременной атаке на все корабли такой экипаж обеспечит успех диверсии. А уж если одновременно найдется более одного такого экипажа...

amarao

16.07.2018 18:10Всё это уже было: fantlab.ru/work9997

И злые хаккеры, взламывающие ПО для управления двигателями корабля, и эльфы…

Стоп, откуда тут эльфы?

tsolre

17.07.2018 08:01>>Дело в том, что ECDIS передает данные в AIS-трансивер

Передает он только данные аля «название судна», «порт назначения» и т.п. и то опционально. Т.е. ту инфу которую мастера и так регулярно забы(и)вают вводить в AIS перед рейсом. Никаких координат ECDIS на AIS не передает.

>>молодые экипажи слишком часто «зацикливаются» на данных с мониторов, полностью полагаясь на электронные системы, вместо того, чтобы почаще смотреть в окно.

Это правда, только это мониторы не ECDISов, а радаров. Пусть попробуют взломать радар :)

>> С его помощью можно было бы «перенести» лодку, подменив положение GPS-ресивера на корабле. Это не GPS-спуфинг: сама система ECDIS говорит, что GPS находится в другом положении.

Очевидно имелось изменение положения антенны GPS приемника на судне. Т.к. суда больше чем даже большой автомобиль, в настройка есть опция положения GPS антенны на судне(в каком месте она установлена). Естественно больше чем габариты судна «смещение» поставить не получится, что реально не сильно страшно. Если изменить габариты, первый же взгляд офицера на монитор обнаружит эту «подмену».

>>Вот пример того, как корабль «прыгает» с одной стороны гавани Дувра в другую:

Такое происходит когда подключают два разных GPS приемника к станциям ECDIS. Сигналы могут отличаться и поэтому происходят прыжки.

В доках описано как правильно надо подключать хоть 10 приемников, что бы избежать этого.

>>Ethernet и последовательные сети зачастую «соединены» в нескольких точках, включая GPS, спутниковый терминал, ECDIS и др.

Как уже сказали, обычно они изолированы, друг от друга.

В целом в статье очень уж слишком сгущены краски.

muon

Окон на судне нет.

А вообще да, много ещё в мире вещей, которые были изобретены до информационной безопасности, типа как часто вспоминаемый на хабре SS7.