Под катом – подборка самых необычных расследований, проводимых с помощью DLP.

Дело №1: «Солдат спит, служба идет»

Из материалов дела: «Компания X заказала пилотное внедрение Solar Dozor. В пилотную зону вошли десять сотрудников. На их компьютерах был установлен Endpoint Agent – модуль контроля активности пользователя на рабочей станции».

Почему-то трафик шел только с девяти компьютеров, десятый «молчал». Мы несколько раз все перепроверили, итог один: агент установлен, статус активный, система работает нормально, но трафик не идет. Причем по данным СКУД человек вовремя приходит и уходит с работы, значит, он точно в офисе.

Кто-то пошутил: «Может, он там просто спит?» Посмеялись, но решили проверить. Нам повезло: в офисе была установлена система скрытого видеонаблюдения. Вот что мы увидели: сотрудник приходит на работу вовремя, идет в свой кабинет, надевает темные очки и… действительно спит. В середине дня просыпается по будильнику и отправляется на обед, общается с коллегами, дает поручения, некоторое время даже разбирает бумаги и работает с договорами, а потом возвращается к себе и

Получается, человек на работе не пользуется компьютером, поэтому и трафик не идет. Так как X – крупная организация, без DLP-системы в огромном потоке данных руководство не замечало проблемы.

Что интересно, этот сотрудник все еще работает в компании X. Сам он уходить не собирается, а уволить его по статье нельзя: на работу он приходит вовремя, задачи закрывает, так как передает их подчиненным. А использовать в суде записи с камер скрытого видеонаблюдения незаконно: они устанавливаются для пожарной безопасности, а не для контроля сотрудников.

Дело №2: «Заслуженный донор»

Когда кто-то из сотрудников передает в отдел кадров электронную справку или больничный, Solar Dozor предупреждает службу безопасности. Документ может быть поддельным, лучше проверить.

Из материалов дела: «Сотрудник компании Y предоставил справку о сдаче крови в электронном виде. При проверке офицер службы безопасности обнаружил, что справка датирована завтрашним днем: на календаре был четверг, а кровь “была сдана” завтра».

Началось расследование инцидента. В первую очередь проверили подлинность данных о клинике и враче. Оказалось, ни такой организации, ни такого специалиста не существует. Было понятно: справка поддельная. Это подтвердил и анализ трафика «донора»: днем ранее он искал в интернете, где купить справку о сдаче крови, и сделал заказ на одном из сайтов. Как показала СКУД, вскоре после этого он ненадолго выходил из офиса. Возможно, для встречи с курьером?

Кроме данных о нарушениях Solar Dozor хранит историю коммуникаций сотрудников. В архиве нашлась интересная информация: «донор» заказал и распечатал не только справку, но и два билета на поезд в соседний город, как раз на день, когда «сдавал кровь».

Также обнаружился диалог сотрудника с женой. Они обсуждали, как здорово было бы в пятницу прогулять работу и поехать к родственникам. Тогда у них появилась идея подделать справку, ведь донору по закону положен один выходной.

Дело №3: «Продажа до кражи»

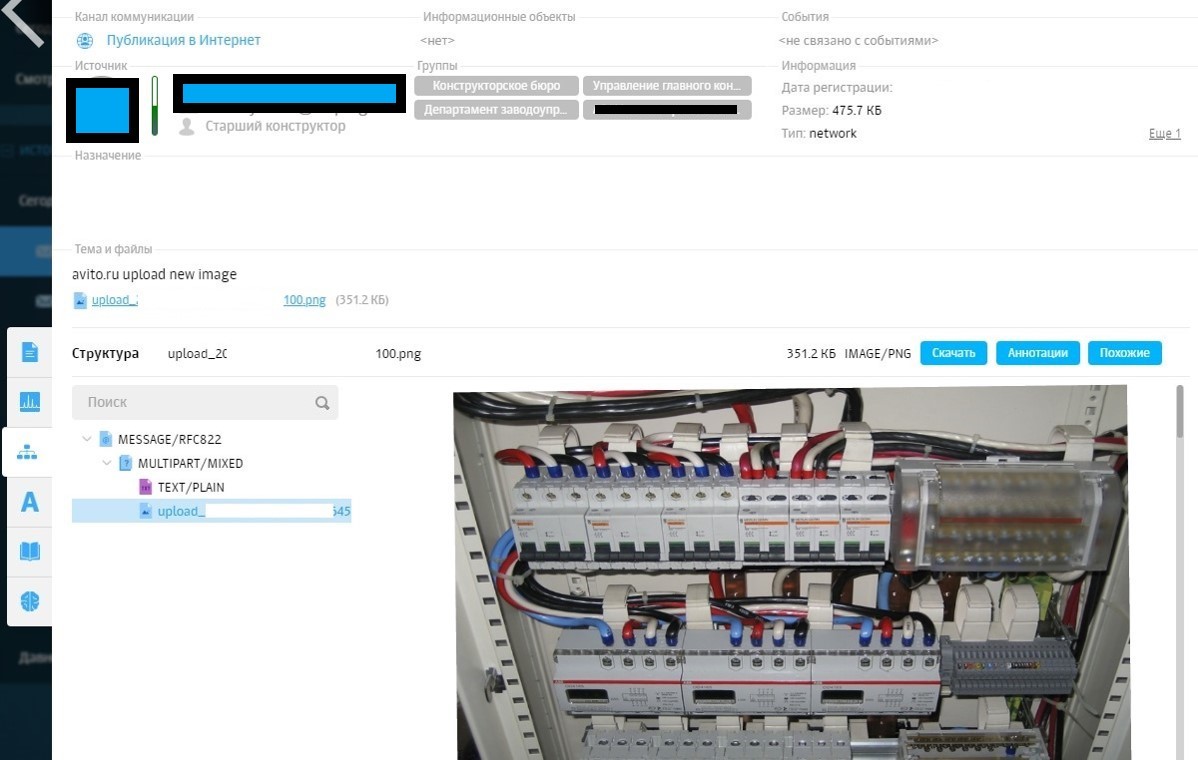

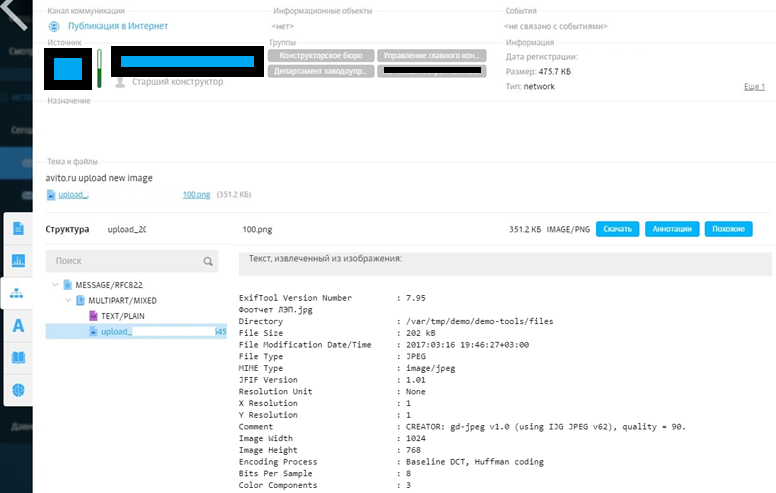

Это дело удалось расследовать благодаря возможности Solar Dozor анализировать служебные поля фотографий, где содержатся данные об устройстве, дата съемки, геолокация.

Из материалов дела: «В компании Z проводилось пилотное внедрение Solar Dozor. С рабочей станции одного из сотрудников была зафиксирована подозрительная активность на Avito».

Само по себе это не преступление: человек мог искать бытовую технику, одежду, детские вещи. Тем не менее, мы решили перестраховаться: запустили модуль Dozor File Crawler и проанализировали содержимое рабочей станции сотрудника. Среди прочего обнаружились фотографии электрощитов.

Тут заказчик вспомнил, что в компании были случаи пропажи щитов. Закрались подозрения, но требовалось больше доказательств.

Такие же фото щитов мы нашли на Avito, скачали их и сравнили служебные поля. Серийный номер телефона «подозреваемого» полностью совпал с моделью и серийным номером в служебных полях фотографий. Другие данные тоже были идентичны. Значит, на жестком диске и на Avito одни и те же фотографии. В служебных полях мы посмотрели геолокацию, забили данные в навигатор и нашли те самые щиты. Как мы и думали, они находились на объектах компании Z.

Как выяснилось, сотрудник выкладывал объявления о продаже щитов, а когда находился покупатель, выносил оборудование. Так он успел продать два щита и попался на третьей попытке.

Дело №4: «Зачем тебе антивирус? Ты и так красивая»

Из материалов дела: «Системный администратор компании B уже несколько раз попадался на нарушениях, поэтому попал в группу особого контроля. Solar Dozor отслеживал все его действия. Так в службу безопасности попала его переписка с секретарем».

Девушка уже не в первый раз жалуется, что компьютер тормозит. По переписке понятно: речь идет об антивирусе. Он регулярно обновляется или запускает проверку, из-за чего компьютер начинает подвисать. Системный администратор, даже не пытаясь решить проблему, просто «сносит» антивирус. Видно, что так он делает не в первый раз.

Казалось бы, просто халатность, но последствия весьма серьезны: машина уязвима, в периметре компании образуется брешь, о которой безопаснику ничего не известно.

Дело №5: Подделка документов на ремонт

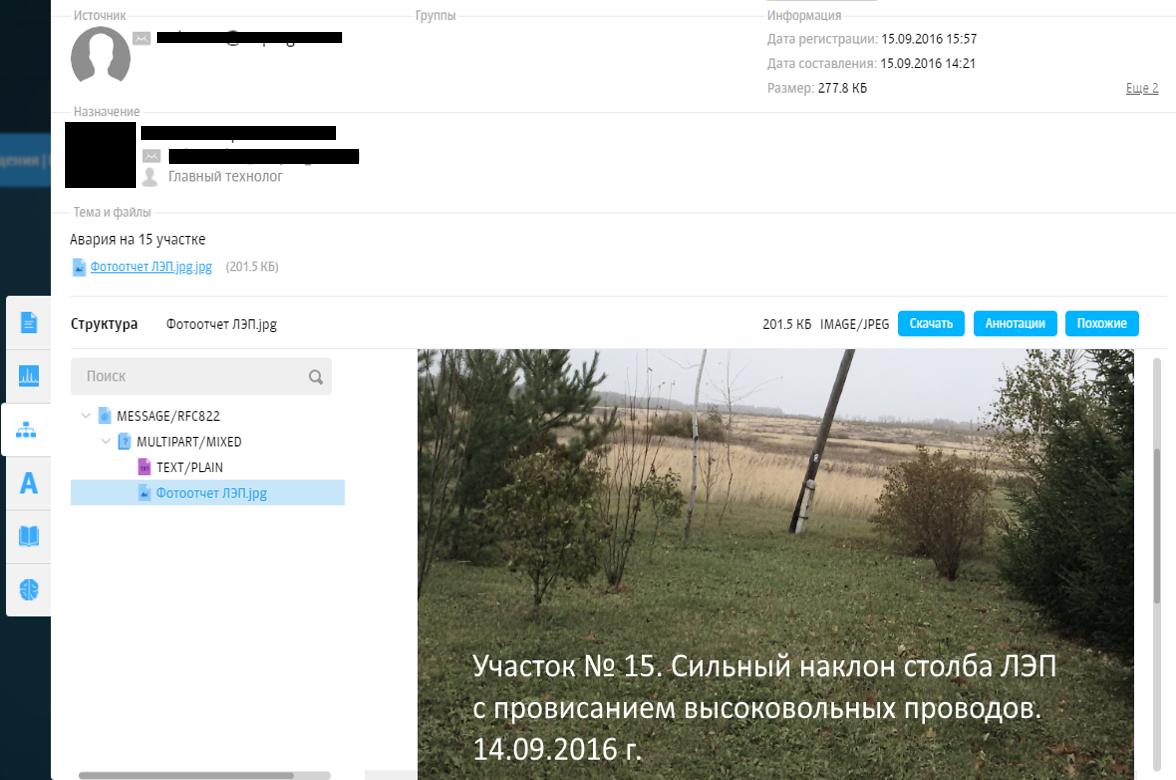

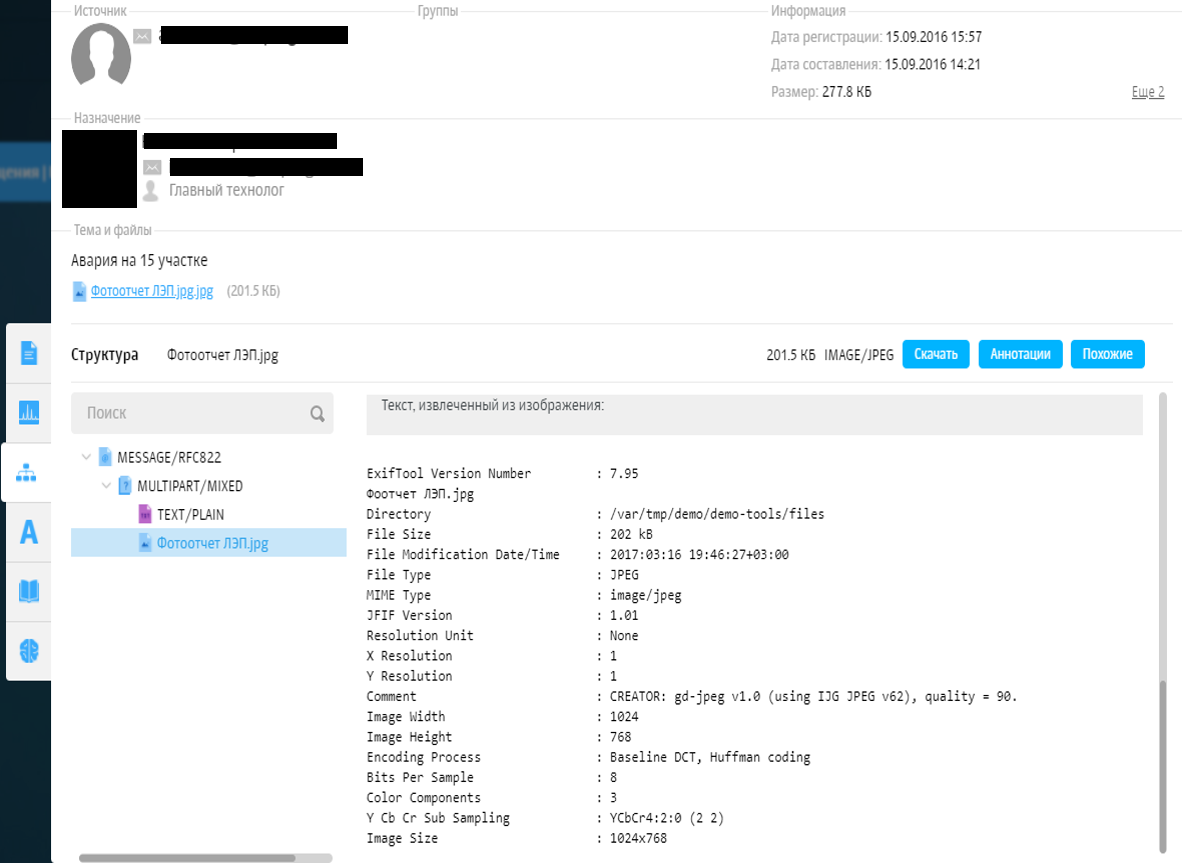

Из материалов дела: «A – крупная организация – занимается поддержкой и ремонтом опор ЛЭП, подстанций и другого электрооборудования. В ней есть проверяющие, которые выезжают на объекты для оценки их состояния. Если есть неполадка, они фотографируют ее на служебный фотоаппарат и заводят заявку на ремонт. После этого формируется контракт, проводится тендер и выделяются деньги».

Одна заявка вызвала подозрения. Сотрудник, составляющий контракты, был уверен, что этот участок уже ремонтировался несколько лет назад. Решили проверить и заглянули в служебное поле присланной фотографии.

Оказалось, снимок был сделан год назад, координаты точки не совпадают с указанными в заявке, серийный номер фотоаппарата тоже не соотносится со служебным. Скорее всего, фотография была взята из интернета и не имела отношения к реальным объектам. На первый взгляд такой обман раскусить непросто, ведь все столбы в поле выглядят одинаково.

Информацию передали в службу собственной безопасности заказчика. В ходе расследования выяснилось, что тендер раз за разом выигрывала одна и та же компания, никакого ремонта не проводилось, а деньги просто делили.

В этих случаях не было кибератак или слива конфиденциальной информации. И все же благодаря вниманию к, казалось бы, незначительным аномалиям в действиях пользователей удалось предотвратить кражу, выявить подделку документов, обнаружить недобросовестных сотрудников. Так что не игнорируйте мелкие странности, о которых сообщает DLP, – иногда они значат не меньше, чем прямые алерты об утечке.

Комментарии (77)

Igggi

23.07.2018 10:57Во всех случаях — раздолбайство в организациях.

1. контроль за текущими действиями сотрудников отсутствует.

2. ура!!! хоть комп может сопоставить дату отсутствия человека и дату документа

3. отсутствие контроля заявок на закупки и их исполнения

4. то — же только с по на локальных рабочих местах

5. акт выполненных работ с фото до и фото после устраняет данные проблемы.

Во всех случаях либо отсутствует контроль, либо халатность при контроле с контролирующей стороны

PendalFF

23.07.2018 11:17по третьему не понятно при чем тут контроль закупок и их исполнения?

Человек тырил продукцию и продавал. Залетел потому что идиот и продавал в наглую от своего имени, на мой вкус безопасника увольнять, если он не глянул в первую очередь на авито пропавший товар.

altrus

23.07.2018 11:16Дело №1

А использовать в су де записи с камер скрытого видеонаблюдения незаконно: они устанавливаются для пожарной безопасности, а не для контроля сотрудников.

Причем тут суд? По ТК РФ сотрудник не имеет права с закрытыми глазами на рабочем месте находиться, что ли? Или даже спать?

Dal

23.07.2018 13:20Интересно, знают ли про скрытое видеонаблюдение? Если знают, то оно уже не скрытое, а красиво спрятанное.

altrus

23.07.2018 13:29А если не знают, и это не ОРМ правоохранительных органов, то это уголовка.

DaneSoul

24.07.2018 10:12А обязательно раскрывать положение всех камер?

Можно ведь предупреждать, что ведется наблюдение, поставить пару камер на самом виду, а вот самые интересные замаскировать и спрятать, так чтобы о них кроме службы безопасности никто не знал.

Будет ли это нарушением?

altrus

24.07.2018 10:25Любая скрытая/закамуфлированная камера/микрофон подводит вас под ст. 138.1 УК РФ, даже если она выключена. До 4 лет лишения свободы.

Людей давно массово судят просто за покупку на Алиэкспресс авторучки с видеокамерой за 500 рублей.

VolCh

24.07.2018 12:26Обычные камеры не должны попадать, а их маскировка на месте — это не оборот, а использование.

Dal

24.07.2018 13:46Обычные камеры, спрятанные, о которых не знают сотрудники и в отсутствии табличек о видеонаблюдении незаконны. ТК Статья 21. Основные права и обязанности работника: Работник имеет право на: полную достоверную информацию об условиях труда и требованиях охраны труда на рабочем месте, включая реализацию прав, предоставленных законодательством о специальной оценке условий труда;

VolCh

24.07.2018 19:58А если сотрудники предупреждены: «у нас везде (кроме явно запрещенных законом мест, если ест такие типа туалетных кабинок) видеонаблюдение. Если вы не видите камеры, то это не значит, что её нет!»?

denis-19

23.07.2018 11:16Да уж, несколько блоков данных на картинках не замазали и Заказчика (МЗП) тоже… :(

murochny

23.07.2018 11:29+1Я даже не знаю, что сказать. Конечно хорошо спасти компаниюю от опасных нарушений, но это устойчивое ощущение что антиутопия уже _слишком_ здесь.

denis-19

23.07.2018 11:51+2Дело №6: Компрометирование (не нарочное, скорее всего?) данных Заказчика и его персонала.

Хорошо, что исправили картинки!

altrus

23.07.2018 11:53Вопрос автору статьи, по делу №2.

Вы можете озвучить законные основания чтения вами личной переписки сотрудника со своей женой?

GerrAlt

23.07.2018 12:07возможно при трудоустройстве сотрудник подписал бумагу, что он согласен что вся его дейтельность на рабочем компьютере будет контролироваться

я так понял что он переписывался с рабочей машины, иначе как бы логи в систему попали

altrus

23.07.2018 12:23+3Хочется услышать от самого автора правовые основания их действий

Статья 23 Конституции РФ:

Каждый имеет право на неприкосновенность частной жизни, личную и семейную тайну, защиту своей чести и доброго имени.

Каждый имеет право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений. Ограничение этого права допускается только на основании судебного решения.

lostpassword

24.07.2018 07:06Я не автор, так что извините, что вклиниваюсь — но ЕСПЧ уже давно разъяснил, что лоботрясничать на работе, прикрываясь Тайной Личной Переписки — не вариант.

?\_(?)_/?

Странно, что у нас по этому поводу никак поправки не внесут. Пора бы уже, я считаю.

altrus

24.07.2018 07:49А причем тут ЕСПЧ? В российском законодательстве эти понятия тоже разделены, и тут их никто не путал.

За лоботрясничание — дисциплинарное и увольнение

За нарушение тайны личной переписки — уголовка.

lostpassword

24.07.2018 08:01+1Ну вы дело посмотрите. Там тоже товарищ возмутился, что его ткнули носом в его же собственную переписку с женой.

И ничего — повозмущался и будет) Суд подтвердил, что работодатель имел законное право переписку читать (с учётом того, что были соблюдены все юридические формальности).

ЕСПЧ здесь при том, что он является судом, решения которого должны выполняться и на территории РФ. Соответственно на мой взгляд, если работодателю пришьют уголовку — то это решение можно будет оспорить в ЕСПЧ с неплохим шансом на успех. Ибо ну бред же. Давайте ещё рабочий кабинет или бытовку жилищем объявим и будем неприкосновенности требовать.

CheY

23.07.2018 12:11+3Причём переписку-то прочитала компания-заказчик решения. И зачем-то передала её компании-разработчику решения, чтобы те могли её вывесить на Хабре. Очень интересно.

LoadRunner

23.07.2018 12:58Та переписка, что на Хабре на картинке — переписка админа и секретаря. Рабочая переписка.

Но по тексту — да, есть факт чтения переписки сотрудника компании и его жены. Но это другой случай.

SolarSecurity Автор

23.07.2018 17:13-1Перед внедрением DLP-подобных систем с сотрудником заключает дополнительное соглашение к трудовому договору, в котором указывают перечень целей, в рамках которых сотрудник может использовать корпоративное оборудование. Так, дается определение термину «коммуникации» и описывается право компании на контроль некоторых «коммуникаций» в определенных ситуациях. Более подробно о правилах внедрения DLP мы рассказывали вот в этой статье.

altrus

23.07.2018 17:48+1Как я понимаю, для легального внедрения DLP систем должны быть выполнены условия:

— работникам запрещено использовать корпоративные коммуникации для личных целей

— всех работников предупреждают, что все их действия на компьютерах записываются

Закрытое оборонное предприятие еще ладно, а какая нормальная контора держит сотрудников на таких условиях?

Karpion

23.07.2018 21:54-1Запрещать работникам использовать корпоративные коммуникации для личных целей — не надо. Наоборот — пусть используют, но под роспись о том, что все данные, хранящиеся/передающиеся по имуществу компании, принадлежат компании и м.б. использованы компанией.

Сейчас тренд такой -в сторону слежки.

А ты не воруй. И вообще — веди себя так, как будто за тобой точно следят. Очень помогает на нарушать законы и нормы приличия.

BugM

23.07.2018 22:38Ни один юрист не разрешит такой документ выпустить. И не один нормальный суд его законным не признает. Это же нарушение всего что только можно себе представить.

Вы со своей любовью к тоталитаризму не заигрывайтесь. Сейчас это не пройдет ни водной нормальной стране.

Mitch

24.07.2018 00:34Закон Яровой же уже принят.

Государству можно за всеми гражданами следить, а бизнесу за своими сотрудниками, в рабочее время — нет?

Тренд явно идет в сторону тотальной слежки, законы доработают.

lostpassword

24.07.2018 06:54Если при трудоустройстве работник подписывает документ, в котором чётко указано, что использование рабочего ПК допустимо только для рабочих целей и что вся передаваемая информация может быть просмотрена службой безопасности — то какие могут быть претензии к компании?

Это ни разу не тоталитаризм, а вполне нормальная практика.

Вот, кстати, и суд ЕСПЧ так считает.

BugM

24.07.2018 12:14Передача прав на все переданное через корпоративную сеть и чтение всего до чего они могут дотянуться это разные вещи. Совсем разные.

lostpassword

24.07.2018 12:22+1Не понял мысль, поясните. Лучше с примерами, а то вообще непонятно)

Я историю вижу так: товарищ прямо с рабочего ПК по какому-то каналу связи (почта / ICQ и т. п.) бодро обсуждал с женой, как лучше обмануть своего работодателя. Естественно, эти сообщения передавались через корпоративную сеть — иначе как бы оно в DLP попало?

BugM

24.07.2018 12:30Тезис изначального оратора «Человек подписывает документ что права на все переданное через корпоративные каналы связи или с помощью корпоративных компьютеров принадлежат корпорации»

Ситуация: Корпоративный почтовик глючит. Или обычную табличку во вложении блокирует или просто письмо не доходит непонятно почему. Суперзащищенные корпоративные почтовики любят так делать. Работник из лучших побуждений использует для переписки личный gmail. А там в соседнем письме лежит черновик Марсианина. Работник автор. Мисклик, открываем письмо с черновиком. И все. Права на Марсианина принадлежат рогам и копытам.

lostpassword

24.07.2018 12:41+1Теперь понял, спасибо.

Насчёт передачи прав — да, это как-то слишком сильно. Правильнее всё же будет говорить не о передаче прав, а о праве просмотра всей передаваемой информации (как в первом сообщении в этой ветке от автора поста).

Работник из лучших побуждений использует для переписки личный gmail

Ну это не «лучшие побуждения», а грубое нарушение должностной инструкции.

Пожалуйста, не надо на работе действовать «из лучших побуждений». А уж если действовать — то всегда отдавать себе отчёт, что вы сейчас творите какую-то дичь, и если что-то пойдёт не так — то крайними будете вот лично именно вы.

BugM

24.07.2018 12:43Это сколько угодно. Надо всегда исходить из того что кто угодно постарается сунуть свой нос во все до чего дотянется. Я именно про тезис о передаче прав.

Про итальянскую забастовку слышали? Работать строго по инструкции. Работа встает намертво.

lostpassword

24.07.2018 12:52Про передачу прав согласен, это перебор.

Встанет или не встанет — это вопрос. Но если человек явно нарушил должностную инструкцию — то он виноват, и это сомнению не подлежит. В суде аргумент «ну я же за общее дело радел, потому так и сделал» вряд ли прокатит.

SolarSecurity Автор

24.07.2018 16:41+2Мотивом для внедрения DLP служит все-таки не желание «прижать» сотрудников и почитать их переписку, а стремление обезопасить данные, которыми компания оперирует.

Например, большинство банков внедряет DLP, потому они хранят и обрабатывают огромные объемы персональных данных клиентов. Утечка, о которой стало известно, — это и репутационные риски, и уход разгневанных клиентов к конкурентам, и проверки Роскомнадзора.

А так DLP — система не дешевая и во внедрении не самая простая. Едва ли кто-то станет так заморачиваться только чтобы читать, о чем сотрудники с женами разговаривают.

altrus

24.07.2018 18:05Мотивом для внедрения DLP служит все-таки не желание «прижать» сотрудников и почитать их переписку, а стремление обезопасить данные, которыми компания оперирует.

Это понятно. Понятно также, что DLP системы имеют право на жизнь.

Интересует правомерность действий.

Даже если сотрудник подписал обязательство не использовать корпоративные сети для личного пользования, а затем зашел на свой gmail, у меня сомнения, что читать этот его трафик вы имеете право.

Я не утверждаю, просто есть сомнения в правильной трактовке закона. Вопрос сложный. Он совершает дисциплинарный проступок, вы возможно нарушаете его конституционные права.

VolCh

24.07.2018 20:00В данном случае сотрудник сознательно, о чём есть расписка, сам раскрывает свои личные тайны работодателю. Конституция не охраняет личные тайны от самостоятельного их раскрытия третьим лицам.

PendalFF

23.07.2018 12:03Довольно показательно, я считаю, попиарить DLP-систему, при этом вывалив в открытом виде как раз-таки конфиденциальную инфу.

Сразу вот прямо такое доверие к разработчикам появляется, примерно как к слепому окулисту.

zapishiscom

23.07.2018 12:05Какие молодцы — заморочились с дорогущей DLP-системой, наняли высокооплачиваемого спеца, абонку разработчикам платят, наверное… чтобы сотрудника за липовую справку прижучить!)) Ну увольте его теперь, наймите эйчара, чтобы замену найти — имитация бурной деятельности в большой компании)

GerrAlt

23.07.2018 12:12+1вообще говоря сотрудник которому проще подделать документ нежели договориться об отгуле (в счет отпуска, либо под отработку, либо за свой счет) вызывает определенные опасения

TimsTims

23.07.2018 12:31+3А мне кажется, что организация, которая следит за своими сотрудниками — как минимум погрязла в бюрократии, как максимум — гнилая какашка. Там об отгулах и речи не идёт, поэтому он и решился на такой шаг.

Estee

24.07.2018 10:33Вообще, он мог бы все-таки и просто сдать кровь. Делов на 20 минут, а справка была бы настоящая. Не говоря уже о плюсе в карму.

Mabusius

24.07.2018 11:05+1Кровь не у всех берут, и кроме того, если у вас не бычье здоровье, то это не совсем как прогулка в парке. Я однажды сдавал, чуть в обморок не упал от упавшего давления.

lostpassword

24.07.2018 12:24Ну тогда мог бы с начальником договориться. Для этого бычье здоровье не нужно.

P.S. Себя обладателем бычьего здоровья не считаю, но мои две донации в целом прошли вполне нормально)

Estee

24.07.2018 16:24Ну, меня тоже три раза заворачивали по разным причинам прежде чем согласились взять мою кровь (то им не нравились места отпусков, то гемоглобин был ниже нормы), но сама процедура прошла спокойно. Может, кушали перед этим плохо? Меня заставили перечислить все, что в тот день было съедено, им показалось мало и мне скормили еще три вафли для уверенности :)

Mabusius

24.07.2018 16:36Вообще не ел. Было сказано прийти утром на тощак. Сдавали кровь коллеге на лекарство для ребенка.

lostpassword

24.07.2018 20:03Странно. Обычно запрещают натощак. Обязательно нужно сладкий чай и сушки какие-нибудь.

BugM

23.07.2018 12:55Ну офигеть кейсы.

1. У человека есть непосредственный руководитель. Если он не в курсе что человек в его подчинении ничего не делает, то это исправить с помощью DLP невозможно. Надо весь отдел/подразделение менять. По крайней мере все руководство. Они бесполезны.

2. Простите, а справку в момент предоставления глазами посмотреть не пробовали? Даты они сразу видны.

3. У вас человек ворует оборудование. Физическое. Он его берет и выносит. Наверняка в фирме есть пачка бездельников, которые должны смотреть чтобы сотрудники не воровали. Их заставить поработать не пробовали?

4. Админ может много чего сделать с компьютерами сотрудников. По сути он может что угодно. Или вы его действиям доверяете или нет. Другого выхода нет. Если у секретаря полностью зарезанная учетка без прав на что угодно опасное, то в чем проблема снести антивирус? Он не сильно нужен. А вот мешать реально может.

5. Отдел контроля работ что у вас делает? Или он тоже коррумпирован? Тогда всю систему менять надо.

В итоге получаем дорогую систему, которая делает то что и так должно быть сделано при нормальной организации работ. Автоматизируем бардак и получаем автоматизированный бардак.

PendalFF

23.07.2018 12:57Автоматизируем бардак и получаем автоматизированный бардак.

Вот очень точная формулировка.

mrTyler

24.07.2018 09:35Вы не поверите, но теперь спать будет тот, кто заказал установку этой системы.

BugM

24.07.2018 12:16+1Тот кто заказал получит откат поедет на Мальдивы отдыхать. Такие системы ставятся только за откаты. В частных конторах тоже.

В нормальных конторах, где нет откатов от поставщиков и где сотрудники честно работают такая система просто не нужна.

imbasoft

23.07.2018 13:24Подскажите, есть ли данные по экономической эффективности вашей системы?

Например, были у компании — X млн. руб. и 3 плохих сотрудника.

Компания купила вашу систему за Y млн. руб., после чего уволила 3-х плохих и наняла 3-х хороших, работников.

Вопрос покроет ли стоимость DLP в Y млн. руб. выгоды от замены 3-х плохих на 3-х хороших?

AndreySu

23.07.2018 15:19+3Поправка: после чего уволила 3-х сотрудников и наняла 3-х таких же только других.

altrus

23.07.2018 16:14+1Интересно, руководители какого процента бюджетных организаций кормятся с откатов с покупки бесполезных айтишных систем?

vedenin1980

23.07.2018 23:06+2руководители какого процента бюджетных организаций

А почему только бюджетных? Вы думаете в коммерческих организациях откатов не бывает?

SolarSecurity Автор

23.07.2018 17:19-1Цели разделить людей на «плохих» и «хороших» не стоит, человек может скомпрометировать конфиденциальные данные и по ошибке. Задача DLP – защитить информацию либо помочь в проведении расследования.

Перед внедрением почти любого средства защиты по предотвращению утечки информации, происходит оценка стоимости цифровых активов и прогнозируется потенциальный ущерб в случае их компрометации. Эта информация, в сравнении со стоимостью внедрения и эксплуатации средства защиты ( в нашем случае DLP) и ложится в основу экономической оценки или эффективности проекта (ТЭО/ФЭО). Данную процедуру проводит большинство наших заказчиков самостоятельно, либо нанимают соответствующие организации.

PendalFF

23.07.2018 13:38Есть ещё немаловажный вариант — можно найти убыток на 100(1000, 10000)р и подвести контору под штраф на порядок больший (например за скрытое видеонаблюдение)

mphys

23.07.2018 13:39Если вы хотели сделать рекламу — у вас не получилось (получилось с точностью до наоборот)

Protos

23.07.2018 14:32По делу 3 есть сомнения что Авито не вырещает служебные заголодки exif по которым фото сравнивали

Izulle

23.07.2018 17:13Системы для слежки за сотрудниками — вообще вешь неоднозначная. Такие надо пиарить на узкую аудиторию хозяев бизнеса.

SolarSecurity Автор

23.07.2018 17:43Да, реакция читателей, безусловно, понятна. Есть такая шутка в среде безопасников, что ДЛП расшифровывается «Для Любителей Подглядывать».

Но, во-первых, сотрудник должен быть информирован под роспись об использовании такого ПО в организации. Речь никогда не идет о тайной «прослушке».

Во-вторых, представление о безопаснике как о человеке, который весь свой рабочий день тратит на чтение чужой переписки, — это миф. Организации менее 300 сотрудников вообще редко внедряют DLP, а представьте, сколько трафика они ежедневно генерируют.

Офицер безопасности реагирует исключительно на алерты, которые присылает ему система (и то не на все, потому что, как и другие системы защиты, DLP часто фолсят). Собственно, с реакции на уведомление от DLP начинается каждый из приведенных кейсов. Алерты же генерируются в результате нарушений политик безопасности.

Наконец, DLP защищает от внутренних нарушителей не только компании, но и их клиентов, доверяющих этим компаниям персональные данные. Этим клиентом может оказаться любой из нас. Да, как и многие вещи в мире, DLP может быть использована не по назначению, но не стоит лишь на этом основании демонизировать ее как класс.

berez

23.07.2018 22:18+1Наконец, DLP защищает от внутренних нарушителей не только компании, но и их клиентов, доверяющих этим компаниям персональные данные. Этим клиентом может оказаться любой из нас.

Защищает? Каким же образом?

Намекаю: отчет о том, какой именно пользователь и когда слил на сторону персональные данные клиентов — это не защита.

SolarSecurity Автор

23.07.2018 22:46DLP может работать в режиме мониторинга (как Вы описали) или в режиме блокировки («в разрыв»).

berez

24.07.2018 15:01И каким же образом DLP, встроенная «в разрыв», защитит от слива персональных данных? Не даст послать письмо с приаттаченным XLS-документом? А с приаттаченным архивом — пропустит? А если архив запароленный?

SolarSecurity Автор

24.07.2018 16:28Да, письмо блокируется до проверки администратором системы. DLP проверяет и вложения, в том числе архивы, в том числе запароленные. О том, как это устроено технически, мы как раз планируем написать статью.

berez

24.07.2018 16:42+1Да, письмо блокируется до проверки администратором системы.

Звучит красиво, но на самом деле такая система неработоспособна. В достаточно крупном офисе по почте летают сотни вложений в день. Если хотя бы половину этих вложений должен будет проверять администратор системы — он сопьется через месяц от такой работенки. :)

Помню, в одном весьма уважаемом зарубежном банке просто запретили пересылать любые вложения, кроме запароленных архивов. Точнее, у них DLP заворачивала все письма с вложениями, кроме запароленных архивов. :)

DLP проверяет и вложения, в том числе архивы, в том числе запароленные.

Насчет запароленных — это вы пошутили, наверное. Если пароль не присутствует в тексте письма, то на подбор пароля никаких серверных мощностей не хватит.

SolarSecurity Автор

24.07.2018 18:54+1Звучит красиво, но на самом деле такая система неработоспособна. В достаточно крупном офисе по почте летают сотни вложений в день. Если хотя бы половину этих вложений должен будет проверять администратор системы — он сопьется через месяц от такой работенки. :)

На самом деле, это сильно зависит от того, насколько адекватны политики безопасности и насколько тщательно классифицированы защищаемые документы. У нас есть достаточно много заказчиков, у которых DLP стоит «в разрыв». Но Вы правы в том, что большинство все-таки предпочитает режим мониторинга — и ровно по тем причинам, которые Вы описали.

При этом и мониторинг работает на безопасность, хотя и не так прямо, как блокировка, например:

- Есть функция уведомления пользователей о нарушении политики безопасности. Система сообщает человеку, что некое его действие выглядит как нарушение, и просит подтвердить, что оно легитимно и должно быть продолжено. Это снижает число случайных утечек (например, человек поставил в копию письма лишнего адресата).

- Есть функция, позволяющая модифицировать письмо, исключая из него лишних получателей или даже изменяя вложение (пример использования мы описали вот тут)

- Если DLP не просто внедрена «для галочки», а реально используется безопасником, который оперативно просматривает алерты, то даже уведомление о том, что сотрудник только что скопировал коммерческую тайну на флешку, позволяет предотвратить утечку.

Собственно, большинство технологий, которыми дополнялись DLP в последние годы, направлены на то, чтобы сделать мониторинг более полезным для человека, работающего с системой. Очевидно, можно ранжировать инциденты по критичности (так-то и посещение развлекательных ресурсов можно завести как инцидент, но понятно, что пересылка комтайны за периметр гораздо важнее).

Критичность может зависеть от типа информации, которая находится под угрозой, (и здесь все относительно просто), а может — от конкретного человека и его действий. Например, сравните: один сотрудник копирует часть клиентской базы, а другой, уже написавший заявление на увольнение, — всю.

В попытке научить систему понимать, что второй инцидент важнее, большинство вендоров пришло к тому, что у нас называется «группы особого контроля», у конкурентов, если не ошибаюсь, «группы под подозрением». Это группы людей, которых система в результате их действий автоматически считает более вероятными нарушителями (о наших алгоритамх мы писали вот здесь).

Сейчас вендоры ищут разные подходы, которые позволят системе с адекватной степенью достоверности определять высококритичный инцидент, чтобы безопасник мог моментально принять меры. - И еще, конечно, человеческая психология такова, что часто уже само знание о том, что в компании установлена DLP, удерживает людей от некоторых поступков.

Насчет запароленных — это вы пошутили, наверное. Если пароль не присутствует в тексте письма, то на подбор пароля никаких серверных мощностей не хватит.

Напишем об этом.

VolCh

23.07.2018 23:52С точки зрения юристов защита какого-то права состоит из комплекса мер по профилактике и предотвращению, нарушения прав, а также выявлению и привлечению виновных (а иногда и невиновных) в нарушении, если предотвратить не удалось. Подобные системы помогают осуществлять весь этот комплекс.

Cayp

24.07.2018 00:01-1Все примеры какие-то бытовые. Один спал, другой воровал, третий пилил/получал откаты. DLP система для проверки даты на справках — вообще смешно.

Можете привести пример, когда DLP система действительно помогла предотвратить или выявить утечку ценных данных, которые компания пыталась охранять, именно когда сотрудник пытался это сделать намеренно?

Ну т.е. то, почему DLP системы вообще так называются в первую очередь.

De11

24.07.2018 00:19А вас не смущает, что в статье рассказывают про необычные кейсы, где DLP чуть ли не случайно раскрыла «дело»? Про обычные, серьезные преступления, уверен, вы найдёте статьи самостоятельно.

Cayp

24.07.2018 01:28Именно это и смущает, что для рекламы DLP системы на профильном IT ресурсе, был выбран именно такой способ подачи.

SolarSecurity Автор

24.07.2018 16:32Собственно, в начале статьи и была оговорка о том, что это редкие и необычные кейсы, на которые система не заточена. Это не обучающий материал, а скорее развлекательный (ну, должен был быть развлекательным, но, признаем это, вышел скорее холиварным).

Можем в следующий раз рассказать о более классических инцидентах, с которыми наши инженеры внедрения сталкивались на проектах.

berez

24.07.2018 16:48+1Шпионские романы — это популярный жанр. Я бы с удовольствием почитал рассказы о том, как вы поймали шпиёна или предотвратили слив ценных данных врагам.

А пока у вас какой-то советский трудовой сериал о буднях колхоза «Сорок лет без урожая»: Вася спал, Петя крал, Константин коров **ал…

SolarSecurity Автор

24.07.2018 17:20+3Тогда, конечно, напишем. О некоторых мы уже рассказывали, кстати.

Почему мы рассказываем и о таких историях, как в этой статье: дело в том, что сейчас функционал DLP позволяет выявить не только утечки, но и различного рода мошенничества/откаты у заказчиков. Конкретно здесь собраны забавные кейсы, где компании очень уж сильно не страдают, но вообще прямое воровство денег на откатах часто наносит компании ущерб не меньший, чем воровство информации.

Сейчас как раз DLP-решения выходят на новый и довольно любопытный виток развития — появляются технологии User Behavior Analytics, идут исследования в области применения нейросети в DLP и много чего еще. Хотя при этом до сих пор идет борьба с ложными срабатываниями (мы тоже писали о том, как мы с этим работаем — 1,2).

PendalFF

По третьему инциденту неплохо было бы наверно личные данные замазать-таки.

Как бы и завод очевиден и сам тырец, даже если уже осужден все равно не правильно, ИМХО

SolarSecurity Автор

Спасибо, исправили.