Изначально просто хотел бросить ссылкой к некоторым комментариям для первой ветки вот этой статьи, в качестве примера, почему торчать портами наружу (почём зря) — не есть хорошо.

Ну и ответ вырос в простыню в эту статью, да и коммент увидит раз-два человека (а так возможно кому пригодится).

Речь пойдет совсем не про уязвимость в прямом смысле этого слова, а про то как по недосмотру (халатности или лени) выстрелить в ногу сразу длинной очередью.

Что собственно случилось

Команда UpGuard Cyber Risk нашла "дыру", где многия документы, в том числе и секретные, валялись (другого слова не подберу) в прямом публичном доступе.

Чтобы оценить серьёзность — среди компаний накрытых той "дырой" подразделения VW, Chrysler, Ford, Toyota, GM, Tesla и ThyssenKrupp.

Данные у всех разного типа, степени конфиденциальности и "грифа" секретности, но...

Где утащили нашли

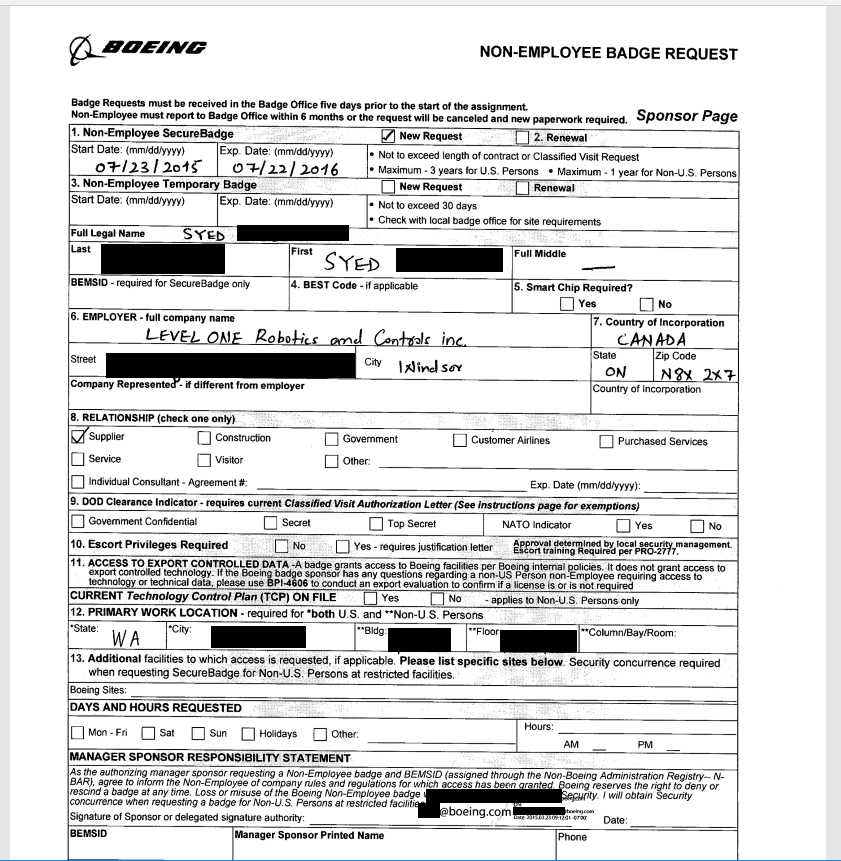

На публично доступных серверах, принадлежащих к группе Level One Robotics, "провайдера инженерных услуг, специализирующегося на процессе автоматизации и сборки для OEM-производителей"…

Список собственно пострадавших компаний-производителей, см. выше.

Что утащили нашли

Порядка 157GB добра, включающего в себя схемы сборочных линий (за более чем 10 лет), планы расположения фабричных помещений, робототехническую конфигурацию и документация, формы запросов с ID сотрудников, формы запросов доступа по VPN, соглашения о неразглашении (тут смеяться), и т.д. и т.п. Это то что касается почти всех вышеупомянутых компаний. Кроме того персональные данные сотрудников (Level One и другие), включая сканы водительских лицензий и паспортов, бизнес-данные Level One (счета-фактуры, договора и реквизиты банковских счетов). Но то так, для разминки.

И наконец, видимо чтобы уже совсем добить, уровень доступа (permissions set), установленный на сервере, на момент открытия "дыры" внезапно обнаружился как writable, т.е. кто угодно мог потенциально изменить лежащие там документы, например изменив номер банковского счета в инструкции бухгалтеру на прямой перевод, мог зачислить себя любимого в штат сотрудников, мог воткнуть вредоносную программу и т.п. радости.

Как утащили зашли

А тут (как я уже намекал выше) всё очень просто — сервер был (или внезапно когда-то стал) доступен через rsync. Rsync-сервер не был ограничен не по IP (не на уровне пользователей, ключей и т.д.), т.е. все данные могли быть списаны любым rsync-клиентом, соединенным с rsync-портом.

Еще раз — rsync тупо торчал открытым портом наружу, без какой либо дополнительной проверки.

Вероятно просто — неправильная настройка (эффект нескольких поваров на одной кухне и т.п.).

Я не знаю (а UpGuard умалчивает), что там было конкретно — открытый ли ssh (что вряд ли), легаси rsh в качестве transport layer, прямой unison или какой другой socket-метод, rdiff или csync по HTTP, и т.д. Вариантов много, но — смысл в том, что в любом случае "вектор атаки" был бы сведен на нет простейшим firewall-правилом, разрешающим коннект только строго определенным портам и от 127.0.0.1, [::1] и еще пары "знакомых" адресов, aka белым списком.

Что имеем

Автоматизация производства изменила промышленность, но она также создала множество новых областей для риска, где слабейшее звено (в том числе человеческий фактор, по злому ли умыслу, в следствии недосмотра, misconfiguration или тупо лени) сводит на нет всю корпоративную систему безопасности, что значит, что предприятиям нужно серьезнее заботиться обо всех без исключения звеньях, вовлеченных в цифровую экосистему организации.

А на вашей VPS-ке (а может где еще, где трафик завтра могут пробросить туннелем или как-то завернуть до "снаружи") закройте всё от греха подальше белым списком (whitelisting), чтобы завтра какой-нибудь сервис внезапно получивший доступ наружу (или новый появившийся вектор атаки) не уронил вашу безопасность ниже плинтуса.

Ну и натравите знакомого аудитора на вашего "провайдера инженерных и других услуг"…

Вдруг там тоже rsync портами наружу торчит — рыльце в пушку.

Комментарии (17)

MACman_84

25.07.2018 11:01-1157GB добра. Фи. У нас пакет Яровой начал действовать. То ли ещё будет.

sebres Автор

25.07.2018 13:03Каким простите образом эти две поправки в Федеральный закон негативно влияют на IT-безопасность, и в частности имеют отношение к «дырке» в следствии «работы» человеческого фактора?

Поясните вашу логику… Если вы про «хранение интернет-трафика», то сам трафик (читай данные) провайдерами не хранится (только мета-данные так сказать, кто — где — когда — через какой сервис и т.д.)

Dvlbug

25.07.2018 19:45-1Про логику речи не буду вести, но по закону Яровой, провайдеры обязаны хранить, всё что прошло через них.

Но, хранить и перехватывать трафик пока нечем, т.к. комплексы, сертифицированные ФСБ (а значит и дороже на пару порядков) отсутствуют.

sebres Автор

25.07.2018 20:06Вот не надо слухи только на хабре разводить (читайте закон внимательно).

провайдеры обязаны хранить, всё что прошло через них.

глупость, я вам уже писал что обязаны хранить провайдеры;

хранить и перехватывать трафик пока нечем, т.к. комплексы, сертифицированные ФСБ отсутствуют.

- про хранить см. выше; ну а следующее (отложенное в дальний угол с кучей поправок как минимум до 2023 года) подразумевает:

Согласно проекту приказа Минкомсвязи, интернет-компании и сервисы (не провайдеры) должны хранить и предоставлять спецслужбам: псевдоним, дату рождения, адрес, фамилию, имя, отчество, паспортные данные, языки, которыми владеет пользователь, список его родственников, текст сообщений, аудио- и видеозаписи, адрес электронной почты, дату и время авторизации и выхода из информационного сервиса, наименование программы-клиента; - "перехватывать трафик" — это нонсенс, где вы то взяли вообще?!

- обязательная сертификация средств кодирования (шифрования) требуется только при передаче сведений, составляющих государственную тайну, поэтому сертификации систем мгновенного обмена сообщениями (месенджеров), таких как Telegram, WhatsApp и прочих при передаче сведений не составляющих гос-тайну, не требуется.

Смотрю в книгу, вижу ...

Dvlbug

25.07.2018 20:27Я сужу по этому постановлению publication.pravo.gov.ru/Document/View/0001201806280001

А то что, мы обязаны записывать весь трафик перехватом не является? И как провайдер может определить, что является секретной информацией? Читать каждый документ?

sebres Автор

25.07.2018 21:211. как вы пришли от «организаторов распространения» информации (сообщений и т.д.) к «провайдерам» (почему у вас это они, а не собственно сервисы)?

2. то что провайдер чисто физически не в состоянии расшифровать трафик (например по запросу прокуратуры) того же Телеграм или Ватсап и др., вам вероятно тоже не понятно?

3. если вы про пункт 3 постановления… вы правда думаете что главные актеры из соц-сетей, месенджеров и т.д. не хранят сообщения? (и думается мне что реально дольше чем 6 месяцев).

Dvlbug

25.07.2018 21:25Я сотрудник небольшого провайдера и нашим юристам ясно сказали, что этот закон и к нам относится

sebres Автор

25.07.2018 21:40закон и к нам относится

Ну дак наверно и вероятно даже (в случае звонков, смс, данных на юзверя какой IP в какое время за ним закреплен и т.д.)… И это кстати например в тех же Европах (например в Германии) уже несколько лет с гаком так (только больше не от террористов, а в защиту интелектуальной собственности, чтоб значит торрентами не пользовались и всякий контент "нелегальный" не раздавали).

Вы же мне выше про "провайдеры обязаны хранить, всё что прошло через них." расказывали… и про "хранить и перехватывать трафик пока нечем"!

Согласитесь это не одно и тоже что "закон и к провайдерам относится"?

Dvlbug

25.07.2018 21:58Это придирка к словам. Тем более я не лингвист и русский не считается моим родным языком. Перехват, это разве не захват всего трафика пользователя?

endic.ru/ozhegov/Perehvatit-22859.html

Dvlbug

25.07.2018 22:03Прошу прощения, не сразу осознал, про что вы речь ведете. По закону Яровой, мы как провайдер, должны хранить в пока течение месяца «текстовую, аудио, видео, и прочую информацию».

В этом моменте «прочая» и кроется проблема. Это, конечно, утрированно но так и обстоит.

www.vedomosti.ru/technology/articles/2018/06/28/774110-pravitelstvo-yarovoi

- про хранить см. выше; ну а следующее (отложенное в дальний угол с кучей поправок как минимум до 2023 года) подразумевает:

roscomtheend

26.07.2018 09:10Если бы это было 157GB шифрованных длинным ключём архивов, то сравнение было бы понятно, а так, видимо, вы просто не в курсе вместе с Dvlbug.

a35012a

25.07.2018 12:51Спасибо за статью, познавательно.

Однако есть определённые сомнения, что на серверах компаний лежали секретные данные с грифами. Думаю, вы имели в виду конфиденциальные? В противном случае, резонанс был бы совершенно другим.

MaksV

Т.е. бэкапы были в открытом доступе без пароля, и все могли их скачать? Дальше можно не продолжать.

sebres Автор

не бэкапы, а по видимому сам сервис, что бэкапит…

sebres Автор

… и да, rsync умеет в обе стороны (что не факт что здесь так можно было, но «writable» как бы намекает, да и судя по степени халатности/криворукости вполне себе могло иметь место).

Areso

Как-то случайно забрел на открытую FTP шару одной маленькой нефтяной компании, которая вела очень непубличную жизнь. Там было все — от документов до ключей и дистрибов софта.