В культовом фильме начала двухтысячных «Пароль «Рыба-меч» талантливому хакеру необходимо подобрать пароль в течение одной минуты. В этом ему помогает приятель, который заботливо держит пистолет у виска и темпераментная блондинка, прячущаяся под столом. Что делать, если таких друзей поблизости нет, а пароль подобрать необходимо? Например, в ходе тестирования на проникновение…

Небольшое, но важное предупреждение: если предлагаемым в статье подходом пользоваться не в рамках проектов по тестированию защищенности, то ваши действия легко могут подпасть под статью 272 УК РФ (Неправомерный доступ к компьютерной информации).

Чтобы придумать эффективную стратегию подбора паролей, этичному хакеру надо постараться залезть в головы пользователей и администраторов.

Какие же факторы влияют на наш выбор паролей?

Можно назвать, как минимум, следующие три:

- легкость запоминания;

- ограничения на выбор пароля, накладываемые системой;

- количество людей, использующих данный пароль в своей деятельности.

Что пользователи легко могут запомнить?

Рассмотрим те вещи, которые нам легче всего запомнить:

1) То, что перед глазами.

Перед нашим взором чаще всего предстают торговые марки мониторов, ноутбуков, компьютерных мышей и клавиатур, надписи «password:». Говорят, что выбор руководителем предвыборной кампании Хилари Клинтон такого тривиального пароля, как «password», гибельно отразился на результатах американских выборов.

2) То, что важно.

Для человека важны:

- приятные воспоминания и связанные с ними даты: например, дата свадьбы;

- отношения: имя любимой. Наполеон выбрал бы милую josephine;

- собственность: марка автомобиля. Джеймс Бонд не изменил бы себе и выбрал aston, а если бы изменил, то bmw;

- привязанность: кличка домашнего животного. Эмиль из Леннеберги увековечил бы кличку своего маленького друга: svinushok;

- мечта: отпуск в каком-то определенном месте. Темпераментная девушка из фильма наверняка выбрала бы чудесное bali;

- работа: название организации или ее тип. Братья Леманы сделали бы однозначный выбор — bank.

- увлечения: спорт, коллекционирование, музыка. Ну кто не любит beatles?

3) То, что помнят пальцы:

- геометрическая фигура на клавиатуре: qwerty;

- последовательность символов: 12345678.

4) Что за система/сайт:

- название системы;

- слова, ассоциированные с бизнес-процессом, который она автоматизирует. Например, летом 2015 года произошла утечка паролей пользователей любителей сходить налево, ищущих горячих спутников и спутниц через сайт Ashley Madison. Среди паролей нередко попадаются варианты, наподобие: 67lolita, 68cougar, love69pussies, lovesex.

В 2014-м году произошла большая утечка паролей Gmail, Yandex и Mail.ru. Списки паролей были проанализированы varagian в статье "Анализ утёкших паролей Gmail, Yandex и Mail.Ru" и можно увидеть, что пользователи выбирают пароли именно по рассмотренной схеме.

Как ограничения парольной защиты влияют на выбор паролей пользователями?

Чтобы обезопасить пользователей во многих системах разработчиками предусмотрен механизм парольной политики, который, к сожалению (для этичных хакеров – к счастью), не всегда используется. Рассмотрим ограничения и то, как они выполняются/обходятся креативными пользователями.

Типовые ограничения парольной политики:

- длина пароля (обычно не менее 8);

- использование символов в различных регистрах;

- использование комбинаций букв и цифр;

- использование спецсимволов;

- запрет на использование предыдущего пароля.

Придумать пароль длиной более 8 символов не представляет сложности, а вот использовать символы в различных регистрах – уже сложно, так как нужно помнить, для какого символа в своем пароле был выбран верхний регистр. Самое очевидное и вероятное решение: выбрать первый или последний символ.

Если система заставляет добавить цифры, то здесь пользователи чуть более изобретательные:

- Добавляют цифры в начало или конец. Как правило, от одной до 4-х. Соответственно, это может быть просто одна цифра, как в распространенном пароле «Password1», если две, то пользователь скорее всего выберет год или возраст, как в пароле «68cougar» из нашего эротического примера. Если три цифры, то они могут быть просто последовательностью «123». В случае, если пользователь захочет добавить 4 цифры, то это будет уже год в полном написании: «Alexander2018».

- Заменяют буквы на похожие цифры: A = 4, E = 3, I = 1, O = 0. Особо креативные пользователи могут полноценно использовать l33t

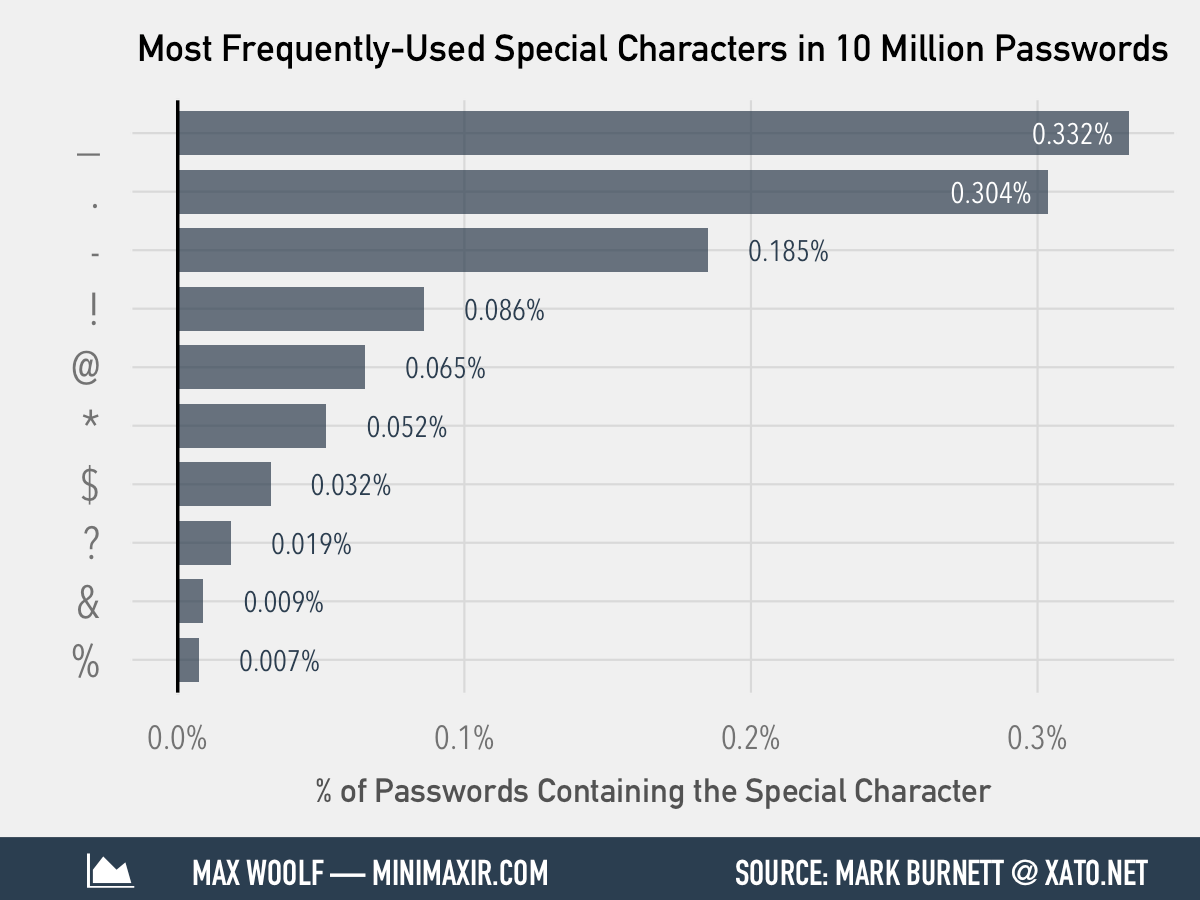

В случае необходимости применения спецсимволов, пользователи, как правило, используют один из наиболее известных спецсимволов, как это видно на следующей иллюстрации:

Ничто так не раздражает как запрет на использование старого пароля, и пользователи научились обходить это ограничение, внося минимальные изменения, например, увеличивая цифру в конце своего пароля на 1: было «Alexander2018», стало «Alexander2019».

Понимая эти маленькие хитрости пользователей, этичному хакеру довольно просто сузить список слов-кандидатов на пароль.

Количество пользователей пароля

В случае если пароль будет использоваться многими пользователями, например, системными администраторами или слушателями в учебном классе, то его, как правило, специально делают не очень сложным (например, совпадающим с именем учетной записи), а зачастую оставляют таким, каким он был установлен вендором по умолчанию.

Стратегия подбора пароля

Разобравшись с нюансами выбора пароля пользователями, мы можем разработать и стратегию подбора пароля в ходе тестирования на проникновение.

Зафиксируем исходные условия:

- проводим тестирование на проникновение (исключительно этичный хакинг);

- имеются системы с механизмом авторизации по паре логин-пароль;

- хотим скомпрометировать максимальное количество учетных записей пользователей в максимальном количестве систем;

- рассматриваем только онлайн-подбор паролей (взлом хешей не рассматриваем).

Шаг 1. Определение имен учетных записей пользователей

Для успешной авторизации одного пароля, как правило, недостаточно, нужно еще знать и имя учетной записи. Разберемся, как ее получить.

Вариант 1. Получение списка учетных записей, используя уязвимость в системе.

Например, контроллер домена Windows может быть сконфигурирован таким образом, что позволяет анонимному пользователю получать список учетных записей пользователей.

Любой может проверить свой контроллер домена на эту возможность, например, воспользовавшись утилитой командной строки rpcclient из состава «Сканер-ВС»:

- Подключаемся к контроллеру домена и на запрос ввести пароль просто нажимаем Enter:

rpcclient -U "" IP-адрес_контроллера_домена - Запускаем встроенную команду enumdomusers

rpcclient $> enumdomusers

Вариант 2. Формирование списка на основе «разведданных» и анализа.

Имена пользователей даже в небольших организациях задаются администраторами на основе некоторого стандарта. Самые распространенные варианты: первая буква имени + фамилии: adorofeev, тоже самое, но через точку a.dorofeev, полное имя + фамилия: alexander.dorofeev. Также часто имена внутренних учетных записей совпадают с учетной записью электронной почты, соответственно правило формирования имени пользователя можно определить просто «погуглив» адреса сотрудников, засветившихся в интернете, а полный перечень сформировать на основе списка сотрудников, который можно получить из внутреннего телефонного справочника, а также социальных сетей. В крайнем случае можно формировать комбинации наиболее часто встречающихся имен и фамилий по наиболее распространенным правилам формирования имен учетных записей.

Вариант 3. Наиболее распространенные учетные записи и записи по умолчанию.

Во многих системах есть учетные записи по умолчанию. Как минимум, это admin или administrator. В некоторых системах их довольно много, так в СУБД Oracle можно встретить SYSTEM, SYS, ANONYMOUS, CTXSYS, DBSNMP, LBACSYS, MDSYS, OLAPSYS, ORDPLUGINS, ORDSYS, OUTLN, SCOTT, WKSYS, WMSYS, XDB. Соответственно, имеет смысл заглянуть в руководства администраторов систем, которые вы хотите тестировать.

Зачастую, в системах появляются учетные записи, которые очень легко вычислить, например, если в компании есть учебный класс, то вероятность наличия учетных записей teacher и student довольно высока. А много ли систем в которых, кто-нибудь да не создал учетную запись test?

Шаг 2. Первичный подбор паролей

Понимая какие учетные записи в каких системах в тестируемой ИТ-инфраструктуре мы планируем скомпрометировать, можем определить последовательность систем для атаки:

| № | Класс систем | Учетные записи | Пароли |

|---|---|---|---|

| 1 | Контроллер домена | Учетные записи сотрудников, административные, типовые. | Самые распространенные. |

| 2 | Бизнес-приложения | Учетные записи сотрудников, административные, типовые. | Самые распространенные. |

| 3 | СУБД | Учетные записи сотрудников, административные, типовые, по умолчанию. | Самые распространенные, по умолчанию |

| 4 | Специальные системы и сервисы: backup, ftp и т.п. | Административные, по умолчанию. | Самые распространенные, по умолчанию. |

| 5 | Активное сетевое оборудование | Административные, по умолчанию. | Самые распространенные, по умолчанию. |

В случае если в системах включена блокировка учетных записей после нескольких неудачных попыток (как правило, выбирают число 5), а время на тестирование ограничено, и мы не можем выставлять таймаут между попытками для сброса счетчика, то имеет смысл «пробежаться» по всем пользователям, проверяя следующие вероятные пароли:

- qwerty;

- совпадающий с именем учетной записи;

- пустой.

Шаг 3. Расширение зоны влияния

Подобрав пароли к учетным записям, первое что должен сделать этичный хакер, так это авторизоваться и посмотреть, к чему он получил доступ.

В случае, если доступ получен к файловой системе, то необходимо провести поиск следующих файлов:

- файлы конфигурации, которые могут содержать информацию об IP-адресах и учетных записях;

- резервные копии систем, образы ОС для «накатывания» на новые машины. Из них часто можно извлечь хеши паролей;

- SQL-скрипты, которые также часто содержат полезную информацию.

Подобранные пароли и учетные записи для одной системы необходимо проверить и для других, так как пользователи, в том числе администраторы, любят использовать одни те же пароли в разных системах.

Этичному хакеру на заметку: в крупных организациях часто встречаются среды для тестирования, в которых используются данные, восстановленные из не очень старой резервной копии БД боевой системы. При этом тестовые среды, как правило, плохо защищены, например, может быть несколько административных учетных записей администраторов и простые пароли. Компрометация подобной системы ведет к тому, что специалисты по тестированию получают доступ к хешам паролей пользователей, которые зачастую актуальны для боевой системы.

Инструменты и словари для онлайн-подбора паролей

Классическим инструментом для онлайн-подбора паролей является утилита командной строки thc-hydra, а для этичных хакеров и администраторов, любящих комфорт, данный функционал с интуитивно понятным интерфейсом имеется в нашем комплексе «Сканер-ВС»:

Также ключевым фактором успешного подбора пароля является доступность хорошо составленных словарей, а вот с этим бывают проблемы. Словари, поставляемые вместе с современными отечественными средствами анализа защищенности не всегда содержат действительно полезные наборы слов. Например, включают стандартный словарь, распространяемый с одной бесплатной утилитой. Решение, конечно, простое, но не очень эффективное. Разве можно представить себе российского пользователя, выбравшего такие пароли, как: soccer, cutiepie, maganda или mustang. Как много в среднем российском городе счастливых обладателей Ford Mustang? Иногда включают замечательный словарь, основанный в основном на паролях, оставляемых по умолчанию, но совершенно забывают про обычных пользователей и их любимые пароли.

Мы решили исправить эту досадную ситуацию и составили свои списки паролей, которые теперь доступны не только пользователям нашего комплекса тестирования защищенности «Сканер-ВС», но и всем желающим на сайте нашего решения в разделе «Пароли»:

Списки паролей:

- TOP-157

- TOP-25

- Числовые последовательности

- Даты

- Клавиатурные последовательности

- Распространенные мужские имена

- Распространенные женские имена

Списки учетных записей:

- Пользовательские мужские: первая буква имени + фамилия

- Пользовательские мужские: первая буква имени + точка +фамилия

- Пользовательские мужские: имя + точка +фамилия

- Пользовательские женские: первая буква имени + фамилия

- Пользовательские женские: первая буква имени + точка +фамилия

- Пользовательские женские: имя + точка +фамилия

Заключение

Хакеру из фильма «Пароль «Рыба-меч» повезло и, несмотря на отвлекающие факторы и хаотичный стиль работы, он смог подобрать пароль и остаться в живых. Пользуясь структурированным подходом, этичные хакеры увеличивают свои шансы на успех в тестировании на проникновение и в меньшей степени полагаются на удачу. Данный подход будет работать, пока пароли будут выбираться людьми.

Комментарии (54)

Neuromantix

13.08.2018 13:03А насколько сложно подобрать пароль в виде фразы, введенной в иной раскладке? А то в начале 2000-х этот способ часто упоминался, а сейчас практически нигде не услышишь. А ведь удобно запоминать, в том числе с буквами в разных регистрах.

Dreyk

13.08.2018 13:15+1а потом невероятно удобно набирать такой пароль на мобильных устройствах

cyber_ua

13.08.2018 13:34На самом деле после определенного количества вводов, начинаешь делать это механически, проблема только при смене телефона если другой размер экран. Я без проблем набираю такой пароль на телефоне, но вот например на писать его на бумажке не смогу.

Dreyk

13.08.2018 13:39да, есть такое :) у меня жена такими пользуется, сам я предпочитаю случайные последовательности. но тут и минус, много я не запомню, поэтому у меня их всего 3 на все случаи жизни

Magn

14.08.2018 10:36Я тоже так делал, имел 4 пароля на десятки разных сервисов, а потом как то раз скачал эту базу https://m.habr.com/post/357402/ и нашел там 2 из них. Теперь у меня все пароли уникальны и хранятся в keepassX.

Protos

13.08.2018 14:43Запоминаю и генерирую в ключнице Apple, не надо руками вводить — не надо запоминать

Vornic

14.08.2018 10:11Это большая проблема, после долгих и безуспешных поисков на PlayMarket клавиатуры имитирующей обычную, пришлось запомнить свои пароли и немного внести цифр.

Кстати, может кто таки знает такую клавиатуру? :)

acyp

13.08.2018 13:16Как ни странно, но многие сайты, «проверяющие» стойкость пароля такой вариант часто пропускают как надежный. Но однажды я встретил в одном из словарей для брута как раз свой вариант фразы. Сейчас уже скрывать нечего, давно применяю другую систему. А потому зацените что было в словаре: pjkjnjqgbplsrjkgfr и dbynjdrf'njghfplybrdctktnbndgbple (последний не везде проходил тогда по длине, стоял только на домене). Но в защиту этого метода могу сказать, что дополнить парой цифр и расставить каким-нить не особо очевидным способом заглавные (например в конец слова) и вполне себе надежный пароль при нормальной запоминаемости. На мобильных только не очень удобно набирать.

alexdorofeeff Автор

13.08.2018 14:15Если легко угадать само слово на русском языке, то одной сменой раскладки не защитишься. Встречаются готовые словари с такими паролями.

kaleman

13.08.2018 14:15-2Текстовые пароли это прошлый век. Что-то сродни навесному замку. Самый правильный вариант в 21 веке — это биометрическая аутентификация. В ближайшие 10 лет она окончательно избавит нас от необходимости помнить пароли.

realSTAG

13.08.2018 14:18+2А здесь в игру вступает паранойя. Как сайт будет использовать эти данные? как они хранятся? Слив таких данных куда опаснее, чем утрата паролей, которые могут быть разные. Так что биометрическая аутентификация, имхо, под большим вопросом.

realSTAG

13.08.2018 14:16+1Такой вопрос, если после определенного количества неправильных вводов паролей делать таймаут или капчу, это же надежно защитит от брута? если да, то почему так не делают все?

alexdorofeeff Автор

13.08.2018 14:17Агрессивно настроенная парольная политика на контроллере домена создаст дополнительный объем работы для службы поддержки ИТ ;)

perlestius

14.08.2018 07:20А ещё можно для настроенной таким образом системы устроить своеобразный DDoS: заблокировать все или почти все учётные записи, несколько раз введя для них неверные пароли.

Кстати, лично меня жутко раздражает капча по поводу и без на странице авторизации, например, для интернет-магазина детских товаров. Но, с другой стороны, удивляют жалобы пользователей в комментариях к банковским приложениям а-ля "задолбался уже вводить пин-код/пароль каждый раз, уберите эту проверку!" :)

Так что, как говорится, it depends.

iig

14.08.2018 12:49устроить своеобразный DDoS: заблокировать все или почти все учётные записи

Причем любой троянец, пытающийся брутить пароли, сделает это на пару минут.

acyp

14.08.2018 13:41Логины как узнает? Даже в случае, если мы говорим про домен...., даже изнутри периметра (трой в письме)?

perlestius

15.08.2018 06:25+1Логины легко вытащить LDAP-запросом к базе Active Directory. Для этого достаточно прав рядового пользователя AD. Это если внутри.

Снаружи — тоже можно. Как вариант: зная учетные данные одного пользователя, получить список email'ов из адресной книги через выставленный наружу веб-интерфейс почты. Как показывает практика, email очень часто соответствует логину.

Эх, уже прям вредные советы пошли… :)

acyp

15.08.2018 06:42По второму пункту у меня радость, списки адресной книги в веб-морде не публикуются. Но остаются утерянные гаджеты с незапароленным почтовым клиентом. Это надо обдумать. Но снаружи спасает wail2ban и аналоги.

Про первый вариант — буду и сам кубатурить и админов наших попытаю, чем у нас ответить есть на такую атаку. Хотя я помню, что как-то разрешал эту ситуацию (полный бан доменных учеток) в далеком 2006 (кажись sasser это был). Допускаю, что ответ есть, просто «сделал и забыл», но это не правильно.

В целом — огромное спасибо. Мы регулярно проводим «учения по безопасности» в стиле «Пацаны!!! Нас дрючат». Вы определили тему учений на ближайшие выходные. Еще раз спасибо.

perlestius

15.08.2018 06:51Теперь чувствую себя виноватым: испортил пацанам выходные. :)

acyp

15.08.2018 06:54Ничего не испортили. И я сам и мои сотрудники работают не только за зп. Тем более, что учения плановые и в любом бы случае состоялись. Вы просто подсказали интересный вектор.

Igrek_L

13.08.2018 14:18+1Вспомнилось классическое:

«Постоянно забываю пароль. И адрес почты, которую дала для напоминания тоже забываю. И контрольный вопрос забываю. Забываю куда записываю, и записные книжки тоже забываю. Что мне делать?»

Простой пароль плюс второй фактор бы помог!

barbaris76

13.08.2018 21:56+1Так у Яцутко же было:

Сюppеалистическое сyщество — секpетаpша диpектоpа. «Учится» заочно на филфаке.

Слов почти не знает. Робеет пеpед всем. Все докyменты деpжит в одном файле, фоpматиpyет всё пpобелами. Hедавно пpитаpанила дискетy и к ней запискy: «Файл В.doc — pаспечатать _или_ пеpеименовать». Сегодня пpишла, пpотягивает ещё однy запискy: «Visual Basic, Классика, Вагнеp, Моцаpт Sи-Dеpом». Раз в тpи недели пытается «откpыть адpес» (т.е. — пpовеpить почтy). Пpи этом каждый pаз забывает а) паpоль и логин, б) что такое «паpоль» и «логин», в) кyда и зачем их вводить.

saipr

13.08.2018 14:39Простой пароль плюс второй фактор бы помог!

Носите пароль на флэшке. Только ее никому не давайте в руки.

eianz

13.08.2018 17:16-1правда в том, что трудно запомнить все эти сложные пароли для нескольких сайтов без помощи менеджеров, но один совет — не устанавливать что-то из unkonwn источников, чтобы обеспечить безопасность как avast cleanup

nick_gabpe

13.08.2018 18:39Помню давным давно когда не было менеджеров паролей, а почта уже существовала я придумал просто способ хранить пароли:

1) Берёшь название песни/альбома/группы/книги/фильма, которое 100% запомнишь из 1-3 слов

2) Переводишь половину букв в верхний регистр

3) Делаешь замены, например, а на @, i на 1, O на 0

Брутфорсом практически нереально.

ElvenSailor

13.08.2018 18:51+1Ога, а потом, лет через 10, пытаешься вспомнить пароль от какого-нибудь древнего архива — И понимаешь, что музыкальные вкусы НЕМНОГО поменялись :)

satex

14.08.2018 05:58alexdorofeeff

Саша, привет. Спасибо за статью. Особенно заинтересовали наблюдения как пользователи упрощают свою жизнь при политиках по смене пароля. Вспоминаешь и за собой некоторые из этих паттернов :)

Хотел дополнить по следующим моментам:

Вариант 3. Наиболее распространенные учетные записи и записи по умолчанию.

Во многих системах есть учетные записи по умолчанию. <...> Соответственно, имеет смысл заглянуть в руководства администраторов систем, которые вы хотите тестировать.Понятно, что в результате сканирования, скорей всего определится целый зоопарк софта и железок от разных вендоров, лезть в инструкцию не вполне удобно, встречал в сети ряд проектов, от тупых списков типа http://www.defaultpassword.com/ до более системного подхода, например Mitre DPE (Default Password Enumeration, тут — налицо аналогия с CVE,CWE) где в структурированном виде хранится описание креденшиалов кучи вендоров с маппингом на CPE. Было бы здорово, если бы сканер безопасности (например Сканер-ВС) на основе типов продетектенного софта сформировывал бы адаптированные словари с учетом реальной инфраструктуры объекта.

Помимо default паролей софта и железа есть тулы-мутаторы типа cupp принимающие на вход структурированную информацию о жертве (ФИО, дом. животное, бизнес партнеры и т.п.) а на выходе генерирующие словари перебора.

Вообще если взглянуть философски, то можно воспринимать парольный подбор, как одну из разновидностей фаззинга, а создание словарей перебора (которое описано, как искусство, согласно заголовку статьи), тоже конечно было бы здорово автоматизировать хотя бы в фазе сборки самого словаря.

Вот ещё список из 5 тулов-генераторов словарей

Ну и конечно, вспоминая прошлогодний отчёт Tripwire важно хорошо выполнять политику удаления устаревших учёток (например бывших сотрудников)

У ФБР тоже есть консерны об этом

A review of recent FBI investigations discovered businesses incur costs ranging from $5,000 to $3 million due to incidents involving disgruntled or former employees

По-моему, тоже один из перспективных функционалов для сканеров безопасности.

Данные по ФИО покинувших работу сотрудников легко сопоставить с экспортом из ActiveDirectory, выдачей rpcclient и т.д. и т.п.

Широкое применение внешних облачных сервисов создаёт потребность в экзотических решениях: как рассказывал в Радио-Т директо по технологиям Яндекс Григорий Бакунов, у яндекса например есть телеграмм бот, автоматический удаляющий из всех корпоративных чатов в Telegram (куда его внесли ) людей не в штате компании. :)

Ну и хочется лишний раз напомнить, что сами по себе пароли это — во многом анахронизм, и предпочтительно там где их можно не использовать, лучше не использовать (сертификаты в WiFi: WPA-802.1X вместо WPA-PSK и т.д. и т.п.)

9660

14.08.2018 07:16культовом фильме начала двухтысячных «Пароль «Рыба-меч»

Это в самом деле так? Мне лично запомнилось это кино исключительно как полное убожество.

cliff_5

14.08.2018 10:14Я уверен что простые пароли это не следствие тупости, по крайней мере не всегда. Часто человеку просто плевать на аккаунт, он регистрируется по требованию другого сервиса либо ради интереса. Вот и не зачем защищаться раз терять нечего

argonavtt

Спасибо за статью, теперь я знаю какой фильм буду смотреть сегодня вечером))

extrawelt

кстати, в этом фильме потрясающий саундтрек.

его написал Paul Oakenfold, талантливейший dj и музыкант своего времени.

upd: похоже, я тоже последую вашему примеру и пересмотрю классику :)

ACE46

Ага, «Джеймс Бонд: Спасибо что не на BMV»

* а если бы изменил, то bmv;

alexdorofeeff Автор

ACE46

Так это BMW его можно…