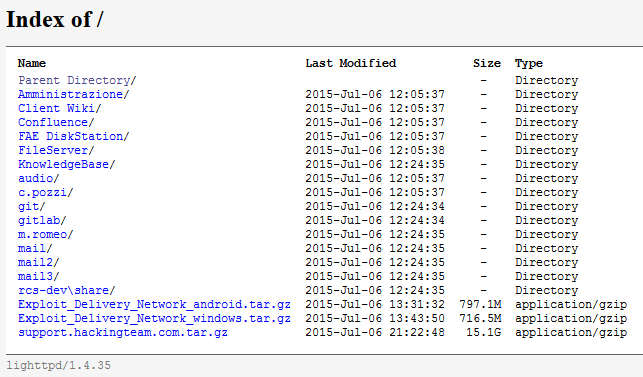

Буквально на днях были взломаны внутренние сети известного в определенных кругах производителя кибероружия, компании Hacking Team, о чем уже подробно писали на Хабре. В результате утечки в сеть попало порядка 400ГБ файлов, включающих архивы электронной почты, финансовую документацию, исходные коды вредоносных модулей и многое другое. Была слита и так называемая база знаний компании (Knowledge Base), в которой разработчики шпионских программ накапливали полезную информацию, в том числе и о качестве детекта своих творений различными антивирусами. Учитывая ситуацию, похоже, что данный тест можно в полной мере назвать «независимым», т.к. исследования проводились в собственных интересах.

Буквально на днях были взломаны внутренние сети известного в определенных кругах производителя кибероружия, компании Hacking Team, о чем уже подробно писали на Хабре. В результате утечки в сеть попало порядка 400ГБ файлов, включающих архивы электронной почты, финансовую документацию, исходные коды вредоносных модулей и многое другое. Была слита и так называемая база знаний компании (Knowledge Base), в которой разработчики шпионских программ накапливали полезную информацию, в том числе и о качестве детекта своих творений различными антивирусами. Учитывая ситуацию, похоже, что данный тест можно в полной мере назвать «независимым», т.к. исследования проводились в собственных интересах.

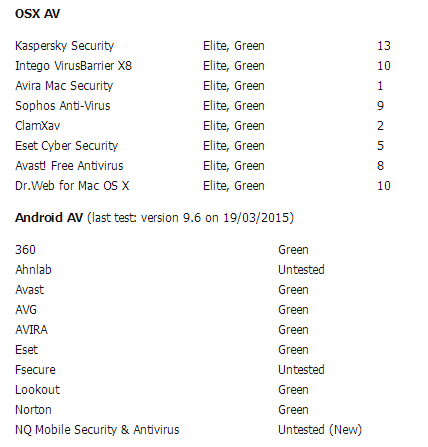

Тестируются 3 типа вредоносной нагрузки — Silent (вредоносный агент в чистом виде), Melt (вредонос в инсталляторе другого приложения, например, Firefox или uTorrent) и Exploit (эксплоит внутри офисного или иного документа). Тестирование проводилось на Windows 7, 64bit. Данные по дескотопным антивирусам имеют 82 правки и актуальны на 16 июня 2015:

Зеленый — антивирус никак не реагирует на запуск агента.

Желтый — агент устанавливает соединение с сервером, но иногда могут появляться предупреждения антивируса, или же антивирус имеет нестандартную конфигурацию (т.е. фаервол отключен).

Черный — агент не может установить соединение с сервером, но нет и предупреждений антивируса, или же агент находится в черном списке антивируса.

Красный — агент не может установить соединение с сервером, появляются предупреждения антивируса (агент детектируется как вредоносный).

Solider — стандартная версия агента.

Elite — продвинутая версия.

Также, тестируются антивирусы под OSX и Android:

Комментарии (45)

Solovej

07.07.2015 10:12Я так понимаю все у кого чёрный цвет и занесли в Blacklist — имеют доступ к программе или есть свой человек в Hacking Team?

Alexeyco

07.07.2015 10:45Внутренний конспиролог во мне говорит, что это может быть специальным вбросом, как и сама новость об атаке на них. Вроде как мы сейчас все ломонемся ставить защищенные с их точки зрения антивирусы, тут-то они нас и накроют. А может и нет.

ValdikSS

07.07.2015 11:57+3Ага-ага, и 0day-эксплоит под Flash, который работает на распоследнем Chrome, тоже вброс.

NikitaTratorov

07.07.2015 11:37+2По-моему это не сравнительный тест антивирусов в классическом представлении, а результаты внутреннего тестирования реакции эвристики на поделки HT. Учитывая, какие методы использовали разработчики, подстраиваясь под антивирусы, сложно однозначно винить в чем-либо антивирусные лаборатории. Пройдет какое-то время, и эти поделки так же попадут в антивирусные базы.

foxin

07.07.2015 12:47+2В том-то и проблема, что так рекламируемые АВ компаниями «эвристики» — в целом набор шаблонов, а никакие не интеллектуальные системы. Т.е.: кто-то заразился -> исследовали зловред -> добавили шаблон для него. Эвристика для того и нужна, чтобы обнаружить угрозу, которой нету в базе. А по итогу получаем, что уже годы, как в антивирусах реализован эвристический анализ, но по большому счету это пшик.

NikitaTratorov

07.07.2015 13:37+1Согласен. Есть слабая надежда, что эвристика в итоге разовьется во что-то более приличное. Этому также препятствует скорость работы, которая и по шаблонам то ощутимо снижает комфортность работы с компьютером. Что же будет, когда они врубят реальную эвристику… думаю, что компьютеры пока к этому не готовы, и антивирусные лаборатории идут на компромиссы (в т.ч. KSN и т.п.)

sysmetic

08.07.2015 11:20Согласен, и я бы даже добавил, что разработчики зловредов тоже составляют план тестирования своей продукции — где «тест пройден — это когда зловред не обнаруживается антивирусом». А стало быть они начинают тестировать с самых распространенных в целевой аудитории зловреда антивирусов (например, бесплатных) и заканчивают наименее распространенными, а какие то не тестируют вовсе — и тогда у такой антивирус остается невзломанным.

То есть можно сказать, что вышеприведенный список просто отражает «рейтинг» заинтересованности разработчиков малвары во взломе тех или иных антивирусов.

TverdiyZnak

14.07.2015 11:34Много лет пользуюсь Symantec Endpoint Protection, неуправляемый клиент. Его почему-то всегда, во всех тестах упускают как вариант для сравнения. Но я не особо огорчаюсь — не знаю с ним проблем, особенно после выхода 12 версии.

TverdiyZnak

14.07.2015 11:39К слову Symantec Endpoint Protection имеет долю рынка в 2 раза больше чем Касперский, и в 5 раз больше чем представленный в этом сравнении Panda. Слабо верится, что его «упустили» из сравнения случайно.

7313

Только непонятно почему не тестировались просто фаерволы с контролем любой подозрительной активности типа аутпоста, джетико или онлайн-армора. Наверняка бы результаты были бы лучше в разы.

abrwalk

онлайн-армор он тут Emsisoft

priv8v

А зачем им было тестировать экзотические фаерволы, которые стоят у несущественно малого процента жертв? Ничего плохого о перечисленных фаерволах не думаю — просто констатирую факт: они редкость, «точиться» под них просто нет особого смысла.

solver

А как же целевые атаки, заказчики и т.д.?

priv8v

Я тоже про это думал, но пришел к выводу, что им не ставилось ТЗ вида «у жертвы N фаервол — нужно обойти», видно, что все что нужно было вот так обходить — описано в их вики. Там есть описание VBA32 — экзотика еще та — значит был заказ против «клиента» с ним на борту, а кто не описан в вики — против тех не точились и не исследовали ибо пофиг.

Akr0n Автор

Скорее всего данная табличка использовалась не только для внутренних целей, но и для продаж продукта. С помощью малоизвестных антивирусов просто увеличили общий процент эффективности.

evr1ka

Кстати да — посоветуйте какой-нить фаервол (из триал или бесплатного). Надо задетектить подозрительную активность.

Антивирусы ничего не кажут.

7313

все эти антивирусы и фаерволы по сути своей костыли :) 4 правила спасут лучше

evr1ka

Таки да, согласен, при условии, что это личная машина.

А это не моя, одного из 2х юзеров, с которых есть подозрительная активность (машин пару сотен).

Почему-то каждый день при включении Каспер с этих 2х IP детектит попытку доступа на произвольные порты.

После этого ничего нет.

Комп и лайв CD прогонял, и так. Вроде ничего. Не понимаю. Просто внутренний параноик, и 2 крипто-атаки за пару месяцев не оставляют сей факт без внимания.

solver

Ага, спасут.

Только в случае, когда в системе нет никаких дыр. Тогда да, все это будет работать.

А так есть и повышение прав, и софт которому просто необходимо работать в AppData и вообще много всяких «не в лоб» решений. Достаточно пройтись по ресурсам посвященным бехопасности и ужаснуться, какие бывают хитрости в различных зловредах.

7313

Ну не знаю :) В моей вселенной весь софт который пытается запуститься из AppData сразу отправляется в сад. А по поводу srp все многократно обсуждено, заспиртовано и отправлено в архив — ни одного сценария преодоления ограничений политики никто все еще в реальной жизни пока не видел. Если есть на примете что-то преодолевающее закон 4-х правил — показывайте, а иначе опять получится беспредметное обсуждение особенностей размножения сферических коней в.

solver

Ну у вас просто подход страуса к жизни — если я чего-то не вижу, значит оно не существует.

А в целом, нельзя же быть на столько наивным.

Во всех операционках постоянно находят дыры и способы различных несанкционированных действий.

На этом делаются очень большие деньги. Никто в здравом уме не публикует их массово. Так, отдельные эпизоды всплывают.

Или вы правда думаете, что только ради каких-то каментов на хабре, кто-то выложит в паблик такие вещи? Ну-ну))

P.S. Просто пройдитесь по сайтам посвещенным безопасности. Ну или хотя бы в гугле поиском.

И попрбуйте додумать такую простую мысль. Все дыры что там описаны как закрытые и непробиваемые при наличии последних обновлений, когда-то были неизвестными и не закрытыми.

FreeMind2000

Ну хорошо, Вот вам реальный пример:

У нас достаточно большая организация, несколько доменов, администрируемых разными админами. Когда мы настраивали свой — политика защиты была похлеще ваших 4х правил. Юзер полностью ограничен и имеет права на запуск только конкретного списка разрешенных программ, флэшки, cd/dvd — закрыты, обмен только через общие папки с мин.необходимыми правами, на всех компах антивирус. Казалось бы куда уж круче… И все жили долго и счастливо, по моему до 2008 или 2009, пока однажды не приходит к нам админ из соседнего отдела и не спрашивает у вас с сеткой все норм? Мы ну конечно, норм… а у нас говорит он коллапс наступил в сетевом окружении ни к одному компу подключиться нельзя, все тормозит по страшному. Мы думаем, ну вот видимо они не такие параноики в безопасности как мы, наверняка вирусняк пропустили. Проходит минут эдак 5 после его визита, и где-то с интервалом 30 сек на всех наших компах в комнате поочередно вересчит каспер… Что за фигня? Оказалось — пришел к нам в гости злобный Кидо (ну у него куча и др имен). Вирь, который через дырку в windows заражает комп через сеть и живет в памяти — заражает в сети другие компы. Каспер верещит — но виря не видит, видит хрень, которую тот подкачивает из инета и все… Сеть в ступоре была, пока заплатку на винду всех компов не поставили.

А Вы говорите… 4е правила :)

7313

А в «похлеще» входил запрет выполнения из папок %temp%, windows/temp и windows/system32/spool? А каким способом организовывался запрет на выполнение неразрешенных программ? Неужели srp? Но в любом случае у меня в 2008-2009-х в сетке из 35 компов ни одного случая заражения конфискером не было. А админил я там «приходяще» (раз в пару месяцев) и апдейты, закрывающие виндовую уязвимость были установлены намного позже — уже летом, когда эпидемия во всю шла. Может конечно и повезло, но по-моему там все-таки обламывалось первоначальное внедрение в процесс svchost из-за того что созданный вирусом файл находился в какой-либо папке вне списка разрешенных.

FreeMind2000

У нас в локальной сетке, более 500 компов, и для некоторых доменов (которые администрируем не мы) были открыты usb. Оттуда он к нам и залез.

> А в «похлеще» входил запрет выполнения из папок %temp%, windows/temp и windows/system32/spool?

А зачем? ведь кроме разрешенного списка файлов (драйвера и офисные программы) больше в системе ничего, ниоткуда запустить нельзя. Устанавливается это в групповой политике домена (Конфигурация пользователя\Административные шаблоны\Система\Выполнять только указанные приложения Windows).

> Может конечно и повезло, но по-моему там все-таки обламывалось первоначальное внедрение в процесс svchost из-за того что созданный вирусом файл находился в какой-либо папке вне списка разрешенных.

Фишка именно в дыре Windows — вирус заражает через сеть и живет в памяти даже не копируя себя на hdd (дырявый svchost — запускает его код переданный по сети, и на диске ему для работы ничего не нужно, он только подгружает всякую дрянь видимо из инет-сервера если есть выход, со всякими haсk-утилями типа rdp, которые в нашем случае уже были в БД антивиря). После выключения/включения вирус исчезает, но комп снова заражается от других компов в сети. Бухгалтерию так и спасали — вырубили все компы их отдела и отключили свитч к остальной локалке, а в их внутренней уже вируса не было.

vlivyur

Комод.

evr1ka

Благодарю. Но пишут, что: Comodo Firewall и Antivirus — теперь Comodo Internet Security

Интересовал только фаервол.

vlivyur

Раньше там при установке выбирался состав и антивирусняк можно было не ставить (он был дико тормознутым, но не как кошмарский, он просто всё долго делал). Наверняка так и осталось.

Akr0n Автор

Нормальный сейчас антивирус. Если еще настроить HIPS и фаервол на ручной режим, так вообще не пробить.

priv8v

В такой же режим можно настроить хипсофаервол практически у любого современного ав-комплекса, теперь многие позволяют копаться в тонких нутрах и настраивать оповещения/правила на чтение||запись в/из определенных ключей/файлов/папок, межпроцессовое взаимодействие, исполнение и т.д. Т.е кому какой продукт нравится, тот его и настраивает как душе угодно, но выходит обычно у всех примерно одно и тоже, только другой интерфейс и логотипчик.

Akr0n Автор

Вот только Comodo, ко всему прочему, бесплатен.

priv8v

Из других бесплатных со схожими возможностями настройки/философии могу вспомнить Privatefirewall, Outpost, ZoneAlarm, Malware Defender.

Я же говорю — на вкус и цвет. Предлагаю не переходить к дискуссии какой из них удобнее, и на полтора байта больше ssdt поправил.

PocketSam

При том раньше это был единственный известный мне антивирус, бесплатное использование которого было разрешено в коммерческих организациях. Как дела обстоят сейчас, увы, не знаю.