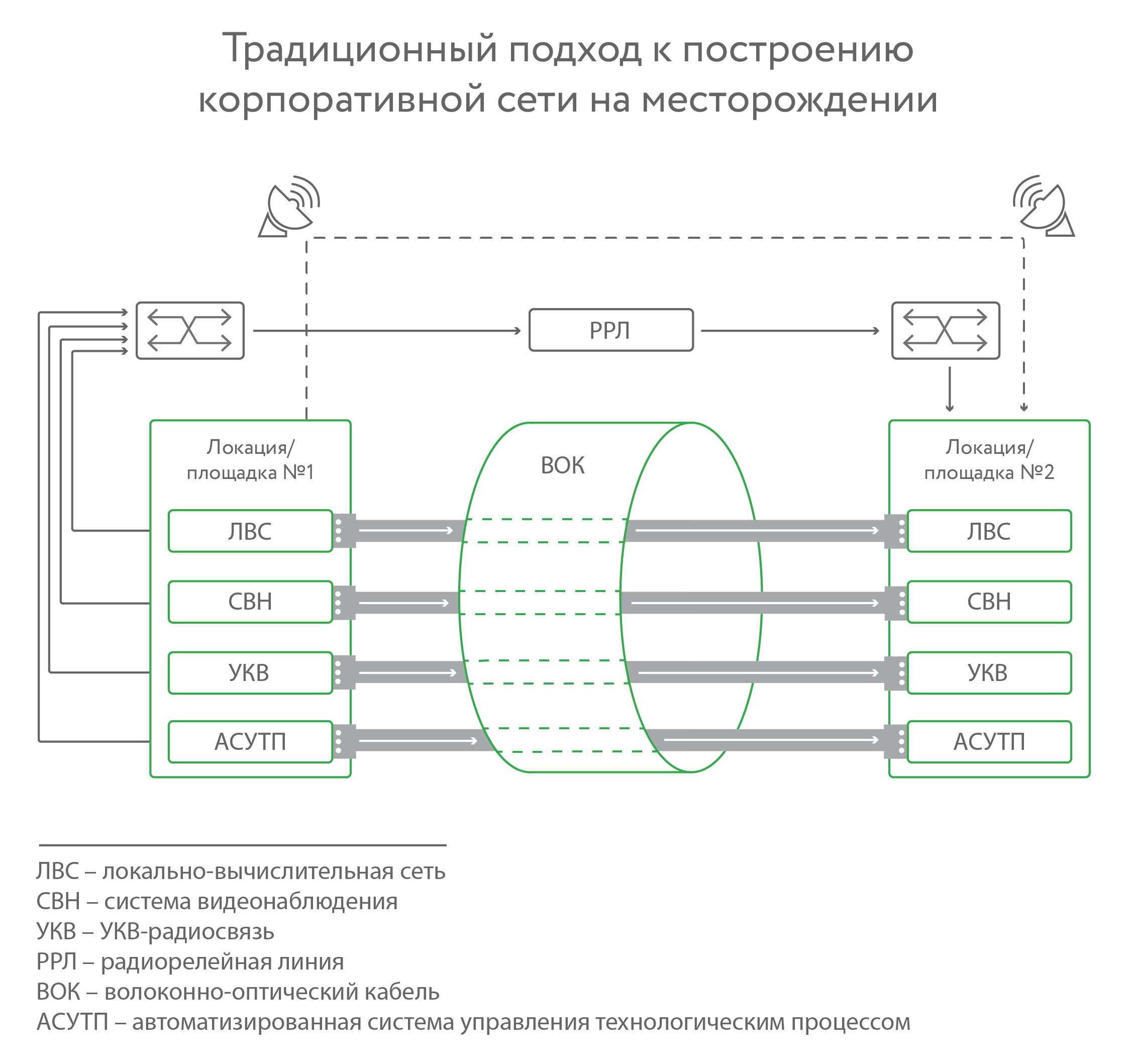

Это как если бы мы в такой корпоративной (производственной) сети вместо файрволлов использовали физическое разграничение сетей. В результате на многих предприятиях по десятку однородных решений. Владельцы переплачивают деньги за дублирующийся функционал.

Вот так выглядит «единая» локальная сеть. Гораздо эффективнее сделать одну сеть, где всё это объединяется. И вторую, чтобы был резерв. Мы сделали, и сейчас расскажу, что это дало.

Как сделать лучше

Для ряда добывающих компаний мы делали тяжёлые комплексные проекты. Там десятки вендоров и сотни разных решений, всё это переплетено между собой. Есть оптика, радиорелейка, есть вайфай, радиодоступ по другим технологиям, есть индустриальные эзернеты, обычные телефонные станции, датчики IoT для АСУ ТП и многое другое.

Ни у кого нет стабильного решения по фен-шую: страшный зоопарк из легаси даёт о себе знать. Ещё в этой сфере часто случаются слияния-поглощения и получается, что два разных зоопарка объединяются. Получается зоопарк в квадрате.

Наша задача — убедить заказчика, что объединение сетей безопасно. Это главный стопор прогресса, например, в нефтяной сфере: здесь, как нигде, используется принцип «работает — не трогай».

Во-первых, АСУ ТП-часть всегда использует другие коммутаторы, нежели остальные части сети. Это серьёзное удорожание, но это исторически правильно. Предполагается, что АСУ ТП будет работать в любых условиях, поскольку как минимум формально она отвязана от Интернета.

При этом физическая изоляция сетей не гарантирует изоляцию от зловредов: инженеры регулярно подключаются к оборудованию внутреннего сегмента заражёнными компьютерами из внешнего. Защита сетей АСУ ТП — это критично, и к ней всё равно надо принимать такие же меры, как если бы она просто торчала наружу.

Видеонаблюдение: считается, что нет необходимости защищать его так, как АСУ-сегмент. Да, либо сеть строится отдельно и на аналоге (очень дорого), либо считается, что она условно защищена. В моей практике можно отвернуть камеру и получить доступ к сети. Либо подменить картинку, и никто в ближайшие полгода до конца зимы не узнает. Проверяется доступность камер и наличие картинки. Многие чувствуют себя так в безопасности: картинка может не меняться 100 лет. Тундра и тундра. Надо объезжать и смотреть, что и где.

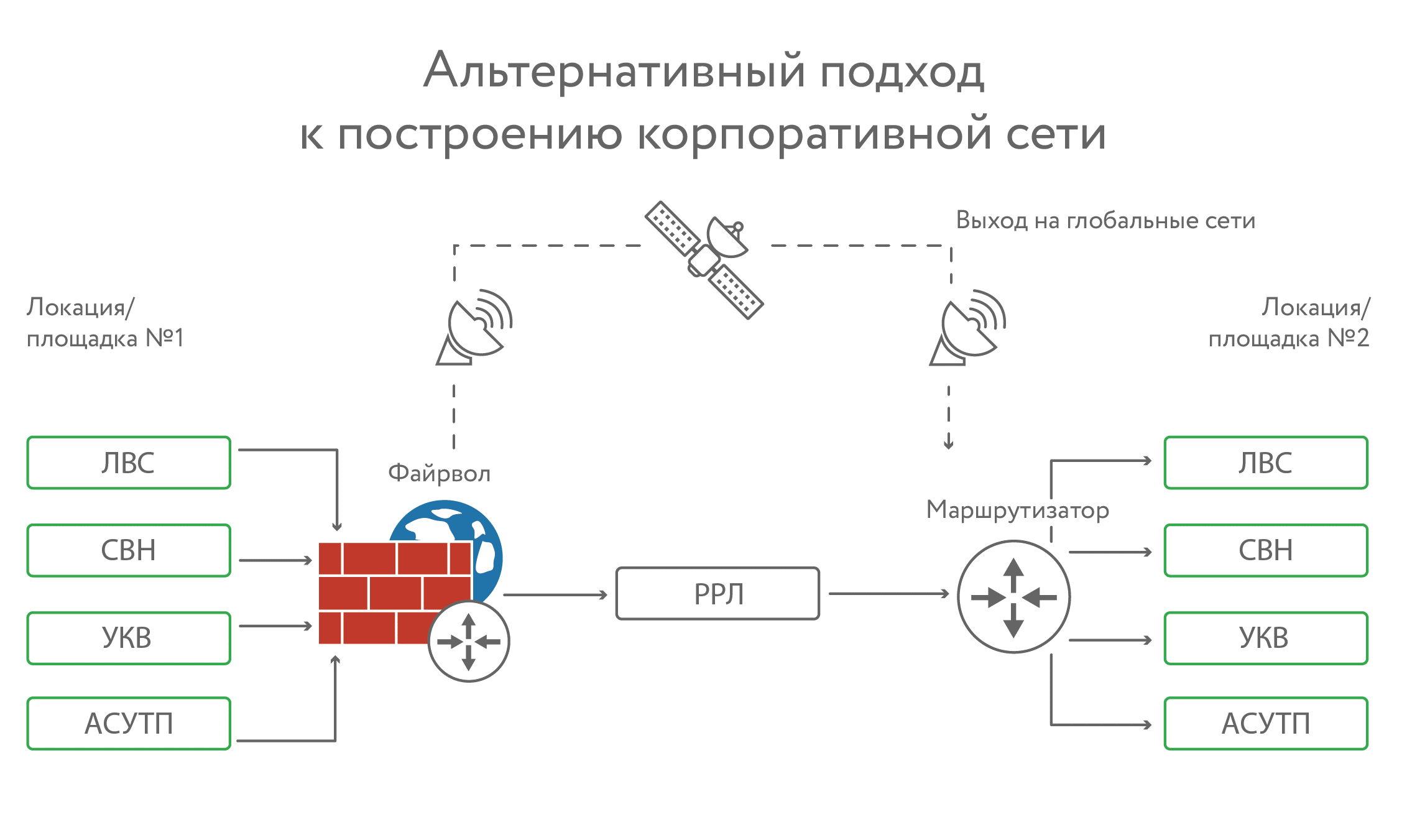

В итоге мы ответили на все вопросы безопасников. Давайте перейдём к деталям.

Пример

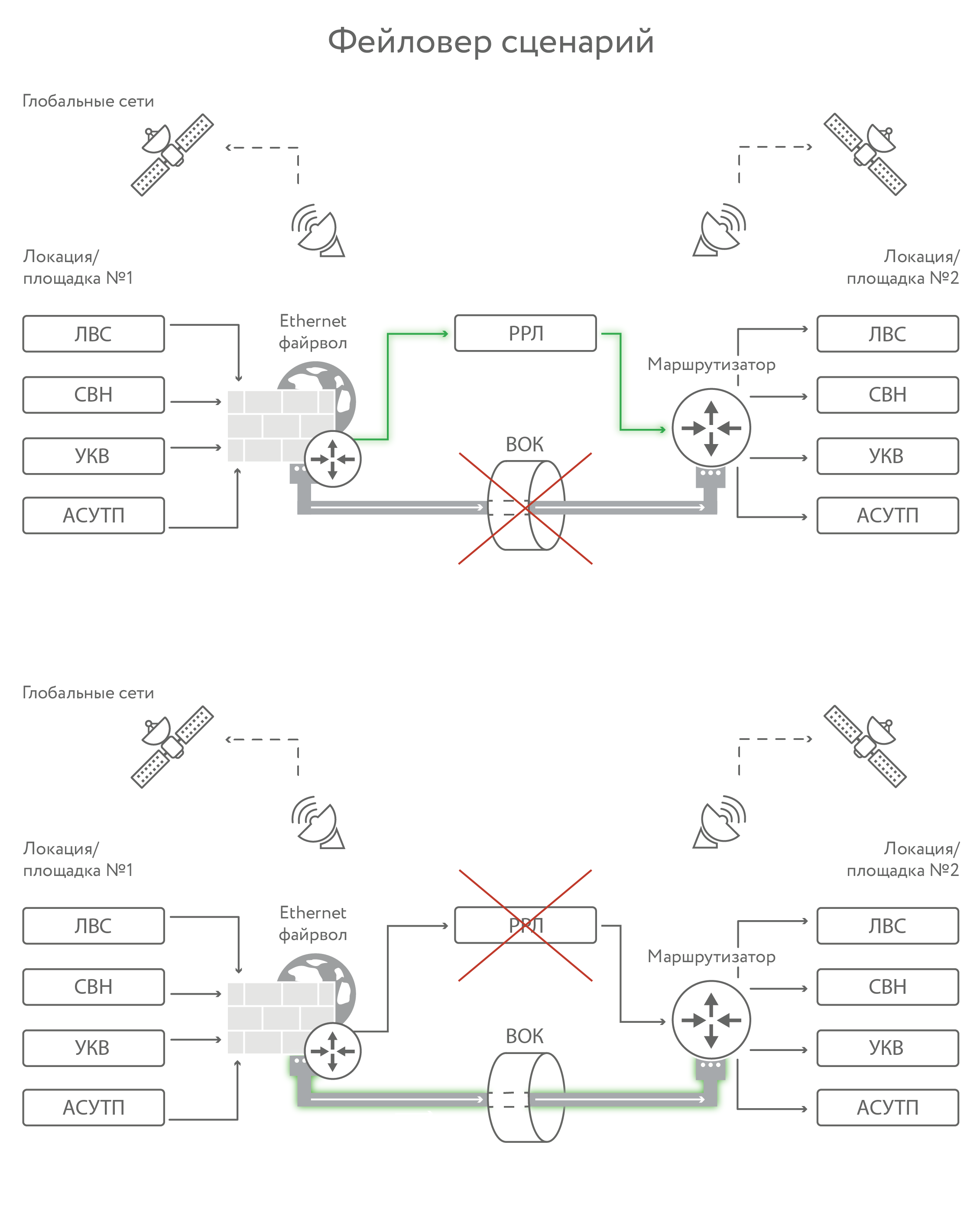

Первый вариант — это когда только радиорелейка. Она хороша, но если пошли сильные осадки (дождь, снег) или начался сильный ветер, то начинаются сбои. Сильный ветер может развернуть антенну, дождь и снег экранируют и создают помехи. Если проходят всякие ледяные дожди или что-то ещё, то наледь может деюстрировать антенну. Радиорелейная связь будет хорошо работать в идеальных погодных условиях. В плохих погодных условиях (а в России добыча, как правило, происходит в суровых погодных условиях) надо дублировать.

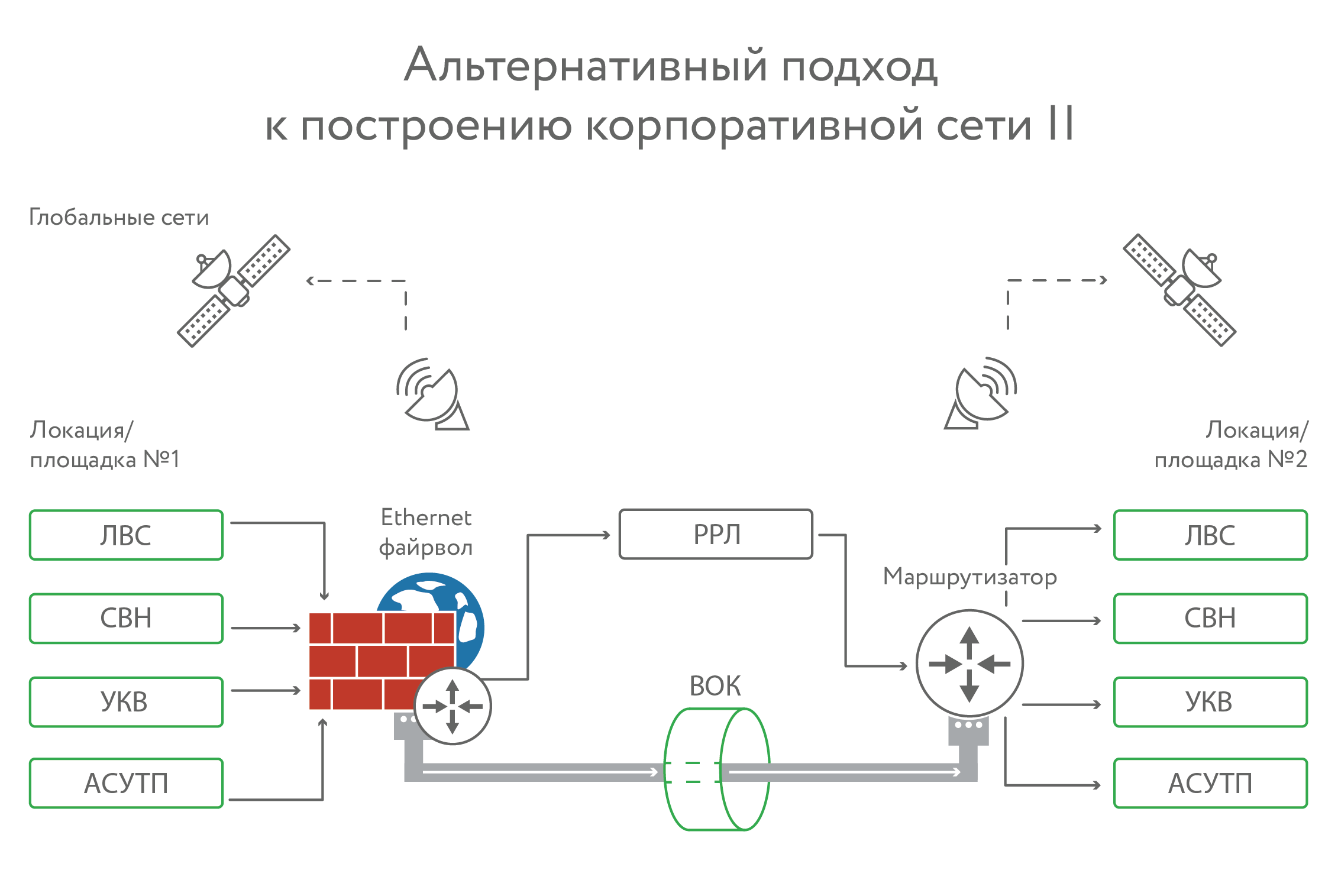

С нашей точки зрения, оптимальный вариант — это оптика + радиорелейка. Но оптика тоже может порваться, её рвут чаще, чем может показаться. Вне зависимости от того, закапывают её или вешают на опоры. И во время одного ремонта трубы могут порвать в десятках мест.

Результат

В нашем примере есть нефтепровод — примерно сотня километров.

Мы объединили сети в единый комплекс, как на схеме выше. Отказоустойчивость достигается через радиорелейные мосты, есть резервирование телефонии через транкинговую сеть (интегрируется через рации для вызова абонентов телефонной сети).

Результат такой:

- В два раза снизили кабельную ёмкость волокна;

- В три раза снизили активное оборудование;

- Каждый объект (узел) в три раза меньше потребляет питания.

Теперь про безопасность. Вот, например, IP-камера, частый узел проникновения зловреда:

Как разграничивается трафик? Сейчас я нарезал VLAN'ы. Условно АСУ ТП имеет высочайший приоритет, затем видео и телефония, остальной трафик — дальше.

Почему набор VLAN безопасен в сравнении со старым добрым физическим разграничением?

Когда ты делишь физически, у тебя под каждую задачу своя железка. Это абсолютно безопасно. Если злоумышленники попали на одну железку, они не попадут на соседнюю. Нужно добраться до сегмента управления. Есть общая точка взлома — это менеджмент-сеть. Соответственно, если есть единая точка отказа, то какая разница, на одной железке виланы нарезаны или всё крутится на разных. Пользователи изолированы, они не видят юзеров из соседних виланов. Вероятностная характеристика каких-то проблем в виртуальных сетях ненамного выше такой же оценки в физических разделённых сетях. Коммутаторы можно сделать изолированными, кластеры коммутаторов, оптические линки будут дублированы. Таким образом, вероятность отказа минимизируется.

До последнего времени безопасность настаивала на том, чтобы сети видеонаблюдения, АСУ ТП и пр. были на физически выделенных сетях, это определённая точка зрения. И здравый смысл в этом определённо есть. Но это дорого. Можно сильно снизить цену за счёт очень малого снижения отказоустойчивости.

Вторая причина в том, что, если есть три разные сети, их крайне редко дублируют все три. Мы предложили вариант совместить отказоустойчивые коммутаторы, отказоустойчивые ЛВС — ключевые роли тут задублированы, но, соответственно, все сети мы поделили виртуально.

Сделали расчёт и показали, что на самом деле такое решение где-то на треть дешевле. Можно минимизировать количество прокладываемой оптики, минимизировать время восстановления. Потому что, если у тебя порвали оптическое волокно, например 8-волоконное, у тебя время восстановления условно полчаса, если это 32-волоконное — сильно больше. Тоже сокращает издержки на обслуживание.

Каналы

Есть гарантированные полосы. Приходит 10G, она делится на куски по гарантии и максимуму утилизации. Все эти расчёты индивидуальные.

Оптика в любом случае лежит на месторождении — например, в той же системе обнаружения протечек используют волоконно-оптический кабель. Когда меняется температура почвы с лежащим там волокном, становится понятно, что нефть вытекла. Поэтому проблем с коммутацией и узким каналом внутри локальной сети просто нет. Да, на меди или старых технологиях можно это построить, но это нерационально. Поэтому волокно — это данность.

Спутниковые каналы у них скорее дублирующие, для критичной телеметрии и того же АСУ ТП. Датчик сработал — сразу реакция, даже если вокруг война. Вот фейловер:

Оборудование

Вот примерно такой технологический шкаф установлен у заказчика. Для понимания.

Итог

В итоге мы можем собрать весь зоопарк в одно решение за счёт виртуального разграничения сетей. Это в два раза лучше по кабелю и в три раза лучше по зоопарку железа на узлах в количестве единиц. ИБ снижается незначительно, отказоустойчивость растёт за счёт полного дублирования ключевых узлов. Проще, быстрее и дешевле обслуживание.

Используются дорогие коммутаторы для АСУ ТП, через них трафик АСУ ТП идёт с высочайшим приоритетом. Потом отправляется остальное.

За объективно небольшой компромисс в безопасности можно получить существенное упрощение поддержки, унификацию решения и экономию по питанию и капитальным затратам.

Комментарии (10)

Praved

26.09.2018 13:40Кроме собственно технической части, интересна организационная. При объединении сетей встает вопрос о работе эксплуатационных служб. Раньше каждая ответственная служба имела свою собственную сеть и отвечала за работоспособность оборудования, которое было им хорошо знакомо. Теперь требуется переучивание персонала и новая организация их работы, чтобы они не пересекались/конфликтовали. Эти вопросы рассматривались при проработке решения?

AUkrainskiy Автор

26.09.2018 13:40Безусловно, возникает вопрос распределения зон ответственности между эксплуатацией. Однако за счет использования достаточно стандартных технологий (как минимум в зоне ответственности специалистов ЛВС), требуется лишь небольшая корректировка бизнес-процессов по эксплуатации. Единственно кардинально меняется алгоритм согласования технологических работ («окон» для проведения таких работ).

LLIypLLIuk

26.09.2018 16:47Как вариант — реорганизация, и выделение поддержки сетей в отдельную структуру.

ElvenSailor

26.09.2018 16:20Вопрос защиты сети управления, который в таком варианте становится гораздо острее, а он даже не упомянут.

LumberJack

26.09.2018 19:55А если сдох и кабель и релейка? Ну туманы там всякие, весёлый тракторист по кабелю прокатился?

Offtop: Принесли как-то на ремонт телефон одного из мастеров-линейщиков в какой-то из газпромовских структур. Починил. И когда аппарат ожил и почуял сеть на него начало валиться безумное количество СМС с оборудования. Лучше бы я этого не видел.

AstorS1

26.09.2018 21:37Да, и, к сожалению, финансисты слушают интеграторов, которые предлагают сделать дешевле, но с «небольшой потерей надежности». В результате, когда что-нибудь сломается — ложатся все сервисы. Интегратора уже нет давно, документация не соответствует реальным настройкам, оптимизированные телефонисты начинают чинить АСУ ТП и видео.

9660

27.09.2018 05:34Всегда было любопытно как проникают во всякие пентагоны из интернета. Теперь примерно понятно.

nadoelo

27.09.2018 11:50>> «В три раза снизили активное оборудование».

Лучше исправить на «в три раза снизили количество активного оборудования»

als_64

Доброго дня уважаемый Автор и все читавшие этот пост.

Я искренне рад за то, что вы сумели убедительно показать преимущества этого решения. Примерно 10 лет назад я работал в НПП «ЭнергоПромСервис» и мы делали СОТИ АССО для Энергоатома. Тогда мне, ещё молодому и лезущему везде, было очень интересно почему мы плодим много параллельных линий связи, хотя объем трафика каждой сети мал и возможно все каналы пропустить по паре ОВ. В частности нам пришлось класть кабель 48ОВ там, где реально нужно было не больше 8 волокон. Вся ёмкость была съедена простыми преобразователями RS-485 и MOD-Bus. Безопасники и АСУшники упорно не хотели выводить всё сигналы через один коммутатор.

Хотел уточнить по конструкции шкафа, там стоит MOXA?

AUkrainskiy Автор

Добрый день! В принципе может стоять и Moxa, может и иное устройство (набор устройств). Как правило на удаленных шкафах стоят Industrial Ethernet и в зависимости от потребностей набор каких-то адаптеров (конвертеров/преобразователей).

Теоретически, с развитием IoT все идет к единому интерфейсу (в автомобилях процесс перехода к CAN-шинам занял лет 20; в промышленности, думаю, займет несколько больше, но примерно половина пути пройдена)