Несколько слов о том, что, собственно, произошло. В пятницу, 21 ноября 2014 года, руководители Sony получили письмо с предложением заплатить определённую сумму за то, чтобы ИТ-инфраструктура Sony избежала «массированной бомбардировки». Письму не придали значения, у многих руководителей оно попало в спам, но уже 24 ноября 2014 года сотрудники Sony, придя в понедельник утром на работу, увидели у себя на мониторах следующую картинку:

Большинство компьютеров и ИТ сервисов компании было неработоспособно. Как утверждают некоторые источники, в течении нескольких следующих дней сотрудники Sony не пользовались рабочими компьютерами и работали при помощи ручки и бумаги. По ходу этой атаки (считают, что скрытая фаза атаки развивалась от нескольких месяцев до года) из Sony утекли данные (по некоторым оценкам, общим объёмом до 100 терабайт) на миллионы долларов. Впоследствии хакеры выложили в сеть несколько новых, ещё не выпущенных на экраны фильмов и большое количество конфиденциальной информации, включая личные данные сотрудников. По разным оценкам, примерный совокупный ущерб от этой атаки составил порядка 100 миллионов долларов.

Как это произошло и, главное, почему?

Вредоносная программа, участвовавшая в атаке на Sony Entertainment, называется троян Destover; это вредоносное ПО типа wiper, которое способно удалять данные с жёстких дисков и переписывать нужным образом MBR. Волна подобных атак с использованием различных wiper-ов прокатилась с 2012 года по странам Средней Азии (атака на Saudi Aramco, с уничтожением данных на более чем 30 000 компьютеров, атака на катарский Rasgas и т.д.) и пока завершилась громкой историей с Sony.

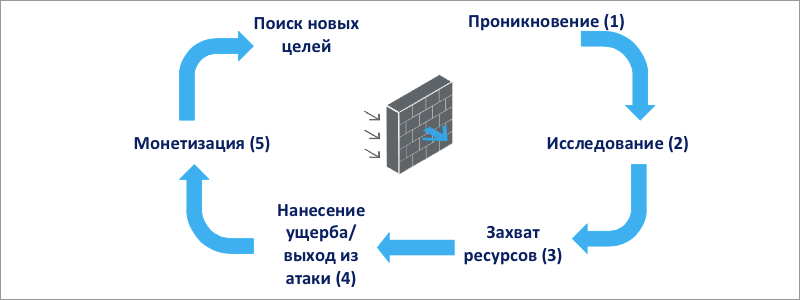

По мнению экспертов, злоумышленники, видимо, получили полный доступ к внутренней сети Sony Entertainment до того, как начали распространять этот троян на компьютеры внутри сети. Они действовали по классической схеме атаки, показанной на рисунке ниже.

Жизненный цикл атаки:

- Проникновение (инфильтрация) – доподлинно неизвестно (по крайней мере, не раскрыто публично), каким образом хакеры изначально проникли в сеть Sony в этот раз. Предполагаются три версии – помощь инсайдера, классический фишинг или использование уязвимости в веб-сервисах с последующей организацией backdoor. В конечном итоге, хакеры получили доступ в сеть Sony с привилегиями администратора.

- Исследование – дальше хакеры построили карту сети и ИТ ресурсов Sony Entertainment, получили имена учетных записей и пароли администраторов, сертификаты доступа и т.д.

- Захват ресурсов – имея на руках карту ресурсов и все необходимые credentials для доступа к ним, хакеры начали разворачивать вредоносное ПО на ресурсах компании и параллельно красть/выводить за пределы инфраструктуры Sony ценные данные.

- Нанесение ущерба и выход из атаки – на этом этапе установленный на ресурсах wiper перезаписал данные на жестких дисках компании и устранил следы.

- Монетизация – хакеры попытались монетизировать атаку, предложив руководителям Sony Entertainment выкуп, чтобы предотвратить разрушение ИТ инфраструктуры и раскрытие конфиденциальной информации. После отказа, хакеры начали выкладывать украденные конфиденциальные данные в открытый доступ в сеть.

Остается открытым вопрос – почему это не в первый раз случает с такой большой и известной компанией, как Sony? По мнению экспертов, одна из ключевых проблем с безопасностью в Sony состоит в том, что их система защиты была построена по реактивным принципам и, как показал последующий аудит инфраструктуры, потенциальные угрозы вовремя не распознавались и не предотвращались. Третий громкий взлом за три года с очевидностью говорит, что Sony необходимо что-то менять в структуре сетевой безопасности и фокусироваться, видимо, на про-активной обработке и предотвращении угроз.

Кейс Sony и остальные истории взломов и утечек данных последних лет уверенно подтверждают, что для борьбы с возникающими угрозами бизнес должен инвестировать в сетевые инструменты безопасности следующего поколения, которые устраняют имеющиеся недостатки традиционных технологий безопасности. Например, межсетевой экран следующего поколения (NGFW) был создан в первую очередь в качестве ответа на неспособность традиционных Stateful FW обнаруживать угрозы в трафике приложений, например, в http-трафике. Кроме того, важной особенностью NGFW является способность идентифицировать трафик и привязать его к конкретному пользователю.

GARTNER определяет NGFW так: межсетевые экраны нового поколения (NGFWs) – это устройства, в которых проводится глубокая проверка пакетов (выходящая за рамки порт/протокол), с возможностью инспектировать и блокировать трафик уровня приложения, включающие в себя встроенные системы предотвращения вторжений и интеллектуальную обработку трафика на основе интеграции с внешними системами. При этом, NGFW не следует путать с изолированной системой предотвращения вторжений (IPS) или IPS, включающей в себя обычный межсетевой экран, не интегрированный с IPS в одно решение. Если коротко суммировать данное определение, то NGFW – это устройство с контролем трафика уровня приложений, встроенной системой обнаружения вторжений и идентификации пользовательской принадлежности трафика.

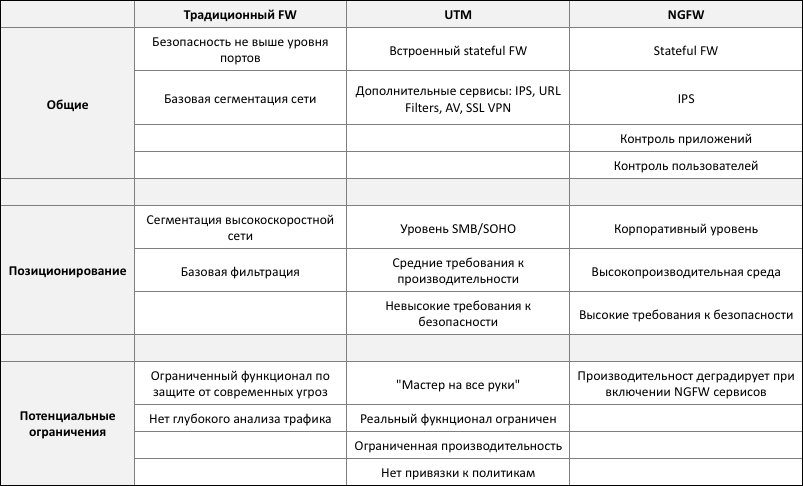

У некоторых появление концепции NGFW вызывает эффект «дежа вю», возникает ощущение схожести NGFW и распространенной в недалеком прошлом концепции UTM (Unified Threat Management). Это действительно похожие подходы, попытки эффективно скомбинировать в одном устройстве сразу защиту от нескольких видов угроз. Однако, существуют существенные отличия, которые позволяют однозначно разделить эти классы устройств между собой и отделить их от традиционных Stateful Firewall (далее просто FW). В таблице внизу суммированы основные параметры и позиционирование устройств типа FW, UTM и NGFW.

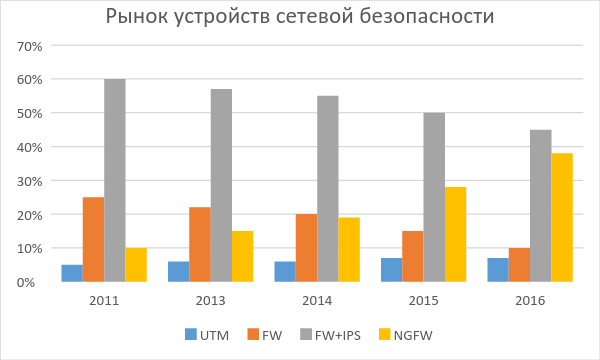

Таким образом, UTM И NGFW – это разные классы оборудования, предназначенные для решения разных типов задач. И как нам предсказывает GARTNER, время традиционных устройств, обеспечивающих сетевую защиту, постепенно уходит и на замену им приходя устройства нового типа – NGFW.

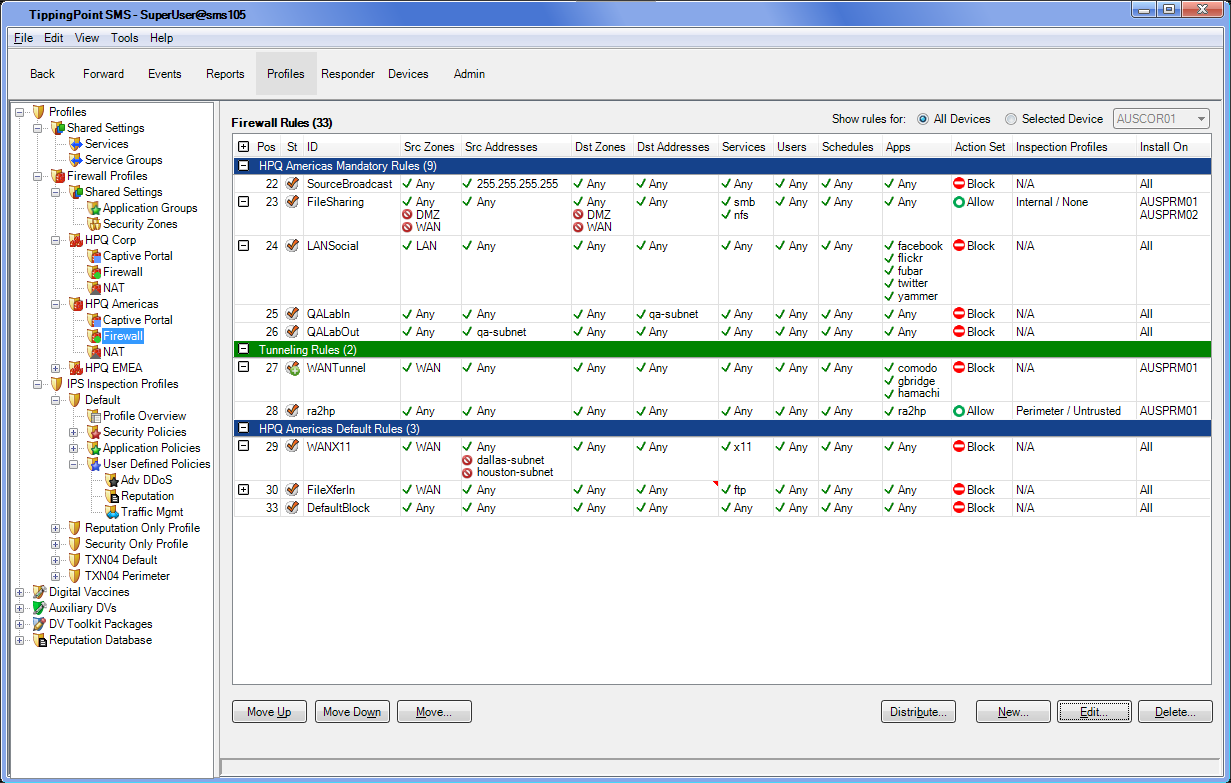

В 2013 г. компания HP объявила о выпуске HP TippingPoint Next-Generation Firewall (NGFW). HP NGFW построен в соответствии с описанной выше концепцией и предназначен для удовлетворения потребности предприятий разного размера в части сетевой безопасности, с учетом современных требований к эффективности сетей, надежности и масштабируемости решений. NGFW реализован на платформе NGIPS с надежностью в 7 девяток (99.99999% времени бесперебойной работы) и позволяет идентифицировать и контролировать сетевые приложения, снижая потенциальные риски компании от реализации комплексных сетевых угроз. Кроме того, для тех, у кого уже установлены продукты HP TippingPoint (NGIPS, например) или кто-то планирует разворачивать большое количество NGFW – для таких предприятиям будет удобно использовать для управления сетевой безопасностью единую централизованную консоль на базе системы управления безопасностью (SMS).

Замечательной особенностью решения HP NGFW является наличие в HP структуры (DVLabs), которая занимается поиском уязвимостей в ПО различных производителей и выпуском соответствующих обновлений, их закрывающих. Краткая статистика по работе DVLabs, на сегодняшний день:

- 8,200+ фильтров out-of-the-box

- Примерно 20 новых фильтров в неделю

- Каждый 12-й фильтр – это Zero Day фильтр

- 379 zero day фильтров выпущено в 2014

- Среднее пред-покрытие уязвимости с zero day фильтром 50 дней

- 10% фильтры приложений

- 40% фильтров запущены по умолчанию в рекомендованных настройках

- 3,000 исследователей участвуют в HP Security Research Zero Day

Участие в разработке фильтров внешних экспертов позволяет разрабатывать по-настоящему качественные фильтры. Фокусируясь на корневой причине, такой фильтр позволяют определять угрозы, просачивающиеся через предопределенные шаблонны атак. Причем, фильтры построены так, что их применение минимальным образом влияет на общую производительность решения.

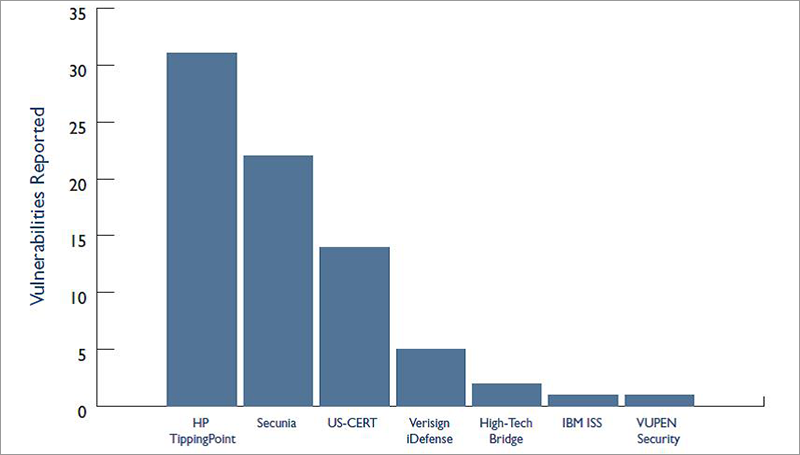

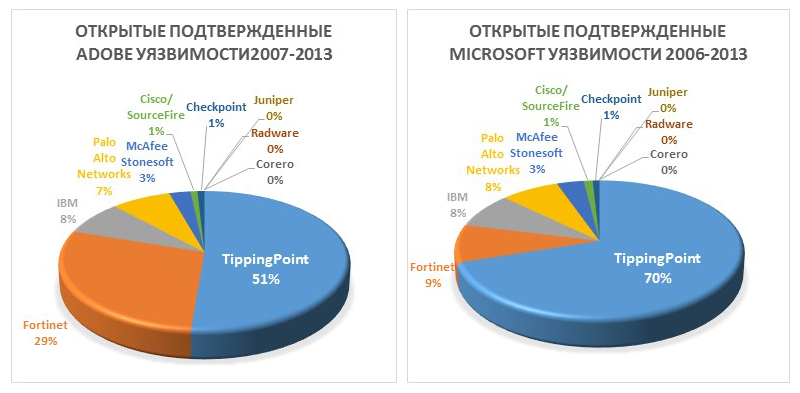

Относительно обработки трафика приложений, HP TippingPoint NGFW может контролировать трафик как на уровне типа приложения, так и на уровне его различных под-типов. При этом, HP фокусируется на основных бизнес-приложениях, актуальных в корпоративной среде. График ниже подтверждает, что эта политика приносит свои плоды – в данной области HP лидер.

Скажем отдельно несколько слов про Zero Day Initiative (ZDI) программу – что это такое и почему это важно. В Zero Day Exploit – это уязвимость в программном обеспечении, которая еще не известна поставщику и это дыра в системе безопасности, которая может эксплуатироваться хакерами еще до того, как поставщик осознает ее и попытается исправить. Попытка использовать уязвимость может быть различной и включать в себя попытки внедрения в инфраструктуру вредоносных/шпионских программ, попытки доступа к пользовательской информации и т.д. Как только об уязвимости становится известно, начинается гонка между злоумышленниками и разработчиками, кто быстрее выпустит соответствующее ПО – хакеры exploit или разработчики патч. И хакеры в этой гонке часто побеждают, по разным причинам (инертность компании разработчика, пользователи не сразу устанавливают соответствующие заплатки и т.д.). С программой ZDI HP играет на опережение в этой гонке и старается действовать про-активно, обнаруживая и закрывая уязвимости до того, как их найдут и реализуют злоумышленники. Вспоминая кейс Sony, о котором шла речь в начале статьи, осмелюсь предположить, что использование ZDI могло бы существенно помочь в реализации про-активной стратегии защиты компании и, может быть, последняя атака не имела бы таких разрушительных последствий.

Эта программа значительно расширила сферу охвата исследований информационной безопасности, а также существенно сократила количество уязвимостей, попадающих на черные рынки. В результате программы ZDI, HP признана ведущим репортером уязвимостей, как показано на диаграммах ниже.

Дальше немного подробнее о продукте HP NGFW. На сегодняшний день, в продаже существует 5 различных моделей устройства, отличающихся прежде всего производительностью. В таблице внизу представлены устройства с краткими характеристиками и рекомендованными вариантами их использования.

| Филиалы/маленькие сети | Корпоративные сети | ЦОД |

| HP NGFW S1050F | HP NGFW S3010F/S3020F | HP NGFW S8005F/S8010F |

| 1RU |

2RU |

2RU |

| 500 Мбит/с |

1-2 Гбит/с |

5-10 Гбит/с |

| 10К новых соединений в секунду |

20К новых соединений в секунду |

50К новых соединений в секунду |

| 250К конкурентных соединений |

500К/1М конкурентных соединений |

10М/20М конкурентных соединений |

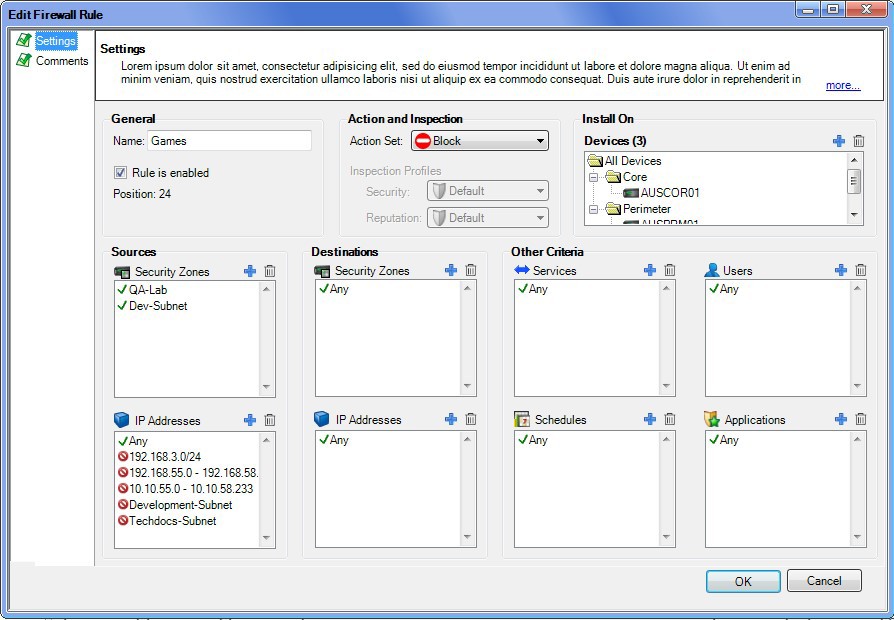

Ключевые функциональные особенности NGFW кратко суммированы ниже:

- Легко устанавливать, настраивать и управлять:

- Устанавливается за минуты;

- «Установил и забыл», используя рекомендованные IPS настройки;

- Интуитивно-понятный web-интерфейс;

- Центральное управление с использованием SMS:

- Управление NGFW и IPS в одной консоли;

- Переиспользование политик IPS и NGFW;

- Быстрые и удобные отчеты;

- Удобный анализ событий;

- Доступ на основе RBAC;

- Более 8,000 предопределенных фильтров

- Сфокусированность на уязвимостях, а не на реализованных атаках

- Большие инвестиции в исследование безопасности;

- Встроенный высоконадежный (7 девяток) IPS

- Размер политики не влияет существенно на производительность

- Отказоустойчивость (поддержка работы в режиме «Active-Passive»)

Спасибо за внимание, продолжение следует.

Комментарии (8)

grafmishurov

09.07.2015 17:56Ну это все, конечно, замечательно: красивые диаграммы, много кнопочек. Но тут все таки более подробно бы про Deep Packet Inspection: какие протоколы верхнего уровня, какие алгоритмы фильтрации на основе анализа заголовков и пейлоадов.

exceed Автор

10.07.2015 12:30Если за фильты говорить, то алгоритмы, что делать с трафиком, вы сами можете формировать; FW трафик ловит, а дальше вы с ним делаете то, что вам нужно ( фильтруете, пропускаете молча, пропускаете и нотифицируете, например, можно открыть Yahoo Finance, а Yahoo Mail запретить и нотифицировать, и т.д.)

Если за IPS, то там правил оч. много и они разные — проверка по сигнатурам, статистический анализ, ZDI фильтры, и др.

Список протоколов в DPI, которые FW умеет разбирать до последнего бита, тоже достаточно большой и постоянно обновляется.

achekalin

10.07.2015 11:25> «Установил и забыл», используя рекомендованные IPS настройки;

Никогда не мог понять этого «преимущества». Если у меня дом или маленький офис — да, все ок. Но если говорить о крупной компании, то потоки трафика в ней вряд ли просты и «рекомендованы». Кнопки «защити меня» не то чтобы не существует, но, если мы говорим о системе защиты, которая глубоко «раздумывает» над трафиком, и принимает решение не просто по принципу «запретить трафик на порт 443/tcp в мир», то системе нужно как-то понимать, что считать «плохим трафиком» в компании, где она установлена.

И что-то мне кажется, что «рекомендованные настройки» не справятся, если нужно будет бороться с трафиком по сложной логике.

exceed Автор

10.07.2015 12:51Я вам на это так скажу: для меня главный критерий правильно/не правильно — это практика. И практика показывает, что на реальных тестах, в очень больших компаниях, с очень сложными профайлами трафика и тестами прониктовения наш IPS показывает себя лучшим образом. Позиция, которую он занимает на рынке, это доказывает. И, конечно, система предварительно настраивается перед тем, как встать в реальную сеть на тесты.

А если правда ситуация такая уникальная и правда нужно написать кастомные фильтры, то для этого есть интерфейс, пожалуйста, можно упражняться. Единственно, нужно помнить про производительность, так как кастомные фильтры — они, как правило, не оптимизированы и если их много и они сложные, могут подсадить performance.

ZetaTetra

Предполагаю ещё один вариант:

До этой атаки, история изменений компонентов Web приложений написанный разработчиками Sony, хранилась в HTML комментариях сами страниц.

С датами, ФИО и что было изменено.

Так что не удивлюсь, если кто-то из разработчиков добавил туда логины и пароли или ещё что-то в этом духе…

exceed Автор

Интересно, не знал об этом ), хотя такой варинат мне кажется маловероятным, их бы достаточно быстро вычислили