Известный специалист по безопасности Трой Хант уже несколько лет поддерживает сайт Have I Been Pwned (HIBP) с миллионами записей об украденных аккаунтов. Каждый может проверить там свой email на предмет утечки. Трой Хант следит за хакерскими форумами, покупает базы данных, которые выставляют на продажу, иногда эти базы присылают ему бесплатно. Но он никогда не видел, чтобы на продажу выставляли такую огромную базу, как нынешняя Коллекция № 1 (Collection #1).

Гигантский архив содержит 2 692 818 238 записей с адресами электронной почты и паролями.

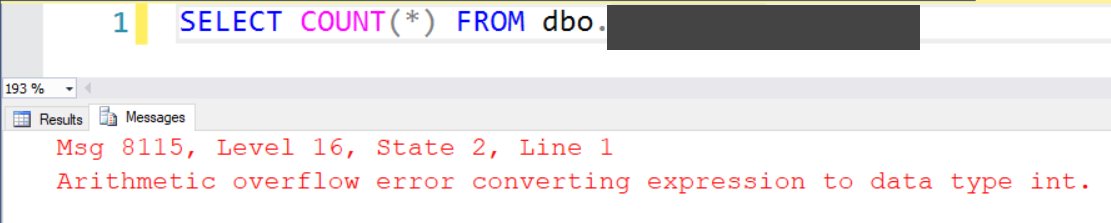

Хант раздобыл базу и провёл анализ, хотя её огромный размер вызвал определённые технические трудности из-за превышения 32-битного значения.

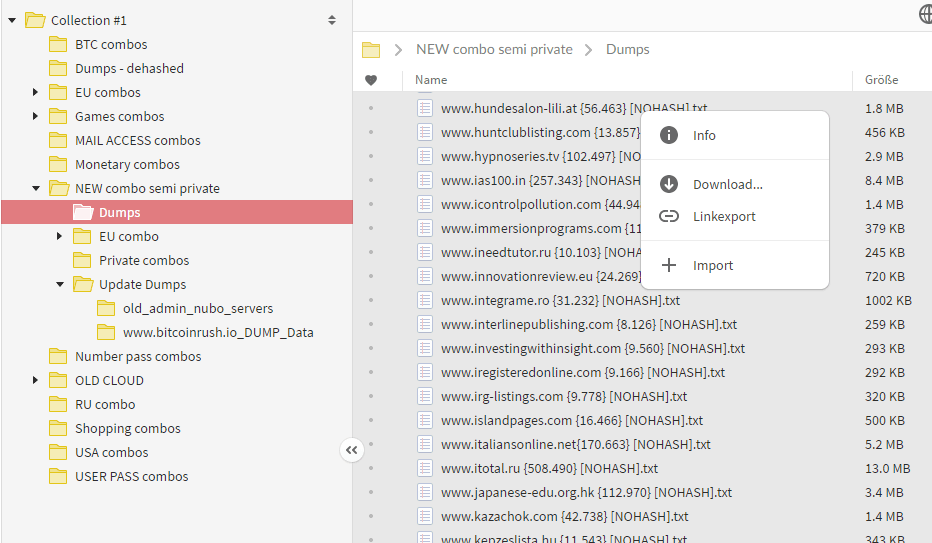

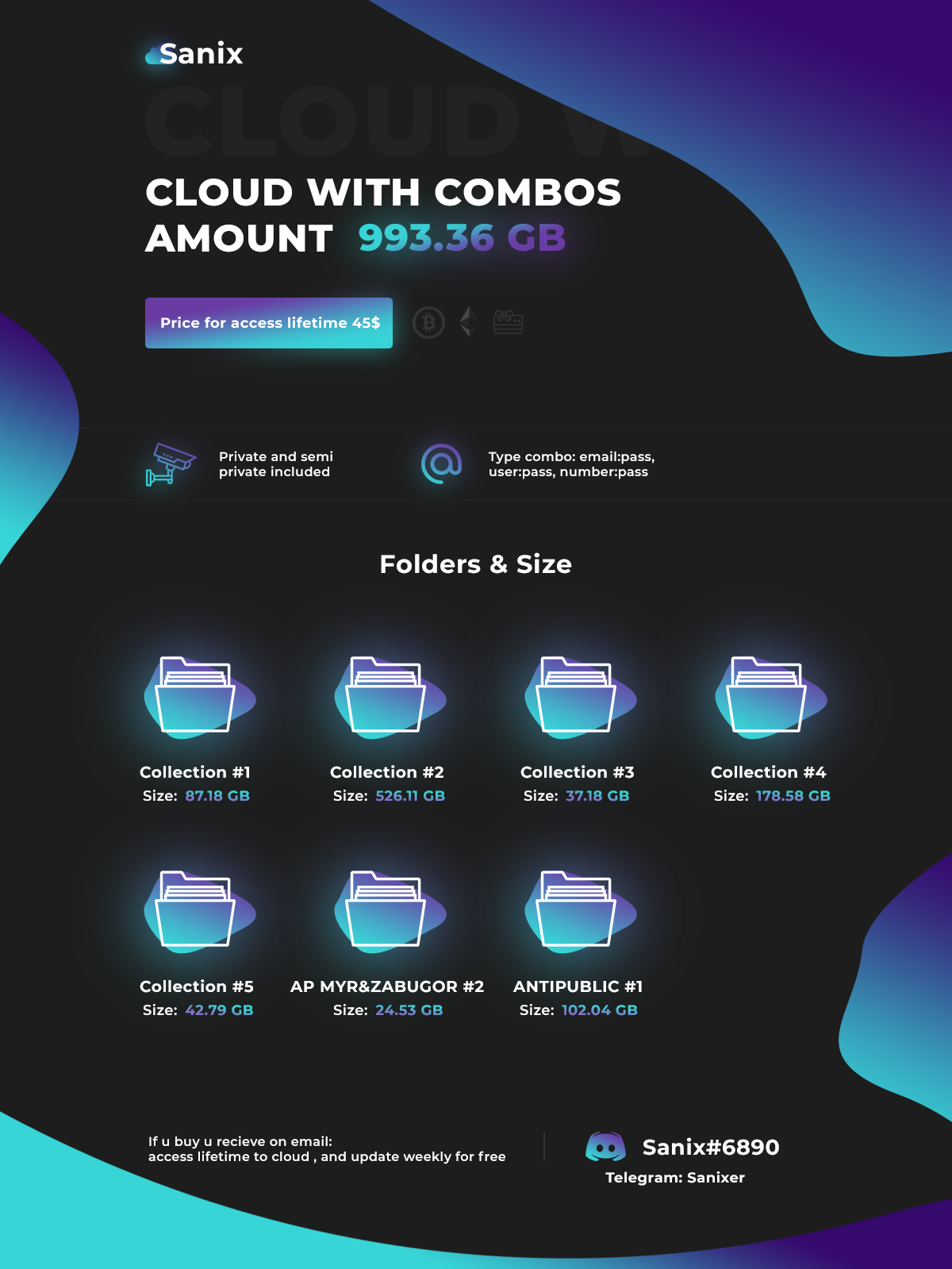

Трой говорит, что скачал архив с файлообменника Mega. Несколько информаторов оперативно прислали ему ссылку на файл, но вскоре его удалили с хостинга. В архиве оказалось более 12 000 отдельных файлов общим размером более 87 ГБ. Ссылка была опубликована на одном из хакерских форумов вместе со скриншотов, подтверждающим содержимое архива. Вот полный список файлов.

На скриншоте можно заметить, что корневая папка называется Collection #1. По списку файлов можно получить некоторое представление об источниках информации (itotal.ru, ineedtutor.ru. kazachok.com и так далее).

Сообщение на форуме упоминало «коллекцию более 2000 дехешированных баз данных и комбинаций по темам» и список из 2890 файлов в архиве.

Пока рано говорить о том, насколько достоверная информация содержится в новой базе. Однако Трой Хант нашёл там свой адрес электронной почты и пароль, который использовал много лет назад. «К счастью, — говорит он, — эти пароли больше не используются, но я всё ещё испытываю чувство тревоги, когда вижу их снова. В результате утечки несколько лет назад были скопированы парольные хеши, но в этой базе содержатся дехешированные пароли, которые взломаны и преобразованы обратно в обычный текст».

База составлена из множества различных отдельных утечек — буквально из тысяч источников. Всего в ней 1 160 253 228 уникальных комбинаций адресов электронной почты и паролей. Это при обработке паролей с учётом регистра и адресов электронной почты без учёта регистра. Трой Хант отмечает, что в этом объёме есть определённое количество мусора, потому что хакеры не всегда аккуратно форматируют свои дампы для удобной обработки (сочетание различных типов разделителей, включая двоеточия, точки с запятой, а также сочетание различных типов файлов, таких как текстовые файлы с разделителями, файлы, содержащие операторы SQL и другие сжатые архивы).

Новых адресов электронной почты в базе 772 904 991. Все данные уже загружены на сайт и доступны для поиска. Это крупнейшее обновление в истории HIBP.

Обнаружено также 21 222 975 уникальных паролей (то есть сочетаний электронной почты и паролей). Как и в случае с адресами электронной почты, эта цифра получена после применения множества правил, чтобы максимально очистить базу от дубликатов, насколько это возможно, включая удаление паролей в хэшированной форме, игнор строк с управляющими символами и фрагментами операторов SQL и т. д. После добавления новых данных общее количество уникальных записей в базе сайта выросло до 551 509 767.

Трой Хант признаётся, что после обработки этой базы на облачном хостинге ему предстоит неприятный разговор с женой по финансовому вопросу.

Проверить свой email можно прямо на сайте, а также через API или сервис Firefox Monitor. Это инструмент создаёт хеш SHA-1 для введённого в форму почтового адреса и сверяется с базой HIBP, используя первые шесть цифр. Например, test@example.com превращается в 567159D622FFBB50B11B0EFD307BE358624A26EE, и отсюда используется только 567159. В ответ агрегатор утечек «отдаёт» возможные совпадения, если таковые имеются. При этом email-адрес не передаётся в сколь-нибудь очевидной форме. Затем Firefox Monitor осуществляет поиск по полному хешу. Если совпадения найдены, пользователю сообщают, какие именно утечки данных затронули его данные, а также настоятельно порекомендуют сменить пароли.

Комментарии (131)

Segmentq

17.01.2019 09:48Пишет что есть одна учетка, но к какому сайту, не буду же я менять все пароли на всем. Может один раз регился где-то на каком-то форуме и его слили.

o5a

17.01.2019 22:05+1После первого этапа — проверки слива самого адреса, можно перейти ко второму — проверить пароли.

Если из названия утечки (внизу сайта) сразу не понятно, от чего утекли пароли, то можно проверить пароли от всех важных источников, связанных с этим адресом почты (в первую очередь собственно саму регистрацию почты).

Или напрямую, если доверяете честности HIBP, или через запрос списка хэшей по 5 символам:

https://api.pwnedpasswords.com/range/{hashPrefix}

Можно использовать предложенные в комментариях скрипты для автоматической генерации хэша и проверки.

Выйдет быстрее, чем смена всех паролей при обнаружении компрометации адреса почты.

abar

17.01.2019 09:52+1Опс. Обнаружил свой гмейловский аккаунт в этой утечке.

Только не совсем понятно, что именно утекло — емеил + пароль стороннего сервиса, где я регестрировался с его помощью? Тогда это же не должно быть так страшно, так как у меня по паролю на сайт, а на самых мусорных я вообще вбиваю что-то вроде «qWeRtY123» — пусть ломают, мне не жалко.

Плохо, что в этом дампе не указывается с какого именно источника достали емеил — было бы понятнее.

abar

17.01.2019 10:34Нашел, где это проверить: Pwned Passwords — отдельный, не привязанный к емеилам список «засвеченных» паролей. Что и следовало ожидать, утекли только мусорные пароли, нормальные в безопасности. (Остается только надеятся, что никто не взломал эту страницу и не собирает логи того, какие пароли проверяли, а то облом выйдет)

jok40

17.01.2019 10:41Пароль можно проверить на наличие в базе Троя без отправки его на сервер — если дружишь с линуксом.

ILDAR_BAHTIGOZIN

17.01.2019 11:26неплохо, сначала вы проверяете свои почты, далее проверяете пароли, и всё на одном сайте, с одного браузера и ip, далее им остаётся только сопоставить почту и пароль. гениально зачем кого-то взламывать, если параноики сами тебе всё введут.

abar

17.01.2019 11:29Вот я тоже осознал уже, что являюсь не слишком уж умным человеком. На всякий случай сменю пароль на почте — всё-равно давно пора уже было.

stork_teadfort

17.01.2019 11:40Вот тут описано, как защищается пароль в этом подсервисе:

www.troyhunt.com/ive-just-launched-pwned-passwords-version-2#cloudflareprivacyandkanonymity

tl;dr передается только префикс хэша.

MadBambula

17.01.2019 12:19И все же, нет никаких гарантий, что после проверки ваш пароль не попадет в какую-нибудь базу для брутфорса. Не рискнул проверить свои основные пароли. А вот второстепенные пароли все в базе, даже которые выглядят как набор букв :((

dartraiden

17.01.2019 14:32И все же, нет никаких гарантий

На это я люблю отвечать, что у человека нет даже гарантий (до тех пор, пока он не сделает тест ДНК), что его не подменили в роддоме.

creker

17.01.2019 15:13Достаточно прочитать javascript примитивный. По аналогии с ним проверку хэша по базе можно сделать и руками. Если префикс 12345, то отправляем сюда api.pwnedpasswords.com/range/12345 и получаем набор хэшей.

Jerf

17.01.2019 16:15Тут вот сам Трой пишет, как проверять, если нет доверия его сайту:

www.troyhunt.com/ive-just-launched-pwned-passwords-version-2/#cloudflareprivacyandkanonymity

Если коротко, то надо сначала локально посчитать SHA-1 от своего пароля. В линуксе, к примеру, вот так:

echo -n yourpassword | sha1sum | awk '{print $1}'

Не забудьте отключить журнал терминала или потом его почистить.

После этого надо открыть через браузер (или любым другим способом) адрес

https://api.pwnedpasswords.com/range/{hashPrefix}

где вместо {hashPrefix} вставить первые пять символов своего посчитанного SHA-1 («префикс»). Сайт выведет все хеши паролей из базы, которые начинаются с той же комбинации символов, дальше с помощью Ctrl-F смотрим, есть ли полный хеш нашего пароля в списке (точнее, не полный, а его оставшаяся часть, идущая после префикса, который вводился в адресной строке).

jok40

17.01.2019 16:46echo -n 'password' | sha1sum | awk '{prefix=substr($1,1,5); reminder=substr($1,6,35); if(system("curl -s https://api.pwnedpasswords.com/range/" prefix "> ./pwhashes.txt")){print "Error"; exit} cmd="cat ./pwhashes.txt | tr [A-Z] [a-z] | grep \"" reminder "\""; cmd | getline result; close(cmd); split(result,arr,":"); if(!length(arr[2])) print "Password not found"; else print "Password found: " arr[2]}'

Вместо 'password' подставить проверяемый пароль. Постоянно этим пользуюсь.

faultedChip

17.01.2019 20:34+1То же самое для винды (powershell):

function Check-Password($password) { $passwordBytes = [System.Text.Encoding]::ASCII.GetBytes($password) $hash = (Get-FileHash -InputStream ([System.IO.MemoryStream]::new($passwordBytes)) -Algorithm SHA1).Hash $hashSuffix = $hash.Substring(5) [Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 $hashes = (Invoke-RestMethod "https://api.pwnedpasswords.com/range/$($hash.Substring(0, 5))") -split "\s+" $hashes | ? { $_ -like "$hashSuffix`:*" } | % { ($_ -split ":")[1] } | % { "Password is used by $_ user(s)" } } Check-Password (Read-Host)

dmitry_dvm

17.01.2019 23:59+1Спасибо за скрипт. Проверил свои — самый важный от почты не найден, уже хорошо. А остальные от 20 до 300 раз. Не факт, что именно от моей учетки, может просто у кого-то такой же, ибо это часть одного серийника.

monah_tuk

17.01.2019 21:09+3Я бы читал пароль из stdin, что бы по забывчивости не оставить его в .bash_history или где-то в схожем месте:

#!/usr/bin/env bash set -e #set -x # ask user for password read -p "Input password for check: " -t 30 passwd if [ -n "$passwd" ]; then hash=$(echo -n "$passwd" | sha1sum | awk '{print $1}') partial_hash=${hash:0:5} last_hash=${hash:5} result=$(curl -q https://api.pwnedpasswords.com/range/${partial_hash} 2>/dev/null | tr [A-Z] [a-z] | grep "$last_hash") if [ -n "$result" ]; then echo "pwned: $result" fi fi

ilyapirogov

17.01.2019 17:49Не забудьте отключить журнал терминала или потом его почистить.

Достаточно пробел в начале поставить.

stardust1

18.01.2019 00:12У меня в пароле запятые, точки, вопросительные и восклицательные знаки. Выдаёт такую ошибку: bash (мой пароль): event not found.

morozovsk

18.01.2019 01:51stardust1 так вы без кавычек указывали, а если будете с кавычками как в следующем примере, то и проблем не будет.

echo -n 'password'

darthmaul

17.01.2019 14:36А это действительно гениально. Сессию отследить легко, т.е если человек подряд проверил и почты и пароли то владелец получает набор почта — пароль, при чём что немаловажно — уникальный.

DmitryOgn

18.01.2019 19:42Один из классических, старейших методов.

«Введите номер Вашей кредитной карты, чтобы проверить не украдена ли она».

VokaMut

17.01.2019 11:44Если дружишь с SHA-1 то можно отправить на их API первые 5 символов хеша твоего пароля, и из всего списка который там есть найти свой хеш.

Так я проверил все свои пароли и живу спокойно.

haveibeenpwned.com/API/v2#PwnedPasswords

Отправляем GET запрос на адрес:

api.pwnedpasswords.com/range{first 5 hash chars}

И получаем список хешей, дальше ищем свой

moviq

17.01.2019 20:14Странно, список хешей вывалил, но совпадение только по первым 3-м символавм в 4-х местах и только одно из них в начале хеша. (Вариант конечно, что хеш неправильно посчитал)

ProRunner

17.01.2019 12:01Кстати, нашёл плагин для Keepass для проверки всех паролей (будем надеяться 179 звезд на гитхабе означают, что он не сольёт пароли куда-то ещё :)

ProRunner

17.01.2019 13:50Правильная ссылка. Проверил свои. Чёрт, у меня там под сотню разных учеток с breach date от 17.01.2019.

Большинство старых и неиспользуемых, но всё равно. Многие, как я понимаю, просто неуникальные пароли, которые у кого-то другого могли встретиться (на многих «одноразовых» сайтах у меня чисто несколько цифр в качестве пароля).

striver

17.01.2019 10:09+12 утечки гуглопочты, основной, при чем очень древней. Новый бекапный, где почти нет деятельности — нет утечек.

Апдейт, да, увидел где утечки… геймерские сайты…

Lerk

17.01.2019 10:43Забавно, что например старая утечка паролей от nnm-club, которые хранили(а может и сейчас хранят) пароли плейн текстом, на сайте этого мужика не представлена. Хотя мне не так давно пришло письмо с вымогательством битков на основе древнего пароля от nnm-club. Посмеялся.

genuimous

17.01.2019 16:25а, это там где что-то про приватный контент упоминается? мне такое тоже приходило, пароль был указан тот который использовался на сайтах недвижимости при продаже квартиры, таких сайтов несколько десятков, везде один и тот же пароль.

theuser

17.01.2019 18:07Посмеялся

А фотки друзьям дошли?)

Мне сегодня тоже пришло на почту (для всякого шлака и фейковых аккаунтов), вот только вспомнил что где-то с пол-года назад не мог зайти в эту почту, пароль поменяли. Восстановил, посмотрел откуда заходили — как обычно Уганда/Зимбабве.

При этом, в письме говорят о том, что предварительно сохранили все контакты. Т.е. такое вполне возможно, в тот момент когда они заходили в аккаунт, всю переписку разом забрать.

И писали что-то вроде «как только вы откроете письмо, пойдет отсчет 8 часов» — но тут на лоха, в коде письма нет способа отследить было ли оно открыто, как например делает mailchimp — картинка 1x1px с src в виде урла с определенным id на конце.

Lerk

17.01.2019 22:04Ну, мне написали тот самый пароль от nnm-club'a с таким текстом, что, мол, на одном из порно сайтов был их эксплойт, который заснял меня через вебку, а заодно взломал почту и фейсбук и слил оттуда все контаты, и разошлет видео им всем, если я не заплачу около 1.5к баксов :)

Все бы здорово, только вот я не верю в такие чудесные эксплойты, да и вебки у меня тупо нету :-D

А клубочек раскрылся как раз от того пароля — я такие нигде не использую, это был пароль, который сгенерил мне сам nnm, ну а т.к. я этим акком ни разу не дорожу, то и менять не стал. Но вообще, хранить пароли плейнт текстом в 21 веке это нонсенс, хотя, например, Чип и Дип таким страдает…

thelost1295

17.01.2019 11:26Проверил несколько своих email — все есть в списках на разных сайтах, с которых так или иначе были какие-то утечки в далеком 2011 или 2012, в т.ч. из крупных — Dropbox

staticmain

17.01.2019 11:40-1Утекли:

xxx@mail.ru

xxx@yandex.ru

xxx@rambler.ru

Не утекли

xxx@gmail.com

yyy@gmail.com

Наводит на мысли о надежности сервисов.

bilayan

17.01.2019 11:57Скорее должно быть «попало в паблик» и «не попало». несколько лет назад сливы были по всем основным почтовым сервисам (в статье не все, что то еще было), так что ни на какие мысли это не наводит.

Ну и вот тоже не сильно старое habr.com/ru/company/1cloud/blog/344972

eutcast

17.01.2019 13:15Выводы уже сделаны — 14 января увели и удалили ящик от mail.ru, о существовании которого знал только mail.ru. Уникальные имя ящика и пароль.

hatari90

17.01.2019 14:45У меня давным-давно была учетка на mail.ru, созданная исключительно для баттлнета, нигде не пользовался ею и не светил. В один прекрасный момент не смог на него зайти, в том числе и восстановить пароль. А в результате общения с поддержкой, которой были сообщены ВСЕ сведения о ящике, получил ответ «вы предоставили недостаточно данных для подтверждения владения ящиком». Отвечал по пунктам на их же вопросы, дополнительных мне не задали, дальнейшие попытки общения ни к чему не привели.

YouHim

17.01.2019 15:02А у меня бесплатный терабайт отняли. Застолбил по акции и года три им не пользовался, а потом вдруг пригодился — я туда, а его и след простыл.

Tufed

17.01.2019 14:56Если о ящик никто не знает то толку от такого ящика ноль, поэтому потеря безболезненна. Если, все же, ящик использовался (переписки, регистрации, отсылка отчетов и т.д.), то о нем уже знаете не только вы и хостер ящика.

IgorPie

17.01.2019 11:44+1Спасибо за статью и ценный URL.

Один из моих адресов засветился в базе слитых аккаунтов myspace.com

И смех и грех

achekalin

17.01.2019 11:51Сдается мне, за такие деньги он мог машину не арендовать, а просто сервер домой купить, и молоть данные локально, так сказать. Но — хочет погордиться, как деньги тратит, так кто ж ему мешать будет? «Сочувствуем!», что сказать.

noize

17.01.2019 12:50«Сочувствуем!», что сказать.

лучше денег задонатьте.

По поводу а просто сервер домой купить — дома интернет не такой надёжный и электричка не так стабильно работает.

achekalin

17.01.2019 12:51Не, ну конечно, раз в неделю прожевать миллион аккаунтов — это нужно ДЦ уровня Tier III гонять хотя бы. Зато не по-экономичному!

genuimous

17.01.2019 16:34интернет для работы базы данных не нужен, вопрос с питанием решается покупкой злого бесперебойника (хорошо, +500 USD)

igormwd

18.01.2019 09:59Дак интернет то по проводам, туда сложно подключить бесперебойник, без разрешения.

hatari90

18.01.2019 10:15Напомнило. Когда работал в провайдере, звонил как-то мужичок, жалующийся на нерабочий интернет при отсутствии электричества в доме. Попытка объяснить, что на чердаке установлено наше оборудование, и в данный момент оно обесточено, натыкалась на ответ «Ну и что?! У меня ноутбук же работает!»

genuimous

17.01.2019 16:33Дядька явно выпрашивает донат. Все это можно проделать на домашней рабочей станции стоимостью в 1000 долларов, причем для повторных опытов машина уже была бы бесплатной. Но он якобы потратил в 17 раз больше, бедняжка. Впрочем он конечно все равно молодец.

sumanai

17.01.2019 16:48С другой стороны время обработки было на порядок дольше, чем в облаке.

achekalin

17.01.2019 17:57Так и с женой на порядок легче договориться, бросил машину на ночь считать, да спать пошел, а тут все то же, но плюс счет на многоденег.

Ладно, одним донатопросителем больше, одним меньше, дело-то делает хорошее.

springimport

17.01.2019 20:16-1Не знаю что в облаке, но знаю что за 1к можно купить условный тредприпер 12/16-ядерный и обсчитать все что угодно.

lleo_aha

17.01.2019 11:59+1Хде скачать то? :)

devalone

17.01.2019 13:54Было здесь raidforums.com/Thread-2000-dehashed-databases-and-combolists-in-megaaccount

Пишут, что здесь есть raidforums.com/Thread-100-Billion-Credential-Leak-Collection-1-600gb

У кого-нибудь с хабра есть акк этого сайта? Там какая-то муть с кредитами.

ValdikSS

17.01.2019 14:33+1magnet:?xt=urn:btih:ba304cab082bad215263bd7f66902e128eccc7a3&dn=bigDB&tr=udp%3a%2f%2f9.rarbg.me%3a2710%2fannounce&tr=udp%3a%2f%2ftracker.leechers-paradise.org%3a6969&tr=udp%3a%2f%2fexodus.desync.com%3a6969&tr=http%3a%2f%2fbt.careland.com.cn%3a6969%2fannounce&tr=udp%3a%2f%2fcoppersurfer.tk%3a6969%2fannounce&tr=udp%3a%2f%2ftracker.pomf.se&tr=udp%3a%2f%2ftracker.blackunicorn.xyz%3a6969&tr=udp%3a%2f%2fopen.demonii.com%3a1337&tr=http%3a%2f%2fmgtracker.org%3a2710%2fannounce

devalone

17.01.2019 14:42+1там какой-то чувак написал, что это не та база, про которую говорит Troy Hunt, и создал этот пост

raidforums.com/Thread-Collection-1-5-Zabagur-AntiPublic-Latest-120GB-1TB-TOTAL-Leaked-Download

хз, что там, но если не жалко, было бы неплохо ссылочку)

ValdikSS

17.01.2019 17:21Там ссылки на mega.nz, и есть вероятность, что дампы скоро удалят, если выложить ссылки публично. Я качаю с 2 каналов, но это займет какое-то время. Если у вас или у кого-то, кто видит это сообщение, есть гигабитный канал и 500 ГБ (остальные 500 ГБ возьму на себя) свободного места, напишите, дам ссылку.

Tatikoma

17.01.2019 17:58У меня гигабит и 800ГБ свободного места на SSD. Готов присоединиться. Коллеги будут не очень рады скушанному интернету в офисе, но уже вечер :-)

Extar93

17.01.2019 19:16Есть сервер во франции с гигабитом и достаточным местом на hdd, так что могу посодействовать

megapro17

18.01.2019 19:45Ссылки выпилили, что там с торрентом?

ValdikSS

18.01.2019 19:48Почти всё скачал, сожму в zstd и сделаю торрент завтра утром.

ValdikSS

18.01.2019 19:50+3На raidforums уже сжали и выложили торренты:

Collection 1

files.catbox.moe/dt5ic2.torrent

Collection 2-5 + antipublic

files.catbox.moe/8ntq8q.torrent

megapro17, danteteam, ladutsko, kellis

megapro17

18.01.2019 19:51Ого, а я думал что мне 7-Zip-zstd никогда не пригодится.

Буду ждать.

Спасибо

EFG

20.01.2019 11:26Collection 1 36.2gb tar.gz

magnet:?xt=urn:btih:B39C603C7E18DB8262067C5926E7D5EA5D20E12E

www.mediafire.com/file/mluhkk4dpqi8vfm/Collection+1.torrent

Collection #2-#5 & Antipublic 364gb tar.gz

magnet:?xt=urn:btih:D136B1ADDE531F38311FBF43FB96FC26DF1A34CD

www.mediafire.com/file/or4pgfr4hdjy1w5/Collection+%232-%235+%26+Antipublic.torrent

codecity

17.01.2019 12:53после обработки этой базы на облачном хостинге ему предстоит неприятный разговор с женой по финансовому вопросу

На $16 тыс. влетел. Не гнался бы за новомодными облаками а взял классический сервак за $200 в месяц — и горя бы не знал. 2 млрд. — это не мало, конечно, но и не супер много — до 500 Гб. данных. Работали с такими базами и никаких тысяч долларов не тратили.

kryvichh

17.01.2019 15:08За $16000 мог бы купить мощный компьютер домой, и ещё хватило бы на оплату трафика (перекачать базу себе и обратно) и электричества.

koperagen

17.01.2019 22:22Не на 16 тысяч, он в твиттере говорит, что пользовался этими мощностями всего несколько часов для быстрой обработки базы (чтобы быстрее сообщить подписавшимся на его рассылку о утечках конкретно их аккаунтов), и счёт составит несколько сотен долларов. Когда нужно обработать данные действительно быстро, почему бы не воспользоваться облаком?

codecity

17.01.2019 22:34и счёт составит несколько сотен долларов

На скрине 21967 AUD.

kasthack_phoenix

17.01.2019 22:57+1На скрине 21967 AUD.

За месяц. А прямо над скрином график использования, где видно, что обработка продолжалась меньше суток, что Трой в комментах и подтверждает.

kryvichh

18.01.2019 01:09Ну, если он каждый месяц платит 16 тыс за поддержку своего сайта, то +- пару сотен долларов его не обанкротит.

DeadDevelopmentInc

17.01.2019 14:03Прошелся по списку основных мыл (около 10 шт.), вроде все чисто, что удивляет больше если бы там что-то и нашло

MaxAkaAltmer

17.01.2019 16:30А что подразумевается под утечкой?

То что связанные с данным мейлом аккаунты где-то вскрылись? Или что сама почта сломана?

mikhaelkh

17.01.2019 16:54https://github.com/gorhill/uBlock/issues/3140#issuecomment-337670759

Troy Hunt is a pathetic creep lurking around here and there to find any small bit piece of information he can use to blow it open on the Twitter and his blog and he holds a very old grudge against content blockers in general probably he because he doesn't get his way when it comes to folks blocking ads, promotions and 3rd party content with impunity on his blog.

Jekcep

17.01.2019 17:49Вот код на python3 для проверки своих паролей. Пароль никуда не отправляется.

Оригинал: disq.us/p/1yy2tst

import hashlib import requests import getpass def test_pw(byte_string): hasher = hashlib.sha1() hasher.update(byte_string) digest = hasher.hexdigest().upper() print(f'Hash: {digest[:5]}, {digest[5:]}') print(f'GET https://api.pwnedpasswords.com/range/{digest[:5]}') pw_list = requests.get(f'https://api.pwnedpasswords.com/range/{digest[:5]}') for line in pw_list.text.split('\n'): info = line.split(':') if info[0] == digest[5:]: print(f'Pwned! Seen {int(info[1])} times.') break else: print('Not found') pw = getpass.getpass() test_pw(pw.encode())

axifive

17.01.2019 18:25Ждем продолжения, общий слив насчитывал 7 архивов, в сумме почти на 1 Тб

Spoiler header

aivus

17.01.2019 18:32Проверил адреса со своего домена через https://haveibeenpwned.com/DomainSearch

В итоге — слишком много автосгенерированных email'ов там:

Скрытый текст

vampire333

17.01.2019 19:11утекли 4 адреса:

xxx@gmail.com — 2 шт

xxx@yandex.ru

xxx@mail.ru

гмаил заблокировал 2 попытки входа в аккаунт, включил двухфакторную аутентификацию

вконтакте залогинились, включил двухфакторную аутентификацию

маил.ру — пофиг, не пользуюсь

яндекс — включил двухфакторную аутентификацию

два дня менял пароли на всех важных для меня сайтах

Shadow_Man

17.01.2019 20:14Нашёл себя, вк и спрашивайру, зашёл на аккаунт, а я там оказывается ищу развратного мальчика для себя, мдэ…

Alcpp

18.01.2019 00:08Странно. Показывает какие-то tracks+ и exatis. Я там вроде не регался.

С другой стороны дропбокс, ВК, линкедин указаны правильно.

ВК взламывали или это просто админы продали на сторону базу?

Papashkin

18.01.2019 07:43А чей-нибудь аккаунт Steam там просветился? А то бывают новости о том, как у Steam украли данные по пользователям.

PS У меня всё хорошо, игровой сайт и lost.fm

nezdhanov

18.01.2019 09:25Большой, очень большой повод задуматься! На мой взгляд, регулярная смена паролей никогда лишней не была. Автору статьи большое уважение!

PS Комментарии становиться страшно читать…

arthur_veber

18.01.2019 09:25ха ха: «This password has been seen 5 483 times before» ))

Так и знал что майнеры на самом деле генерят хеши для радужных таблиц

susnake

19.01.2019 08:44Забавно. Есть 2 ящика на гмыле. Один я использую как основной и регаюсь на важных сайтах (хабр, hh, банки, хостинг, сосц.сети) и второй для всяких сайтов которые я посещаю один раз. На первом указываю сгенерированые пароли в 20 символов, а на втором пароли типа 1q2w3e4r. Первый засвечен на 17 сайтах. Второй на 3-х. Забавно.

Quarc

19.01.2019 15:30Утекли gmail.com и mail.ru на last.fm, vk и adobe, но судя по датам, воры утащили уже протухшие пароли, с тех пор они менялись уже раз 20.

tnsaturday

20.01.2019 11:24Бред. Меня якобы «ломанули» якобы на mail.ru (как она связана с gmail не ясно), vk (как мог быть скомпрометирован мой gmail, если там привязка по тел. — установить не представляется возможным) и myspace, на котором я никогда не был зарегистрирован! Потрясающий сайт. Что они там могли найти на mail.ru, на котором я был зарегистрирован 15 лет назад, даже не представляю.

Andy_Big

Судя по скриншоту на обработку потрачено 22 тысячи австралийских долларов = 1 миллион рублей. Вот это энтузиазм!

Понятно, что скорее всего он получает что-то донатами, но все равно… :)

vyacheslav_ka

Или 15к долларов, для тех, кому рубли тоже надо переводить.

NickViz

что-то мне кажется будет дешевле. там вот Est(imated) cost per month 22k. А он явно не весь месяц обрабатывал базу.

inkvizitor68sl

Ну даже если пару дней — всё равно тысяча долларов выйдет. Не настолько страшно, но и приятного мало.

Asmus003

Учитывая, что это «энтузиазм», который не ясно окупится или нет. Я представляю, как он жене объяснял куда деньги потратил :)

Rigidus

Не очень понятно почему он должен объяснять жене куда потратил деньги, которые сам заработал

iozjik

Представьте, что вы вдвоем с коллегой по работе снимаете квартиру и в конце месяца не можете обеспечить свою половину взноса. Что произойдет, если в ответ на вопросы коллеги вы ответите «почему я должен объяснять тебе, куда потратил деньги, которые сам заработал»?

bilayan

А с чего вы взяли что не сможет обеспечить? Вроде все взрослые люди и знаем сколько и на что тратим

susnake

Насколько я понял, у него еще какой-то договор ввиде рекламы с 1Password.

Andy_Big

О, черт, «per month»-то я и не заметил… Да, тогда энтузиазм в разумных пределах :)

arheops

Не совсем так. Это 22к AUD в случае, если он не будет его выключать месяц.

Скорее всего, он закончит сильно раньше.

Andy_Big

Да, меня уже ткнули носом в комментарии выше :)