Привет, %username%!

Криптографические алгоритмы в России не проходят через открытые конкурсы, их просто спускают нам свыше. И рано или поздно это сильно нам аукнется. Эта статья об очередном исследовании наших ГОСТов.

В 2016м году исследователи показали, что таблица перестановки в российских алгоритмах хеширования и шифрования Кузнечик и Стрибог имеет структуру, сильно далёкую от случайной. Это уже после того, как в Стрибоге была найдена тривиальная ошибка, уменьшающая его стойкость с 2512 до 2266.

29 января 2019 года была опубликовано новое исследование «Partitions in the S-Box of Streebog and Kuznyechik», которое недвусмысленно намекает на теоретическую возможность бекдора в этих алгоритмах.

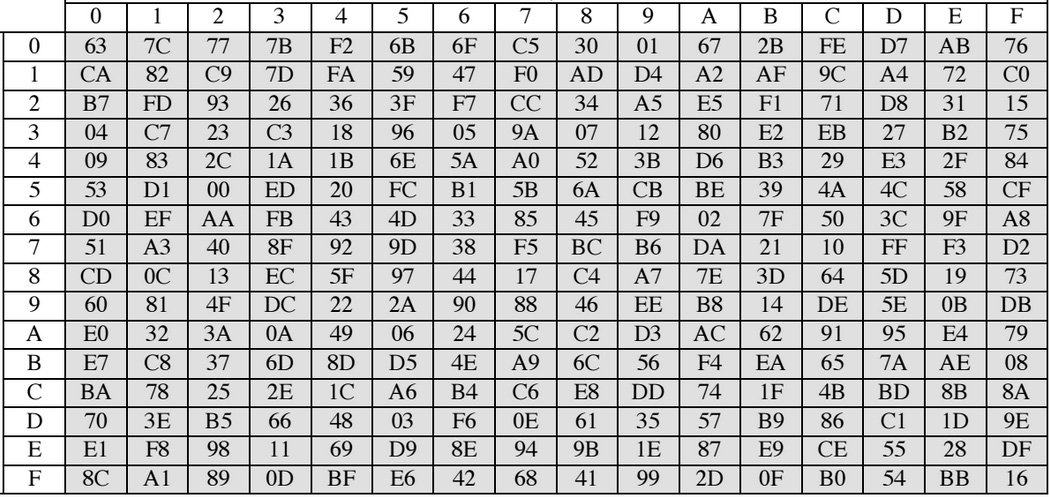

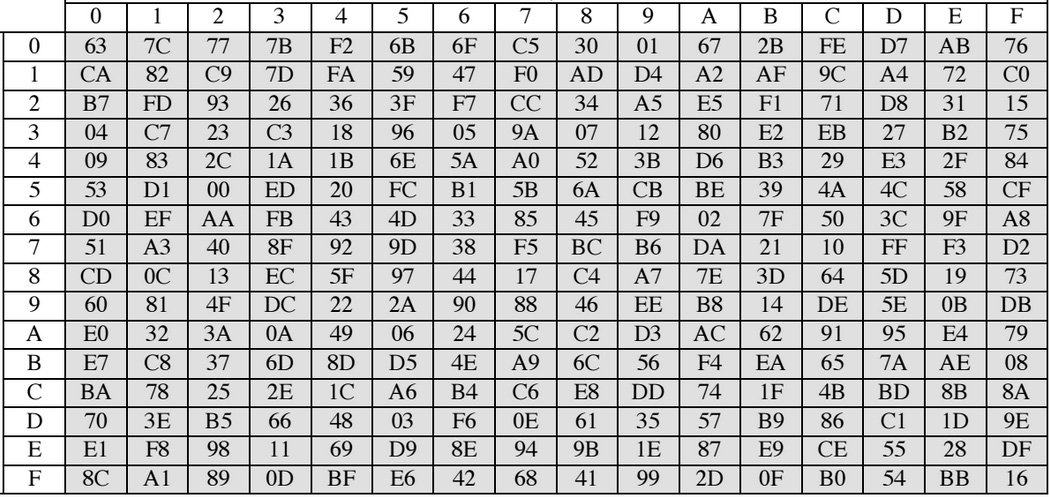

Итак, S-Box — или таблица замены, является ключевым элементом безопасности во многих алгоритмах симметричного шифрования и хеширования. Пример такой таблицы приведен на рисунке.

В общем случае эта таблица сопоставляет одной последовательности бит другую. А вот по какому принципу — всегда большой вопрос.

Государственные структуры нередко ограничиваются их публикацией без какого либо рационального объяснения. В случае с DES АНБ предложило изменить S-Box до того как алгоритм стал стандартом. Только через много лет выяснилось, что это изменение на самом деле повышало стойкость DES к дифференциальному криптоанализу.

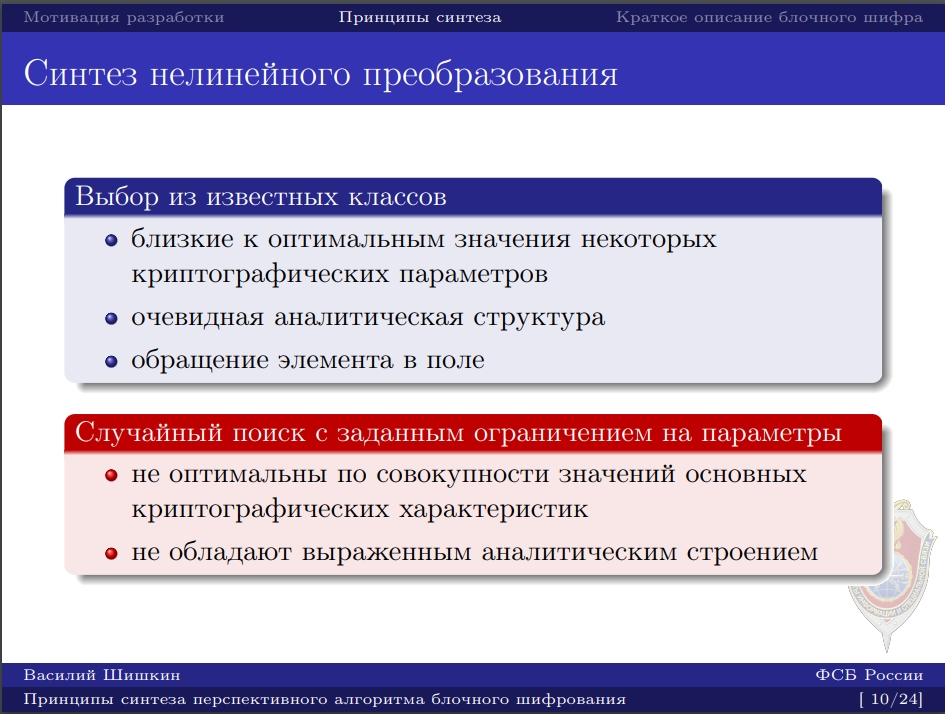

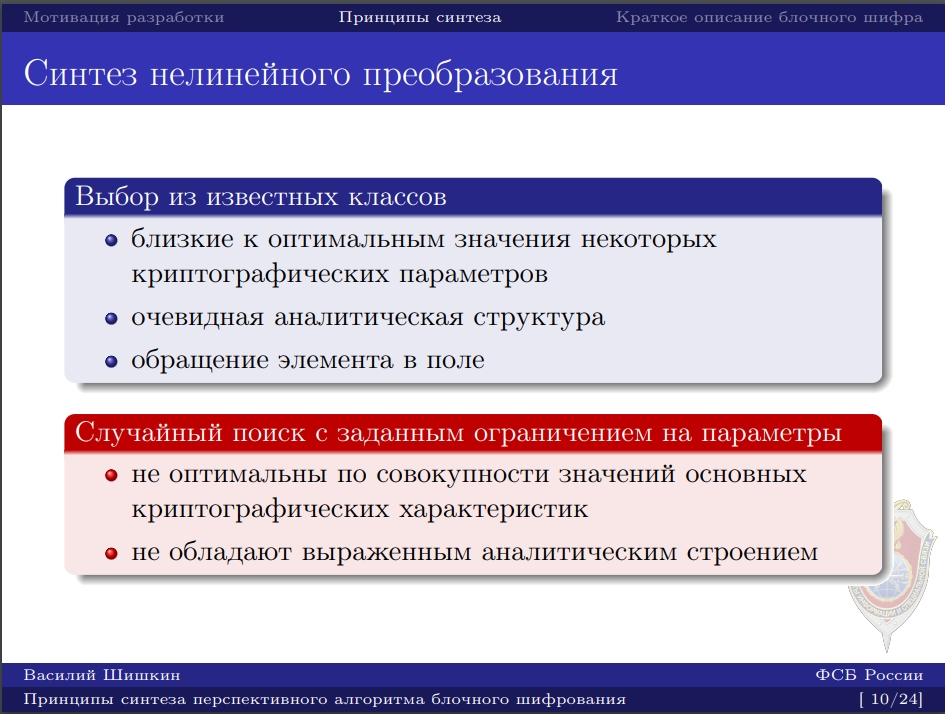

В случае с новыми ГОСТами не всё так радужно. Авторы декларировали, что таблица замен выбрана случайным образом. Вот слайд из презентации алгоритма, на котором указано, что авторы выбирали таблицу случайным образом. Так, чтобы у неё не было явной структуры, которая помогла бы произвести эффективный криптоанализ. (Красным — то, что выбрали)

Вот эта таблица

Но, во-первых, как оказалось, она сгенерирована не случайным образом, а с помощью хитрого алгоритма, который расковыряли еще в 2015м.

Во-вторых, авторы не оставили попыток выяснить причину такого подхода к конструированию S-Box и натолкнулись на очень интересные результаты.

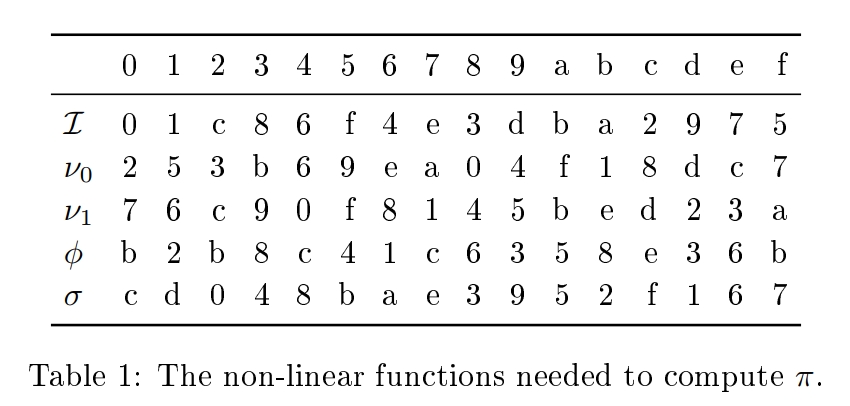

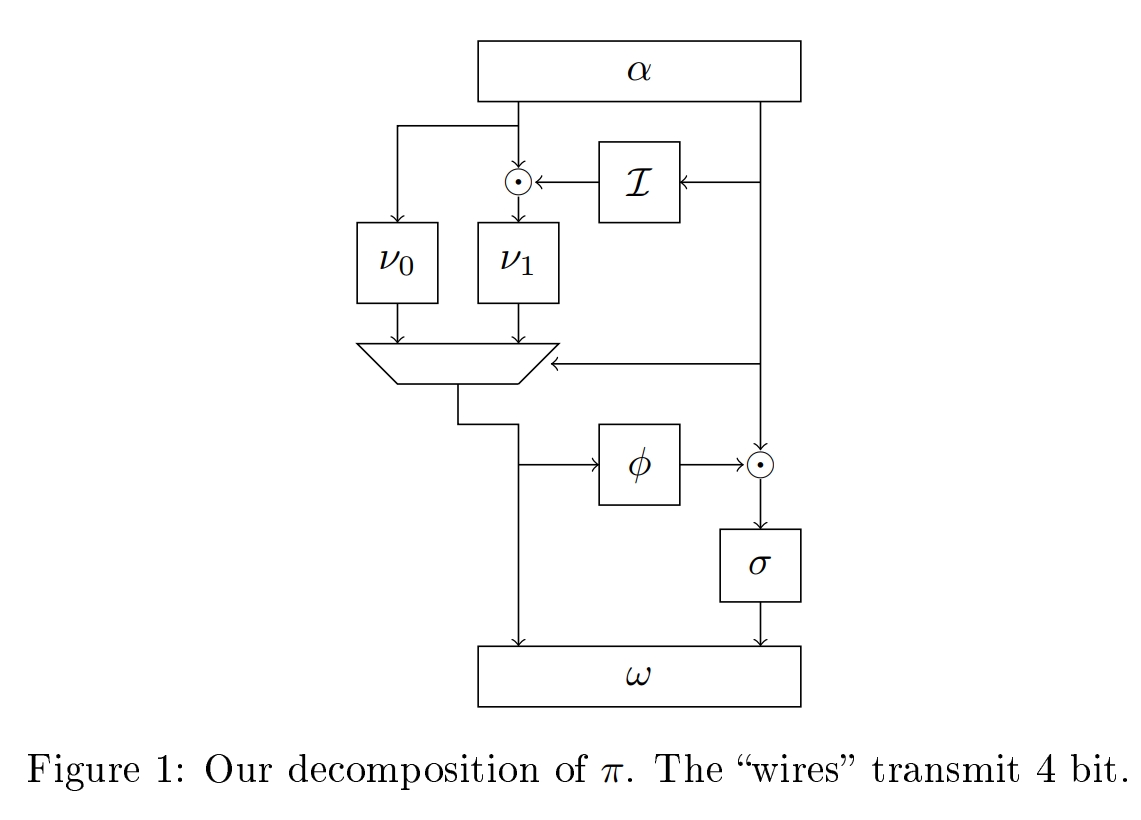

Оказалось, что алгоритмов, которые формируют таблицу замены, больше чем один. Разные группы исследователей описали абсолютно разные алгоритмы, которые не имеют почти ничего общего, но приходят к одной и той же таблице.

Это навело авторов оригинального исследования на мысль покопаться в структуре этих алгоритмов поглубже и найти общие элементы, что им с успехом удалось.

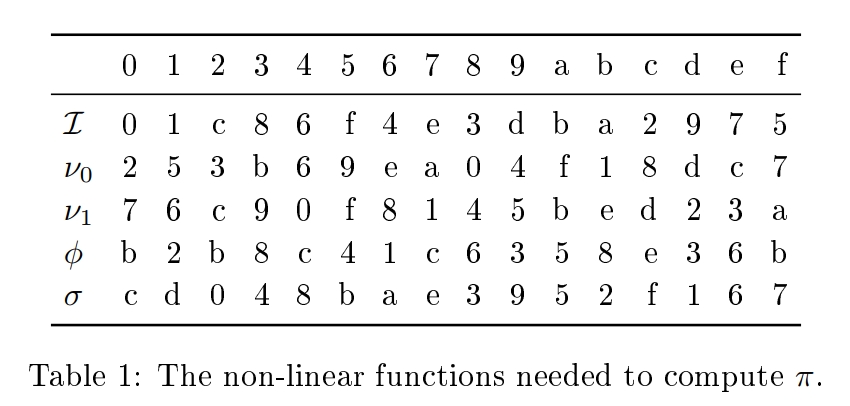

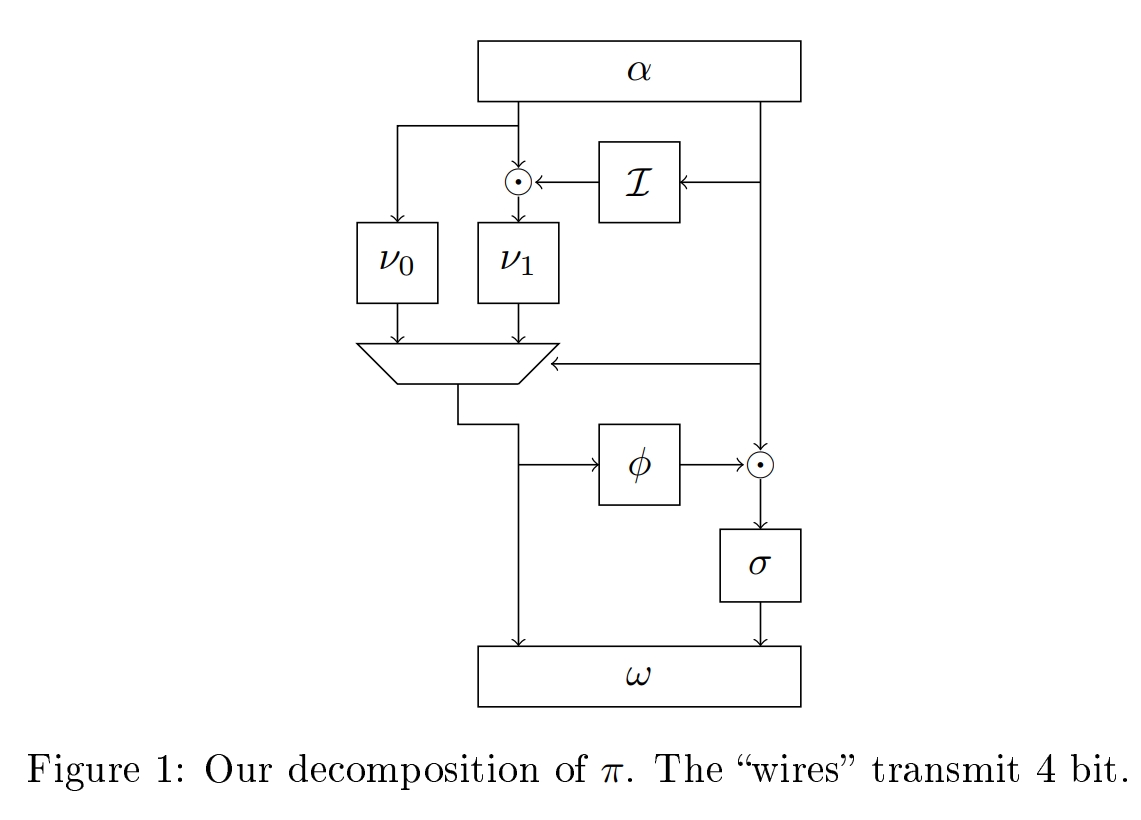

TKlog — конструкция перестановки, которую авторы криптоанализа назвали в честь российской конторы ТК-26, где и были созданы Кузнечик со Стрибогом. Её описание сильно выходит за рамки данной статьи, желающие могут обратиться к оригиналу. Если в двух словах, то её ключевым свойством является использование дискретного логарифмирования, прям как в асимметричной криптографии.

Что важно, так это тот факт, что оба варианта функции замены из ГОСТовских алгоритмов являются частным случаем конструкции TKlog. Как и еще одна функция замены из белорусского алгоритма BelT. Функции разные, но сводятся к одной.

Тот факт, что разных вариантов преобразования TKlog крайне мало, говорит о преднамеренном использовании именно этой, нерандомизированной структуры вместо случайной, показанной нам на слайде.

Ключевым свойством преобразования TKlog является то, что оно работает с так называемыми смежными классами (cosets). И сопоставляет одни другим.

Проблема в том, что эти смежные классы бывают мультипликативными, как во всех обычных алгоритмах. А бывают аддитивными.

Так вот, единственный известный случай, когда аддитивные смежные классы использовались в функции замены блочных шифров — специальное создание бекдора. Информация об этом находится в работе 2016 года.

Такие бекдоры называются NOBUS, сокр. от «NObody But US», это уязвимости, которые могут эксплуатировать только сами авторы алгоритмов.

Авторы криптоанализа не представили новых атак на существующие алгоритмы ГОСТ, но задались справедливым вопросом целесообразности всего этого цирка с якобы случайной таблицей перестановки.

АНБ не так давно попыталось протолкнуть в стандарты свои легковесные симметричные алгоритмы Simon и Speck. И самого факта наличия таблиц замены с дизайном, описания которого предоставлено не было, хватило чтобы их отовсюду прогнали ссаными тряпками.

У нас такой возможности нет.

P.S. не забываем, что Стрибог использовался для генерации параметров новых ГОСТовских эллиптических кривых. С помощью него хэшировали мистическую константу W.

Криптографические алгоритмы в России не проходят через открытые конкурсы, их просто спускают нам свыше. И рано или поздно это сильно нам аукнется. Эта статья об очередном исследовании наших ГОСТов.

В 2016м году исследователи показали, что таблица перестановки в российских алгоритмах хеширования и шифрования Кузнечик и Стрибог имеет структуру, сильно далёкую от случайной. Это уже после того, как в Стрибоге была найдена тривиальная ошибка, уменьшающая его стойкость с 2512 до 2266.

29 января 2019 года была опубликовано новое исследование «Partitions in the S-Box of Streebog and Kuznyechik», которое недвусмысленно намекает на теоретическую возможность бекдора в этих алгоритмах.

Итак, S-Box — или таблица замены, является ключевым элементом безопасности во многих алгоритмах симметричного шифрования и хеширования. Пример такой таблицы приведен на рисунке.

В общем случае эта таблица сопоставляет одной последовательности бит другую. А вот по какому принципу — всегда большой вопрос.

Государственные структуры нередко ограничиваются их публикацией без какого либо рационального объяснения. В случае с DES АНБ предложило изменить S-Box до того как алгоритм стал стандартом. Только через много лет выяснилось, что это изменение на самом деле повышало стойкость DES к дифференциальному криптоанализу.

В случае с новыми ГОСТами не всё так радужно. Авторы декларировали, что таблица замен выбрана случайным образом. Вот слайд из презентации алгоритма, на котором указано, что авторы выбирали таблицу случайным образом. Так, чтобы у неё не было явной структуры, которая помогла бы произвести эффективный криптоанализ. (Красным — то, что выбрали)

Вот эта таблица

Но, во-первых, как оказалось, она сгенерирована не случайным образом, а с помощью хитрого алгоритма, который расковыряли еще в 2015м.

Во-вторых, авторы не оставили попыток выяснить причину такого подхода к конструированию S-Box и натолкнулись на очень интересные результаты.

Оказалось, что алгоритмов, которые формируют таблицу замены, больше чем один. Разные группы исследователей описали абсолютно разные алгоритмы, которые не имеют почти ничего общего, но приходят к одной и той же таблице.

Это навело авторов оригинального исследования на мысль покопаться в структуре этих алгоритмов поглубже и найти общие элементы, что им с успехом удалось.

TKlog

TKlog — конструкция перестановки, которую авторы криптоанализа назвали в честь российской конторы ТК-26, где и были созданы Кузнечик со Стрибогом. Её описание сильно выходит за рамки данной статьи, желающие могут обратиться к оригиналу. Если в двух словах, то её ключевым свойством является использование дискретного логарифмирования, прям как в асимметричной криптографии.

Что важно, так это тот факт, что оба варианта функции замены из ГОСТовских алгоритмов являются частным случаем конструкции TKlog. Как и еще одна функция замены из белорусского алгоритма BelT. Функции разные, но сводятся к одной.

Скрытый текст

Тот факт, что разных вариантов преобразования TKlog крайне мало, говорит о преднамеренном использовании именно этой, нерандомизированной структуры вместо случайной, показанной нам на слайде.

Разбиения на смежные классы

Ключевым свойством преобразования TKlog является то, что оно работает с так называемыми смежными классами (cosets). И сопоставляет одни другим.

Проблема в том, что эти смежные классы бывают мультипликативными, как во всех обычных алгоритмах. А бывают аддитивными.

Так вот, единственный известный случай, когда аддитивные смежные классы использовались в функции замены блочных шифров — специальное создание бекдора. Информация об этом находится в работе 2016 года.

Такие бекдоры называются NOBUS, сокр. от «NObody But US», это уязвимости, которые могут эксплуатировать только сами авторы алгоритмов.

Вместо заключения

Авторы криптоанализа не представили новых атак на существующие алгоритмы ГОСТ, но задались справедливым вопросом целесообразности всего этого цирка с якобы случайной таблицей перестановки.

АНБ не так давно попыталось протолкнуть в стандарты свои легковесные симметричные алгоритмы Simon и Speck. И самого факта наличия таблиц замены с дизайном, описания которого предоставлено не было, хватило чтобы их отовсюду прогнали ссаными тряпками.

У нас такой возможности нет.

P.S. не забываем, что Стрибог использовался для генерации параметров новых ГОСТовских эллиптических кривых. С помощью него хэшировали мистическую константу W.

NeoCode

nvv

Это вы про AES, который входит в NSA Suite B, но гос.органы использую закрытые шифры из NSA Suite A?

ggo

Для чего вы хотите использовать ГОСТовые алгоритмы?

Scratch Автор

Национальные алгоритмы не используют «потому что хотят». Это требование при работе с различными организациями

ggo

Это понятно, про не используют «потому что хотят».

Вопрос в том, а есть ли в этом реальная проблема.

Вот есть два субъекта, один гос, второй не гос.

Обмениваются они между собой шифрованной информацией по ГОСТу.

Ну допустим у спецслужб есть доступ к этой информации. И что? Спецслужбы итак с любой госконторой сотрудничают.

Scratch Автор

Зачем тогда такие сложности, почему просто не заставлять законом шифровать всё на еще один ключ?

olartamonov

Это слишком явно и заставит многих людей искать иные способы защитить информацию.

А бэкдор — это тихо, уютно, лампово.

Scratch Автор

Явно, но это возвращает нас к предыдущему комментарию. «И что?» Это ведь гос сектор, где спецслужбы и так имеют ко всему доступ.

olartamonov

Почему обязательно госсектор?

Никто не запрещает использовать ГОСТовые шифры в любых других областях, в которых на вопрос «зачем?» ответ «а почему нет?». Мало ли почему. Да хоть чтобы тендеры выигрывать, внося в требования поддержку Кузнечика.

exception13x

Разница есть, бэкдор позволяет получать информацию «анонимно», то есть агенты не будут знать, что информация может попасть в третьи руки.

И еще немного нубский вопрос: позволяет ли такой бэкдор в алгоритме подменять данные (не просто слушать, а еще и фальсифицировать передаваемые данные)?

kireevmp

Вероятнее всего, подменить данные не получится, но это как повезёт. Но в любой нормальной системе, где используется любой код подтверждения (начиная с алгоритма Луна и заканчивая sha-хэшами), это уже не прокатит.

Akon32

В (условно) нормальной системе вместо SHA вполне может использоваться как раз Стрибог, в котором может быть "недостаток" (как, впрочем, и в SHA).

gecube

sha-хэш сам по себе не может быть кодом подтверждения.

Вспомню историю с git и sha-коллизиями.

ggo

Для того чтобы абы кто не получал доступ к информации.

Если бы с одним ключом был реалистичный сценарий, то использовали бы его. Но увы.

lolhunter

Смысл в том, что бекдор для «своих» спец служб. Будете шифровать RSA — будут американцы слушать.

Тут скорее бекдор «на всякий случай».

SADKO

Сотрудничать-то сотрудничают, но спецслужбы на то и спец, что бы работать не привлекая к себе лишнего внимания, и вопросами автоматизации своей работы они занимаются с незапамятных времен…

… не нужно думать что механизм под названием государство, есть нечто целостное, и единомысленное, жесткость и вертикальность любой власти, она сильно преувеличена ибо у людей всегда есть личные интересы…

Scratch Автор

Если там есть NOBUS, то на его разработку было потрачено усилий и средств сильно больше, чем позволяют какие-то ни было личные интересы. Очевидно, что никто в здравом смысле по собственному желанию не будет использовать ГОСТы. Так зачем тратить столько усилий? Как может окупиться работающий бекдор в ГОСТовском алгоритме?

rsashka

А кто сказал, что «окупиться» должно только в экономическом смысле?

ValdikSS

Bonio

В вопросах шифрования данных нет доверия всему российскому. Про остальные ГОСТы, не относящиеся к шифрованию, речи не идет, конечно.

Beowulf

Как говорил один хороший человек: «Очень сильное утверждение… проверять я его, пожалуй, не стану.»

khanid

Ну проблема бэкдоров в том, что они могут использоваться и кем-то помимо того, кто этот бэкдор внедрил. Но как всегда подразумевается, что о бэкдоре никто не узнает. Мышление «security through obscurity» никуда не делось.

Nehc

Основная проблема в том, что наличие бэкдора снижает стойкость шифрования по определению. К нему могут получить доступ третьи лица, не относящиеся к спецслужбам (в результате утечки/слива или грамотного анализа), и тогда скомпрометированной станет вся система шифрования, а не один ключ, который можно заменить… Причем не факт, что о доступе третьих лиц (например спецслужб, но других ;) ) станет известно хоть сколько-нибудь оперативно.

Беда всех подобных кейсов со спецслужбами, что они считают себя самыми умными, а это далеко не всегда так. Можно быть честным гражданином и скрепя сердцем соглашаться с тем, что кто надо имеет доступ к чему-то такому, что составляет личную либо коммерческую (а то и страшно подумать — государственную!) тайну. Но вот доверия к их непогрешимости, а главное — компетентности что-то нет… В том числе из-за вот таких вот казусов. (

adictive_max

Как вариант, если их протолкнуть в стандарты, то везде где их требуют в приказном порядке, они будут просто работать, без адовой кучи геморроя с покупкой, установкой, настройкой и «поддерживается только на WinXP SP1».

dmitrmax

Так эту ГОСТовую криптографию потому и не включают ни в стандарты, ни в реализации библиотек.

tbl

ФСБ требует, чтобы для работы с персональными данными использовались «сертифицированные в системе сертификации ФСБ России (имеющие положительное заключение экспертной организации о соответствии требованиям нормативных документов по безопасности информации) криптосредства».

aamonster

Если Вы не поленились разобраться с этими доками — может, скажете, возбраняется ли ими шифровать «в два слоя» — скажем, AES, а поверх ГОСТ (понимаю, что электричества сожрём больше, но если кому надо и требованиям удовлетворить, и не думать, есть ли бэкдор — выглядит выходом)

rsashka

Кто-то говорил, что с точки зрения нормативки, западные алгоритмами шифрованием не считаются.

Поэтому второй слой, это будет просто математическое преобразование по определенному алгоритму (наверно).

Karlson_rwa

Расскажите это тем, кто требует наличие нотификации от ФСБ для ввоза к нам BLE модулей, у которых AES 128 аппаратно унутре сидит.

rsashka

Причем тут нотификация? Импорт шифровальных средств, это отдельная нормативка.

Речь же шла о реализации некого преобразования поверх шифрования ГОСТ.

Karlson_rwa

Наверное при том, что если бы западные алгоритмы не считались шифрованием, то и разрешений на ввоз девайсов, их содержащих, не требовалось бы.

rsashka

Требуется, но по другой причине.

Неужели не видно разницы, когда ты ввозишь чужое устройство, и когда предоставляешь свое устройства для изучения вместе с исходниками?

Karlson_rwa

Это ваши слова? AES разработан у нас?

Я всего лишь хотел сказать, что ваша формулировка в реальности не применима.

Какая разница, как именно реализовано шифрование — аппаратным блоком или программно. Шифрованием оно от этого не перестает быть.

rsashka

Давайте попробуем на примерах:

Представим, что нужно выполнить требование: «обеспечить криптографическую защиту канала связи»

Это требование вы не закроете ни одним западным алгоритмом, т. к. что бы пройти наших регуляторов, им требуется шифрование ГОСТ. Поэтому я и написал, что западный алгоритм за шифрование не считается (за сертифицируемое шифрование).

Но что вы накрутите сверх этого, зависит от вас. Сможете обосновать необходимость дополнительного преобразования, например эквивалентного AES, значит сертификацию пройдете (конечно, если ГОСТ будет правильно реализован).

Я специально выделил ключевые места. Чужое устройство или свое с исходниками. В данном контексте, возможность задействования аппаратных блоков роли не играет.

dmitrmax

> (конечно, если ГОСТ будет правильно реализован)

Вы в какие-то дебри ушли и рискуете запутаться и запутать читателей. Тезисно:

1) Абы кто не имеет права реализовывать ГОСТ с целью его использования как СКЗИ, ибо разработка СКЗИ является лиценизруемой деятельностью

2) Никто из лицензиатов не будет внедрять схему двойного шифрования дополнительным западным алгоритмом. По разным причинам, от экономических, до нормативно-правовых.

3) А вот как пользователю, который приобрел сертифицированное СКЗИ, вам не запрещается шифровать внутри ещё и AES'ом, или чем-нибудь ещё.

4) Не понятно пока, где это возможно применить. Очевидно, что поддержка двойного шифрования должна быть реализована с двух сторон, при этом в текущей ситуации второй стороной является какой-нибудь госорган, который явно это не будет поддерживать. Использовать же ГОСТ между частными структурами и при этом передавать какие-то важные вам данные — тоже странно. Есть, например, сценарий передачи банком вашей кредитной в БКИ. Но в этой истории единственный интересант, которому важна конфиденциальность данной информации — это субъект кредитной истории, то есть заёмщик, но он просто напросто исключен из этого обмена ) Таким образом, мы видим, что у сторон, обменивающихся данными, шифрованными ГОСТом нет никакой заинтересованности в том, чтобы данные сведения были конфиденциальны. Либо же данная информация предназначается государству.

rsashka

Пожалуйста, не путайте кислое с мягким.

Реализация алгоритма != разработка СКЗИ.Но мы же говорим про гипотетическую возможность реализации AES поверх ГОСТ в рамках честного СКЗИ, значит у честного разработчика эта лицензия должна быть.

Вам не кажется, что это дело самих лицензиатов?

Пользователю вообще запрещено что либо модифицировать внутри СКЗИ, тем более, если этот функционал не закладывался разработчиком.

На вскидку могу предложить следующие варианты:

dmitrmax

> Вам не кажется, что это дело самих лицензиатов?

Не кажется.

> Реализация алгоритма != разработка СКЗИ.

Но мы же говорим про гипотетическую возможность реализации AES поверх ГОСТ в рамках честного СКЗИ, значит у честного разработчика эта лицензия должна быть.

> Пользователю вообще запрещено что либо модифицировать внутри СКЗИ, тем более, если этот функционал не закладывался разработчиком.

Вы занимаетесь в этих абзацах словоблудием. С одной стороны вы приравниваете пользователя СКЗИ к юзеру, тыкающему кнопки в браузере. Однако это не так. Пользователь СКЗИ может спокойно себе разрабатывать свою информационную систему, которая использовует сертифицированное СКЗИ для шифрования трафика. Между тем, как разработчику этой ИС, ему ничто не мешает подавать на вход СКЗИ уже шифрованный AES'ом или другим алгоритмом трафик. Правда ведь?

Так вот, пользователю СКЗИ с одной стороны нужно сертифицированное СКЗИ, чтобы закрыть нормативно-правовой аспект работы своей информационной системы. И здесь он не имеет права разрабатывать свою имплементацию ГОСТа в общем случае. С другой стороны ничто не мешает ему подавать на вход СКЗИ уже шифрованный другим алгоритом трафик, и тут нету нужды влезать внутрь СКЗИ и производить там какие-либо модификации.

rsashka

А насчет словоблудия, перечитайте пожалуйста исходный тезис. Я уже несколько раз вам пояснял, что речь идет о вопросе с точки зрения разработчика СЗКИ.

dmitrmax

>Может поделитесь статистикой, сколько разработчиков СКЗИ у вас уже консультировались?

Батенька, давайте вернемся к тому вопросу, где вы можете из себя хоть что-нибудь представлять в этой дискуссии, а именно к теоретическим фантазиям реализации и комбинирования схем шифрования. А то уж как-то больно резко вы скатываетесь в говнодоводы. Консультироваться у меня — не консультировались. Но профессионально общался на подобные темы с несколькими работниками нескольких различных вендоров СКЗИ (в частности ЛИССИ и Инфотекс, а так же ещё пары, которые кажется уже почили в бозе). Не буду утверждать, что высказанные мне мнения являются официальной позицией каждого конкретного вендора, тем не менее мотивация была ясна. И, в отличии от вашего опыта общения с разработчиками СКЗИ, похоже, что мой опыт в бесконечное количество раз больше. Так что повторяю — не кажется. Впрочем, к нашей дискуссии это не имеет совершенно никакого отношения.

> Я уже несколько раз вам пояснял

Как вы могли мне пояснить несколько раз, если до этого камента вы мне ответили только один единственный раз? Что-то вы путаетесь в показаниях, милейший.

> что речь идет о вопросе с точки зрения разработчика СЗКИ.

Читаю ваш камент, на который я оставил свой первый камент. Цитирую:

То есть вы априори не рассматриваете задачу разработки СКЗИ, а рассматриваете задачу его применения. Разработчик СКЗИ не занимается тем, что обеспечивает защиту канала связи. Разработчик СКЗИ занимается тем, что разрабатывает СКЗИ, которое может быть использовано для этих целей. Так что вы сформулировали задачу прикладного применения СКЗИ с большим желанием применить схему двойного шифрования.

При этом я с вами полностью согласен — применение зарубежных алгоритмов шифрования не считается криптографической защитой. И поэтому не входит в состав СКЗИ и не может туда входить.

Если же вы по прежнему хотите рассматривать эту задачу с т.з. разработчика СКЗИ (хотя я в душе не понимаю для чего), то попробую вам аналогию подыскать: вы хотите найти (для себя) первоклассного нейрохирурга, но в перечне ваших требований к кандидату имеется требование, чтобы данный врач производил лечение гомеопатией в востановительный период после операции.

rsashka

Ок, значит мы остались каждый при своем мнении, тем более, что у меня нет задачи вас в чем-то убедить.

то ставьте себе еще +1.Кстати, раз уж вы так гордитесь общением с

dmitrmax

> Ок, значит мы остались каждый при своем мнении, тем более, что у меня нет задачи вас в чем-то убедить.

А как же «в интернете кто-то неправ»? )))

> Кстати, раз уж вы так гордитесь общением с

Какой-то вы странный. Почему вы решили, что я этим горжусь? Вы гордитесь тем, что вам приходится общаться с коллегами? Или разрабы СКЗИ у вас где-то между богами и Фредди Меркьюри? ))) Или всё дело в том, что вы решили меня спросить о «статистике», будучи уверены в том, что такой «статистики» у меня нет, но испытали облом? Ну что… бывает. Но не вижу в этом повода для гордости.

> то ставьте себе еще +1.

Ещё один к чему? И зачем мне эти ваши плюсы? Вы тут из-за плюсов сидите и всё это пишете? Давайте я вам поставлю сейчас пачечку.

mike124

Даже обосновывать не надо, если ГОСТ реализован.

xFFFF

Если говорить об электричестве, то AES сейчас практически бесплатный, во многих процессорах, т.к. реализован аппаратно.

tbl

если к вам придут из ФСБ и скажут, что вы используете несертифицированное криптосредство для работы с ПД?

aamonster

Вот об этом я и спрашиваю. Пока из информации — только коммент выше от rsashka, но информация из третьих рук не годится. Вы, я так понял, тоже не выясняли и не разбирались.

rsashka

Обсуждалось предположение:

А за несертифицированное криптосредство естественно по башке настучат.dmitrmax

А я покажу сетификат СКЗИ на какой-нибудь Крипто-Про и спрошу: «Какие ваши доказательства?»

hardegor

Не возбраняется, но сертификат не получите :)

aamonster

Вы разобрались (если да — то было бы здорово увидеть, где нормативные документы указывают на недопустимость второго слоя, а не на необходимость использования ГОСТ) или это предположение?

tbl

Коап ст. 13.12 ч.2 предусматривает ответственность на использование несертифицированных средств защиты информации.

aamonster

Это не совсем то: если вы просто реализуете ГОСТ — у вас тоже будет «несертифицированное средство». Вопрос, по сути, в том, мешает ли лишний слой шифрования пройти сертификацию.

jia3ep

Лишний слой не мешает, только не надо его называть шифрованием (иначе придется обосновывать его). Вы можете делать любые преобразования данных для соответствия формату хранения/передачи, а потому уже полученный данные защищать сертифицированным средством. Можно и наоборот, защищать исходные документы сертифицированным средством, а потом проводить преобразования для соответствия формату передачи, например, IPsec с AES. Только зачем? Любые лишние преобразования тратят ресурсы системы.

hardegor

Формально не возбраняется.

А они запускают тест, который например пытается используя уязвимость взломать шифрованное сообщение и получает отрицательный результат. Вам сообщают «Программа не прошла внутреннее тестирование. Отказать.»

Sphinxspb

Важно не смешивать абсолютно разные понятия:

1. «сертификат» на средство криптографической защиты информации (СКЗИ)

2. «аттестат» на систему защиты персональных данных

По п.1, разумеется, никакие зарубежные криптоалгоритмы и СКЗИ, их использующие, у нас сертифицированы как СКЗИ не могут быть.

По п.2.

Использование СКЗИ для обеспечения безопасности персональных данных необходимо в следующих случаях:

— если персональные данные подлежат криптографической защите в соответствии с законодательством Российской Федерации;

— если в информационной системе существуют угрозы, которые могут быть нейтрализованы только с помощью СКЗИ.

(см. методические рекомендации ФСБ от 31.03.2015 № 149/7/2/6-432; и да, «рекомендации ФСБ» в области крипты никто не оспаривает)

И именно эти СКЗИ, упомянутые выше, должны быть сертифицированы ФСБ, т.е. по нашим ГОСТам.

Использовать для собственных нужд (не для декларируемой защиты ПДн) зарубежные криптоалгоритмы никто не запрещает. И, соответственно, на аттестацию системы защиты ПДн это не влияет. Главное, чтобы в необходимых случаях использовались сертифицированные СКЗИ.

p.s. это в части защиты сведений, не составляющих государственную тайну.

p.p.s. Вопрос ввоза устройств с зарубежными криптоалгоритмами к этой теме вообще никак не относится, совершенно иные задачи.

Gutt

Судя по действующему законодательству, не возбраняется.

То есть присутствует требование наличия как минимум одного сертифицированного СКЗИ, иначе было бы написано «должны использоваться исключительно сертифицированные».Есть ФЗ «О персональных данных», дающий право Правительству право разрабатывать правила обработки ПД. Есть постановление Правительства «Об обеспечении безопасности персональных данных...», дающее право ФСБ устанавливать методы и способы защиты. Есть изданные ФСБ «Типовые требования...», устанавливающие, что операторы ПД должны соблюдать «Положение о разработке... и »Методические рекомендации...". И вот уже в «Методических рекомендациях...» сказано буквально следующее:

tbl

Хм, и есть коап 13.12 ч.2, наказывающий за использование несертифицированных СКЗИ там, где нужно использовать сертифицированные. Это можно трактовать достаточно широко.

Gutt

Так никто не заставляет шифровалку AES'ом называть СКЗИ. Главное, чтобы как минимум одним сертифицированным СКЗИ данные закрывались. По определению из методических рекомендаций,

Так что создайте преобразователь данных, пишущий в своём формате, внутри которого зачем-то есть некая функция преобразования с непонятной вам логикой работы, подозрительно похожей на шифрование AES. Главное, что он предназначен не для шифрования данных, я для их преобразования в удобный вид — напиример, XML с блобом внутри.

Риск невелик, штраф в КоАП для организации смешной.

LLE

а средства дл защиты информации, содержащей сведения, составляющие государственную тайну как называются? не криптографические?

Gutt

Программно-технические средства криптографической и стенографической (sic!) защиты информации.

gecube

стенографической или стеганографической?

Gutt

Так я и отметил, что почему-то «стенографической». Фигли, 1999 год, ФСБ, набор по объявлениям в бесплатных газетах.

rsashka

Всегда интересовал вопрос, что будет, если опубликованная информация (в шутку, как пример или как результат изучения), будет в точности соответствовать реальной, а автор публикации в действительно не имеет доступа к первоисточнику (например, источник имеет гриф секретности).

olartamonov

Т.к. объективно доказать, что человек не имел доступа к чему-либо, невозможно, даже в идеальном случае суд будет исходить из правдоподобности заявлений защиты и обвинения.

То есть, если в статье на хабре в коде комментарии такие же, как в совсекретном документе, сданном в архив десять лет назад, то посадят, а если просто «схожесть до степени смешения» и опрошенный эксперт говорит, что выводы сделаны достаточно очевидные для того, чтобы без посторонней помощи до них дойти — то отпустят.

Хотя на самом деле такие процессы во всём мире в меньшей степени правосудие и в большей степени — публичная демонстрация государством границ, за которые его гражданам залезать не рекомендуется.

Popadanec

Вот только у нас правосудие почти не работает. И полностью не работает, если обвинитель государство.

olartamonov

Оно нигде не работает, если службы госбезопасности всерьёз решили сделать вас своим врагом.

LmTinyToon

Почему так упорно пропагандируется эта мысль? Посмотрите как боролся с системой Мохаммед Али, когда не захотел воевать во Вьетнаме. И таких примеров много (за исключением советского и постсоветского пространства)

ggo

Расскажите как он боролся?

как он все потерял в самой важной для себя области?

как у него жизнь сразу наладилась после известных высказываний?

MacIn

Википедия говорит нам следующее:

Incidence

А вы посмотрите лучше на Ассанжа. Как только краешком задел интересы спецслужб (не постсовка) так тут же и изнасиловал кого-то там. Удобно как.

SuAlUr

Ассанж отправил в Аль-Джазира, The Guardian, Der Spiegel и The New York Times около 100 тыс. секретных документов о ходе войны в Афганистане, а также десятки тысяч документов о войне в Ираке. Часть документов касается расстрела мирных жителей. После публикации некоторых свидетельств, особенно видеоинформации, разразился международный скандал.

Ассанж также заявлял, что в его распоряжении находится ещё около 15 тыс. секретных документов Пентагона.

В июле 2012 года Ассанж сообщил, что Wikileaks опубликует около 2,4 млн документов, связанных с конфликтом в Сирии.

Что тогда по вашему не краешком?

Я верю Шведской прокуратуре, судебным органам и Верховному суду. Тем более есть конкретные истцы (хоть имена и не разглашаются СМИ). И он обвиняется в том, что совершил половой акт с без презерватива.

Incidence

Я тоже верю шведской прокуратуре, но я не верю в ТАКИЕ совпадения.

Считая себя рационалистом, я рассматриваю конспирологические версии в самую последнюю очередь. Но прослеживается определённый паттерн ситуаций и реакций. Даже без учёта "казуса Стросс-Кана" вам не кажется ли, что секс без резинки спустя хрен знает сколько месяцев — явно недостаточный повод для угрозы штурмовать полицейским спецназом посольство иностранного государства и постоянного дежурства около него? Подобные меры выглядели бы вполне логично и понятно для Сноудена, например, или будь Ассанж обвинён конкретно в том, что он натворил — раскрыл какие-то там секреты, а так это выглядит как плохо прикрытый фарс под указку американцев :(

boroda_el

Если вы знаете что-то секретное, и не может никому об этом сказать, напишите художественное произведение. Где все в точности опишите что знаете, и еще насочиняйте по разными темам. Если что — это все «художественный вымысел автора».

По непроверенным данным, такое делал Виктор Суворов (Резун) «Контроль», «Выбор».

hokum13

Суворов/Резун — мимо. На момент открытия литературного таланта он не был связан подпиской/присягой и мог писать правду в открытую, если бы было о чем писать. Цирк с литературой связан именно с тем, что сухие факты не шокировали бы публику и не обличили власть от слова совсем. Всех шокируют именно «литературные преувеличения» Резуна, а не факты, которые несомненно присутствуют в тексте.

Shpakov

Информация?

Можно за тезисы доклада, опубликованные в открытой печати, срок получить.

Или если резюме не туда послали.

Или не дай бог корабль военный увидите и решите поделится с кем-нибудь…

Ndochp

Корабль мимо — там не гос тайна, а гос измена, судя по вашей ссылке. А стучать погранцам чужого государства (всего через год после 888) это точно измена.

Shpakov

Если уж судить по ссылке: "… передала сведения, составляющие государственную тайну"

Ndochp

Я «полное описание» не читал, в кратком тайны нет. Но в любом случае, перемещение военнослужащих является гос тайной. Даже если оно происходит по дорогам общего пользования.

kluwert

Если вы его публикуете в РФ, то нельзя. Если что, срок получит дедушка из отдела «защиты информации». Ибо вы ни слова никогда и нигде в РФ даже в занюханном местячковом институтском журнальчике не опубликуете без «экспертного заключения». С одной стороны, из-за этой реально никому не нужной бумажки часто проще за бугром опубликоваться. А, с другой, если что, можно успешно прикрыться. В бумажёнке написано, что «не содержит сведений»? Всё, идити лесом, ребята!

Kocmohabt314

Вообще интересно, а как они узнали про резюме в радиотехнический центр министерства обороны Швеции, у них что там, свой шпион в отделе кадров?

Sergey_Cheban

Придут и начнут задавать вопросы. Реально был такой случай, когда в какой-то статье нашего физика обнаружились формулы, точно совпадающие с украденными из Манхэттенского проекта.

Gutt

В России это ненаказуемо; секретные сведения должны быть стать известны разгласившему по работе, службе или переданы иным предусмотренным законодательством способом для наступления уголовной ответственности. Исключение — сбор с целью передачи другому государству (т. е. шпионаж).

hokum13

Ну т.е. если у Вы расписывались в получении секретных данных, то сразу пойдете по госизмене, а если нет, то сначала пойдете в разработку за шпионаж (ну и год-два-десять будете гулять на свободе, под пристальным присмотром) и только потом сядете.

Не, это нормально, защита государства — дело важное. Но хотелось бы, чтобы иногда включали мозг и не доводили дело до ломки человеческих судеб, когда гостайной является «секрет Полишинеля».

LanMaster

Тогда мы узнаем в авторе Дирка Джентли.

igordoge

Автор исследования Partitions in the S-Box of Streebog and Kuznyechik вчера вынес его на обсуждение в мейллисте CFRG. Проследить за обсуждением можно здесь.

FreakII

Боже

adictive_max

DrunkBear

Ничего нового: Огонёк (7ствольный гранатомёт), Нежность( наручники), Тюльпан ( САУ), Диагноз( топосферная станция), Зоопарк (комплекс артразведки и управления огнём), Колибри (противолодочная торпеда), Балеринка (авиапушка).

А ещё есть Кузнечики — мобильный роботехнический комплекс МРК-02.

mikelavr

И резиновая дубинка «Аргумент».

homocomputeris

Там много всякой артиллерии с именем цветов: «Тюльпан», «Акация», «Пион».

Но самое странное название — миномёт «Поднос» (а брат у него — «Василёк»). Больше кухонной утвари в армии, вроде, нет.

noktigula

Тяжелая огнеметная система «Буратино», и её наследник «Солнцепек»

icoz

Чую, знатно от "солнцепека" у противника припекает. )

DrunkBear

С артиллерией всё просто: когда прилетает — в месте приземления появляется цветочек ( смотреть издали, ни в коем случае не изнутри). В некоторых случаях — грибочек ( смотреть своими глазами не рекомендуется вовсе).

easmith

Думаю, вас заинтересует перевод этих названий: Microsoft, Apple, PayPal, Facebook =)

OnelaW

Это аккордеон. Мелкий мягкий товар, яблоко, ПлатитДруган и Лицокнига. Забавно для незнающих почему так образовалось. Название же отечественных военных разработок несколько забавны сколько приводят к когнитивному диссонансу. Почему Кузнечик, Хризантема, Тополь, Акация, Тюльпан.

Popadanec

OnelaW

(С)

Popadanec

просто текст

NetBUG

Телевизоры Горизонт (Гори, зонт!) и Nissan Skyline.

speakingfish

У британцев были похожие названия: Yellow Sun, Green Grass, правда Red Snow несколько выбивался: https://en.wikipedia.org/wiki/Yellow_Sun_(nuclear_weapon)

Minu

Комплекс лазерного оружия «Пересве?т».

Принцип работы основан на засвечивании лазерным лучом оптических разведывательных систем.

:)

ky0

Ну, и где многочисленные апологеты местечковой криптографии? Неужели никто не заступится за родное, сермяжно-посконное, импортозамещённое? На святое же покусились, любители AES`а бездуховные…

Whuthering

Апологеты отечественной криптографии будут катить на то, что в AES'е якобы свои закладки, от АНБ, а на просьбу предоставить пруфы и материалы исследований, будут говорить что «да есть они там, есть, просто не нашли еще...»

ky0

Это довольно слабый аргумент, потому что в рассматриваемом случае проводился аудит и есть какие-никакие, но соображения математического плана. По крайней мере, даже если какие-то недостатки в AES`е и есть — недопущение их эксплуатации в интересах слишком большого количества организаций, в отличие от российской криптографии, где всё завязано на ФСБ и компанию…

vassabi

Вообще-то ситуация немного обратная, чем «Родина слышит».

Как резонно заметили выше — родина и так слышит, что ей пишут, а с другими контрагентами спокойно можно будет шифровать\подписывать и другими алгоритмами.

Да, есть момент, если родина запретит использовать другие алгоритмы — и тогда «возможно большой брат нас всех услышит» (и это еще нужно будет преодолеть эффект «Неуловимого Джо»)

Однако, главная мина заложена не там, а там где «Авторы криптоанализа не представили новых атак на существующие алгоритмы ГОСТ». Авторы-то не представили. Однако, есть очень много других ребят, которые не пишут статей (которые то предложили «изменить S-Box до того как алгоритм стал стандартом», то пытались «протолкнуть в стандарты свои легковесные симметричные алгоритмы Simon и Speck» ).

Да, это потенциальная уязвимость типа NOBUS, но астрономически маловерятно — это все же не невозможно, в то же время у них есть и профильные знания и вычислительные мощности и большая заинтересованность (т.е. «Джо которых они не против половить»).

sergegers

Бог Кузя

nvv

Одному из алгоритмов 30 лет, вбросов вида "вот-вот и он падёт", "там точно бэкдор" с разной степенью аргументами — не мало. И до сих пор это всё разговоры в пользу бедных.

Гос.органы страны-работодателя АНБ (два раза было пойман на внедрении бэкдоров в стандарты) не используют AES, всеми силами и весьма успешно продвигая его в качестве международного.

ГОСТы гос.сектор использует во всех сферах, что самоубийственно при заведомом наличии бэкдор.

McDermott

Судя по списку ваших публикаций, вы вполне осознаете, что госсектор использует СКЗИ, построенные на ГОСТ, не потому, что хочет, а потому, что его к этому принуждают регуляторы. Там, где нет требования к сертифицированным СКЗИ, используют что угодно.

nvv

А какие он должен использовать? В США госы используется закрытый NSA Suite A, хотя AES входит в NSA Suite B.

Если нет регулирования, никто независимо от страны и не будет применять криптографию и прочие СЗИ, это усложняет работу.

McDermott

Тогда к чему эта фраза?

ФСБ сказало «Надо», госсектор использует. А есть там бэкдор или нет, госсектору уже все равно. И после таких статей надо задавать вопросы, почему сертифицируются средства, построенные на возможно уязвимом алгоритме.McDermott

Добавлю.

Абсурдное утверждение. Как частные компании сейчас используют VPN, антивирусы, шифрованные хранилища без принуждения, так и госы использовали бы.nvv

McDermott, частные компании во всем мире достаточно сильно зарегулированы — PCI DSS, GDPR и др., и часто вынуждены применять те СЗИ/крипту, которую им укажут и совершенно не добровольно.

Применять антивирусы из «принуждают» вирусописатели, шифрование дисков/соединений — конкуренты.

Если информация не представляет ценности, а стоимость восстановления ниже СЗИ и простоя — никакие частные компании добровольно не будут применять СЗИ/крипту.

McDermott

Ну вот вы и пришли от «Если нет регулирования, то никто не будет использовать СЗИ» к «Если нет регулирования, и информация, обрабатываемая в компании, ничего не стоит, то никто не будет использовать СЗИ». С этим, по крайней мере, я могу согласиться :)

LLE

А какой алгоритм используют гос.органы страны-работодателя АНБ?

mr_tron

BATON и Firefly. И это понятно. AES придуман коммандой коммандой из Бельгии, которая хоть и член блока НАТО, но мало ли решит пошпионить :)

navion

Для чего-то используют NSA Suite A, где сами алгоритмы секретны. Хотя Suite B с AES тоже подходит для SECRET и TOP SECRET.

nvv

Посмотрите NSA Suite B и NSA Suite A.

Последний предназначен для "внутреннего" использования гос.органами США и не публикуется.

NSA Suite B включает AES, не включение и отсутствие формальной сертификации было бы слишком странным.

navion

А у нас коды для «мёртвой руки» чем шифруются?

nvv

Часть вбросов появляется строго в периоды перед обсуждением включения ГОСТ в перечень ISO, качество "исследований" и их неверифицируемость никого не смущает.

Если ГОСТ плохой, слабый, с бэкдорами — не используйте. Не всё просто и открыто в продвижении "своих" стандартов, честной конкуренции здесь нет.

Scratch Автор

Вы нашли ошибку в работе чтобы так говорить?

ky0

Если бы можно было не использовать — никто слово бы не сказал, пусть ковыряются в своей песочнице как хотят. Но поскольку порядок добровольно-принудительный — отсюда и недовольство. Это я про сертификации ПАК и прочие радости, идущие комплектом.

shifttstas

Делать этому шифру там нечего, совершенно не нужно что бы шифры с подозрением на слабый алгоритм были по дефолту в системах.

Наоборот от старых (SSL например) отказываемся, а вы предлагаете заведомо слабый шифр добавить, зачем?

nvv

Слабый по сравнению с чем? По открытым источникам AES имеет более низкую стойкость, чем ГОСТ.

romxx

«низкая стойкость» и «обоснованное подозрение на установленный разработчиками бэкдор» все же разные вещи.

DyshaHr

Если известно, что бэкдор есть и известен примерный алгоритм его формирования, не облегчит ли это анб взлом этих алгоритмов шифрования?

Получается, что наши спецслужбы сами себя высекли и слили остальным иностранным спецслужбам всю зашифрованную этими гостами переписку, которую они теперь будут щёлкать, как белка- орешки.

NeoCode

Я думаю, для государственной и прочей переписки которую они сами хотят засекретить, они используют шифрование без бэкдоров:)

hippohood

Тут вопрос кто это — ОНИ. Очевидно, что алгоритм бэкдора в руках одной конкретной организации. Например, ФСО. Все остальные силовики: ФСБ, военные, Росгвардия, проч вынуждены пользоваться этой системой без доступа к супер ключу. А в это время одна организация, например, ФСО, может свободно читать переписку не утруждая серия сложностями типа ордеров. Мне кажется более вероятным что этот бэкдор нужен в основном для аппаратной борьбы.

Но, разумеется, безопасность страны при этом скомпрометирована. Но кого это волнует

CHolfield

Там мало где именно шифрование с целью защиты от чужих глаз. Там больше электронная подпись с целью неотрекаемости и подтверждения аторства, при межведомственном обмене. Как уже писали выше, хули толку ее шифровать, если конторские запросят — всё отдадут в открытом виде.

OldGrumbler

Может быть еще смешнее — как в той совсекретной системе шифрования в «Похождениях Швейка», которая оказалась дословной копипастой с довоенной популярной брошюры.

Так и тут, константы и таблицы могли быть неподумавши скопипащены с чьей-нить малоизвестной публикации, если не с учебника.

grondek

Почитал тред и у меня сложилось впечатление, что над вами стоит ФСБешник и прям заставляет пользоваться алгоритмами ГОСТ.

Это же алгоритмы для использования в софте госкомпаний типа госуслуг или в софте МО. Я не знаю, что там сейчас используется, но задумка изначально такая.

Обычных пользователей это не очень качается.

А то что там нашли явные дыры — так это не закладка ФСБ, так как основные пользователи этих алгоритмов защищаются не от ФСБ, а от служб других стран по требованию ФСБ. Это банальное раздолбайство или некомпетентность.

dfgwer

Это сейчас. Потом обяжут все шифрование пускать через эти алгоритмы.

OnelaW

Вопрос не в том кто кого и как заставляет. Вопрос в том, что организации с достаточно чувствительной и секретной информацией обязывают использовать уязвимыми решениями. И потенциальные противник знает об этой уязвимости. Хорошо если информация передается по закрытым каналам и огороженные физически от интернета, а если не так? Что если секретная информация передается в зашифрованном виде по общим каналам связи, а шифр имеет не то что уязвимость, а у противника есть копия секрета с помощью которого он может читать все секретные сообщения из данных источников? Зачем тогда применять такое решение?

nvv

Сравните стойкость ГОСТ и AES, по открытым публикацим стойкость последнего ниже.

rustler2000

Ссылка будет?

NobleDonOko

Судя по материалам исследования, бэкдор, если он есть вообще, внедрен был точно не потенциальным противником…

Интересно, почему никто из собравшихся не задумался, не деза ли это? Я не про исследование, а про «подозрительную, без явной рандомизации» выработку оных S-блоков. Сколько денег и сил должен потратить потенциальный противник, клюнувший на исследования, подобные вышеприведенному, чтобы докопаться до истины? Я, конечно, в ТК-26 не состою, но не стал бы исключать и такой вариант…

OnelaW

Возможно и целенаправленная деза с целью компрометации алгоритмов в общественном сознании. Нагоняемый информационный шум с целью породить сомнения. Найденная зацепка с искаженной интерпретацией фактов позволит в головах поселиться разным не совсем здоровым идеям. К сожалению даже в ИБ не все и не всё проверяют на собственном опыте, частенько полагаются на опыт других.

batyrmastyr

В 2015 году судя по ссылкам (1 и 2) из википедии. В 2016 публике представили полную версию исследования.

Beowulf

Я понимаю, что не тяну на звание светилы отечественной криптографии и возможно не замечаю скрытый смысл сего изречения. Или не умею читать между строк… Но не могли бы Вы, Scratch, мне ткнуть носом в место (обвести красненьким контуром на картинке), где на приведённом Вами слайде говорится о случайном характере выбора таблиц? В упор не вижу… И так смотрел, и сяк… и под лупой, и в монохроме… На наличие стего-контейнеров с указанным Вами текстом тоже проверил — не нашёл.

Scratch Автор

Если бы вы посмотрели всю презентацию целиком, то поняли бы, что, то о чем вы спрашиваете и так обведено красным. Все вопросы к дизайнерам

Beowulf

Так и Вы не говорили про ВСЮ презентацию. Я специально сделал цитату

Вот покажите мне непонятливому где там ИМЕННО ЭТО написано? (если Вы не ощущаете наводящих вопросов, прочтите подсказку под спойлером...)

Scratch Автор

Переход на личности, ура-поцреотизм… Вы почти выиграли в булшит-бинго, если бы в него тут играли. Постарайтесь еще немного

nfw

и буквально сразу же

Я, конечно, нисколько не сомневаюсь, кто является основной местной аудиторией, но вы хотя бы чуть-чуть постарались.

v0s

Так в презе красным обводится то что они выбрали как раз.

Вот преза: www.ruscrypto.ru/resource/archive/rc2013/files/03_shishkin.pdf

Scratch Автор

Не тратьте время

Beowulf

Ещё раз повторю вопрос: «В статье сказано, якобы, именно на этом слайде говорится, что мы выбрали именно случайные...». Не нужно ссылаться на контекст, на явно подразумеваемое, или доподлинно известное. На учебник по криптографии, на кулуарные разговоры во время презентации, на мысли автора при написании, на другие слайды и презентации. Сухие факты — в каком месте на этом слайде именно эти слова?

p.s. презентацию видел кучу раз и вне хабра — могли не приводить.

v0s

?\_(?)_/?

rotarepo

Понять, откуда взялся тезис о «случайности» таблицы замен можно, проследив ссылочную структуру публикаций.

В статье на него указывает только прямая цитата из другой статьи: "...a strong algebraic structure hardly compatible with the claims of randomness of the designers". Источник — «Leo Perrin and Aleksei Udovenko. Exponential s-boxes: a link between the s-boxes of BelT and Kuznyechik/Streebog. IACR Transactions on Symmetric Cryptology, 2016(2):99–124, 2016.» tosc.iacr.org/index.php/ToSC/article/view/567.

Читая полный текст второй статьи, доступный по URL, видим эту цитату со ссылкой на источник, в следующем контексте: «These decompositions improve previous results by Biryukov et al.[BPU16] and strengthen the idea that ? has a strong algebraic structure hardly compatible with the claims of randomness of the designers. »

Источник BPU16 доступен, например, здесь: orbilu.uni.lu/bitstream/10993/23895/1/GOST_reverse_engineering_eprint.pdf

Открыв его, читаем: «We had brief informal discussions with some members of the Streebog and Kuznyechik design team at the CTCrypt’14 workshop (05-06 June 2014, Moscow RU). Their recollection was that the aim was to choose a “randomized” S-Box that meets the basic differential, linear, and algebraic requirements. Randomization using various building blocks was simply iterated until a “good enough” permutation was found. This was seen as an effective countermeasure against yet-unknown attacks [as well as algebraic attacks].»

Вопрос об уместности ссылки на «неформальные дискуссии» в научной статье и о способах прохода рецензирования такой статьёй оставим за скобками. Остаётся понять, что означает «randomized» в кавычках (!): «случайный» или «псевдослучайный». По-моему, из контекста напрашивается второе. Хотя полностью вопрос не закрыт.

Beowulf

В целом-то статья очень полезная, важная и актуальная! А главное указывает на явные недостатки, на которые следует обратить внимание будущим криптоаналитикам и создателям криптоалгоритмов. Но вот этот желчный подход «Всё у них — хорошее, всё у нас — гавно!», да ещё и якобы нарочно… уводит от главной мысли и не даёт её прочувствовать и осознать.

Люди не идеальный, все ошибаются и на этих ошибках надо учиться, а не перетягивать их из проекта в проект, тем более всему миру на показ. Нужно развивать фундаментальную математическую школу, инвестировать в исследования, стимулировать инициативы синтеза новых нелинейных преобразований или даже целых новых подходов, делать этот механизм более открытым и прозрачным. А не вот это всё: «Навязали! Приказали! Указали! Мы страдаем!». Интересно, если в шутку опросить прохожих: «Как сильно на Вашей жизни сказалось существование Кузнечика и Стрибога? Вы переживаете из-за потенциальной возможности понижения стойкости в n раз?! А как следствие не включение их в международные стандарты!». Сколько сразу пошлёт, а сколько посмеётся? )))

Почему-то когда падают иностранные ракетоносители, взрываются на испытаниях новые (и не очень) образцы оружия и т.п. не появляется пестрящих заголовков «Очередной бэкдор НАСА/Мин.Обороны для умышленного уничтожения армии/космонавтики»

Incidence

Beowulf

Не хочу показаться снобом… но после утверждения

напрашивается вопрос: Вы там были? откуда такая точная информация? Вы член комиссии НАСА? Вы видели закрытые протоколы и расследования? Если не секрет, что стоит на первом месте? На каком месте стоит «распил» и «откат» у них?

Честно, не убедили… с таким же успехом я могу утверждать, что при падении метеоритов на территорию России влияние Луны стоит на последнем месте в отличии падения метеоритов на Аляске… Докажите обратное! Очень красивое отверждение. Но смысла ноль, как и пруфов.

MacIn

Может быть потому что в этой части света априори меньше известно о распилах и откатах там?

Сюда же все разговоры о доверии к спецслужбам.

Просто повод к рассуждению, ни на что не намекаю.

Incidence

Отвечаю сразу и вам и Beowulf

Нет, не поэтому.

А потому, что самая благодатная почва для распилов и откатов — госструктуры с высокой степенью горизонтальной интеграции (госконцерны).

Там же, где РН и бустеры клепают частные лавочки, деловая репутация всегда приоритетнее, чем сиюминутная выгода с высокими рисками. Ничего личного, просто

бизнесрынок.Beowulf

Хочу напомнить, что у нас криптография не закрытая область, как здесь пытаются преподнести. Хотя и контролируемая (вернее сказать лицензируемая). Если у Вас есть успехи в криптосинтезе, если позволяют образование и природные задатки, если Ваш научный анализ основан не на высокоинтеллектуальном методе «ссаных тряпок», а на чём-то более стройном и математически строгом — создавайте более стойкие шифры, патентуйте, представляйте научному сообществу. Ни кто не запретит, ещё и спасибо скажут! Да, не без нотки бюрократии, но где сейчас без неё?.. Алгоритмы не берутся из воздуха или всеобъемлющего кармана спецслужб — их делают такие же ученые, как и везде. (Хочется вставить мем «Эй, Мент! Алгоритм дырявый мне запили!», но не умею рисовать)).

А из обсуждения складывается картина, как будто в представлении сообщества отечественные шифры это: собрались мент, гаишник и пьяный федерал со стволом и решили «ЩА ЗАПИЛИМ!!!». Да так увлеклись, что все возможные ошибки, косяки и уязвимости впихнули разом и назвали новым алгоритмом, чтоб мало ни кому не показалось! И так это всем наверху понравилось, что каждого лично заставили пользоваться только этим и ни чем иным. А весь мир, кроме нас, умеет это всё анализировать и весело хохочет вскрывая наши шифры на пальцах, пока мы, считая всё надёжным, шлём кругом открытый текст.

Incidence

Beowulf

Указанные Вами проблемы, возможно, имеют место быть (не обладаю столь богатым опытом, чтобы опровергнуть или поддержать), НО! На протяжении уже нескольких комментариев я не могу уловить, как мы так ловко соскочили с вопроса про «намеренный бэкдор», умышленное ухудшение в чьих-то интересах, на обсуждение проблем распила и не целевого расходования бюджетных средств? Я спрашивал исключительно за первое, второе, меня, как не участника этого процесса, мало интересует. Это темы совершенно разные… Надо как-то отделять мух от котлет.

Inanity

Поймите одну простую вещь. Только шифр Вернама имеет абсолютную математически доказанную криптографическую стойкость, но им крайне неудобно пользоваться. Поэтому разработки поточных и блочных шифров продолжаются. Однако для них крайне сложно строго доказать криптостойкость. Именно из-за этого досконально изучают все примитивы.

К кузнечику вопрос только один. Если S-блоки выбраны случайно, почему исследователи обнаружили закономерность? Не повезло, когда кубик кидали? Это не серьёзно. А если S-блоки всё таки были выбраны неслучайно, то почему принципов, которыми руководствовались при их создании нет в описании?

Принцип «Nothing up my sleeve number» очень важен. Посмотрите структуру некоторых хэшей SHA1/2/3, алгоритмы расширения ключей конкурсантов AES. Там можно увидеть в качестве констант и цифры из числа пи, и простые последовательности (1234...4321) и т.д. А ведь можно было использовать совершенно любое другое рандомное число и качество хэша или шифра не изменилось бы. Но явно объяснить выбор такой константы было бы крайне трудно.

Beowulf

Об этом же и речь!

Конструктивно и по сути! Повод для обсуждения. Ни кто не говорит, что он идеален, просто потому что НАШ. Но и обратное не верно, что он дырявый потому что НАШ. Есть поле для размышлений, есть гипотезы, есть доказанные утверждения. Например можно вспомнить, что любая случайность не случайна и не даром генераторы называют псевдослучайными. И это не первый в истории случай когда аналитики находили закономерности в считающихся ранее случайными системах.

В статье же абсолютно здравые и важные мысли пересекаются с «Ой! Ай! Всё отстой! Всё сыпется и валится! Всё ни о чём. И это неспроста! Хотя чему же удивляться — этож НАШЕ!».

Не знаю как других, но лично меня уводит несколько от сути.

IbhSvenssen

{irony} Очевидно что кубик кидал засланный шпиён НАТО! {/irony}

Если нужна серьёзная крипта, то можно просто наложить несколько алгоритмов друг на друга. Хоть тот же ГОСТ на AES, а потом ещё и через Blowfish пропустить, потешить свою параноечку. Например в TrueCrypt такие опции были при шифровании дисков.

А если это требование на серт/лицензию от госслужб, то вам не всё ли равно как у них там и что зашифровано? Если это гостайны, то это их же головная боль. Если это личные данные граждан РФ, то простите, эти данные сливают целыми базами и торгуют ими в даркнетах. Так что всё серо и уныло.

rotarepo

В аннотации к статье есть гипотетическое объяснение: возможность намного более эффективной реализации в железе. Вместо полной таблицы замен можно обойтись более компактной структурой, которая поместится в регистры. То, что это вынесено в аннотацию, как бы намекает. Документированных заявлений разработчиков о случайности таблицы замен ни мне, ни ни кому-то другому на этом форуме найти не удалось. Хочеться надеяться, что они отреагируют на статью.

ru_crypt

Ну, вообще говоря, ни кого особо не прогнали:

Simon

Speck

А в целом, для Стрибога с самого начала придумывают различные страшилки: сначала константами пугали, потом подстановками, теперь вот разбиениями. Но пока это не более чем страшилки. С точки зрения современной криптографии, полученные в работах результаты при таком пристальном внимании наоборот говорят достоинствах схемы, сейчас слабые алгоритмы долго не живут.

shifttstas

Ну только если данный слабый алгоритм — не неуловимый Джо.

ru_crypt

Сейчас такое количество криптографов, что на любой алгоритм набрасываются стаей голодных волков. Особенно на новые. Стрибог с Кузнечиком уже вдоль и поперек изъездили.

Scratch Автор

Да, им в итоге отдали RFID, что больше выглядит как отмазка, ведь они же в IOT целились. А вот в ядро линукса им обратно точно не попасть

Inanity

Вообще Simon и Speck позиционировались как легковесные. RFID для них — самое то.

funny_falcon

Добавлю: в Speck нет никаких таблиц замены. Это Xor-Add-Rotate алгоритм в чистом виде. И настолько простой, что экспертам трудно было поверить в его надежность. Хотя с моей точки зрения, простота является признаком надежности. Но я не эксперт.

Ну и, да, конструкция напрягает тем, что для шедулинга ключа и перемешивания текста используется одинакрвфй блок операций.

Однако, полноценный Speck пока что не взломан, хотя есть теоретическая (читай, практически не применимая) атака на 18 раундов из 32.

funny_falcon

Хмм, похоже, взломаны уже 24 раунда.

Serge3leo

Не тем она Вас воодушевила ;) Атака дней рождений применённая к любой хэш функции длины 512 бит имеет сложность 2???. Так что результат «уменьшения стойкости до 2???» можно назвать иными словами: в 1000 раз сложнее прямого перебора (атака дней рождения) ;)

Нормальный результат, возможно даже, имеющий непреходящую научную ценность: «Работаем. Что-то вот находим. Мы не дурни и не лентяи. Продолжайте финансирование далее». Ну, или иной, но понятный уже только математикам и криптографам.

Beowulf

Под

Вы имели ввиду «Парадокс дней рождения»? Снова не хочу показаться занудой, но нельзя ли ссылочку на материал? К какой любой хеш-функции? Криптографической или просто любой? Что за длина? Кто имеет сложность 2 в 256 — атака или так понижается сложность? Если сложность, то чего? поиска коллизии? или поиска прообразов? в 1000 раз сложнее прямого (или всё же полного?) перебора или атаки? Ведь если атака, то это уже не прямой. Видимо из-за разницы в терминологии с трудом что-то понял в Вашем изложении. Да и парадокс вроде другие показатели давал… В общем вопросов больше чем ответов, но Вы меня заинтриговали )))mikeus

Они нашли что в основе обоих алгоритмов лежит одна и та же определённая алгебраическая структура преобразований. Это было известно из более ранних работ, сейчас показана именно общность того как можно представить различные алгоритмы декомпозиции таблицы замен.

Вопрос как этот факт соотносится с заявлением о случайном выборе таблицы замен задавали и раньше, и он, как отмечается, остаётся открытым. Как и вопрос о том, как новая информация может быть использована для атаки на алгоритм. Не понятно, вы хотите чтоб S-Box был сгенерирован с помощью подбрасывания монетки что ли?

Если выражаться более точно, то в статье лишь показано, что перестановки TKlog отображают мультипликативные классы смежности на аддитивные. Это как раз и есть то самое алгебраическое свойство, о котором говорилось ранее. Всё, больше ничего. Если вы утверждаете о чем-то большем, значит наверное, вам известно что-то большее.

aaprelev

Тоже пролистал статью, пока вроде ничего криминального в плане стойкости; только обобщение устройства узла замены с вытекающей алгеброй. Но генератор этих узлов сотрудникам ТК-26, наверное, придется придумывать новый.

mikeus

Мне кажется что для любой достаточно короткой случайной таблицы чисел S-Box найдутся умные люди, которые найдут детерминированный алгоритм её генерации. И далеко не факт, что после анализа его свойств общий алгоритм шифрования с помощью этой таблицы замен окажется крптоустойчивым. Поэтому разработчики алгоритма шифрования должны знать и понимать свойства генерации S-Box.

В исследовательской статье сказано, что ранее уже были найдены два различных метода декомпозиции S-Box. Один из них основан на дискретных логарифмах. Они нашли третий — более простой способ, также связанный с логарифмами над конечными полями. Что собственно, я так предполагаю, и определяет алгебраическое свойство отображения мультипликативных классов в аддитивные, log (a*b) = log a + log b.

Возможно для специалистов раскрытие свойств способа генерации S-Box для ГОСТовского шифрования даст понимание его надёжности.

255

И да, и нет. Строго говоря, любую таблицу можно преобразовать в алгоритм создания этой таблицы.

Но если алгоритм можно представить компактнее самой таблицы, то это форма сжатия данных. Т.к. истинно случайные данные несжимаемы, сэкономить элементы на их хранении можно только для неслучайных данных (иначе алгоритм сам станет более эффективной памятью).

255

Независимо подтвердить, что конкретные значения S-box вероятно являются закладкой, можно было бы нахождением и демонстрацией таких значений S-box, при которых возникнет «мастер-ключ», т.е. NOBUS-уязвимость.

Демонстрация нескольких алгоритмов формирования S-box, приводящих к тем же результатам, что в 2012 ГОСТе, напротив, свидетельствует об отсутствии закладок.

Закладка предполагает наличие второго секрета (закрытого мастер-ключа), к которому S-box представлял бы аналог открытого ключа. В противном случае взлом алгоритма представлял бы собой математическую задачу, доступную независимым исследователям в той же степени, что оригинальным разработчикам. Поэтому секрет должен иметь высокую энтропию, т.е. быть случайным. Любой практический алгоритм сам по себе имеет крайне низкую энтропию, поэтому секретом не является.

В таком случае существует большое множество возможных мастер-ключей, а значит и соответствующих им открытых ключей. Т.к. закрытый ключ не может быть получен из открытого, возможен только обратный вариант, при котором открытый ключ является функцией закрытого. Возможность воспроизвести референсный S-box без знания секрета свидетельствует о том, что он такой функцией не является.

Иными словами, низкая энтропия таблицы преобразований — косвенное свидетельство отсутствия закладок. Возможность уязвимости алгоритма это никак не исключает, только возможность привязки такой уязвимости к мастер-ключу с высокой энтропией.

aaprelev

Прежде всего, какой мастер-ключ, о чем вы? Это же блочный шифр. Выбор "плохих" узлов замены может ослабить всю суперпозицию преобразований и, в простейшем, например, случае, облегчить нахождение секретного ключа по паре текстов. Знание о том, чем именно плохи эти узлы, и является той самой лазейкой, или, как вы ее называете, "закрытым мастер-ключом".

255

Знание уязвимостей в алгоритме некриптостойко. Если его смог приобрести разработчик шифра, то его может независимо приобрести и другой специалист сравнимой квалификации. Если у нас нет гарантий, что создатель шифра — уникальный и навсегда непревзойденный гений криптографии, то «закладка» такого типа — это отложенная передача всей зашифрованной информации в руки потенциальному противнику.

Не то чтобы я не верил в принципиальную невозможность столь непревзойденной глупости (или измены) в России, но… зачем?

Сертифицированными УСКЗИ шифруются в основном или ПДн, которые ФСБ выдаются по первой писульке, или гостайна, сохранение которой не в общедоступности явно приоритетнее прослушки случаем пролетающей через всякие Континенты переписки. Пример намеренно некриптостойкого RC4 обратен, т.к. он делался как раз для гражданских.

Правильный, полезный для закладывающего бэкдор в алгоритме шифрования должен требовать секрета высокой энтропии для расшифровки. Схем шифрования с поддержкой второго ключа хватает и так, и обязать закладывать их в УСКЗИ куда проще, чем изобретать специальный алгоритм шифрования.

Serge3leo

Как бы Вы правы, аргумент разумный. Но энтропия таблицы преобразований Кузнечика — вопрос философский. Сколько в ней бит? Раз-два и обчёлся. Т.е. для проповедников теории заговора математически не исключён вариант селекции «мастер-ключа» при создании, таким образом, что б создать видимость «небольшой» энтропии.

В теорию «раздолбаем» я бы больше поверил, но пока десятилетие исследований Стрибог и Кузнечик не дало хоть каких-нибудь результатов, которые бы её подтвердили бы.

255

Математически не исключен. Но подбор такого ключа под набор выходных данных с заранее предопределенной низкой энтропией будет равен по сложности собственно взлому алгоритма.

Точнее говоря, S.guess >= S.in-S.out, где:

S.guess — сложность подбора секрета

S.in — энтропия секрета (которой в свою очередь равна сложность его подбора)

S.out — энтропия выходных данных.

ShenNick

«Авторы декларировали, что таблица замен выбрана случайным образом. Вот слайд из презентации алгоритма, на котором указано, что авторы выбирали таблицу случайным образом. Так, чтобы у неё не было явной структуры, которая помогла бы произвести эффективный криптоанализ. (Красным — то, что выбрали)»

С чего Вы взяли, что то, что выделено красным — это то, что они взяли?! Судя по слайду, красным выделено то, что обладает явными недостатками. Наоборот, авторы хотели иметь сильный S-box с известной алгебраической структурой и свойствами. Именно такой они и выбрали. Другое дело, что они не афишировали его структуру, как это сделали разработчики белорусского стандарта BelT. Именно они исследовали экспоненциальные S-box-ы и их характеристики, что и послужило поводом (возможно) использовать аналогичные в Кузнечике. Напомню, что в том же AES используется инверсный S-box — тоже алгебраически заданный, с хорошими характеристиками. Случайные S-box-ы, как правило, не обладают такими свойствами.

А тот факт, что исследователям удалось вскрыть структуру и найти некоторые взаимосвязи, не доказывает наличие Бэкдора (как уже писали тут выше). Давайте тогда искать Бэкдор в AES или BelT, там ведь структура опубликована и общеизвестна?..

Scratch Автор

Вы презентацию видели?

rotarepo

Из других слайдов очевидно, что красным выделено то, что они выбрали. Например, XSL схема вместо схемы Фейстеля в линейном преобразовании.

gjf

Только я один сходу прочитал «NObody But US» и решил, что US — это Соединённые Штаты?

Urub

Поясните, почему нельзя выбрать свою таблицу замены, а необходимо использовать эту уязвимую?

MacIn

Во-первых, вы уверены, что сгенерируете таблицу лучше?

Во-вторых, это уже будет другой шифр с другими характеристиками.

Urub

Лучше чем эту с бэкдором? Наверно да )

Я говорю о самой возможность использовать другую таблицу, где ее брать другой вопрос.

Scratch Автор

Исходники есть, берите да меняйте, кто мешает.

troosh

Разработчики алгоритма позаботились о возможности создания эффективной аппаратной реализации (но возможно забыли об этом выпустить публичные разъяснения). За одно позаботились и о программной реализации, устойчивой к атакам по времени исполнения.

А тут, вот, панику подняли: странности!.. совпадения?!.. бэкдоры!.. нас всех обманули!..

Подобным в AES уже десять лет как пользуются:

www.shiftleft.org/papers/vector_aes

crypto.stanford.edu/vpaes

rsashka

Неужели кто-то и в самом деле думает, что в алгоритм специально встроен бекдор, что бы ФСБ могло читать переписку?

Зачем это делать с использованием уязвимости, которая может быть потенциально известна противнику, вместо того, что бы просто потребовать ключи шифрования?

hokum13

А почему нет? Если АНБ/ЦРУ/ФБР так делает (за доказательствами к Сноудену), то почему ФСБ должны быть святее?

Ну и собственно плохо не то, что их внедряют (защититься можно простым навешиванием aes/blowfish/etc), а то что гипотетически можно найти эту самую уязвимость не зная ее. Т.е. к секретным данным получит доступ «хакер Вася» или чужая разведка. А этим шифром закрыты не столько Ваши фотки, сколько действительно чувствительные для государства и населения данные. Например врачебная, банковская или военная тайна.

rsashka

Выше уже писали, что АНБ/ЦРУ/ФБР встраивают бекдоры в публичные алгоритмы, но сами у себя используются другие способы шифрования

А вот ФСБ имеет право потребовать любые ключи шифрования, не зависимо от алгоритма. И никакое навешивание дополнительных слоев от этого не спасает. Поэтому очень странно подозревать спецслужбы в таком сложном умышленном способе стрельбы в собственную ногу.