Обнаруженная в этом году уязвимость в Exchange позволяет любому пользователю домена получить права администратора домена и скомпрометировать Active Directory (AD) и другие подключенные хосты. Сегодня мы расскажем, как работает эта атака и как ее обнаружить.

Вот как работает эта атака:

Впоследствии злоумышленник может, например, запустить DCSync, чтобы получить хэшированные пароли всех пользователей домена. Это позволит ему реализовать различные типы атак — от атак на golden ticket до передачи хэша.

Исследовательская команда Varonis подробно изучила этот вектор атаки и подготовила руководство для наших клиентов, чтобы его обнаружить и заодно проверить, были ли они уже скомпрометированы.

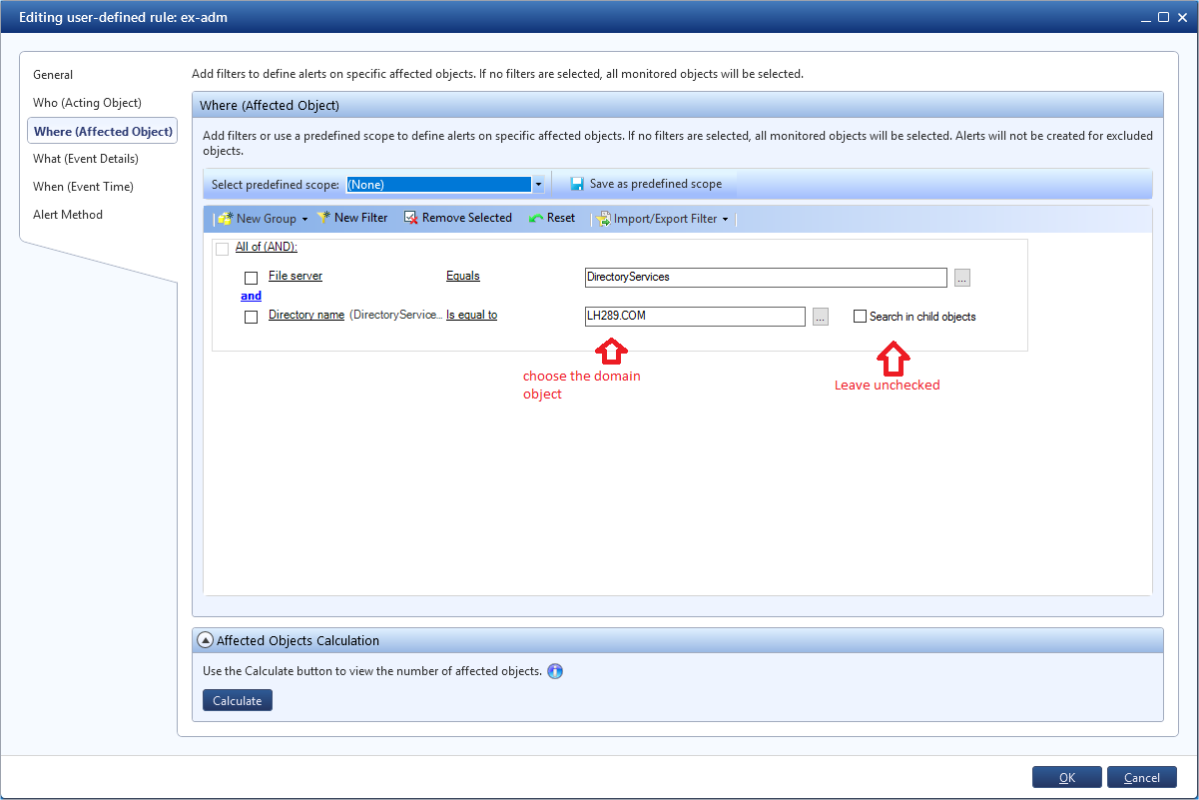

В DatAlert создайте пользовательское правило для отслеживания изменений определенных разрешений на объект. Оно будет срабатывать при добавлении прав и разрешений на интересующий объект в домене:

Изменения разрешений на объект AD – довольно редкое явление, поэтому всё, что вызвало это предупреждение, нужно и должно быть расследовано. Также неплохо бы протестировать вид и содержимое отчета до запуска в бой самого правила.

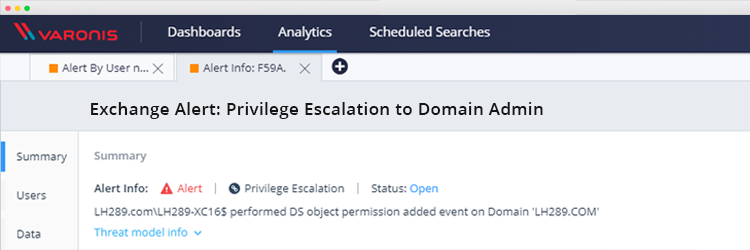

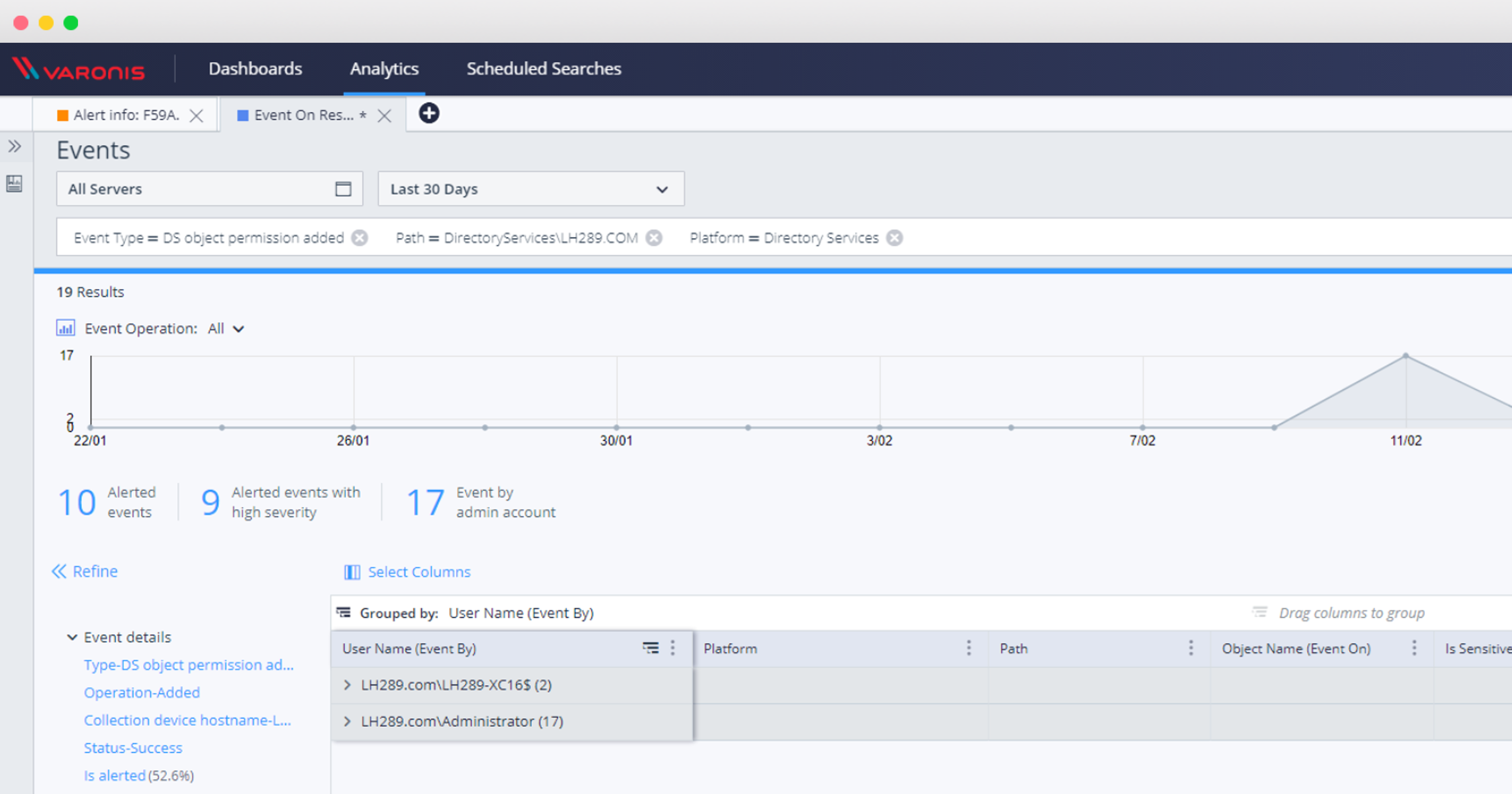

Этот отчет также покажет, были ли вы уже скомпрометированы этой атакой:

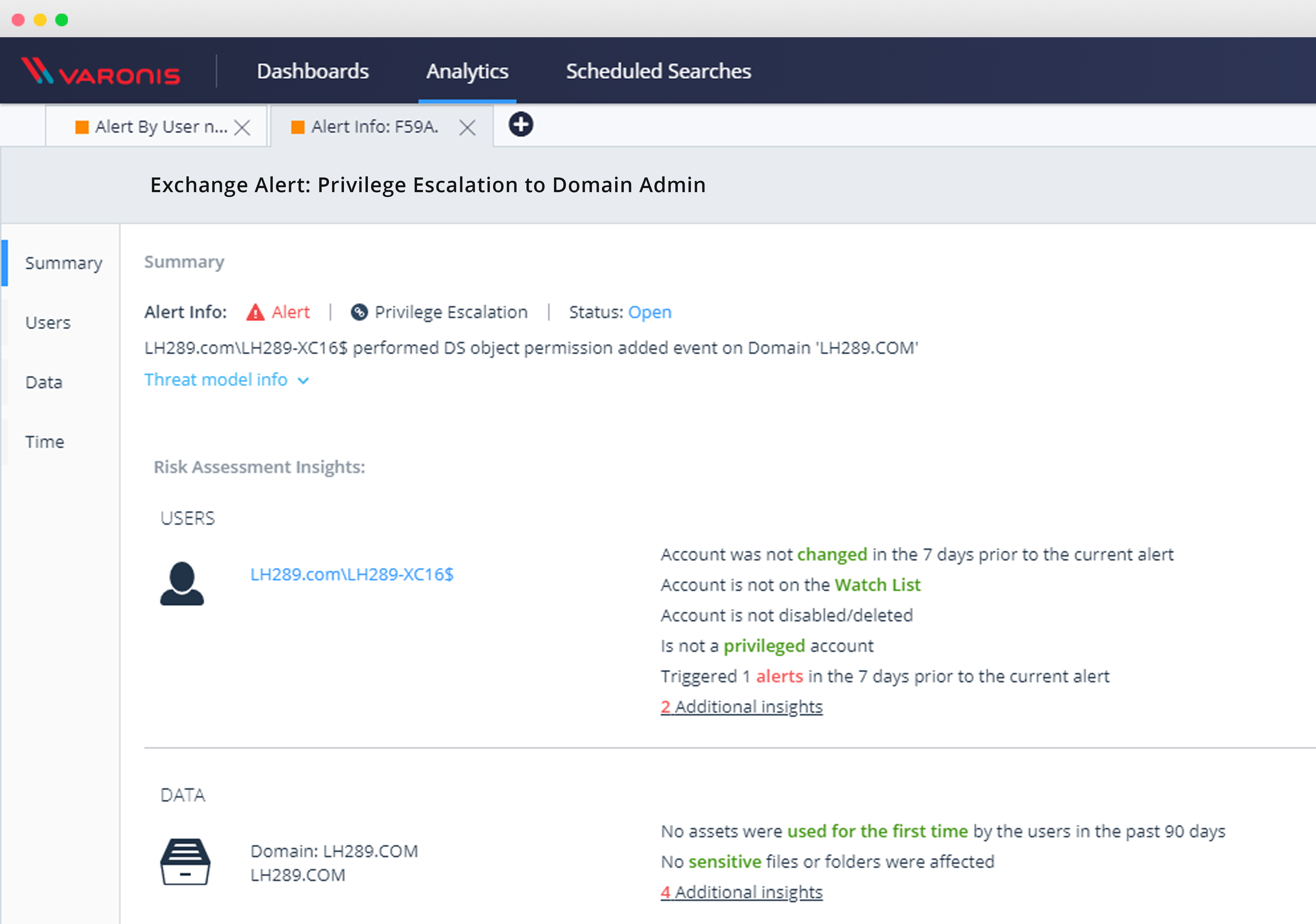

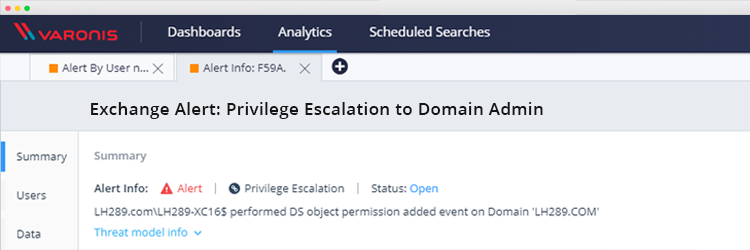

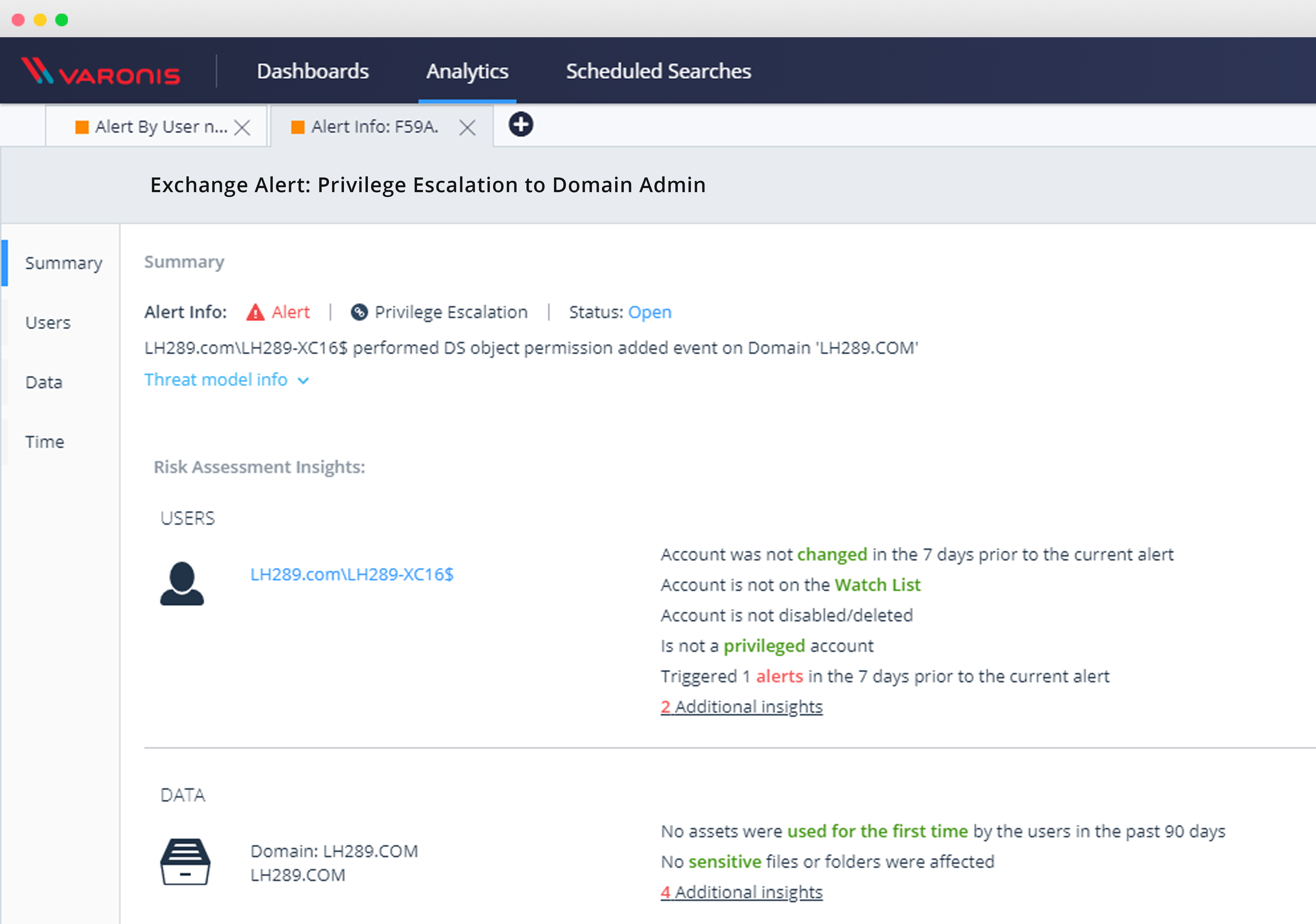

После активации правила можно расследовать все остальные события повышения привилегий, используя веб-интерфейс DatAlert:

После настройки данного правила вы сможете отслеживать и защищаться от этих и похожих типов уязвимостей системы безопасности, расследовать события с объектами служб каталогов AD и проверить, подвержены ли вы этой критичной уязвимости.

Вот как работает эта атака:

- Злоумышленник завладевает учетной записью любого доменного пользователя с активным почтовым ящиком, чтобы подписаться на функцию push-уведомлений от Exchange

- Злоумышленник использует NTLM relay для обмана сервера Exchange: в итоге сервер Exchange подключается на компьютер скомпрометированного пользователя с помощью метода NTLM over HTTP, который злоумышленник затем использует для прохождения процедуры проверки подлинности на контроллере домена по LDAP с данными учетной записи Exchange

- В итоге злоумышленник использует эти полномочия учетной записи Exchange для повышения своих привилегий. Этот последний шаг может быть также выполнен настроенным враждебно администратором, который уже имеет легитимный доступ, чтобы сделать необходимое изменение прав. Создав правило для обнаружения данной активности, вы будете защищены от этой и подобных атак.

Впоследствии злоумышленник может, например, запустить DCSync, чтобы получить хэшированные пароли всех пользователей домена. Это позволит ему реализовать различные типы атак — от атак на golden ticket до передачи хэша.

Исследовательская команда Varonis подробно изучила этот вектор атаки и подготовила руководство для наших клиентов, чтобы его обнаружить и заодно проверить, были ли они уже скомпрометированы.

Обнаружение повышения привилегий в домене

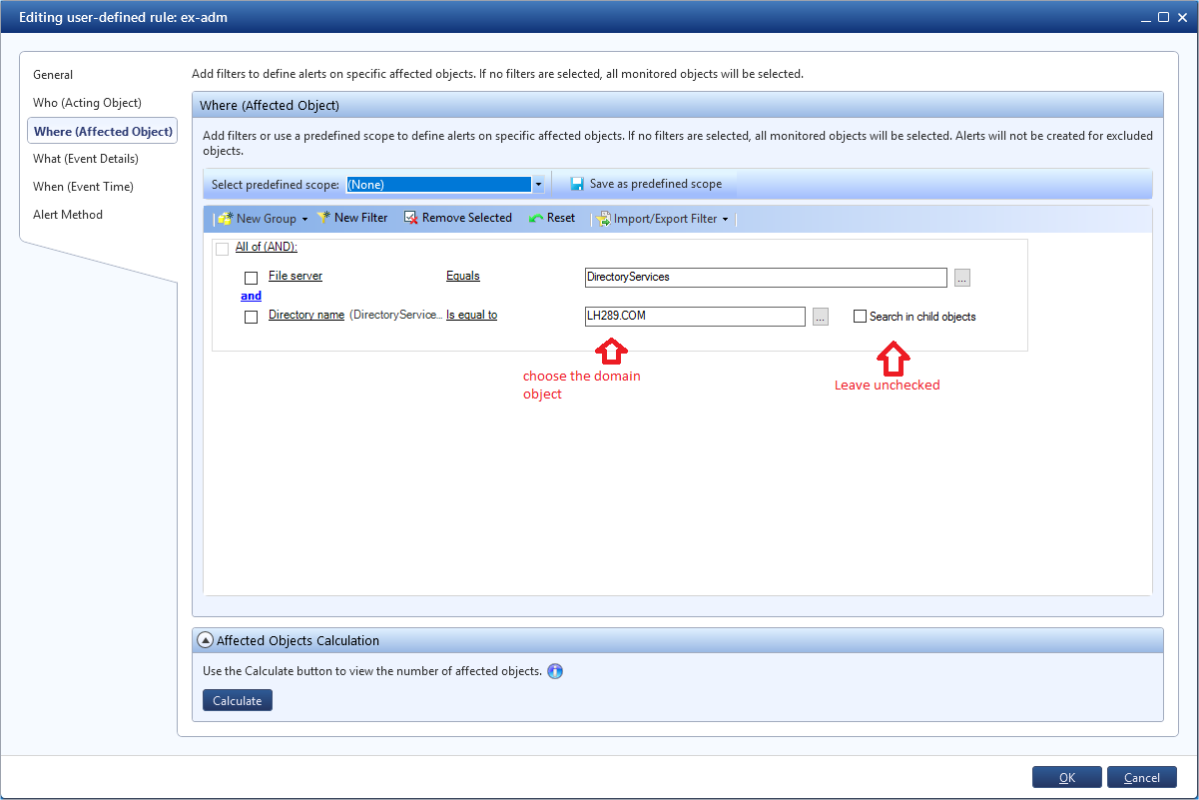

В DatAlert создайте пользовательское правило для отслеживания изменений определенных разрешений на объект. Оно будет срабатывать при добавлении прав и разрешений на интересующий объект в домене:

- Укажите имя правила

- Установите категорию как «Повышение привилегий»

- Задайте значение для типа ресурса «Все типы ресурсов»

- Файловый сервер = DirectoryServices

- Задайте интересующий вас домен, например, по имени

- Добавьте фильтр на добавление разрешений на объекте AD

- И не забудьте оставить невыделенной опцию «Поиск в дочерних объектах»

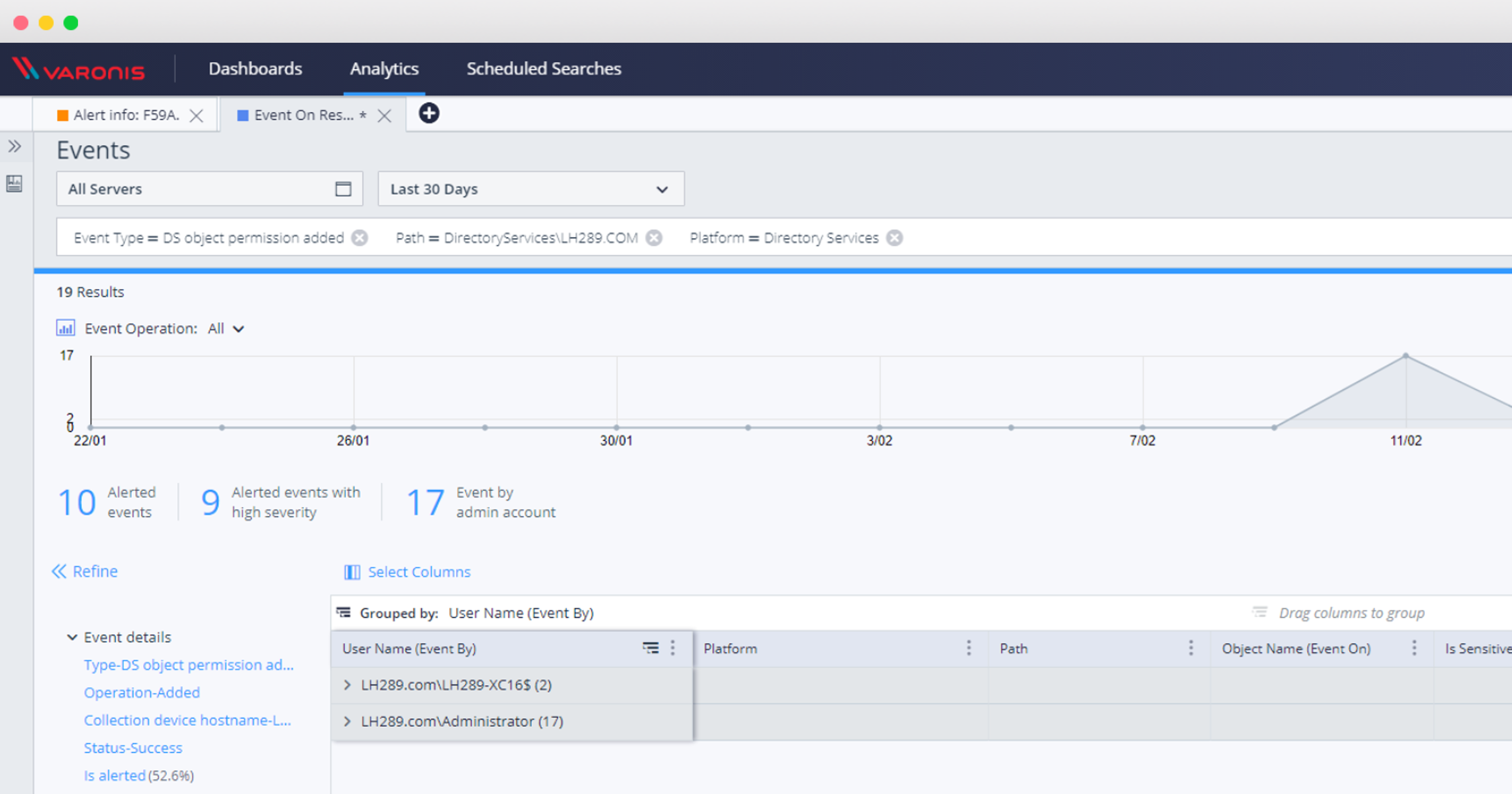

А теперь отчет: обнаружение изменения прав на объект домена

Изменения разрешений на объект AD – довольно редкое явление, поэтому всё, что вызвало это предупреждение, нужно и должно быть расследовано. Также неплохо бы протестировать вид и содержимое отчета до запуска в бой самого правила.

Этот отчет также покажет, были ли вы уже скомпрометированы этой атакой:

После активации правила можно расследовать все остальные события повышения привилегий, используя веб-интерфейс DatAlert:

После настройки данного правила вы сможете отслеживать и защищаться от этих и похожих типов уязвимостей системы безопасности, расследовать события с объектами служб каталогов AD и проверить, подвержены ли вы этой критичной уязвимости.

Sergey-S-Kovalev

Вообще, хорошо было бы выпустить статью месяца на три раньше, ибо актуальность проблемы уже протухла для всех у кого маломальски патчменджмент налажен.

И уж не нужен вообще никакой сторонний софт, что бы поднимать панику при событиях 4737 + 4728, а также куда более опасных 4755 + 4756 в инфраструктурах где больше двух админов в лесу.

Varonis Автор

Cергей, вы правильно заметили, что это уже не новость, и мы писали об этой проблеме в нашем корпоративном блоге пару месяцев назад. Но поскольку компании все еще сталкиваются с повышением привилегий в Exchange, перевели заметку на русский. А вас мы приглашаем в наш корпоративный блог за самыми свежими обзорами!

Sergey-S-Kovalev

Не совсем понимаю, почему вы называете блогом статьи которые нельзя комментировать и обсуждать, и к тому же расположенные не на сторонней относительно компании, платформе для обсуждений. Это у вас там ниразу не блог.

Спасибо за приглашение, но у вас там RSS нет. А без него ваш «блог» на официальном сайте, к сожалению, даже не попадает в массу тех кто конкурирует за дисплейное время.