В прошлом видеоуроке мы говорили о настройке свитчей, а сейчас рассмотрим, как они взаимодействуют с другими устройствами и как на практике соединяются друг с другом. Не будем тратить время и сразу же перейдем к теме сегодняшнего урока. В первую очередь я хочу рассказать о топологии: у нас имеются две различных топологии – физическая и логическая.

Разница между ними очень проста, и существует одна важная вещь, о которой вы должны узнать, прежде чем погрузиться в реальный мир нетворкинга. Разрешите мне взять ручку и нарисовать на этой карте маршрут из Дубая в Нью-Йорк. То, что я нарисовал – это не наземное путешествие, а авиаперелет. Логически вы просто совершаете путешествие из Дубая в Нью-Йорк, но физически все не так просто – сначала вы должны отправиться в аэропорт и взять билет. Вы можете забронировать его онлайн или купить в кассе, можете использовать для покупки кредитную карту или наличку, вы можете отправиться в аэропорт на такси или на собственной машине и оставить её в аэропорту. Затем ваш билет должны проверить, вы должны пройти таможенный контроль, то есть вам придется проделать множество разных вещей, прежде чем попасть на борт самолета. После этого вы перелетите в Нью-Йорк, и там повторится похожая процедура – прохождение контроля, получение багажа, вы можете нанять такси или попросить друзей, чтобы они забрали вас из аэропорта, чтобы наконец добраться до пункта назначения. Вот так можно представить разницу между логической и физической топологией сети.

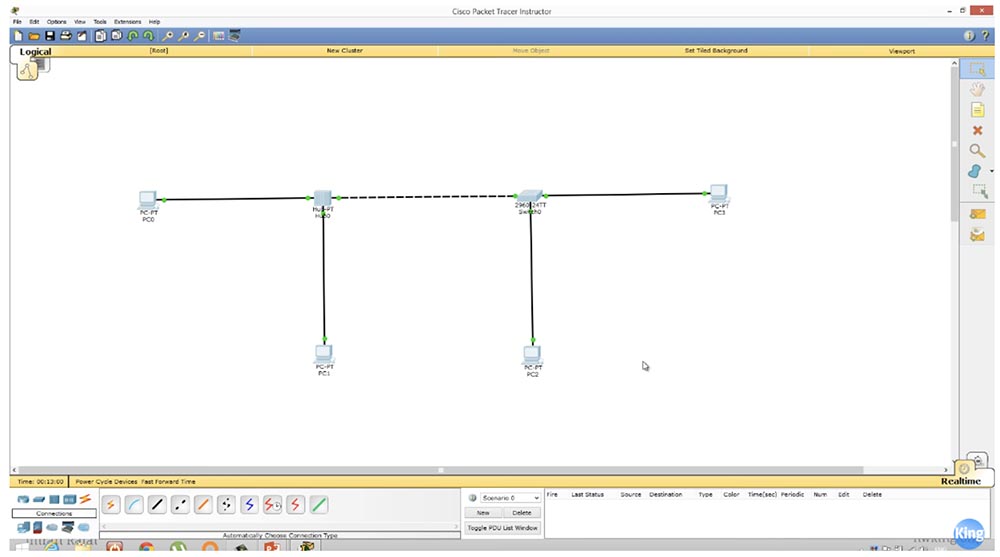

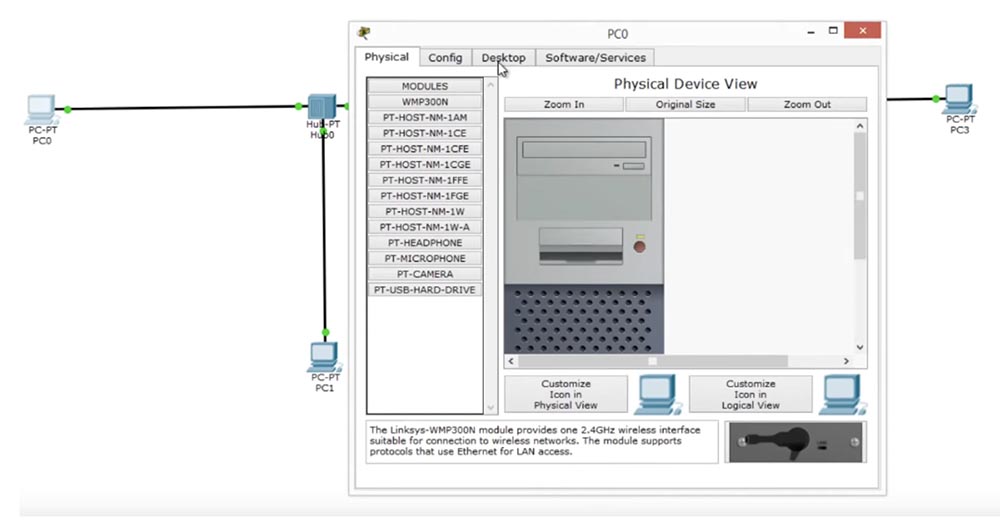

Если посмотреть на следующий рисунок, то можно увидеть, как люди представляют себе сеть.

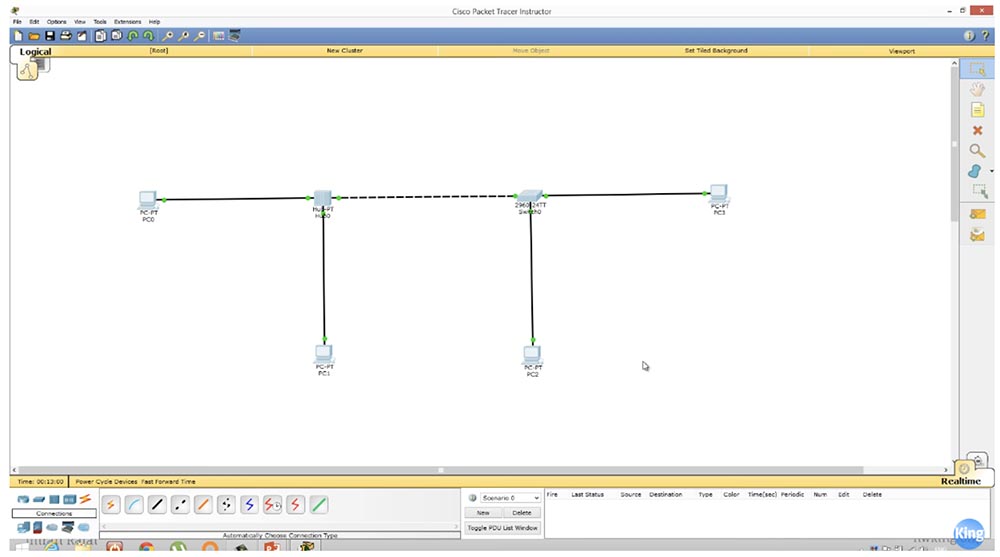

Компьютер соединен с хабом, хаб со свитчем, свитч с другим компьютером. Справа к свитчу подсоединено 2 компьютера, а слева два компьютера соединены с хабом, а хаб и свитч соединены друг с другом. Это логическая топология сети.

Если вы используете показанную на картинке программу Cisco Packet Tracer, то слева вверху у вас будет расположена кнопка Logical, нажав на которую можно увидеть логическую топологию вашей сети. Если я щелку на расположенную рядом с ней кнопку Physical, то увижу физическую топологию сети. Для этого из меню «Физическое расположение устройств» я выбираю параметр Rack – «Стойка», и передо мной появится стойка Cisco, на которой расположены мои свитч и хаб.

Хочу показать вам изображение реальной стойки, которое я просто взял из интернета, так что не имею на него никаких прав. Сверху вы видите ссылку на сайт, откуда я взял эту картинку.

В такую стойку монтируется и закрепляется несколько устройств Cisco, которые затем связывают друг с другом, чтобы создать сеть требуемой конфигурации. Вот так выглядит физическая топология сети, и вы можете добавлять нужные вам устройства в любой свободный отсек стойки, группируя их по типам – свитч над свитчем, хаб рядом с хабом и т.д. Затем вы можете построить свою сеть, просто соединяя устройства в стойке с помощью кабелей. На нашем рисунке зеленые кабеля соединяет хаб с компьютерами PC0 и PC1, а оранжевый кабель соединяет хаб с одним из портов свитча. Еще один зеленый кабель соединяет свитч с третьим компьютером PC2. Таким образом, к свитчу присоединено множество устройств.

Вот что собой представляет физическая топология сети. Как только вы добавляете новые устройства в логическую топологию сети, они тут же отобразятся на вкладке программы Physical (физические устройства), уже установленными на стойку Cisco.

Я хочу, чтобы вы усвоили разницу между физической и логической топологией сети, потому что чаще всего при возникновении неполадок сети у вас имеется именно такое соединение, как показано на схеме логической топологии. Но если вы приходите на новое место работы, то у вас нет логической топологии, к которой можно обратиться. Вы работаете с физической топологией сети, вы заходите в серверную и смотрите на все эти устройства, установленные в стойке. Для того, чтобы сделать из них сеть, вы должны использовать различные протоколы, например, VTP, о котором мы будем говорить в одном из следующих видеоуроков. Вы используете эти протоколы для того, чтобы определить, какие устройства подсоединены к каким портам. Вы можете определить это физически и попробовать создать логическую топологию. Вот в основном то, что я хотел рассказать, перед тем как перейти непосредственно к теме урока.

Давайте сделаем то, что мы узнали на предыдущем уроке, поэтому я бегло пройдусь по этим 10 командам, или 10 основным настройкам конфигурации свитча, которые мы должны выполнить для любого нового устройства.

В случае приведенного примера логической топологии сети вы должны настроить хаб и свитч для того, чтобы они могли взаимодействовать с 4-мя нашими компьютерами. Начнем со свитча, для этого кликнем по нему и войдем в терминал командной строки.

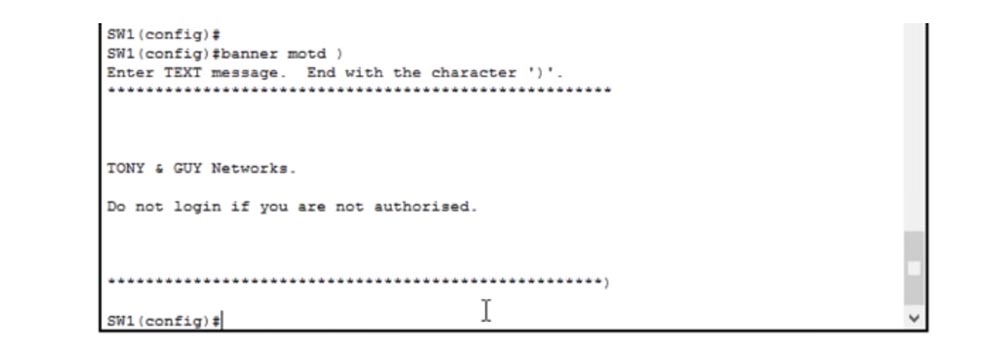

Сначала сконфигурируем имя хоста и назовем его SW1. Далее мы должны создать приветственный баннер, на котором напишем такую фразу: «Не входить! Это опасный свитч! За это вас привлекут к ответственности»!

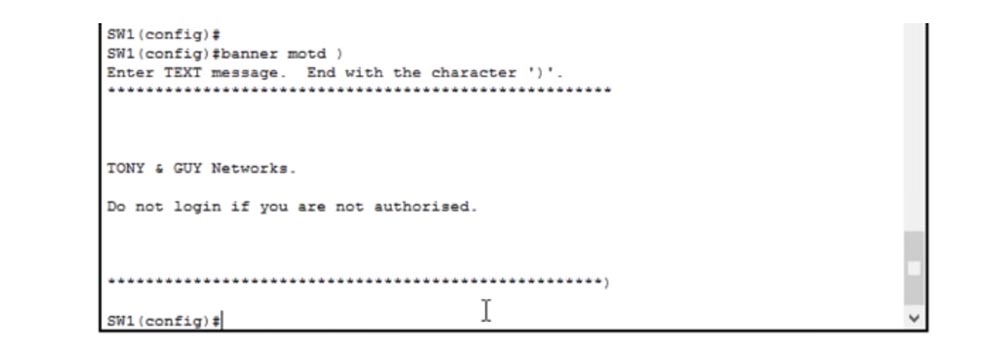

После предыдущего урока меня многие спрашивают, зачем нужно использовать амперсанд в параметрах строки баннера. Вы можете не использовать &, используйте любой другой символ, заключив его в кавычки. Основное правило при создании баннера – не использовать этот символ, расположенный в кавычках, в качестве начального символа для текста баннера. Если я напечатаю амперсанд перед нижним полем из звездочек, сохранится лишь текст, расположенный выше этого амперсанда, а всё, что будет ниже него, система не запомнит. Таким образом, если я хочу использовать в своем тексте амперсанд &, то должен задать в качестве метки окончания текста баннера другой символ, например, закрывающую скобку “)”, расположив её в кавычках вместо &.

Я покажу это на следующем примере – задам символ “)”, а затем напечатаю новый текст баннера и закончу нижний ряд звездочек этой закрывающей скобкой. Если теперь я нажму «Ввод», то весь текст баннера перед этой скобкой автоматически сохранится. Таким образом, если вы хотите закончить свое сообщение каким-либо символом, просто не начинайте сообщение с этого символа.

Итак, мы создали приветственный баннер и теперь можем перейти к установке пароля на консоль. Для этого мы набираем в командной строке line con 0, потому что консоль – это линия связи, а у нас всего один консольный порт, поэтому обозначим консоль нулем. Мне нужно установить пароль на консоль, поэтому сначала я набираю в командной строке password console и назначаю пароль cisco, а в следующей строке мне нужно еще ввести слово login. Что означает этот логин?

Если я наберу сейчас команду no login, многие люди подумают, что это будет означать отсутствие пароля на консоль и будут совершенно не правы! Login означает всего лишь проверку пароля, который вводит пользователь. Если я наберу no login, такая проверка не будет осуществляться, но это не значит, что у нас не будет пароля. Логин – это как охранник двери, который спрашивает у любого пароль, и если пароль неправильный, его не пустят внутрь. Отсутствие логина означает, что «входная дверь» консольного порта все время будет открыта для любого трафика, который будет проходить через порт без запроса пароля.

У любого устройства Cisco по умолчанию консольный порт открыт, и любой, кто к нему подсоединится, может зайти в настройки устройства. Поэтому вам нужно настроить консольный порт свитча так, чтобы предотвратить к нему несанкционированный доступ, то есть ввести команду login.

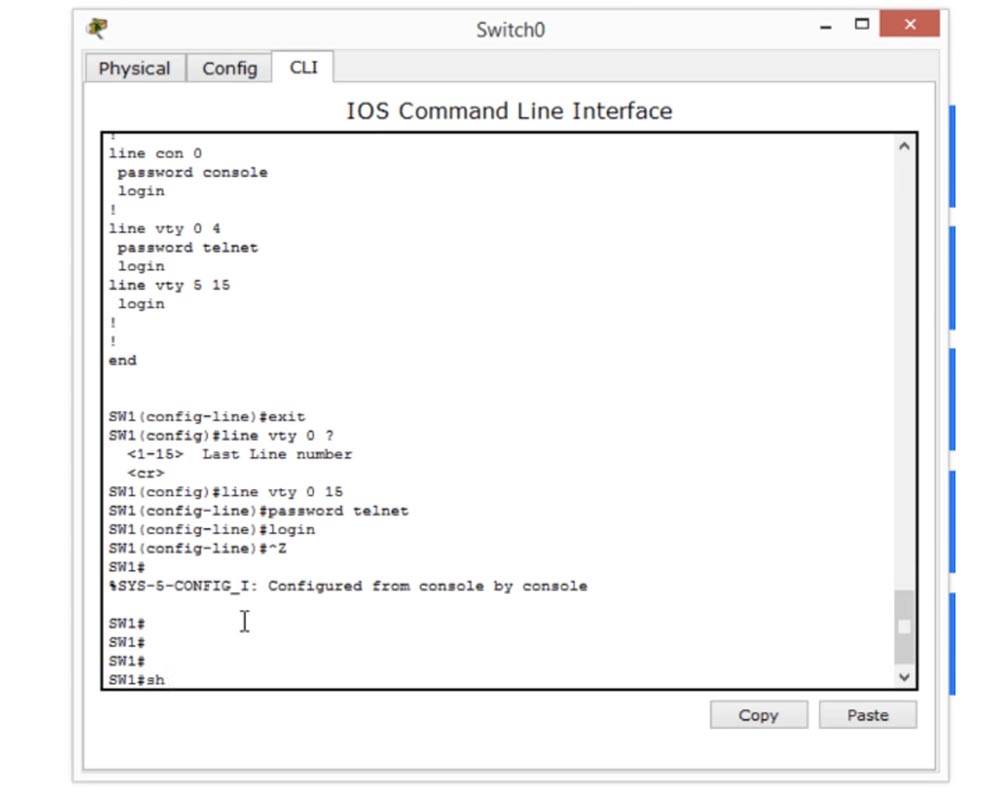

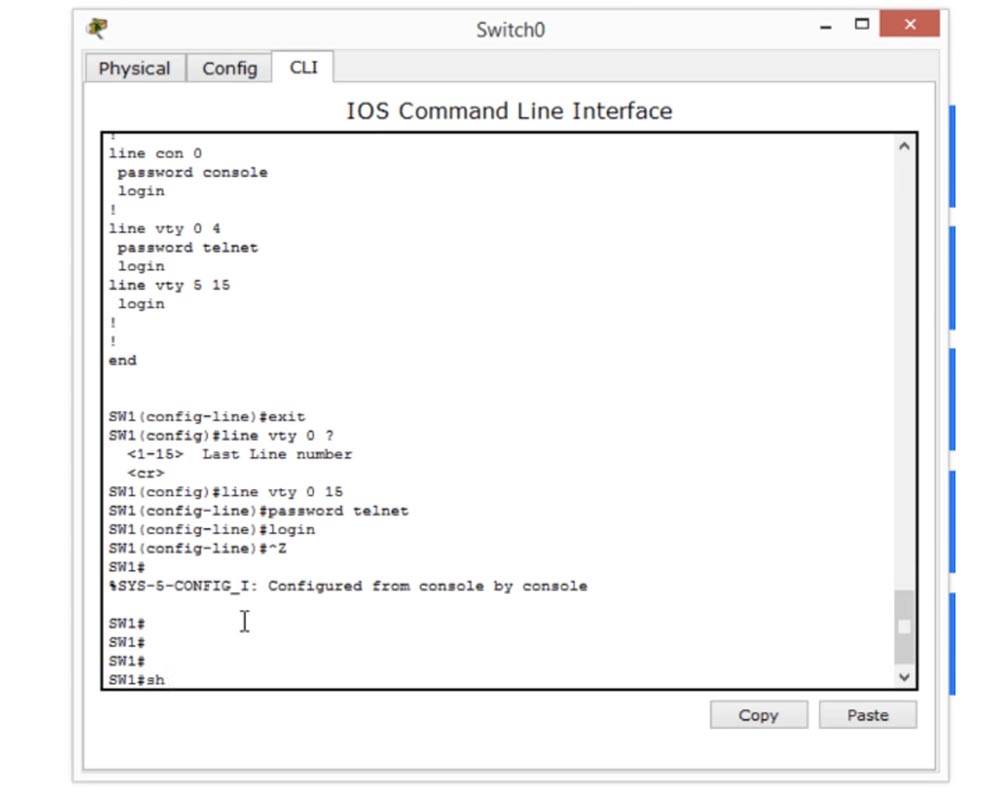

Далее нам нужно установить пароль на Telnet. Это виртуальная линия связи, поэтому я печатаю line vty и поскольку нумерация этих линий может быть от 0 до 15, можно назначить от 0 до 4 или от 0 до 15 таких линий. Я выбираю значение от 0 до 4. Далее мы поступаем аналогично назначению пароля на консоль: я назначаю пароль командой password telnet и в следующей строке печатаю login, чтобы обеспечить его проверку. Это значит, что любой, кто попытается соединится со свитчем через Telnet, должен будет ввести правильный пароль.

Далее я ввожу команду do sh run, чтобы посмотреть на текущую конфигурацию устройства. У нас имеется 16 линий Telnet, и для линий первой части диапазона от 0 до 4 у нас имеется пароль telnet и логин, а для второй части от 5 до 15 виртуальной линии есть только логин. Возникает вопрос, почему у нас имеет место разделение параметров для линий 0-4 и 5-15. Если вы думаете, что это произошло из-за того, что я выбрал только четыре рабочих линии, то это не совсем неправильно.

Сейчас я вам объясню. Всего у нас имеется 16 виртуальных линий от 0 до 15, и для свитча Cisco это означает, что к нему одновременно могут подсоединиться 16 пользователей. Если я ввожу команду line vty 0 15, это означает, что я назначаю пароль для всех 16-ти пользователей.

Теперь я установлю пароль и логин для всех 16 линий, и если посмотреть на конфигурацию, то вы увидите, что теперь пароль и логин у нас имеется как для линий 0-4, так и для линий 5-15.

Что это значит? Как я уже сказал, 16 человек смогут подключиться к свитчу с помощью пароля telnet, но разница между 0-4 и 5-15 существует потому, что большинство старых моделей свитчей Cisco имеют всего 5 виртуальных линий от 0 до 4, и только у новых моделей имеется все 16 виртуальных линий 0-15. Поэтому Cisco считает, что если вы назначаете один пароль для всех 16 линий, это может вызвать проблему. Может случиться так, что вы скопируете конфигурацию настроек одного устройства и захотите перенести её на другие устройства. Но если вы попытаетесь использовать настройки свитча с 16 линиями для свитча с 5 линиями, команда не будет принята. Поэтому Cisco советует – даже если вы используете свитч с 16-ю виртуальными линиями, используйте раздельные настройки пароля и логина telnet для линий 0-4 и линий 5-16, чтобы у вас не возникло проблем с более старыми моделями свитчей, потому что команда для параметра line vty 0 4 совместима со всеми моделями. Вторая же часть, line vty 0 15, применима только к новым устройствам.

Таким образом, если вы копируете настройки нового свитча и хотите применить их для свитча старой модели, вы копируете только строки:

line vty 0 4

password telnet

login

Потому что новые свитчи не поймут команду для виртуальных линий 5-15, так как у них всего 5 линий. Вот в чем заключается причина разделения конфигурации Telnet на 2 части.

Если я хочу, чтобы все линии Telnet были доступны любому пользователю, я использую команды:

line vty 0 15

no login

Но это не то, что нам нужно – мы наоборот, хотим защитить свитч от несанкционированного доступа. Я покажу вам, как это сделать через минуту, пока что мы должны настроить IP для нашего свитча. Для этого я использую команду int vlan 1 и добавляю IP-адрес и маску подсети: add 10.1.1.1 255.255.255.0, закрепив изменения командой no sh (no shutdown).

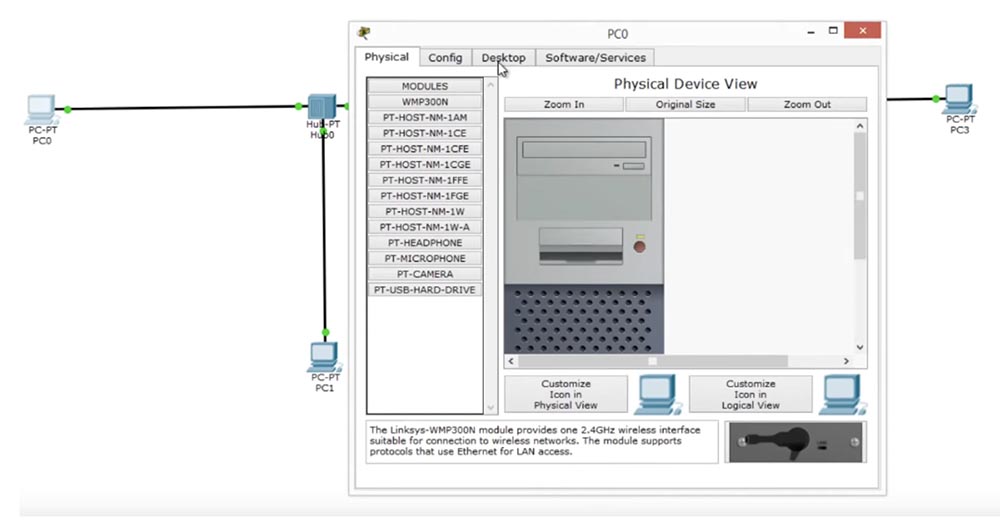

Теперь вернемся назад к схеме логической топологии и произведем настройку Ip-адреса с помощью первого компьютера PC0.

Для этого вношу нужные параметры в окне сетевых настроек компьютера. Нам не нужно вводить параметры шлюза по умолчанию, поскольку у нас всего 1 сеть.

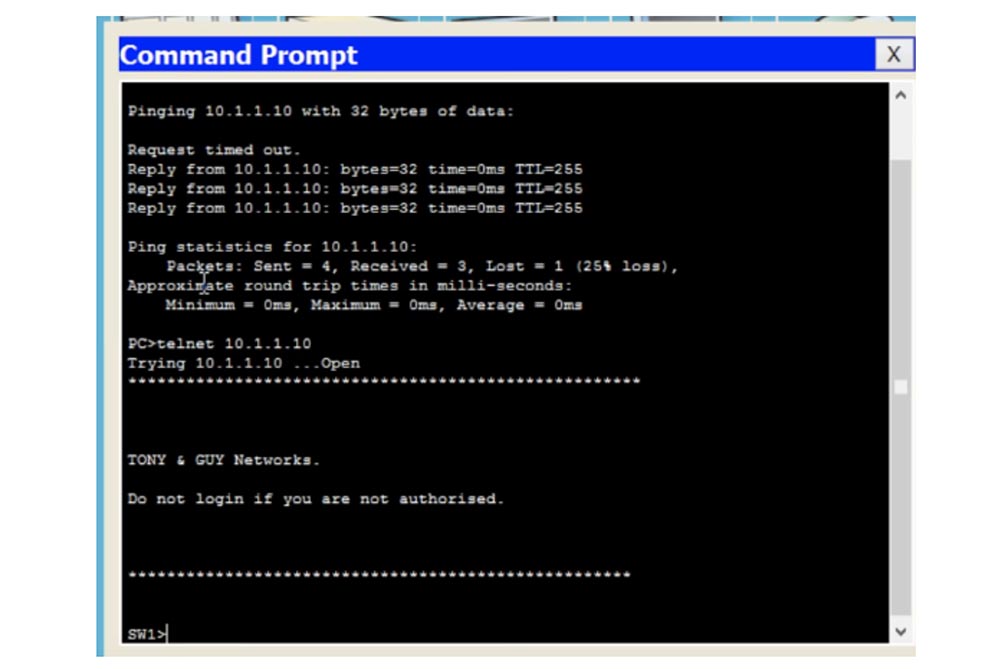

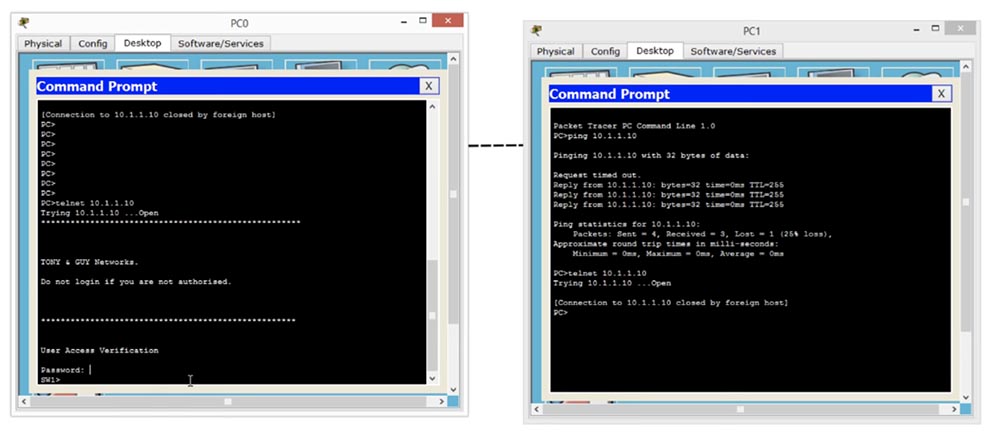

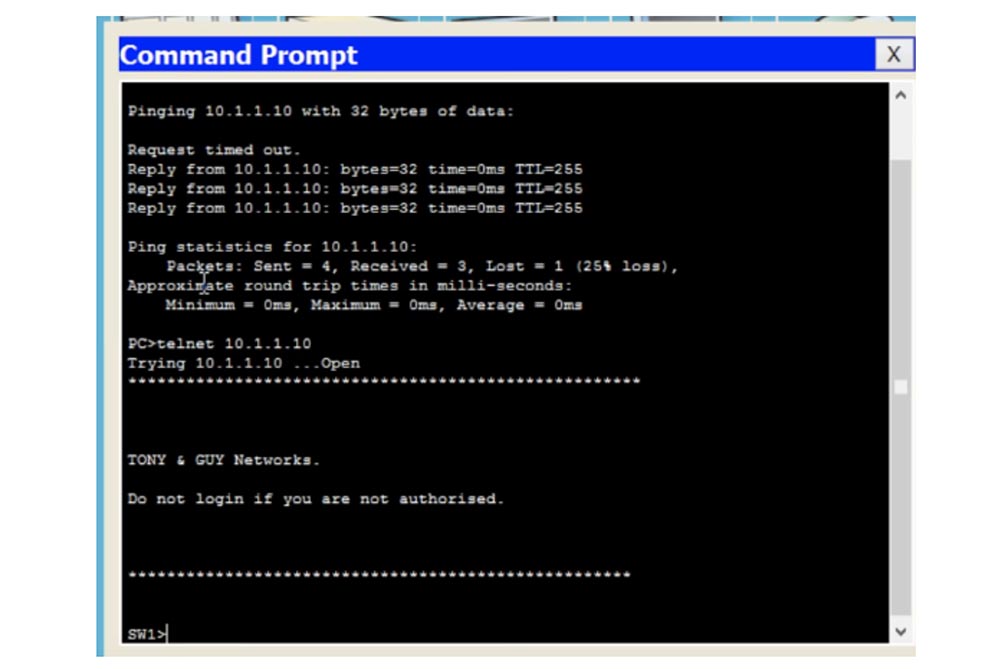

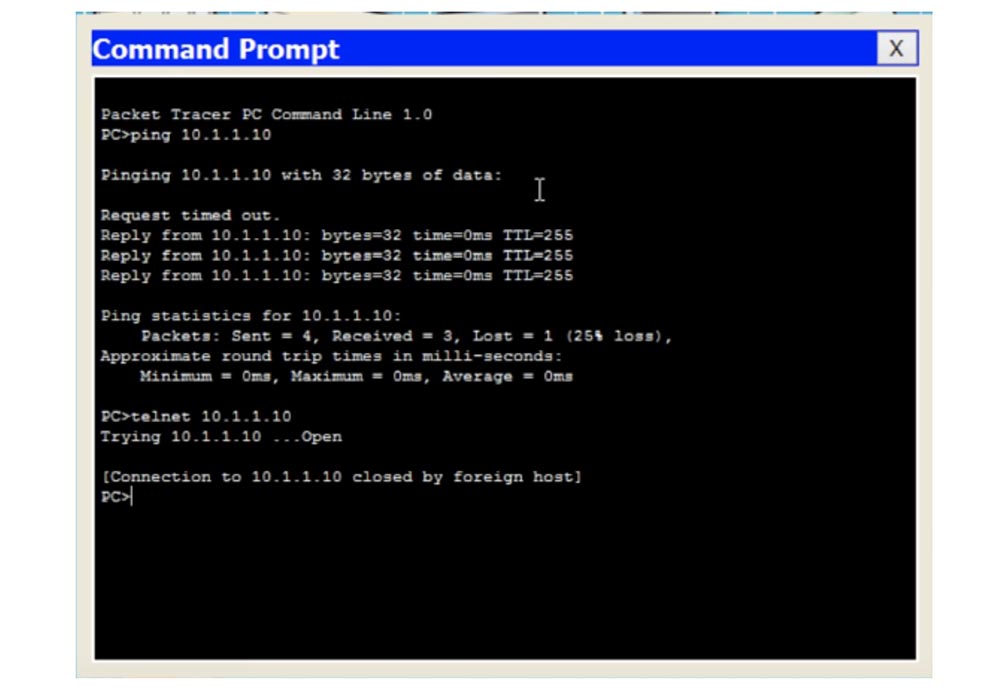

Далее я проверяю, пингуется ли свитч, и убеждаюсь, что всё работает как надо. То, что первый запрос выдал ошибку таймаута, объясняется тем, что наш компьютер обратился к устройству, не зная его MAC-адреса, а последующие запросы прошли удачно. Итак, я набираю в командной строке ping 10.1.1.10 и вижу приветственный баннер свитча – это означает, что я к нему подсоединился.

При этом свитч не спросил у меня пароль, потому что мы оставили линию Telnet открытой – если посмотреть на конфигурацию свитча, можно увидеть, что для всех линий от 0 до 15 используется параметр no login, то есть любой может подсоединиться к этому свитчу по протоколу Telnet, просто использовав его IP-адрес. Если теперь ввести команду en (enable), чтобы перейти к установке параметров, у нас появится сообщение % No password set – «Пароль не установлен». Это один из защитных механизмов Cisco, который требует, чтобы пользователь знал пароль, позволяющий производить настройку конфигурации свитча.

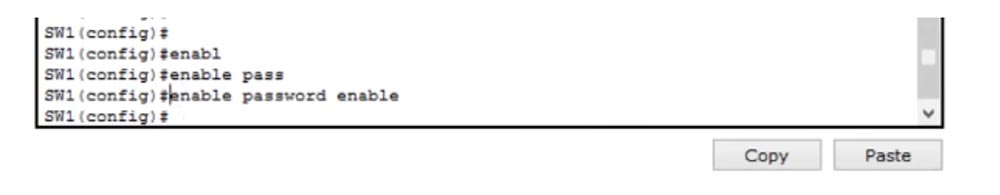

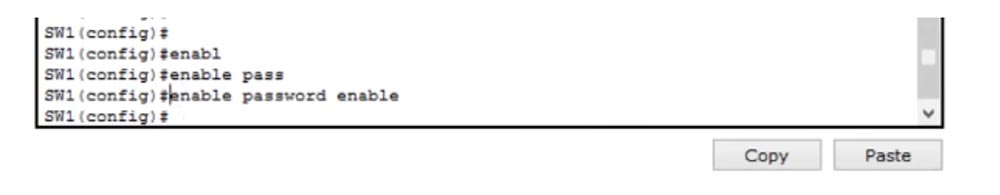

Поэтому мы перейдем в окно конфигурации параметров свитча и используем команду enable password enable, где слово enable будет нашим паролем. Если теперь в терминале командной строки компьютера ввести это слово, то мы получим доступ к настройкам свитча, о чем свидетельствует появление строки SW1 #.

Таким образом, защитный механизм Cisco делает так, что даже если мы не активируем функцию запроса пароля enable password, получить доступ к настройкам свитча все равно не удастся.

Напомню, что если вы перейдете на вкладку CLI программы Cisco Packet Tracer, то сможете настроить доступ через консольный порт. Таким образом, если вы входите в устройство через консольный порт и не предусмотрели доступ по паролю, это не будет проблемой, потому что активировать запрос пароля можно позже, когда вы будете настраивать всю конфигурацию. Но если вы входите в свитч через виртуальную линию Telnet, вы не получите доступ к настройкам, если предварительно не используете в настройках свитча команду enable password.

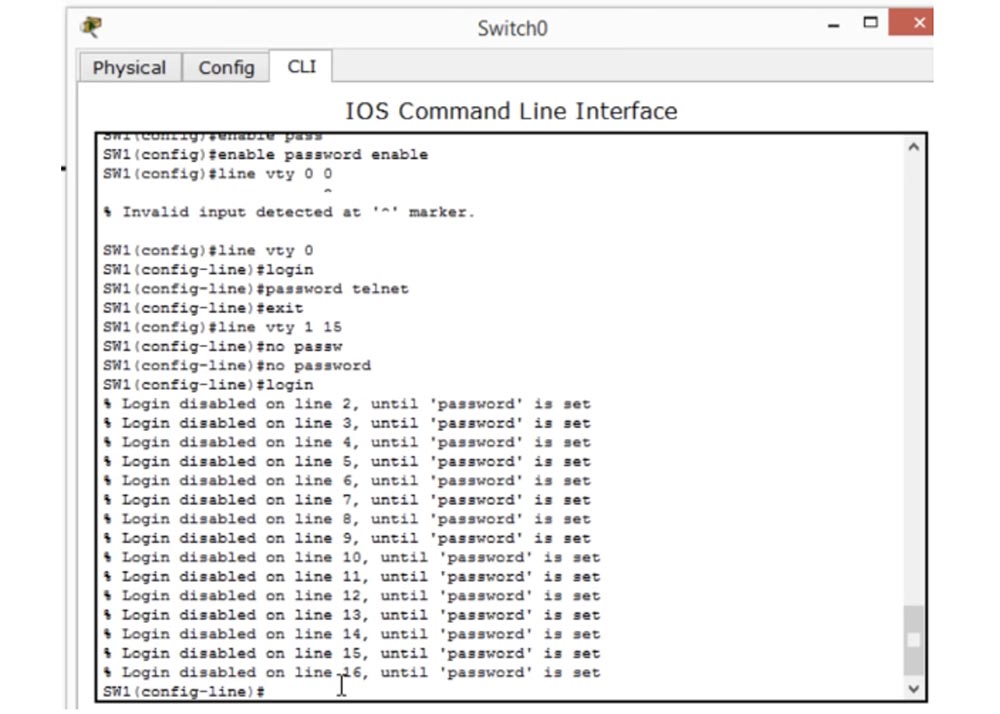

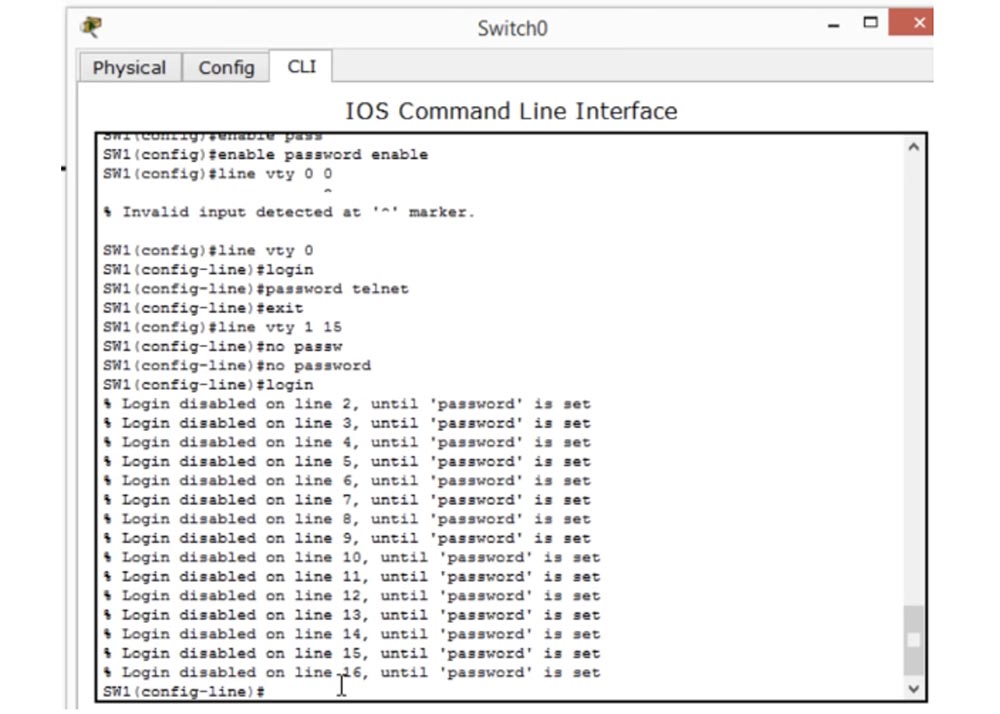

Поскольку мы не хотим, чтобы любой пользователь Telnet имел доступ к настройкам, мы должны создать пароль. Предположим, что мы собираемся использовать только 1 виртуальную линию, поэтому введем команду line vty 0. Это будет означать, что параметр enable password будет действовать только для этой единственной линии. Далее я ввожу проверку пароля – слово login, в следующей строке набираю password telnet и далее exit.

Для всех остальных 15-и линий от 1 до 15 я введу параметр no password и login.

Что же это значит? Если я ещё раз попрошу систему показать мне конфигурацию свитча командой sh run, то увижу следующее: для линии vty 0 у нас имеется и пароль, и логин, а для линий 1-4 логин активирован, это наш «охранник», но пароль не установлен. Это означает, что для входа в настройки свитча можно ввести любой пароль. При этом на экране отображаются сообщения, в которых написано: «Вход в систему по линии такой-то невозможен, пока не будет установлен пароль».

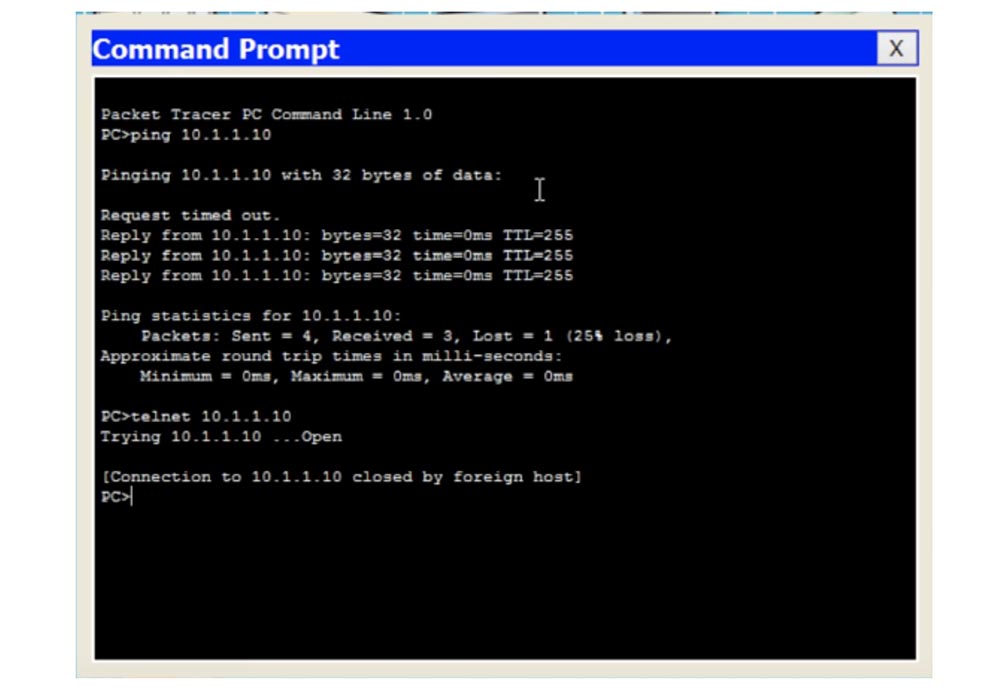

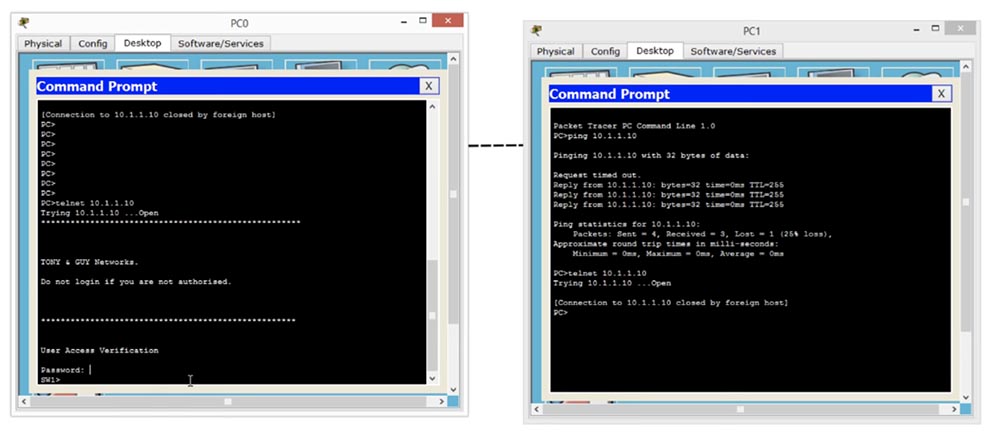

Теперь, если я перейду к окну командной строки компьютера и введу telnet 10.1.1.10, то увижу приветственный баннер с предложением ввести пароль. Давайте снова вернемся к логической топологии и выполним настройку сети для второго компьютера – PC1, введя IP-адрес 10.1.1.2 и маску подсети 255.255.255.0. Мы не будем трогать шлюз по умолчанию, потому что у нас всего одна сеть, а затем пропингуем свитч, чтобы убедиться, что связь установлена.

Если теперь попробовать войти в настройки свитча со второго компьютера с помощью команды telnet 10.1.1.10, у нас ничего не получится – система выдаст сообщение о том, что соединение уже используется другим хостом, поскольку у нас имеется всего одна линия Telnet под номером 0.

Если посмотреть на терминал командной строки, мы увидим, что линия 0 уже занята другим устройством, и пока я его не отсоединю, новое устройство не сможет подключится к свитчу.

Сейчас я наберу команду exit, чтобы отсоединиться, снова введу команду telnet 10.1.1.10 в окне командной строки второго компьютера, и как видите, теперь он смог подключиться к свитчу. Теперь я введу в качестве пароля слово telnet и смогу войти в настройки устройства.

Если я хочу, чтобы к свитчу могли подключаться одновременно несколько устройств, я должен настроить его соответствующим образом.

Итак, мы установили параметры Telnet password и Enable password, а теперь перейдём к управлению IP-адресами — IP management. Если мы захотим связаться с устройством, принадлежащим к другой сети, наш свитч должен знать, как это можно будет сделать. Поэтому мы возвращаемся к сетевым настройкам компьютера и назначаем шлюз по умолчанию, присвоив нашему сетевому маршрутизатору IP-адрес 10.1.1.100. С помощью этого адреса наше устройство сможет связаться с устройствами, находящимися за пределами сети 10.1.1.2/24.

В случае, если наш компьютер захочет соединиться с устройством, у которого первые три октета IP-адреса будут иными, чем 10.1.1, свитч организует это соединение через шлюз по умолчанию с IP-адресом 10.1.1.100. Если вспомнить наш пример с отелями, вы сразу поймете, о чем речь – если вы захотите пойти в другой отель, вам понадобится выйти из своего отеля через входную дверь.

24:20 мин

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Разница между ними очень проста, и существует одна важная вещь, о которой вы должны узнать, прежде чем погрузиться в реальный мир нетворкинга. Разрешите мне взять ручку и нарисовать на этой карте маршрут из Дубая в Нью-Йорк. То, что я нарисовал – это не наземное путешествие, а авиаперелет. Логически вы просто совершаете путешествие из Дубая в Нью-Йорк, но физически все не так просто – сначала вы должны отправиться в аэропорт и взять билет. Вы можете забронировать его онлайн или купить в кассе, можете использовать для покупки кредитную карту или наличку, вы можете отправиться в аэропорт на такси или на собственной машине и оставить её в аэропорту. Затем ваш билет должны проверить, вы должны пройти таможенный контроль, то есть вам придется проделать множество разных вещей, прежде чем попасть на борт самолета. После этого вы перелетите в Нью-Йорк, и там повторится похожая процедура – прохождение контроля, получение багажа, вы можете нанять такси или попросить друзей, чтобы они забрали вас из аэропорта, чтобы наконец добраться до пункта назначения. Вот так можно представить разницу между логической и физической топологией сети.

Если посмотреть на следующий рисунок, то можно увидеть, как люди представляют себе сеть.

Компьютер соединен с хабом, хаб со свитчем, свитч с другим компьютером. Справа к свитчу подсоединено 2 компьютера, а слева два компьютера соединены с хабом, а хаб и свитч соединены друг с другом. Это логическая топология сети.

Если вы используете показанную на картинке программу Cisco Packet Tracer, то слева вверху у вас будет расположена кнопка Logical, нажав на которую можно увидеть логическую топологию вашей сети. Если я щелку на расположенную рядом с ней кнопку Physical, то увижу физическую топологию сети. Для этого из меню «Физическое расположение устройств» я выбираю параметр Rack – «Стойка», и передо мной появится стойка Cisco, на которой расположены мои свитч и хаб.

Хочу показать вам изображение реальной стойки, которое я просто взял из интернета, так что не имею на него никаких прав. Сверху вы видите ссылку на сайт, откуда я взял эту картинку.

В такую стойку монтируется и закрепляется несколько устройств Cisco, которые затем связывают друг с другом, чтобы создать сеть требуемой конфигурации. Вот так выглядит физическая топология сети, и вы можете добавлять нужные вам устройства в любой свободный отсек стойки, группируя их по типам – свитч над свитчем, хаб рядом с хабом и т.д. Затем вы можете построить свою сеть, просто соединяя устройства в стойке с помощью кабелей. На нашем рисунке зеленые кабеля соединяет хаб с компьютерами PC0 и PC1, а оранжевый кабель соединяет хаб с одним из портов свитча. Еще один зеленый кабель соединяет свитч с третьим компьютером PC2. Таким образом, к свитчу присоединено множество устройств.

Вот что собой представляет физическая топология сети. Как только вы добавляете новые устройства в логическую топологию сети, они тут же отобразятся на вкладке программы Physical (физические устройства), уже установленными на стойку Cisco.

Я хочу, чтобы вы усвоили разницу между физической и логической топологией сети, потому что чаще всего при возникновении неполадок сети у вас имеется именно такое соединение, как показано на схеме логической топологии. Но если вы приходите на новое место работы, то у вас нет логической топологии, к которой можно обратиться. Вы работаете с физической топологией сети, вы заходите в серверную и смотрите на все эти устройства, установленные в стойке. Для того, чтобы сделать из них сеть, вы должны использовать различные протоколы, например, VTP, о котором мы будем говорить в одном из следующих видеоуроков. Вы используете эти протоколы для того, чтобы определить, какие устройства подсоединены к каким портам. Вы можете определить это физически и попробовать создать логическую топологию. Вот в основном то, что я хотел рассказать, перед тем как перейти непосредственно к теме урока.

Давайте сделаем то, что мы узнали на предыдущем уроке, поэтому я бегло пройдусь по этим 10 командам, или 10 основным настройкам конфигурации свитча, которые мы должны выполнить для любого нового устройства.

В случае приведенного примера логической топологии сети вы должны настроить хаб и свитч для того, чтобы они могли взаимодействовать с 4-мя нашими компьютерами. Начнем со свитча, для этого кликнем по нему и войдем в терминал командной строки.

Сначала сконфигурируем имя хоста и назовем его SW1. Далее мы должны создать приветственный баннер, на котором напишем такую фразу: «Не входить! Это опасный свитч! За это вас привлекут к ответственности»!

После предыдущего урока меня многие спрашивают, зачем нужно использовать амперсанд в параметрах строки баннера. Вы можете не использовать &, используйте любой другой символ, заключив его в кавычки. Основное правило при создании баннера – не использовать этот символ, расположенный в кавычках, в качестве начального символа для текста баннера. Если я напечатаю амперсанд перед нижним полем из звездочек, сохранится лишь текст, расположенный выше этого амперсанда, а всё, что будет ниже него, система не запомнит. Таким образом, если я хочу использовать в своем тексте амперсанд &, то должен задать в качестве метки окончания текста баннера другой символ, например, закрывающую скобку “)”, расположив её в кавычках вместо &.

Я покажу это на следующем примере – задам символ “)”, а затем напечатаю новый текст баннера и закончу нижний ряд звездочек этой закрывающей скобкой. Если теперь я нажму «Ввод», то весь текст баннера перед этой скобкой автоматически сохранится. Таким образом, если вы хотите закончить свое сообщение каким-либо символом, просто не начинайте сообщение с этого символа.

Итак, мы создали приветственный баннер и теперь можем перейти к установке пароля на консоль. Для этого мы набираем в командной строке line con 0, потому что консоль – это линия связи, а у нас всего один консольный порт, поэтому обозначим консоль нулем. Мне нужно установить пароль на консоль, поэтому сначала я набираю в командной строке password console и назначаю пароль cisco, а в следующей строке мне нужно еще ввести слово login. Что означает этот логин?

Если я наберу сейчас команду no login, многие люди подумают, что это будет означать отсутствие пароля на консоль и будут совершенно не правы! Login означает всего лишь проверку пароля, который вводит пользователь. Если я наберу no login, такая проверка не будет осуществляться, но это не значит, что у нас не будет пароля. Логин – это как охранник двери, который спрашивает у любого пароль, и если пароль неправильный, его не пустят внутрь. Отсутствие логина означает, что «входная дверь» консольного порта все время будет открыта для любого трафика, который будет проходить через порт без запроса пароля.

У любого устройства Cisco по умолчанию консольный порт открыт, и любой, кто к нему подсоединится, может зайти в настройки устройства. Поэтому вам нужно настроить консольный порт свитча так, чтобы предотвратить к нему несанкционированный доступ, то есть ввести команду login.

Далее нам нужно установить пароль на Telnet. Это виртуальная линия связи, поэтому я печатаю line vty и поскольку нумерация этих линий может быть от 0 до 15, можно назначить от 0 до 4 или от 0 до 15 таких линий. Я выбираю значение от 0 до 4. Далее мы поступаем аналогично назначению пароля на консоль: я назначаю пароль командой password telnet и в следующей строке печатаю login, чтобы обеспечить его проверку. Это значит, что любой, кто попытается соединится со свитчем через Telnet, должен будет ввести правильный пароль.

Далее я ввожу команду do sh run, чтобы посмотреть на текущую конфигурацию устройства. У нас имеется 16 линий Telnet, и для линий первой части диапазона от 0 до 4 у нас имеется пароль telnet и логин, а для второй части от 5 до 15 виртуальной линии есть только логин. Возникает вопрос, почему у нас имеет место разделение параметров для линий 0-4 и 5-15. Если вы думаете, что это произошло из-за того, что я выбрал только четыре рабочих линии, то это не совсем неправильно.

Сейчас я вам объясню. Всего у нас имеется 16 виртуальных линий от 0 до 15, и для свитча Cisco это означает, что к нему одновременно могут подсоединиться 16 пользователей. Если я ввожу команду line vty 0 15, это означает, что я назначаю пароль для всех 16-ти пользователей.

Теперь я установлю пароль и логин для всех 16 линий, и если посмотреть на конфигурацию, то вы увидите, что теперь пароль и логин у нас имеется как для линий 0-4, так и для линий 5-15.

Что это значит? Как я уже сказал, 16 человек смогут подключиться к свитчу с помощью пароля telnet, но разница между 0-4 и 5-15 существует потому, что большинство старых моделей свитчей Cisco имеют всего 5 виртуальных линий от 0 до 4, и только у новых моделей имеется все 16 виртуальных линий 0-15. Поэтому Cisco считает, что если вы назначаете один пароль для всех 16 линий, это может вызвать проблему. Может случиться так, что вы скопируете конфигурацию настроек одного устройства и захотите перенести её на другие устройства. Но если вы попытаетесь использовать настройки свитча с 16 линиями для свитча с 5 линиями, команда не будет принята. Поэтому Cisco советует – даже если вы используете свитч с 16-ю виртуальными линиями, используйте раздельные настройки пароля и логина telnet для линий 0-4 и линий 5-16, чтобы у вас не возникло проблем с более старыми моделями свитчей, потому что команда для параметра line vty 0 4 совместима со всеми моделями. Вторая же часть, line vty 0 15, применима только к новым устройствам.

Таким образом, если вы копируете настройки нового свитча и хотите применить их для свитча старой модели, вы копируете только строки:

line vty 0 4

password telnet

login

Потому что новые свитчи не поймут команду для виртуальных линий 5-15, так как у них всего 5 линий. Вот в чем заключается причина разделения конфигурации Telnet на 2 части.

Если я хочу, чтобы все линии Telnet были доступны любому пользователю, я использую команды:

line vty 0 15

no login

Но это не то, что нам нужно – мы наоборот, хотим защитить свитч от несанкционированного доступа. Я покажу вам, как это сделать через минуту, пока что мы должны настроить IP для нашего свитча. Для этого я использую команду int vlan 1 и добавляю IP-адрес и маску подсети: add 10.1.1.1 255.255.255.0, закрепив изменения командой no sh (no shutdown).

Теперь вернемся назад к схеме логической топологии и произведем настройку Ip-адреса с помощью первого компьютера PC0.

Для этого вношу нужные параметры в окне сетевых настроек компьютера. Нам не нужно вводить параметры шлюза по умолчанию, поскольку у нас всего 1 сеть.

Далее я проверяю, пингуется ли свитч, и убеждаюсь, что всё работает как надо. То, что первый запрос выдал ошибку таймаута, объясняется тем, что наш компьютер обратился к устройству, не зная его MAC-адреса, а последующие запросы прошли удачно. Итак, я набираю в командной строке ping 10.1.1.10 и вижу приветственный баннер свитча – это означает, что я к нему подсоединился.

При этом свитч не спросил у меня пароль, потому что мы оставили линию Telnet открытой – если посмотреть на конфигурацию свитча, можно увидеть, что для всех линий от 0 до 15 используется параметр no login, то есть любой может подсоединиться к этому свитчу по протоколу Telnet, просто использовав его IP-адрес. Если теперь ввести команду en (enable), чтобы перейти к установке параметров, у нас появится сообщение % No password set – «Пароль не установлен». Это один из защитных механизмов Cisco, который требует, чтобы пользователь знал пароль, позволяющий производить настройку конфигурации свитча.

Поэтому мы перейдем в окно конфигурации параметров свитча и используем команду enable password enable, где слово enable будет нашим паролем. Если теперь в терминале командной строки компьютера ввести это слово, то мы получим доступ к настройкам свитча, о чем свидетельствует появление строки SW1 #.

Таким образом, защитный механизм Cisco делает так, что даже если мы не активируем функцию запроса пароля enable password, получить доступ к настройкам свитча все равно не удастся.

Напомню, что если вы перейдете на вкладку CLI программы Cisco Packet Tracer, то сможете настроить доступ через консольный порт. Таким образом, если вы входите в устройство через консольный порт и не предусмотрели доступ по паролю, это не будет проблемой, потому что активировать запрос пароля можно позже, когда вы будете настраивать всю конфигурацию. Но если вы входите в свитч через виртуальную линию Telnet, вы не получите доступ к настройкам, если предварительно не используете в настройках свитча команду enable password.

Поскольку мы не хотим, чтобы любой пользователь Telnet имел доступ к настройкам, мы должны создать пароль. Предположим, что мы собираемся использовать только 1 виртуальную линию, поэтому введем команду line vty 0. Это будет означать, что параметр enable password будет действовать только для этой единственной линии. Далее я ввожу проверку пароля – слово login, в следующей строке набираю password telnet и далее exit.

Для всех остальных 15-и линий от 1 до 15 я введу параметр no password и login.

Что же это значит? Если я ещё раз попрошу систему показать мне конфигурацию свитча командой sh run, то увижу следующее: для линии vty 0 у нас имеется и пароль, и логин, а для линий 1-4 логин активирован, это наш «охранник», но пароль не установлен. Это означает, что для входа в настройки свитча можно ввести любой пароль. При этом на экране отображаются сообщения, в которых написано: «Вход в систему по линии такой-то невозможен, пока не будет установлен пароль».

Теперь, если я перейду к окну командной строки компьютера и введу telnet 10.1.1.10, то увижу приветственный баннер с предложением ввести пароль. Давайте снова вернемся к логической топологии и выполним настройку сети для второго компьютера – PC1, введя IP-адрес 10.1.1.2 и маску подсети 255.255.255.0. Мы не будем трогать шлюз по умолчанию, потому что у нас всего одна сеть, а затем пропингуем свитч, чтобы убедиться, что связь установлена.

Если теперь попробовать войти в настройки свитча со второго компьютера с помощью команды telnet 10.1.1.10, у нас ничего не получится – система выдаст сообщение о том, что соединение уже используется другим хостом, поскольку у нас имеется всего одна линия Telnet под номером 0.

Если посмотреть на терминал командной строки, мы увидим, что линия 0 уже занята другим устройством, и пока я его не отсоединю, новое устройство не сможет подключится к свитчу.

Сейчас я наберу команду exit, чтобы отсоединиться, снова введу команду telnet 10.1.1.10 в окне командной строки второго компьютера, и как видите, теперь он смог подключиться к свитчу. Теперь я введу в качестве пароля слово telnet и смогу войти в настройки устройства.

Если я хочу, чтобы к свитчу могли подключаться одновременно несколько устройств, я должен настроить его соответствующим образом.

Итак, мы установили параметры Telnet password и Enable password, а теперь перейдём к управлению IP-адресами — IP management. Если мы захотим связаться с устройством, принадлежащим к другой сети, наш свитч должен знать, как это можно будет сделать. Поэтому мы возвращаемся к сетевым настройкам компьютера и назначаем шлюз по умолчанию, присвоив нашему сетевому маршрутизатору IP-адрес 10.1.1.100. С помощью этого адреса наше устройство сможет связаться с устройствами, находящимися за пределами сети 10.1.1.2/24.

В случае, если наш компьютер захочет соединиться с устройством, у которого первые три октета IP-адреса будут иными, чем 10.1.1, свитч организует это соединение через шлюз по умолчанию с IP-адресом 10.1.1.100. Если вспомнить наш пример с отелями, вы сразу поймете, о чем речь – если вы захотите пойти в другой отель, вам понадобится выйти из своего отеля через входную дверь.

24:20 мин

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?