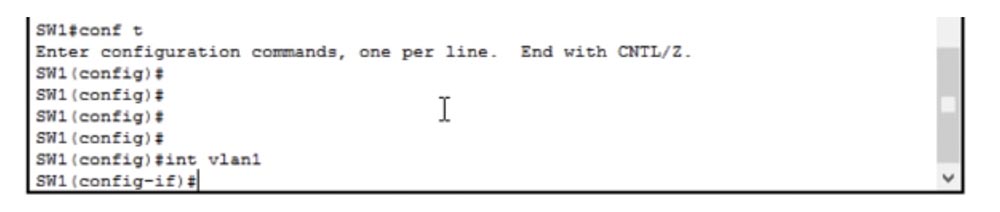

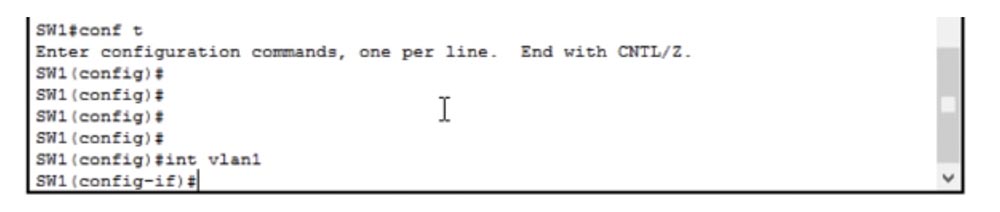

Итак, мы рассмотрели, как настроить сеть на компьютере. Что же касается свитча, напомню, что он является устройством 2 уровня модели OSI, а мы должны сконфигурировать IP-адрес, который относится к 3-му уровню. Для этого мы используем управление IP-адресом и переходим к интерфейсу VLAN1. Мы рассмотрим VLAN подробно в одном из следующих видеоуроков, пока что просто запомните, что у нового свитча «из коробки» все порты настроены на использование VLAN1. Поэтому, чтобы присвоить свитчу IP-адрес 10.1.1.10, мы обращаемся к этому интерфейсу.

Если мы хотим назначит IP-адрес шлюза по умолчанию, то должны использовать команду ip default gateway 10.1.1.100.

Это необходимо для того, чтобы наш свитч мог связаться с другой сетью. Если мы вернемся к рабочей конфигурации интерфейсов свитча, то увидим, что там присутствуют строки:

interface Vlan1

ip-address 10.1.1.10 255.255.255.0

Это означает, что любое устройство, у которого первые три октета IP-адреса равны 10.1.1., буде использовать адрес шлюза по умолчанию 10.1.1.100 для соединения с другой сетью. Вот таким образом назначается адрес шлюза по умолчанию.

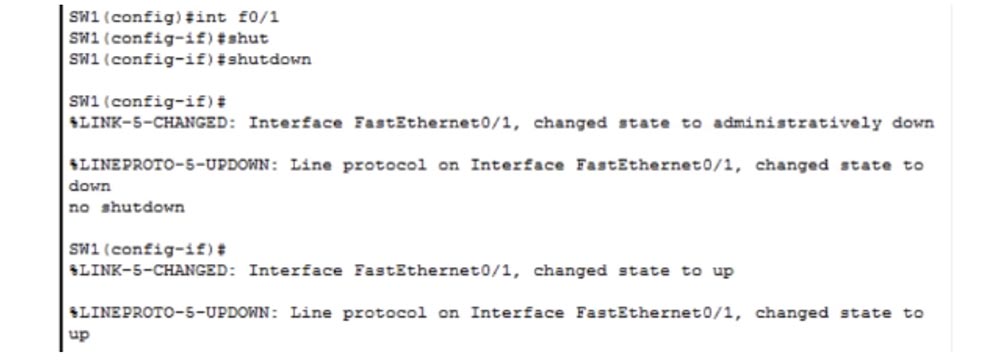

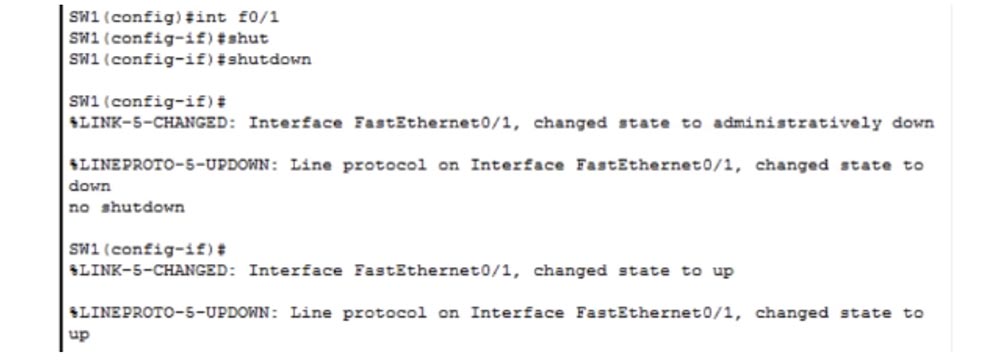

Рассмотрим, как можно отключить любой порт свитча. Сейчас я совершил ошибку и попробую извлечь из этого пользу. Если у нас имеется роутер, то его обозначение начинается с f0/0 или g0/0, а обозначение свитча всегда начинается с f0/1 или g0/1 в зависимости от того, используется ли FastEthernet или GigabitEthernet. В нашем случае это FastEthernet, поэтому мы используем обозначение свитча f0/1.

Как известно, роутеры изобрела компания Cisco и она же решила, что номера роутеров всегда начинаются с f0/0. Итак, если я хочу отключить этот порт, я просто набираю команду shutdown, и порт FastEthernet 0/1 физически отключается. Если я хочу снова включить этот порт, я ввожу команду no shutdown. Как видно, в первом случае мы получаем сообщение о том, что состояние порта «administratively down», во втором случае – что состояние порта «up».

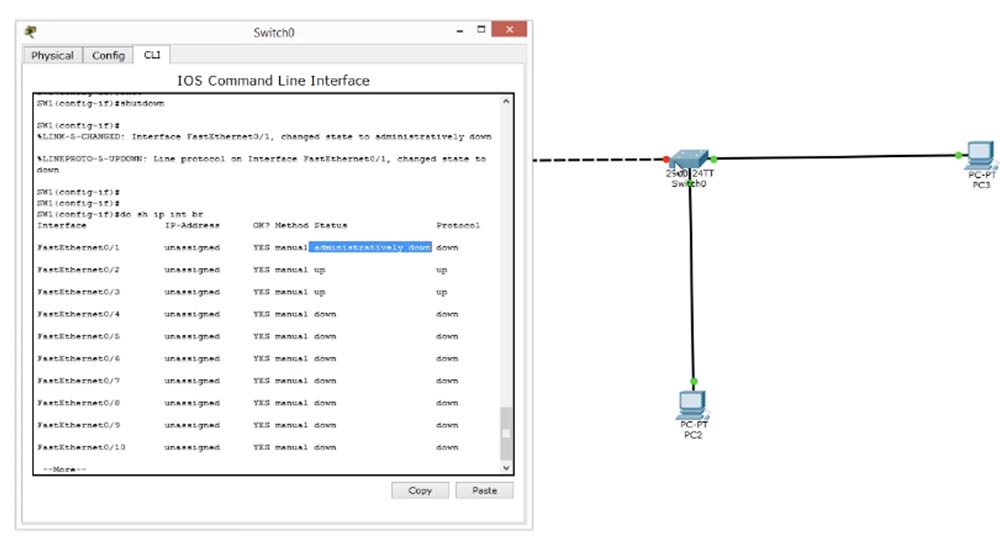

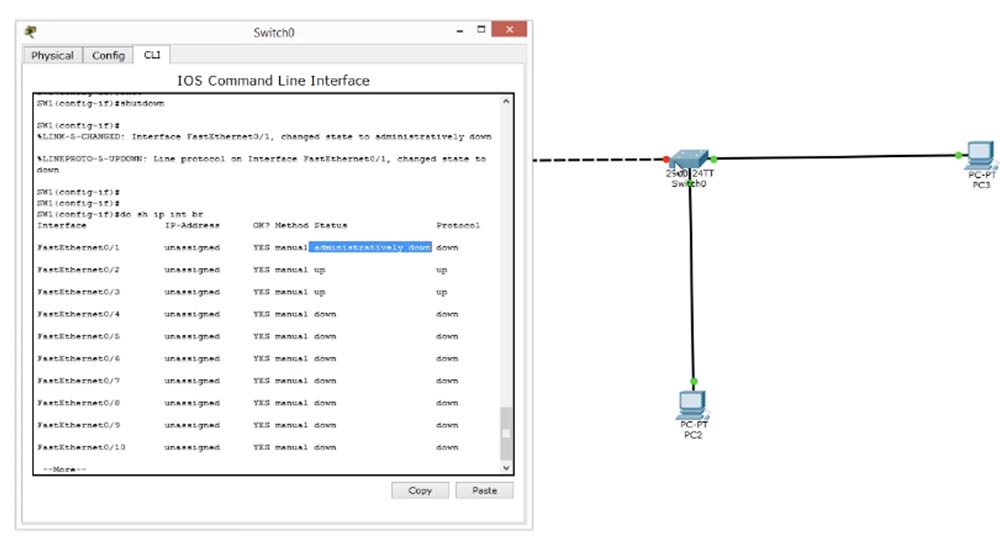

Сейчас я снова отключу порт и дам команду do sh ip interface br – это одна из моих любимых команд, которая дает возможность быстро просмотреть текущее состояние всех интерфейсов свитча.

Мы видим, что интерфейс FastEthernet0/1 административно отключен. «Административно» означает, что этот интерфейс был отключен с помощью команды shutdown. В правой колонке мы видим, что протокол этого интерфейса также отключен и находится в состоянии down, однако при появлении трафика на этом порту он сразу же перейдет в состояние up.

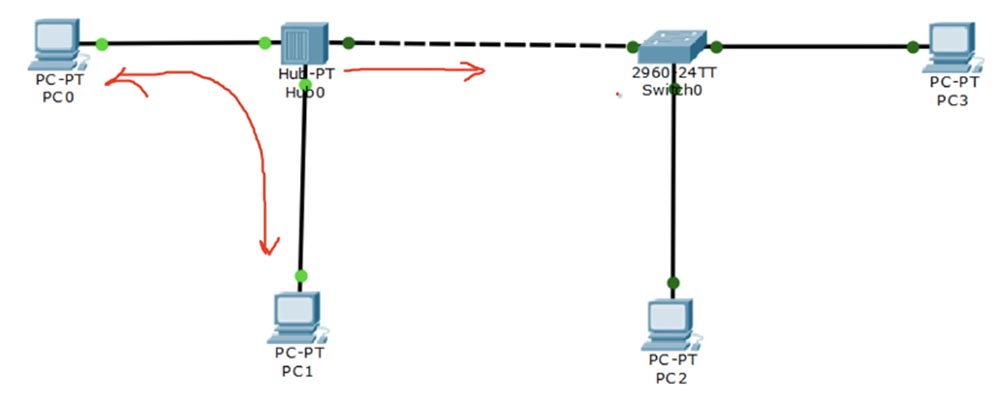

Статус интерфейса FastEthernet0/4 также показан как down, то есть в настоящий момент он находится в открытом состоянии, но не работает. Интерфейсы FastEthernet0/2 и FastEthernet0/3 находятся в рабочем состоянии up, потому что если посмотреть на логическую топологию нашей сети, можно увидеть, что к ним подключены компьютеры PC2 и PC3. На картинке эти порты свитча помечены зелеными точками, а административно отключенный порт, соединенный с хабом, отмечен красной точкой.

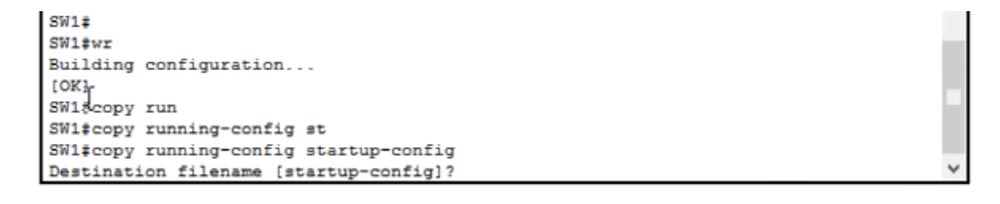

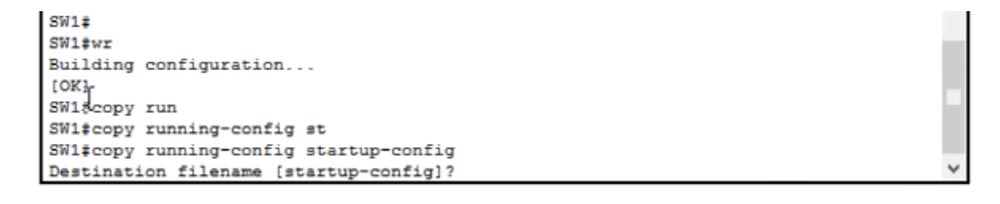

Сейчас я введу команду no shutdown, и вы увидите, как через несколько секунд красная точка поменяет свой цвет, указывая на то, что порт включен. Таким образом, мы осуществили настройки Shutdown и Negating Command. У нас остался последний пункт настроек – сохранение конфигурации свитча Saving Configuration. Для этого мы вводим команду wr (wright) и сохраняем настройки. Далее мы копируем эти настройки в загрузочный файл конфигурации свитча.

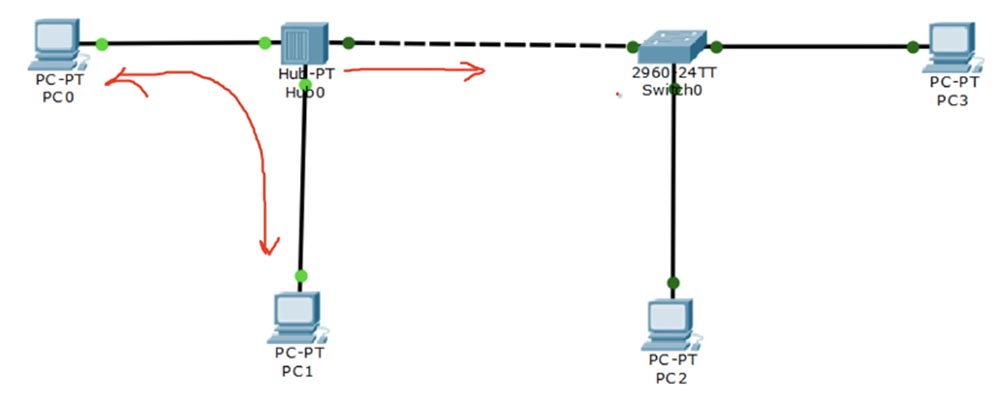

Теперь давайте вернемся к схеме нашей сети, где у нас имеется одна большая проблема. Люди, которые разбираются в сетях, знают, в чем заключается разница между хабом и свитчем.

Если компьютер PC2 и соединен со свитчем или устанавливает связь с компьютером PC3, трафик протекает только между этими двумя устройствами – PC2 и PC3. Если же компьютер PC0 связывается с хабом или с компьютером PC1 через хаб, то трафик протекает не только между этими двумя компьютерами, потому что хаб направляет свитчу копию этого трафика.

Предположим, что вы администратор сети, сидящий за компьютером PC1 и вы пытаетесь связаться со свитчем по протоколу удаленного доступа к терминалу Telnet через хаб. Однако весь трафик, который вы направляете на свитч, может быть просмотрен хакером, сидящим за компьютером PC0, потому что хаб направит копию этого трафика на его компьютер.

Поскольку вы используете для соединения со свитчем логин и пароль, хакер может использовать бесплатное программное обеспечение Wireshark, которое позволяет анализировать трафик, и получить ваши учетные данные. Вот почему мы стараемся не использовать хабы при создании современных сетей. В настоящее время практически все компании заменили хабы свитчами.

Способом предотвратить утечку трафика через хаб может стать использование другой технологии передачи на основе протокола SSH, или «безопасной оболочки». Этот протокол аналогичен Telnet и делает то же самое, но более безопасным путем, используя шифрование трафика.

Рассмотрим такой пример. Когда Министерство обороны хочет перевезти какое-то секретное оборудование на другой конец страны, оно использует для этого грузовик. Этот грузовик должен проехать через ворота с охраной, которая спросит у водителя документы. В нашем случае это имя пользователя и пароль. Как только охрана получит верный пароль, она пропустит грузовик. Так работает протокол Telnet, однако наш грузовик везет груз в открытом кузове и пока он едет в пункт назначения, любой может увидеть, что в нем находится. Однако мы не хотим, чтобы кто-нибудь узнал, какой груз мы перевозим, нам нужно, чтобы грузовик был закрытым. Это значит, что любой кто его увидит, не сможет узнать, что находится в кузове. Вот что делает протокол SSH – он защищает содержимое трафика от посторонних.

Telnet достаточно хорош для проверенных сетей, когда вы связываетесь с известным вам адресатом, используете авторизацию для входа в сеть, для отправки и получения сообщений. Но он не может защитить содержимое ваших сообщений от хакера, которому удастся проникнуть в вашу сеть. SSH обеспечивает такую связь, когда сообщения могут быть расшифрованы только двумя людьми – отправителем и получателем. Это могут сделать только те устройства, для которых предназначается данное сообщение.

Таким образом, если мы обмениваемся сообщениями между PC1 и свитчем по протоколу SSH, хаб также копирует его на другие устройства, но это никаким образом не поможет хакеру за компьютером PC0, потому что он не сможет его расшифровать. То есть он видит наш грузовик, но не может узнать, что за груз находится в закрытом кузове. Давайте рассмотрим, что представляет собой протокол SSH.

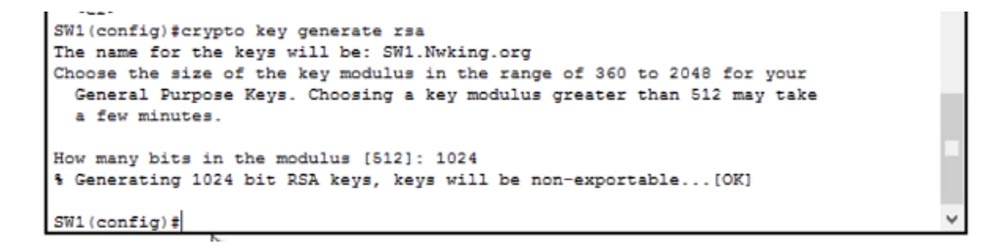

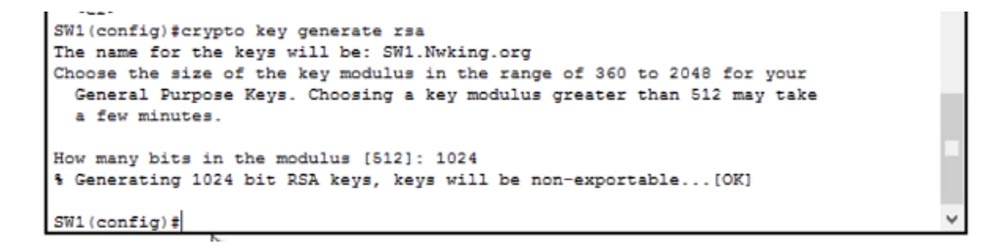

Для того, чтобы воспользоваться этим протоколом, необходимо выполнить 6 настроек. Первая – это настройка имени хоста, но поскольку мы уже выполнили её для свитча, можно сразу приступить ко второй настройке — установке доменного имени. Для этого в окне командной строки свитча необходимо ввести команду ip domain-name Nwking.org, но вы можете использовать любое другое имя. Затем нам нужно обеспечить безопасность Secure Key, то есть включить шифрование с помощью команды crypto key и затем командой crypto key generate активировать функцию генерации ключа шифрования.

Подробно я расскажу о работе протокола SSH в следующих видео, так что оставайтесь с нами – так вы сможете узнать множество интересных вещей об интернет-безопасности. Вы видите, что после того, как я использовал эту команду, в строке появилось сообщение Generate RSA keys, где RSA – один из самых распространенных стандартов шифрования в области нетворкинга.

После того, как я нажал «Ввод», на экране появилось сообщение о том, что можно выбрать длину сеансового ключа шифрования в пределах от 360 до 2048 бит и что создание 512-ти битного ключа может занять несколько минут. Давайте назначим размер ключа 1024 бита, это достаточно безопасный ключ.

Хочу заметить, что ключ размером 1024 бита во много раз надежней ключа из 512 бит, так что пусть вас не смущает, что он всего в 2 раза больше. Это всего лишь количество исходных битов, требуемых для генерации сеансового ключа, сам же ключ будет иметь размер, во много раз превышающий это число.

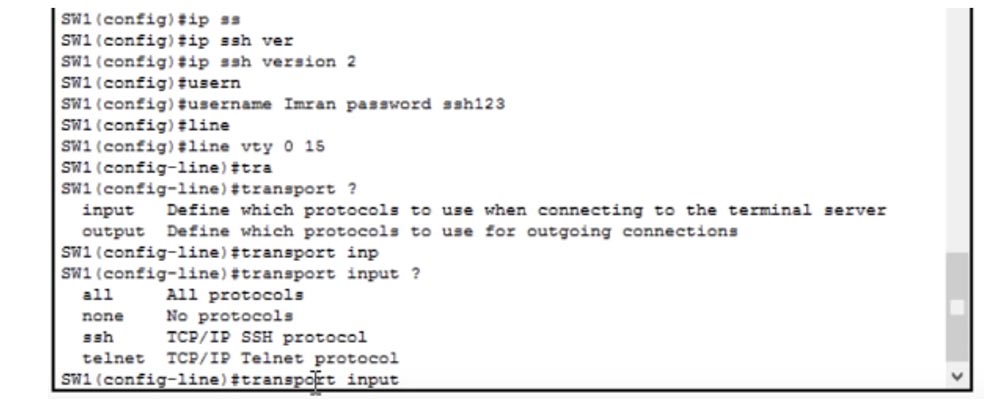

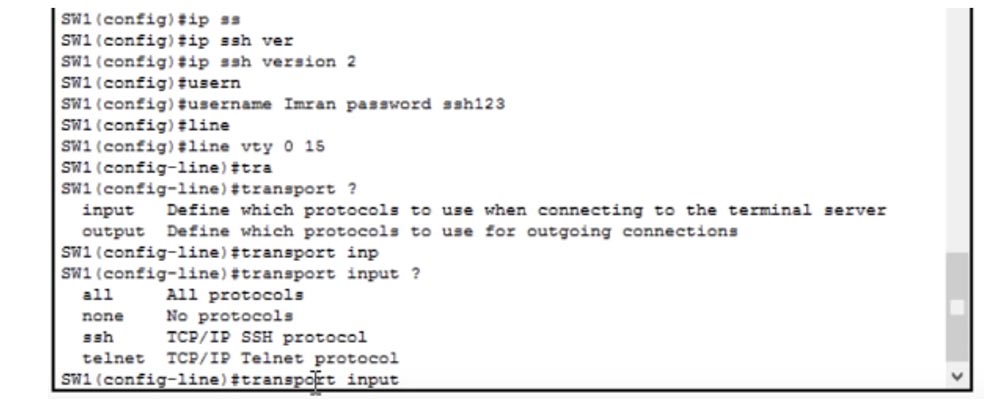

Итак, у нас есть имя хоста, имя домена и ключ шифрования, теперь нам необходимо сделать доступной функцию SSH version 2, эта вторая версия протокола безопасности, не совместимая с первой версией SSH. Для этого используется команда ip ssh version 2. Это означает, что весь трафик, поступающий по протоколу SSH, будет использовать вторую версию.

Далее нам нужно создать пользователей – Create Users. Это можно сделать, введя строку такого вида: username Imran password ssh123. Теперь нужно позволить свитчу использовать SSH. Мы знаем, что SSH и Telnet используют линию vty, поэтому мы набираем команду line vty 0 15, так как хотим задействовать все 16 линий связи.

Чтобы отключить для этого свитча протоколы SSH или Telnet, нужно воспользоваться командой transport input, после чего система выдаст подсказку из 4-х возможных вариантов:

all – возможность использовать оба протокола;

none – отключить оба протокола;

ssh – использовать протокол SSH TCP/IP;

telnet — использовать протокол Telnet TCP/IP.

Если ввести команду transport input none, любой трафик по протоколам SSH и Telnet будет запрещен и все линии vty от 0 до 15 будут отключены.

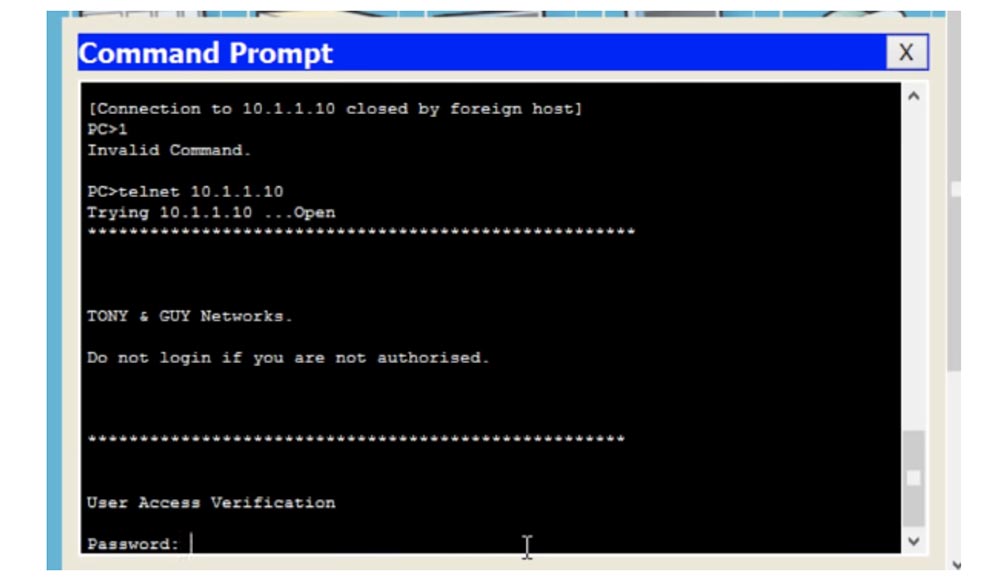

Если я снова вернусь к терминалу командной строки PC0, выйду из настроек свитча и попробую подключиться через Telnet, то увижу, что соединение закрыто. Причина состоит в том, что мы запретили использование любых протоколов связи. Теперь, если я захочу воспользоваться Telnet, то введу команду transport input telnet в окне настроек свитча.

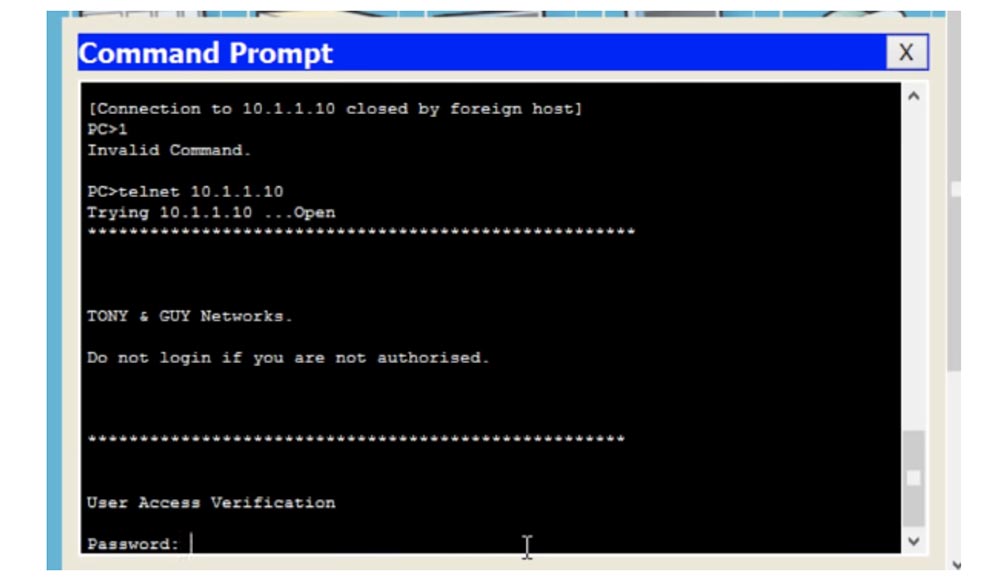

Если после этого мы снова попробуем связаться со свитчем через компьютер и наберем в терминале командной строки telnet 10.1.1.10, то связь будет установлена, и мы увидим приветственный баннер и предложение ввести пароль для верификации пользователя.

Что же мы сделали? В качестве меры обеспечения безопасности мы запретили использование Telnet-трафика, разрешив использование только SSH-трафика. Если сейчас в настройках свитча ввести команду transport input ssh и попробовать войти через компьютер, система откажется предоставить доступ. В этом случае в окне командной строки PC0 нужно набрать ssh – это будет означать, что пользователь хочет установить связь по протоколу SSH.

После этого в командной строке появится шаблон формата данных, которые должен ввести пользователь: SSH – 1 username target.

Я должен ввести версию протокола, имя пользователя и IP-адрес устройства, с которым хочу установить связь, поэтому набираю в следующей строке:

ssh -1 Imran 10.1.1.10

После этого появляется сообщение Open, означающее, что интерфейс целевого устройства открыт, с предложением ввести пароль Password. Я ввожу пароль ssh123, но он почему-то не принимается. Дело в том, что я допустил одну ошибку, и это хорошо, потому что благодаря этому я смогу акцентировать ваше внимание на еще одном необходимом шаге.

Попробуем разобраться, что произошло. Я ввел пароль ssh123, который предварительно внес в настройки свитча. Посмотрим еще раз на текущую конфигурацию свитча, что понять, что же за пароль я установил.

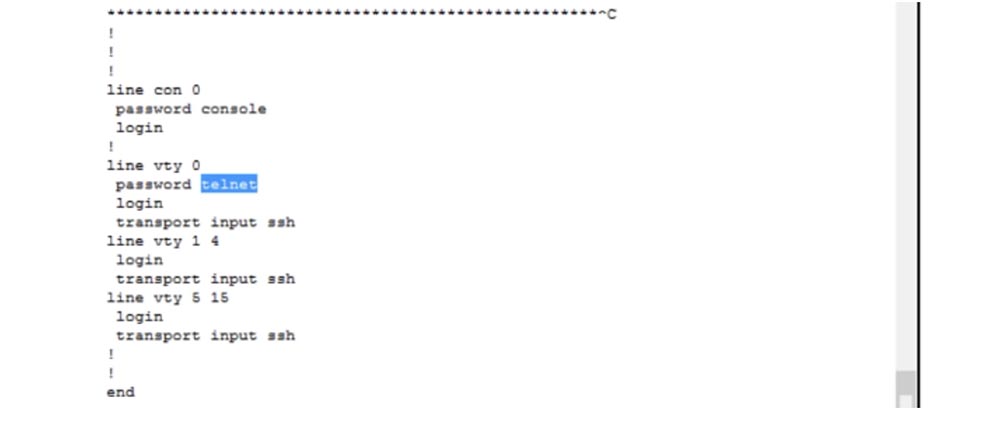

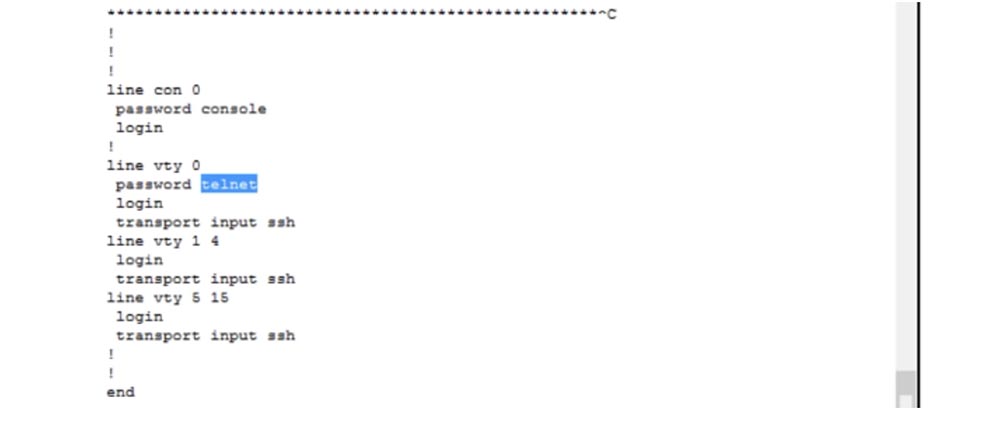

Мы видим, что у нас работает соединение по линии vty 0, а пароль для этой линии не ssh123, а telnet. Если я введу этот пароль в командной строке компьютера, то смогу зайти в настройки свитча. Почему же не принимается пароль ssh123? Все дело в команде login. Она означает, что войти в систему можно только с тем паролем, которые был предварительно установлен, то есть в качестве пароля необходимо использовать расположенное выше слово telnet. Однако если мы хотим использовать пароль пользователя, то вместо команды login должны использовать команду login local.

Теперь мы видим, что все наши настройки, содержащие команду login, поменялись на login local, что означает: «использовать локальное имя пользователя и пароль». А локальное имя пользователя и пароль содержится в строке username Imran password ssh123. Я хочу проверить, поддерживает ли Packet Tracer команду local и вижу, что поддерживает – эта команда означает проверку локального пароля.

В следующих видеоуроках, посвященных вопросам интернет-безопасности, я покажу, что настроить параметры входа пользователя можно намного легче, используя специальные протоколы контроля доступа Cisco. Даже при использовании Cisco Identity Services Engine (ISE), который не используется для роутером и свитчей и предназначен для работы других устройств, мы должны быть уверены, что эти устройства смогут получить доступ к центральной базе данных с помощью локального имени пользователя и пароля.

Итак, в терминале командной строки свитча мы использовали команду login local, которая сообщает системе, что необходимо использовать локальное имя пользователя и пароль. Сейчас я введу в командной строке компьютера команду Exit и попробую снова подсоединиться к свитчу, используя пароль ssh123. Как видите, теперь это сработало.

Сегодня мы рассмотрели, как можно воспользоваться протоколом SSH на практике. Хочу заметить, что каждый из вас, приступив к работе в компании, в первую очередь должны спросить у менеджера, имеется ли возможность перевести все устройства в режим работы по протоколу SSH, чтобы обеспечить защиту своего трафика.

Думаю, что на сегодня мы рассмотрели достаточно полезного материала. Я советую вам делать записи, чтобы лучше усвоить рассматриваемые вопросы. Если вы что-то не поняли из сегодняшнего видеоурока относительно физической и логической топологии сети или настройки свитча, не стесняйтесь задавать вопросы, в том числе в группе на Facebook www.facebook.com/NetworKingConsultant, и я обязательно на них отвечу.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Если мы хотим назначит IP-адрес шлюза по умолчанию, то должны использовать команду ip default gateway 10.1.1.100.

Это необходимо для того, чтобы наш свитч мог связаться с другой сетью. Если мы вернемся к рабочей конфигурации интерфейсов свитча, то увидим, что там присутствуют строки:

interface Vlan1

ip-address 10.1.1.10 255.255.255.0

Это означает, что любое устройство, у которого первые три октета IP-адреса равны 10.1.1., буде использовать адрес шлюза по умолчанию 10.1.1.100 для соединения с другой сетью. Вот таким образом назначается адрес шлюза по умолчанию.

Рассмотрим, как можно отключить любой порт свитча. Сейчас я совершил ошибку и попробую извлечь из этого пользу. Если у нас имеется роутер, то его обозначение начинается с f0/0 или g0/0, а обозначение свитча всегда начинается с f0/1 или g0/1 в зависимости от того, используется ли FastEthernet или GigabitEthernet. В нашем случае это FastEthernet, поэтому мы используем обозначение свитча f0/1.

Как известно, роутеры изобрела компания Cisco и она же решила, что номера роутеров всегда начинаются с f0/0. Итак, если я хочу отключить этот порт, я просто набираю команду shutdown, и порт FastEthernet 0/1 физически отключается. Если я хочу снова включить этот порт, я ввожу команду no shutdown. Как видно, в первом случае мы получаем сообщение о том, что состояние порта «administratively down», во втором случае – что состояние порта «up».

Сейчас я снова отключу порт и дам команду do sh ip interface br – это одна из моих любимых команд, которая дает возможность быстро просмотреть текущее состояние всех интерфейсов свитча.

Мы видим, что интерфейс FastEthernet0/1 административно отключен. «Административно» означает, что этот интерфейс был отключен с помощью команды shutdown. В правой колонке мы видим, что протокол этого интерфейса также отключен и находится в состоянии down, однако при появлении трафика на этом порту он сразу же перейдет в состояние up.

Статус интерфейса FastEthernet0/4 также показан как down, то есть в настоящий момент он находится в открытом состоянии, но не работает. Интерфейсы FastEthernet0/2 и FastEthernet0/3 находятся в рабочем состоянии up, потому что если посмотреть на логическую топологию нашей сети, можно увидеть, что к ним подключены компьютеры PC2 и PC3. На картинке эти порты свитча помечены зелеными точками, а административно отключенный порт, соединенный с хабом, отмечен красной точкой.

Сейчас я введу команду no shutdown, и вы увидите, как через несколько секунд красная точка поменяет свой цвет, указывая на то, что порт включен. Таким образом, мы осуществили настройки Shutdown и Negating Command. У нас остался последний пункт настроек – сохранение конфигурации свитча Saving Configuration. Для этого мы вводим команду wr (wright) и сохраняем настройки. Далее мы копируем эти настройки в загрузочный файл конфигурации свитча.

Теперь давайте вернемся к схеме нашей сети, где у нас имеется одна большая проблема. Люди, которые разбираются в сетях, знают, в чем заключается разница между хабом и свитчем.

Если компьютер PC2 и соединен со свитчем или устанавливает связь с компьютером PC3, трафик протекает только между этими двумя устройствами – PC2 и PC3. Если же компьютер PC0 связывается с хабом или с компьютером PC1 через хаб, то трафик протекает не только между этими двумя компьютерами, потому что хаб направляет свитчу копию этого трафика.

Предположим, что вы администратор сети, сидящий за компьютером PC1 и вы пытаетесь связаться со свитчем по протоколу удаленного доступа к терминалу Telnet через хаб. Однако весь трафик, который вы направляете на свитч, может быть просмотрен хакером, сидящим за компьютером PC0, потому что хаб направит копию этого трафика на его компьютер.

Поскольку вы используете для соединения со свитчем логин и пароль, хакер может использовать бесплатное программное обеспечение Wireshark, которое позволяет анализировать трафик, и получить ваши учетные данные. Вот почему мы стараемся не использовать хабы при создании современных сетей. В настоящее время практически все компании заменили хабы свитчами.

Способом предотвратить утечку трафика через хаб может стать использование другой технологии передачи на основе протокола SSH, или «безопасной оболочки». Этот протокол аналогичен Telnet и делает то же самое, но более безопасным путем, используя шифрование трафика.

Рассмотрим такой пример. Когда Министерство обороны хочет перевезти какое-то секретное оборудование на другой конец страны, оно использует для этого грузовик. Этот грузовик должен проехать через ворота с охраной, которая спросит у водителя документы. В нашем случае это имя пользователя и пароль. Как только охрана получит верный пароль, она пропустит грузовик. Так работает протокол Telnet, однако наш грузовик везет груз в открытом кузове и пока он едет в пункт назначения, любой может увидеть, что в нем находится. Однако мы не хотим, чтобы кто-нибудь узнал, какой груз мы перевозим, нам нужно, чтобы грузовик был закрытым. Это значит, что любой кто его увидит, не сможет узнать, что находится в кузове. Вот что делает протокол SSH – он защищает содержимое трафика от посторонних.

Telnet достаточно хорош для проверенных сетей, когда вы связываетесь с известным вам адресатом, используете авторизацию для входа в сеть, для отправки и получения сообщений. Но он не может защитить содержимое ваших сообщений от хакера, которому удастся проникнуть в вашу сеть. SSH обеспечивает такую связь, когда сообщения могут быть расшифрованы только двумя людьми – отправителем и получателем. Это могут сделать только те устройства, для которых предназначается данное сообщение.

Таким образом, если мы обмениваемся сообщениями между PC1 и свитчем по протоколу SSH, хаб также копирует его на другие устройства, но это никаким образом не поможет хакеру за компьютером PC0, потому что он не сможет его расшифровать. То есть он видит наш грузовик, но не может узнать, что за груз находится в закрытом кузове. Давайте рассмотрим, что представляет собой протокол SSH.

Для того, чтобы воспользоваться этим протоколом, необходимо выполнить 6 настроек. Первая – это настройка имени хоста, но поскольку мы уже выполнили её для свитча, можно сразу приступить ко второй настройке — установке доменного имени. Для этого в окне командной строки свитча необходимо ввести команду ip domain-name Nwking.org, но вы можете использовать любое другое имя. Затем нам нужно обеспечить безопасность Secure Key, то есть включить шифрование с помощью команды crypto key и затем командой crypto key generate активировать функцию генерации ключа шифрования.

Подробно я расскажу о работе протокола SSH в следующих видео, так что оставайтесь с нами – так вы сможете узнать множество интересных вещей об интернет-безопасности. Вы видите, что после того, как я использовал эту команду, в строке появилось сообщение Generate RSA keys, где RSA – один из самых распространенных стандартов шифрования в области нетворкинга.

После того, как я нажал «Ввод», на экране появилось сообщение о том, что можно выбрать длину сеансового ключа шифрования в пределах от 360 до 2048 бит и что создание 512-ти битного ключа может занять несколько минут. Давайте назначим размер ключа 1024 бита, это достаточно безопасный ключ.

Хочу заметить, что ключ размером 1024 бита во много раз надежней ключа из 512 бит, так что пусть вас не смущает, что он всего в 2 раза больше. Это всего лишь количество исходных битов, требуемых для генерации сеансового ключа, сам же ключ будет иметь размер, во много раз превышающий это число.

Итак, у нас есть имя хоста, имя домена и ключ шифрования, теперь нам необходимо сделать доступной функцию SSH version 2, эта вторая версия протокола безопасности, не совместимая с первой версией SSH. Для этого используется команда ip ssh version 2. Это означает, что весь трафик, поступающий по протоколу SSH, будет использовать вторую версию.

Далее нам нужно создать пользователей – Create Users. Это можно сделать, введя строку такого вида: username Imran password ssh123. Теперь нужно позволить свитчу использовать SSH. Мы знаем, что SSH и Telnet используют линию vty, поэтому мы набираем команду line vty 0 15, так как хотим задействовать все 16 линий связи.

Чтобы отключить для этого свитча протоколы SSH или Telnet, нужно воспользоваться командой transport input, после чего система выдаст подсказку из 4-х возможных вариантов:

all – возможность использовать оба протокола;

none – отключить оба протокола;

ssh – использовать протокол SSH TCP/IP;

telnet — использовать протокол Telnet TCP/IP.

Если ввести команду transport input none, любой трафик по протоколам SSH и Telnet будет запрещен и все линии vty от 0 до 15 будут отключены.

Если я снова вернусь к терминалу командной строки PC0, выйду из настроек свитча и попробую подключиться через Telnet, то увижу, что соединение закрыто. Причина состоит в том, что мы запретили использование любых протоколов связи. Теперь, если я захочу воспользоваться Telnet, то введу команду transport input telnet в окне настроек свитча.

Если после этого мы снова попробуем связаться со свитчем через компьютер и наберем в терминале командной строки telnet 10.1.1.10, то связь будет установлена, и мы увидим приветственный баннер и предложение ввести пароль для верификации пользователя.

Что же мы сделали? В качестве меры обеспечения безопасности мы запретили использование Telnet-трафика, разрешив использование только SSH-трафика. Если сейчас в настройках свитча ввести команду transport input ssh и попробовать войти через компьютер, система откажется предоставить доступ. В этом случае в окне командной строки PC0 нужно набрать ssh – это будет означать, что пользователь хочет установить связь по протоколу SSH.

После этого в командной строке появится шаблон формата данных, которые должен ввести пользователь: SSH – 1 username target.

Я должен ввести версию протокола, имя пользователя и IP-адрес устройства, с которым хочу установить связь, поэтому набираю в следующей строке:

ssh -1 Imran 10.1.1.10

После этого появляется сообщение Open, означающее, что интерфейс целевого устройства открыт, с предложением ввести пароль Password. Я ввожу пароль ssh123, но он почему-то не принимается. Дело в том, что я допустил одну ошибку, и это хорошо, потому что благодаря этому я смогу акцентировать ваше внимание на еще одном необходимом шаге.

Попробуем разобраться, что произошло. Я ввел пароль ssh123, который предварительно внес в настройки свитча. Посмотрим еще раз на текущую конфигурацию свитча, что понять, что же за пароль я установил.

Мы видим, что у нас работает соединение по линии vty 0, а пароль для этой линии не ssh123, а telnet. Если я введу этот пароль в командной строке компьютера, то смогу зайти в настройки свитча. Почему же не принимается пароль ssh123? Все дело в команде login. Она означает, что войти в систему можно только с тем паролем, которые был предварительно установлен, то есть в качестве пароля необходимо использовать расположенное выше слово telnet. Однако если мы хотим использовать пароль пользователя, то вместо команды login должны использовать команду login local.

Теперь мы видим, что все наши настройки, содержащие команду login, поменялись на login local, что означает: «использовать локальное имя пользователя и пароль». А локальное имя пользователя и пароль содержится в строке username Imran password ssh123. Я хочу проверить, поддерживает ли Packet Tracer команду local и вижу, что поддерживает – эта команда означает проверку локального пароля.

В следующих видеоуроках, посвященных вопросам интернет-безопасности, я покажу, что настроить параметры входа пользователя можно намного легче, используя специальные протоколы контроля доступа Cisco. Даже при использовании Cisco Identity Services Engine (ISE), который не используется для роутером и свитчей и предназначен для работы других устройств, мы должны быть уверены, что эти устройства смогут получить доступ к центральной базе данных с помощью локального имени пользователя и пароля.

Итак, в терминале командной строки свитча мы использовали команду login local, которая сообщает системе, что необходимо использовать локальное имя пользователя и пароль. Сейчас я введу в командной строке компьютера команду Exit и попробую снова подсоединиться к свитчу, используя пароль ssh123. Как видите, теперь это сработало.

Сегодня мы рассмотрели, как можно воспользоваться протоколом SSH на практике. Хочу заметить, что каждый из вас, приступив к работе в компании, в первую очередь должны спросить у менеджера, имеется ли возможность перевести все устройства в режим работы по протоколу SSH, чтобы обеспечить защиту своего трафика.

Думаю, что на сегодня мы рассмотрели достаточно полезного материала. Я советую вам делать записи, чтобы лучше усвоить рассматриваемые вопросы. Если вы что-то не поняли из сегодняшнего видеоурока относительно физической и логической топологии сети или настройки свитча, не стесняйтесь задавать вопросы, в том числе в группе на Facebook www.facebook.com/NetworKingConsultant, и я обязательно на них отвечу.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

DaemonGloom

Ладно, это мелочи.

Но вот это-то вы как получили из его речи?

А это уже не к вам вопрос, а к автору. Хотя вполне могли бы в переводе помечать такие места как уже устаревшие.

На случай, если кто-то будет изучать SSH по этой статье и прочтёт комментарии — 1024 не является достаточным размером ключа. Даже в том году, когда было снято видео, такая длина ключа уже не былоа безопасной.