Киберпреступники изобрели множество вариантов кибератак, отличающихся по сложности технической реализации и эффективности. Среди них особое место занимает атака, которая удивительна своей технической простотой и результативностью, — Business Email Compromise (BEC), или атака с использованием компрометации деловой переписки. Она не требует глубоких технических знаний, имеет высочайшую эффективность, защититься от неё традиционными средствами практически невозможно. По данным ФБР ущерб от таких атак в 2018 году составил более 1,2 млрд долларов США.

Отец Боб Стек из прихода Святого Амвросия в Брансуике, шт. Огайо, был неприятно удивлён, когда ему позвонила компания-подрядчик Marous Brothers Construction, проводившая ремонт и реставрацию здания церкви и поинтересовалась, почему уже в течение двух месяцев не поступает предусмотренная договором оплата. Поскольку отец Боб знал, что деньги перечислялись, он уточнил реквизиты получателя и обнаружил, что платежи уходили не подрядчику, а неизвестным мошенникам. Два месяца назад они прислали от имени Marous Brothers Construction письмо о смене реквизитов. Сотрудники прихода скорректировали номер счёта получателя и в течение двух месяцев отправляли туда оплату за работы. Сумма ущерба составила 1,75 млн долларов США.

Отец Боб Стек обратился в ФБР. В процессе расследования выяснилось, что неизвестные хакеры незадолго до атаки подобрали пароли к почтовым ящикам двух сотрудников прихода, изучили их переписку с подрядчиками, после чего сочинили убедительное письмо от крупнейшего из них, Marous Brothers Construction. Оформление, обратный адрес и все остальные атрибуты были скопированы из старой переписки, поэтому сомнений в их подлинности не возникло. В результате деньги утекли в неизвестном направлении, причём отправили их ничего не подозревающие сотрудники.

Приход отца Боба и он сам стали жертвой BEC-атаки.

Как устроена атака BEC

BEC — это афера, ориентированная главным образом на компании, работающие с иностранными поставщиками, а также предприятия, которые регулярно проводят безналичные платежи.

Атака начинается со сбора информации о компании: сведения о руководителях и бухгалтерах, выполняющих платежи, адреса электронной почты сотрудников, данные о контрагентах. С помощью фишинга или вредоносных программ преступники компрометируют учётные записи электронной почты руководителя, финансистов и бухгалтеров, изучают переписку с контрагентами. Их задача — выяснить, каким образом происходят финансовые транзакции, кто запрашивает перевод, кто его подтверждает и кто непосредственно выполняет.

Когда необходимая информация собрана, мошенники действуют по одной из следующих схем.

Фиктивные счета-фактуры

Выяснив детали взаимоотношений компании с поставщиками, мошенники присылают от имени одного из них письмо о смене реквизитов. Сотрудники бухгалтерии корректируют информацию в финансовых документах и пересылают деньги преступникам. Жертвой этой схемы стал приход Святого Амвросия.

Распоряжение лжеруководителя

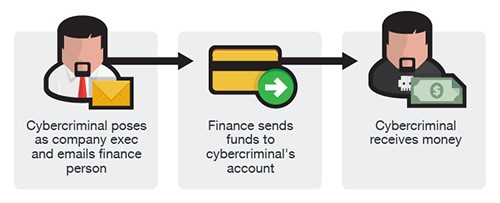

Используя скомпрометированный почтовый ящик, мошенники направляют в финансовое подразделение письмо от имени генерального директора или другого руководителя, уполномоченного проводить денежные операции. В послании содержится требование срочно перевести деньги на указанный счёт под каким-либо убедительным предлогом.

Письма от лжебухгалтера

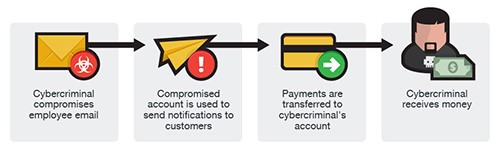

Мошенники направляют контрагентам компании письма о смене реквизитов со скомпрометированного е-мейла сотрудника финансового подразделения. Получив сообщение, контрагенты вносят исправления и начинают перечислять деньги мошенникам.

Лжеюрист

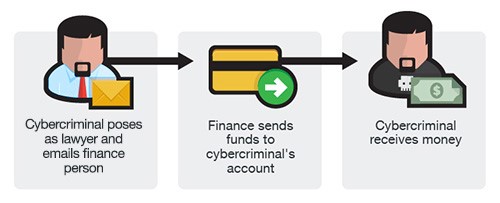

Киберпреступник связывается с сотрудниками финансового отдела или генеральным директором по электронной почте или по телефону и представляется как работник юридической фирмы, которая занимается конфиденциальными и срочными вопросами. Сообщив о какой-либо вымышленной, но выглядящей убедительно угрозе, мошенник предлагает тайно перевести ему средства для срочного урегулирования проблемы. Как правило, «угроза» обнаруживается под конец рабочей недели за несколько минут до конца рабочего дня или в канун праздников, когда сотрудники готовятся к отдыху и не склонны слишком критично оценивать ситуацию.

Причины эффективности BEC-атак

- Социальная инженерия. Письма отправляются под конец рабочего дня или в канун праздников, когда сотрудники торопятся домой. Тексты писем готовятся с учётом особенностей взаимоотношений отправителя и получателя.

- Легитимный внешний вид. Мошенники применяют собранную информацию для разработки уникального письма, которое по стилю и оформлению будет неотличимо от привычной для сотрудников переписки с контрагентами. Например, бухгалтер может получить указание генерального директора о переводе средств, которое выглядит в точности как аналогичные распоряжения.

- В отличие от фишинг-мошенничества, электронные письма, используемые в BEC, отправляются в единичном экземпляре с легитимных ящиков и не попадают в спам.

- Отсутствие вредоносного содержимого. Письма BEC-мошенников не содержат ссылок и вложений, поэтому их спокойно пропускают антивирусы и другие защитные решения.

- Нет проникновения в систему. Сотрудники переводят деньги по доброй воле, поскольку уверены, что делают всё правильно. Мошенникам не приходится изучать платёжные системы и получать доступ к ним. Даже если банк задаст вопрос относительно новых реквизитов, жертвы дадут необходимые разъяснения и даже приложат усилия, чтобы сделать платёж максимально быстро, а при необходимости — конфиденциально.

- Срочность и другие манипулятивные усилители. Необходимость срочно решить какую-то проблему под угрозой серьёзных и неотвратимых последствий отключает критическое мышление сотрудников, и они выполняют действия, к которым их подталкивают киберпреступники.

Борьба с атаками BEC

Приход Святого Амвросия не стал требовать возмещение ущерба со своих сотрудников, однако далеко не все компании, ставши жертвами BEC, настолько снисходительны. Например, медиакомпания из Шотландии предъявила к своей бывшей сотруднице, выполнившей денежные переводы BEC-мошенникам, иск на сумму 108 тысяч фунтов стерлингов за то, что она проигнорировала предупреждение из банка о мошенническом характере перевода.

Впрочем, устрашение персонала вряд ли можно всерьёз рассматривать в качестве эффективной меры защиты от BEC-атак. По-настоящему действенным будет сочетание организационных и технических мероприятий.

Организационные мероприятия

- Обучить сотрудников внимательно проверять каждое письмо, если оно касается денежных переводов или других значимых распоряжений от высшего руководства. Особое внимание уделять срочным и конфиденциальным письмам.

- Проводить тренировки сотрудников по распознаванию BEC-атак. ИБ-подразделения должны научить каждого сотрудника принципам выявления скомпрометированных писем.

- В обязательном порядке проверять все письма и запросы финансового характера. Если поставщик прислал уведомление о смене реквизитов, перезвонить ему и убедиться в том, что документ настоящий, причём использовать для звонка номер телефона с официального сайта компании или из договора, а не из полученного письма.

Технические мероприятия

Поскольку BEC-письма не содержат ссылок, вложений и, как правило, не имеют типичных признаков вредоносных писем, традиционные защитные решения не справляются с их выявлением. Помочь тут может комплексная защита для электронной почты с использованием искусственного интеллекта и машинного обучения.

В Trend Micro мы используем ИИ-инструмент, получивший название Expert System. Он имитирует процесс принятия решения специалистом по безопасности. Для этого система оценивает провайдера, от которого отправлено письмо, сопоставляет адрес электронной почты отправителя с действительным адресом организации. Если письмо пришло от руководителя организации, производится проверка наличия такого руководителя в штатном расписании, а также его доступность по контактным данным.

На следующей стадии экспертная система выполняет контент-анализ содержимого электронного письма, выявляя намерения отправителя на предмет характерных для BEC-писем факторов — срочности, важности и требований выполнить финансовые действия. Результаты анализа передаются в систему машинного обучения.

Выявление автора письма среди руководителей компании Enron

Если в письме не выявлено ничего подозрительного, в дело вступает система анализа стиля текста — Writing Style DNA («ДНК стиля письма»). Эта разработка Trend Micro использует систему машинного обучения, чтобы сравнить послание руководителя или контрагента с его предыдущими сообщениями. Writing Style DNA использует более 7 тысяч характеристик сообщения для выявления уникального стиля отправителя. В их числе использование заглавных букв в словах и знаков препинания, длина предложений, излюбленные слова и выражения и многое другое.

Для создания модели стиля искусственному интеллекту требуется проанализировать от 300 до 500 ранее отправленных писем. Важный момент: для защиты конфиденциальности ИИ извлекает только метаданные, характеризующие стиль отправителя, но не сам текст.

Что в итоге

Компрометация деловой переписки отличается от обычных атак минимальной технологичностью. Успех BEC-атак напрямую зависит от качества собранной информации и работы социальных инженеров. Фактически эти атаки ближе к обычному «офлайновому» мошенничеству, что и обуславливает сложность противодействия им с помощью традиционных технических решений.

Успешно выявлять и блокировать BEC-атаки позволяет использование защитных систем на базе машинного обучения и искусственного интеллекта в сочетании с обучением сотрудников и другими организационными мероприятиями.

Комментарии (9)

1Fedor

22.07.2019 22:45«разработка Trend Micro использует систему машинного обучения, чтобы сравнить послание руководителя или контрагента с его предыдущими сообщениями. Writing Style DNA использует более 7 тысяч характеристик сообщения для выявления уникального стиля отправителя. В их числе использование заглавных букв в словах и знаков препинания, длина предложений, излюбленные слова и выражения и многое другое»

Во-первых, письма пишут не руководители, а секретари либо другие люди, а уж о смене реквизитов точно босс не пишет;

во-вторых, что мешает написать письмо с помощью этой программы.

BigBeerman

23.07.2019 06:27+1«Что делать, если к вам пришли гости, а в доме нет продуктов?»

— «Пошлите кухарку в погреб, пускай она нарежет холодной буженины, лососины, добавит мочёную клюкву, посыплет свежей зеленью и подаст на стол. Разлив домашней наливочки, извинитесь перед гостями...»

Ожидал увидеть какой-нибудь MITM, а тут банальная компрометация е-мейл. Имея доступ к почте сотрудников, можно куда более веселые штуки устраивать, чем писать письма о смене реквизитов (могут ведь позвонить и уточнить)

Yurush

23.07.2019 11:39Похожая атака у нас проходила не так давно. На стороне нового иностранного контрагента был взломан почтовый ящик и к нам ушло поддельное письмо инвойс в pdf с реквизитами банка мошенников. Только благодаря бдительности сотрудника не сработал их замысел… ;)

nik2323

23.07.2019 11:40-1Так пароли 0000, 1111, 1234, password любой может взломать. Эта статья о том как одни люди с отсталостью в развитии сделали такие пароли, а другие люди с отсталостью в развитии, зная что переводят деньги людям тоже с отсталостью в развитии, неудосужились связаться с ними по другому каналу связи для подтверждения 2-х переводов 1750000 долларов. Они кого, бомжа посадили примать решения???

KolesoNaBarabane

24.07.2019 13:22Церковь, конечно, жаль, но куда уместней вспомнить случай с более айтишной компанией Conde Nast.

тыц

Мошенник лишил медиакорпорацию Conde Nast восьми миллионов долларов

Conde Nast — это крупная издательская компания, офисы которой открыты в США, Испании, Японии, Великобритании и Франции. Медиагигант выпускает более 20 разнообразных журналов, тематика которых варьируется от моды до спорта; некоторые периодические издания Conde Nast известны и в России — например, Vogue, Glamour или GQ. Помимо этого, корпорация владеет Интернет-ресурсами Wired, Ars Technica, Webmonkey и Reddit. Тем не менее, несмотря на всю свою масштабность, организация пала жертвой одного-единственного предприимчивого злоумышленника.

Историю необходимо начать с того, что Conde Nast состоит в партнерских отношениях с фирмой Quad Graphics. Связь между ними примерно такая же, как между издательством и типографией: первая компания занимается преимущественно редакционной работой и готовит материалы к выпуску, а вторая — печатает журналы по предоставленным макетам. Медиакорпорация исправно оплачивает услуги Quad Graphics, перечисляя требуемые суммы на ее банковский счет. Именно здесь и находится то «слабое звено», по которому решил ударить мошенник.

Согласно сведениям, собранным американской прокуратурой, злоумышленник Энди Серфис зарегистрировал «фирму» под названием Quad Graph и открыл для нее счет в техасском подразделении банка BBVA Compass Bank. Затем он заполнил специальную форму заявления об авторизации электронных платежей и послал ее в Conde Nast от имени Quad Graphics, написав в сопроводительном электронном письме, будто бы у партнера медиакорпорации сменился банковский счет, и отныне перечислять плату за типографские услуги следует на новые реквизиты.

То ли сотрудники Conde Nast были в тот день особенно невнимательны, то ли мошенник проявил редкое искусство в составлении фальшивых писем, но запрос г-на Серфиса не вызвал в издательском доме никаких нареканий. Заявление подписали и отправили по указанному злоумышленником факсу обратно, тем самым подтвердив перевод денег на новый счет. В итоге с 17 ноября по 30 декабря 2010 года все платежи, предназначенные для Quad Graphics, поступали подставной фирме мошенника; за это время Conde Nast успела перечислить не по адресу 7 млн. 870 тыс. 530 долларов США.

Афера могла бы продолжаться бесконечно, если бы 30 декабря Quad Graphics не поинтересовалась, почему Conde Nast уже более месяца не оплачивает ее услуги. Только тогда медиагигант обнаружил, что шесть недель отдавал деньги неизвестно кому, и обратился в правоохранительные органы. В начале января счет злоумышленника заморозили, несколько месяцев шло расследование, а теперь прокуратура оформила иск в суд о взыскании средств обратно, в пользу пострадавшей компании. О том, был ли арестован сам мошенник, источники пока ничего не сообщают.

AlexTOPMAN

24.07.2019 13:50Отправку адресату следом за платежом чека об оплате с контрольными вопросами «получили? деньги дошли?» разве уже отменили?

lolhunter

Я хз как это устроено в этих ваших цивилизованных странах, но в РФ если наименование получателя и ИНН не совпадают такой платеж уйдет "до выяснения". А смена организации в договоре это уже не в компетенции бухгалтера. Платеж "за кого-то" это тоже не фигня и требует согласований.

Icelander

На самом деле у нас теоретически тоже возможна подобная атака. Название организации может быть таким же, поскольку наши законы НЕ ЗАПРЕЩАЮТ разным организация иметь одинаковые названия (или, например, одно название написано «по-нормальному», а другое — заглавными буквами). Другое дело, что банки теперь тоже навострились определять организации-однодневки и, действительно, меры принимают.

lolhunter

Не получится. ИНН не меняется в реквизитах. Теоретически можно попробовать пропихнуть смену ИНН как смену реквизитов, но это так себе затея. И грубо 50+ тысяч за попытку провернуть это дело… Обычно в компаниях где это целесообразно бухгалтеры в курсе, что ИНН не меняется) а там где не в курсе красть особо нечего.