Множество смартфонов Apple с установленными операционными системами iOS от 10 до 12 версии почти два года были уязвимы для атак через разные специально зараженные интернет-сайты. Об этой критической ситуации сообщили исследователи из подразделения кибербезопасности Google Project Zero в своей публикации.

Оказывается, ранее в начале 2019 года специалисты Google Threat Analysis Group (TAG) обнаружили в сети специально измененные злоумышленниками популярные сайты, которые каждую неделю посещали тысячи разных пользователей. Взлом таких сайтов был незаметным для их хозяев и заключался во внедрение вредоносного кода, который использовал неизвестные ранее уязвимости в iOS (уязвимости нулевого дня). Таким образом могли быть случайно атакованы любые пользователи с iPhone, которые открывали зараженную страницу в браузере Safari своего устройства.

Технически, взлому могли быть были подвержены и другие браузеры, а также планшеты iPad, потому что в iOS разработчики могут использовать только системный движок WebKit, однако исследователи TAG отмечают, что атаки были нацелены именно на iPhone и Safari.

Всего специалисты по безопасности выявили обнаружили 14 уязвимостей, использованных злоумышленниками.

Семь уязвимостей были нацелены на веб-движок WebKit, пять на ядро iOS, а еще две обходили механизмы песочницы (изолированной среды исполнения приложений).

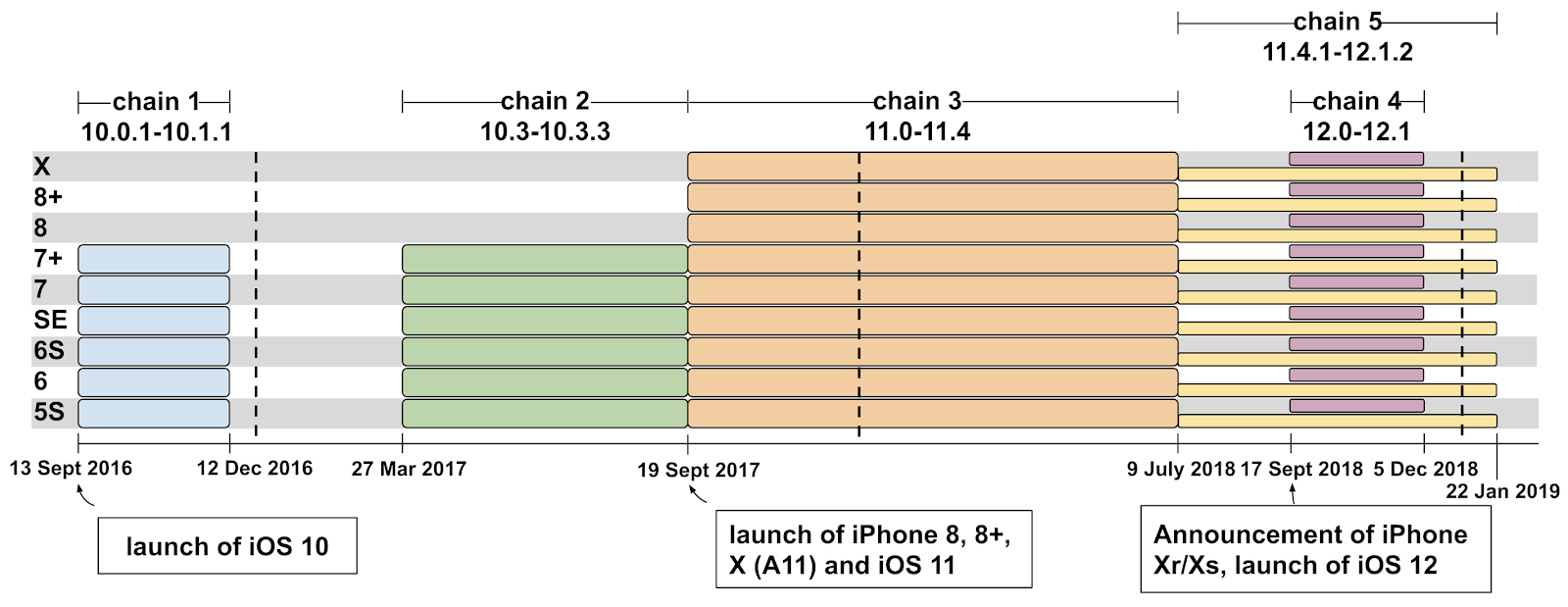

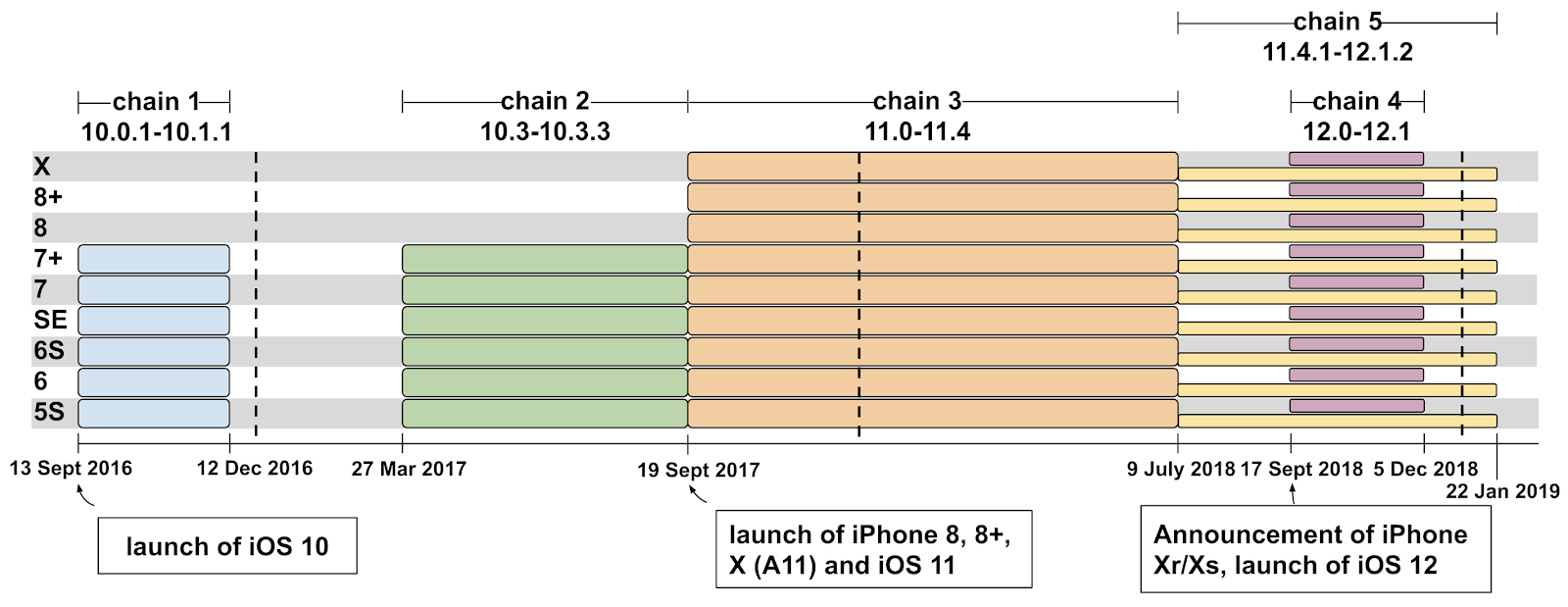

Уязвимости были организованы в пять цепочек — наборов из уязвимостей, которые вместе позволяют запускать на разных iPhone вредоносную программу под правами суперпользователя, что по сути позволяет ей делать что угодно и получать доступ к практически любым данным.

Каждая из цепочек была нацелена на определенные версии iOS. Первая из них была нацелена на версии с 10.0.1 по 10.1.1 и, по-видимому, была активна с сентября 2016 года. Последняя из них работает с версиями операционной системы с 11.4.1 по 12.1.2.

Механизм работы цепочек был следующим:

Единственный недостаток этой схемы заключался в том, что после перезагрузки устройства вредоносная программа уже не запускалась и ее было необходимо устанавливать заново.

Исследователи выяснили, что вредоносная программа активируется каждую минуту и пересылает на сервера злоумышленников данные популярных мессенджеров, таких как WhatsApp, iMessage и Telegram, причем в расшифрованном виде.

Кроме того, зловред пересылает все фотографии из галереи и местоположение, а также копирует пароли и ключи из встроенного в iOS менеджера паролей «Связка ключей», что позволяет злоумышленникам получать доступ к множеству аккаунтов пользователей.

Таким образом, успешная атака приводила к получению злоумышленниками прав суперпользователя (root-доступ) на смартфоне Apple, что давало им возможность дальнейшее проведение манипуляций через незаметно внедренные вредоносные приложения на гаджет, включая удаленное управление устройством, похищение любых данных пользователя и круглосуточную слежку за ним.

По данным специалистов Google, почти все уязвимости использовались для похищения фотографий и сообщений пользователей гаджетов Apple, также эти атаки позволяли устанавливать на гаджеты скрытые приложения для доступа к данным банковских карт и счетам пользователей, также у злоумышленников был доступ к сохраненным паролям.

Специалисты Google Threat Analysis Group по результатам своего расследования проинформировали Apple о найденных уязвимостях (CVE-2019-7287 и CVE-2019-7286) в феврале 2019 года и предоставили неделю на их исправление.

Через шесть дней компания выпустила специальный обновление iOS 12.1.4, в котором заблокированы возможности взлома устройств с помощью найденных уязвимостей..

Таким образом, в своей публикации Google Project Zero также отмечают, что все обнаруженные уязвимости уже исправлены Apple, а кроме того, они бесполезны против гаджетов на базе процессора A12 (iPhone XS и XR), потому что в нем Apple применила новую защиту от атак на JIT-компилятор.

Тем не менее, в Google Project Zero предупреждают, что еще не обновленные устройства Apple, а также те, на которые iOS 12 установить уже нельзя (все смартфоны до iPhone 5 и iPhone 5C включительно, планшеты до оригинального iPad Air включительно), остаются уязвимы и их пользователи могут потерять свои данные, просто проводя время в интернете.

Оказывается, ранее в начале 2019 года специалисты Google Threat Analysis Group (TAG) обнаружили в сети специально измененные злоумышленниками популярные сайты, которые каждую неделю посещали тысячи разных пользователей. Взлом таких сайтов был незаметным для их хозяев и заключался во внедрение вредоносного кода, который использовал неизвестные ранее уязвимости в iOS (уязвимости нулевого дня). Таким образом могли быть случайно атакованы любые пользователи с iPhone, которые открывали зараженную страницу в браузере Safari своего устройства.

Технически, взлому могли быть были подвержены и другие браузеры, а также планшеты iPad, потому что в iOS разработчики могут использовать только системный движок WebKit, однако исследователи TAG отмечают, что атаки были нацелены именно на iPhone и Safari.

Всего специалисты по безопасности выявили обнаружили 14 уязвимостей, использованных злоумышленниками.

Семь уязвимостей были нацелены на веб-движок WebKit, пять на ядро iOS, а еще две обходили механизмы песочницы (изолированной среды исполнения приложений).

Уязвимости были организованы в пять цепочек — наборов из уязвимостей, которые вместе позволяют запускать на разных iPhone вредоносную программу под правами суперпользователя, что по сути позволяет ей делать что угодно и получать доступ к практически любым данным.

Каждая из цепочек была нацелена на определенные версии iOS. Первая из них была нацелена на версии с 10.0.1 по 10.1.1 и, по-видимому, была активна с сентября 2016 года. Последняя из них работает с версиями операционной системы с 11.4.1 по 12.1.2.

Механизм работы цепочек был следующим:

- сначала злоумышленники с помощью багов в JavaScript-движке JSC получали возможность читать и писать в память смартфона, а затем использовали эту возможность, чтобы записать в область памяти JIT-компилятора двоичный исполняемый код;

- далее у них появлялась возможность запускать на смартфоне полноценный исполняемый код, повышающий привилегии до суперпользователя;

- далее этот код копирует в папку /tmp исполняемый файл и заставляет систему запускать его.

Единственный недостаток этой схемы заключался в том, что после перезагрузки устройства вредоносная программа уже не запускалась и ее было необходимо устанавливать заново.

Исследователи выяснили, что вредоносная программа активируется каждую минуту и пересылает на сервера злоумышленников данные популярных мессенджеров, таких как WhatsApp, iMessage и Telegram, причем в расшифрованном виде.

Кроме того, зловред пересылает все фотографии из галереи и местоположение, а также копирует пароли и ключи из встроенного в iOS менеджера паролей «Связка ключей», что позволяет злоумышленникам получать доступ к множеству аккаунтов пользователей.

Таким образом, успешная атака приводила к получению злоумышленниками прав суперпользователя (root-доступ) на смартфоне Apple, что давало им возможность дальнейшее проведение манипуляций через незаметно внедренные вредоносные приложения на гаджет, включая удаленное управление устройством, похищение любых данных пользователя и круглосуточную слежку за ним.

По данным специалистов Google, почти все уязвимости использовались для похищения фотографий и сообщений пользователей гаджетов Apple, также эти атаки позволяли устанавливать на гаджеты скрытые приложения для доступа к данным банковских карт и счетам пользователей, также у злоумышленников был доступ к сохраненным паролям.

Специалисты Google Threat Analysis Group по результатам своего расследования проинформировали Apple о найденных уязвимостях (CVE-2019-7287 и CVE-2019-7286) в феврале 2019 года и предоставили неделю на их исправление.

Через шесть дней компания выпустила специальный обновление iOS 12.1.4, в котором заблокированы возможности взлома устройств с помощью найденных уязвимостей..

Таким образом, в своей публикации Google Project Zero также отмечают, что все обнаруженные уязвимости уже исправлены Apple, а кроме того, они бесполезны против гаджетов на базе процессора A12 (iPhone XS и XR), потому что в нем Apple применила новую защиту от атак на JIT-компилятор.

Тем не менее, в Google Project Zero предупреждают, что еще не обновленные устройства Apple, а также те, на которые iOS 12 установить уже нельзя (все смартфоны до iPhone 5 и iPhone 5C включительно, планшеты до оригинального iPad Air включительно), остаются уязвимы и их пользователи могут потерять свои данные, просто проводя время в интернете.