В трёх предыдущих статьях (один, два, три) мы рассказали о том, как модернизировали проводную сеть в офисе «Инфосистемы Джет». Теперь пора рассказать о модернизации беспроводной сети.

Недостатки старой сети

Беспроводная сеть в нашем офисе была построена на оборудовании другого вендора. И работа этой сети вызывала серьезное недовольство как у пользователей, так и у системных администраторов.

Что не нравилось пользователям?

К сети было непросто подключиться. У нас была реализована концепция BYOD (bring your own device), когда пользователь мог самостоятельно подключить устройство к сети. Например, если устройство, подключаемое к сети, является корпоративным ноутбуком сотрудника, то ему нужно предоставить доступ как к ресурсам компании, так и в интернет. А если пользователь принес свое устройство — смартфон, планшет, — то надо предоставить ему доступ только в интернет. Несмотря на такую возможность, поддержка беспроводной сети требовала больших усилий администраторов, так как возникало множество ситуаций, с которыми приходилось разбираться в индивидуальном порядке. Плюс масса нюансов с фрагментированными платформами, когда нет стандартизированных рабочих мест. В итоге ресурсные затраты на утрясание всех аспектов выходили совсем нецелесообразными. Логичнее было построить все заново.

Какие нарекания вызывала сеть Wi-Fi у администраторов?

Приходило огромное количество заявок от пользователей с теми или иными проблемами подключения, невозможности настроить оборудование и т. д. Кроме того, старая сеть создавалась примерно в 2012–2013 годах, а с тех пор и стандарты изменились, и скорости стали выше.

Мы посчитали и поняли, что модернизировать существующую сеть получится дороже, чем полностью заменить её на новую, с применением архитектуры и оборудования компании Huawei. На том и порешили.

В качестве технической основы решения выбрали точки доступа Huawei AP6050DN и AP6052DN. Это современные устройства, которые поддерживают стандарты IEEE 802.11b/g/n/ac и работают в диапазонах 2,4 ГГц и 5 ГГц. Также мы решили использовать контроллер беспроводной сети Huawei AC6605 (точнее, два контроллера, объединенные в кластер) и программно-аппаратный комплекс Huawei Agile Controller Campus (HACC) — для авторизации пользователей и управления доступом.

Радиообследование

Поскольку к существующей сети Wi-Fi у нас были нарекания не только к способу подключения, но и к качеству радиопокрытия, мы начали с радиообследования. Традиционно это осуществляется путем обхода всех помещений с ноутбуком, утыканном адаптерами для измерений, и настроенным ПО AirMagnet. В каждом помещении нужно сделать несколько замеров, зафиксировав положение ноутбука.

Рассказывает Александр Гуляев asha77: в нашем офисе много длинных коридоров, таскать измерительное оборудование самостоятельно — долго и утомительно. Походив так денек-другой, мы устали и решили собрать что-нибудь более технологичное. Погуглили. На Авито за 2500 рублей был куплен полудохлый гироскутер. Из остатков профилей от видеостены было скручено подобие базы, в которую интегрированы куски безжалостно распиленного гироскутера со всеми его внутренностями плюс Raspberry Pi. Коллеги подогнали программатор, а креативные немцы (или они голландцы?) с гитхаба — софт, который заливается в контроллер гироскутера и позволяет управлять командами через RS232 от Raspberry PI. В сам PI было залито приложение на Node.js для управления контроллером со смартфона. Получился робот (назвали Робиком), который возит за оператором ноутбук. Благодаря Робику детальное радиообследование офиса заняло почти в два раза меньше времени, чем в обычном варианте. Это при том, что практически ничего не дотачивали за неимением времени.

Не без помощи Робика выяснилось, что уровень сигнала у нас достаточно неплохой. Значит, точки доступа были расставлены в правильных местах с нормальной плотностью. Но некоторые из них в диапазоне 2,4 ГГц мешали друг другу. Поэтому мы решили после модернизации в местах с высокой плотностью установки точек на части точек отключить 2,4 ГГц и использовать только 5 ГГц.

Кроме того, в местах с большой плотностью мы установили точки доступа серии AP6052DN, а не AP6050DN. Они позиционируются вендором именно для мест с большим количеством абонентов. AP6052DN имеют два передатчика, один из которых работает в двух диапазонах и автоматически переключается на оптимальный, а второй передатчик работает только на 5 ГГц.

Безопасность

Беспроводной доступ всегда предполагает наличие механизма авторизации, потому что радиоэфир — это открытая среда, и прослушивать его может кто угодно. Поэтому вопросам безопасности — шифрованию, авторизации, — должно уделяться максимальное внимание. С этого и нужно начинать проектирование беспроводной сети.

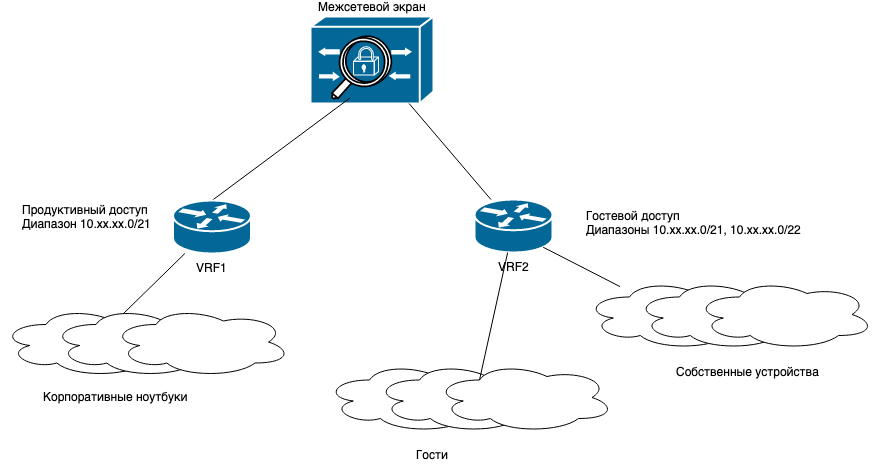

У нас есть три типа доступа: production-доступ, гостевой доступ и подключение собственных устройств сотрудников.

Production-доступ

Production-доступ используется на корпоративных ноутбуках. Сотрудники могут обращаться к тем же самым корпоративным ресурсам, что и при подключении по проводу. Индустрия для такого варианта давно выработала стандартную схему авторизации по стандарту WPA2.

Авторизация производится по персональным сертификатам пользователей. В старой сети вендорское решение для авторизации представляло собой отдельный удостоверяющий центр и самостоятельно генерировало пользовательские сертификаты. Работало по принципу «один раз настроил и все работает», но, если что-то шло не так, наша служба технической поддержки не могла извлечь сгенерированный сертификат и поставить его на устройство пользователя вручную.

Поэтому решили, что проприетарного решения у нас больше не будет, и мы будем интегрироваться с существующим корпоративным удостоверяющим центром Microsoft. Есть три способа установить пользовательский сертификат на компьютер пользователя: через групповые политики AD, принести ноутбук в отдел информационно-технической поддержки, сотрудник которого поставит сертификат, либо воспользоваться автопровижинингом.

Поговорим о третьем способе. Как это работает? Пользователь пытается подключиться к нашей беспроводной production-сети. Если он это делает в первый раз, его автоматически перенаправляют на наш внутренний портал Huawei, который реализован с помощью продукта Agile Controller Campus, и предлагают запустить небольшую утилиту.

Эта утилита инициирует обращение Huawei Agile Controller Campus к корпоративному удостоверяющему центру, генерирование индивидуального сертификата пользователя, и установку его в хранилище сертификатов на локальном компьютере.

Вообще в компаниях, в которых все рабочие места более или менее стандартны, удобнее распространять сертификаты по рабочим станциям с помощью групповых политик Microsoft средствами Active Directory. Но у нас это возможно не для всей организации, потому что многие компьютеры работают на Linux. Поэтому больше всего страдают те разработчики, у которых установлены различные отечественные варианты Linux. Разнообразные современные ИТ-решения для таких ОС, к сожалению, появляются в последнюю очередь.

В связи со всем сказанным, всегда должна быть возможность ручной настройки рабочей станции.

Гостевой доступ

Любой сотрудник нашей компании может пригласить гостя. Если ему потребуется доступ в Интернет, то при подключении к корпоративной Wi-Fi сети система автоматически перенаправляет его на портал авторизации (Captive Portal). При этом логин и пароль гость получает у сотрудника, который его пригласил.

Но откуда сотрудник возьмет этот логин с паролем? Раньше специалисты информационно-технической поддержки раз в один-два месяца генерировали наборы логинов и паролей, которые можно было получить на стойке в приёмной. Любой сотрудник мог подойти к секретарям и попросить данные для входа в сеть. Затем секретари отправляли в службу информационно-технической поддержки письмо с информацией, каким сотрудникам и для каких посетителей была предоставлена информация.

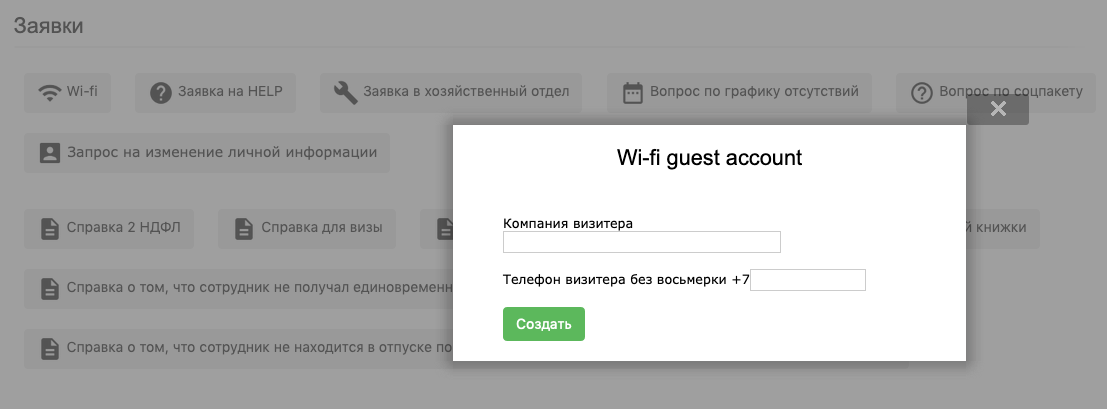

Как вы понимаете, схема была слишком неудобной и устаревшей. Поэтому в новой сети мы применили совершенно другой подход. Теперь у нас есть раздел на внутреннем портале, где достаточно ввести название компании и мобильный телефон гостя. Ему на телефон приходит SMS с данными для входа, а сотруднику на почту приходит подтверждение об успешной операции. В качестве резервного варианта на переходный период мы оставили и привычную схему с секретарями.

У продукта Huawei Agile Controller Campus (HACC) есть несколько веб-интерфейсов для использования в различных целях: портал авторизации для гостей, админский интерфейс, портал самообслуживания и SOAP-модуль. У SOAP-модуля есть различные API, с помощью которых можно управлять HACC из стороннего программного обеспечения. Поэтому мы написали интерфейс для взаимодействия нашего корпоративного портала с решением Huawei.

Для гостевого Wi-Fi мы предоставляем доступ в интернет и к ресурсам компании, открытым во внешнюю сеть. У нас запрещены торренты и трафик в сети, которые считаются ботнетами; запрещён доступ к ресурсам для взрослых и к хостам, предназначенным для обхода ограничений. Благодаря такой политике у нас пока не было всплесков безумного трафика с гостевого Wi-Fi, и мы не ограничиваем пропускную способность.

Собственные мобильные устройства

В нашей новой сети для авторизации собственных устройств применяется протокол EAP-TTLS, а не EAP-TLS, т. е. на стороне пользователя сертификаты не используются, потому что автоматически поставить сертификат на произвольное устройство — крайне сложная задача. Рискну предположить, что ни один вендор не сможет её решить.

В тоже время у подключения по EAP-TTLS есть свой недостаток: злоумышленник может установить свою точку доступа и попытаться каким-то образом отловить в эфире логины и хэши паролей наших пользователей. Поэтому с логинами и паролями, которые применяются для доступа к корпоративным ресурсам, в гостевую сеть подключаться нельзя.

Мы ввели отдельные логины и пароли для подключения персональных мобильных устройств. Они генерируются по тому же принципу, что и гостевые: любой пользователь может зарегистрировать своё мобильное устройство на специальном портале самообслуживания. Сейчас он реализован через одну из веб-форм Huawei Agile Controller Campus. Регистрация действует в течение определённого периода, который заканчивается вместе с наступлением даты обязательной смены пароля в соответствии с корпоративными политиками ИБ.

Если кто-то из сотрудников хочет принести собственный ноутбук, планшет или смартфон и получить с него доступ не только в интернет, но и к корпоративным ресурсам, то придётся согласовать это с руководством службы безопасности, затем пойти в отдел информационно-технической поддержки, где ему сгенерируют и установят отдельный сертификат, аналогично схеме подключения корпоративных ноутбуков.

Внештатники

Кроме штатных сотрудников у нас есть и сотрудники внештатные, которым тоже необходимо по работе выходить в интернет, в том числе по Wi-Fi. Для них мы используем тот же профиль, что и для подключения мобильных устройств штатных сотрудников. Это избавляет от необходимости заводить для внештатников персональные аккаунты, не нужно вводить их в корпоративную систему Active Directory, не нужно заниматься сложными согласованиями со службой безопасности — в общем намного меньше головной боли. Но при этом мы можем предоставить им контролируемый нами доступ в Интернет.

Или, скажем, купил какой-то сотрудник себе личный ноутбук. Он хочет сразу его подключить, поставить последние обновления и так далее. В этом случае ему не надо идти в отдел информационно-технической поддержки и согласовывать подключение своего ноутбука к сети. Он самостоятельно подключает его к беспроводной сети и сразу начинает работать. И хотя доступ к внутренним корпоративным ресурсам ему перекрыт, в интернет за обновлениями — пожалуйста.

Организация сети

Точки доступа подключаются к тем же самым коммутаторам доступа, что и пользовательские рабочие станции. Подключаются в отдельных VLAN, которые заведены в отдельные VRF. Соединяются точки доступа с контроллерами БЛВС Huawei AC6605 по протоколу CAPWAP. Контроллеры объединены в отказоустойчивый кластер, один контроллер выполняет роль основного, второй — резервного. Huawei Agile Controller Campus выполняет для них роль сервера авторизации.

В итоге трафик Wi-Fi идёт между точками доступа только через контроллер. Падение производительности для нас несущественное, а с точки зрения управляемости и реализации различных функций информационной защиты такая схема гораздо удобнее.

Беспроводной трафик с мобильных устройств контроллер передает в основную сеть. Трафик от разных SSID передается с использованием различных VRF. Мы их завели в количестве двух штук — один для гостей и собственных устройств сотрудников, второй для рабочей сети.

Пользователи получают IP-адреса с корпоративного DHCP-сервера. Раньше у нас для каждого SSID был один большой диапазон на 512 устройств, а теперь для гостевого доступа выделено четыре IP-диапазона (на 256 устройств каждый), а для рабочего доступа и собственных устройств выделено по 8 диапазонов (также по 256 устройств в каждом). Из какого бы диапазона пользователь ни получил IP-адрес первоначально, при любых перемещениях по офису этот IP-адрес будет сохранен за пользователем.

В то же время у выбранной нами архитектуры сети есть и недостатки — появилось больше точек контроля, за которыми надо следить. В частности, когда пользователь подключается, ему из нашей сетевой инфраструктуры виден не только единственный шлюз по умолчанию, но и другие IP-адреса. Для гостевого доступа это не очень хорошо с точки зрения информационной безопасности, потому что чем меньше информации о нашей инфраструктуры доступно гостю, тем лучше.

Для решения данных проблем в гостевых сетях мы приняли следующие базовые меры безопасности:

- включили так называемый private-режим для того чтобы исключить передачу трафика между подключенными беспроводными устройствами;

- закрыли доступ ко всем сетевым устройствам, которые являются маршрутизаторами в гостевых IP-диапазонах, обычными списками доступа.

Huawei Agile Controller Campus

Huawei Agile Controller Campus представляет собой программно-аппаратный комплекс. ПО написано на Java с использованием фреймворка Tomcat и работает на сервере под управлением Windows Server 2012 (может работать и под SUSE Linux). В качестве БД может использоваться или Microsoft SQL Server, или Oracle.

Когда мы инициировали проект перестройки офисной сети, Huawei предоставляла HACC только в физическом варианте, поэтому нам пришлось закупить целых три сервера. Один из них называется System Manager — он содержит базу данных и все веб-интерфейсы. Два других сервера равнозначно резервируют друг друга — это System Controllers. Именно с ними взаимодействует (по протоколу RADIUS) контроллер БЛВС при подключении и авторизации пользователей. То есть контроллер БЛВС каждый раз спрашивает у любого доступного System Controller, можно ли такому пользователю с такими учётными данными получить доступ к Wi-Fi.

Пока мы реализовывали наш проект, Huawei предложила возможность виртуализировать серверы. Разумеется, мы тут же этим воспользовались. Теперь у нас вместо трёх физических серверов две виртуальные машины. Это сразу избавило от массы проблем, в частности, с отказоустойчивостью, резервированием System Manager и резервным копированием базы (потому что виртуальная машина копируется с помощью снэпшота и резервируется средствами фермы виртуализации).

Рассылка SMS

И напоследок пара слов о механизме рассылки SMS с логинами и паролями для гостевого доступа. В комплекте с физическими серверами HACC шёл GSM-модем, который подключается через последовательный порт. К сожалению, к виртуальной машине COM-порт не подключишь, но мы нашли решение. Оказалось, что наши инженеры, занимающиеся вопросами контроля доступа в офисе, покупают специальные шлюзы, которые позволяют завернуть трафик с серийного порта в Ethernet.

Мы использовали модель EverFocus EA-LAN1. Обычно они используются для подключения считывателей электронных пропусков, но и для китайского GSM-модема этот шлюз подошел прекрасно. В комплект к шлюзу прилагается драйвер виртуального последовательного порта, с которым HACC работает не хуже, чем с физическим. Так мы без проблем реализовали отправку SMS с виртуальных машин.

Максим Клочков

Старший консультант группы сетевого аудита и комплексных проектов

Центра сетевых решений

«Инфосистемы Джет»

Александр Гуляев,

главный системный архитектор

Центра сетевых решений

«Инфосистемы Джет»

Комментарии (27)

Sabubu

24.09.2019 15:54А вот интересно. Вы много раз упомянули компанию Huawei, а известно ли вам что-то о наличии или отсутствии в них недокументированных функций для удаленного доступа сотрудников Huawei? Например, делали ли вы анализ трафика для проверки, не "отзваниваются" ли эти устройства производителю, какую информацию передают, с какой периодичностью? Нет ли у них открытых портов или иных средств для удаленного доступа? Тем более, что тут обрабатываются персональные данные.

Ну и не очень понятно, зачем такая сложная схема для доступа. Разве нельзя просто сделать отдельную изолированную подсеть для гостей и периодически менять к ней пароль? Система с СМС выглядит как усложнение, хотя, может, для больших компаний это нормально.

mklochkov Автор

24.09.2019 16:08> Например, делали ли вы анализ трафика для проверки, не «отзваниваются» ли эти устройства производителю

Анализ всего передаваемого в Интернет трафика у нас в определенной степени делается, не только для устройств Huawei, но и вообще для всего, что использует наш Интернет-канал. Ничего сверхъестественного пока не нашли.

Анализа на отсутствие недокументированных возможностей (аппаратных закладок) мы не делали, это прерогатива ФСБ.

Ну и по поводу сети для гостей с периодической сменой пароля — обсуждался и такой вариант, решили всё же сделать прилично, чтобы можно было показывать клиентам. Опять же, если дойдет до расследования инцидента — хорошо бы, чтобы в логах оставались следы.

VGusev2007

24.09.2019 16:44Про бесшовность выше написал, хотелось бы подробностей :)

Schalker

25.09.2019 23:42Внимательно прочёл. Даже два раза. Лично для меня статья — антиреклама решений HUAWEI WiFi.

Я с 2014 года мучаюсь с китайской WiFi. Все решение — « одеяло из лоскутков». Нет системного подхода. Windows, Java, Tomcat, Сертификация из AD. Как со всей этой свалкой управляться?

Ну ладно бы если подобное решение реализовали бы в Европе. Но как я понял, реализовано в России? И это при том, что в России отличные реализации WiFi сетей.

К счастью, у меня на Хозяйстве только публичный WiFi на HUAWEI. И « перестройка» на нормальные системы управления практически закончилась

Я ничего не имею против Access Point и контроллеров от HUAWEI. Но разве не понятно стало в 2019 году, что основа сети — это управляющие системы, нормальные системы сертификации.

nuearth

26.09.2019 11:11Просто у китайцев другой подход к жизни, видимо.

Знаю несколько случаев, когда неоднократно вызывали китайских инженеров, которые по месту допиливали прошивку контроллера…

Или вот как-то на радиообследовании автономную точку запускали, активное обследование делали, кадры захватывали, retry смотрели и все такое… после перестановки точки на новое место смотрим, а точка на другой канал ушла, сама. Причем в консоли все норм показывает. Такие дела с этим Huawei. Но надежда, что они начнут делать лучше, она еще есть…

mklochkov Автор

26.09.2019 13:43Первый раз о компании Huawei и ее оборудовании я услышал в 2001 году. За прошедшие 18 лет они изменились просто космически, и продолжают меняться. Конкурентам, я считаю, следует сделать определенные выводы.

nuearth

26.09.2019 14:45Согласен. У них есть все шансы, но резкого прорыва я не ожидаю.

Квадратик за 2018 думаю актуален. Ну, может чуток продвинется.

По новому квадратику пока вроде нет публикаций открытых. Но в качестве разработки именно Wi-Fi им еще есть куда стремиться, это моё личное мнение. Надеюсь, что они подтянутся за остальными. Кстати, может кто знает, когда у Huawei появилась первая Wi-Fi линейка?

mklochkov Автор

26.09.2019 09:46Все ваши вопросы — к продукту Huawei Agile Controller Campus. Да, продукт сложный, архитектура его неидеальна, местами загадочна. Тем не менее, наши задачи он решает.

Справедливости ради — продукт активно развивается. Новые версии уже будут не на Windows/MS SQL.

nuearth

26.09.2019 11:49Традиционно это осуществляется путем обхода всех помещений с ноутбуком, утыканном адаптерами для измерений, и настроенным ПО AirMagnet. В каждом помещении нужно сделать несколько замеров, зафиксировав положение ноутбука.

Думаю, что эту традицию можно смело менять. Понимаю, что динозавр еще жив, и денег было заплачено не мало, но есть более интересные и удобные решения. Sidekick на бок, iPad mini (весом 300гр) в руку и пошел, делать сёрвей… А этим роботом вы конечно хорошо пошутили… Кликал то на карте кто у вас, отмечая места «а вот я сейчас тут»?

mklochkov Автор

26.09.2019 13:40По карте кликал пока что инженер. Робота научим в следующем спринте.

Schalker

26.09.2019 19:23+1Об « активном развитии HUAWEI WiFi « мы услышали много сказок ещё в 2014 году. Когда HUAWEI подписался на спонсорство у FC Schalke 04 и BVB.

Претензий к железу было много, но китайцы достаточно быстро, « на коленке « исправляли прошивки Access Point & Controller.

Проблема совсем в другом. управляющие системы. В 2019 году ничего не изменилось. Все та же сборная солянка, надерганная « с миру по нитке». Жить с таким хозяйством не возможно. И я, и коллеги из BVB — в процессе перестройки.

Мы слишком поздно поняли стратегию Huawei. Вы повторяете наши ошибки. HUAWEI интересует только продажа железа. А вот какой Radius, Datenbank, DHCP вам втопить — им безразлично.

Вот только работать с этим хозяйством вам.

mklochkov Автор

26.09.2019 19:31> Вот только работать с этим хозяйством вам.

Мы и не отказываемся. Мы — интегратор, наша основная работа — помочь заказчику справиться с его зоопарком.

Мое мнение — «хороших» вендоров не бывает. Допускаю правда, что это профдеформация, потому что когда всё хорошо работает (т. е. без напильника и интуитивно понятно), нас не зовут.

Schalker

27.09.2019 08:52Справедливости ради, надо сказать, что и у остальных вендоров продукты не далеко ушли.

Каждый пилит под себя. Универсальных инструментов для удобного управления WiFi сетями практически нет на рынке. Очень сложно эксплуатировать сети без привязки к конкретному вендору.

Вот и приходится нам, " фронтовикам", допиливать, оставленное интеграторами.

У меня к 2016 году в эксплуатации было 7!!!! SSID. И у каждой свой Radius, фронтент и т.д.

Поседеть можно. К счастью " перестройка" практически заканчивается.

У нас «Будущее» уже начинается. Сети 5Г начинают запускаться потихоньку. WiFi будет составной частью. Системы AAA будут перестроены под 5G/4G/WiFi.

Информация к размышлению — большие общественные сети в Германии практически 1 в 1 копируют концепт МТ Hotspot 2.0, великолепно описанный тут же

Меня несколько раз просили переводить блог МТ :)

VGusev2007

Бесшовность есть, или там RSSI, только?

Не очень понял, если честно, чего добились… Переложили работу с секретарей на сотрудинков, которые приводят гостей?

А если гость немец? А если Итальянец? Бедный сотрудник ковыряется в его телефоне пытаясь объяснить, что сейчас (может быть, если не потеряется) придет СМС, и надо будет попрыгать на ушах? А если у гостя нет мобильного телефона? — В общем, из этой схемы, сотруднику будет проще всех гостей на себя зарегать. Теперь ваш сотрудник — секретариатом подрабатывать будет, возможно. Плюс ещё и кучу сотрудников надо научить, полагаю…

Ну как-то так. В общем, просто и удобно, это по-прежнему не выглядит. Но это не ваша вина, это, скорее всего черезпопность WiFi как такового.

Я правильно понимаю, что у Вас установлена Windows Server на контроллерах? Все лицензии CAL для точек доступа — приобрели? Это ж тоже деньги… + Виртуализировать лицензионную Windows отличную от DataCenter, очень дорого.

mklochkov Автор

Про гостей — гость авторизуется обычным Captive Portal. Ему приходит SMS примерно такого вида: «Network: jet.guest login: 12345 password: 6789». Он подключается к открытой сети jet.guest, пытается открыть любой сайт, и ему вылезает форма авторизации, где надо ввести логин и пароль. Мобильники и планшеты обычно сами выдают уведомление, что сеть требует авторизации.

Схема с EAP-TTLS (когда для подключения надо «ковыряться в телефоне») используется для собственных устройств сотрудников, компьютеров внештатных сотрудников и других «долгих» сценариев, которые не на один день.

Бесшовность — имеется в виду 802.11r? Есть, пробовали, но выключили — разницы с точки зрения юзабилити не увидели, но наблюдали проблемы с некоторыми устройствами.

На контроллерах — да, Windows Server 2012, про лицензироание не знаю, не подскажу, но допускаю, что действительно используется вариант DataCenter.

Лицензии CAL, а также лицензию Access Management NBI для работы SOAP API — да, приобрели. Разумеется, договорились о скидках, без скидок оно несколько кусается, да.

VGusev2007

Стоп, стоп, стоп… — Я правильно понимаю, что я сейчас подкачу на своём велосипеде к Вашему зданию, подключусь с левой симки по СМС и расскажу в Интернет, всяких гадостей, а потом вы будете за меня отдуваться?

Это ничего не стоит, в сравнении с лицензированием самой Windows по ядрам в кластере виртуализации. — Вы правда это сделали, ради такой задачи? :)

mklochkov Автор

> подключусь с левой симки по СМС и расскажу в Интернет, всяких гадостей, а потом вы будете за меня отдуваться?

Не так. Вы дожны прийти ко мне в гости. Я, под своей учеткой, зайду на внутренний корпоративный портал, введу ваш телефон, и вам на него придет смс. Дальше вы подключитесь к Интернету.

В логах сохраняется, какой сотрудник запросил гостевой доступ для гостя с каким мобильинком. Т. е. в случае чего отдуваться будем вместе.

VGusev2007

Ах, вот это уже годней, намного! Вопрос в том, придет ли СМС зарубежному гостю… — Но в любом случае, идея не плохая!

VGusev2007

Нет, имеется ввиду, костыльная бесшовность, как в Cisco, когда контроллер умный, и перекидывает клиента с точки на точку сам, без посылки каких бы то ни было пакетов клиенту… Как бесшовность покрытия у вас сделана в итоге? Это ведь самое главное в WiFi сети… В этом, не побоюсь этого слова, убогом мире WiFi… — Все деньги лежат именно тут при постройке реально годной сети. А у Вас чего? Каждая точка сама по себе вещает свой SSID, просто? :) Точно эти инвестиции стоили того?

nuearth

Это вам где про такое рассказали? Похоже, что кто-то заблуждается.

Такая «бесшовность» как вы описали, насколько мне известно, была только у Wi-Fi решений компании Meru Networks (не знаю, продолжил ли эту тему Fortinet, что их купил). Single Channel Architecture, очень специфичная штука.

Во всех остальных случаях решение переключится на другую точку по некому триггеру принимает клиент. Костыли, это «отстрел» слабых клиентов, с RSSI (на точке) ниже порогового + гистерезис. Такие костыли у всех наверно есть. Иногда они помогают, но иногда сильно мешают.

Если же что-то и хотеть от роуминга, то нужна поддержка 11k (список соседних точек, кандидатов) и .11v для большей гибкости. Кто забыл, хорошо описано тут. Причем такая поддержка обязательна со стороны клиента. Иначе чуда не случается. А если есть поддержка на точках/контроллере и клиентах, то тут нужен дизайн сети годный, чтобы в местах, где ходят люди было слышно 2 точки доступа с хорошим уровнем, стремищемся к -65дБм.

Всё остальное, что говорят про «бесшовность» это фантастика. Швы всегда будут, но если вы видите на своём экране что-то такое, то вы на пути к успеху…

Моё инженерное мнение, сеть с быстрым роумингом, можно построить на любом приличном вендоре, но деньги нужно потратить на проектирование, которое подскажет сколько точек нужно в вашем случае, для ваших устройств, которые, конечно же, поддерживают вспомогательные протоколы, k/v/r. А про понятие «бесшовный» роуминг, лучше забыть…

VGusev2007

Ну у CISCO ведь издавна были контроллеры, и вот это вот всё для бесшовного роуминга, и там контроллер каким то чудом очень быстро перекидывал клиента с точки на точку, до изобретения k/v/r… Разве не так? RSSI — костыль, конечно.

nuearth

Была такая проприетарная тема CCX и если клиентские устройства поддерживали алгоритмы, то некий AP-assisted-roaming был теоретически возможен. Практически же он зависил от корректности дизайна Wi-Fi сети. Потом Альянс сделал Voice Enterprise Certification. Если хотите понять, вот тут хорошо представлено. Итак, если вендорское и клиентское оборудование поддерживает Voice Enterprise, инженер прочитал и понял CWDP курс, в дополнении к вендорскому Design Guide, потом сеть была хорошо спроектирована, построена, настроена и протестирована, то да, у вас будет быстрый роуминг. Понимаете, сколько факторов? Можете еще годную статью на тему прочесть, чтобы уложилось в голове: Роуминг в сетях WiFi — 802.11i/r/k/v/OKC, что нам действительно нужно и как это распознать

Например мой Samsung S8 поддерживает сертификацию, что видно на сайте wi-fi.org

Cовременные iPhone давно не заморачиваются с сертификацией Wi-Fi Альянса, но честно поддерживают 802.11k/r/v и способны работать адекватно. А если закачзик требует «бесшовного роуминга» для всего его зоопарка устройств, технически это невозмножно, как бы он не пыжился, начитавшись маркетинговых материалов.

VGusev2007

Спасибо! Очень толковый ответ!