На прошлой неделе эксперт по сетевой безопасности Майкл Гровер заявил, что вскоре широкое распространение получат внешне нормальные дата-кабели для мобильных устройств под управлением iOS, которые на самом деле представляют собой инструмент для удаленного управления ПК, к которым подключены.

Эксперты разработали подобный девайс несколько месяцев назад, а сейчас запустили фабричное производство. «Он (кабель) выглядит вполне обычно, работает тоже как нужно. Даже ПК не определит разницу между этим и оригинальным кабелем, никаких изменений в диспетчере устройств не будет. Но все же это хакерский девайс, который позволяет перехватывать управление устройством», — сообщил один из исследователей по информационной безопасности.

В августе этого года кабель, который получил название O.MG Cable, был показан на конференции Def Con.

Сейчас готова и работает версия для iPhone. Как и говорилось выше, телефон, подключенный этим кабелем к ПК или зарядке, нормально заряжается, отправляет и передает данные — все как обычно. Но кроме стандартной «начинки» есть в этом кабеле и беспроводная точка доступа, к которой могут подключаться злоумышленники. Как только это сделано, появляется возможность выполнять команды на ПК.

Процесс работы описывается как «это то же самое, что сидеть за клавиатурой и мышью жертвы, только работать можно удаленно».

Разработчик после доклада стал продавать разработанные им кабели (да, на самом деле речь идет не о разборе обнаруженного экспертами кабеля, а об их собственной разработке). Стоимость — $200 за штуку, причем в будущем цена упадет за счет массового производства — кабели начали выпускать на фабрике.

По словам разработчика, о продаже кабелей станет известно в момент, когда наберется партия определенного объема — в этом случае будет выпущено отдельное уведомление.

Распространением шпионских кабелей станет заниматься компания Hak5, которая продает разного рода шпионские устройства и инструменты по кибербезопасности.

Кабель, о котором идет речь — результаты многомесячной работы целой команды талантливых специалистов.

Последствия поступления кабелей с аппаратным бэкдором в продажу сложно представить — ведь не только спецслужбы, но и обычные люди смогут без проблем шпионить друг за другом. Этот кабель почти не отличается от оригинального, так что на работе или даже в кафе оригинал можно сменить на шпионскую подделку. Жертва подмены не заметит.

«USB-имплант» при необходимости можно «убить» по команде, поданной удаленно. Сообщается, что кабели поставляться с целым набором инструментов для взлома и слежения.

Радиус действия беспроводной точки доступа составляет около 100 метров. Если использовать мощную антенну, это расстояние можно значительно увеличить. Кроме того, встроенная точка доступа может быть сконфигурирована для выхода в интернет. И тогда злоумышленник без проблем может подключиться к своему инструменту из любой точки мира.

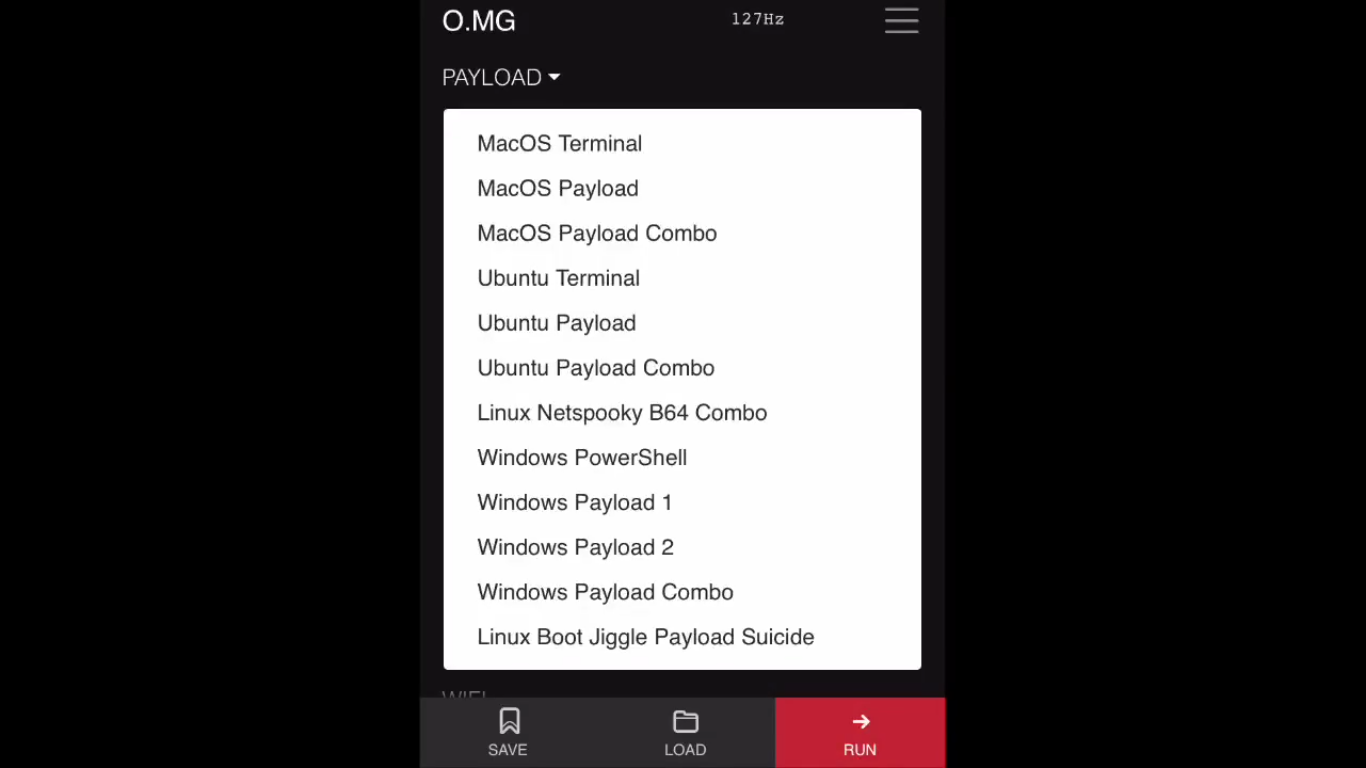

Известно также, что кабели создаются с нуля — это не модифицированные кабели Apple. Они поставляются с уже готовыми пейлоадами. Кабель определяется системой как HID (Human Interface Device), то есть USB-девайс для взаимодействия с человеком (обычно это клавиатура, мышь, игровой контроллер и т.п.). Отличить непосвященному человеку одно HID-устройство от другого крайне сложно, да и для того, чтобы заинтересоваться этим вопросом, нужно предполагать, что в системе установлено нечто шпионское.

Разработчик известен в Twitter под ником _MG_. Он заявил, что продаваться девайс будет как инструмент для пентестеров и экспертов по информационной безопасности. Изначальная стоимость кабеля — $200. Тем не менее, тем же китайским фабрикам ничего не стоит наладить масштабное производство аналогичных устройств. Да и нет гарантии, что покупать такие кабели будут исключительно пентестеры, а не взломщики.

Комментарии (26)

EviGL

01.10.2019 20:51+4Даже ПК не определит разницу между этим и оригинальным кабелем, никаких изменений в диспетчере устройств не будет.

А потом:

Кабель определяется системой как HID (Human Interface Device), то есть USB-девайс для взаимодействия с человеком.

Куда же без старых добрых взаимоисключающих параграфов.

Так, в целом, классная штука, но не ужас-смерть-кошмар. Чтобы реально эксплуатировать этот бэкдор, нужно подловить момент когда пользователя нет у компьютера, а компьютер не заблокирован.

По сути, кабель подключается как удалённая клавиатура, в которую передаётся по Wi-Fi команда на открытие какой-либо консоли на целевой системе и скачивание нормального зловреда (чтобы дальше контролировать ПК жертвы уже с обратной связью и всеми плюшками). Это неплохо работает, но шухеру на этом этапе наводит очень много и если кто-то будет близко к компьютеру, ни о каком скрытом проникновении нет и речи.

tmin10

01.10.2019 22:28Вероятно, подключённый кабелем iPhone тоже является HID устройством, поэтому разницы не будет.

EviGL

01.10.2019 22:40Навскидку не должно такого быть. Нет сейчас айфона, чтобы проверить, но ему незачем применять этот интерфейс.

Скорее всего в первой цитате разработчик имел в виду, что HID-девайс можно активировать удалённо потом, при выполнении атаки, а не при каждом подключении кабеля. Но только это будет ещё плюс в копилку подозрительных действий, когда пользователь ничего не трогает, а подключился некий новый девайс.

namikiri

02.10.2019 00:29Нет, iPhone определяется как устройство с поддержкой MTP и ещё несколько (вроде два) чисто эппловских USB-девайса, драйверы для которых прилетают с iTunes.

hippohood

02.10.2019 14:49А можно сообщить что подключен второй монитор и новая клавиатура? Тогда через клавиатуру можно консоль открыть на втором (витуальном) мониторе и там уже бесчинствовать.

Но в принципе, если хакер сумеет подсунуть палёный кабель и находится в радиусе действия BT, то отвлечь пользователя от экрана на минуту это не такая уже и проблема

AllexIn

01.10.2019 21:14То есть просто вшили usb хост в кабель, чтобы эмулировать клаву и мышь через Wifi.

CrashLogger

01.10.2019 23:16+1Почему хост? Обычное HID устройство.

AllexIn

02.10.2019 10:46Совершенно верно. Почему-то подумалось что там нужен хост, но он там не нужен совершенно.

TimsTims

01.10.2019 22:36По моему раньше была тема по прошивке флешек, чтобы любопытные люди вставляя их в ПК, активировали её HID, и некая программа-шпион должна была набрать такую комбинацию клавиш, которая точно бы загрузила вредный скрипт на компьютер. Но как это сделать вслепую? Для винды: WIN+R: потом набор некоего cmd, а лучше что-то для PS. Но всегда есть шанс, что что-то пойдет не так.

А здесь как? По сути, мало того, что ты должен быть в 100 метрах, ты еще и должен видеть монитор к которому подключился этот кабель. Из множества моих знакомых, большинство из них пользуются компьютером очень редко, чаще всего такие кабеля используют для зарядки через usb-розетки. Не помню, когда в последний раз подключал iphone к компьютеру.

Ну и еще одно мнение: я думал это будет сервисный usb-кабель, который включает заводской debug-mode на iphone.

CrashLogger

01.10.2019 23:20Command — space, набираем 'terminal', нажимаем enter — открывается терминал. Дальше запускаем nano, набираем скрипт, сохраняем, запускаем. Монитор не нужен.

Goodkat

02.10.2019 02:51Не помню, когда в последний раз подключал iphone к компьютеру.

Ноутбучники любят телефон кабелем подключать.

Сел за спиной такого, отвлёк, чтобы он на экран не смотрел, а в это время твой сообщник через этот кабель вводит команды и елозит мышкой.

pronvit

02.10.2019 02:53но и обычные люди смогут без проблем шпионить друг за другом.

Как шпионить-то с помощью этого он собрался?

Naves

02.10.2019 09:22Выкинуть весь доморощенный хакерский функционал, и продавать этот кабель как разновидность IP KVM.

Бывают ситуации, когда комп где-то под потолком, и обычная беспроводная клавиатура еле-еле работает и теряет половину нажатий.

vladkorotnev

02.10.2019 11:33Там из "хакерского" разве что то, что как-то они это всё упихали в размеры стандартного комплектного айфоновского кабеля, в котором и изначально-то не прямо много места.

А просто клавиатура по вайфаю, кмк, уже давно существовать должна, разве нет?

RiseOfDeath

02.10.2019 10:45Мораль — надо предохраняться. Уже давно изобрели такой класс устройств, как «USB Condom».

Barabek

Это лучший Apple-гаджет сезона

lonelymyp

Возможно скоро появится lightning брелок с опцией jailbreak через checkm8, это будет лучший гаджет за всю историю)))