Злоумышленникам удалось взломать официальный сайт криптовалюты Monero. В итоге ресурс начал распространять вредоносное ПО, которое используется для кражи криптовалюты у тех, кто загружает с сайта криптовалютный кошелек.

Пользователи сайта сообщили об этом 18 ноября. Один из них заметил, что криптографический хэш для консольного (CLI) кошелька не совпадает с хэшем на сайте. За несколько часов удалось определить, что это вызвано не технической ошибкой, а кибератакой.

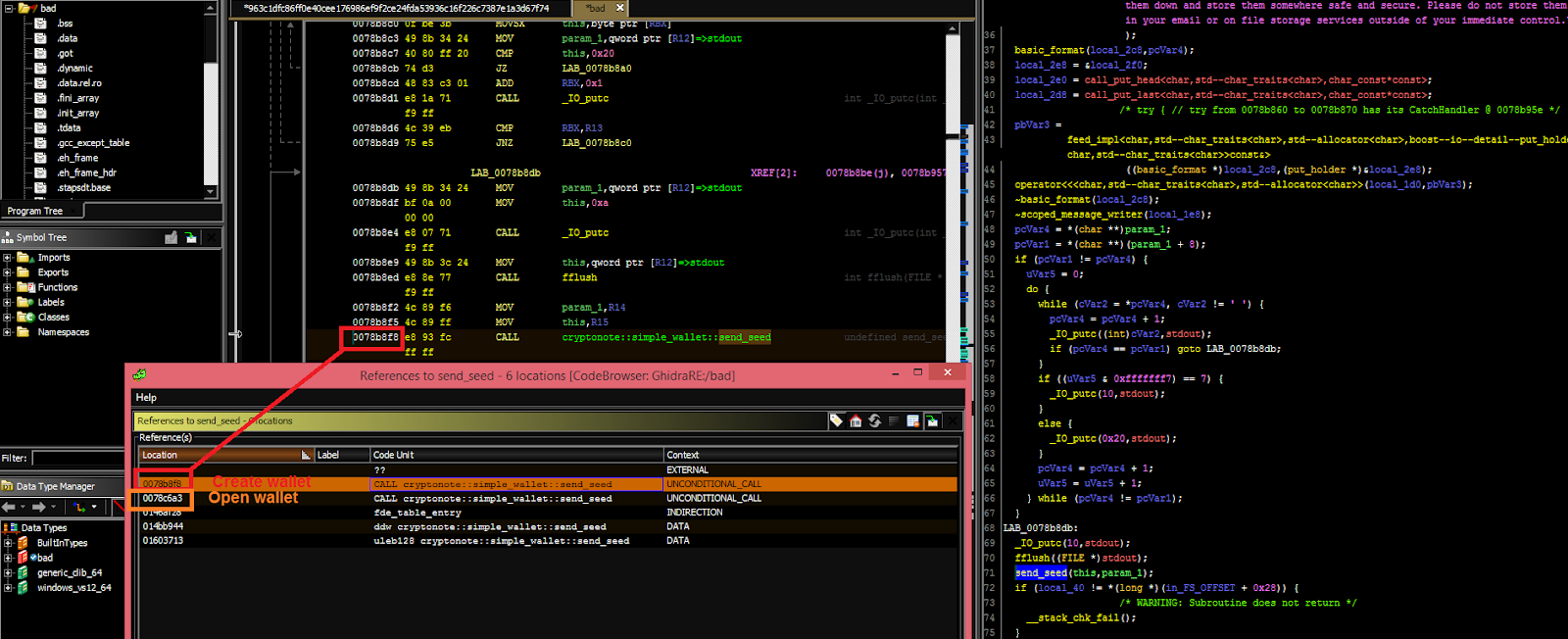

Хакеры смогли добавить в CLI-кошельки новые функции. Когда пользователь открывает или создает новый кошелек, они отправляют криптографический ключ для доступа к содержимому кошелька на сервер node.hashmonero[.]com. Затем вредоносное ПО отправляет содержимое кошелька на серверы node.xmrsupport[.]co и 45.9.148[.]65. Аналогичным образом действует вредоносная версия кошелька для Windows.

Администрация сайта официально подтвердила факт взлома. Всем, кто загрузил CLI-кошелек с сайта в период с 2:30 до 16:30 18 ноября, порекомендовали проверить хэши. «Если они не совпадают с официальными, удалите файлы и загрузите снова. Ни при каких обстоятельствах не запускайте скомпрометированные файлы», — заявила администрация Monero. Как пояснили админы, проблему удалось оперативно решить, то есть скомпрометированные файлы были в сети в течение примерно 35 минут, а бинарные файлы теперь подаются из другого безопасного источника.

Monero представила два руководства, которые помогут пользователям проверить подлинность своих бинарных файлов: проверка бинарных файлов в Windows (для начинающих) и проверка бинарных файлов в Linux, Mac или командной строке Windows (дополнительно). Подписанные хеши можно найти по ссылке getmonero.org/downloads/hashes.txt.

Атака привела к тому, что несколько пользователей потеряли свои средства.

Аналитик PwC по анализу угроз Барт Парис более внимательно изучил скомпрометированные двоичные файлы и обнаружил, что образец Linux был заражен вредоносным ПО для кражи монет. Он также смог получить образец вредоносного ПО Windows.

Blaze показал процедуру обнаружения вредоносных программ.

До этого Министерство юстиции США сообщило об аресте двух жителей Массачусетса, которые с помощью SIM-свопинга пытались украсть криптовалюты на сумму примерно $550 000. Все их жертвы имели отношение к криптовалютной индустрии. При использовании «подмены SIM-карты» киберпреступники сначала убеждают оператора сотовой связи жертвы переназначить номер ее сотового телефона на SIM-карту внутри контролируемого ими мобильного телефона. Затем они изображают из себя пострадавшего от действий поставщика сетевых учетных записей и требуют отправить им ссылку для сброса пароля учетной записи.

Комментарии (7)

robert_ayrapetyan

20.11.2019 17:42Почему те, кто могут подменить бинарники, не могут также поменять и файлы с хешами? getmonero.org/downloads/hashes.txt — что им мешало поменять тут значения?

Baigildin

Вот так украдут твои монеро, а ты ни доказать ни вернуть не сможешь.

А разработчики не могут сделать автоматическую проверку хеша CLI-кошелька с сервером?

Docal

А как проверка эта должна работать ?

justmara

ну как — запускаешь cli, он такой "так, вот мой бинарник, вот его хэш, полезу-ка на сервер и проверю". а хацкеры такие "return true;" в ломанном бинарнике — и все счастливы!

велоцераптор.жпг

TimsTims

Хэш держать на одном сервере, бинарник на другом. Естественно, чтобы серверы были никак не связаны друг с другом. Появляется точка отказа (хотя, если засунуть в CDN, то очень сложно положить статичный хэш), но она стоит того, чем людям терять свои деньги.

kuza2000

Так он не будет даже на сервер лезть. Скажет сам себе — я хороший, и точка)

TimsTims

Ну тут речь (в статье) шла про то, чтобы через cli пользователь сам проверил хэш, и сверить с хэшем на сайте.