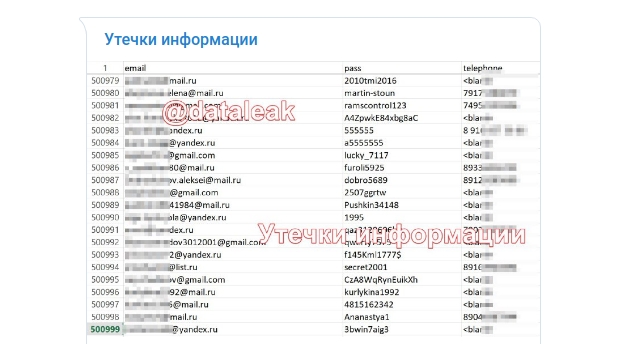

Согласно информации издания «Коммерсантъ» и телеграм-канала dataleak, в свободный доступ была выложена база данных пользователей портала "Job in Moscow Ru". Причем, кроме общедоступной информации, выгрузка с утечкой данных содержала логины (адреса электронной почты пользователей) и пароли к аккаунтам (в открытом текстовом виде) 500 998 пользователей, а также около 400 тыс. номеров телефонов.

Дамп с утекшей базой данных портала работы был датирован 23-им ноября 2019 года. По мнению специалистов по информационной безопасности, портал был взломан через одну из известных уязвимостей. Согласно открытой информации, на 27 ноября 2019 года на портале было размещено более 566 тыс. вакансий, а также более 195 тыс. резюме.

Журналисты издания «Коммерсантъ» смогли проверить часть логинов и паролей из этой базы, и на момент подготовки их публикации "Хакерам нашли работу", эти данные оказались актуальны, используя их можно было войти на страницы пользователей портала «Job in Moscow Ru». После того, как журналисты издания «Коммерсантъ» сообщили об этом представителю портала, эти данные (логины/пароли) были сброшены и с их помощью уже нельзя было войти в аккаунты пользователей.

По мнению экспертов, подобные утечки данных могут быть далее востребованы на рынке «поддельного трудоустройства», на котором мошенники обманом выманивают у пострадавших платежи за разные подготовительные услуги и предварительные материалы перед приемом на работу. «Мошенники рассказывают кандидату, что он уже почти принят, но нужно за что-то немного заплатить, например, за обработку документов или спецодежду, а получив деньги, они исчезают», — пояснил Ашот Оганесян, технический директор компании DeviceLock.

Порталом „Job in Moscow Ru“ владеет ООО «Форекс Консалтинг». Генеральный директор компании Юрий Морозов заявил, что нарушений законодательства по хранению данных с их стороны нет, а специалисты портала внимательно следят за возможными угрозами технической безопасности сайта.

„То, что при вводе логина и пароля из утекшей базы можно попасть на страницу пользователя, говорит о слабой защите авторизации, скорее всего, пароли хранились в открытом для владельцев сайта доступе“, — заявил Андрей Брызгин, руководитель департамента аудита Group-IB. „Используя личные данные и пароли пользователей, злоумышленники имеют шанс попасть в их аккаунты в социальных сетях и в электронную почту пользователей, ведь многие применяют один и тот же пароль на разных сервисах“, — предупредил Юрий Наместников, руководитель российского исследовательского центра «Лаборатории Касперского».

Другие игроки на рынке трудоустройства к произошедшей утечке относятся спокойно. „Данная утечка неприятна, но серьезных угроз для пользователей не представляет“, — сказал Алексей Захаров, основатель портала SuperJob.

Однако, директор центра мониторинга и реагирования на кибератаки Solar JSOC «Ростелекома» Владимир Дрюков считает, что имея доступ к резюме соискателей через их аккаунт на портале, злоумышленники могут получить достаточно чувствительную информацию о бывших работодателях, что дает возможность подмены резюме или вакансий определенной компании для нанесения ущерба ее деловой репутации.

Согласно новым данным телеграм-канала dataleak, его специалисты проверили пароли из этой базы на уникальность и выяснили, что из 500,998 пар логин/пароль, 84% никогда ранее не встречались в утечках.

Комментарии (21)

halted

28.11.2019 20:10-1имея доступ к резюме соискателей через их аккаунт на портале, злоумышленники могут получить достаточно чувствительную информацию о бывших работодателях, что дает возможность подмены резюме или вакансий определенной компании для нанесения ущерба ее деловой репутации.

это как?

вот известно, что человек работал в фирме, и как это может повредить той фирме?

filkt

29.11.2019 09:45Позвонят, представятся HR/Бкхгалтер/Расчетчик со старого места работы, скажут что чего то недоплатили, давайте кинем на карту, только дайте данные карты — это как один из примеров.

(Это не призыв к действию. Просто пример)

halted

30.11.2019 00:09Речь идет о том, что имея на руках резюме сотрудника можно как-то навредить бывшему месту работы. Серьезно, не понимаю, вот известно что человек работал в ООО «Ромашка». Как зная эту информацию можно навредить ООО «Ромашка»?

Alexander_Tamirov

28.11.2019 22:00… выгрузка с утечкой данных содержала логины (адреса электронной почты пользователей) и пароли к аккаунтам (в открытом текстовом виде)

Знаете… Если честно я не верю в такую наивность разработчиков системы.

Правило Не хранить пароли в открытом виде, а только хэшированные лет 10 обсасывается на всех обучающих ресурсах.

По-моему только умышленно можно хранить пароли в открытом виде для своих не очень благонамеренных нужд. Так же, ни для кого не секрет, что много людей используют везде один и тот же пароль… Вот для чего могут собираться пароли в открытом виде.

И точно не сообщается, что за базу взломали. Никто не вникает, а может это была вот такая серая база, не для работы сайта нужная, а для вышеописанного.

porn

28.11.2019 23:09не верю в такую наивность разработчиков

Ну, не знаю, за несколько лет мне два раза ставили задачу по переходу с одного алгоритма хэширования на другой. При этом указывали, что нужно всем-всем сбросить пароли и промежуточно хранить их в plaintext. Оба раза приходилось разжёвывать, что так делать нехорошо, нельзя и, вообще, можно даже не сбрасывая пароли обновить алгоритм хэширования. Во втором случае моё решение отвергли, т.к. не поняли.

Groramar

29.11.2019 00:38Как, к слову, не сбрасывая пароли поменять алгоритм? Хотим от md5 отказаться в пользу чего-то другого.

Maksclub

29.11.2019 01:09Хэшировать уже данные хэши :)?

А новые пароли просто с новым хэшем

Alexander_Tamirov

29.11.2019 01:44Нормальная практика, если старый алгоритм хэширования был прост и быстр, например,

$old_hash = md5($salt.$password);

Новый можно сделать:

$new_hash = md5(md5($salt.$password));

Т. е.

$new_hash = md5($old_hash);

pyrk2142

29.11.2019 01:50Как вариант, можно при успешной авторизации хешировать пришедший пароль новым алгоритмом, а рядом хранить информацию о том, менялся ли алгоритм для этого пользователя.

myz0ne

29.11.2019 04:01Либо при логине перехешировать (когда известен plaintext), либо брать хеш от хеша, других вариантов вроде нет.

tommyangelo27

29.11.2019 11:29Хранить тип алгоритма как часть самого хеша.

Пример на php:

$dbRecord = 'somehash:1';

list($hash, $algType) = explode(':', $dbRecord);

Теперь, зная тип алгоритма мы можем аутентифицировать пользователя, сравнив его ввод с хешом.

Если аутентификация успешна, генерим новый хеш и добавляем в конец :2 и все последущие разы используем новый алгоритм.

InChaos

29.11.2019 13:41Добавляем поле признак алгоритма хэша, по умолчанию 0 — текущий (md5)

При входе — если признак 0, то проверяем правильность старым хешем, если совпал, то хешируем пароль новым, обновляем хэш, ставим признак нового — 1. Если же признак уже = 1, то просто проверяем новым хэшем.

Lexxnech

29.11.2019 10:48Ну, несколько лет назад тот же Superjob имел восхитительную привычку при смене пароля отправлять его на почту открытым текстом. В формате «Вы поменяли свои учетные данные, вот они, логин username@email.org, пароль qwerty». Причем я тогда так и не нашел, как это отключить. Сейчас, похоже, исправили.

tmin10

29.11.2019 11:46Такая логина реализована в Amazon Cognito, при регистрации нового пользователя ему на почту приходит временный пароль, который он сменит при первом входе. Чем плоха такая тактика? По сути нет разницы между временным паролем и ссылкой, по которой можно выставить новый пароль.

Lexxnech

29.11.2019 12:01Не временный. Именно после ручной смены приходит сообщение, «Вы изменили пароль, ваши данные для входа: логин такой-то, пароль такой-то». Ну вернее приходило в 2016 году, сейчас не приходит, поправили.

lamerok

Директор, как это обычно принято, скорее всего воспользовался http://otmazka.info/

vlivyur

Там почти слово в слово есть эта отмазка.