Эта статья была написана несколько лет назад, когда блокировка мессенджера Telegram активно обсуждалась сообществом и содержит мои мысли на этот счет. И хотя сегодня эта тема уже почти забыта, я надеюсь что, возможно, это все еще будет кому-то интересно

Этот текст появился в результате моих размышлений на тему цифровой безопасности, и я долго сомневался, стоит ли его публиковать. Благо существует огромное количество специалистов, правильно понимающих всю проблематику, и уж им ничего нового я сообщить не могу. Однако, кроме них, существует еще огромное количество публицистов и других блогеров, которые не только заблуждаются сами, но и своими статьями порождают огромное количество мифов.

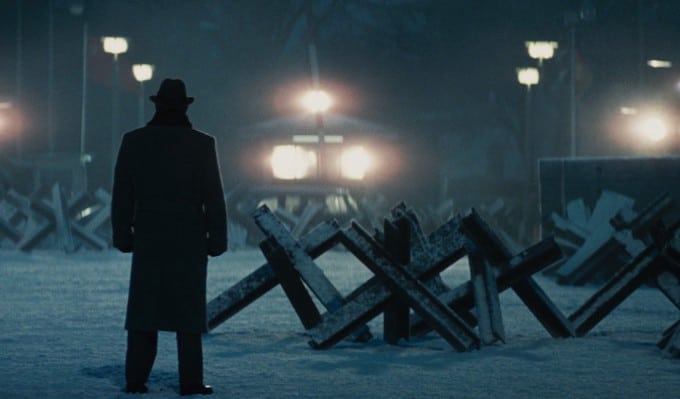

Ни для кого не секрет, что в последнее время на цифровом театре военных действий бушуют нешуточные страсти. Мы, конечно, имеем в виду одну из наиболее обсуждаемых тем российской современности, а именно блокировку мессенджера Telegram.

Противниками блокировки это подается как противостояние человека и государства, свободы слова и тотального контроля над личностью. Сторонники, наоборот, руководствуются соображениями общественной безопасности и борьбы с криминальными и террористическими структурами.

Для начала представим себе, как именно работает мессенджер Telegram. Можем зайти на их главную страницу и прочитать о том, как они сами себя позиционируют. Одним из главных преимуществ использования именно этого решения будет указан бескомпромиссный упор в безопасность конечного пользователя. Но что именно подразумевается под этим?

Как и в многих других публичных сервисах, ваши данные передаются в зашифрованном виде, но только до центральных серверов, где они лежат во вполне открытом виде и любой админ, если сильно захочет, без труда увидит всю вашу переписку. Сомневаетесь? Тогда подумайте, как реализована функция синхронизации между устройствами. Если данные секретны, то каким образом они попадают на третье устройство? Ведь никаких специальных клиентских ключей вы не предоставляете для расшифровки.

Например, как это сделано в почтовом сервисе ProtonMail, где для работы с сервисом вам необходимо предоставить ключ, который хранится на вашей локальной машине и который используется браузером для расшифровки сообщений в вашем почтовом ящике.

Но не все так просто. Помимо обычных чатов, есть еще и секретные. Здесь переписка действительно ведется только между двумя устройствами и ни о какой синхронизации речь не идет. Эта функция доступна только на мобильных клиентах, причем скриншоты чата заблокированы на уровне приложения, а чат уничтожается через заданное время. С технической стороны поток данных все еще идет через центральные сервера, однако не сохраняется там. Причем само сохранение бессмысленно, поскольку ключами дешифровки обладают только клиенты, а зашифрованный трафик особой ценности не представляет.

Эта схема будет работать, пока клиенты и сервер ее честно реализуют и пока на устройстве нет разного рода программ, без вашего ведома отправляющих снимки вашего экрана к третьим лицам. Так может причину такой не любви к Telegram со стороны правоохранительных органов стоит искать в секретных чатах? Именно в этом, на мой взгляд, кроется корень непонимания основной массы людей. И мы до конца не сможем разобраться с причиной этого непонимания, пока не разберемся, что же такое шифрование вообще и от кого оно призвано защищать ваши данные.

Представим, что некий злоумышленник хочет передать секретное сообщение своим друзьям. Настолько важное, что стоит и заморочиться, и перестраховаться. Является ли Telegram таким уж удачным выбором с точки зрения специалиста по информационной безопасности? Нет, не является. Я утверждаю, что использовать для этого любой из популярных мессенджеров — это наихудший из вариантов, который можно выбрать.

Основной проблемой является использование системы сообщений, где вашу переписку будут искать в первую очередь. И даже если она защищена достаточно хорошо, сам факт ее наличия может вас скомпрометировать. Напомним, что соединение клиентов происходит все еще через центральные сервера и как минимум факт отправки сообщения между двумя пользователями все еще может быть доказан. Поэтому бессмысленно пользоваться электронной почтой, социальными сетями и любыми другими публичными сервисами.

Как же тогда организовать переписку, удовлетворяющую всем требованиям безопасности? В рамках нашего обзора мы сознательно отбросим все нелегальные или спорные методы для того, чтобы показать, что задача может быть решена исключительно в рамках закона. Не понадобится никакого шпионского, хакерского или малодоступного программного оборудования.

Практически все инструменты входят в набор стандартных утилит, поставляемых с любой операционной системой GNU/Linux, и их запрет будет означать запрет компьютеров как таковых.

Всемирная сеть интернет напоминает огромную паутину из серверов, с как правило бегущей на них операционной системой GNU/Linux и правилами маршрутизации пакетов между этими серверами. Большинство этих серверов не доступны для прямого подключения, однако, кроме них, существуют еще миллионы серверов с вполне доступными адресами, обслуживающими всех нас с вами, пропуская через себя огромное количество трафика. И вашу переписку среди всего этого хаоса никто и никогда не будет искать, особенно если она на общем фоне ничем особым не выделяется.

Те, кто желает организовать секретный канал связи, просто купят VPS (виртуальную машину в облаке) у одного из сотен игроков, присутствующих на рынке. Цена вопроса, как не трудно убедится, несколько долларов в месяц. Конечно, анонимно это сделать не получится, и в любом случае эта виртуальная машина будет привязана к вашему платежному средству, а значит и к вашей личности. Тем не менее, большинство хостеров не волнует, что вы запускаете на их железе, пока вы не превысите их базовые ограничения, как, например, количество отданного трафика или соединений на 23 порт.

Хотя такая возможность и существует, ему просто не выгодно тратить те несколько долларов, что заработал на вас на то, чтобы еще и следить за вами.

А даже если он и захочет или будет вынужден это сделать, то сначала должен понять, какого рода программное обеспечение используется конкретно вами и, основываясь на этом знании, создать инфраструктуру слежения. В ручную это не составит труда, но автоматизировать этот процесс будет крайне сложной задачей. По этой же причине сохранять весь трафик, проходящий через ваш сервер, будет экономически не выгодно, только если вы заранее не попадете в поле зрения соответствующих структур, которые захотят это сделать.

Следующим этапом будет создание защищенного канала одним из множества существующих способов.

- Самым простым будет создание защищенного ssh соединения с сервером. Несколько клиентов подключаются по OpenSSH и общаются, например, используя команду wall. Дешево и сердито.

- Поднятие VPN сервера и подключение нескольких клиентов через центральный сервер. Как вариант ищите любую программу-чат для локальных сетей и вперед.

- Простая FreeBSD NetCat внезапно обладает встроенным функционалом для примитивного анонимного чата. Поддерживает шифрование по сертификатам и еще много чего.

Не нужно упоминать, что таким же образом, помимо простых текстовых сообщений, можно передавать любые файлы. Любой из этих способов реализуется за 5-10 минут и не является технически сложным. Сообщения будут выглядеть как простой шифрованный трафик, коего в интернете большинство.

Такой подход называется стеганография — прятать сообщения там, где их и не подумают искать. Само по себе это не гарантирует безопасность переписки, но снижает до нуля вероятность ее обнаружения. К тому же если ваш сервер еще и находится в другой стране, процесс изъятия данных может быть невозможен еще и по другим причинам. И даже если кто-то все же получит доступ к нему, то ваша переписка до этого момента, скорее всего, не будет скомпрометирована, так как она, в отличии от публичных сервисов, нигде локально не сохраняется (это, конечно, зависит от выбранного вами способа коммуникации).

Однако мне могут возразить, что я ищу не там, разведки мира уже давно все продумали и во всех протоколах шифрования уже давно есть дыры для внутреннего пользования. Вполне здравое утверждение, учитывая историю вопроса. Как же быть в этом случае?

Все системы шифрования, которые лежат в основе современной криптографии, обладают некоторым свойством — криптографической стойкостью. Предполагается, что любой шифр можно взломать — это лишь вопрос времени и ресурсов. В идеале необходимо достичь того, чтобы этот процесс был просто не выгоден взломщику, вне зависимости от того, насколько важными являются данные. Либо занимал так долго, что в момент взлома данные уже потеряют свою важность.

Это утверждение не совсем верно. Оно корректно, когда идет речь о самых распространенных протоколах шифрования, использующихся сегодня. Однако среди всего разнообразия шифров существует один, который является абсолютно стойким к взлому и одновременно является очень простым для понимания. Его теоретически невозможно взломать, если соблюдены все условия.

Идея, лежащая в Шифре Вернама, очень проста — заранее создаются последовательности случайных ключей, которыми будут шифроваться сообщения. Причем каждый ключ используется только один раз для зашифровки и расшифровки одного сообщения. В самом простом случае мы создаем длинную строку случайных байт и каждый байт сообщения преобразуем через операцию XOR с соответствующим ему байтом в ключе и отправляем далее по не зашифрованному каналу. Легко заметить, что шифр симметричный и ключ для шифрования и дешифрования тот же самый.

У этого способа есть недостатки, и он достаточно редко используется, однако достигаемое преимущество заключается в том, что если две стороны заранее договариваются о ключе и этот ключ не скомпрометирован, то можно быть уверенным, что данные не прочитают.

Как же это работает? Ключ генерируется заранее и передается между всеми участниками по альтернативному каналу. Его можно передать при личной встрече на нейтральной территории, если есть такая возможность, чтобы полностью исключить возможный досмотр, либо просто послать по почте USB флешкой. Мы все ещё живём в мире, где нет технической возможности досматривать все носители информации, пересекающие границы, все жёсткие диски и телефоны.

После того, как все участники переписки получили ключ, может пройти достаточно много времени, пока наступит непосредственно сеанс связи, что еще сильнее затрудняет противодействие данной системе.

Один байт в ключе используется только один раз для шифрования одного символа секретного послания и его расшифровки другими участниками. Отработанные ключи могут автоматически уничтожатся всеми участниками переписки после передачи данных. Один раз обменявшись секретными ключами, можно передавать сообщения общим объемом, равным их длине. Этот факт обычно приводят как недостаток данного шифра, куда приятнее, когда ключ имеет ограниченную длину и не зависит от размера сообщения. Однако эти люди забывают про прогресс, и если во времена Холодной войны это было проблемой, то сегодня не является таковой. Если исходить из того, что возможность современных носителей практически безгранична и в самом скромном случае речь идет о гигабайтах, то защищенный канал связи может действовать неограниченно долго.

Исторически Шифр Вернама, или шифрование с помощью одноразовых блокнотов, широко использовался во времена Холодной войны для передачи секретных сообщений. Хотя известны случаи, когда по невнимательности разные сообщения шифровались одними и теми же ключами, то есть процедура шифрования была нарушена и это позволило их расшифровать.

Сложно ли на практике использовать этот метод? Скорее тривиально, и автоматизация этого процесса с помощью современных компьютеров по силам начинающему любителю.

Так может цель блокировки — нанести ущерб конкретному мессенджеру Telegram? Если так, то опять мимо. Клиент Telegram из коробки поддерживает прокси сервера и протокол SOCKS5, что дает пользователю возможность работать через внешние сервера с не заблокированными IP адресами. Найти публичный SOCKS5 сервер для короткой сессии не сложно, а поднять такой сервер самому на своей VPS-ке еще проще.

Хотя удар по экосистеме мессенджера все же произойдет, так как для большинства пользователей эти ограничения все равно создадут непреодолимый барьер и его популярность среди населения пострадает.

Итак, подведем итог. Вся шумиха вокруг Telegram — это хайп и не более того. Блокировать его по соображению общественной безопасности — это технически безграмотно и бессмысленно. Любые структуры, жизненно заинтересованные в защищенной переписке, могут организовать свой канал, используя несколько дополняющих друг друга техник, и, что самое интересное, делается это чрезвычайно просто, пока есть хоть какой то доступ в сеть.

Фронт информационной безопасности сегодня проходит не по мессенджерам, а скорее по простым пользователям сети, даже если они этого не осознают. Современный интернет — это реальность, с которой нужно считаться и в которой перестают действовать еще недавно кажущиеся незыблемыми законы. Блокировка Telegram является еще одним примером войн за информационный рынок. Не первой и уж точно не последней.

Еще несколько десятков лет тому назад до массового развития интернета ключевой проблемой, стоящей перед всякого рода агентурными сетями, было налаживание безопасного канала связи как между собой так и координации своей работы с центром. Жесткий контроль за частными радиостанциями во время Второй Мировой Войны во всех странах-участницах (регистрация необходима и сегодня), номерные радиостанции Холодной Войны(некоторые действуют и сегодня), мини пленки в подошве ботинка — все это на новом витке развития цивилизации смотрится просто смешно. Как и инерция сознания, заставляющая государственную машину жестко блокировать любое не подконтрольное ей явление. Именно поэтому блокировка IP адресов не должна рассматриваться как приемлемое решение, и лишь показывает отсутствие компетенции у людей, которые принимают такие решения.

Основной проблемой современности является не хранение или анализ данных личной переписки третьими лицами (это вполне себе объективная реальность, в которой мы сегодня живем), а тот факт, что люди сами готовы предоставлять эти данные. Всякий раз, когда вы заходите в интернет со своего любимого браузера, на вас пристально смотрят с десяток скриптов, записывая, как и куда вы нажали и на какую страницу перешли. Устанавливая очередное приложение для смартфона, большинство рассматривает окно запроса на предоставление программе привилегий как на назойливый барьер перед началом ее использования. Не замечая того факта, что безобидная программа лезет в вашу записную книжку и хочет прочитать все ваши сообщения. Безопасность и конфиденциальность охотно размениваются на удобство использования. И человек сам зачастую совершенно добровольно расстается со своей персональной информацией, а следовательно со своей свободой, наполняя таким образом базы данных мировых частных и государственных организаций ценнейшей информацией о своей жизни. А те, несомненно, будут использовать эту информацию в своих целях. А так же в гонке за прибылью будут перепродавать ее всем желающим, игнорируя любые морально этические нормы.

Я надеюсь, что представленная в статье информация позволит вам по новому взглянуть на проблему информационной безопасности и, возможно, изменить некоторые из своих привычек при работе в сети. А специалисты сурово усмехнутся и пойдут дальше.

Мир вашему дому.

Комментарии (38)

pyrk2142

05.01.2020 18:40Позволю себе процитировать свой же комментарий на тему приватности, безопасных мессенджеров и борьбы с ними:

Если бы я был бы чиновником высокого ранга или сотрудником одного из органов госбезопасности, то я бы нашёл давно проверенного авторитетного айтишника, договорился бы с ним, что он попадает в скандал, но получает деньги, которые в обычных условиях ему бы не было смысла давать, затем он бы переехал в другую страну, нанял бы небольшую команду, которая разрабатывает мессенджер, при этом он должен периодически напоминать всем о скандале, быть публичным лицом, уважающим безопасность и приватность. Мессенджер должен быть удобным, но при этом позволять авторизоваться только по номеру телефона, не использовать end-to-end шифрование по умолчанию, реализовывать собственную криптографию, не публиковать данные об уязвимостях и утечках. В идеале, этот айтишник должен запустить собственные переводы внутри мессенджера, чтобы получить не только полный социальный граф людей, их реальную связь с номерами телефонов и гигантскую базу переписок, но и подозрительные потоки денег. Но последнее кажется малореальным, кто доверит свои данные настолько подозрительному мессенджеру? А вдруг получится?

Эх, как хорошо, что я не из госбезопасности.

centralhardware

05.01.2020 22:44+2У этого айтишника уже тогда было достаточно денег, чтобы у государства бюджета не хватило

3263927

06.01.2020 18:25у этого айтишника должна быть возможность сделать такие open-source исходники, которые при анализе сообществом выглядели бы как чистые, а при компиляции превращались бы в бэкдор

centralhardware

06.01.2020 22:00Такое уже демонстрировали на примере js плагина, когда в центральный репозиторий шла версия с бекдором а в репе все чисто

arty

05.01.2020 18:57Всё-таки стоит обновить в тексте устаревшую информацию про «у любого другого современного мессенджера ваши данные передаются в зашифрованном виде, но только до центральных серверов».

felixd7u Автор

05.01.2020 22:22Спасибо за замечание, совершенно справедливо. Конечно же речь идет в первую очередь о Telegram, «у любого другого современного мессенджера» слишком сильное утверждение в этом контексте. Если мы, например, возьмем WhatsApp, то они утверждают, что весь их сервис защищен сквозным шифрованием.

Однако,

- на этой же странице они пишут о том, что готовы сотрудничать с любыми органами безопасности

- код мобильного клиента WhatsApp не открыт. Поэтому действительно ли переписка защищена остается открытым.

- Из моего скромного опыта любой продукт корпоративного уровня со временем превращается в жуткое мессиво из старых и новых API, подпорок и заглушек. И что еще хуже, не документированных отладочных возможностей. Кто гарантирует, что соблюдены все требования безопасности хотя бы на уровне клиента, не говоря уже о сервер-сайд?

- WhatsApp постоянно норовит предложить делать бекапы. Стоит нажать не на ту кнопку и вся переписка слита и никакое сквозное шифрование не поможет.

- Существует хотя бы еще такое мнение, внезапно от Павла Дурова

А так да, мне нечего скрывать и я использую WhatsApp.

arty

06.01.2020 00:36Я собирался написать «спасибо за внесённое исправление», но оно ещё не внесено :)

Сейчас несложно найти современные мессенджеры, отвечающие самым высоким запросам к безопасности. А про многие можно просто сказать, что у них довольно приличная безопасность. И даже WhatsApp вполне можно использовать и тем, кому есть что скрывать, судя по тому, как американские правоохранители даже с поддержкой Конгресса годами не могут от Цукерберга добиться обещанной помощи.

AlexWenner

06.01.2020 05:37+1>>на этой же странице они пишут о том, что готовы сотрудничать с любыми органами безопасности

Если телеграм не пишет, что готов сотрудничать с органами безопасности, это не означает, что он не сотрудничает.

Главное, чтобы люди верили — в телеграме все зашифровано (два раза) и никто их переписку не найдет.

И 99,99% из них действительно не найдут.

Потому что они как тот Неуловимый Джо — нафиг никому не нужны.

Eldhenn

06.01.2020 01:39+2Да не будет шахид использовать телеграм. И не в шахиде проблема. Проблема — как её видят определённые… роли, так выразимся — в тысячах людей, которые могут сговориться и выйти в центр города хлопать в ладоши. Или не в ладоши...

davaeron

06.01.2020 02:54+4Так может цель блокировки — нанести ущерб конкретному мессенджеру Telegram?

В Телеграме есть каналы. На них подписано много народу.

Помните закон о блогерах? Больше 3000 — вы СМИ — в реестр, на крючок, ограничения.

Одна из целей — получить возможность включать и отключать определенные каналы на территории РФ.

felixd7u Автор

06.01.2020 05:55Действительно, это одна из причин. При написании статьи упустил этот аргумент из виду, так как сосредоточился на других аспектах.

Но лично мне не очень понятно как тогда быть с youtube, где некоторые весьма талантливые граждане имеют доступ к миллионной аудитории и активно этим пользуются, в том числе для откровенно политических акций. Не слышал что бы подобную линию рассуждений применяли к этому ресурсу, 3000 подписчиков это вообще ни о чем. Хотя возможно все еще впереди.

davaeron

06.01.2020 13:08+1Youtube легко блокируется, Телеграм — нет.

hssergey

06.01.2020 17:31+1Не все так очевидно — вот недавно была статья:

Когда мы говорим про точечное отключение, я имею в виду, что они ищут возможность блокировать неудобный, нехороший для них (для властей. — Znak.com) контент, не нарушая работу интернета в целом.

У российского YouTube аудитория перевалила за 40 млн человек в день. Естественно, 75%, а может, и 90% пользователей — это не политическая аудитория. Это люди, которые смотрят клипы Тимы Белорусских и показывают «Свинку Пеппу» детям на ночь.

Последняя штука, которую государство во главе с дряхлеющим диктатором, теряющим рейтинги, хочет сделать, — это рассориться с 30 млн аполитичных пользователей YouTube.

Отключи YouTube на несколько дней, и из этих 30 млн аполитичных пользователей хотя бы 3 млн тоже станут политически активными и тоже станут тебя ненавидеть за то, что они вынуждены были отказаться от привычных ритуалов и процедур, потому что YouTube очень плотно вошел в жизнь. Я надеюсь, они (власти. — Прим. Znak.com) понимают это.

Блокировка YouTube может создать околореволюционную ситуацию. Бразилия, Турция — это известные примеры стран, где люди миллионами выходили на улицу после попыток блокировок YouTube, WhatsApp, действительно массовых сервисов. Кстати, Бразилия — довольно похожая на Россию страна и по экономике, и по политическому положению дел во многом, и по размеру, и по населению. Это страны, которые интересно сравнивать.

( www.znak.com/2019-12-25/pochemu_rossiyskim_vlastyam_vazhno_nauchitsya_tochechno_otklyuchat_internet_k_2021_godu )

davaeron

07.01.2020 00:43Из-за одного антимусульманского фильма в Чечне не было доступа к YouTube с 2012 по 2016.

QDeathNick

06.01.2020 14:56Это точно ваша статья, а не перевод?

Сервера с бегущим на них линуксом это что ли сленг?

python273

06.01.2020 10:36+1Тогда подумайте, как реализована функция синхронизации между устройствами. Если данные секретны, то каким образом они попадают на третье устройство? Ведь никаких специальных клиентских ключей вы не предоставляете для расшифровки.

Ничего не мешает генерировать ключ для ассиметричного шифрования из пароля юзера и аутентифицировать его по подписи. Соответсвенно если один и тот же пароль введен на разных устройствах, то синхронизация может работать безопасно через центральный сервер без дополнительных действий. Это не самая безопасная схема, но может работать. В Телеграме такое не сделано, правда. В KeyBase что-то похожее есть.

chupasaurus

06.01.2020 11:53+1В Keybase всё так, как вы сказали. Поскольку они доверяют keyring-ам в iOS и Android, есть опция создания аккаунта без пароля, но с невозможностью хранить стороннние приватные ключи у них.

python273

06.01.2020 12:20У KeyBase схема сложнее, там у каждого устройства своя пара ключей есть, поэтому нужно вводить фразу/сканировать QR с другого устройства, но принцип похожий.

chupasaurus

06.01.2020 20:17Вы говорите про авторизацию устройств, синхронизация данных работает после неё.

cryptoz

06.01.2020 11:13Артемий Лебедев в своём ЖЖ назвал Телеграм «самым успешным проектом российских спецслужб». А этот человек имеет определенную репутацию в рунете, можно сказать стоявший у истоков зарождения рунета в 90-ы годы прошлого века. Лично знакомый с такими людьми, как Антон Носик, Егор Шуппе, Аркадий Волж и прочими отцами-основателями рунета. Т.е. он не будет разбрасываться пустыми словами на весь интернет, репутация всё-таки.

Вот только насчёт «успешности» проекта можно поспорить, ведь все давно знают откуда у проекта «ноги растут». Telegram просто удобный, в чём-то лучше других мессенджеров. Но ничего общего с приватностью там нет.

python273

06.01.2020 12:16+2Т.е. он не будет разбрасываться пустыми словами на весь интернет, репутация всё-таки.

Ага, вот только опровергнуть, что "проект Х сделан спецслужбами" невозможно. Зато если подтвердится, то можно сказать "я же говорил". Очень удобно

Andrusha

06.01.2020 16:52+1Лебедев регулярно пишет хайповую ерунду для привлечения внимания, так что как раз-таки будет.

Psychosynthesis

07.01.2020 17:48О да, вы правы. Лебедев имеет определённую репутацию.

Напомню тем, кто что-то пропустил. Это тот чувак, который в своё время организовал еженедельный постинг сисек подписчиц у себя в блоге, тот который продал аппликацию ДЦПшника за 100к рублей (Джон Фёдор), тот который за 232 млн убрал синюю рамку у Московского метро.

Надо ли говорить, что ради хайпа и бабла этот товарищ скажет что угодно?

Shakhmin

06.01.2020 11:47+1Кому надо — тот найдет безопасный канал. Можно запустить фигню на левом форуме. Причем вообще левого города. В малопосещаемой ветке. И там условными фразами передавать команды. Туда же добавлять картинки, куда вшит текст (rarjpeg как вариант)

Все необходимые программы в любое облако закидывать. Либо свой облачный конвертер без индексации (каждый раз разный)

Робот такое не отследит. Человек может и сможет, но только если будет знать, что ищет. Но таких человеков надо будет много.

Да тот же Ватсапп — известен один номер, по звонку на который люди добавляется в группу.

В группе важная информация распространяется аудиосообщениями, в идеале на малораспространенном диалекте — тот же вариант, только стойкость шифра зависит от того, как быстро найдут переводчика.

Меня (да и многих отсюда) можно сразу закрывать, потому что "инструмент то имеется"

tvr

06.01.2020 16:50Кому надо — тот найдет безопасный канал. Можно запустить фигню на левом форуме.

Обьявления на Авито постить.

«Продаётся славянский шкаф, не бит, не крашен.»

v1000

06.01.2020 13:09+1безопасные мессенджеры-это из серии «чем круче джип-тем дальше идти за трактором». в том смысле, что чем больше доверия к защищенности системы-тем больше секретов ей хочется доверить. хотя любая система потенциально небезопасна.

ibrin

06.01.2020 14:10Если клиентская часть телеги такая открытая, API документирован, то почему бы не допилить, возможно, даже форкнув, клиент, включив асимметричное шифрование сообщений и обмен публичными ключами?

QDeathNick

06.01.2020 15:02+1А зачем?

Кому надо скрыть, найдут кучу более правильных способов, остальные даже не смотрели исходники.

hoegni

07.01.2020 15:35+1Вот интересно… Вроде считается, что это оригинальная статья, но почему-то значительно больше половины текста выглядит как очень плохо вычитанный машинный перевод. Чего стоит хотя бы серверы «с как правило бегущей на них операционной системой». И такого там много. Хотя, надо признать, вставки из оригинального текста не менее забавны. Так, очень радует сообщение, что шумиха вокруг «Телеграма» — это просто хайп, не может не радовать.

И, кстати, оказывается, гг. пользователи Хабра все-таки знают слово «шумиха». Может тогда уже и ввести его в употребление вместо «хайпа», а?

inkvizitor68sl

> Самым простым будет создание защищенного ssh соединения с сервером. Несколько клиентов подключаются по OpenSSH и общаются, например, используя команду wall. Дешево и сердито.

github.com/shazow/ssh-chat