Неужели придется переустанавливать систему или платить вымогателям? Конечно, можно пойти и простейшим путем, но не лучше ли нам попробовать справиться с навязчивым монстром по имени Trojan.WinLock собственными силами и имеющимися средствами, тем более что проблему можно попытаться решить достаточно быстро и совершенно бесплатно.

С кем боремся?

Первые программы-вымогатели активизировались в декабре 1989 года. Многие пользователи получили тогда по почте дискетки, предоставляющие информацию о вирусе СПИДа. После установки небольшой программы система приходила в неработоспособное состояние. За её реанимацию пользователям предлагали раскошелиться. Вредоносная деятельность первого SMS-блокера, познакомившего пользователей с понятием “синий экран смерти” была отмечена в октябре 2007 года.

Trojan.Winlock (Винлокер) — представитель обширного семейства вредоносных программ, установка которых приводит к полной блокировке или существенному затруднению работы с операционной системой. Используя успешный опыт предшественников и передовые технологии разработчики винлокеров стремительно перевернули новую страницу в истории интернет-мошенничества. Больше всего модификаций вируса пользователи получили зимой 2009-2010 гг, когда по данным статистики был заражен ни один миллион персональных компьютеров и ноутбуков. Второй пик активности пришелся на май 2010 года. Несмотря на то, что число жертв целого поколения троянцев Trojan.Winlock в последнее время значительно сократилось, а отцы идеи заключены под стражу, проблема по-прежнему актуальна.

Число различных версий винлокеров превысило тысячи. В ранних версиях (Trojan.Winlock 19 и др.) злоумышленники требовали за разблокировку доступа 10 рублей. Отсутствие любой активности пользователя спустя 2 часа приводило к самоудалению программы, которая оставляла после себя лишь неприятные воспоминания. С годами аппетиты росли, и для разблокировки возможностей Windows в более поздних версиях требовалось уже 300 – 1000 рублей и выше, о самоудалении программы разработчики скромно забыли.

В качестве вариантов оплаты пользователю предлагается СМС – платеж на короткий номер или же электронный кошелек в системах WebMoney, Яндекс Деньги. Фактором, “стимулирующим” неискушенного пользователя совершить платеж становится вероятный просмотр порносайтов, использование нелицензионного ПО… А для повышения эффективности текст-обращение вымогателя содержит угрозы уничтожить данные на компьютере пользователя при попытке обмануть систему.

Пути распространения Trojan.Winlock

В большинстве случаев заражение происходит в связи с уязвимостью браузера. Зона риска – все те же “взрослые” ресурсы. Классический вариант заражения – юбилейный посетитель с ценным призом. Еще один традиционный путь инфицирования – программы, маскирующиеся под авторитетные инсталляторы, самораспаковывающиеся архивы, обновления – Adobe Flash и пр. Интерфейс троянов красочен и разнообразен, традиционно используется техника маскировки под окна антивирусной программы, реже — анимация и др.

Среди общего многообразия встречающихся модификаций, Trojan.Winlock можно разделить на 3 типа:

- Порноиформеры или баннеры, заставляющиеся только при открывании окна браузера.

- Баннеры, остающиеся на рабочем столе после закрытия браузера.

- Баннеры, появляющиеся после загрузки рабочего стола Windows и блокирующие запуск диспетчера задач, доступ к редактору реестра, загрузку в безопасном режиме, а в отдельных случаях – и клавиатуру.

В последнем случае для совершения минимума нехитрых манипуляций, нужных злоумышленнику, в распоряжении пользователя остается мышь для ввода кода на цифровом экранном интерфейсе.

Вредные привычки Trojan.Winlock

Для обеспечения распространения и автозапуска вирусы семейства Trojan.Winlock модифицируют ключи реестра:

-[...\Software\Microsoft\Windows\CurrentVersion\Run] 'svhost' = '%APPDATA%\svhost\svhost.exe'

-[...\Software\Microsoft\Windows\CurrentVersion\Run] 'winlogon.exe' = '<SYSTEM 32>\winlogon.exe'

С целью затруднения обнаружения в системе вирус блокирует отображение срытых файлов, создает и запускает на исполнение:

- %APPDATA%\svhost\svhost.exe

Запускает на исполнение:

- <SYSTEM 32>\winlogon.exe

- %WINDIR%\explorer.exe

- <SYSTEM 32>\cmd.exe /c """%TEMP%\uAJZN.bat"" "

- <SYSTEM 32>\reg.exe ADD «HKCU\Software\Microsoft\Windows\CurrentVersion\Run» /v «svhost» /t REG_SZ /d "%APPDATA%\svhost\svhost.exe" /f

Завершает или пытается завершить системный процесс:

- %WINDIR%\Explorer.EXE

Вносит изменения в файловую систему:

Создает следующие файлы:

- %APPDATA%\svhost\svhost.exe

- %TEMP%\uAJZN.bat

Присваивает атрибут 'скрытый' для файлов:

- %APPDATA%\svhost\svhost.exe

Ищет окна:

- ClassName: 'Shell_TrayWnd' WindowName: ''

- ClassName: 'Indicator' WindowName: ''

Лечение. Способ 1-й. Подбор кодовой комбинации по платежным реквизитам или номеру телефона

Распространенность и острота проблемы подтолкнула разработчиков антивирусных программ к поиску эффективных решений проблемы. Так на сайте Dr.Web в открытом доступе представлен интерфейс разблокировки в виде окошка, куда нужно ввести номер телефона или электронного кошелька, используемые для вымогательства. Ввод соответствующих данных в окошко (см. рис. ниже) при наличии вируса в базе позволит получить желаемый код.

Способ 2. Поиск нужного кода разблокировки по изображению в базе данных сервиса Dr.Web

На другой странице сайта авторы представили еще один вариант выбора — готовую базу кодов разблокировки для распространенных версий Trojan.Winlock, классифицируемых по изображениям.

Аналогичный сервис поиска кодов представлен антивирусной студией ESET, где собрана база из почти 400 000 тысяч вариантов кодов разблокировки и лабораторией Касперского, предложившей не только доступ к базе кодов, но и собственную лечащую утилиту — Kaspersky WindowsUnlocker.

Способ 3. Утилиты – разблокировщики

Сплошь и рядом встречаются ситуации, когда из-за активности вируса или сбоя системы Безопасный режим с поддержкой командной строки, позволяющий провести необходимые оперативные манипуляции оказывается недоступным, а откат системы по каким-то причинам также оказывается невозможным. В таких случаях Устранение неполадок компьютера и Диск восстановления Windows оказываются бесполезны, и приходится задействовать возможности восстановления с Live CD.

Для разрешения ситуации рекомендуется использовать специализированную лечащую утилиту, образ которой потребуется загрузить с компакт диска или USB-накопителя. Для этого соответствующая возможность загрузки должна быть предусмотрена в BIOS. После того, как загрузочному диску с образом в настройках БИОС будет задан высший приоритет, первыми смогут загрузиться CD-диск или флэшка с образом лечащей утилиты.

В общем случае зайти в БИОС на ноутбуке чаще всего удается при помощи клавиши F2, на ПК – DEL/DELETE, но клавиши и их сочетания для входа могут отличаться (F1, F8, реже F10, F12…, сочетания клавиш Ctrl+Esc, Ctrl+Ins, Ctrl+Alt, Ctrl+Alt+Esc и др.). Узнать сочетание клавиш для входа можно, отслеживая текстовую информацию в нижней левой области экрана в первые секунды входа. Подробнее о настройках и возможностях BIOS различных версий можно узнать здесь.

Поскольку работу мышки поддерживают только поздние версии BIOS, перемещаться вверх и вниз по меню вероятнее всего придется при помощи стрелок “вверх” – “вниз”, кнопок “+” “–“, ”F5” и ”F6”.

AntiWinLockerLiveCD

Одна из самых популярных и простых утилит, эффективно справляющаяся с баннерами-вымогателями – “убийца баннеров” AntiWinLockerLiveCD вполне заслужила свою репутацию.

Основные функции программы:

- Фиксирование изменений важнейших параметров Операционной системы;

- Фиксирование присутствия в области автозагрузки не подписанных файлов;

- Защита от замены некоторых системных файлов в WindowsXP userinit.exe, taskmgr.exe;

- Защита от отключения вирусами Диспетчера задач и редактора реестра;

- Защита загрузочного сектора от вирусов типа Trojan.MBR.lock;

- Защита области подмены образа программы на другой. Если баннер не даёт загрузится Вашему компьютеру, AntiWinLocker LiveCD / USB поможет его убрать в автоматическом режиме и восстановит нормальную загрузку.

Автоматическое восстановление системы:

- Восстанавливает корректные значения во всех критических областях оболочки;

- Отключает не подписанные файлы из автозагрузки;

- Устраняет блокировку Диспетчера задач и редактора реестра;

- Очистка всех временных файлов и исполняемых файлов из профиля пользователей;

- Устранение всех системных отладчиков (HiJack);

- Восстановление файлов HOSTS к первоначальному состоянию;

- Восстановление системных файлов, если он не подписаны (Userinit, taskmgr, logonui, ctfmon);

- Перемещение всех неподписанных заданий (.job) в папку AutorunsDisabled;

- Удаление всех найденных файлов Autorun.inf на всех дисках;

- Восстановление загрузочного сектора (в среде WinPE).

Лечение с использованием утилиты AntiWinLocker LiveCD – не панацея, но один из самых простых и быстрых способов избавиться от вируса. Дистрибутив LiveCD, даже в своей облегченной бесплатной Lite версии располагает для этого всеми необходимыми инструментами – файловым менеджером FreeCommander, обеспечивающим доступ к системным файлам, доступом к файлам автозагрузки, доступом к реестру.

Программа – настоящая находка для начинающих пользователей, поскольку позволяет выбрать режим автоматической проверки и коррекции, в процессе которой вирус и последствия его активности будут найдены и нейтрализованы за несколько минут практически без участия пользователя. После перезагрузки машина будет готова продолжить работу в нормальном режиме.

Последовательность действий предельно проста:

Скачиваем файл AntiWinLockerLiveCD нужной версии на сторонний компьютер в формате ISO, вставляем CD компакт-диск в его дисковод и затем, щелкнув правой кнопкой мышки по файлу выбираем ”Открыть с помощью”, далее выбираем “Средство записи образов дисков Windows” – “Записать” и переписываем образ на CD-диск. Загрузочный диск готов.

- Помещаем диск с образом в дисковод заблокированного ПК/ноутбука с предварительно настроенными параметрами BIOS (см. выше);

- Ожидаем загрузки образа LiveCD в оперативную память.

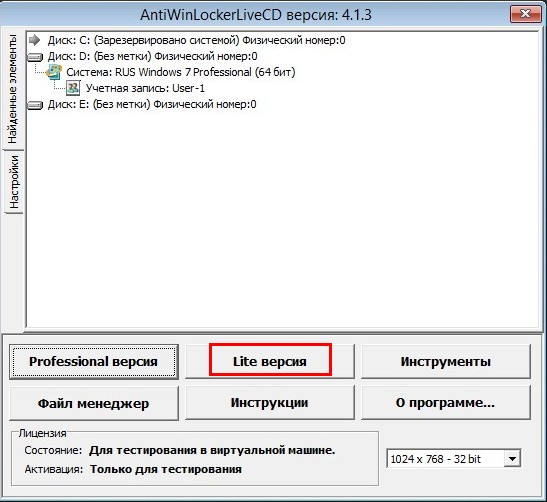

- После запуска окна программы выбираем заблокированную учетную запись;

- Выбираем для обработки данных версию Professional или Lite. Бесплатная версия (Lite) подходит для решения почти всех поставленных задач;

- После выбора версии выбираем диск, на котором установлен заблокированный Windows (если не выбран программой автоматически), учетную запись Пользователя, используемую ОС и устанавливаем параметры поиска.

Для чистоты эксперимента можно отметить галочками все пункты меню, кроме последнего (восстановить загрузочный сектор).

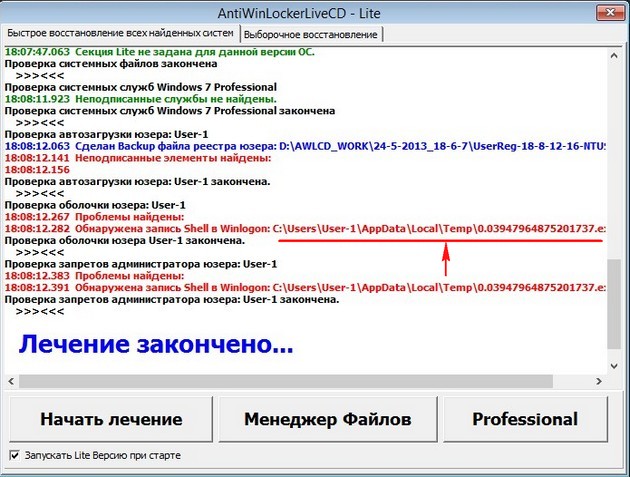

Нажимаем ”Старт”/”Начать лечение”.

Ожидаем результатов проверки. Проблемные файлы по ее окончании будут подсвечены на экране красным цветом.

Как мы и предполагали, особое внимание при поиске вируса в приведенном примере программа уделила традиционным ареалам его обитания. Утилитой зафиксированы изменения в параметрах Shell, отвечающих за графическую оболочку ОС. После лечения и закрытия всех окон программы в обратном порядке, нажатия кнопки ”Выход” и перезагрузки знакомая заставка Windows вновь заняла свое привычное положение. Наша проблема решена успешно.

В числе дополнительных полезных инструментов программы:

- Редактор реестра;

- Командная строка;

- Диспетчер задач;

- Дисковая утилита TestDisk;

- AntiSMS.

Проверка в автоматическом режиме утилитой AntiWinLockerLiveCD не всегда дает возможность обнаружить блокировщика.

Если автоматическая чистка не принесла результатов, вы всегда можете воспользоваться возможностями Менеджера Файлов, проверив пути C: или D:\Documents and Settings\Имя пользователя\Local Settings\Temp (Для ОС Windows XP) и С: или D:\Users\Имя пользователя\AppData\Local\Temp (Для Windows 7). Если баннер прописался в автозагрузке, есть возможность анализа результатов проверки в ручном режиме, позволяющего отключить элементы автозагрузки.

Trojan.Winlock, как правило, не зарывается слишком глубоко, и достаточно предсказуем. Все, что нужно для того, чтобы напомнить ему свое место – пару хороших программ и советов, ну и, конечно же, осмотрительность в безграничном киберпространстве.

Профилактика

Чисто не там, где часто убирают, а там, где не сорят! — Верно сказано, а в случае с веселым троянцем, как никогда! Для того, чтобы свести к минимуму вероятность заразы стоит придерживаться нескольких простых и вполне выполнимых правил.

Пароль для учетной записи Админа придумайте посложней, что не позволит прямолинейному зловреду подобрать его методом простейшего перебора.

В настройках браузера отметьте опцию очищения кэша после сеанса, запрет на исполнение файлов из временных папок браузера и пр.

Всегда имейте под рукой лечайщий диск/флэшку LiveCD (LiveUSB), записанную с доверенного ресурса (торрента).

Сохраните установочный диск с виндой и всегда помните, где он находится. В час «Ч» из командной строки вы сможете восстановить жизненно важные файлы системы до исходного состояния.

Не реже чем раз в две недели создавайте контрольную точку восстановления.

Любой сомнительный софт — кряки, кайгены и пр. запускайте под виртуальным ПК (VirtualBox и пр.). Это обеспечит возможность легко восстановить поврежденные сегменты средствами оболочки виртуального ПК.

Регулярно выполняйте резервное копирование на внешний носитель. Запретите запись в файлы сомнительным программам.

Удачи вам в начинаниях и только приятных, а главное — безопасных встреч!

Послесловие от команды iCover

Надеемся, что предоставленная в этом материале информация будет полезна читателям блога компании iCover и поможет без особого труда справиться с описанной проблемой за считанные минуты. А еще надеемся, что в нашем блоге вы найдете много полезного и интересного, сможете познакомиться с результатами уникальных тестов и экспертиз новейших гаджетов, найдете ответы на самые актуальные вопросы, решение которых зачастую требовалось еще вчера.).

Комментарии (41)

vlivyur

10.08.2015 10:16+2Декабрь 2008го немало заставил ходить по знакомым для лечения. Тогда они ещё глупые были и удалить можно было руками на работающей системе. Буквально чуть позже появились уже изощрённые модификации. Немало их было отправлено в антивирусные компании.

вставляем CD компакт-диск

CD компакт-диск! Вы только послушайте как это звучит гордо: compact disk компакт-диск!

образ на CD-диск

А не, всё нормально, compact disk-диск присутствует.

VoiceDao

10.08.2015 11:32+1Глупые были — то да, но первая реакция у тех, кто не разу в глаза его не видел и не знает с какой стороны к нему подойти примерно одинаковая)…

space_monkey

10.08.2015 11:34+5Давно я WinLock не видел у народа…

Я думал что он уже изжил себя.

А вот шифровальщики лютуют…

vilgeforce

10.08.2015 21:44Ога, аффтары опоздали года на три со статьей…

VoiceDao

10.08.2015 23:52места нужно знать) пошляйтесь по всяким сетевым аналогам общественных сортиров при дефолтном браузере и без отключения скриптов и будет вам счастье) Шучу конечно, но, так и есть…

VoiceDao

10.08.2015 11:53+1Да, это есть кончено, они немного сдулись, но продукт качественный и удобный, действительно во многих случаях пока спасает…

Alexey2005

10.08.2015 12:49+1Вообще, «обычные» винлокеры не так страшны, как новое поколение винлокеров-шифровальщиков. Одному моему знакомому даже резервные копии не помогли, т.к. при подключении внешнего HDD для очередного еженедельного копирования винлок зашифровал и весь набор бэкапов.

Так что сейчас может быть легче предотвратить заражение, чем потом пытаться от винлока избавиться. Даже самые простейшие действия, вроде отказа от сёрфинга под рутом или запрета запуска приложений и скриптов из папки Users на порядок уменьшают вероятность словить винлок.

VoiceDao

10.08.2015 13:54По классификации Лаб Касперский: Trojan-Ransom.Win32.Onion — securelist.ru/analysis/obzor/21090/novoe-pokolenie-vymogatelej — здесь о новоиспеченной братии по сути — в различных модификациях актуальны и поныне...(

VoiceDao

10.08.2015 13:58примечательно)… самые свежие образцы получили не только косметические обновления (в частности, появился обратный отсчет времени, устрашающий жертву), но и поддержку как английского, так и русского языка в графическом интерфейсе троянца. — Странно, казалось у Касперского неплохие зарплаты))

VoiceDao

10.08.2015 15:43Шутка -шуткой, но, к сожалению, это достаточно распространенная практика. Не хотелось бы, чтобы когда-нибудь она стала частью политики КАС.

Beholder

10.08.2015 15:51+1Ещё один «антивирус» неизвестно от кого?

VoiceDao

10.08.2015 16:04Ещё один «антивирус» неизвестно от кого? — КАС — Лаборатория Касперского

Beholder

10.08.2015 16:05www.antiwinlocker.ru — от Касперского?

VoiceDao

10.08.2015 16:13-1

Beholder

10.08.2015 16:19-1Смешно, да. Во-первых, нарисовать такой «диплом» много труда не надо. Во-вторых, даже если такая регистрация и была получена, она ничего не говорит ни о качестве продукта, ни о намерениях её автора. Патентные бюро вон тоже патенты на всякую чушь выдают. И где, кстати, юридический адрес?

VoiceDao

10.08.2015 16:29Все правильно вы говорите, именно поэтому верим не бумажкам, а результатам, отзывам, опыту? Верно? ) Вы поинтересовались правообладателем — вот данные, все остальные моменты относятся к самой программе. Кстати, в статье описан не антивирус, а лечащая утилита (AntiWinLocker LiveCD — это если вы уже с инфекцией), если вы рассчитываете ее не поймать — тогда вас интересует превентивная защита от блокировочных баннеров, тогда вам сюда: www.antiwinlocker.ru — AntiWinLocker.

Beholder

10.08.2015 16:23Кстати, народ, вы помните, рекламировали тут на GT якобы «Чистилку» от всего-всего? А теперь та статья убрана — вам не кажется это подозрительным?

CrazyRad

10.08.2015 17:17Чистилка была настолько хороша, что очистила даже Хабр от себя.

Подозрительным не кажется, прочитав тамошние комменты можно заподозрить, что карма автора могла зашататься и он испугался.

Merser

10.08.2015 17:04Избавлял знакомых от проблемы раз 15-20. Подборки ключей на сайтах антивирусов не помог ни разу. Хорошо справляются AntiWinLockerLiveCD и AntiSMS.

Как-то недавно ни один продукт не справился. Windows загружался, но при открытии любого сайта была переадресация на сайт «мвд», на котором стандарт, что вы смотрели cp и т.д. Прогнал всем, чем только можно. Бесполезно. Почистил host (было много, связанного с этим сайтом «мвд») и тоже бесполезно. Оказалось, что зловред изменил в системе dns-сервер на свой. И на все запросы отдавал свою страницу. Такое я видел впервые.

VoiceDao

10.08.2015 18:28Винлокер создает вторую папку с названием Windows в корне диска C: и отдыхает в ней в гордом одиночестве, по соседству такая же, но полноценная папка Windows с системными файлами. При этом поиск блокировщика в автоматическом режиме ничего не дает). Вся внешняя разница между папками оказалась в одной русской букве «О» названия WindOws вражеской папки — и такое бывает, оказывается)…

Greedz

10.08.2015 19:42+2А что скажете насчёт этого?

Ваше устройство заблокированно...

susnake

10.08.2015 21:22Телевизор? А не проверяли что произойдет после 36 часов? Или нет данных где могли бы его подцепить? Хочу попробовать на виртуалке поэкспериментировать.

Greedz

10.08.2015 22:09+2Да ничего там не произойдёт, просто берут на испуг. Расследование показало: У деда, который меня вызвал, есть внучек. Он скачал и собственноручно установил файл типа «xxx_porno.apk»

А с телефонами постоянно обращаются, все беды от низкого уровня грамотности населения. Они не способны отличить видеоролик, картинку от исполняемого файла \ приложения.

А чтобы подцепить, надо поставить юзерагент мобильного устройства и поискать порно в яндексе)

Alexey2005

10.08.2015 22:26А эти трояны действительно профессионалы пишут? Стилистика текста слишком уж «школьная»: обилие восклицательных знаков, «что бы» через пробел, явные проблемы с пунктуацией…

Greedz

10.08.2015 22:33+2Нет, это скорее конструктор (builder), которым уже и пользуются школьники.

Такой же экземпляр на днях приносили на телефоне.

Заголовок спойлера

VoiceDao

10.08.2015 20:43Очередной всплеск активности на этом фронте отмечался еще год назад( С тех пор естественно, функционал Android.Locker расширился. Некоторые из них, типа Android.Locker.38.origin, к примеру, представляется пользователю в виде очередного пакета обновления, запрашивает доступ к функциям администратора, имитирует процесс установки обновления. После заражения зловред передает информацию о выполнении миссии на удаленный сервер и ожидает дальнейших указаний.

Блокировка устройства осуществляется с сервера по JOSN-запросу или посредством SMS с дерективой ”set_lock”. В отличие от множества других представителей семейства этот зверь при попытке его удалить огрызается – переводит инфицированное устройство в режим ожидания, активирует защиту паролем при попытке выхода из ждущего режима и пр.

Как вариант – присутствие Android.Locker в виде изощренного SMS-бота). В этой связи предельно внимательно нужно относится к загружаемым приложениям при любом сомнении относительно источника. Хотя,… и Google Play — это всепланетное пастбище, сегодня не исключение)

В июле этого года у специалистов по кибербезопасности появился прекрасный шанс расширить горизонты своей эрудиции в относительно новом для них пространстве — каталоге приложений Google Play). Троянцы, именуемые в соответствии с классификацией лаборатории «Доктор Веб», Android.Spy.134 и Android.Spy.134 были зашиты в простых пользовательских играх с юморным дружелюбным интерфейсом.

При запуске скаченных игр-приложений пользователю демонстрировалась имитация окна входа Facebook. Введенные ничего не подозревающим владельцем смартфона данные учетной записи тут же передавались на удаленный сервер, после чего спустя минимум времени все контакты группы получали сообщение от вполне доверенного лица с предложением пройти по указанной ссылке и скачать игру.

Изощренность метода «доставки» троянских коней позволила злоумышленникам распространить на момент обнаружения и ликвидации приложений из каталога более 500 000 вполне работоспособных единиц вируса!… Ничего кроме бизнеса)

vilgeforce

10.08.2015 21:47Вы года на три опоздали со статьей, винлоков сейчас практически нет.

И да, либо «коды разблокировки на сайтах… далеко не всегда срабатывают», либо использование имен троянов тех самых вендоров, коды от которых далеко не всегда срабатывают.

VoiceDao

10.08.2015 23:55… вынужден второй раз отвечать на дубль вашего сообщения… места нужно знать) пошляйтесь по всяким сетевым аналогам общественных сортиров при дефолтном браузере и без отключения скриптов и будет вам счастье) Шучу конечно, но, так и есть… С кодами можно согласиться — срабатывают редко…

vilgeforce

11.08.2015 01:42Я уже не первый год работаю в вирлабе и статистика у меня из первых рук. Винлоков больше, считайте, нет.

VoiceDao

11.08.2015 04:22Я со зверем пересекся около года, может чуть больше, вот такой скромный был Trojan.Winlock.10644, ну никак не 3 года назад и он был не последний) Да и здесь сейчас всегда свежее мясо) mrbelyash.blogspot.com — страсть к халяве неубиваема) Вспоминаю классическую Пирамиду

stop-winlock.ru/1748-razblokirovat-nomer-79680382383738… Схема лечения и коды, как вы понимаете в данном случае не интересовали — интересовала дата последних локеров.

Ghool

10.08.2015 23:07Во время первого бума винлокеров, когда они просили отправить смс, был простой способ решить проблему:

1)на сайте сотового оператора ищем инфу о партнёрах с нужным коротким номером.

Обычно их 2-10, и уже их клиентами являются сотни и тысячи мелких компаний, в том числе и наши воришки.

2) Звоним этому партнёру, описываем ситуацию, говоришь текст, который требует отправить винлокер.

3)партнёр симулирует пришедшую смс-ку (не списывая ни с кого денег) и говорит ответный код, полученный от API злоумышленника.

Вводим полученный код — винлокер уходит.

Метод многократно проверенный (я тоже работал в аутсорсе).

Что интересно:

1) В большинстве случаев винлокер и правда уходил.

2) но уходил не на совсем — какие-то его модули оставались в автозагрузке. Но основная часть, которая вырубала антивири и завершала процесс эксплорер или cmd сразу после открытия -и правда отрубалась.

Ghool

10.08.2015 23:09А насчёт статьи — чё-то мелковато.

Вот исследование, что и как чистят эти antiwinlocker или antisms я бы почитал

VoiceDao

10.08.2015 23:18Для вас организуем следующий материал, задача этого была несколько другая.) Ну а модификаций тысячи, как вы себе представляете — это уже не статья, а Война и Мир). Здесь говорилось о принципе — как справиться с Винлокерами при помощи лечащей загрузочной утилиты (в основном).

susnake

Спасибо за подборку. Надеюсь не пригодится.

Несколько лет назад приносили несколько ПК с локерами. Спас Norton Bootable Recovery Tool.

VoiceDao

И вам спасибо, пополним аптечку)

domix32

Обходился Dr.Web Live USB