Привет, Хабр! Мы часто говорим о способах восстановления данных на магнитных и твердотельных накопителях, резервном копировании, создании RAID’ов и прочих ухищрениях, которые помогают не остаться без важной информации в самый неподходящий момент нашей цифровой жизни. А что делать, если в какой-то момент нам понадобится уничтожить данные на одном из SSD-накопителей и вернуть его в исходное состояние, будто он только что из коробки?

Или же, наоборот. Понадобилось вам, допустим, надежно затереть все данные на твердотельном “диске”. Причем так, чтобы восстановить их было невозможно. А то мало ли любопытных людей и охотников за данными. Что делать в таких ситуациях? Достаточно ли просто форматнуть SSD, как традиционный HDD (если вы не шаманили с прошивкой “жестянки”, конечно) или же потребуется что-то еще?

К сожалению, простое форматирование ячеек памяти нельзя назвать высоким залогом надежного стирания данных. В случае с SATA-накопителями поможет функция ATA Secure Erase, о которой мы рассказывали в другой статье. Но что делать с в m.2/mSATA-накопителями? Здесь на помощь приходит функция криптографического стирания (Crypto Erase), которая реализована на таких устройствах, как Kingston UV500, A2000, KC2000, KC600. Безопасность — одна из основных функций этих накопителей, включающая 256-битное самошифрование основе алгоритма AES, совместимость с решениями безопасности TCG Opal 2.0, стандартом безопасности IEEE1667, а также встроенной поддержкой Microsoft eDrive и BitLocker.

С вышеперечисленными SSD-накопителями конечные пользователи могут содержать все данные в безопасности от посторонних глаз, даже если накопитель будет вынут из основного компьютера и установлен в чужой ПК. Нетрудно догадаться, что подобные накопители нацелены на использование по большей части в бизнес-среде для предотвращения, например, попыток промышленного шпионажа. Не менее трудно предположить и то, что для обеспечения максимальной безопасности в этих накопителях просто обязана быть возможность стирания данных навсегда. В нашем с вами случае — эта функция называется TCG Revert.

Диски с самошифрованием (SED / Self-Encrypting Drive) существуют на рынке в течение многих лет, но на самом деле очень немногие люди полностью используют возможности этих накопителей. Такие SSD используют механизм шифрования, встроенный в контроллер накопителя, для шифрования каждого файла, хранящегося в ячейках флеш-памяти. Этот аппаратный метод шифрования обеспечивает высокий уровень безопасности данных, невидим для пользователя, не может быть отключен и не влияет на производительность.

Современные самошифрующиеся накопители основаны на отраслевом стандарте SSC V1.0 Trusted Computing Group (TCG) Enterprise. В старых продуктах механизм аппаратного шифрования просто использовал бы ключ шифрования, предоставленный пользователем. В случае с TCG Opal 2.0 аппаратный механизм использует случайный “ключ шифрования ключей” (KEK), созданный генератором случайных чисел. Этот ключ недоступен для любого внешнего интерфейса и используется для шифрования ключей MEK (или “ключей шифрования мультимедиа”), которые всегда хранятся в зашифрованном виде внутри контроллера SED SSD.

Класс подсистемы безопасности TCG — это аппаратная фича для самошифрующихся SED SSD, помогающая ускорить шифрование данных на накопителе. В отличие от программного, аппаратное шифрование освобождает процессор или операционную систему от нагрузки процесса шифрования и дешифрования, поэтому общая производительность не ухудшается. Сам набор спецификаций Opal SSC представляет набор стандартов управления безопасностью для защиты данных от кражи и взлома недобросовестными лицами, которые могут получить доступ к устройству хранения или хост-системе, в которую оно установлено. Стоит отметить, что функция TCG Opal не работает сама по себе, а предусматривает установку на накопитель специального софта (от Symantec, McAfee, WinMagic и других компаний), который обеспечивает настройку параметров безопасности и инициализацию пользователя при каждом включении компьютера.

Спецификации Opal SSC предназначены для защиты данных в состоянии покоя, когда запоминающее устройство было выключено, а пользователь вылогинился из системы. В данном случае не стоит ассоциировать состояние покоя со “спящим режимом”, когда выхода пользователя из системы не происходит. Как итог: приходится идти на компромиссы и отказываться от удобного использования режима StandBy. Также стоит принимать во внимание, что SED SSD не предназначены для защиты от доступа к данным после того, как устройство хранения было разблокировано с использованием действительных учетных данных.

В состоянии покоя основная область диска полностью заблокирована и недоступна. Однако при загрузке системы зашифрованный диск запускает теневую копию основного загрузочного раздела для проведения предзагрузочной идентификации. Эта теневая MBR представляет собой небольшую операционную систему, запрашивающую у пользователя пароль от накопителя, который затем передается на контроллер SSD через команды OPAL. Если пароль действителен, диск разблокируется, а затем загружается реальная операционная система. В итоге только авторизованные пользователи могут получить доступ к данным на устройстве, к которому они добавили защиту паролем; это сводит к минимуму вероятность кражи, подделки или потери данных.

Некоторые SSD-накопители, включая самошифрующиеся, попросту нельзя стереть начисто из-за этого самого аппаратного шифрования. В то же время есть эффективное решение, позволяющее произвести так называемое криптографическое “стирание” информации посредством операции PSID Revert. По сути, вся процедура чистки сводится к процессу уничтожения всех ключей шифрования. Таким образом, данные больше не смогут быть расшифрованы. Обратите внимание, что этот метод не может быть задействован на SSD-накопителях без поддержки TCG Opal. Также она не будет работать, если опции TCG Opal и eDrive не активизированы. С более подробным мануалом по работе с TCG Opal, применительно к накопителям Kingston, можно ознакомиться на официальном сайте компании. В данной же статье мы затронем только лишь тему полного удаления данных с SSD, не вдаваясь в тонкости предварительных настроек, которые необходимо производить перед использованием Opal-совместимых накопителей.

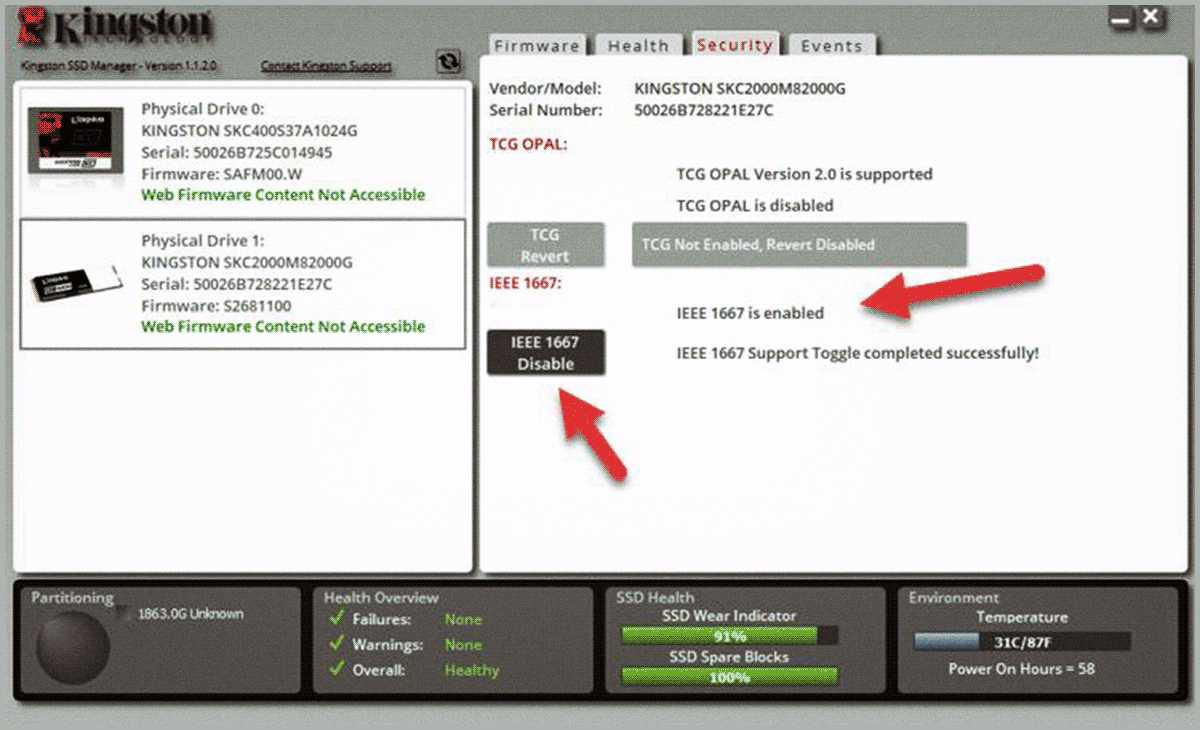

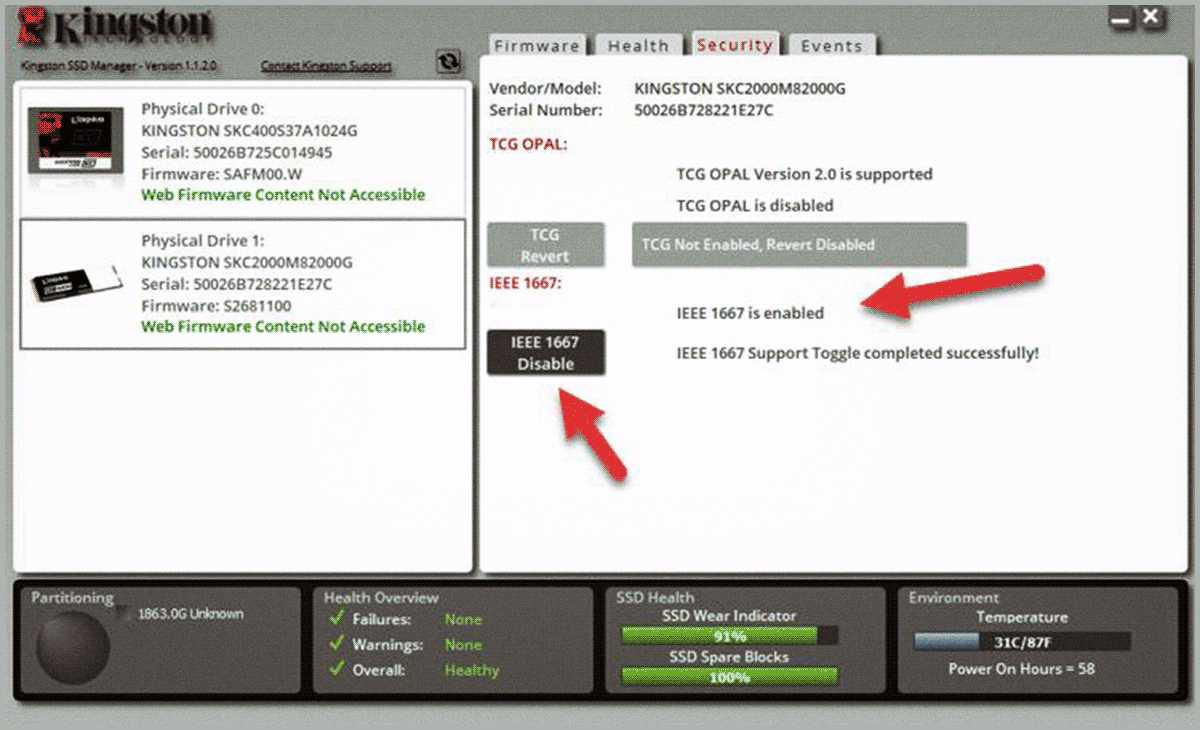

Итак..., от слов к делу. Чтобы стереть все данные с твердотельного накопителя Kingston KC2000 500GB, воспользовавшись методом Revert, вам потребуется назначить вышеуказанный “диск” в качестве вторичного накопителя в среде Windows 8, 10 или Windows Server 2012. Когда все будет готово, останется лишь скачать с официального сайта производителя утилиту Kingston SSD Manager, установить ее на основной накопитель и запустить (для накопителей других производителей также предусмотрены аварийные утилиты с похожей функциональностью, так что метод криптографического стирания будет схожим). Среди настроек по обслуживанию диска есть необходимая нам опция по сбросу настроек накопителя.

Найти ее можно на вкладке Security (“Безопасность”), где потребуется выбрать команду TCG Revert (“Возврат исходных настроек TCG”). Для подтверждения доступа к SSD введите в текстовое поле справа от TCG Revert номер PSID — уникальный 32-циферный идентификатор SSD (найти его можно на самом накопителе) и активируйте опцию сброса настроек. После завершения операции сброса, программа выдаст сообщение об успешном выполнении операции. В противном случае (если сообщение не появилось: например, вы ошиблись и ввели неверный номер PSID) сброс настроек нужно выполнить заново.

По итогам выполнения процедуры все данные на накопителе будут криптографически удалены, а SSD сброшен к заводским настройкам. Осталось отключить поддержку IEEE1667, и накопитель готов к повторному использованию без каких-либо опасений на тему того, что информацию на нем получится восстановить. Более того, для повторной активации OPAL или eDrive на таком SSD можно использовать любое совместимое приложение безопасности.

Для получения дополнительной информации о продуктах Kingston Technology обращайтесь на официальный сайт компании.

Или же, наоборот. Понадобилось вам, допустим, надежно затереть все данные на твердотельном “диске”. Причем так, чтобы восстановить их было невозможно. А то мало ли любопытных людей и охотников за данными. Что делать в таких ситуациях? Достаточно ли просто форматнуть SSD, как традиционный HDD (если вы не шаманили с прошивкой “жестянки”, конечно) или же потребуется что-то еще?

К сожалению, простое форматирование ячеек памяти нельзя назвать высоким залогом надежного стирания данных. В случае с SATA-накопителями поможет функция ATA Secure Erase, о которой мы рассказывали в другой статье. Но что делать с в m.2/mSATA-накопителями? Здесь на помощь приходит функция криптографического стирания (Crypto Erase), которая реализована на таких устройствах, как Kingston UV500, A2000, KC2000, KC600. Безопасность — одна из основных функций этих накопителей, включающая 256-битное самошифрование основе алгоритма AES, совместимость с решениями безопасности TCG Opal 2.0, стандартом безопасности IEEE1667, а также встроенной поддержкой Microsoft eDrive и BitLocker.

С вышеперечисленными SSD-накопителями конечные пользователи могут содержать все данные в безопасности от посторонних глаз, даже если накопитель будет вынут из основного компьютера и установлен в чужой ПК. Нетрудно догадаться, что подобные накопители нацелены на использование по большей части в бизнес-среде для предотвращения, например, попыток промышленного шпионажа. Не менее трудно предположить и то, что для обеспечения максимальной безопасности в этих накопителях просто обязана быть возможность стирания данных навсегда. В нашем с вами случае — эта функция называется TCG Revert.

SSD с самошифрованием: как это работает?

Диски с самошифрованием (SED / Self-Encrypting Drive) существуют на рынке в течение многих лет, но на самом деле очень немногие люди полностью используют возможности этих накопителей. Такие SSD используют механизм шифрования, встроенный в контроллер накопителя, для шифрования каждого файла, хранящегося в ячейках флеш-памяти. Этот аппаратный метод шифрования обеспечивает высокий уровень безопасности данных, невидим для пользователя, не может быть отключен и не влияет на производительность.

Современные самошифрующиеся накопители основаны на отраслевом стандарте SSC V1.0 Trusted Computing Group (TCG) Enterprise. В старых продуктах механизм аппаратного шифрования просто использовал бы ключ шифрования, предоставленный пользователем. В случае с TCG Opal 2.0 аппаратный механизм использует случайный “ключ шифрования ключей” (KEK), созданный генератором случайных чисел. Этот ключ недоступен для любого внешнего интерфейса и используется для шифрования ключей MEK (или “ключей шифрования мультимедиа”), которые всегда хранятся в зашифрованном виде внутри контроллера SED SSD.

Что такое TCG Opal?

Класс подсистемы безопасности TCG — это аппаратная фича для самошифрующихся SED SSD, помогающая ускорить шифрование данных на накопителе. В отличие от программного, аппаратное шифрование освобождает процессор или операционную систему от нагрузки процесса шифрования и дешифрования, поэтому общая производительность не ухудшается. Сам набор спецификаций Opal SSC представляет набор стандартов управления безопасностью для защиты данных от кражи и взлома недобросовестными лицами, которые могут получить доступ к устройству хранения или хост-системе, в которую оно установлено. Стоит отметить, что функция TCG Opal не работает сама по себе, а предусматривает установку на накопитель специального софта (от Symantec, McAfee, WinMagic и других компаний), который обеспечивает настройку параметров безопасности и инициализацию пользователя при каждом включении компьютера.

Спецификации Opal SSC предназначены для защиты данных в состоянии покоя, когда запоминающее устройство было выключено, а пользователь вылогинился из системы. В данном случае не стоит ассоциировать состояние покоя со “спящим режимом”, когда выхода пользователя из системы не происходит. Как итог: приходится идти на компромиссы и отказываться от удобного использования режима StandBy. Также стоит принимать во внимание, что SED SSD не предназначены для защиты от доступа к данным после того, как устройство хранения было разблокировано с использованием действительных учетных данных.

В состоянии покоя основная область диска полностью заблокирована и недоступна. Однако при загрузке системы зашифрованный диск запускает теневую копию основного загрузочного раздела для проведения предзагрузочной идентификации. Эта теневая MBR представляет собой небольшую операционную систему, запрашивающую у пользователя пароль от накопителя, который затем передается на контроллер SSD через команды OPAL. Если пароль действителен, диск разблокируется, а затем загружается реальная операционная система. В итоге только авторизованные пользователи могут получить доступ к данным на устройстве, к которому они добавили защиту паролем; это сводит к минимуму вероятность кражи, подделки или потери данных.

Как безвозвратно стереть данные с SSD?

Некоторые SSD-накопители, включая самошифрующиеся, попросту нельзя стереть начисто из-за этого самого аппаратного шифрования. В то же время есть эффективное решение, позволяющее произвести так называемое криптографическое “стирание” информации посредством операции PSID Revert. По сути, вся процедура чистки сводится к процессу уничтожения всех ключей шифрования. Таким образом, данные больше не смогут быть расшифрованы. Обратите внимание, что этот метод не может быть задействован на SSD-накопителях без поддержки TCG Opal. Также она не будет работать, если опции TCG Opal и eDrive не активизированы. С более подробным мануалом по работе с TCG Opal, применительно к накопителям Kingston, можно ознакомиться на официальном сайте компании. В данной же статье мы затронем только лишь тему полного удаления данных с SSD, не вдаваясь в тонкости предварительных настроек, которые необходимо производить перед использованием Opal-совместимых накопителей.

Итак..., от слов к делу. Чтобы стереть все данные с твердотельного накопителя Kingston KC2000 500GB, воспользовавшись методом Revert, вам потребуется назначить вышеуказанный “диск” в качестве вторичного накопителя в среде Windows 8, 10 или Windows Server 2012. Когда все будет готово, останется лишь скачать с официального сайта производителя утилиту Kingston SSD Manager, установить ее на основной накопитель и запустить (для накопителей других производителей также предусмотрены аварийные утилиты с похожей функциональностью, так что метод криптографического стирания будет схожим). Среди настроек по обслуживанию диска есть необходимая нам опция по сбросу настроек накопителя.

Найти ее можно на вкладке Security (“Безопасность”), где потребуется выбрать команду TCG Revert (“Возврат исходных настроек TCG”). Для подтверждения доступа к SSD введите в текстовое поле справа от TCG Revert номер PSID — уникальный 32-циферный идентификатор SSD (найти его можно на самом накопителе) и активируйте опцию сброса настроек. После завершения операции сброса, программа выдаст сообщение об успешном выполнении операции. В противном случае (если сообщение не появилось: например, вы ошиблись и ввели неверный номер PSID) сброс настроек нужно выполнить заново.

По итогам выполнения процедуры все данные на накопителе будут криптографически удалены, а SSD сброшен к заводским настройкам. Осталось отключить поддержку IEEE1667, и накопитель готов к повторному использованию без каких-либо опасений на тему того, что информацию на нем получится восстановить. Более того, для повторной активации OPAL или eDrive на таком SSD можно использовать любое совместимое приложение безопасности.

Для получения дополнительной информации о продуктах Kingston Technology обращайтесь на официальный сайт компании.

Комментарии (23)

silverwolf

10.01.2020 18:16Все это самошифрование как черный ящик, все скрыто от пользователя, начиная от аппаратной начинки до установки проприетарного софта для настройки.

cat /dev/zero > ~/zero больше доверяю.

OleksiyT

10.01.2020 23:28А как же старый добрый shred?

shred -vfz -n 2 /dev/md125

и никто и ничего никогда не получит с диска.

Ну, -n 5 если для параноиков.

Rim13

11.01.2020 00:42+1Знакомо. У Интел похожая вещь в его Intel® Remote Secure Erase, но тоже мудрённая. Нужна мать, проц и ssd с его поддержкой. SSD в России в продаже нет, как минимум последних моделей.

Goodkat

11.01.2020 15:35+2Удалить всё: как стереть данные и вернуть NVMe SSD к заводским настройкам

- Купите NVMe SSD Kingston перечисленных моделей

- Запишите на него данные, которые вы хотите стереть

- Скачайте и установите нашу программу для стирания данных и возвращения NVMe SSD Kingston к заводским настройкам

- В программе для стирания данных и возвращения NVMe SSD Kingston к заводским настройкам сотрите данные и верните NVMe SSD Kingston к заводским настройкам

Вот так легко и просто можно стереть данные и вернуть NVMe SSD к заводским настройкам.

Denai

11.01.2020 17:133.1 если у вас mac/linux, то сначала найдите устройство с windows, чтоб всё заработало

AlexanderS

Метод не универсальный. Есть ли универсальный метод для всех накопителей? Например, надо мне затереть 500Gb накопитель. Была бы полезна программа, которая бы забивала этот объем сгенерированными мелкими файлами в несколько проходов.

ne_kotin

Если у вас OPAL-совместимый SSD-накопитель — действуете по этому руководству.

Если у вас SATA SSD/HDD — hdparm вам в руки вместе с ATA_SECURITY_ERASE.

А так — гуглите drive wiping software и вперед.

AlexanderS

Да я понимаю проблематику SSD в этом плане. Просто… хочется чтобы было просто)

zhabr

eraser.heidi.ie

dartraiden

Он не даёт гарантий затирания резервной области. Поэтому, Secure Erase в этом плане лучше.

hddscan

Secure Erase нам многих накопителях не стирает данные уже.

1. Выполняется очистка таблиц трансляции верхнего уровня, после чего на запрос любого сектора накопитель отдает 0-и

2. Иногда меняется ключ шифрования

Причем в некоторых случаях данные после Secure Erase можно восстановить.

Это справедливо для почти всех SSD и некоторых HDD

Kingston_Technology Автор

Более универсальную инструкцию можно найти по ссылке habr.com/ru/company/kingston_technology/blog/448624

kedobear

man dd

dartraiden

Вот только контроллер SSD сам решает, куда писать, а объем флеш-памяти у SSD несколько больше того, который доступен вам под «забивание».

Честно говоря, я не понимаю проблемы. Забить HDD нулями — dd / Eraser (если под рукой есть VeraCrypt, то можно превратить весь накопитель в шифрованный том с хорошим длинным паролем, который затем накрепко забыть). Надёжно стереть SSD — Secure Erase (если он системный, то, конечно, придётся загрузиться с другого накопителя, хотя, у топовых материнских плат эта функция зачастую в прошивку встроена). Если используется OPAL, то sedutil в помощь (PSID указан на наклейке накопителя). Итого, всего три утилиты.

AlexanderS

Мне без разницы в каком порядке он будет писать, если в результате будет забит весь — ему придётся записать данные в весь свой номинальный объём. Но вот это «несколько больше» всё и портит.

dartraiden

В том и проблема, что весь он забит не будет, резервная область вам недоступна. Поэтому и нужен Secure Erase. Параноики, не доверяющие реализации Secure Erase, могут совместить оба способа.

mwizard

sudo dd if=/dev/urandom of=/dev/nvme0n1 bs=1m conv=notrunc,noerrorlll000lll

Есть метод сильно проще и быстрее записи мелких файлов. Берёте любую тулзу, в которой есть тест записи и проводите его по всей «поляне». Например, R.tester rlab.ru/tools/rtester.html.

Но учтите, что часть секторов с данными накопитель может вывести из эксплуатации и заменить на резервные. Тогда их нельзя будет перезаписать таким способом, их просто не будет в пользовательском адресном пространстве.

Для бытовых задач этим можно пренебречь, но если требуется гарантированное уничтожение каких-либо критически конфиденциальных данных — тут универсального метода кроме физического уничтожения накопителя не существует.