На протяжении многих лет Trend Micro наблюдает за деятельностью киберпреступной группировки Pawn Storm, также известной как Fancy Bear и APT28. Исследуя эволюцию методов атак, мы обнаружили новую тактику, принятую на вооружение в 2019 году хакерами из Pawn Storm. В отчёте Probing Pawn Storm: Cyberespionage Campaign Through Scanning, Credential Phishing and More мы делимся результатами нашей работы, а в этой статье расскажем о наиболее интересных открытиях.

О группировке Pawn Storm/APT28/FancyBear

Pawn Storm — высокопрофессиональная и амбициозная хакерская группа, нередко выбирающая своими целями военнослужащих, сотрудников посольств и оборонных подрядчиков США и их союзников, включая правительственные учреждения. Объектами нападений также становились международные СМИ и политические деятели разных стран.

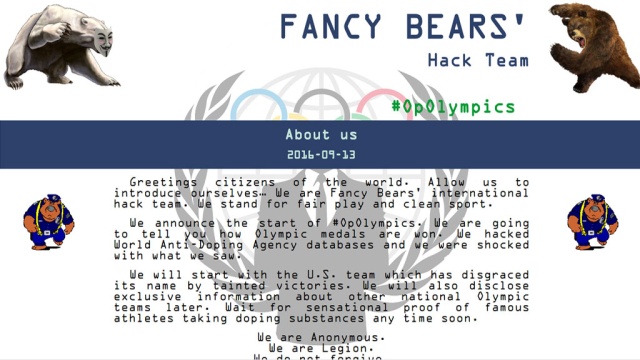

Для всех мировых СМИ Pawn Storm воплощает в себе «русских хакеров». Группировка взяла на себя ответственность за взлом Всемирного антидопингового агентства (ВАДА) и обнародование допинг-тестов американских атлетов, ей приписывают атаки на серверы Демократической партии США, взломы парламента Германии, французской телесети TV5Monde, Международной ассоциации легкоатлетических федераций и ряд других громких эпизодов.

Наше первое исследование, посвящённое этой группировке, Operation Pawn Storm: Using Decoys to Evade Detection, вышло в октябре 2014 года. C тех пор мы постоянно наблюдаем за её действиями.

Методы Pawn Storm

Хакеры Pawn Storm не размениваются на мелочи и используют самые эффективные векторы для достижения цели:

- Атаки типа «водопой» (Watering Hole) — компрометация сайтов, часто посещаемых целевой аудиторией.

- Злоупотребление OAuth с помощью вредоносных приложений для компрометации целей в сложных схемах социальной инженерии:

Схема компрометации OAuth. Источник: Trend Micro - Приватные эксплойты, эксплуатирующие для заражения целей как 0day, так и общеизвестные уязвимости.

- Специально разработанное шпионское ПО для iOS.

- Подмена вкладок в браузере (tabnabbing), чтобы убедить жертву ввести учётные данные на копиях известных сайтов.

Несмотря на высокую результативность проверенных методов, Pawn Storm продолжает искать новые способы для проведения кибератак.

Рассылка спама с адресов высокопоставленных лиц

Одно из заметных изменений в действиях группировки состоит в том, что с мая 2019 года Pawn Storm стала использовать для рассылки фишинговых писем, направленных на кражу учётных данных, скомпрометированные адреса электронной почты высокопоставленных лиц.

Рассылка фишинговых писем с использованием новой тактики. Источник: Trend Micro

Преступники подключались к выделенному серверу через OpenVPN коммерческого провайдера, затем с этого хоста — к платному сервису электронной почты с использованием похищенных учётных данных, и рассылали через него фишинговые письма.

Эту тактику Pawn Storm применяли с 2019 по 2020 год. Большая часть скомпрометированных почтовых учёток принадлежала сотрудникам ближневосточных оборонных компаний, преимущественно расположенным в ОАЭ.

Распределение по странам скомпрометированных почтовых серверов с мая по декабрь 2019 года. Источник: Trend Micro

Причина, по которой участники Pawn Storm перешли на использование скомпрометированных учётных записей почты оборонных компаний Ближнего Востока, остаётся неясной. Возможные причины:

- повышение эффективности рассылок благодаря авторитету отправителя, который имеет особую важность в культурных традициях Востока;

- отправка с легитимного почтового сервиса от имени реального пользователя позволяет обходить системы фильтрации спама.

Возможно, результативность тактики оказалась настолько высокой, что потеря скомпрометированной учётной записи после проведения рассылки перестала иметь значение.

Помимо оборонных ведомств, среди целей атак присутствовали банки, конструкторские бюро, правительственные организации и авиакомпании.

Распределение скомпрометированных почтовых сервисов по отраслям с мая по декабрь 2019 года. Источник: Trend Micro

Для компрометации почтовых ящиков группировка использовала традиционные способы от вредоносного ПО и фишинговых сайтов до простого перебора паролей.

Дополнительным фактором, который облегчил сбор и компрометацию почтовых адресов, стали уязвимости серверов Microsoft Exchange.

Получение информации с уязвимых серверов Exchange

Многие крупные компании используют для организации почтового обмена сервера Microsoft Exchange, поэтому уязвимости CVE-2019-1084, CVE-2019-1136 и CVE-2019-1137 стали настоящим подарком для киберпреступников:

- CVE-2019-1084 позволяет злоумышленникам создать отображаемое имя с непечатаемыми символами и получить доступ к конфиденциальной информации;

- CVE-2019-1136 — эскалация привилегий, которая помимо прочего даёт доступ к почтовым ящикам пользователей сервера;

- CVE-2019-1137 делает возможными XSS-атаки и выполнение произвольного кода в контексте текущего пользователя. Для этого достаточно отправить на сервер Exchange специально созданный запрос.

О том, что Pawn Storm использовали эти уязвимости для компрометации учётных записей, свидетельствует крупномасштабное сканирование уязвимых серверов Exchange, зафиксированное Trend Micro в 2019 году. Большая часть сканирующих запросов проверяла TCP-порты 443 (HTTPS), 143 и 993 (IMAP), 110 и 995 (POP3), 465 и 587 (SMTP).

Собранные данные содержат запросы к сотням почтовых серверов по всему миру. Целью сканирования был поиск уязвимых систем, сбор адресов электронной почты для последующей компрометации и использования в фишинговых кампаниях.

Среди просканированных целей присутствуют оборонные компании Западной Европы, военные и правительственные учреждения Южной Америки и Ближнего Востока, банки, нефтяные и ИТ-компании, юридические фирмы и политические партии, а также университеты. Как ни удивительно, но в список целей попали несколько частных школ из Франции и Великобритании, и даже детский сад из Германии.

Сканирование серверов MS SQL и Directory Services

В 2019 году в MS SQL Server была обнаружена RCE-уязвимость CVE-2019-1068, которая тоже не ускользнула от внимания Pawn Storm. С ноября по декабрь 2019 года с IP-адреса 185.245.85[.]178, на котором размещались фишинговые сайты кибергруппировки, проводились сканирования портов 445 и 1433. Всего за этот период было зафиксировано около 65 тысяч и 15 тысяч запросов соответственно, большая часть из которых приходилась на серверы в Европе. Предположительно, это были попытки обнаружить уязвимые серверы MS SQL и Directory Services.

Зафиксированные попытки сканирования на 445 порт. Источник: Trend Micro

Зафиксированные попытки сканирования на порт 1433. Источник: Trend Micro

Как мы наблюдаем за фишинговыми кампаниями

Даже профессиональные преступники допускают ошибки, которые позволяют отслеживать их деятельность. В 2017 году мы заметили, что участники Pawn Storm регулярно используют в своих спам-рассылках несколько доменных имён. С них отправлялись фишинговые сообщения в адрес высокопоставленных лиц, которые использовали бесплатные почтовые сервисы типа Gmail и Outlook.com, однако группировка почему-то не зарегистрировала эти доменные имена. Зарегистрировав их на себя, мы получили возможность собрать большое количество интересной информации о рассылках, которые производила Pawn Storm. Всё, что для этого потребовалось — создать DNS-сервер для каждого из доменов и настроить для них DNS SPF.

Для защиты от спама почтовые сервера проверяют SPF — Sender Policy Framework, — чтобы удостовериться, что подключившийся хост имеет право отправлять письма от имени домена, которым он представился.

Фрагмент протокола взаимодействия с почтовым сервером при фишинг-атаке Pawn Storm. Источник: Trend Micro

Обрабатывая такие запросы для доменов, которые использовали преступники, мы с минимальными усилиями отслеживали их деятельность в пассивном режиме.

Конфигурация, которая использовалась для наблюдения за рассылками Pawn Storm. Источник: Trend Micro

За время наблюдения мы зафиксировали массовые рассылки в адрес крупных американских провайдеров электронной почты, российского и иранского сервиса.

К сожалению, летом 2019 года группировка стала выполнять свои рассылки, используя абстрактное доменное имя server.com, отказавшись от доменных имён, которые помогали нам наблюдать за ней.

Выводы и рекомендации

Мы наблюдаем за Pawn Storm с 2014 года и ожидаем, что группировка будет продолжать свою преступную деятельность, создавая угрозы безопасности организациям и целым государствам. В связи с этим считаем необходимым предложить меры, которые стоит применять, чтобы защититься от кибератак:

- Принцип наименьших привилегий: ограничивайте трафик, разрешайте только необходимые сервисы, отключайте устаревшие или ненужные.

- Следите за заплатами и пакетами исправлений: обновляйте ОС и приложения, создавайте политики управления патчами и рассмотрите возможность использования виртуальных патчей для неизвестных уязвимостей.

- Следите за инфраструктурой: межсетевых экранов уже недостаточно, чтобы чувствовать себя в безопасности — используйте системы обнаружения и предотвращения вторжений, которые проверяют трафик в реальном времени и автоматически отключают уязвимые компоненты.

- Внедрите двухфакторную аутентификацию везде — в корпоративной почте, сетевых учётных записях штатных сотрудников и аутсорсеров.

- Обучайте персонал: осведомлённость о методах фишинга и распространённых векторах атак в сочетании с тренировкой безопасного поведения существенно повысит защищённость компании.

- Следите за данными — организуйте регулярное резервное копирование и шифрование конфиденциальной информации, систематически проверяйте права доступа к ней.