Исследователи Алекс Ионеску и Ярден Шафир недавно обнаружили уязвимость в службе Windows Print Spooler, основном компоненте ОС Windows, отвечающем за управление операциями печати. Ей присвоен номер CVE-2020-1048. Уязвимость затрагивает все версии ОС Windows c 1996 года от NT 4.0 до текущих версий этой ОС.

В настоящее время Microsoft выпустила патчи для закрытия этой уязвимости для Windows 10 версий 1803/1809/1909/1709/1903/1607, Windows 7/8.1/RT 8.1, Windows Server версий 1803/1909/1903, а также Windows Server 2019/2016/2012(R2)/2008(R2). Эти патчи также вошли в состав обновления безопасности «майский вторник патчей» от Microsoft (May 2020 Patch Tuesday), которое стало доступно всем пользователям 12 мая 2020 года.

Ионеску и Шафир назвали эту уязвимость PrintDemon и раскрыли на портале Windows Internals подробности об ее обнаружении и способах использования.

Фактически, это некритичная уязвимость локального повышения привилегий (local privilege escalation, LPE), используя которую злоумышленник может повысить свои привилегии в системе. Конечно, при условии, что ранее данные пользователя этой ОС уже были скомпрометированы, так как эту уязвимость нельзя использовать для проведения прямой удаленной атаки на ПК с ОС Windows.

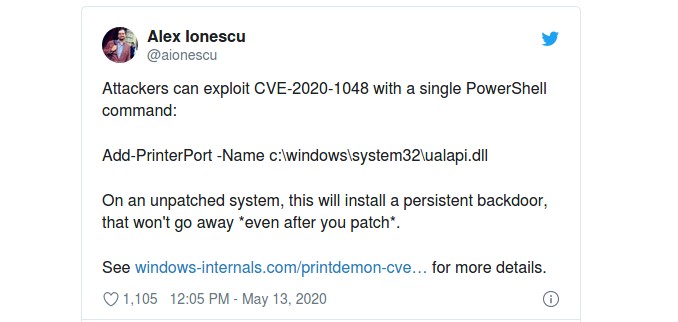

Механизм использования PrintDemon прост — одна непривилегированная команда в PowerShell (для текущих версий ОС Windows), чтобы получить привилегии уровня администратора для всей ОС:

Add-PrinterPort -Name c:\windows\system32\ualapi.dll

В более старых версиях Windows необходимо дополнительно сделать еще некоторые операции.

Поскольку служба Windows Print Spooler предназначена для того, чтобы быть доступной любому приложению, которое хочет напечатать файл, она доступна для всех приложений, работающих в системе, без ограничений. Злоумышленник может создать задание на печать, которое печатает в файл, например локальный файл DLL, используемый ОС WIndows или другим приложением. Таким образом, злоумышленник может инициировать операцию печати, преднамеренно завершить работу службы диспетчера очереди печати и затем возобновить его работу, но на этот раз операция печати выполняется с привилегиями SYSTEM, что позволяет перезаписывать любые файлы в ОС Windows.

Ионеску выложил на GitHub информацию об этой уязвимости (PoC-эксплоит для PrintDemon) с целью помочь ИБ-специалистам и системным администраторам понять уязвимость и подготовить меры по ее устранению и обнаружению.

Ранее в начале мая 2020 года Microsoft перенесла на конец мая 2020 начало развертывания большого майского обновления Windows 10 May 2020 Update (версия 2004) для обычных пользователей. Ранее компания планировала выпустить это обновление 12 мая 2020 года. Теперь этот срок сдвинут по соображениям безопасности еще на две недели из-за необходимости исправить выявленную в последний момент уязвимость нулевого дня в Windows 10.

OneType

Пользоваться Виндовс это уже большая уязвимость, приватные данные утекают на серверы телеметрии.

fougasse

Побуду адвокатом дьявола.

Пруфы будут? Или всё ограничится «мы видим какой-то трафик и считаем, что там приватные данные»?

vilgeforce

Что самое характерное, никто из исследователей даже не показал кода с характерным поведением!

awolfman

У меня одноклассник участвовал в изучении ещё XP, были обнаружены модули, имеющие доступ к сети, что конкретно они делали не ясно, т.к. модули были не активны, попытка отключить или удалить эти модули приводила к полной неработоспособности системы.

Дальше выводы можете сделать сами.

radtie

А можете не делать.

DrPass

Конечно, это были модули, крадущие ваши приватные данные. При этом почти никто из тысяч и тысяч специалистов их обнаружить в системе не смог (а кто смог, тех или подкупили, или убрали), и только ваш одноклассник об этом узнал и остался в живых.

TimsTims

Молодой гений раскрыл заговор Майкрософт, и уже никогда не сможет там работать…

awolfman Я когда мелким был — тоже отвёрткой контакты на материнке замыкал. Комп иногда ребутался от этого) следует ли из этого вывод, что там был шпионский модуль?

awolfman

Н-да, не думал что на Хабре настолько все плохо...

Где я написал про приватные данные?

Ну и про тысячи тысяч специалистов, вы случайно не родственник Солженицину?

По той же Вынь 10 полно информации о том, что и куда она отсылает.

Лет 5 назад был скандал в США, что китайцы в ПЛИС для военного назначения воткнули закладку.

А тут ОС на гигабайты исходников, ОГА, ОГА…

adictive_max

А к чему вы тогда это написали?

В операционной системе есть модули, имеющие доступ к сети. Вот ведь диковина какая, никогда и негде такого не было.

TimsTims

Да никто не отрицает, что возможно существуют закладки в Windows, наверняка есть специальные закладкии в unix'ах, которыми пользуются оченьв единичных случаях. Наверняка в гигабайтах исходного кода есть просто уязвимости, которые кто-то нашел и использует.

Но! Это вообще никак не связано с тем, что ваш друг одноклассник что-то там удалил в Винде, винда перестала работать и его(вашим) выводом, что это всё из-за шпионских модулей. Он вполне мог удалить что-то действительно важное, что использовалось системой, и она сломалась нахрен. Даже в своес проекте 5-летней давности страшно удалять что-то очень старое, а здесь Windows 10, на которую можно было легко перейти обновлениями из Windows XP. Представьте сколько там всего старого и запутанного?

awolfman

Это были недокументированные модули, т.е. согласно документации они отсутствовали и согласно заявлениям представителей мелкомягких их удаление/отключение не должно было влиять на работоспособность ОС.

Но даже просто отключение этих модулей от сетевых интерфейсов, приводило к неработоспособности системы.

fougasse

Документация на недокументированые модули?

Заявления в студию, кстати.

И как вы их отключали.

Вы в курсе, что на недокументированных вещах держится очень много вещей и M$ тут далеко не худший вариант?

DrPass

Нигде. Но вы ведь предложили сделать вывод из того, что вы написали, а единственный логичный вывод из этого только один: вы написали какую-то подростковую чухню с намёком на теорию заговора. Вот и реакцию соответствующую получили.

shUUm

Его фамилия Попов? Он после этого Bolgenos (с «нескучными» обоями) и одноимённый антивирус написал?

karavan_750

Побуду прокурором.

Когда код закрыт, нет оснований не доверять словам разработчика?

Я не утверждаю, что все плохо, но и говорю это без явной уверенности, потому как считаю — постороннего трафика

не должно быть в системах, которые содержат приватные данныеникогда не должно быть.fougasse

Возражения защиты.

Когда у Линукса на десктопе, да и пусть даже у Андроида или Яблока заметная часть пользователей сможет пользоваться системами без проприетарных блобов и в процессорах тоже всё станет открыто — можно будет рассуждать о трафике винды, защите приватных данных и умысле M$.