Финальная стадия эмоционального реагирования на изменения – принятие.

Полным принятием сущности происходящего для нас стало прохождение сертификационного аудита по стандарту ISO 27001 и получение заветного сертификата. Сегодня мы завершаем цикл статей. В конце материала вы найдете ссылки на предыдущие статьи.

Во время подготовки к аудиту, прежде всего, позаботьтесь о формальных деталях визита аудитора в офис. Это нужно, чтобы процесс прошел максимально эффективно и безболезненно.

Обычно месяц проведения аудита обсуждается заранее, во время согласования договора с сертифицирующим органом. Ближе к дате проведения сертифицирующий орган, скорее всего, предложит интервалы визита на выбор и вам нужно будет увязать их с расписанием ключевых сотрудников, которые будут принимать участие в аудите. Если вы сертифицируете несколько площадок в разных городах – тщательно продумайте логистику и согласуйте с аудиторской командой.

Этот пункт может оказаться полезным с точки зрения безопасности бизнеса. Конечно, контроль независимости аудиторской команды – это, прежде всего, задача сертифицирующего органа. Однако оплошности случаются у всех, поэтому не лишним будет проверить биографию потенциальных аудиторов хотя бы на LinkedIn.

Например, мы таким образом выяснили, что один из аудиторов – действующий сотрудник нашего прямого конкурента. К счастью, это обнаружилось до начала проверки и все обошлось, так как он был исключен из состава команды. Но потенциальные риски для бизнеса в этой ситуации были бы значительными.

Это необходимо для понимания какие сотрудники и отделы будут задействованы в аудите, и в какие дни проверки это будет происходить.

Обычно в плане указывается расписание каждого дня проверки по часам с указанием какие части системы менеджмента информационной безопасности и какие услуги будут проверяться в то или иное время.

Когда будет известен примерный график визита аудиторской команды, вы сможете спланировать время коллег. Как правило, аудиторы хотят провести встречи с высшим руководством компании, с отделом информационной безопасности (очевидно) и с лицами, которые отвечают за функционирование подлежащим сертификации областям.

Например, в нашей области сертификации было заявлено 5 основных услуг и аудитор интервьюировал руководителей каждого из отделов, отвечающих за оказание этих услуг. Важно предусмотреть замену для руководителей отделов на интервью (в случае болезни, командировки, отпуска и т.д.).

Пункт кажется сложным, но на самом деле все не так плохо. Все сотрудники должны быть так или иначе задействованы в системе менеджмента информационной безопасности и соблюдать установленные политиками правила. Однако, уровень ответственности сотрудников за информационную безопасность зависит от должности и специфики работы. У нас это реализовано следующим образом: все сотрудники, в зависимости от должностей, могут иметь одну или несколько ролей в области информационной безопасности. Каждая роль предъявляет свои требования к сотруднику, но абсолютно все сотрудники компании имеют базовую роль «Пользователь». Следует сосредоточить обучение и дальнейший контроль знаний именно на этой роли.

Для контроля знаний сотрудников мы используем тестирование. На рынке много систем подобного рода, мы же использовали функциональность, встроенную в корпоративный портал. По нашему опыту, аудиторы действительно проверяют результаты тестирований и могут задать сотрудникам контрольные вопросы из тестов.

К этому моменту уже должен быть проведен общий тренинг для всех сотрудников (чтобы они знали, зачем и почему происходят изменения процессов в компании). Однако отдельное внимание стоит уделить тем коллегам, которые будут принимать непосредственное участие в проверке. Стоит предупредить о том, что во время аудита не будет происходить ничего криминального – им просто предстоит рассказать аудиторской команде о своей ежедневной работе, и при необходимости ответить на точечные вопросы.

Помните, что аудит начнется еще до того, как команда сертифицирующего органа окажется у вас в переговорной. Вход в бизнес-центр – это первый «рубеж обороны». Здесь аудиторы оценивают, насколько серьезно обеспечивается физическая безопасность офисов. Если вы арендуете офисные помещения, то аудиторы наверняка захотят посмотреть договоры с арендодателями на предмет разграничения ответственности сторон в отношении физической безопасности. И если реальность отличается от написанного в договоре – могут возникнуть проблемы. В ряде случаев необходимо отдельно работать со службой безопасности бизнес-центра.

Например, наш аудитор заметил, что в договоре с бизнес-центром есть пункт о том, что каждому посетителю выписывается пропуск, однако ему никакого пропуска при входе в БЦ не выдали. На что мы ответили, что в договоре не говорится о выдаче пропуска «на руки» ? соответственно, пропуск был выписан, но не выдан :)

Если же в периметр сертификации входят дата-центры, заранее позаботьтесь об оформлении специальных пропусков для аудиторов. Кроме того, советуем обсудить с контактными лицами из дата-центров предстоящий визит и уточнить, кто из сотрудников будет отвечать на вопросы аудиторов о физической защищенности дата-центров.

Техническая подготовка к аудиту – один из самых главных и трудных пунктов. Перед первым аудитом нашей ИТ команде пришлось изрядно «попотеть». Начнем с физической безопасности.

Разумеется, большая часть физической безопасности будет возложена на службу безопасности бизнес-центра: это и доступ в здание, и охранно-пожарная сигнализация, и видеонаблюдение и т.д. Ну а с нашей стороны необходимо было провести «ревизию» мер по обеспечению физической безопасности в офисах:

Далее поговорим о стандартизации – одном из важнейших шагов к быстрой модернизации и к простоте дальнейшего обслуживания. Данный подход сэкономил большое количество времени при подготовке. Например, мы модернизировали ОС (операционные системы) на рабочих компьютерах пользователей. Несмотря на затратность процесса, это обновление было нужно, чтобы зашифровать диски компьютеров, а также оптимизировать наши сервисы, оборудование и политики под конкретную ОС.

Конечно, в вопросах шифрации не обошлось без подводных камней: если на рабочих станциях стоят классические диски HDD (не SSD или M2), то работа за таким компьютером становится мукой. Поэтому также пришлось произвести модернизацию части офисного «железа». Вторая сложность – жесткие диски на компьютерах стали «жить» ощутимо меньше. Ну и третий нюанс – появилась необходимость ввода пароля битлокера при загрузке. На тот момент мы еще не успели настроить сетевую разблокировку, да и TPM был не везде, а включать работу с TPM без сетевой разблокировки бессмысленно с точки зрения ИБ.

Как упоминалось выше, мы перенесли основные серверные мощности в специализированный ЦОД. У нас была небольшая оборудованная серверная, но, в большинстве случаев, «свои» серверные проигрывают в плане физической безопасности специализированным площадкам.

Отметим, что выбор ЦОДов для Co-Location достаточно большой: более того, на рынке есть ЦОДы, сертифицированные по ISO 27001. В нашем случае был выбран ЦОД, официально не сертифицированный по ISO27001 или TIER III, но при этом обладающий всеми необходимыми техническими решениями и грамотными специалистами. Часть рисков, связанных с основным ЦОДом, перекрыли за счет резервного ЦОДа. В итоге, два ЦОДа «попроще» обошлись дешевле, чем ЦОД со всеми сертификатами.

Работа с серверным оборудованием стала отдельной главой эпопеи с сертификацией. Нам пришлось серьезно обновить ОС на серверах, что потребовало от команды больших временных ресурсов, т.к. многие из сервисов работают на открытом ПО. Да, у нас используются и сервисы компании Microsoft, но сертификация подтолкнула к переводу всех возможных сервисов на открытое ПО. Таким образом, мы начали активно внедрять подход «инфраструктура как код». Одна из существенных выгод, которую мы ощутили – экономия места вследствие отказа от резервного копирования ряда сервисов.

Главное доказательство чего бы то ни было при аудите – запись, в широком смысле слова. С технической точки зрения это разнообразные логи. В ходе подготовки к аудиту мы потратили большое количество времени на работу с логами с помощью системы записи логов ELK. Эта система стала своеобразной «палочкой-выручалочкой», избавившей от необходимости собирать логи вручную, т.к. благодаря ELK сотрудники ИТ отдела экономят гигантское количество времени при расследовании инцидентов. Дополнительно, благодаря системе, решается вопрос бэкапирования логов.

Это только основные работы в плане технической подготовки. Однако, движемся дальше и перейдем ко дню Х – аудиту СМИБ компании.

Основной документ, который изучает проверяющий в рамках сертификационного аудита – Положение о применимости (Statement of Applicability, далее — SoA). В нем должны быть указаны 114 контролей из стандарта ISO 27001, их применимость / неприменимость к компании и средства, с помощью которых данные контроли реализованы. По сути, этот документ является отражением многомесячной работы по внедрению данного стандарта.

Как правило, напротив каждого пункта SoA должна стоять ссылка на документ (политику), в которой описано, как в компании реализован тот или иной контроль. Аудитор проверяет, что все написанное в SoA, соответствует действительности.

Для этого он смотрит:

Если во внутренних политиках вы ссылаетесь, или упоминаете сторонний стандарт, то он должен быть приложен к политикам (то есть должна быть приобретена официальная копия). Таким образом, на первом этапе аудитор работает с документами, а на втором – «идет в поля».

Второй этап, как нам кажется, самый коварный, но и самый интересный. Как это ни парадоксально, но у внутренней команды, которая занималась подготовкой к аудиту, осталось много положительных эмоций. С чем это связано? Вероятно, это тема для отдельной статьи.

На втором этапе проходит «физическая» проверка офисов и ЦОДов (все, что заявлено в периметре сертификации).

При подготовке к визиту аудитора в ЦОД, необходимо предварительно договориться с ЦОДом о выделении человека для встречи с аудитором. Причем такой сотрудник должен обладать высоким уровнем подготовки и знаний относительно работы ЦОДов. Аудиторы будут всесторонне интересоваться безопасностью ЦОДа: системы кондиционирования, каналы связи, системы подачи электроэнергии, генераторы, физический доступ и т.п.

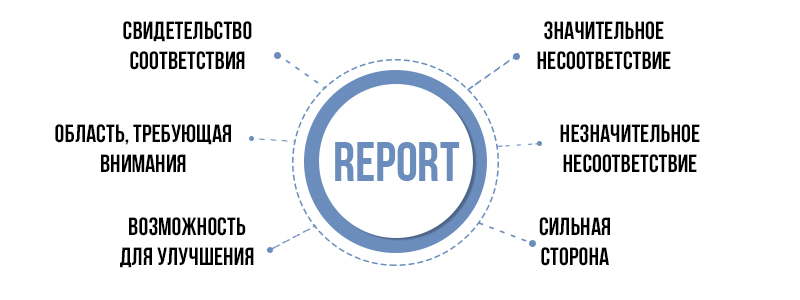

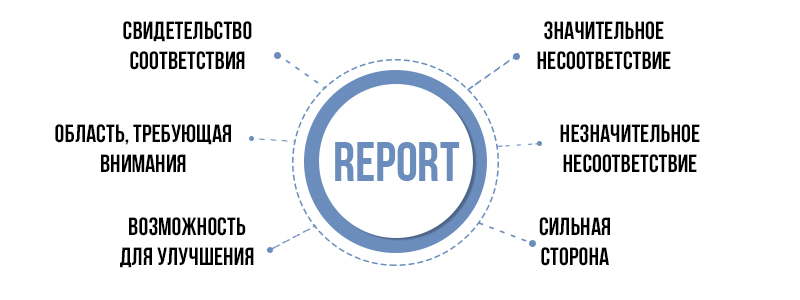

В рамках проверки на всех площадках аудитор, как правило, фиксирует в отчете следующее:

Это доказательства соответствия стандарту, которые аудитор обнаружил в ходе проверки.

Это то, чего компании следует избегать всеми возможными способами – несоответствие, которое ставит под угрозу эффективность всей СМИБ. По такому несоответствию всегда должно быть произведено корректирующее действие. Сертификат не может быть выдан, пока значительное несоответствие не закрыто. Поэтому потребуется еще один визит аудитора для проверки закрытия данного несоответствия. Как правило, компании на это дается 90 дней. Следует также помнить, что дополнительный визит аудитора будет оплачиваться отдельно.

Несущественные несоответствия не представляют большой проблемы для компании – по итогам аудита достаточно будет заполнить форму, где вы опишете, как и в какие сроки планируется устранить несоответствие. Их наличие не влияет на выдачу сертификата. Однако, если не устранить их до следующего аудита, то они станут существенными несоответствиями.

Это элементы системы менеджмента (как правило, влияющие на ее производительность), которые могут помешать компании выполнить требования стандарта в обозримом будущем. Не являются несоответствиями, но требуют внимания компании. По мере возможности их лучше устранять.

Это возможности для развития СМИБ компании, которые аудитор смог идентифицировать при проверке. Это советы из серии «как сделать, чтобы система работала еще лучше».

Здесь аудитор отмечает элементы вашей СМИБ, которые являются «лучшими практиками», то есть особенно эффективными. Можно сказать, что это – открытая похвала тому, что вы действительно сделали очень хорошо.

По итогам аудита вы получите отчет с детальным описанием всех выявленных вышеупомянутых пунктов, который следует использовать при подготовке к следующему аудиту.

Когда вы наконец-то получили долгожданный сертификат, не стоит расслабляться: подтверждать соответствие стандарту компании нужно ежегодно. С этого момента аудит станет регулярной статьей бюджета компании.

Но есть и хорошая новость: полноценный аудит проходит раз в три года. В течение двух лет после сертификационного аудита проходят менее значительные проверки ? инспекционные аудиты. Они отличаются объемами проверки: на инспекционном аудите контроли из приложения о применимости проверяются выборочно, а аудитор может посещать не все площадки. То есть эти визиты обычно проходят быстрее и проще.

Сертификация по стандарту ISO 27001 – полезное мероприятие как для функционирования самого бизнеса, так и для удовлетворенности его клиентов. Несмотря на то, что объем временных и финансовых затрат кажется огромным – это те инвестиции, которые окупаются в непростое с точки зрения информационной безопасности время. Надеемся, что наш цикл статей поможет всем, кто встал на захватывающий путь получения сертификата.

5 стадий неизбежности принятия ISO/IEC 27001 сертификации. Отрицание

5 стадий неизбежности принятия ISO/IEC 27001 сертификации. Гнев

5 стадий неизбежности принятия ISO/IEC 27001 сертификации. Торг

5 стадий неизбежности принятия ISO/IEC 27001 сертификации. Депрессия

Полным принятием сущности происходящего для нас стало прохождение сертификационного аудита по стандарту ISO 27001 и получение заветного сертификата. Сегодня мы завершаем цикл статей. В конце материала вы найдете ссылки на предыдущие статьи.

Во время подготовки к аудиту, прежде всего, позаботьтесь о формальных деталях визита аудитора в офис. Это нужно, чтобы процесс прошел максимально эффективно и безболезненно.

- Согласуйте с сертифицирующим органом даты проведения аудита

Обычно месяц проведения аудита обсуждается заранее, во время согласования договора с сертифицирующим органом. Ближе к дате проведения сертифицирующий орган, скорее всего, предложит интервалы визита на выбор и вам нужно будет увязать их с расписанием ключевых сотрудников, которые будут принимать участие в аудите. Если вы сертифицируете несколько площадок в разных городах – тщательно продумайте логистику и согласуйте с аудиторской командой.

- Неочевидный пункт – уточните состав и бэкграунд аудиторской команды

Этот пункт может оказаться полезным с точки зрения безопасности бизнеса. Конечно, контроль независимости аудиторской команды – это, прежде всего, задача сертифицирующего органа. Однако оплошности случаются у всех, поэтому не лишним будет проверить биографию потенциальных аудиторов хотя бы на LinkedIn.

Например, мы таким образом выяснили, что один из аудиторов – действующий сотрудник нашего прямого конкурента. К счастью, это обнаружилось до начала проверки и все обошлось, так как он был исключен из состава команды. Но потенциальные риски для бизнеса в этой ситуации были бы значительными.

- Согласуйте с аудиторской командой план проведения аудита

Это необходимо для понимания какие сотрудники и отделы будут задействованы в аудите, и в какие дни проверки это будет происходить.

Обычно в плане указывается расписание каждого дня проверки по часам с указанием какие части системы менеджмента информационной безопасности и какие услуги будут проверяться в то или иное время.

- Забронируйте время коллег, которые будут принимать участие в аудите

Когда будет известен примерный график визита аудиторской команды, вы сможете спланировать время коллег. Как правило, аудиторы хотят провести встречи с высшим руководством компании, с отделом информационной безопасности (очевидно) и с лицами, которые отвечают за функционирование подлежащим сертификации областям.

Например, в нашей области сертификации было заявлено 5 основных услуг и аудитор интервьюировал руководителей каждого из отделов, отвечающих за оказание этих услуг. Важно предусмотреть замену для руководителей отделов на интервью (в случае болезни, командировки, отпуска и т.д.).

- Проведите тренинг и контроль знаний для всех сотрудников

Пункт кажется сложным, но на самом деле все не так плохо. Все сотрудники должны быть так или иначе задействованы в системе менеджмента информационной безопасности и соблюдать установленные политиками правила. Однако, уровень ответственности сотрудников за информационную безопасность зависит от должности и специфики работы. У нас это реализовано следующим образом: все сотрудники, в зависимости от должностей, могут иметь одну или несколько ролей в области информационной безопасности. Каждая роль предъявляет свои требования к сотруднику, но абсолютно все сотрудники компании имеют базовую роль «Пользователь». Следует сосредоточить обучение и дальнейший контроль знаний именно на этой роли.

Для контроля знаний сотрудников мы используем тестирование. На рынке много систем подобного рода, мы же использовали функциональность, встроенную в корпоративный портал. По нашему опыту, аудиторы действительно проверяют результаты тестирований и могут задать сотрудникам контрольные вопросы из тестов.

- Проведите отдельный тренинг для коллег, которые будут участвовать в аудите

К этому моменту уже должен быть проведен общий тренинг для всех сотрудников (чтобы они знали, зачем и почему происходят изменения процессов в компании). Однако отдельное внимание стоит уделить тем коллегам, которые будут принимать непосредственное участие в проверке. Стоит предупредить о том, что во время аудита не будет происходить ничего криминального – им просто предстоит рассказать аудиторской команде о своей ежедневной работе, и при необходимости ответить на точечные вопросы.

- Позаботьтесь о всех необходимых пропусках и разрешениях для аудиторской команды

Помните, что аудит начнется еще до того, как команда сертифицирующего органа окажется у вас в переговорной. Вход в бизнес-центр – это первый «рубеж обороны». Здесь аудиторы оценивают, насколько серьезно обеспечивается физическая безопасность офисов. Если вы арендуете офисные помещения, то аудиторы наверняка захотят посмотреть договоры с арендодателями на предмет разграничения ответственности сторон в отношении физической безопасности. И если реальность отличается от написанного в договоре – могут возникнуть проблемы. В ряде случаев необходимо отдельно работать со службой безопасности бизнес-центра.

Например, наш аудитор заметил, что в договоре с бизнес-центром есть пункт о том, что каждому посетителю выписывается пропуск, однако ему никакого пропуска при входе в БЦ не выдали. На что мы ответили, что в договоре не говорится о выдаче пропуска «на руки» ? соответственно, пропуск был выписан, но не выдан :)

Если же в периметр сертификации входят дата-центры, заранее позаботьтесь об оформлении специальных пропусков для аудиторов. Кроме того, советуем обсудить с контактными лицами из дата-центров предстоящий визит и уточнить, кто из сотрудников будет отвечать на вопросы аудиторов о физической защищенности дата-центров.

Техническая подготовка

Техническая подготовка к аудиту – один из самых главных и трудных пунктов. Перед первым аудитом нашей ИТ команде пришлось изрядно «попотеть». Начнем с физической безопасности.

Разумеется, большая часть физической безопасности будет возложена на службу безопасности бизнес-центра: это и доступ в здание, и охранно-пожарная сигнализация, и видеонаблюдение и т.д. Ну а с нашей стороны необходимо было провести «ревизию» мер по обеспечению физической безопасности в офисах:

- Заменить или добавить системы контроля доступа (СКУД) в нескольких офисах.

- Проверить надежность сейфов и качество их установки (прикручены ли они к полу).

- Провести ревизию шкафов для хранения документов (имеются ли замки, маркировка).

- Проверить, ограничен ли доступ к серверному и активному сетевому оборудованию, установить шкафы для оборудования где необходимо.

- Мы также установили ИБП для активного сетевого оборудования. Для экономии мы не стали ставить ИБП на сервера, т.к. все работающие на них сервисы были задублированы. Основные серверные мощности заранее были вынесены в специализированный ЦОД, а в офисах остались сервера, обслуживающие локальные сервисы (Контроллеры домена, телефония, контроллеры Wi-Fi и т.п.).

Далее поговорим о стандартизации – одном из важнейших шагов к быстрой модернизации и к простоте дальнейшего обслуживания. Данный подход сэкономил большое количество времени при подготовке. Например, мы модернизировали ОС (операционные системы) на рабочих компьютерах пользователей. Несмотря на затратность процесса, это обновление было нужно, чтобы зашифровать диски компьютеров, а также оптимизировать наши сервисы, оборудование и политики под конкретную ОС.

Конечно, в вопросах шифрации не обошлось без подводных камней: если на рабочих станциях стоят классические диски HDD (не SSD или M2), то работа за таким компьютером становится мукой. Поэтому также пришлось произвести модернизацию части офисного «железа». Вторая сложность – жесткие диски на компьютерах стали «жить» ощутимо меньше. Ну и третий нюанс – появилась необходимость ввода пароля битлокера при загрузке. На тот момент мы еще не успели настроить сетевую разблокировку, да и TPM был не везде, а включать работу с TPM без сетевой разблокировки бессмысленно с точки зрения ИБ.

Как упоминалось выше, мы перенесли основные серверные мощности в специализированный ЦОД. У нас была небольшая оборудованная серверная, но, в большинстве случаев, «свои» серверные проигрывают в плане физической безопасности специализированным площадкам.

Отметим, что выбор ЦОДов для Co-Location достаточно большой: более того, на рынке есть ЦОДы, сертифицированные по ISO 27001. В нашем случае был выбран ЦОД, официально не сертифицированный по ISO27001 или TIER III, но при этом обладающий всеми необходимыми техническими решениями и грамотными специалистами. Часть рисков, связанных с основным ЦОДом, перекрыли за счет резервного ЦОДа. В итоге, два ЦОДа «попроще» обошлись дешевле, чем ЦОД со всеми сертификатами.

Работа с серверным оборудованием стала отдельной главой эпопеи с сертификацией. Нам пришлось серьезно обновить ОС на серверах, что потребовало от команды больших временных ресурсов, т.к. многие из сервисов работают на открытом ПО. Да, у нас используются и сервисы компании Microsoft, но сертификация подтолкнула к переводу всех возможных сервисов на открытое ПО. Таким образом, мы начали активно внедрять подход «инфраструктура как код». Одна из существенных выгод, которую мы ощутили – экономия места вследствие отказа от резервного копирования ряда сервисов.

Главное доказательство чего бы то ни было при аудите – запись, в широком смысле слова. С технической точки зрения это разнообразные логи. В ходе подготовки к аудиту мы потратили большое количество времени на работу с логами с помощью системы записи логов ELK. Эта система стала своеобразной «палочкой-выручалочкой», избавившей от необходимости собирать логи вручную, т.к. благодаря ELK сотрудники ИТ отдела экономят гигантское количество времени при расследовании инцидентов. Дополнительно, благодаря системе, решается вопрос бэкапирования логов.

Это только основные работы в плане технической подготовки. Однако, движемся дальше и перейдем ко дню Х – аудиту СМИБ компании.

Как проходит аудит

Основной документ, который изучает проверяющий в рамках сертификационного аудита – Положение о применимости (Statement of Applicability, далее — SoA). В нем должны быть указаны 114 контролей из стандарта ISO 27001, их применимость / неприменимость к компании и средства, с помощью которых данные контроли реализованы. По сути, этот документ является отражением многомесячной работы по внедрению данного стандарта.

Как правило, напротив каждого пункта SoA должна стоять ссылка на документ (политику), в которой описано, как в компании реализован тот или иной контроль. Аудитор проверяет, что все написанное в SoA, соответствует действительности.

Для этого он смотрит:

- Насколько ваши политики/документы СМИБ соответствуют стандарту ISO 27001;

- Насколько написанное в политиках СМИБ, соблюдается в действительности.

Соблюдение собственных политик должно быть подтверждено с помощью соответствующих «записей» – документов, логов, заявок в тикет-системе и т.д. – то есть любым способом, позволяющим доказать аудитору, что то или иное действие произошло в определенное время, как указано в документах.

Если во внутренних политиках вы ссылаетесь, или упоминаете сторонний стандарт, то он должен быть приложен к политикам (то есть должна быть приобретена официальная копия). Таким образом, на первом этапе аудитор работает с документами, а на втором – «идет в поля».

Второй этап, как нам кажется, самый коварный, но и самый интересный. Как это ни парадоксально, но у внутренней команды, которая занималась подготовкой к аудиту, осталось много положительных эмоций. С чем это связано? Вероятно, это тема для отдельной статьи.

На втором этапе проходит «физическая» проверка офисов и ЦОДов (все, что заявлено в периметре сертификации).

При подготовке к визиту аудитора в ЦОД, необходимо предварительно договориться с ЦОДом о выделении человека для встречи с аудитором. Причем такой сотрудник должен обладать высоким уровнем подготовки и знаний относительно работы ЦОДов. Аудиторы будут всесторонне интересоваться безопасностью ЦОДа: системы кондиционирования, каналы связи, системы подачи электроэнергии, генераторы, физический доступ и т.п.

В рамках проверки на всех площадках аудитор, как правило, фиксирует в отчете следующее:

- Conformity evidence (свидетельство соответствия)

Это доказательства соответствия стандарту, которые аудитор обнаружил в ходе проверки.

- Major Nonconformity (значительное несоответствие)

Это то, чего компании следует избегать всеми возможными способами – несоответствие, которое ставит под угрозу эффективность всей СМИБ. По такому несоответствию всегда должно быть произведено корректирующее действие. Сертификат не может быть выдан, пока значительное несоответствие не закрыто. Поэтому потребуется еще один визит аудитора для проверки закрытия данного несоответствия. Как правило, компании на это дается 90 дней. Следует также помнить, что дополнительный визит аудитора будет оплачиваться отдельно.

- Minor Nonconformity (незначительное несоответствие)

Несущественные несоответствия не представляют большой проблемы для компании – по итогам аудита достаточно будет заполнить форму, где вы опишете, как и в какие сроки планируется устранить несоответствие. Их наличие не влияет на выдачу сертификата. Однако, если не устранить их до следующего аудита, то они станут существенными несоответствиями.

- Area of Concern (область, требующая внимания)

Это элементы системы менеджмента (как правило, влияющие на ее производительность), которые могут помешать компании выполнить требования стандарта в обозримом будущем. Не являются несоответствиями, но требуют внимания компании. По мере возможности их лучше устранять.

- Opportunity for Improvement (возможность для улучшения)

Это возможности для развития СМИБ компании, которые аудитор смог идентифицировать при проверке. Это советы из серии «как сделать, чтобы система работала еще лучше».

- Strong Point (сильная сторона)

Здесь аудитор отмечает элементы вашей СМИБ, которые являются «лучшими практиками», то есть особенно эффективными. Можно сказать, что это – открытая похвала тому, что вы действительно сделали очень хорошо.

По итогам аудита вы получите отчет с детальным описанием всех выявленных вышеупомянутых пунктов, который следует использовать при подготовке к следующему аудиту.

Как жить дальше?

Когда вы наконец-то получили долгожданный сертификат, не стоит расслабляться: подтверждать соответствие стандарту компании нужно ежегодно. С этого момента аудит станет регулярной статьей бюджета компании.

Основная задача компании, получившей сертификат – поддерживать систему менеджмента информационной безопасности в рабочем состоянии и накапливать записи, подтверждающие функционирование контролей из положения о применимости.

Но есть и хорошая новость: полноценный аудит проходит раз в три года. В течение двух лет после сертификационного аудита проходят менее значительные проверки ? инспекционные аудиты. Они отличаются объемами проверки: на инспекционном аудите контроли из приложения о применимости проверяются выборочно, а аудитор может посещать не все площадки. То есть эти визиты обычно проходят быстрее и проще.

Заключение

Сертификация по стандарту ISO 27001 – полезное мероприятие как для функционирования самого бизнеса, так и для удовлетворенности его клиентов. Несмотря на то, что объем временных и финансовых затрат кажется огромным – это те инвестиции, которые окупаются в непростое с точки зрения информационной безопасности время. Надеемся, что наш цикл статей поможет всем, кто встал на захватывающий путь получения сертификата.

Читайте предыдущие материалы из цикла:

5 стадий неизбежности принятия ISO/IEC 27001 сертификации. Отрицание

5 стадий неизбежности принятия ISO/IEC 27001 сертификации. Гнев

5 стадий неизбежности принятия ISO/IEC 27001 сертификации. Торг

5 стадий неизбежности принятия ISO/IEC 27001 сертификации. Депрессия