С недавних пор все чаще можно услышать, что новые версии браузеров будут отдавать предпочтения сайтам открываемым по HTTPS протоколу, и даже, что с HTTP вообще откажутся работать.

В этой связи пронаблюдал такую картину с антивирусом Kaspersky.

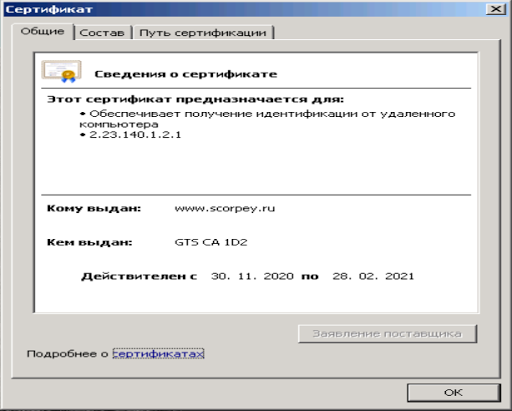

Итак открываем сайт https://www.scorpey.ru в браузере Chrome на ПК где не установлен антивирус Kaspersky и смотрим информацию о сертификате:

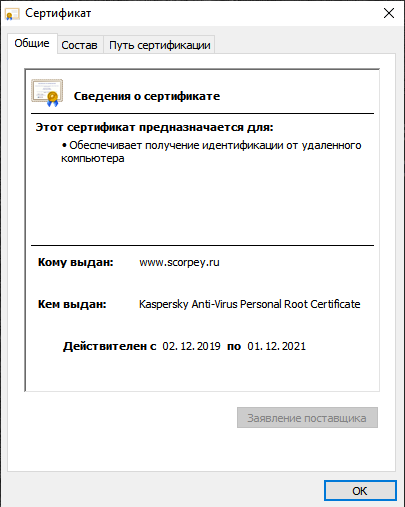

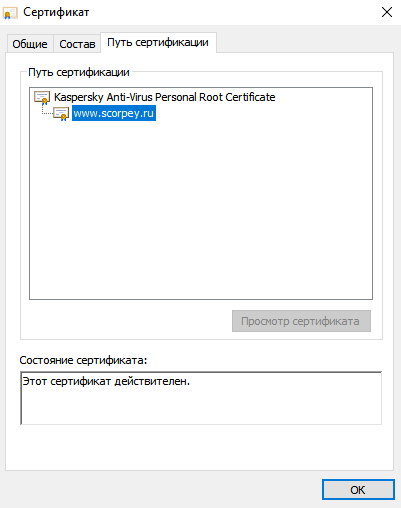

А теперь откроем сайт в браузере Chrome на ПК с установленным антивирусом от компании Kaspersky

Не готов озвучить свое отношение к этой ситуации, но по крайней мере когда разбираетесь с сертификатами на своих сайтах, - нужно иметь в виду такой факт.

Комментарии (55)

Rix

27.08.2021 18:00+5Чем бы заняться. Может разрешить антивирусу смотреть зашифрованный траффик и расстроиться? :)

maledog

27.08.2021 18:02+4Не новость. Многие другие антивирусы тоже уличали в подмене сертификатов и слежке за пользователем, а так же в том, что делают они это так топорно, что к тому же снижают параметры безопасности соединения. Но вы же сами установили антивирус да еще и пустили его в браузер.

a0fs

27.08.2021 21:10-7Все системы антивирусной защиты делятся на дырявое решето и имеющие функцию подмены сертификата. Как вы предлагаете проверять js-дрянь, идущую по SSL каналу. Кончилось то время когда на Web-е лежали файлики, и если не позволять им запускаться - то всё будет зашибись. Сейчас с помощью js Вас могут завязать в узел и сложить из Вас оригами почти не приходя в сознание с использованием только штатных API. А если к этому добавить не контролируемое вовсе мракобесие с node.js и просто разбросанными по интернету файлы с кусками фреймворков, в время от времени находят разное.

Вообще есть прекрасный способ сделать так, чтобы за пользователем не следили и он был в безопасности. Нужно по сайтикам лазить ка Столман. Где-то на хабре вроде была статья с его рецептом успеха. А в остальное время, приходится использовать проверку SSL-трафика, и внимательно следить за исключением трафика всяких банк-клиентов, которые это местами страсть как не любят.

vsb

27.08.2021 21:25+9Вы распространяете FUD. Браузеры выполняют JS в песочнице. Если вы знаете набор эксплоитов, с помощью которых можно пробить весь набор защит, идите и получайте миллионы долларов. Но вы не знаете, вы просто выдумали что-то. Никакой пользы от антивирусов, шпионящих за трафиком, нет. Если скрипты и проникнут на ваш компьютер, то скорей через эти самые антивирусы, которые разрабатываются мелкими компаниями и безопасность которых никто толком не проверяет, в отличие от браузеров.

При чём тут node.js - я даже предположить боюсь.

a0fs

27.08.2021 21:39-4То что браузеры исполняют их в песочнице не помешало эксплуатировать спектру с JS. Поэтому я и говорю, что времена, когда мы все были в домике и глаз хватало, чтобы быть в безопасности давно прошли.

Если скрипты и проникнут на ваш компьютер, то скорей через эти самые антивирусы, которые разрабатываются мелкими компаниями и безопасность которых никто толком не проверяет, в отличие от браузеров.

Я дико извиняюсь, но антивирусные компании очень даже немаленькие, а мантру о том что множество глаз БДИТЕЛЬНО следят мы проходили во времена heartbleed. Не помогло OpenSSL, за которым следили параноики, почему должно помочь браузерам.

А нода здесь как самый яркий пример того, как обычная человеческая лень программеров увеличивает поверхность атаки на порядок, а бардак в их модной инфраструктуре вполне может спровоцировать получение JS-зловреда с уважаемого сайта, и уберечься от этой дряни, хотя бы спустя некоторое время, сможет помочь только антивирусник.

И да, я читаю ежедневный отчёт от Kaspersky Cecurity Center по моей маленькой непримечательной сетке, и крайне счастлив, что вся эта дрянь из отчёта осталась за пределами сетки.

Mox

27.08.2021 21:44+6Недоуменный вопрос про node.js был к тому что она вообще на сервере выполняется, и с точки зрения антивируса ничем не отличается от PHP, ASP или на чем там бекенд сделан.

ALF_Zetas

28.08.2021 19:53+1читаю ежедневный отчёт от Kaspersky Cecurity Center по моей маленькой непримечательной сетке, и крайне счастлив

Евгений Валентинович перелогиньтесь ;)

maledog

27.08.2021 21:32Я предлагаю держать актуальную версию браузера + по возможности резать весь js. Я, например никуда не хожу без noscript + ublock origin. Проверка web антивирусом не панацея совсем. Когда я работал админом не раз встречал "'эксклюзивчики" которые попадали в базу только после того как я их отсылал на проверку. И ни один из "имеющих функцию подмены сертификата", даже не хрюкнул, когда пользователь щелкал по файлу name.doc.js. А ведь были такие, менеджеры которых гарантировали на словах, что помогут в расшифровке файлов. Вся их помощь заключалась в "когда мы сможем найти способ их расшифровать, то обязательно расшифруем". А будь у пользователя linux, где в файловых браузерах завезли mime (двойной клик на документе открывает его в приложении, двойной клик на исполняемом скрипте вызывает меню с вариантами открыть в текстовом редакторе/запустить), он бы хотя бы озадачился почему проводник предлагает ему запустить файл вместо открыть.

Кстати, ни разу за 15 лет работы админом, вирусы не смогли нанести значимый ущерб сети предприятия. Самую большую проблему составил win32.kido году эдак в 2009, но это скорее потеря времени на установку патчей + перезагрузка заддосеных компов, шифровальщики при мне пролезли максимум на три рабочих места из пары сотен и два из них были компьютеры HR куда сыплется нефильтруемая электронная почта и один компьютер секретаря генерального директора по тем же причинам. Весь интернет на предприятии был через прокси, либо не в сети предприятия.Однажды в середине нулевых наш начальник отдела ходатайствовал о премии для пользователя, который позвонил в отдел и сказал следующее: "Мне пришло письмо, но я не знаю этого отправителя, проверьте, пожалуйста, можно ли мне его открывать".

nojoke

27.08.2021 18:34+3Он еще и свой .js в html код посещаемых сайтов вставляет :)

Scorpey Автор

27.08.2021 18:46-1Кстати да, вмешивается в исходный код, как в прочем и всякие блокировщики рекламы и баннеров.

olegtsss

27.08.2021 19:00+1А можно посмотреть на инъекцируемый код?

Scorpey Автор

27.08.2021 19:06-3Можно. Установите антивирус и проанализируете. Обсудим.

it1804

28.08.2021 01:21+1Лет 5-6-7 назад не помню точно, когда я внедрял РКН фильтр меня тоже посетила паранойя по этому поводу. Точнее почему Avast имел наглость подменить сертификат который был был уже подменён фильтром для вывода заглушки блокировки. И даже проверял на контролируемых хостингах на разных антивирусах, что всё происходит корректно, без модификации кода.

Насчёт паранойи пошутил, нужно было проверить корректность подмены сертификата.

Alexus819

30.08.2021 16:51что там анализировать то... простого наблюдения запросов пару лет назад мне хватило увидеть что весь контент браузера включая соцсети банкинг да вообще все что загружается в браузере улетает в KSN или облачный что то там как они это называют. а чтобы это была не зашифрованная бесполезная каша как у яровой они делают MITM и все расшифровывают отсюда и сертификат. Давно уже стало ясно что сторонние антивирусы снижают безопасность.

maledog

27.08.2021 22:18-1Это на заметку любителям обвешать браузер полезными дополнениями. Помните, все ваши дополнения имеют доступ ко всем открываемым вкладкам, а те кто запросил разрешения и к "приватным" в том числе.

lostmsu

28.08.2021 09:37В хромичах это не проблема - у каждого профиля свой набор дополнений. В профиль для банковских счетов можно просто ничего не ставить.

cryptoz

27.08.2021 18:39+9Kaspersky не нужен. Если вы пользователь ОС Windows, то встроенного средства безопасности и регулярных обновлений вполне достаточно.

Ну а судя по вашему личному сайту блогу вам давно нужно использовать Linux как основную систему, а Windows держать на виртуалке только для экспериментов.

Scorpey Автор

27.08.2021 18:51-5Мне приходится использовать касперский и Windows. К сожалению обосновать не имею возможности. Прошу поверить на слово.

Egor_Malashevsky

27.08.2021 19:15+1так в принципе многие антивирусы, не только Касперский, добавляют свой корневой сертификат CA в системное хранилище корневых сертификатов операционной системы(в т.ч. Windows). Например, ESET, Avast, Dr.Web, AVG и т.д. Везде, у кого есть функция фильтрации SSL/TLS-протокола или сканирования HTTPS-трафика(в разных антивирусах по-разному называется). С одной стороны, плюс, что антивирус, прослушивая весь интернет-трафик, может сканировать сайты с HTTPS на вредоносный код и блокировать к ним доступ(поправьте меня, если я чего-то не знаю). С другой стороны, некоторые антивирусы могут по-настоящему следить за своими клиентами, которые пользуются их услугами, прослушивать трафик и т.д. Поэтому лично я с опаской отношусь к функции сканирования https.

cyberzx23

27.08.2021 20:10А ещё если вы включите проверку сертификатов в своём приложение, что обязательно надо делать, то оно просто перестанет работать у пользователей с антивирусами. И не остаётся ничего, кроме как отключать проверку.

Egor_Malashevsky

27.08.2021 20:35В каком приложении? В браузерах? Я знаю, только Firefox, если посмотреть сведения о сертификате, помечает сертификаты от Касперского, Аваст, Доктор Веб, ESET и пр. "как не распознанные Mozilla". Хромиум-браузерам же совершенно пофиг, каким сертификатом зашифрован сайт. Я сам пользуюсь Microsoft Edge, Firefox Nightly и Vivaldi (раньше ещё была Опера и Google Chrome), антивирус ESET NOD32 Internet Security. Так вот всем браузерам, кроме огнелиса, с высокой колокольни, что сертификат при соединении с сайтом установили не администраторы этого сайта, а сторонний антивирус, установленный на компьютере. Никаких предупреждений о недостоверном сертификате. Вообще. А вот Mozilla молодцы, что в Firefox сертификаты от антивирусов помечаются как недоверенные, так хоть пользователь понимает, что не все антивирусы имеют благие намерения и некоторые из них могут прослушивать трафик, чтобы следить за пользователями. А какие-то наоборот, хотят просто защищать от вредоносного по и блокировать опасные сайты.

ColdPhoenix

27.08.2021 20:46На самом деле не совсем все так, они не помечают именно сертификаты антивирусов.

Firefox использует собственное хранилище сертификатов, а не системное.

Egor_Malashevsky

27.08.2021 21:05Я знаю, что Firefox использует свое хранилище сертификатов. Из-за того, что у сертификатов от антивирусов отсутствует цепочка сертификатов, то есть сертификаты самоподписанные вот и появляются предупреждения о недостоверном сертификате. То есть сертификат есть, он установлен, а кто является удостоверяющим центром этого сертификата, неизвестно. P.S. если я чего-то недопонимаю или ошибаюсь, можете меня поправить.

dartraiden

28.08.2021 23:33И системное тоже.

Начиная с Firefox 86, если браузер обнаруживает MitM-атаку (которая может быть вызвана антивирусом, пытающимся расшифровать и проверить трафик), то автоматически включит настройку security.enterprise_roots.enabled и попытается использовать сертификаты из системного хранилища (используются лишь сертификаты, добавленные туда сторонним ПО, сертификаты, поставляемые вместе с ОС, игнорируются)

maledog

27.08.2021 22:25Просто все браузеры кроме огнелиса в windows используют системное хранилище сертификатов, и только огнелис полагается на свой собственный набор. Видимо это помогло ему в свое время выжить и бороться с "интернет-испортил"ом.

Это кстати здорово помогало в свое время в устаревших виндах. Вроде почта перестала отправляться? сайт жалуется на невалидный сертификат? Идем огнелисом сохраняем правильную цепочку сертификатов, добавляем их в системное хранилище. Ну в некторых случаях еще патч для поддержки SHA-256 в XP/2003.

dartraiden

28.08.2021 23:37Огнелис в Windows уже давно автоматически подтягивает сертификаты антивирусов из системного хранилища, если определяет, что это необходимо.

Логика такова, что лучше это сделать, чем потерять пользователя, которому не интересно разбираться, он пожмёт плечами и установит другой браузер, в котором «всё работает».

Egor_Malashevsky

29.08.2021 00:14Да, не спорю, просто если нажать на замок в адресной строке, то тогда лиса пишет, что "соединение удостоверено сертификатом, издатель которого не распознан Mozilla". И так со всеми антивирусами, в которых включена проверка HTTPS-соединений, не только с Касперским. Можно отключить, но тогда антивирус не будет сканировать сайты с HTTPS на вирусы и блокировать доступ к ним.

nick1612

27.08.2021 22:35Насколько я понимаю, в теории антивирус может читать https даже без подмены сертификата, просто встраиваться в процесс браузера и хукать библиотечные вызовы, собственно как это и делает разное malware.

cyberzx23

28.08.2021 00:32У нас своё приложение (онлайн игра), у которой много коммуникаций с использованием https. Не хотелось бы, что бы пароли и логины можно было стащить с использованием MItM атак.

Ну и по поводу браузеров тоже странно. Вы даже онлайн банкингом спокойно можете пользоваться и совершать транзакции с левым сертификатом и браузер на это глазом не поведёт? Это же вообще жуть.

Egor_Malashevsky

28.08.2021 00:49Ну про игры ладно. Но про банки скажу следующее: когда захожу в Сбербанк Онлайн (пока только клиентом сбербанка являюсь), то там даже с включенной функцией сканирования HTTPS-трафика стоит EV-сертификат Thawte, выданный для Sberbank of Russia. Никакой подмены не произошло. Про другие банки вот что: зашёл на сайт Альфа-Банка(не являюсь его клиентом, но интересно было посмотреть сайт), там стоял не помню какой сертификат, вроде DigiCert или Thawte, выданный для AO Alfa Bank, также EV-сертификат расширенной проверки. А вот с Tinkoff я с вами соглашусь на 100%, там произошла подмена сертификата- вместо оригинального сертификата там стоит сертификат от ESET. На сайт ВТБ банка не заходил и не проверял. Короче, я склоняюсь к тому, что функцию сканирования HTTPS лучше отключить, потому что мало ли, антивирус может не просто защищать от вирусов, а прям прослушивать интернет трафик, и делать это злонамеренно.

Scorpey Автор

30.08.2021 09:24А чем сертификат для вашего сайта выданные на основе касперского сертификата отличается от чьего то другого?

Egor_Malashevsky

30.08.2021 13:30Сертификаты от Касперского и других антивирусов нужны, чтобы перехватывать и анализировать весь трафик, который идёт на сайтах https. А сертификат, установленный самим сайтом нужен, чтобы перевести его на https и трафик, который идет от браузера к серверу , где расположен сайт, шифровался.

TigerClaw

27.08.2021 20:42+1Отключите проверку HTTPS и не будет подмены.

solver

28.08.2021 19:33Тогда антивирус касперского начинает при каждом запуске любого браузера доставать сообщениями вида "вы запустили браузер такой-то, включите проверку https".

Не нашёл как это дебильное поведение выключить.

TigerClaw

29.08.2021 09:08У меня не предупреждает или я отключил. Мне по работе просто их сертификат мешает. Нужно знать какой реально сертификат стоит, так как еще поддерживаю хостинг на большое число сайтов.

solver

30.08.2021 14:51Вот такая фигня вылезает, какой бы браузер ни запустил. Как отключить хз, все настройки облазил.

kunix

28.08.2021 15:10Ну собственно, это нормальный, более-менее цивилизованный, способ перехватить, расшифровать, и модифицировать HTTPS трафик.

Так делают антивирусы, блокировщики рекламы, и еще много кто.Инжектировать свой исполнянмый код в браузер и перехватывать вызовы функций - ненадежно.

У вас нет гарантий, что в браузере используется системная либа для HTTPS, а не своя и статически вкомпиленная.

А перехватывать connect/send/recv/close смысла нет, там уже трафик шифрованный.Тут проблема в другом и о ней не написано.

Нет гарантий, что антивирус/блокировщик после MITM атаки на веб-браузер (технически это все MITM атака, ага) сам использует надежную либу для подключения к HTTPS.

Таким образом, получается единая точка отказа.

Если найдут дыру в алгоритмах HTTPS антивируса/блокировщика, то у вас поблемы.

iandarken

30.08.2021 12:28Есть подозрение, что ssl-либы все ж обновляются в продукте с приходом новых баз.

Алгоритмы же да, могут быть косячными и обновляться только с приходом новых патчей

kunix

30.08.2021 14:01Главное, чтобы это все оперативно чинилось.

Верю, что у Касперского в плане TLS все грамотно сделано.

Самое страшное - это многочисленные блокировщики рекламы.

Кто их пишет, и какая у них квалификация - неизвестно.

Я вот даже писал один, и хотя немного шарю в ИБ, но спецом по TLS уж точно не являюсь.Есть еще всякий гемор типа ALPN, там тоже можно себе отстрелить конечность.

Darkhon

28.08.2021 17:02-1ESET тоже так делает, уже много-много лет, но только если включена проверка HTTPS. Это отключаемо, но без этого он не сможет сканировать шифрованный трафик.

ky0

Вот так статья - общеизвестный факт плюс ссылка на личный сайтик. Торт, что и говорить...

Scorpey Автор

Совершенно согласен. Общеизвестный факт. Но иногда в запарке забывается и случаются казусы. Поэтому решил еще раз напомнить.

superkeka

Высосано из пальца, для администратора сайта никаких дополнительных действий не требуется.