Ну, здравствуй, Хабр. Так уж сложилась моя личность, что будь я персонажем ролевой игры, моей способностью, однозначно, было бы накидывание экскрементов на промышленный вентилятор. Шутки шутками, но тема злободневная - я нашел уязвимость бизнес-профиля Google, позволяющую получить доступ к конфиденциальным данным компаний и их клиентов.

Возможно не все читали обновления документации сервиса Мой бизнес, там немного изменились условия использования, и, в частности, введены новые правила разграничения доступа к управлению профилем компании: теперь в системе есть только 2 роли - владелец и администратор; ключевое отличие администратора от владельца - невозможность первому редактировать права второго. Иными словами, кто первый встал, того и тапки: если злоумышленнику удастся подтвердить на свой профиль компанию, отобрать ее у него будет весьма проблематично.

Подтверждение происходит на выбор - звонком по телефону или отправкой открытки от Google по почтовому адресу компании. Казалось бы, снимай трубку когда звонят и контролируй свой почтовый ящик, но как обычно и бывает, любая система имеет свои уязвимости.

Шутки ради, в конце прошлого лета мне удалось подтвердить на свой аккаунт бизнес-профиль одной из гостиниц неподалеку.

Система подтверждения Google имеет одну характерную особенность: после запроса кода подтверждения по почте, профиль будет доступен для управления с незначительными ограничениями в течение 30 дней (столько по мнению корпорации должна доставляться открытка посредством Почты России). По неизвестной мне причине, владелец организации не получил на почте открытку, а мой профиль, по мнению Google, имел статус "трастового", в связи с чем через 30 дней открылась бонусная опция - подтверждение путем приема смс на мой номер. Вероятно, это доверие связано с тем, что у меня на тот момент было на профиле 4 активных подтвержденных компании.

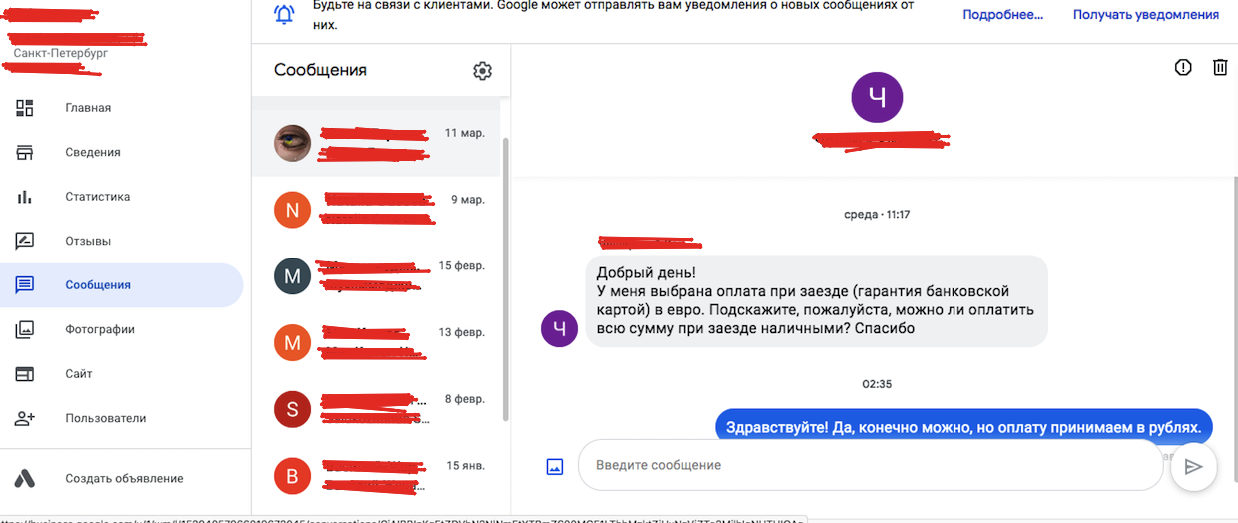

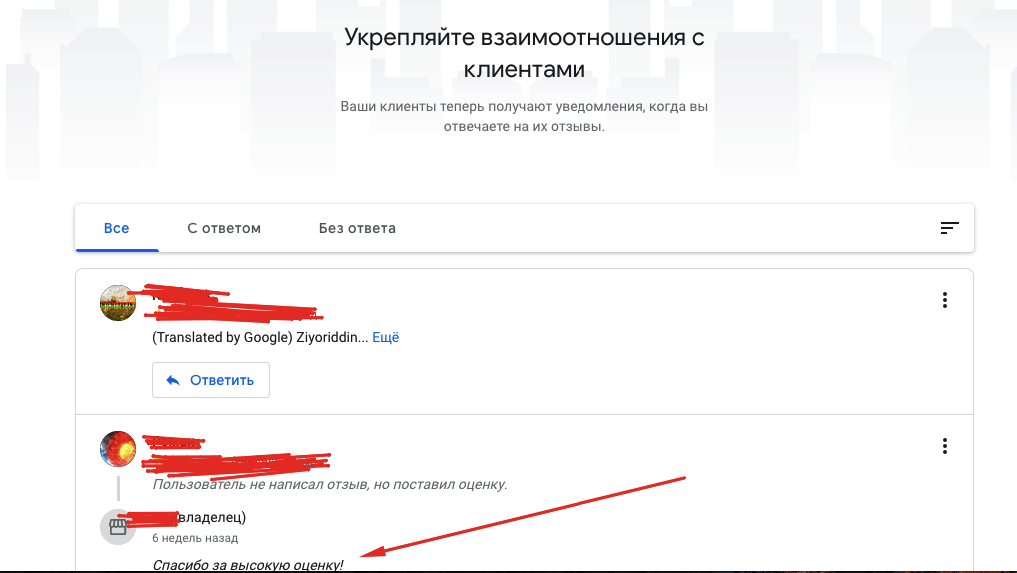

Сразу хочу отметить, что я не имел никакого умысла навредить кому бы то ни было, и все это время я выполнял позитивную функцию: благодарил клиенов за хорошие отзывы и выражал сожаление, если кто-то оставался недоволен.

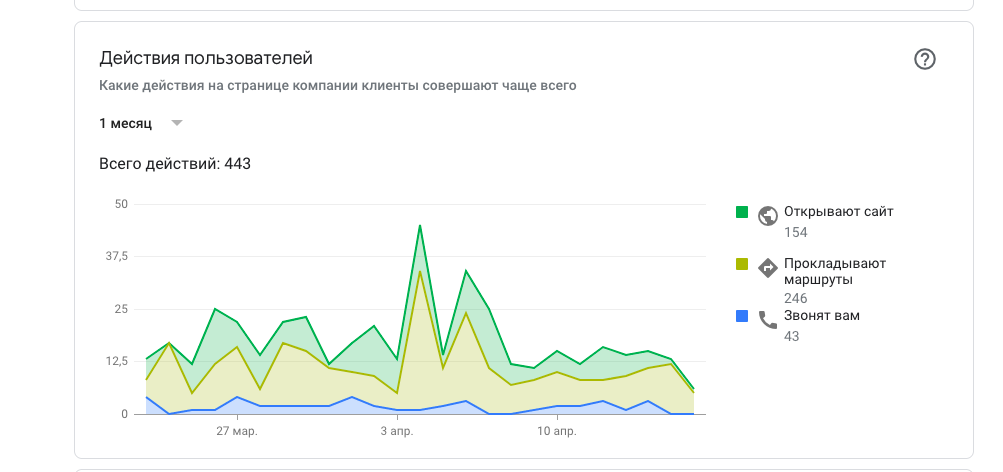

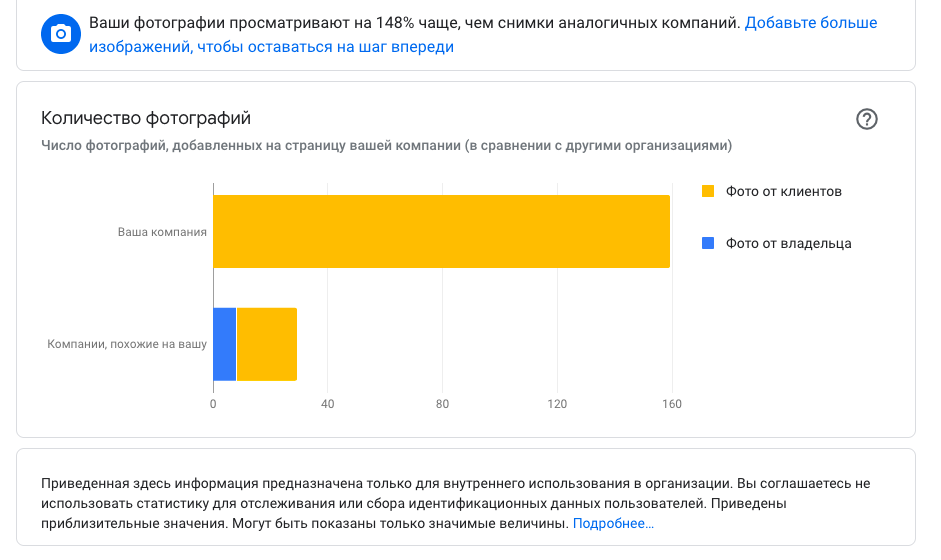

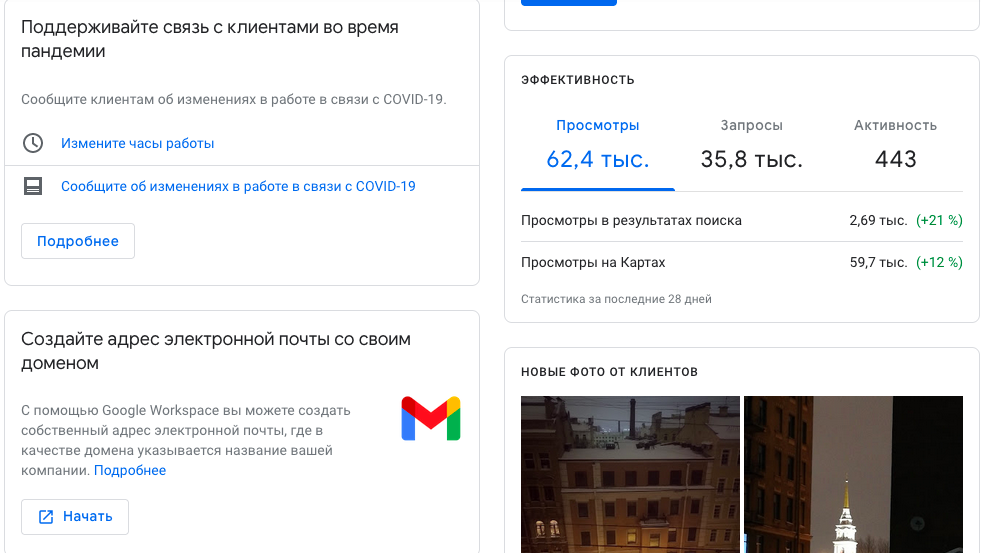

Как показывает статистика, вероятно, усилия не прошли даром, и следить за профилем на картах все же следует - обратите внимание на скриншоты.

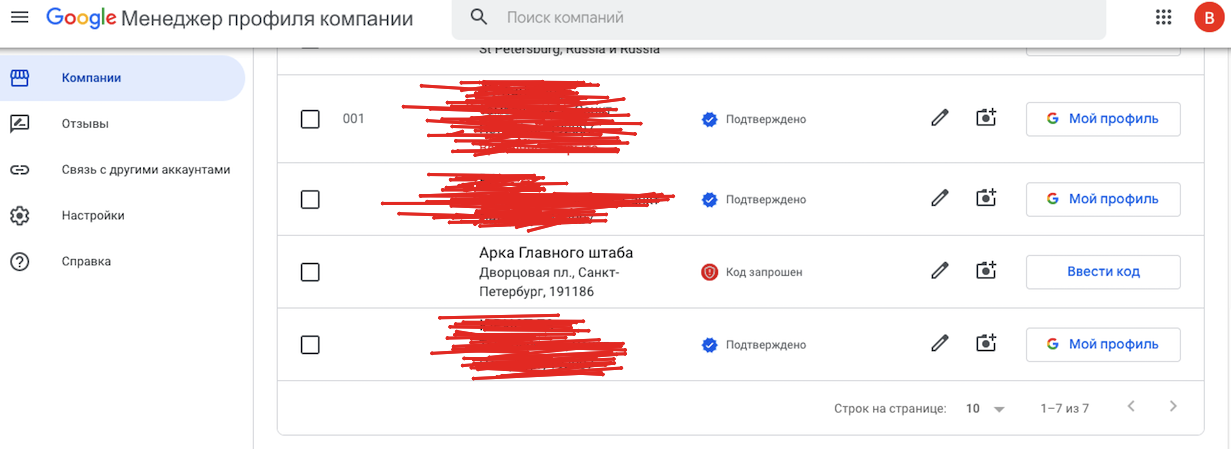

Несколько дней назад я задумался - имеет ли этот баг возможность повторения, и не из хулиганских побуждений, а с целью тестирования на проникновение, получил доступ к бизнес-профилю одного из филиалов главного музея Санкт-Петербурга: список подконтрольных компаний пополнился Аркой Главного Штаба.

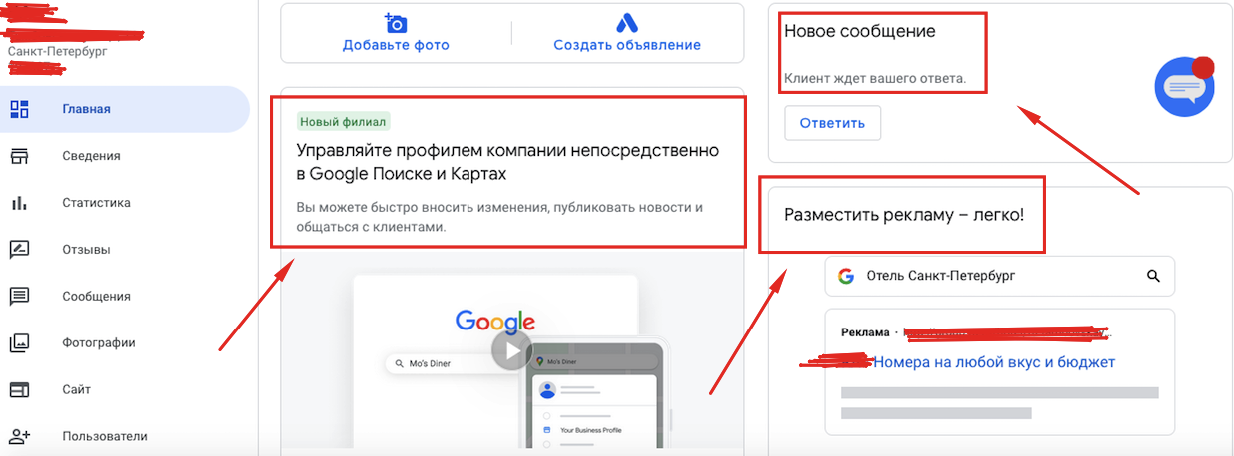

Несмотря на то, что профиль компании на данный момент еще не подтвержден, мне без особого труда удалось:

получить доступ к управлению профилем организации в поиске;

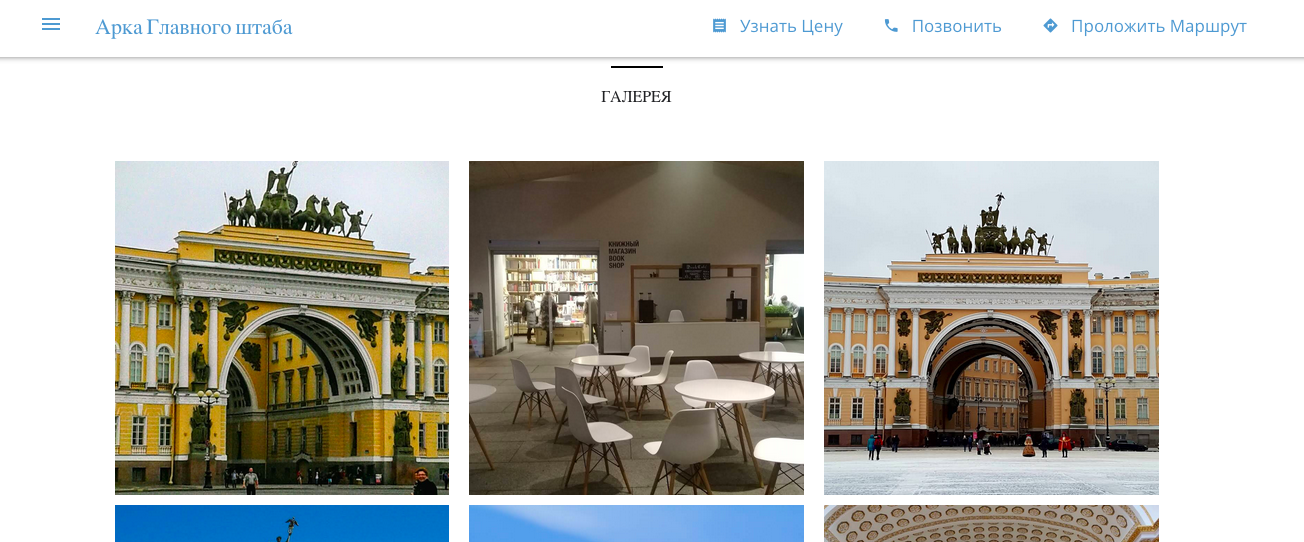

запустить сайт hermitage-spb.business.site, на который направится поисковый трафик, с возможностью редактирования контактных данных;

настроить рекламную кампанию по продвижению организации в связке с этим сайтом.

По факту обнаруженной уязвимости было предпринято следующее:

Написано официальное письмо в дирекцию музея на имя руководителя - содержание письма видно на скриншоте;

Написано письмо в техподдержку Google со ссылкой на данную публикацию;

Руководство гостиницы тоже уведомлено о ситуации, отправлено предложение передать управление профилем или продолжить его развитие на коммерческой основе.

Теперь традиционные вопросы к сообществу:

Возможно, данная уязвимость попадает под какую-нибудь актуальную программу баг-хантинга, и вероятно это прочтут знающие люди. Подскажите, куда оформить репорт, если его можно как-либо монетизировать, 50% автору первого толкового совета гарантирую)

Пользуясь случаем - возможно, это прочитают сотрудники HR департаментов: мне очень нужна работа! Удаленная. От технического писателя до менеджера проектов, могу и умею все, что не могу - тому быстро обучусь. Высшее техническое, 10+ лет в IT, резюме вышлю по запросу в лс.

Virion_GD

На счёт багхантинга, все зависит от гоогла. Они решают имеет ли данная уязвимость какую либо ценность. К тому же вы уже написали в поддержку, и доказать через какую либо платформу для баг хантеров будет практически не возможно, вам просто прийдёт ответ что у них есть уже информация о данной уязвимости. Вторая проблема вы выложили информаю об уязвимости в открытый доступ, что уже противоречит полите любой платформы. Вы должны были получить разрешение от Google на публикацию статьи. Скорее все ни о каком вознаграждение речи быть не может

jesusadmin Автор

ну, видно не судьба. кто ж знал)

saipr

"Век живи — век учись"

Луций Анней Сенека, 1 век нашей эры

jesusadmin Автор

не поспоришь)

OldWizard

возможно не очень по феншую, но можно рассмотреть вариант "скрыть публикацию", ткнуться в гугл и потом уже снова открыть

На авось, так скажем

jesusadmin Автор

Если от Google поступит соответствующая просьба, скрою незамедлительно)