Нетипичные приемы логирования и идентификации пользователей сети Интернет всегда привлекали особе внимание со стороны правоохранительных органов, частных детективов и представителей служб безопасности. Сегодня мы расскажем о таких приемах.

DISCLAIMER: Данная статья написана в ознакомительных целях и не является руководством к неправомерным действиям или обучающим материалом для сокрытия правонарушений.

Логирование

Главное в логировании – скрыть сам факт его наличия. Оно подразумевает фиксацию (протоколирование) данных об устройствах, подключающихся к определенному веб-ресурсу.

Иными словами, получение данных о соединении (ip-адресе, провайдере, городе) и устройстве (модели, операционной системе, версии браузера и т.п.) пользователя.

Если логгер у вас представлен в виде обычной гиперссылки, то очевидным способом его маскировки является использование одного из сервисов по сокращению ссылок:

Кроме этого, маскировка логгер-ссылки может быть осуществлена при помощи функции редиректа (или имитации редиректа) через популярные социальные сети.

Например, для социальной сети ВКонтакте такая ссылка будет выглядеть так: https://vk.com/away.php?to=LOGER-LINK_HERE.

Для YouTube редирект можно имитировать при помощи сервиса: https://webresolver.nl/tools/iplogger. Использование редиректа через легитимный портал оправдано тем, что большинство пользователей не изучают гиперссылку целиком. Они ограничиваются тем, что доменное имя, указанное в начале, принадлежит легитимному веб-ресурсу.

Применение токенов

Сокрытие логирования может происходить путем встраивания логгера в документ MS Office. Это позволяют делать такие общедоступные сервисы, как:

https://www.locklizard.com/track-pdf-monitoring/

http://www.mailtracking.com/mailtracking/pmdoctrack.asp

Расследователю следует сгенерировать нужный файл и направить его идентифицируемому пользователю. После того, как последний откроет файл, расследователю станет доступна статистика, включающая данные об устройстве пользователя.

Другим приемом скрытного логирования может быть размещение логгера на внешнем веб-сайте. Лучше всего тут работают сайты, имитирующие новостные порталы.

Одним из самых простых способов сделать это является размещение интригующей новости при помощи сервиса Telegra.ph, имеющего невидимый IPlogger.

Для того, чтобы встроить код с сервиса https://iplogger.com в статью используйте элемент вставки кода <>. Схожий функционал предлагает Telegram-бот @FakeSMI_bot позволяющий сгенерировать любую новость, имеющую встроенный логгер, якобы опубликованную на сайте одного из крупнейших СМИ.

Кликджекинг логирование

Использование внешнего веб-сайта, кроме стандартного логирования, открывает перед кибердетективом возможности по установлению аккаунтов соцсетей пользователя при помощи кликджекинга (соцфишинга).

Данная технология предполагает скрытую авторизацию на внешнем веб-ресурсе через профиль в социальной сети. Для ее использования, на веб-сайте необходимо установить специальный скрипт, который предлагают ряд маркетинговых компаний:

HTML5 Geolocation API

Возможности логирования через внешний веб-сайт также можно усилить возможностью получения геолокации пользователя при помощи HTML5 Geolocation API.

Примеры таких решений:

https://github.com/thewhiteh4t/seeker

https://github.com/jofpin/trape

https://github.com/cryptomarauder/TrackUrl

https://iplogger.ru/location-tracker

Недостатком является то, что HTML5 Geolocation API предполагает наличие согласия на предоставление точных данных о его геолокации из GPS, LBS, WiFi. И даже это, при желании можно обойти.

Логирование через e-mail

Логирование через электронную почту. Отправил электронное письмо идентифицируемому пользователю и ждешь результата.

По такому принципу работает несколько сервисов:

Стоит отметить, что эффективность их крайне низкая. Это связано с тем, что современные почтовые сервисы блокируют следящие модули.

Однако, у нас есть сервис http://canarytokens.org/ и его функция генерации токена для "unique email adress". Эта функция позволяет получать данные о соединении и устройстве отправителя электронного письма на ящик "TOKEN@canarytokens.org".

Вы также можете подключить свое доменное имя к Canarytokens, что делается, используя готовый образ для Docker. Это позволит вам скрытно идентифицировать всех отправителей электронной почты в ваш адрес.

Логирование в Telegram

Постепенно переходим от логирования к другим приемам.

Теперь речь пойдет об установлении номера мобильного телефона или геолокации пользователя Telegram. С учетом текущей ситуации и повального исхода всех и вся в Telegram, данные методы как никогда актуальны.

Для идентификации пользователей Telegram применяются специальные боты-ловушки, которые получают номер телефона или геолокацию своего пользователя под видом регистрации или осуществления поискового запроса.

Примеры таких ботов: @addprivategroup_bot, @protestchat_bot, @TgDeanonymizer_bot, @TelpoiskBot_bot, @cryptoscanning_bot, @Checknumb_bot, @LBSE_bot, @GetCont_bot. Имеется даже доступный конструктор аналогичных ботов-ловушек: https://github.com/lamer112311/Dnnme2

Лог-звонок в ВК, Whatsapp, Skype

Схожие приемы могут быть применимы и в отношении любого другого онлайн-сервиса. Так, если идентифицируемый пользователь имеет предустановленные мобильные приложения Skype, VK или WhatsApp, то можно сгенерировать гиперссылку для автоматического звонка или отправления сообщения от его профиля на профиль кибердетектива.

<a href="https://wa.me/PHONE_NUMBER?text=write_text_here!">message in WhatsApp</a>

<a href="skype:LOGIN?call">call in Skype</a>

<a href="https://vk.com/call?id=ID">call in VK</a>

Получение региона пользователя через поиск Яндекс

Ну и напоследок. Если Вы общаетесь онлайн с идентифицируемым пользователем, то он можете попросить его прислать результаты поисковой выдачи Яндекса.

Дело в том, что гиперссылка, формируемая в ходе поискового запроса в Яндекс, может содержать параметр lr= или регион нахождения.

Далее можно сверить полученный Ir c базой нумерации регионов, расположенной по ссылке https://yandex.ru/dev/xml/doc/dg/reference/regions.html

А можно поступить проще, подставив искомый параметр lr= в гиперссылку https://yandex.ru/search/?text=Погода&lr=XXXX. В выдаче появится прогноз погоды для искомого региона.

Вот и все на сегодня. Если Вы знаете какой-нибудь интересный метод для идентификации пользователя в интернете, то поделитесь в комментариях. Надеемся, что наша подборка смогла подарить Вам новые знания и инструменты. До новых встреч.

Комментарии (3)

ne555

21.04.2022 13:38Если Вы знаете какой-нибудь интересный метод для идентификации пользователя в интернете, то поделитесь в комментариях

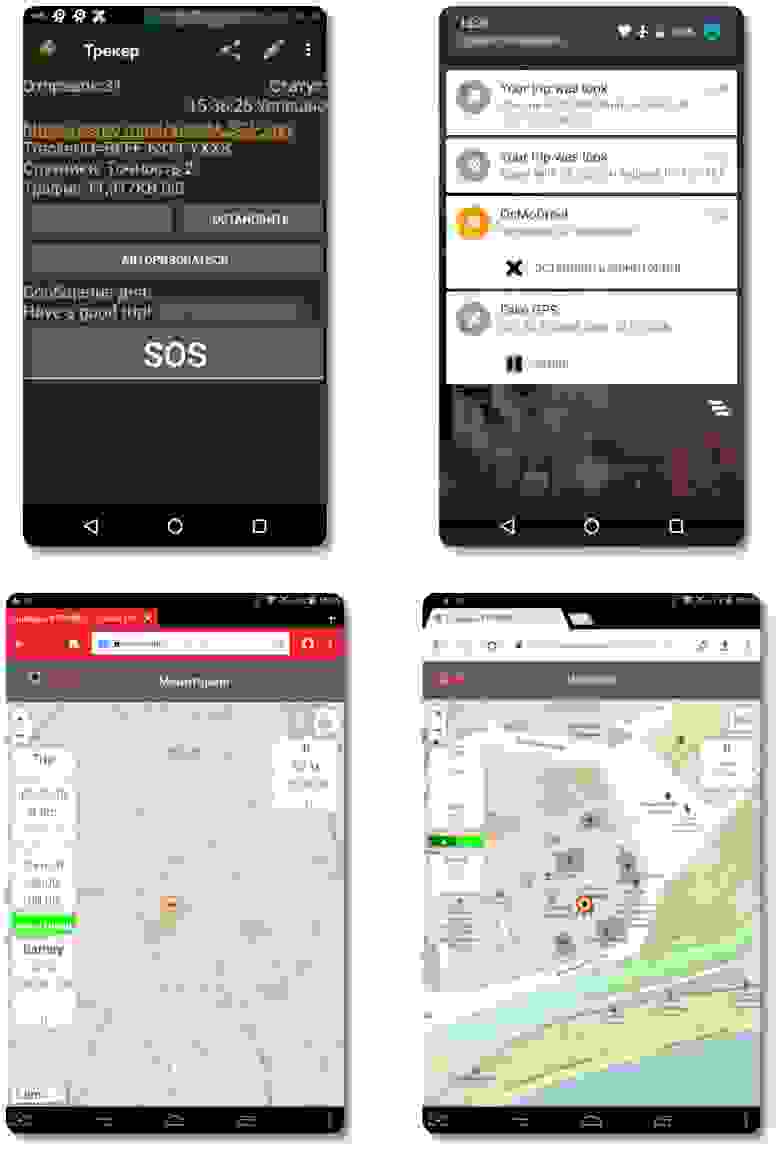

Было раньше популярное приложение (теперь это много подобного где реализовано и следит чаще не пользователь, а корпорации). Ты вкл. gps, отсылаешь друзьям/родственникам ген.ссылку. они видят тебя на карте в режиме онлайн, а ты видешь их ip/браузер. GPS-координаты свои можно было обфусцировать.

выглядело примерно так

вверху - отправитель, внизу - получатель.

Artyom_G

22.04.2022 10:10"Например, для социальной сети ВКонтакте такая ссылка будет выглядеть так: https://vk.com/away.php?to=LOGER-LINK_HERE."

Данный метод уже не получится, так как ВК исправили лозеечку с away.php и мы получим уведомление о том,что ссылка вредоносна. Касательно телеграм ботов, то 50% уже просто не работает.

AndreyYu

Гиперссылки хорошо обрезает от ненужного ClearURLs