Эксперты регулярно объявляют то одно, то другое файловое хранилище новой базой для хакерских атак. Это актуальная проблема, и по идее владельцы этих сервисов должны с ней бороться. Поэтому я решил провести небольшое исследование, завести аккаунты в известных облачных сервисах и проверить эффективность антивирусной защиты.

Внимание! За распространение вредоносного ПО грозит уголовная ответственность.

Описанные ниже действия не имели целью распространение вредоносного ПО и нанесение вреда кому-либо. В ходе экспериментов ни один файл не покинул приватное дисковое пространство, выделенное для тестовых аккаунтов. Ни один файл не был как-либо опубликован. Ни одна вредоносная программа не использована по назначению. Ни одна компьютерная система или пользователь — не пострадали. Все вредоносные файлы были уничтожены. Все описанные события являются плодом воображения автора текста и не имели места в действительности.

В качестве объекта исследований выступит десятка хранилищ, названия которых вспомнились мне в первую очередь:

Google Drive

Amazon Drive

Яндекс Диск

Dropbox

Box

Proton Drive

iCloud

Облако Mail.ru

OneDrive

Mega

Я решил использовать для загрузки файлов веб-версии этих сервисов и создал в каждом из них новый аккаунт.

Подготовка семплов

Посмотрим, что может предложить мировое вирусостроение, благо специалисты по информационной безопасности собирают и регулярно обновляют коллекции зловредов. Для начала эксперимента вполне подойдет APT Collection за 2021 год с портала vx-underground. Это архив на 3.5 ГБ зловредов, которые были обнаружены во время расследования различных целевых атак на корпоративный сектор. Я отсортировал их по времени и взял 50 наиболее свежих образцов.

В эту выборку попали очень злые штуки, например:

Hello Kitty/FiveHands — свежая версия знаменитой программы-вымогателя, обнаруженная в январе 2021 года. Она использует уязвимости в продуктах SonicWall для проникновения во внутренние сети компаний (образец 2021.10.28).

FiveSys — руткит с действительной цифровой подписью Microsoft, который подсовывает браузерам сценарий автоконфигурации и перенаправляет интернет-трафик на прокси-сервер злоумышленника. Кстати, заодно он блокирует загрузку драйверов от других хакерских групп (образец 2021.10.20(1)).

PseudoManuscrypt — многофункциональный зловред, который крадет данные VPN-соединений, регистрирует нажатия клавиш, делает скриншоты, извлекает данные из буфера обмена и журналов операционной системы и так далее. Перед первым обнаружением успел заразить более 35 тыс. компьютеров в 195 странах мира (образец 2021.12.16).

У самих файлов длинные имена, так что для простоты я переименовал образцы согласно названиям папок, в которых они лежали, и сделал три копии:

оригинальные вредоносные файлы, без дополнительной упаковки;

те же файлы, помещенные в zip-архивы со средним уровнем сжатия;

те же файлы, в zip-архивы со средним уровнем сжатия, закрытые на девятизначный пароль.

Стоит оговориться, что .zip не скрывает имена заархивированных файлов, даже если они защищены паролем. А еще этот формат раскрывает контрольные суммы CRC заархивированных файлов. В теории эти данные можно использовать для обнаружения зловредов, поэтому исследователи вредоносных программ обычно используют для передачи файлов 7-Zip. Он прячет больше информации о содержимом архива. В то же время злодеи активно юзают различные методы обфускации, но это простой базовый эксперимент, так что я не стал дополнительно усложнять работу антивирусов.

Контрольная проверка

Большинство образцов из этой коллекции хорошо знакомы антивирусным решениям и вызывают множественные срабатывания при загрузке на VirusTotal.

Образец |

Защищенный паролем архив (число срабатываний) |

Архив |

Оригинальный файл |

|---|---|---|---|

2021.12.31 |

0 |

49 |

60 |

2021.12.30 |

1 Fortinet |

20 |

31 |

2021.12.28 |

1 Fortinet |

4 |

4 |

2021.12.17(1) |

0 |

2 |

2 |

2021.12.17(2) |

1 Fortinet |

37 |

42 |

2021.12.16(1) |

0 |

31 |

36 |

2021.12.16(2) |

0 |

38 |

45 |

2021.12.16 |

0 |

45 |

53 |

2021.12.15(1) |

1 Fortinet |

29 |

27 |

2021.12.14 |

0 |

31 |

34 |

2021.12.09 |

1 Fortinet |

45 |

56 |

2021.12.08 |

0 |

35 |

28 |

2021.12.07 |

0 |

0 |

0 |

2021.12.07(1) |

0 |

17 |

21 |

2021.12.06 |

0 |

30 |

34 |

2021.12.04 |

0 |

19 |

27 |

2021.12.03 |

0 |

38 |

46 |

2021.12.01 |

1 Fortinet |

30 |

32 |

2021.12.01(1) |

1 Fortinet |

36 |

45 |

2021.11.30 |

0 |

33 |

35 |

2021.11.29 |

0 |

37 |

36 |

2021.11.29(1) |

0 |

28 |

25 |

2021.11.23 |

0 |

23 |

29 |

2021.11.22 |

1 Fortinet |

43 |

41 |

2021.11.18 |

1 Acronis (Static ML) |

35 |

38 |

2021.11.17 |

1 Fortinet |

36 |

45 |

2021.11.10(2) |

0 |

30 |

31 |

2021.11.10(1) |

0 |

33 |

30 |

2021.11.08 |

0 |

42 |

52 |

2021.11.07 |

1 Fortinet |

40 |

46 |

2021.11.07(1) |

0 |

0 |

2 |

2021.11.03 |

1 Fortinet |

44 |

52 |

2021.11.02 |

1 Fortinet |

27 |

31 |

2021.10.28 |

0 |

0 |

0 |

2021.10.28(1) |

0 |

22 |

20 |

2021.10.27 |

1 Fortinet |

41 |

41 |

2021.10.27(1) |

0 |

48 |

50 |

2021.10.26 |

0 |

44 |

52 |

2021.10.26(1) |

0 |

33 |

37 |

2021.10.20(1) |

1 Fortinet |

41 |

45 |

2021.10.19 |

0 |

26 |

24 |

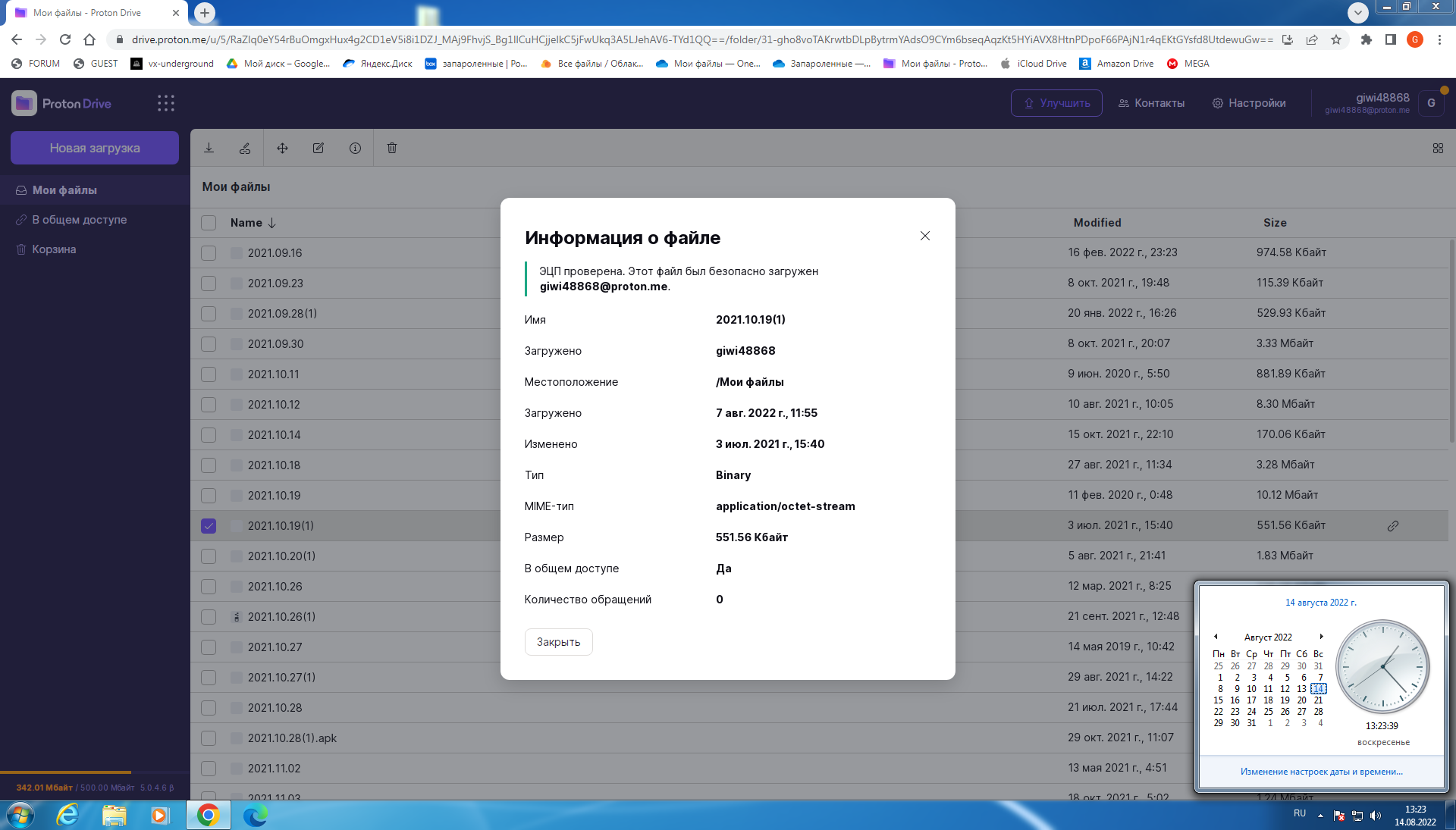

2021.10.19(1) |

1 Fortinet |

45 |

52 |

2021.10.18 |

1 Fortinet |

45 |

52 |

2021.10.14 |

0 |

30 |

33 |

2021.10.12 |

0 |

42 |

48 |

2021.10.11 |

1 Fortinet |

35 |

35 |

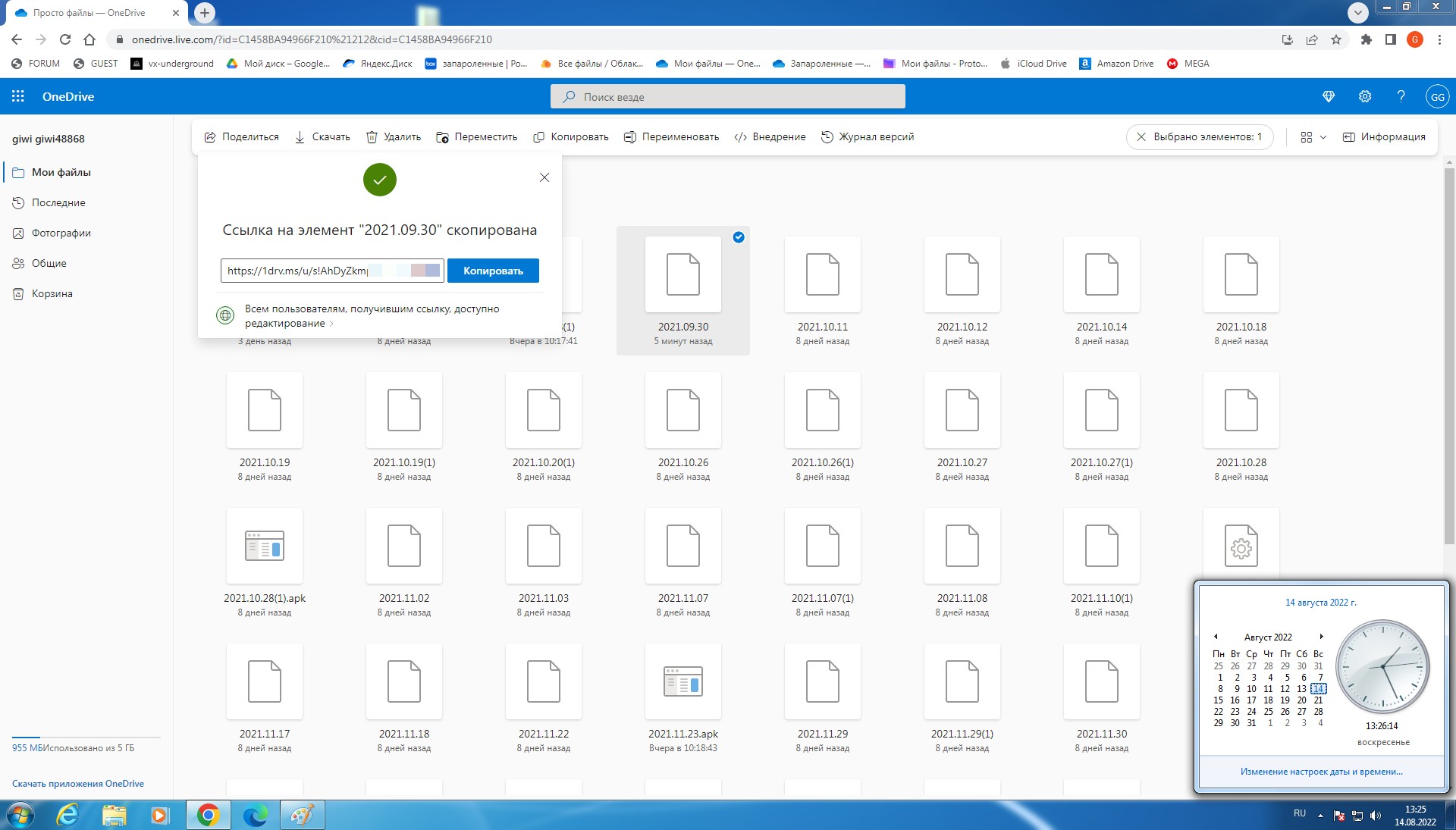

2021.09.30 |

0 |

30 |

31 |

2021.09.28(1) |

0 |

39 |

42 |

2021.09.23 |

0 |

38 |

44 |

2021.09.16 |

0 |

40 |

52 |

Образцы, упакованные в архивы без пароля, в среднем детектятся чуть хуже, а вот защищенные паролем zip-архивы практически не распознаются. Справляется разве что антивирусный движок от Fortinet, который правильно классифицирует отдельные подозрительные образцы несмотря на защиту паролем. Например, он безошибочно опознал программу-шпион от хакерской группировки Kimsuky.

Совершенно незамеченными остались только шифровальщик Hello Kitty/FiveHands (образец 2021.10.28) и один из эксплоитов, которые использует FIN13 — киберпреступник, с 2017 года методично атакующий различные организации в Мексике (образец 2021.12.07). За ними еще понаблюдаем, а сейчас пришло время наполнять облачные хранилища.

Google Drive

Мне не удалось найти данных о том, какое антивирусное решение отвечает за защиту Google Drive. Как бы там ни было, оно проверяет все загружаемые файлы, размер которых не превышает 100 МБ. Правда, результаты его работы видны не сразу.

Я начал эксперимент с загрузки запароленных образов, и ни один из этих файлов не вызвал у Google подозрений ни через 24 часа, ни через две недели после загрузки.

Второй набор файлов — простые архивы с семплами — также без проблем загрузились на Диск. Ни спустя час, ни спустя 24 часа, хранилище не подняло тревоги. Незадачливый хакер на моем месте был бы в восторге, но радоваться рано. Стоит попытаться сгенерировать ссылку на файл, появляется флажок с предупреждением. То же самое происходит с простыми, неархивированными образцами.

Если не трогать файл, он может достаточно долго лежать на Диске без пометки о нарушении правил сервиса. Google Drive выводит предупреждение об опасности не сразу, а при первом взаимодействии с объектом. Возможно, именно в этот момент срабатывает сканер. После этого почтовый ящик быстро заполняют предупреждения.

Что интересно, при скачивании Google просто предупреждает об опасности, а флажок рядом с файлом не появляется, пока не попытаешься создать ссылку.

В итоге выяснилось, что незапароленные архивы не влияют на точность работы местного антивирусного сканера. Google Drive не распознал только 5 семплов в обеих партиях. Эксплоит от FIN13 и Hello Kitty/FiveHands прошли проверку незамеченными также, как, например, вредонос Flagpro (образец 2021.12.28).

Amazon Drive

Amazon объявила, что планирует закрыть общедоступное облако в течение года, но пока оно доступно и, похоже, хакеры могут беспрепятственно использовать эту площадку для распространения малвари. Эксперимент продолжался две недели и Amazon Drive не обнаружил ни одного из 150 семплов.

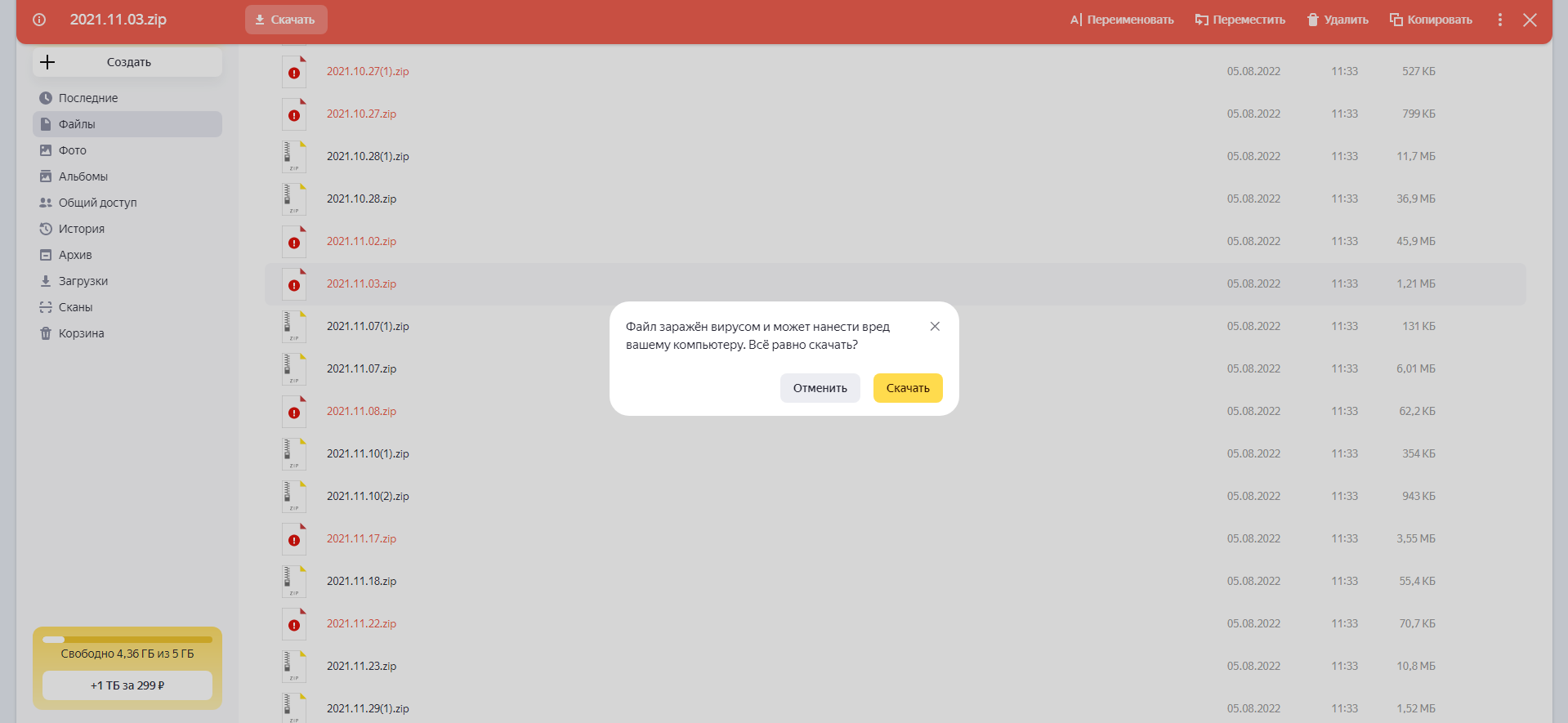

Яндекс Диск

Если верить статье из журнала Хакер, в 2010 году Яндекс использовал в своей инфраструктуре решения от Доктор Веб. С тех пор много воды утекло, но фирменное файловое хранилище по-прежнему находится под защитой. «Все файлы размером до 1 ГБ, создаваемые, загружаемые или уже хранящиеся на Яндекс Диске, проверяются антивирусной программой Яндекс Диска». Причем, судя по всему, проверка производится сразу после загрузки файла. Вопрос лишь в том, как хорошо работает эта защита.

Запароленные архивы загрузились без проблем и даже спустя 14 дней остались незамеченными, но это было ожидаемо. Куда интереснее ситуация с обычными архивами и неупакованными семплами. Сразу после загрузки архивированных семплов Яндекс Диск распознал и выделил красными иконками 16 вредоносов. Остальные файлы, в том числе PseudoManuscrypt и Hello Kitty/FiveHands успешно прошли проверку и не вызвали никаких подозрений до конца эксперимента. По публичным ссылкам их мог бы без проблем скачать кто угодно.

Тот же набор малвари без упаковки вызвал только 15 срабатываний. Скрипт из набора WinPEAS (образец 21.11.17) в архиве почему-то выглядел подозрительнее, чем без него. Впрочем, не он один. В дальнейших экспериментах были и другие подобные примеры. Похоже на особенность работы антивирусного движка Яндекс Диска.

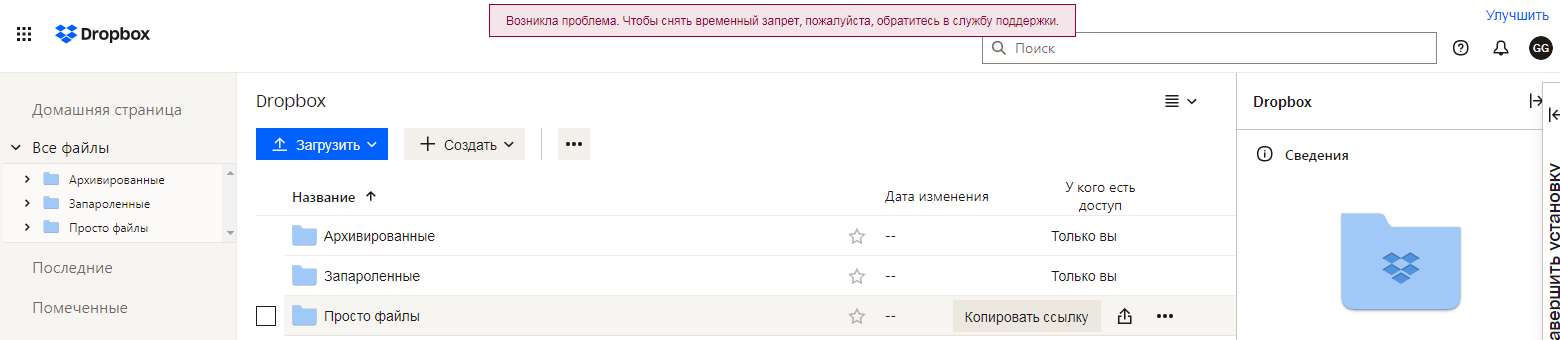

Dropbox

Еще несколько лет назад в Dropbox не было встроенной антивирусной защиты, хотя пользователи предлагали ее внедрить. Поначалу, мне казалось, что ситуация не изменилась.

Запароленные архивы беспрепятственно загрузились и спустя 24 часа все еще были на месте. То же самое произошло и с двумя другими партиями семплов, однако самое интересное началось после создания ссылки на один из файлов. Dropbox сгенерировал URL, но в какой-то момент отозвал ссылку и примерно через час прислал такое уведомление:

После клика на кнопку доступ к функции вернули, но попытка создать ссылку на еще один из образцов привела к повторному запрету. На этот раз так просто снять ограничение уже не удалось.

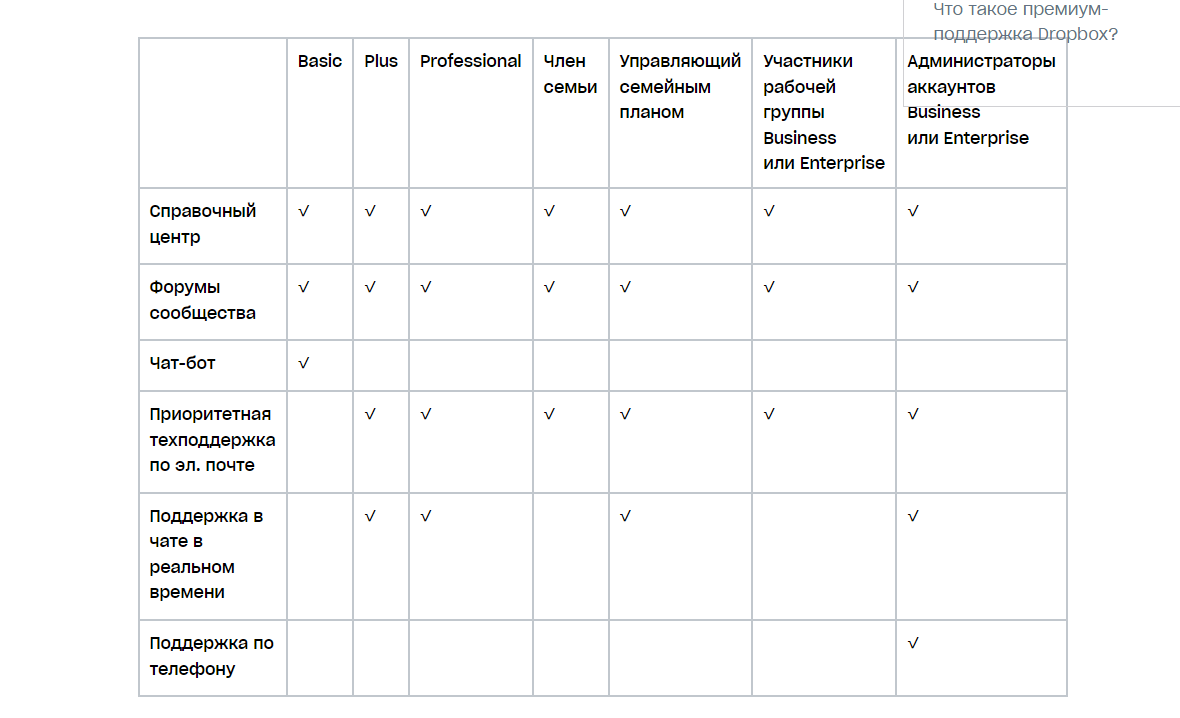

Dropbox предложил обратиться в службу поддержки, однако связаться с ней с бесплатного аккаунта как минимум сложно. Чат-бот не понимает, чего от него хотят и отказывается звать в чат живых людей. Возможно, могли бы помочь на форуме, но я не стал разбираться. Все равно не увидел бы реакции админа, взглянувшего на содержимое моего диска.

При всем при этом, проблемные файлы в Dropbox никак не помечаются, так что я не смог подсчитать, сколько семплов распознала встроенная защита. Пожалуй, это можно назвать недоработкой. Легко представить ситуацию, в которой пользователь случайно загружает в облако вредоносный файл и пытается им поделиться. Затем он сталкивается с ограничениями, ничего не понимает, пытается поделиться снова и окончательно теряет возможность расшаривать файлы.

Box

Создатели Box продвигают платный антивирусный сканер, но общедоступные бесплатные аккаунты судя по моему опыту, ничего не защищает. В течение двух недель ни один из 150 семплов в архивах и без, не был обнаружен. А базовая защита не помешала бы. Не проверяя бесплатные хранилища, Box в первую очередь ставит под удар своих корпоративных клиентов.

Proton Drive

Новое облачное хранилище от создателей шифрованной электронной почты, заставило загружать семплы в три захода (уж больно мало места внутри). Его создатели делают ставку на приватность и, похоже, тоже никак не проверяют загружаемые файлы. За 7 дней ни один семпл не был помечен, как вредоносный. Впрочем, для Proton можно придумать оправдания. Хранилище все еще находится в стадии бета-тестирования, да и сканирование пользовательских файлов плохо сочетается со ставкой на приватность и шифрование.

iCloud

На маках вирусов нет! Вероятно, эта идея так успокаивает купертиновцев, что они не стали подключать антивирус к iCloud. На протяжении эксперимента ни один из семплов не был обнаружен. Вредоносные файлы беспрепятственно скачивались по сгенерированным ссылкам.

Облако Mail.ru

Mail (или все-таки VK?) пишет, что файлы в Облаке защищены решением от Лаборатории Касперского. О том, как работает этот антивирусный сканер, они даже рассказывали на Хабре.

Скорее всего, с тех пор многое изменилось, но они по-прежнему используют сканер, разработанный в Лаборатории, и это решение достойно себя проявило. Семплы в запароленных архивах не были детектированы, но в случае с остальными зловредами ситуация обстоит лучше, чем, например, в Яндекс Диск.

Облако Mail.ru проверяет файлы после загрузки и сразу отмечает подозрительные. Антивирус Облака сразу распознал 40 архивированных семплов, а через несколько минут добавил к списку еще один. Среди обычных файлов 41 сразу же получили статус подозрительных. Нераспознанными осталось только 9 семплов, в том числе уже упомянутый Flagpro, эксплоит FIN13, Hello Kitty/FiveHands и клиентское приложение удостоверяющего центра MonPass со встроенным бэкдором (образец 2021.12.15(1)). Google Drive отмечал его, как вредоносное.

В результате Облако запрещает делиться опасными файлами и блокирует их отправку по электронной почте через встроенный диалог быстрой отправки, но ограничений на работу с другими файлами в хранилище не накладывается.

OneDrive

А теперь гвоздь нашей программы — OneDrive. Не в последнюю очередь благодаря этому сервису серверы Microsoft много лет считались «лучшим в мире хостингом вредоносных программ».

Две недели 150 вирусов хранились в облаке и сервис не проявлял никаких признаков беспокойства. Казалось, что компания не предпринимает никаких мер по защите от распространения зловредов. Можно было создать ссылку на любой из этих файлов, более того, по ссылке был доступен диалог загрузки. Однако, я заметил, что кнопка «загрузить» не всегда реагировала на клики: никаких предупреждений или объяснений, она просто не работала. Я понял, что это не баг, только после того, как попробовал загрузить сразу целую папку.

Вместо части образцов в ней обнаружились txt-файлы с предупреждениями о вирусах. При этом в веб-интерфейсе так и не появилось ни единого намека на то, что OneDrive обнаружил вредоносные файлы, хотя, было бы логично предупредить об этом пользователя.

Итого: OneDrive распознал опасность в 31 образце из первого и второго набора, но не нашел ничего подозрительного в запароленных архивах.

Mega

В случае Mega результат немного предсказуем — этот файловый хостинг давно облюбовали распространители вредоносных программ, и это не удивительно. Отсутствие антивирусных проверок и интерфейс для пакетного создания публичных ссылок делают его очень удобным для всяких сомнительных личностей.

Сводная статистика

Когда я начинал исследования, то рассчитывал собрать богатую статистику по числу обнаруженных зловредов и провести сравнение. В реальности Mega, Amazon Drive, iCloud, Proton Drive, Box сразу выбыли из соревнования. 5 хранилищ из 10 за 14 дней эксперимента не засекли ни одного опасного файла. Чтобы получить чуть более ясную картину, я решил увеличить число загруженных семплов. Для этого взял, упаковал и залил еще 50 свежих образцов из коллекции Bazaar от июля 2022 года. Это вредоносы попроще, которые свободно циркулируют в сети. А еще, некоторые антивирусные движки умеют распаковывать архивы для сканирования содержимого, если найдут поблизости пароль. Поэтому я добавил четвертый пакет с образцами, где в каждой папке с zip-архивом находится txt-файл с названием «password» и соответствующим содержимым.

Вот что получилось:

|

Облако Mail.ru |

OneDrive |

Яндекс Диск |

Dropbox |

Mega, Amazon Drive, iCloud, Proton Drive, Box |

|

|---|---|---|---|---|---|---|

APT Collection — просто файлы |

45 |

41 |

31 |

15 |

? |

0 |

APT Collection — архивы |

45 |

41 |

31 |

16 |

? |

0 |

APT Collection — зашифрованные архивы |

0 |

0 |

0 |

0 |

? |

0 |

APT Collection — зашифрованные архивы + пароль |

0 |

0 |

0 |

0 |

? |

0 |

Bazaar Collection — просто файлы |

49 |

43 |

39 |

29 |

? |

0 |

Bazaar Collection — архивы |

49 |

43 |

39 |

31 |

? |

0 |

Bazaar Collection — зашифрованные архивы |

0 |

0 |

0 |

0 |

? |

0 |

APT Collection — зашифрованные архивы + пароль |

0 |

0 |

0 |

0 |

? |

0 |

Встроенная защита работает только в Google Drive, Яндекс Диск, Облаке Mail.ru, OneDrive и Dropbox. Однако, Dropbox не помечает зараженные файлы, так что непонятно, насколько хорош его антивирусный движок.

Можно сказать, что наиболее точным оказался антивирусный сканер, встроенный в Google Drive, но ни одно облачное хранилище не распознает опасность безошибочно. Также стоит заметить, что Яндекс Диск хуже справляется с поиском утилит, которые используются для целевых атак, и в целом показывает себя слабее конкурентов.

Выводы

Как видите, не все облака одинаково хорошо защищены от вирусов. Точнее, половина из них совершенно не защищена. Впрочем, не могу сказать, что отсутствие такой защиты — однозначное зло. Не все пользователи хотят, чтобы их файлы изучали под лупой алгоритмы корпораций. Это не только техническая проблема, но и, отчасти, идеологическая, и от этого она только острее.

Кажется, неплохим компромиссом мог быть сканер, которые проверяет только опубликованные файлы, а для остальных включается по запросу, но в таком виде антивирусные проверки не реализованы ни в одном из перечисленных сервисов. Так что пока приходится выбирать между защитой и приватностью. А еще приходится скармливать загруженные файлы VirusTotal и с особым подозрением относиться к запароленным архивам. Такие дела.

Комментарии (65)

slavius

04.10.2022 12:38+5Если Proton файлы, как и почту, шифрует еще до передачи на стороне клиента - то проверить и не должно быть возможности. Вот если-бы он предупредил до загрузки - было-бы интересно:)

Кстати, и Mega вроде заявляет о таком-же - шифрование до отправки.

Barnaby

04.10.2022 13:28+1У меги есть черный список по хешам, не разбирался как он работает - вшит прямо в жс или они видят хеши файлов, но один архив с утечками у меня стал нескачиваемым.

radioxoma

04.10.2022 13:07+1Зачем выгружали

зашифрованныезапароленные архивы?

baldr

04.10.2022 13:16+9Стоит оговориться, что .zip не скрывает имена заархивированных файлов,

даже если они защищены паролем. А еще этот формат раскрывает контрольные

суммы CRC заархивированных файлов. В теории эти данные можно

использовать для обнаружения зловредов

WhiteWhiteWalker

05.10.2022 11:19Контрольные суммы не уникальны, логично что никто не будет пытаться по ним что-либо детектить без доступа к содержимому.

baldr

05.10.2022 11:45В-общем-то да, это уж на совсем глупые вирусы рассчитывается, которые маскировать себя не хотят и распространяются одним бинарником.

Но, вот, автору захотелось такую проверку тоже сделать - ну ок.

loginmen

04.10.2022 13:35+1В защиту iCloud предположу, что он проверяет только вирусы для своих ос, то есть iOS, macOS, watchOS, tvOS и тд. А судя по статье вы загружали вирусы для винды(?). Собственно основные пользователи данного сервиса яблоководы.

Стоит опробовать данное облако с яблочными вирусами.

TIMOHIUS

04.10.2022 13:48+4Ну не знаю, не могу назвать это прям оправданием, с учетом того, что с iCloud можно скачивать и на винду через браузер. Так что притянуто за уши)

Format-X22

04.10.2022 15:51-2Наоборот хорошо, опять глючная винда завирусилась, а макось работает как часы, перейду на неё навсегда. Ещё длиннее уши, но кто знает, может по этому и не парятся.

v1000

04.10.2022 19:14+1Вы удивитесь - есть официальный клиент для винды https://support.apple.com/ru-ru/HT204283

DVF

04.10.2022 13:37Mega и Proton не знают о том, что Вы загружаете в их облако. По определению, как хранилища с оконечным шифрованием. Файлы зашифровываются на стороне клиента приложением или скриптами браузера.

lexa

04.10.2022 13:48+2А как же потом можно скачать по публичной ссылке оттуда?

DVF

04.10.2022 13:49+4Ключ в ссылке. Или можно его другим каналом передать, по выбору, тогда придётся вводить при скачивании.

lexa

04.10.2022 19:34Ну тогда этот ключ знает и сервис, потому что там есть "сделать ссылку"

gkozlenko

04.10.2022 19:47+4Ключ на сервере лежит зашифрованый, он расшифровывается на клиенте с помощью пароля пользователя, который он вводит при логине. Ну или с помощью другого ключа, который лежит в local storage или еще где-то.

lexa

05.10.2022 11:35Судя по хелпу меги, там есть

1) folder links, то есть мы публикуем ссылку на папку - и все желающие могут скачать файлы из папки.

Если на стороне меги не хранятся нешифрованые файлы - это получается что у всех файлов в папке один ключ шифрования.

2) shared folders (между пользователями меги) - что будет с ключами на файлы у таких папок? Общий на всех пользователей, втч на тех, кого пригласили позднее?

Что-то тут не бьется совсем.

gkozlenko

05.10.2022 13:49Не знаю как именно работает мега, но такое тоже можно реализовать без необходимости хранения ключей в открытом виде на серверах меги. Например можно иметь ключ на папку, с помощью которого можно расшифровать ключи для отдельных файлов. Этот же ключ передавать в ссылке для доступа к папке и/или во время расшаривания папки с другими пользователями.

nin-jin

04.10.2022 13:55А вы сами это проверяли или просто верите их маркетологам?

DVF

04.10.2022 14:06+1Откройте консоль браузера, когда загружаете файл. Ким Дотком весьма гордился в своё время реализацией AES в js. Ну и уж кого-кого, а этого криптоповстанца при его истории борьбы с ФБР и феерическим побегом из США в выдаче данных сложно упрекнуть.

https://mega.nz/SecurityWhitepaper.pdf

В Proton специально не проверял, диском их не пользовался. Если есть желание, то вот

Но там 142 репозитория, чёрт голову сломит.

nin-jin

04.10.2022 14:40-1То есть второй вариант. Вопросов больше не имею. Почитайте на досуге:

https://habr.com/ru/post/168025/

http://master-gadgets.ru/portal-mega-udaljaet-zakonnye-polzovatelskie-fajly

Darkhon

04.10.2022 17:07+1Это очень старые статьи. В MEGA за столько лет многое поменялось. Хотя удалением файлов вроде до сих пор грешит.

lexa

04.10.2022 19:37как можно удалить файл не зная что в нем?

vorphalack

05.10.2022 07:20+1никак. но если ты загрузишь какой-нить злой варез, и расшаришь эту ссылку на форуме — то могут прибежать копирасты и заставить удолить. например заММечательная контора Motorola Solutions так по тематическим форумам по радиосвязи бегает и БдитЪ.

DVF

04.10.2022 19:46+1Спасибо, но это девятилетней давности информация. С тех пор и баги закрывали и в опенсурс вышли.

nidalee

04.10.2022 17:15+2Mega знает, по DMCA некоторые… Эээ… Ролики улетают в бан через секунды после загрузки.

Могли конечно решить сверкой хэшей, но если хэши видят, то и о файлах знают достаточно.

IvanPetrof

04.10.2022 14:48+4Можно было бы ещё попробовать загрузить архивы с простым паролем. Типа 12345. так можно было бы узнать используется ли какая либо база паролей при проверке таких архивов.

saboteur_kiev

04.10.2022 19:52-2Для распаковки архивов нужны огромные ресурсы.

nin-jin

04.10.2022 20:29+5То-то у нас сжатие по умолчанию в любом HTTPS соединении.

saboteur_kiev

06.10.2022 04:14я про перебор, даже по словарю, ВСЕХ архивов ВСЕХ пользователей, которые что-либо аплоадят. Вдобавок deflate это очень простой и быстрый алгоритм в отличие от того, что используется в 7zip и winrar по умолчанию

morijndael

06.10.2022 21:17Тут не только сжатие, но и расшифровка. Она конечно тоже довольно легкая — при условии, что вы знаете ключ, а не делаете сотни тысяч попыток его подобрать :р

Revertis

04.10.2022 16:29+1Можно сказать, что наиболее точным оказался антивирусный сканер, встроенный в Google Drive

Может потому, что Гугл купил VirusTotal много лет назад?

lexdlx

04.10.2022 20:44+2Автор провел большой объем изрядно пустой работы:

архивирование вирей. В давние времена была интересная игрушка: берется файлик, копируется в несколько десятков экземпляров и сжимается архиватором, после чего с получившимся архивом повторяется операция... и так несколько циклов. т.к. разнообразие данных не велико сжимаетс очень эффективно. И скидывается жертве по почте. Жертва его скачивает, антивирус начинает лезть в архивы, распаковывая все это, кушает много памяти и ... комп встает. У многих антивирусов тогда появился порог вложенности архивов, если не ошибаюсь у каспера он по умолчанию был 3. Это можно было бы проверить, на какую вложенность он реагирует. Опять же вопрос, какой архиватор используется, тот же tar в виндовой среде не очень понимается...

архивирование с паролем. Тут все совсем жутко.. Антивирусное ПО работает по сигнатурам, и любого рода шифрование не позволяет применить данный подход... иными словами, сработка это случайность. Есть еще механизм "песочницы", но для него так же нужно предварительно расшифровать файл, а только потом запустить и наблюдать. Вы полагаете, что владелец облака будет расходовать ресурсы на пробручивание пароля архива чтобы слазить в него антивирусом? если на той стороне пароли брутят, то скорее всего они решают задачи не хранения информации, а несколько иные.

Данные в ЦОД периодической проверке не подлежат, да и на домашних ПК это постепенно отмирает. Проверка в большинстве случаев происходит на момент "касания" данных, т.е. в момент чтения или записи. Причины описывать смысла нет, оно на поверхности. Но смысла выжидать неделями побьются ли данные точно не было.

iShrimp

04.10.2022 22:25Раз уж речь зашла про вложенные архивы, можно ещё проверить сервисы на устойчивость к zip-бомбам: нерекурсивным (когда небольшой файл распаковывается в 4.5 петабайт мусора) и рекурсивным (размер не ограничен)...

usrsse2

04.10.2022 23:02+3Как указано в статье, в заголовках запароленного архива содержатся CRC файлов, по которым можно опознать вирус, не расшифровывая его.

lexdlx

05.10.2022 11:07+3Что такое CRC? Это не более чем контрольная сумма для проверки целостности. Множество различных файлов могут иметь абсолютно одинаковые контрольные суммы. Ко всему прочему сигнатура в большинстве случаев имеет описание не всего вредоносного кода, а типичного участка, соответственно один и тот же вирус, скомпилированный разными версиями компилятора может иметь разные CRC.

Подобного рода аналитика возможна, но она однозначно малоэффективна и может указать лишь на вероятность наличия вредоноса, ни о каком принятии решения на основе этих данных речи быть не может.

deseven

04.10.2022 22:16+2При всем при этом, проблемные файлы в Dropbox никак не помечаются, так что я не смог подсчитать, сколько семплов распознала встроенная защита.

О, это как раз было причиной почему мы в компании отказались от Dropbox несколько лет назад. В какой-то момент тоже вылезло такое предупреждение, полагаю был какой-то false-positive, потому что экзешников или архивов с экзешниками в общей шаре никогда не было. Зато был доступ к техподдержке, правда за 2 недели они так и не смогли мне назвать проблемный файл, были лишь стандартные отписки вида "наша система обнаружила у вас проблемные файлы, просканируйте ваш каталог Dropbox антивирусом". Так что техподдержка бы вам не помогла, просто этот "сервис" надо обходить стороной.

А на моем личном аккаунте публичные ссылки перестали работать из-за превышения лимита по трафику, но узнать какой же файл сгенерировал этот трафик тоже было невозможно :)

SerjV

05.10.2022 01:47+1Внимание! За распространение вредоносного ПО грозит уголовная ответственность. Описанные ниже действия не имели целью распространение вредоносного ПО и нанесение вреда кому-либо

Для уголовной ответственности совершенно не важно, какой у вас была цель - если бы закон в РФ применялся не избирательно, то тут написано достаточно для возбуждения дела в отношении ваших сотрудников.

Ну а если бы законодатель в Думе таки думал (головой, а не игрой doom), то соответствующая норма закона была бы сформулирована адекватно, а не как квинтэссенция страхов человека, опасающегося любого устройства сложнее утюга.

Ritan

А владельцы файловых сервисов не могут просто хранить файлы? Обязательно нужно с чем-то бороться, будь то порно, вирусы или ветряные мельницы?

Имхо спасение утопающих - дело рук самих утопающих. И защищать нужно сами устройства. Потому как иначе идельной защитой от вирусов будет отключение от любых сетей

akakoychenko

Жопы они свои спасают, а не утопающих. Когда у тебя компания на сотню миллиардов $, и общение с регуляторами, спецслужбами, представителями власти, - это не разовая неприятность, а ежедневная рутина, то важно показывать, что "мы мониторим", "мы боремся", "социальная ответственность для нас не пук"

germn

А им это не нужно: их бизнес хранить файлы для "обычных" пользователей, а не файлы с вирусами неизвестно для кого. Первое — массовый потребитель с минимумом рисков, второе — нишевый с кучей потенциальных проблем для хостера.

Если вы квартиру сдаёте, вам будет интересно сдавать её мутным личностям, которые занимаются в ней изготовлением каких-то химических веществ? Или предпочтёте сдавать обычному, понятному человеку без домашних животных?

Didimus

Вопрос предложенной цены

nochkin

В данном случае оба съёмщика пользуются услугами бесплатно. Может, они будут смотреть рекламу на стенах и из окон, но это не точно.

Ritan

Ставить домашних животных в один ряд с "изготовлением химических веществ" - это сильно.

В недавней истории с фоткой ребёнка для врача тоже видимо было очень много проблем для хостера.

Просто надо признать, что все файлопомойки слишком много на себя берут. Как скоро они начнут заменять файлы на похожие просто потому что "Ваш файл был слишком большой, но мы нашли почти такой же, но поменьше - разницу вы не заметите"

Хотя погодите, кажется одна очень известная компания на этом обделалась ещё года два назад

germn

Ну, допустим, признаете, дальше-то что? :) Пока они зарабатывают деньги, у них всё хорошо. Сомневаюсь, что действительно массовому пользователю нужны файлы с вирусами или точные копии файлов. А немассовый пользователь уже не нужен файлопомойкам.

Ritan

Для себя просто решил проблему своей файлопомойкой. Иначе кто знает когда у файлопомоек зазудит, чтобы начать патчить код( а то там уязвимость, а это уже почти вирус ) или ещё какие-нибудь вещи, которые они посчитают плохими

germn

А, ну в этом плане, да, решение верное: только свой хостинг. Мне как-то изначально казалось очевидным, что яндекс диски и подобные облака для фоточек с телефона создавались, а не для технарей и их нужд.

vda19999

А какая компания 2 года назад обделалась? Очень интересно, расскажите

Ritan

Apple, с заменой музыки, которую загружали пользователи. Когда кто-то поныл, что ему на основании тегов заменили его live записи на студийные - пошли на попятную. С тех пор я об этом ничего не слышал

Zhbert

Там вроде еще было про удаление музыки с устройств, если она «спираченная». Хотя тоже давно не слышал об этом.

Хотя мб в удалении было про Майкрософт и Windows, я не уверен.

DagothNik

iTunes испокон веков предлагает хранить у себя в медиатеке всю музыку. Спираченная она или нет. Ну и соответсвенно синхронизировать с iPod и iOS устройствами. И никто ничего не удалял. На счёт iTunes Match - то же самое. Apple думала сэкономить место и сделать "хорошо" пользователям (ну мы же берём трек плохого качества (live) и меняем его на трек хорошего качества (студийный), что не так-то?!). В итоге вышло не очень. С пиратством они таким способом не боролись.

numark

Google это и так уже делает примерно с такой же формулировкой ;)

Раньше с Pixel-ов можно было грузить фотки в Google Photo/Drive без лимита и без ограничений по качеству. А сейчас предлагают безлимит, но с пережатием ("но разницы вы не заметите!").

Ага, конечно. Особенно по видео хорошо заметно..

Ritan

Да там и на фотках вполне себе видно, особенно если какие-то градиенты( небо, например ). Но они хотя-бы честно говорят, что фотки пережимают. Хотя с пикселями некрасиво вышло, да

Flyingfolds

Сдадите мне квартиру? я там кошек разводить буду. И варщики наркоты вам покажутся сказкой

aPiks

У вас очень странное мышление.

Во-первых, владельцы сервисов хранения работают не из космоса, а почти во всех странах есть какой-никакой контроль за тем, что крутится в интернете.

Во-вторых, как пользователь облачного хранилища, мне было бы приятно узнать, что есть подстраховка со стороны хранилища тоже. То есть я сам "бдю", но где-то могу и "недобдеть".

В-третьих, лишней защиты в интернете не бывает.

Zhbert

А не добавляет ли это ненадежности? Вот загрузил ты в облако какие-то данные, облако решило, что там вирус, и выпилило половину (хорошо еще, если предупредило). А это был не вирус, а очень важные данные, бэкапа которых у тебя по какой-то причине не было.

Как можно доверять хранение чего бы то ни было кому-то, кто полезет копаться в том, что ты у него хранишь?

aPiks

Там вроде и не было ни одного случая удаления. А так, вы антивирусу доверяете сканить все файлы на ПК? Или Маку отправлять телеметрию? Или пользуетесь любым смартфоном?

i86com

Да конечно, ишь они чо удумали, мешают чётким пацанам использовать сервера своей компании чтобы честно кибервымогать деньги с лохов (которые сами во всём виноваты, и поэтому их не жалко). Совсем не по понятиям живут, должны были подсобить.

Тьфу, противно аж видеть такую точку зрения.

Ritan

Про "чётких пацанов" вы сами придумали - сами оскорбились. Я лишь за то, чтобы каждый занимался своим делом. Файлопомойки - хранили файлы, антивирусы - ловили вирусы, отладчики отлаживали программы.

А то вдруг дебаггер добавит себе антивирусные базы и решит, что больше его нельзя использовать для отладки "неправильных" программ. Ведь иначе получается, что компиляторы и дебаггеры помогают вымогать "деньги с лохов".

i86com

Это исключительно вопрос КПД. Если удаление вирусов с файлопомоек даёт предельно низкий процент ложно-положительных срабатываний, но при этом делает эти файлопомойки значительно безопаснее — значит, это в целом положительный результат.

Это slippery slope fallacy (Заблуждение о скользкой дорожке, гуглится). Опять же, исключительно вопрос КПД и количества ложно-положительных срабатываний.

Но это заблуждение работает и в другую сторону. Например, если каждый должен заниматься своим делом и ничем иным, а дело антивируса — блокировать malware, то мы можем придти к выводу-заблуждению, что он не должен блокировать руткиты или любой вирус, у которого есть хоть какой-то шанс не сработать или не навредить. Потому что malware это по определению вредоносные программы, а если факт вреда не доказан или не гарантирован, то это уже и не его дело что-то там блокировать. Мало ли, может это программист написал сюрприз-поздравление своей девушке, а антивирус, такой-сякой, испортил весь праздник.

Ritan

Ну вообще я регулярно встречаю файлы, которые половина антивирусов считает вредоносными на основании своих эвристик уровня "файл запакован и подписан не Microsoft, а значит это Suspicious.cqweja.Malware". Что бы ни проверял - на virus total найдется какое-нибудь поделие, котрое посчитает что конкретно этот jpeg несёт угрозу моему компьютеру и человечеству в целом.

Но я понял ваш аргумент - может в этом и есть смысл, вот только без процедуры аппеляции это всё очень мутно