Исследователи разработали недорогой способ обнаружения точного местоположения смартфона, работающего в LTE/4G сотовой сети. Эта разработка дает понять, что мобильные сети новых поколений так же уязвимы к некоторым типам атак, как и сети, работающие по прежним, уже устаревшим, стандартам связи и спецификациям.

Новая атака использует уязвимость в LTE протоколе. Этот стандарт к концу года будет обеспечивать связь для 1,37 млрд абонентов. Для проведения атаки требуется собрать систему из элементов, общая стоимость которых составляет около $1400. В качестве ПО используется Open Source софт. Система, узел NodeB, позволяет определить местонахождение телефонов, совместимых с LTE-стандартом, с точностью до 10-20 метров. В некоторых случаях это оборудование позволяет узнать и GPS-координаты устройств, хотя атака такого типа может быть обнаружена пользователем смартфона. Разработан и еще один способ определения координат смартфонов, при этом атаку практически невозможно обнаружить. Этот метод позволяет определить местонахождение заданного устройства в пределах пары квадратных километров.

Та же группа специалистов разработала и новый тип атак, позволяющих отключать телефоны от LTE-сети, что провоцирует переход устройств на работу с 2G и 3G, то есть более уязвимыми протоколами. А здесь у злоумышленников уже развязаны руки. Так, в 2G сети можно узнать местоположение телефона в пределах 1 км2, в 3G сети ситуация примерно аналогичная. По мнению экспертов, обнаруженные методы взлома опровергают аксиому о неуязвимости сетей нового поколения.

«LTE-стандарт предусматривает использование многослойной системы безопасности, позволяющей предотвратить локализацию абонентов и быть уверенным в том, что сервисы сети всегда доступны. Мы показали, что новые уязвимости ставят под угрозу безопасность абонентов LTE-сетей», — отметили исследователи в своем отчете.

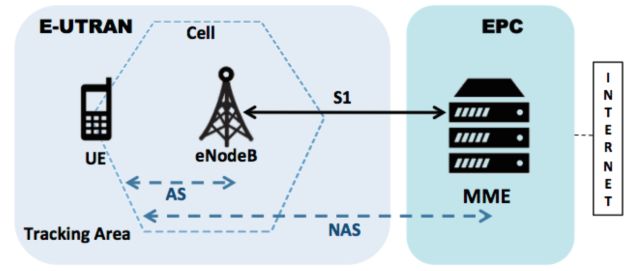

Как и в случае сетей предыдущих поколений, LTE-сеть предотвращает локализацию абонента (его терминала) путем присвоения временного номера передвижного абонента (TMSI). Этот идентификатор существует короткое время. Когда сеть взаимодействует с устройством, она обычно использует именно TMSI, а не номер телефона или какой-либо иной перманентный идентификатор, что позволяет предотвратить мониторинг сетевого трафика злоумышленниками, с дальнейшей локализацией определенного пользователя. В 2G сети такие меры безопасности обходятся путем отсылки скрытого сообщения пользователю, либо вызовом на телефон абонента, что обеспечивает определение местоположения устройства мобильной сетью.

Команда специалистов по информационной безопасности, которая и обнаружила указанные уязвимости, определила, что серия запросов может быть инициирована приложениями социальных сетей и мессенджеров, вроде Facebook, WatsApp, Viber, причем владелец устройства трекинг обнаружить не может. Злоумышленник, используя эту особенность мессенджеров, может идентифицировать пользователя, привязав профиль Facebook к TMSI. И уже TMSI, в свою очередь, может быть использован для определения координат телефона.

Также можно проводить куда более точные атаки, используя фальшивые базовые станции, узлы связи eNodeB. Для создания такой станции исследователи использовали Universal Software Radio Peripheral с OpenLTE. Общая стоимость оборудования составила около $1400.

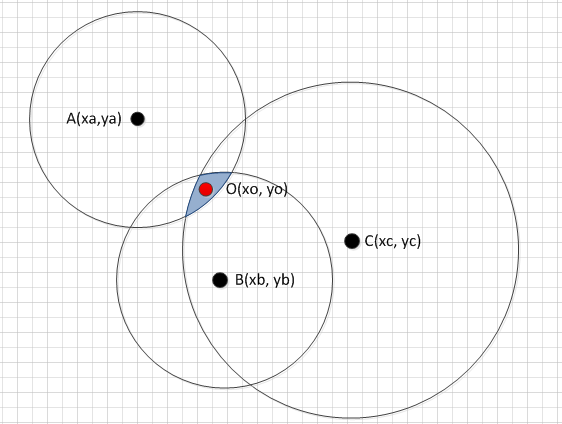

В активном режиме этот узел связи идентифицирует себя как базовую станцию оператора, что обеспечивает подключение LTE-телефонов к этому узлу связи. После этого злоумышленники могут получить определенного рода информацию, передаваемую смартфонами, которые подключились к станции. Это, например, список близлежащих базовых станций и сила сигнала для каждой из них. После этого злоумышленник, используя триангуляцию, может без особого труда определить координаты устройства (как и говорилось выше, в некоторых случаях удается определить GPS координаты).

При этом атака в полу-пассивном режиме позволяет оставаться незамеченным, хотя полученные в ходе такой атаке данные о местонахождении смартфона и будут менее точными, чем в случае проведения активной атаки.

Что касается команды исследователей, то ее членами являются докторант Берлинского технического университета Альтаф Шаик (Алтаф Шаик), Н.Асоукан (N. Asokan) из университета Хельсинки, Вальттери Ниеми (Valtteri Niemi) из университета Хельсинки, и Жан-Пьер Сейферт (Jean-Pierre Seifert), профессор из Берлинского технического университета.

Для того чтобы помочь операторам связи избежать атак на свои сети со стороны злоумышленников, эксперты предоставили телекоммуникационным компаниям свои соображения о том, как можно улучшить безопасность сети.

Комментарии (20)

mird

02.11.2015 11:01+2Я не очень понимаю. Если мы подсунули смартфону фальшивую базовую станцию, значит мы уже довольно точно знаем где этот смартфон находится, разве нет?

FanAs

02.11.2015 11:07Нет, если я правильно понимаю, в таком случае мы знаем только расстояние до телефона, но направление ещё не знаем.

mird

02.11.2015 11:11+1Ну то есть мы должны как минимум занести нашу фальшивую базовую станцию ближе чем обычные базовые станции (либо наша фальшивая базовая станция должна быть мощнее обычных). А для этого должны знать с соответствующей точностью местоположение объекта. После того как мы провели атаку, мы будем иметь триангуляцию его местоположения с точностью десятков метров, но для того чтобы провести атаку, скорее всего нам нужно будет знать местоположение с точностью до квадратного км. Или я не прав?

GAS_85

02.11.2015 12:43+2Не совсем так, нужно просто быть в зоне действия, но не обязательно ближайшей станцией. Телефоны мониторят все доступные соты и сообщают при переходе от одной к другой, также как и обмениваются предварительными сообщениями с «новыми» сотами, которыми могут являться именно ваши фальшивые вышечки.

grumbler66rus

03.11.2015 13:40Достаточно добиться устойчивого сигнала поддельной БС у телефона (чтобы телефон «хорошо видел» БС). Тогда (к примеру) БС сообщит телефону, что у неё с ним связь самая-самая лучшая, и телефон будет работать уже только с ней, в дальше БС выяснит у телефона его радиоокружение, затем можно с БС сообщить телефону, чтобы он отключился от этой БС.

На основе полученных с телефона данных софт вычислит его расположение.

nerudo

02.11.2015 11:08Один из кейсов (для более серьезных систем): засел какой-нибудь масхадов с заложниками в большом здании и по телефону диктует куда чего и сколько заносить. Проезжает какая-нибудь малозаметная мобильная конструкция, детектирует его положение +-3 метра после чего туда делается а-та-та и вламывается куча специальных мужиков.

mird

02.11.2015 11:13Не. В таком кейсе не поможет. Скорее, сидит такой Мосхадов в поле. Подлетает беспилотник, раздает LTE, потом определив координаты с точностью +-3 м, пускает ракету.

augin

02.11.2015 12:18+1А у нас с Масхадовыми любители хакеры бояться? Если он разговаривает через LTE, его местоположение вполне себе легально, по базовым станциям и определят.

GAS_85

02.11.2015 12:52На самом деле "эффективность" этого поражает… Технология определяет местоположение — да, но люди, стоящие за этим местоположением совсем не те, а дети и, даже, целые мирные семьи.

augin

02.11.2015 13:09Мне кажется это не относится к теме. Да и как наличие поддельной базовой станции может повлиять на эффективность? Скорее наоборот.

GAS_85

02.11.2015 14:41В статье говорится о том что положение телефона отслеживалось на ура, и они даже знали этаж где находится «подозреваемый», а вот слово «эффективность» взято в кавычки, т.к. во многих случаях выяснялось что это либо вообще не те люди, либо мать «подозреваемого». Т.е. мобильник отследить это пол беды, а вот так ловко привязать его к конкретному человеку на практике не выходит.

augin

02.11.2015 18:09А в статье и не стояло задачи выяснить те ли это люди и привязать телефон к кому бы то ни было. Поэтому данные случаи — это чистой воды офтоп.

ArjLover

02.11.2015 15:32Все банальнее — так сейчас ловят любого уголовника который спрятался где-то в городе и спалился на телефоне. Чем ждать три дня у подъезда — быстро определяют какую дверь выломать.

kaichou

02.11.2015 16:27> его положение +-3 метра после чего туда делается а-та-та и вламывается куча специальных мужиков

В большом здании со сложной инфраструктурой точность обнаружения обычно доходит до размеров самого здания.

В любом случае, положение внутри не определить.

ainu

02.11.2015 16:38+3Определяется вбеганием кучи народу, которые по всем комнатам бегают и определяют точное местоположение путём натыкания на субъекта.

AlexeyPanyov

03.11.2015 12:08+1Метод определения координат по известной дальности до нескольких объектов называется трилатерация(!).

Триангуляция — это метод определения положения по известным углам до нескольких объектов. К данной ситуации он не имеет отношения.

alexey-kirilenko

Когда можно будет за аналогичные действия собрать 2G базовую станцию?

Ничего не сказано про шифрование, разве 4G не лучше защищён?