В статье будет рассмотрен один из методов поиска изменений в памяти процесса, на основе построения полной карты уязвимых к перехвату адресов. Рассмотрена работа со списками загрузчика, ручным разбором таблиц импорта/отложенного импорта/экспорта/TLS загруженных файлов, c обработкой форварда функций и ApiSet редиректов.

Будет показана методика доступа в 64 битное адресное пространство чужого процесса из 32 битного кода через статически сформированный ассемблерный шлюз, так и подход с применением автоматически генерируемого гейта.

Будет дано много комментариев «почему» применяется тот или иной подход, а также описание различных проблемных ситуаций, основанных в том числе как на собственном опыте, так и на разборе кода системного загрузчика, поэтому будет интересна и подготовленным специалистам.

0. В качестве вступления

Думаю, практически у ста процентов читающих данную статью в компании есть служба технической поддержки, и я думаю что не ошибусь если как минимум половина из вас писала для своей службы техподдержки вспомогательные утилиты, наподобие сборщиков системной информации, которые помогают делать общие выводы о состоянии компьютера пользователя и окружении вашего софта, запущенного на этом компьютере.

У наших технарей тоже есть такой инструмент и мне приходится периодически его расширять под новые изменяющиеся требования, добавляя те или иные ситуации, которые необходимо прогнать на машине пользователя чтобы выяснить, корректно ли работает та или иная часть софта на данной конкретной машине.

Где-то полгода назад у нас появилась очередная идея, есть очень много разноплановых ошибок которые достаточно проблематично покрыть тестами, но по результатам накопленного методом проб и ошибок опыта было выяснено что большая часть из них происходит по причине вмешательства стороннего софта в тело нашего процесса. Это могут быть как антивирусы, так и всякие DLP, а то и вовсе зловреды, которые лезут к нам в процесс, перехватывают некоторые критичные для выполнения API на себя и в обработчиках перехваченных функций ломают полностью логику исполнения кода.

Поэтому было принято решение контролировать такое вмешательство через одну из утилит, которой пользуется наша служба техподдержки, и на основе её работы быстро выяснять — кто именно, куда конкретно влез и главное, что именно он там поломал.

Собственно идея достаточно простая и она будет развитием моей предыдущей статьи "Карта памяти процесса". Суть её заключается в следующем: чтобы провернуть такой трюк, нужно уметь самостоятельно рассчитывать все критические адреса в теле удаленного процесса, знать, что должно находится по этим адресам и в автоматическом режиме просто пробежаться по ним и проверить, есть ли изменения или нет.

Правда при общей простоте идеи реализация получилось достаточно трудоемкая.

Самая большая проблема при этом была в том что утилита 32 битная, а софт, работающий у пользователя может быть как 32 бита, так и 64 (второе более вероятно), поэтому для работы с 64 битным процессом пришлось писать соответствующую обвязку.

И то я бы не сказал, что это решение в финале получилось полным, т.к. мне стало в какой-то момент времени лень обрабатывать одну из ситуаций, к решению которой я хотел подключить таблицы контекста активации процесса, (правда в них, как оказалось, нет нужной мне информации) поэтому там я выкрутился простым трюком, о котором расскажу чуть позже.

Короче в итоге получилось такое, как бы это назвать… антивирусный сканер на минималках :)

В этой статье я пройдусь по всем этапам построения такого сканера с нуля, постаравшись подробно описать каждый шаг чтобы было не только понимание что именно тут происходит, а чтобы вы (при желании, конечно) могли бы реализовать свой вариант такого сканера, даже не пользуясь моими наработками.

Для каждого из этапов будет свой код, который будет расширятся от главы к главе, обрастая функционалом, а в самом конце я дам ссылку на финальную реализацию данного фреймворка, который использую сам у себя в инструментарии (если вдруг кто захочет просто воспользоваться готовым решением подключив его к себе в проект).

1. Таблица экспорта

Для начала разберем принцип получения экспортируемых исполняемым файлом (или библиотекой) адресов функций, читая эту информацию напрямую из образа на жестком диске. Вся эта информация хранится в таблице экспорта, поэтому с неё и начнем.

Данная таблица применяется в случае динамической линовки функций посредством LoadLibrary + GetProcAddress, а также для заполнения таблиц импорта и отложенного импорта загружаемых библиотек в случае статической компоновки (на этом пока не акцентируйте внимание).

Я не буду сильно углубляться по формату РЕ файла, благо на эту тему есть огромное количество статей (ссылки будут в конце статьи), поэтому описывать буду только интересующие для текущей задачи моменты. А текущей задачей будет получить от таблицы экспорта два адреса по каждой экспортируемой функции.

- Первый это RAW и VA адрес, по которому размещен код тела функции.

- А второй — RAW и VA адрес, в котором лежит RVA указатель на первый адрес.

Да, сразу же оговорюсь, в данной статье будут применяться три термина относительно адресации:

- RAW адрес — смещение от начала файла на диске (всегда 4 байта).

- RVA адрес (relative virtual address), это относительный адрес в том виде, в котором он записан в исполняемом файле (всегда 4 байта). Как правило он указывается относительно ImageBase записанном в РЕ заголовке файла, либо относительно hInstance файла в памяти приложения, но бывают и другие варианты, я буду их указывать, когда потребуется.

- VA адрес — реальный адрес в адресном пространстве процесса. Т.к. нам нужно работать и с 32 битами и с 64, то он хранится в виде 8-байтного ULONG_PTR64 (UInt64), но содержит в зависимости от битности процесса либо 32 битный указатель, либо 64 битный. VA адрес (как правило) рассчитывается исходя из базы загрузки файла IMAGE_OPTIONAL_HEADERхх.ImageBase и прибавления к ней RVA адреса, но могут быть и исключения (например структуры ApiSet таблиц, которые рассмотрим немного позже, содержат RVA адреса относительно своего заголовка, а не ImageBase.

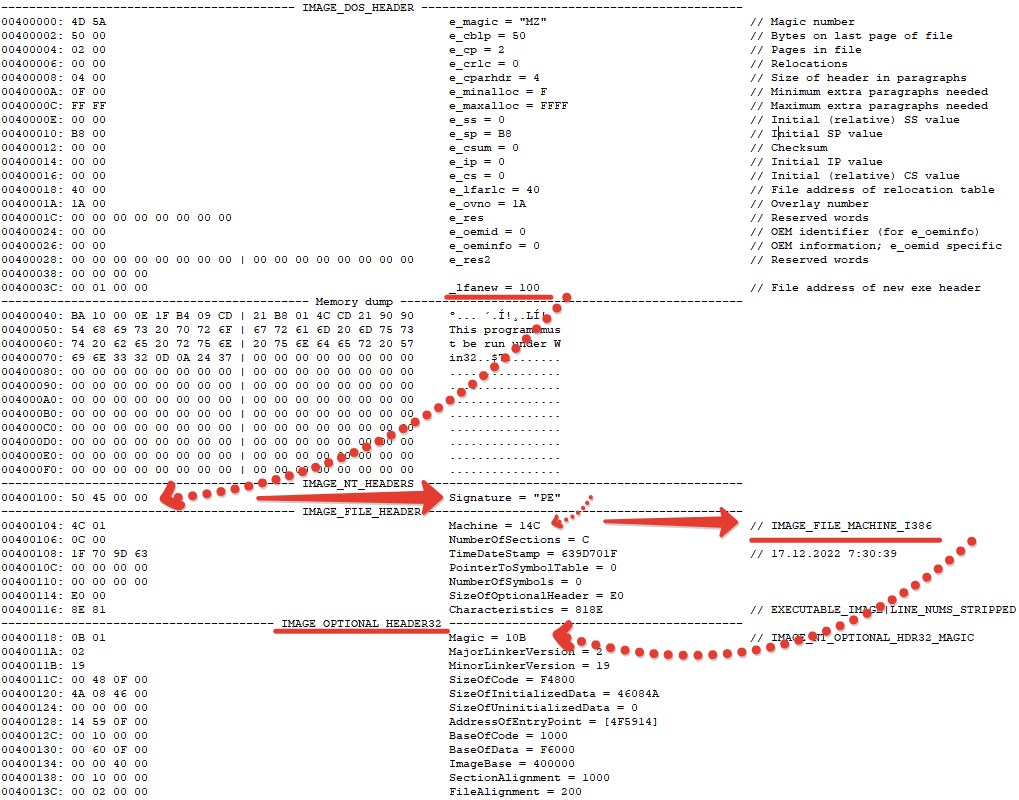

- Чтением структуры IMAGE_DOS_HEADER, с которой начинается исполняемый файл

- Переходом на смещение IMAGE_DOS_HEADER._lfanew, указывающий на начало PE заголовка

- Проверкой наличия четырехбайтной сигнатуры IMAGE_NT_SIGNATURE и чтением идущей за ней структуры IMAGE_FILE_HEADER.

- Из этой структуры будут интересны два поля. NumberOfSections и Machine. В зависимости от значения второго нужно прочитать идущую следом:

- либо структуру IMAGE_OPTIONAL_HEADER32 в случае если IMAGE_FILE_HEADER.Machine = IMAGE_FILE_MACHINE_I386

- либо структуру IMAGE_OPTIONAL_HEADER64 в случае если IMAGE_FILE_HEADER.Machine = IMAGE_FILE_MACHINE_AMD64

Различия структур IMAGE_OPTIONAL_HEADER друг от друга заключается в размере полей.

32 битная содержит 4 байтные DWORD, а 64 битная восьмибайтные ULONGLONG.

Последним полем IMAGE_OPTIONAL_HEADERхх содержит массив IMAGE_DATA_DIRECTORY (всего 16 элементов). Вот именно он и будет интересен, а если конкретнее, то самый первый его элемент, обозначающийся индексом IMAGE_DIRECTORY_ENTRY_EXPORT.

Но, прежде чем начать работу с этим массивом, необходимо прочитать и запомнить данные о секциях исполняемого файла. Их количество записано в поле IMAGE_FILE_HEADER.NumberOfSections, и представляют они из себя массив структур IMAGE_SECTION_HEADER которые идут сразу после IMAGE_OPTIONAL_HEADERхх.

Структура IMAGE_DATA_DIRECTORY[IMAGE_DIRECTORY_ENTRY_EXPORT], это всего два поля:

- VirtualAddress (DWORD) — RVA адрес директории

- Size (DWORD) — её размер

- VirtualAddress (DWORD) — RVA адрес секции

- VirtualSize (DWORD) — её размер в адресном пространстве процесса

- PointerToRawData (DWORD) — RAW адрес секции

- SizeOfRawData (DWORD) — размер RAW данных в файле

Так вот, если создать пустое консольное приложение и выполнить над ним описанные выше шаги, то на руках будет структура с (примерно) такими параметрами:

IMAGE_DATA_DIRECTORY[IMAGE_DIRECTORY_ENTRY_EXPORT].VirtualAddress = 0x103000В данном случае я говорю про Delphi 10.4, которая создает исполняемые файлы с тремя экспортируемыми функциями:

IMAGE_DATA_DIRECTORY[IMAGE_DIRECTORY_ENTRY_EXPORT].Size = 0x96

dbkFCallWrapperAddr, _dbk_fcall_wrapper и TMethodImplementationIntercept

Чтобы прочитать содержимое таблицы экспорта из файла на диске, полученный RVA адрес 0x103000 не подходит и нужно его пересчитать в RAW и вот именно тут пригодится информация из массива IMAGE_SECTION_HEADER, который содержит данные для преобразования из одного типа указателя в другой.

Для этого потребуется новый класс TRawPEImage. Этапы чтения структур заголовка (LoadFromImage + LoadNtHeader) и секций (LoadSections) я пропущу, отмечу только один нюанс.

Так как подразумевается работа с 64 битным кодом из 32 битного приложения, то поле FNtHeader в данном классе имеет тип TImageNtHeaders64 и при чтении 32 битного заголовка происходит этап конвертации 32 битного опционального заголовка в 64. Это сделано только для удобства работы.

Начну сразу с реализации утилитарных функций. Первые две функции выглядит так:

function TRawPEImage.RvaToVa(RvaAddr: DWORD): ULONG_PTR64;

begin

Result := FImageBase + RvaAddr;

end;

function TRawPEImage.VaToRva(VaAddr: ULONG_PTR64): DWORD;

begin

Result := VaAddr - FImageBase;

end;Собственно это и есть все преобразование из RVA адресации в VA и наоборот.

Для преобразования из RVA адреса в RAW потребуется три вспомогательных функции:

function TRawPEImage.AlignDown(Value, Align: DWORD): DWORD;

begin

Result := Value and not DWORD(Align - 1);

end;

function TRawPEImage.AlignUp(Value, Align: DWORD): DWORD;

begin

if Value = 0 then Exit(0);

Result := AlignDown(Value - 1, Align) + Align;

end;Эти две функции отвечают за выравнивание, а третья отвечает за поиск секции, к которой принадлежит RVA адрес:

function TRawPEImage.GetSectionData(RvaAddr: DWORD;

var Data: TSectionData): Boolean;

var

I, NumberOfSections: Integer;

SizeOfRawData, VirtualSize: DWORD;

begin

Result := False;

NumberOfSections := Length(FSections);

for I := 0 to NumberOfSections - 1 do

begin

if FSections[I].SizeOfRawData = 0 then

Continue;

if FSections[I].PointerToRawData = 0 then

Continue;

Data.StartRVA := FSections[I].VirtualAddress;

if FNtHeader.OptionalHeader.SectionAlignment >= DEFAULT_SECTION_ALIGNMENT then

Data.StartRVA := AlignDown(Data.StartRVA, FNtHeader.OptionalHeader.SectionAlignment);

SizeOfRawData := FSections[I].SizeOfRawData;

VirtualSize := FSections[I].Misc.VirtualSize;

// если виртуальный размер секции не указан, то берем его из размера данных

// (см. LdrpSnapIAT или RelocateLoaderSections)

// к которому уже применяется SectionAlignment

if VirtualSize = 0 then

VirtualSize := SizeOfRawData;

if FNtHeader.OptionalHeader.SectionAlignment >= DEFAULT_SECTION_ALIGNMENT then

begin

SizeOfRawData := AlignUp(SizeOfRawData, FNtHeader.OptionalHeader.FileAlignment);

VirtualSize := AlignUp(VirtualSize, FNtHeader.OptionalHeader.SectionAlignment);

end;

Data.Size := Min(SizeOfRawData, VirtualSize);

if (RvaAddr >= Data.StartRVA) and (RvaAddr < Data.StartRVA + Data.Size) then

begin

Data.Index := I;

Result := True;

Break;

end;

end;

end;В ней происходит перебор секций, и первым этапом идет пропуск секций с нулевым размером или отсутствующими данными.

Вторым этапом вычисляется нижняя граница секции (её начало) на основе VirtualAddress с округлением вниз на значение SectionAlignment.

Третьим — верхняя граница (её конец) на основе сначала Misc.VirtualSize с округлением вверх на значение SectionAlignment, а потом SizeOfRawData с округлением вверх на значение FileAlignment.

Важный нюанс, Misc.VirtualSize может быть равен нулю и это штатное значение, в таком случае в качестве конечного адреса секции берется значение из SizeOfRawData к которому также применяется округление вверх, но уже на значение SectionAlignment.

Реальный размер секции в адресном пространстве равен меньшему из двух рассчитанных значений.

Последний этап, это проверка — попадает ли переданный RVA адрес в диапазон адресов секций.

После того как номер секции, к которой принадлежит RVA адрес определен, необходимо произвести его конвертацию посредством следующей функции:

function TRawPEImage.RvaToRaw(RvaAddr: DWORD): DWORD;

var

NumberOfSections: Integer;

SectionData: TSectionData;

SizeOfImage: DWORD;

PointerToRawData: DWORD;

begin

Result := 0;

// ... граничные проверки вырезаны

if GetSectionData(RvaAddr, SectionData) then

begin

PointerToRawData := FSections[SectionData.Index].PointerToRawData;

if FNtHeader.OptionalHeader.SectionAlignment >= DEFAULT_SECTION_ALIGNMENT then

PointerToRawData := AlignDown(PointerToRawData, DEFAULT_FILE_ALIGNMENT);

Inc(PointerToRawData, RvaAddr - SectionData.StartRVA);

if PointerToRawData < FSizeOfFileImage then

Result := PointerToRawData;

end;

end;В ней сначала происходит проверка редких ситуаций, когда RVA адрес принадлежит заголовкам файла и второй случай, когда в файле вообще нет секций (случаи граничные, поэтому рассматривать не буду).

После чего происходит сама конвертация, из конвертируемого RVA адреса вычитается RVA адрес начала секции и к результату прибавляется PointerToRawData, указывающий на смещение секции относительно начала файла. Результатом будет RAW адрес, опираясь на который можно прочитать данные из образа файла на диске.

Осталось написать еще одну утилитарную функцию, она пригодится для работы с адресами директорий, которые TRawPEImage хранит уже преобразованными в VA.

function TRawPEImage.VaToRaw(VaAddr: ULONG_PTR64): DWORD;

begin

Result := RvaToRaw(VaToRva(VaAddr));

end;Если проверить этот код на 'ntdll.dll' то в случае Win11 из 32 битного процесса (при этом будет подгружена библиотека из SysWOW64) данные будут такие:

- RVA адрес директории экспорта = 0х110360 (VA при этом равен 0x77A60360)

- Принадлежит директории '.text', которая начинается с RVA 0x1000, размером 0х122800 байт, PointerToRawData = 0х400.

- Значит в реальном файле RAW адрес директории экспорта должен быть равен: 0х110360 — 0x1000 + 0х400 = 0х10F760

Можно для самопроверки открыть эту библиотеку в HEX редакторе и сравнить с тем, что находится по VA адресу таблицы экспорта в процессе.

Скриншот показал, что данные совпали, значит RAW адрес получен правильно и пришло время читать саму таблицу экспорта напрямую из файла.

В качестве реципиента я взял маленькую библиотеку для работы с ACE архивами, так как в ней более наглядно можно увидеть для чего предназначен каждый список таблицы экспорта. Итак, таблица экспорта функций начинается со структуры IMAGE_EXPORT_DIRECTORY, которую нужно прочитать самым первым шагом.

function TRawPEImage.LoadExport(Raw: TStream): Boolean;

var

I, Index: Integer;

LastOffset: Int64;

ImageExportDirectory: TImageExportDirectory;

FunctionsAddr, NamesAddr: array of DWORD;

Ordinals: array of Word;

ExportChunk: TExportChunk;

begin

Result := False;

LastOffset := VaToRaw(ExportDirectory.VirtualAddress);

if LastOffset = 0 then Exit;

Raw.Position := LastOffset;

Raw.ReadBuffer(ImageExportDirectory, SizeOf(TImageExportDirectory));

if ImageExportDirectory.NumberOfFunctions = 0 then Exit;

// читаем префикс для перенаправления через ApiSet,

// он не обязательно будет равен имени библиотеки

// например:

// kernel.appcore.dll -> appcore.dll

// gds32.dll -> fbclient.dll

Raw.Position := RvaToRaw(ImageExportDirectory.Name);

if Raw.Position = 0 then

Exit;

FOriginalName := ReadString(Raw);

// читаем масив Rva адресов функций

SetLength(FunctionsAddr, ImageExportDirectory.NumberOfFunctions);

Raw.Position := RvaToRaw(ImageExportDirectory.AddressOfFunctions);

if Raw.Position = 0 then

Exit;

Raw.ReadBuffer(FunctionsAddr[0], ImageExportDirectory.NumberOfFunctions shl 2);Вначале идет проверка, получилось ли преобразовать VA адрес директории в RAW (т.е. результат работы VaToRaw). Таких проверок будет по коду много, и чуть позже я покажу в каком случае эти проверки могут сработать.

Особо отмечу — все адреса из структуры IMAGE_EXPORT_DIRECTORY представлены в виде RVA, т.е. для работы с ними всегда требуется преобразование, либо в RAW если читаем из файла, либо в VA если читаем из памяти!

Следующим шагом идет проверка количества экспортируемых функций, так как наличие директории экспорта еще не означает что в ней есть данные.

Далее читается имя библиотеки. Сейчас оно не интересно, но будет использоваться в следующих главах.

Ну и последним подготовительным шагом читается массив адресов экспортируемых функций. Это список DWORD, содержащий RVA адреса экспортируемых функций.

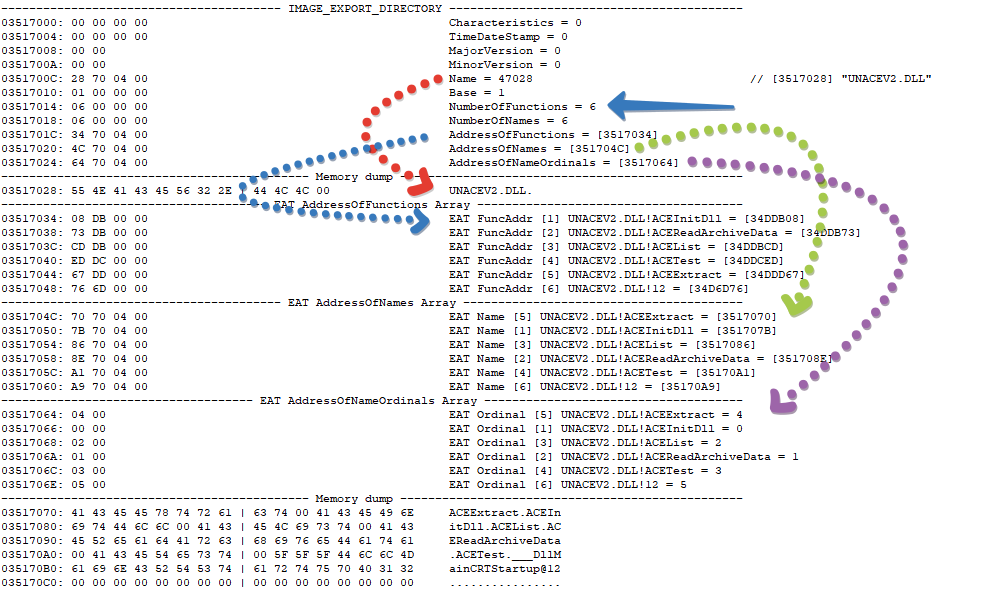

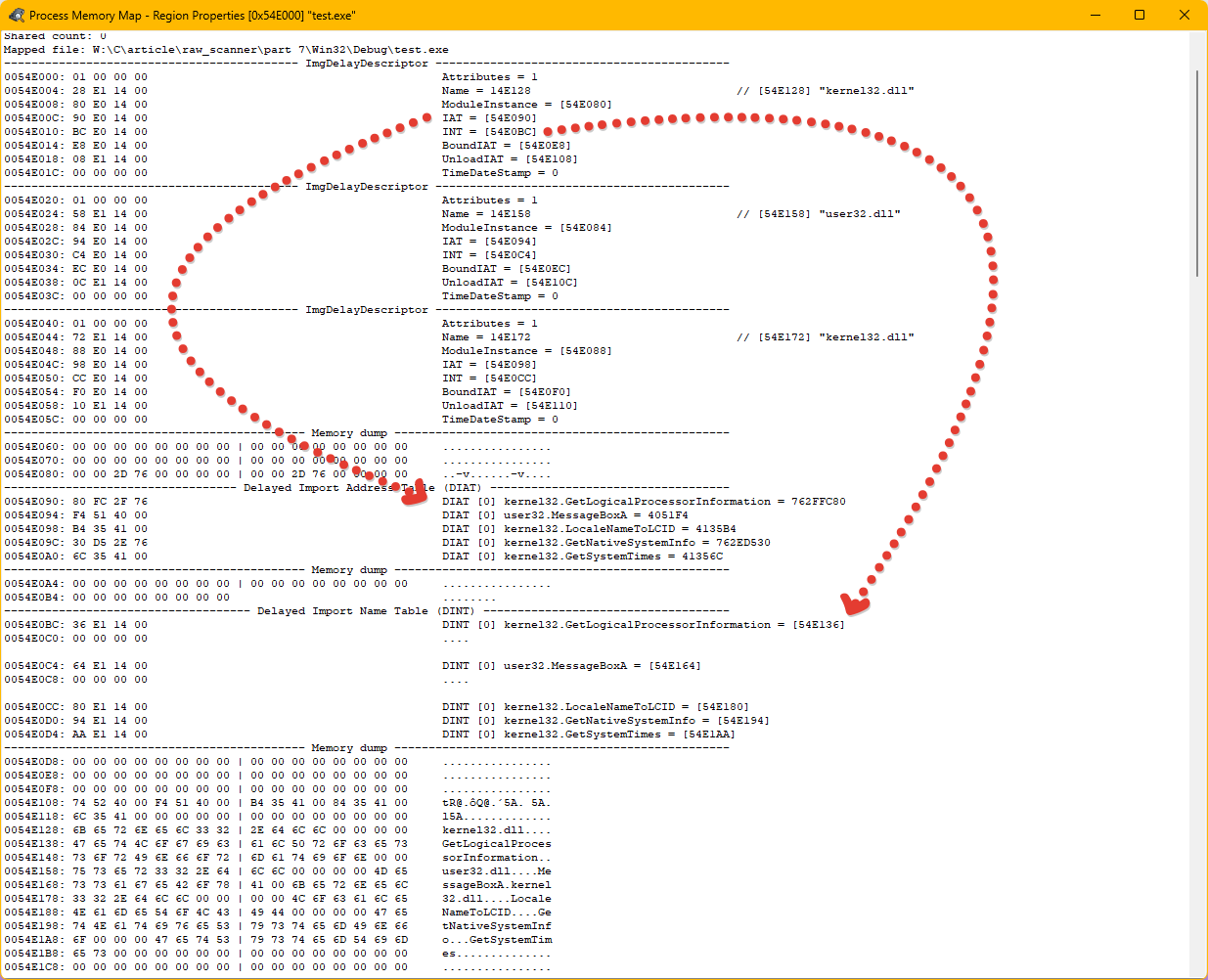

Вот так выглядит таблица экспорта для библиотеки UNACEV2.DLL

Вначале идет структура IMAGE_EXPORT_DIRECTORY и стрелками я показал на какие данные ссылаются её поля. Самое важное поля в ней это NumberOfFunctions + AddressOfFunctions.

Остальные поля со стрелками NumberOfNames + AddressOfNames + AddressOfNameOrdinals могут быть равны нулю, но NumberOfFunctions + AddressOfFunctions обязательно должны присутствовать, т.к. именно они дают возможность получить доступ к экспортируемым функциям хотя бы по их ORDINAL значению (т.е. по индексу экспортируемой функции, а не по имени).

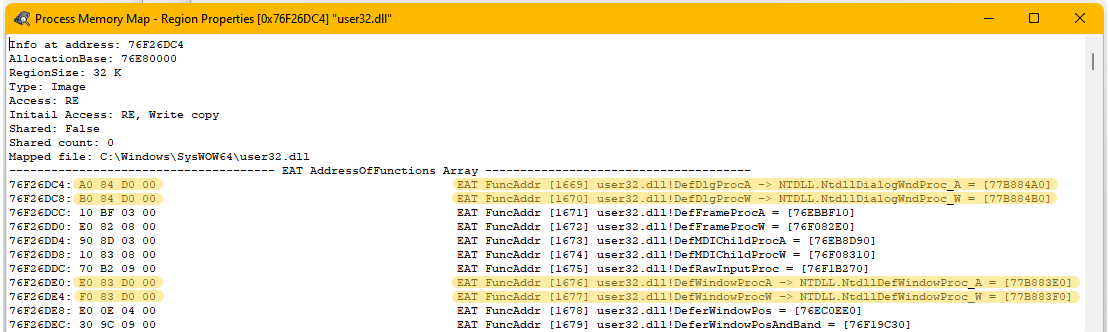

Итак, синяя стрелка показывает на список экспортируемых функций. Первая запись:

03517034: 08 DB 00 00 EAT FuncAddr [1] UNACEV2.DLL!ACEInitDll = [34DDB08]- 03517034- это адрес в котором хранится RVA значение экспортируемой функции ACEInitDll

- 08 DB 00 00- это 4 байта которые и являются RVA адресом функции. Если преобразовать их в DWORD это будет означать 0x0000DB08 (числа хранятся в памяти в little-endian формате, т.е. обратно их привычному представлению).

- EAT FuncAddr [1] — это комментарий к экспортируемой функции поясняющий тип адреса и в скобках содержащий ORDINAL экспортируемой функции. Замечу – Ordinal это не порядковый номер, это именно индекс функции, который получается сложением IMAGE_EXPORT_DIRECTORY.Base и порядкового номера функции в таблице адресов. При загрузке функции по ординалу применяется вызов GetProcAddress(dll, MAKEINTRESOURCE(ordinal)). В текущей библиотеке он равен единице, а вот в ntdll например он равен восьми.

- UNACEV2.DLL!ACEInitDll = [34DDB08] — сама экспортируемая функция, а в скобках содержится её VA адрес, который вернет GetProcAddress (VA = RVA + ImageBase)

Из четвертого пункта можно понять, что так как RVA равен 0xDB08, а VA адрес равен 0х34DDB08 то Instance библиотеки (адрес, по которому она загружена) равен 0х034D0000

Если посмотреть на первый список, то можно заметить, что все ординалы функций (в первых квадратных скобках) идут по порядку от единицы до шести. Это условие всегда будет соблюдаться, дело в том, что это (как правило) тот порядок, в котором они объявлены в коде библиотеки. Вот как они идут в коде, так обычно и прописываются в списке экспорта (это можно наглядно увидеть по их RVA или VA значениям, которые идут на увеличение, правда это не всегда так).

Более интересны два другие списка, в частности список, на который указывает параметр AddressOfNames. Это список имен функций в количестве IMAGE_EXPORT_DIRECTORY.NumberOfNames объявленных строго в отсортированном порядке (обязательное условие), именно по этим именам идет поиск функции в случае вызова GetProcAddress, а сортировка нужна для ускорения поиска. При этом — имя функции это такой-же RVA указатель на буфер с именем (строго на Ansi буфер).

Строго говоря отсортированный список имен функций практически всегда не будет соответствовать их декларации из первого (AddressOfFunctions) списка, поэтому для соответствия какое имя какому адресу соответствует, существует третий список — AddressOfNameOrdinals. Это список двухбайтовых WORD, в количестве IMAGE_EXPORT_DIRECTORY.NumberOfNames каждый из которых соответствует (по индексу) такому же имени функции и содержащий индекс от нуля в самом первом списке AddressOfFunctions.

Можно проверить это утверждение опираясь на картинку выше:

1. имя самой первой функции из списка AddressOfNames:

0351704C: 70 70 04 00 EAT Name [5] UNACEV2.DLL!ACEExtract = [3517070]

2. соответствующий ей ординал индекс из списка AddressOfNameOrdinals

03517064: 04 00 EAT Ordinal [5] UNACEV2.DLL!ACEExtract = 4

3. индекс равен четырем. Это реальный индекс от нуля в самом первом списке RVA адресов функций. Четвертая запись из списка AddressOfFunctions:

03517044: 67 DD 00 00 FuncAddr [5] UNACEV2.DLL!ACEExtract = [34DDD67]

4. Ну а ORDINAL индекс этой функции равен индексу в списке + база, т.е. пяти.

Хитрый момент — индекс всего два байта!

Именно из-за этого ограничения ни у кого не получится сделать библиотеку, экспортирующую больше 65535 функций (я знаю людей, которые пробовали).

Вот примерно такой-же алгоритм и необходимо написать:

// Важный момент!

// Библиотека может вообще не иметь функций экспортируемых по имени,

// только по ординалам. Пример такой библиотеки: mfperfhelper.dll

// Поэтому нужно делать проверку на их наличие

if ImageExportDirectory.NumberOfNames > 0 then

begin

// читаем массив Rva адресов имен функций

SetLength(NamesAddr, ImageExportDirectory.NumberOfNames);

Raw.Position := RvaToRaw(ImageExportDirectory.AddressOfNames);

if Raw.Position = 0 then

Exit;

Raw.ReadBuffer(NamesAddr[0], ImageExportDirectory.NumberOfNames shl 2);

// читаем массив ординалов - индексов через которые имена функций

// связываются с массивом адресов

SetLength(Ordinals, ImageExportDirectory.NumberOfNames);

Raw.Position := RvaToRaw(ImageExportDirectory.AddressOfNameOrdinals);

if Raw.Position = 0 then

Exit;

Raw.ReadBuffer(Ordinals[0], ImageExportDirectory.NumberOfNames shl 1);

// сначала обрабатываем функции экспортируемые по имени

for I := 0 to ImageExportDirectory.NumberOfNames - 1 do

begin

Raw.Position := RvaToRaw(NamesAddr[I]);

if Raw.Position = 0 then Continue;

// два параметра по которым будем искать фактические данные функции

ExportChunk.FuncName := ReadString(Raw);

ExportChunk.Ordinal := Ordinals[I];

// VA адрес в котором должен лежать Rva линк на адрес функции

// именно его изменяют при перехвате функции методом патча

// таблицы экспорта.

ExportChunk.ExportTableVA := RvaToVa(

ImageExportDirectory.AddressOfFunctions + ExportChunk.Ordinal shl 2);

// Смещение в RAW файле по которому лежит Rva линк

ExportChunk.ExportTableRaw := VaToRaw(ExportChunk.ExportTableVA);

// Само RVA значение которое будут подменять

ExportChunk.FuncAddrRVA := FunctionsAddr[ExportChunk.Ordinal];

// VA адрес функции, именно по этому адресу (как правило) устанавливают

// перехватчик методом сплайсинга или хотпатча через трамплин

ExportChunk.FuncAddrVA := RvaToVa(ExportChunk.FuncAddrRVA);

// Raw адрес функции в образе бинарника с которым будет идти проверка

// на измененные инструкции

ExportChunk.FuncAddrRaw := RvaToRaw(ExportChunk.FuncAddrRVA);

// вставляем признак что функция обработана

FunctionsAddr[ExportChunk.Ordinal] := 0;

// переводим в NameOrdinal который прописан в таблице импорта

Inc(ExportChunk.Ordinal, ImageExportDirectory.Base);

// добавляем в общий список для анализа снаружи

Index := FExport.Add(ExportChunk);

// vcl270.bpl спокойно декларирует 4 одинаковых функции

// вот эти '@$xp$39System@%TArray__1$p17System@TMetaClass%'

// с ординалами 7341, 7384, 7411, 7222

// поэтому придется в массиве имен запоминать только самую первую

// ибо линковаться они могут только через ординалы

// upd: а они даже не линкуются, а являются дженериками с линком на класс

// а в таблице экспорта полученном через Symbols присутствует только одна

// с ординалом 7384

FExportIndex.TryAdd(ExportChunk.FuncName, Index);

// индекс для поиска по ординалу

// (если тут упадет с дубликатом, значит что-то не верно зачитано)

FExportOrdinalIndex.Add(ExportChunk.Ordinal, Index);

end;

end;Что здесь происходит:

Самым первым шагом идет проверка, а есть ли вообще список имен? Если есть, то происходят все те же самые действия, про которые я рассказал выше и заполняется структура, в которой будет хранится информация по каждой экспортируемой функции. Её пока не рассматриваю, она пригодится гораздо позже, для кода анализатора.

Единственно что упомяну, это то, что именно на этом этапе рассчитывается реальный VA адрес каждой функции на основе Instance библиотеки переданного в конструкторе класса, и хранится он в ExportChunk.FuncAddrVA, а также адрес поля в таблице экспорта, в котором этот адрес записан в памяти процесса, это ExportChunk.ExportTableVA.

Оба этих адреса будет контролировать анализатор на следующих этапах, т.к. изменением значения, на которое указывает ExportTableVA осуществляется установка перехватчика через правку таблицы экспорта, а правкой данных, которые указывает FuncAddrVA осуществляется установка перехватчика прямой правкой кода функции (не важно каким именно способом, через HotPatch или трамплин или вообще модификация поведения функции посредством изменения её кода целиком).

Для ускорения работы с классом помимо списка экспорта FExport используются два словаря.

- Словарь имен функций FExportIndex

- Словарь ординалов функций FExportOrdinalIndex

Дело в том, что по правилам дубликатов в списке имен экспорта быть не должно, но как видно по комментарию к коду, Delphi вполне допускает такие дубликаты, правда момент заключается в том, что эти имена не принадлежат функциям как таковым, а указывают на некие публичные структуры. Такое встречается и в штатных библиотеках, например экспортируемая из ntdll RtlNtdllName фактически функцией не является, т.к. является просто указателем на строку.

Впрочем, такие ситуации будут рассмотрены немного позже, когда буду расширять код класса, а сейчас остался последний шаг.

Данные по функциям экспортирующихся по имени загружены, но есть очень много библиотек экспортирующих часть функций только по ординалам (без имени), поэтому третьим шагом нужно обработать оставшиеся функции, опираясь на значение FunctionsAddr[Index], которое обнуляется для обработанных ранее функций (или изначально было равно нулю из-за пропуска в списке ординалов).

Кстати, по поводу списка адресов. Данный список может идти с разрывами, т.е. если простым языком, некоторые функции экспортируемые по ординалу могут отсутствовать. Тогда вместо RVA такой функции будет записан ноль, вот как в случае экспорта библиотеки cabinet.dll

Именно на такие пропуски и идет закладка, когда я упомянул что нужно проверять значение FunctionsAddr[Index]. Итак — последний шаг:

// обработка функций экспортирующихся по индексу

for I := 0 to ImageExportDirectory.NumberOfFunctions - 1 do

if FunctionsAddr[I] <> 0 then

begin

// здесь все тоже самое за исключение что у функции нет имени

// и её подгрузка осуществляется по её ординалу, который рассчитывается

// от базы директории экспорта

ExportChunk.FuncAddrRVA := FunctionsAddr[I];

ExportChunk.Ordinal := ImageExportDirectory.Base + DWORD(I);

ExportChunk.FuncName := EmptyStr;

// сами значения рассчитываются как есть, без пересчета в ординал

ExportChunk.ExportTableVA := RvaToVa(

ImageExportDirectory.AddressOfFunctions + DWORD(I shl 2));

ExportChunk.FuncAddrVA := RvaToVa(ExportChunk.FuncAddrRVA);

ExportChunk.FuncAddrRaw := RvaToRaw(ExportChunk.FuncAddrRVA);

// добавляем в общий список для анализа снаружи

Index := FExport.Add(ExportChunk);

// имени нет, поэтому добавляем только в индекс ординалов

FExportOrdinalIndex.Add(ExportChunk.Ordinal, Index);

end;По чтению таблицы экспорта всё, точнее это конечно же только первый этап, но для демонстрации корректности работы класса будет рассмотрен небольшой тестовый пример.

var

Raw: TRawPEImage;

hLib: THandle;

ExportFunc: TExportChunk;

begin

hLib := GetModuleHandle('ntdll.dll');

Raw := TRawPEImage.Create('c:\windows\system32\ntdll.dll', ULONG64(hLib));

try

for ExportFunc in Raw.ExportList do

if ExportFunc.FuncAddrVA <> ULONG64(GetProcAddress(hLib, PChar(ExportFunc.FuncName))) then

Writeln(ExportFunc.FuncName, ' wrong addr: ', ExportFunc.FuncAddrVA);

finally

Raw.Free;

end;

end.В данном примере загружается ntdll.dll и идет проверка рассчитанного адреса каждой экспортируемой функции с его реальным значением, полученным через вызов GetProcAddress.

Если все сделано правильно, то результатом выполнения будет только одна строчка

Export count: 2469Полученный в результате код достаточен, чтобы перейти к следующему этапу, его можно забрать для самостоятельного изучения по этой ссылке.

Правда если меня сейчас читают люди, полностью понимающие то, что происходит в этой главе, пока не начинайте возмущаться что выполнены не все необходимые шаги по полноценной загрузке таблицы экспорта. Я про это в курсе, но на данном этапе они пока что не нужны — все будет, но чуть позже.

2. Работа со списками загрузчика

Встает вопрос — как получить список загруженных файлов(библиотек) в удаленное адресное пространство процесса.

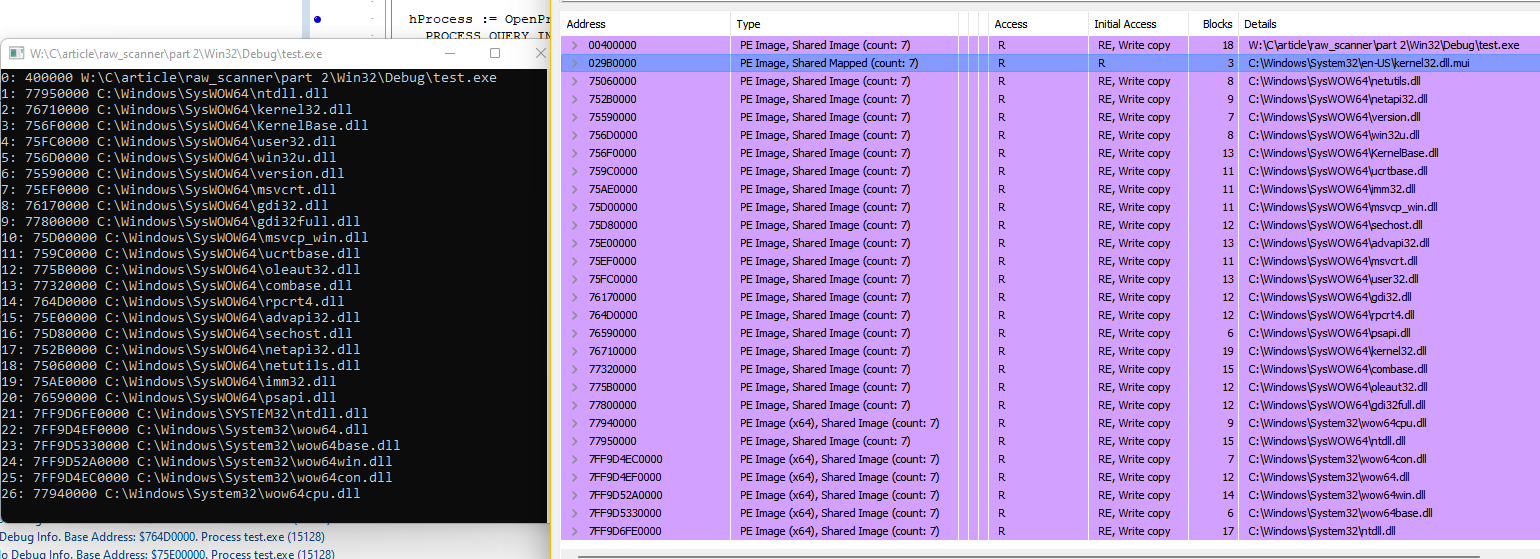

Вообще, конечно, технически есть вполне себе штатный способ, через вызов EnumProcessModulesEx, но с ним есть нюанс — он не покажет данные по 64 битным модулям, будучи вызван из 32 битного процесса.

В этом можно убедиться вот таким кодом:

function EnumProcessModulesEx(hProcess: THandle; lphModule: PHandle;

cb: DWORD; var lpcbNeeded: DWORD; dwFilterFlag: DWORD): BOOL; stdcall;

external 'psapi.dll';

procedure TestEnumSelfModules;

const

LIST_MODULES_ALL = 3;

var

Buff: array of THandle;

Needed: DWORD;

I: Integer;

FileName: array[0..MAX_PATH] of Char;

begin

EnumProcessModulesEx(GetCurrentProcess, nil, 0, Needed, LIST_MODULES_ALL);

SetLength(Buff, Needed shr 2);

if EnumProcessModulesEx(GetCurrentProcess, @Buff[0], Needed, Needed, LIST_MODULES_ALL) then

begin

for I := 0 to Integer(Needed) - 1 do

if Buff[I] <> 0 then

begin

FillChar(FileName, MAX_PATH, 0);

GetModuleFileNameEx(GetCurrentProcess, Buff[I], @FileName[1], MAX_PATH);

Writeln(I, ': ', IntToHex(Buff[I], 1), ' ', string(PChar(@FileName[1])));

end;

end;

end;

Слева то что он выведет, а справа реальная ситуация. Отображены только 32 битные модули, загруженные из папки C:\Windows\SysWOW64\ причем из-за работающего редиректа, этот факт прячется и пути к библиотекам показываются как C:\Windows\System32\ хотя это на самом деле не так.

Такое ограничение вполне себе понятно, дело в том, что он возвращает список инстансов, а инстанс это адрес загрузки библиотеки, т.е. указатель по сути, который для 32 бит может держать только 4 байта и не сможет вместить в себя полный 64 битный адрес.

Давайте сразу же уточню один момент.

В 64 битной ОС НЕ СУШЕСТВУЕТ 32 битных процессов! Все процессы, без исключения, являются 64 битными, и когда стартует 32 битное приложение, сначала инициализируется 64 битный процесс, в который загружаются библиотеки WOW64 подсистемы и только потом в него загружаются 32 битные образы, которые работают с ОС не напрямую, а через WOW64 подсистему, конвертирующую все 32 битные вызовы API в их 64 битные аналоги.

Именно поэтому:

- В 32 битном процессе постоянно присутствуют загруженные 64 битные библиотеки

- Флаг IMAGE_FILE_LARGE_ADDRESS_AWARE выставленный в РЕ заголовке предоставляет доступ ко всем 4 гигабайтам памяти, а не к трем, как это будет на 32 битной OS при включенном PAE (Physical Address Extension) и флаге /3GB в boot.ini

Для это нужно произвести небольшую подготовку.

В модуле RawScanner.Types я декларирую три новых структуры TModuleData, UNICODE_STRING32 и UNICODE_STRING64, и создаю новый модуль RawScanner.Wow64. Он будет содержать все необходимое для работы с 64 битными процессами, а именно обертки над следующими функциями:

- IsWow64Process — для детекта работы WOW64 подсистемы

- Wow64DisableWow64FsRedirection + Wow64RevertWow64FsRedirection — для отключения и включения редиректа библиотек из System32 в SysWOW64

- NtWow64QueryInformationProcess64 — аналог функции NtQueryInformationProcess для работы с 64 битными процессами.

- NtWow64ReadVirtualMemory64 — для чтения памяти удаленного процесса по 64 битным указателям, недоступным при вызове ReadProcessMemory

Структура TModuleData и список TModuleList будут хранить информацию по загруженным модулям и использоваться на следующих этапах.

Итак, где хранятся все данные о загруженных библиотеках? Их формирует загрузчик для каждого процесса (причем в двух экземплярах если процесс 32 битный). Представляет из себя двунаправленный список, доступ к которому нужно получить из блока окружения процесса, который сам по себе также представляет структуру, одним из полей которой является поле PPEB_LDR_DATA->Ldr.

Чтобы получить данные из списков загрузчика, нужно сначала научится правильно прочесть адрес начала этих списков.

Может быть четыре разных ситуации:

- Мы 32 битное приложение, которое будет читать данные из 64 битного

- Мы 64 битное приложение, которое будет читать данные из 32 битного

- Мы приложение, которое будет читать данные из процесса такой-же битности (т.е. два разных случая под разную битность).

Шаг первый, открываем процесс и проверяем его битность:

var

hProcess: THandle;

IsWow64Mode: LongBool;

begin

hProcess := OpenProcess(

PROCESS_QUERY_INFORMATION or PROCESS_VM_READ,

False, GetCurrentProcessId);

Wow64Support.IsWow64Process(hProcess, IsWow64Mode);Флаг IsWow64Mode будет сигнализировать о том, что удаленный процесс работает под WOW64 подсистемой.

Следующим шагом потребуется декларация структуры блока окружения процесса (полная структура не нужна, достаточно будет только до поля загрузчика):

TPEB = record

InheritedAddressSpace: BOOLEAN;

ReadImageFileExecOptions: BOOLEAN;

BeingDebugged: BOOLEAN;

BitField: BOOLEAN;

Mutant: THandle;

ImageBaseAddress: PVOID;

LoaderData: PVOID; // именно это поле нас и интересует

end;После чего потребуются еще две декларации её-же только строго соответствующие битности списка загрузчика, из которого будет производится чтение.

Еще раз заострю внимание, у 32 битного процесса на 64 битной ОС таких списков будет два, соответственно блоков окружения процесса, через которые происходит выход на список также будет два, для 64 бит и 32-битный для WOW64!

TPEB32 = record

InheritedAddressSpace: BOOLEAN;

ReadImageFileExecOptions: BOOLEAN;

BeingDebugged: BOOLEAN;

BitField: BOOLEAN;

Mutant: ULONG;

ImageBaseAddress: ULONG;

LoaderData: ULONG;

end;

TPEB64 = record

InheritedAddressSpace: BOOLEAN;

ReadImageFileExecOptions: BOOLEAN;

BeingDebugged: BOOLEAN;

BitField: BOOLEAN;

Mutant: ULONG_PTR64;

ImageBaseAddress: ULONG_PTR64;

LoaderData: ULONG_PTR64;

end; Загрузка данных будет достаточно тривиальная, посредством вызова NtQueryInformationProcess с флагом ProcessBasicInformation получаем информацию о процессе, в которой, помимо прочего будет поле PROCESS_BASIC_INFORMATION.PebBaseAddress, содержащее адрес блока окружения процесса.

Вот из него и будут читаться нужные данные.

function ReadNativePeb(hProcess: THandle; out APeb: TPEB64): Boolean;

const

ProcessBasicInformation = 0;

var

PBI: PROCESS_BASIC_INFORMATION;

dwReturnLength: Cardinal;

NativePeb: TPEB;

begin

Result := NtQueryInformationProcess(hProcess,

ProcessBasicInformation, @PBI, SizeOf(PBI), @dwReturnLength) = 0;

if not Result then

Exit;

Result := ReadRemoteMemory(hProcess, ULONG_PTR64(PBI.PebBaseAddress),

@NativePeb, SizeOf(TPEB));

if Result then

{$IFDEF WIN32}

APeb := Convert32PebTo64(TPEB32(NativePeb));

{$ELSE}

APeb := TPEB64(NativePeb);

{$ENDIF}

end;Данная функция всегда возвращает 64 битный PEB, это сделано только для удобства работы с этой структурой. Если читается 32 битный PEB, то результат преобразуется в 64 битный аналог вызовом Convert32PebTo64.

Но она покрывает только два случая из четырех вышеперечисленных.

Показываю остальные варианты:

- При чтении 32 битного PEB из 32 битного процесса (при этом мы сами находимся в 32 битной сборке)

- При чтении 64 битного PEB из 64 битного процесса (при этом мы сами находимся в 64 битной сборке)

function Read64PebFrom32Bit(hProcess: THandle; out APeb: TPEB64): Boolean;

const

ProcessBasicInformation = 0;

var

PBI64: PROCESS_BASIC_INFORMATION64;

dwReturnLength: Cardinal;

begin

Result := Wow64Support.QueryInformationProcess(hProcess,

ProcessBasicInformation, @PBI64, SizeOf(PBI64), dwReturnLength);

if not Result then

Exit;

Result := ReadRemoteMemory(hProcess, PBI64.PebBaseAddress,

@APeb, SizeOf(TPEB64));

end;Код практически идентичен предыдущему за одним исключением, здесь так-же читается информация по процессу с флагом ProcessBasicInformation, но вызывается уже 64 битный вариант функции через WOW64 хэлпер, который возвращает информацию именно по 64 битному PEB, поэтому этап конвертации тут пропущен, ибо этот вызов всегда читает именно 64 битную структуру.

Данный вызов применяется только в том случае, когда он вызван из 32 битной сборки и запущен на 64 битной ОС, причем применяется для чтения 64 битного PEB в процессах любой битности.

И последний вариант:

function Read32PebFrom64Bit(hProcess: THandle; out APeb: TPEB64): Boolean;

const

ProcessWow64Information = 26;

var

PebWow64BaseAddress: ULONG_PTR;

dwReturnLength: Cardinal;

Peb32: TPEB32;

begin

Result := NtQueryInformationProcess(hProcess,

ProcessWow64Information, @PebWow64BaseAddress, SizeOf(ULONG_PTR),

@dwReturnLength) = 0;

if not Result then

Exit;

Result := ReadRemoteMemory(hProcess, PebWow64BaseAddress,

@Peb32, SizeOf(TPEB32));

if Result then

APeb := Convert32PebTo64(Peb32);

end;Этот вызов применяется строго из 64 битной сборки для чтения 32 битного PEB в 32 битном процессе (в 64 битном он отсутствует).

Из изменений, опять используется вызов NtQueryInformationProcess но уже с флагом ProcessWow64Information возвращающим информацию только по 32 битному PEB, поэтому в конце, при успешном чтении данных, идет этап конвертации в 64 битный аналог.

Для удобства реализуется вот такой шлюз, который сам будет вызывать нужный вариант кода в зависимости от текущей сборки приложения.

function ReadPeb(hProcess: THandle; Read32Peb: Boolean; out APeb: TPEB64): Boolean;

begin

ZeroMemory(@APeb, SizeOf(TPEB64));

if Read32Peb then

{$IFDEF WIN32}

Result := ReadNativePeb(hProcess, APeb)

else

Result := Read64PebFrom32Bit(hProcess, APeb);

{$ELSE}

Result := Read32PebFrom64Bit(hProcess, APeb)

else

Result := ReadNativePeb(hProcess, APeb);

{$ENDIF}

end;Тест шлюза может выглядеть вот так:

var

PEB32, PEB64: TPEB64;

// загружаем блоки окружения процесса (если есть)

ReadPeb(hProcess, True, PEB32);

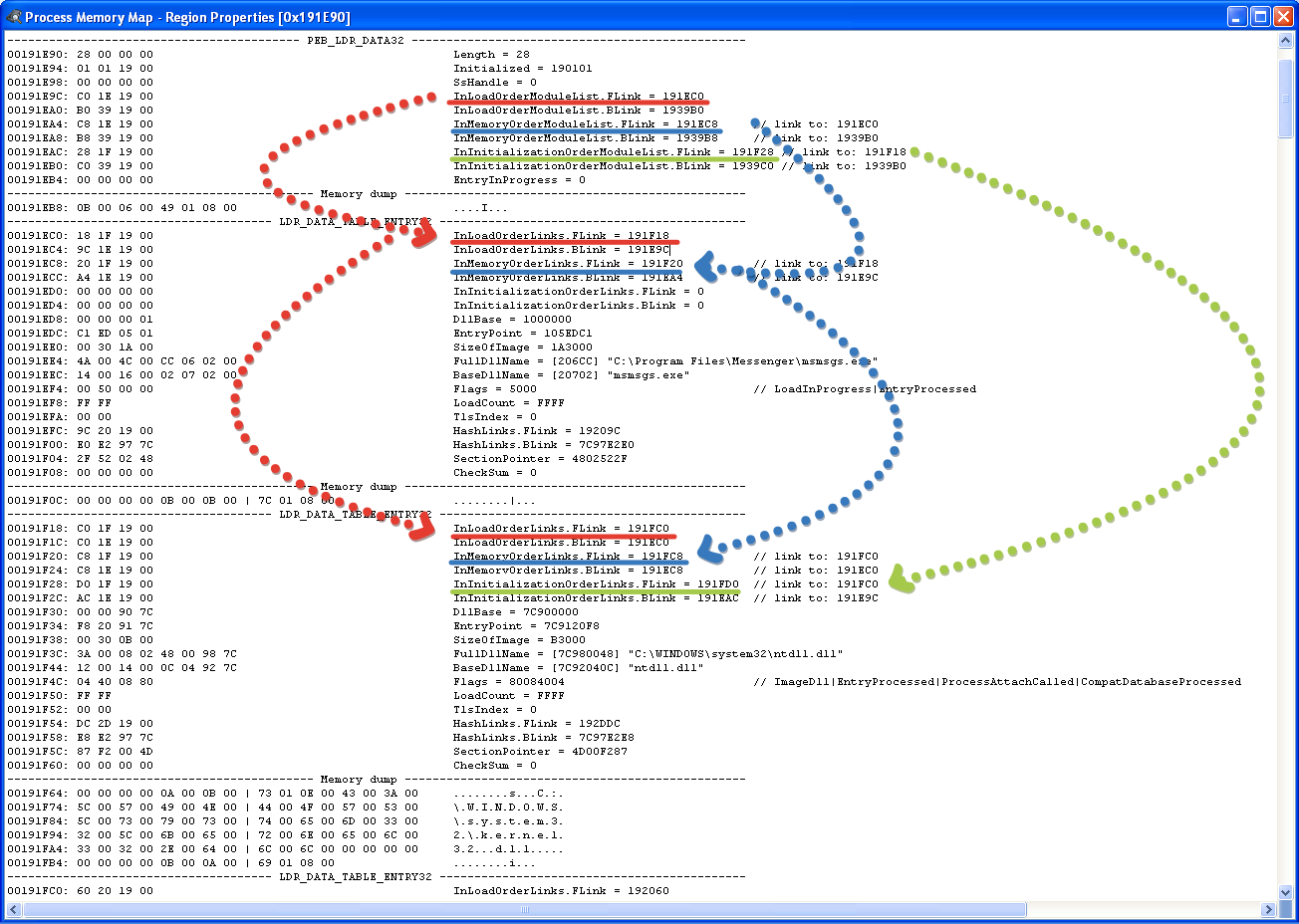

ReadPeb(hProcess, False, PEB64);И вот только теперь, когда код чтения адреса загрузчика готов, можно приступать к работе с ним, для этого смотрим на картинку:

Здесь я взял изображение из WinXP только по той причине, что в ней списки загрузчика расположены в памяти более компактно, чем в остальных версиях Windows, в которых они разбросаны по страницам сильно далеко друг от друга.

Прочитанная ранее структура PEB содержит указатель на структуру PEB_LDR_DATA, которая содержит ссылки на три публичных двунаправленных списка, состоящих из элементов LDR_DATA_TABLE_ENTRY.

Если посмотрим на декларацию в MSDN, то в ней практически все поля спрятаны, кроме одного списка, содержащий список загруженных модулей, отсортированный в порядке их размещения в памяти

PEB_LDR_DATA structure

Пропущен список InLoadOrderModuleList (сортировка в порядке загрузки) и InInitializationOrderModuleList (сортировка в порядке инициализации).

Вообще чисто технически, помимо этих трех списков, операционная система держит еще 32 таких-же, использующихся для ускорения работы того-же GetModuleHandle (поэтому, когда пишут код, скрывающий себя из этих трех списков, типа руткит на минималках — всегда забывают еще и про дополнительные, скрытые).

Впрочем, это лирика, сейчас хочу показать нюанс, на котором многие спотыкаются. А спотыкаются, потому что в MSDN не правильное описание полей структуры (в смысле комментарий к ним).

Посмотрите на декларацию структур:

LIST_ENTRY32 = record

FLink, BLink: ULONG;

end;

PEB_LDR_DATA32 = record

Length: ULONG;

Initialized: BOOL;

SsHandle: ULONG;

InLoadOrderModuleList: LIST_ENTRY32;

InMemoryOrderModuleList: LIST_ENTRY32;

InInitializationOrderModuleList: LIST_ENTRY32;

// etc...

end;

LDR_DATA_TABLE_ENTRY32 = record

InLoadOrderLinks: LIST_ENTRY32;

InMemoryOrderLinks: LIST_ENTRY32;

InInitializationOrderLinks: LIST_ENTRY32;

DllBase: ULONG;

EntryPoint: ULONG;

SizeOfImage: ULONG;

FullDllName: UNICODE_STRING32;

BaseDllName: UNICODE_STRING32;

Flags: ULONG;

// etc...

end;Смотрите, вот два поля, первое указывает на начало двусвязного списка, отсортированного в порядке загрузки PEB_LDR_DATA.InLoadOrderModuleList.FLink, точнее содержит VA адрес первой структуры LDR_DATA_TABLE_ENTRY из этого списка.

По логике и PEB_LDR_DATA.InMemoryOrderModuleList.FLink должен указывать на LDR_DATA_TABLE_ENTRY другого списка, отсортированного в порядке размещения в памяти, ибо об этом написано в MSDN.

Собственно пруф:

Однако это не соответствует действительности!

На самом деле каждый LIST_ENTRY указывает на самого себя в следующей структуре, а не на её начало, таким образом:

- PEB_LDR_DATA.InLoadOrderModuleList.FLink указывает на LDR_DATA_TABLE_ENTRY.InLoadOrderLinks (+0 от начала LDR_DATA_TABLE_ENTRY)

- PEB_LDR_DATA.InMemoryOrderModuleList.FLink указывает на LDR_DATA_TABLE_ENTRY.InMemoryOrderLinks (+ sizeof(LIST_ENTRY) от начала LDR_DATA_TABLE_ENTRY)

- PEB_LDR_DATA.InInitializationOrderModuleList.FLink указывает на LDR_DATA_TABLE_ENTRY.InInitializationOrderLinks (+ sizeof(LIST_ENTRY) * 2 от начала LDR_DATA_TABLE_ENTRY)

Для чтения данных загрузчика наиболее удобным будет InLoadOrderModuleList.

function TLoaderData.Scan64LdrData(LdrAddr: ULONG_PTR64): Integer;

var

Ldr: PEB_LDR_DATA64;

Entry: LDR_DATA_TABLE_ENTRY64;

Module: TModuleData;

begin

Result := 0;

// читаем первичную структуру для определения начала списка

if not ReadRemoteMemory(FProcess, LdrAddr,

@Ldr, SizeOf(PEB_LDR_DATA64)) then

Exit;

LdrAddr := Ldr.InLoadOrderModuleList.FLink;

// крутим цикл, пока не встретим завершающую структуру

while (ReadRemoteMemory(FProcess, LdrAddr,

@Entry, SizeOf(LDR_DATA_TABLE_ENTRY64))) and (Entry.DllBase <> 0) do

begin

Module.ImageBase := Entry.DllBase;

Module.Is64Image := True;

SetLength(Module.ImagePath, Entry.FullDllName.Length shr 1);

if not ReadRemoteMemory(FProcess, Entry.FullDllName.Buffer,

@Module.ImagePath[1], Entry.FullDllName.Length) then

begin

LdrAddr := Entry.InLoadOrderLinks.FLink;

Continue;

end;

// ...

FModuleList.Add(Module);

LdrAddr := Entry.InLoadOrderLinks.FLink;

Inc(Result);

end;

end;Так выглядит цикл чтения данных из списка 64 битного PEB->Ldr. Очень просто и компактно, условие выхода состоит из проверки завершающей структуры в списке, у которой все поля равны нулю (в данном случае проверка идет только по полю Entry.DllBase).

Но это для 64 бит, с которым никаких проблем не будет, а вот с 32 битами все намного хитрее. Дело в том, что прямо сейчас нельзя нормально подгрузить список библиотек. Посмотрите самую первую картинку в начале главы, как вы думаете, откуда EnumProcessModulesEx брал информацию о модулях? Все верно, оттуда же откуда и мы сейчас, из списков загрузчика в удаленном процессе, и там, в этих списках для 32 битного PEB->Ldr все пути ведут к c:\windows\system32\ хотя по факту библиотеки грузятся совершенно по другому пути.

Как выкрутится из такой ситуации, будет показано в следующей главе, а сейчас, чтобы не мешать все в одну кучу, я покажу как можно решить эту проблему через применение небольшого костыля. Он нужен чтобы показать финальную работу класса, который был написан в этой главе и далее использоваться не будет.

Итак, код чтения списка 32 битного загрузчика (вместе с костылем) будет выглядеть вот так (целиком код приводить не буду, он похож на чтение 64 бит).

Потребуется вот такой вспомогательный костыль, проверяющий — является ли файл на диске 32 битным:

function IsFile32(const FilePath: string): Boolean;

var

DosHeader: TImageDosHeader;

NtHeader: TImageNtHeaders32;

Raw: TBufferedFileStream;

begin

Raw := TBufferedFileStream.Create(FilePath, fmShareDenyWrite);

try

Raw.ReadBuffer(DosHeader, SizeOf(TImageDosHeader));

Raw.Position := DosHeader._lfanew;

Raw.ReadBuffer(NtHeader, SizeOf(TImageNtHeaders32));

Result := NtHeader.FileHeader.Machine = IMAGE_FILE_MACHINE_I386;

finally

Raw.Free;

end;

end;а на место троеточия в коде выше встанет вот такой костыль:

// нюанс, 32 битные библиотеки в списке LDR будут прописаны с путем из

// дефолтной системной директории, хотя на самом деле они грузятся

// из SysWow64 папки. Поэтому проверяем, если SysWow64 присутствует

// то все 32 битные пути библиотек меняем на правильный посредством

// вызова GetMappedFileName + нормализация.

// Для 64 битных это делать не имеет смысла, т.к. они грузятся по старшим

// адресам куда не может быть загружена 32 битная библиотека, а по младшим

// мы и сами сможет прочитать данные из 32 битной сборки

if FUse64Addr then

begin

// GetMappedFileName работает с адресами меньше MM_HIGHEST_USER_ADDRESS

// если адрес будет больше - вернется ноль с ошибкой ERROR_INVALID_PARAMETER

if Module.ImageBase < MM_HIGHEST_USER_ADDRESS then

begin

MapedFilePathLen := GetMappedFileName(FProcess, Pointer(Module.ImageBase),

@MapedFilePath[1], MAX_PATH * SizeOf(Char));

if MapedFilePathLen > 0 then

Module.ImagePath := NormalizePath(Copy(MapedFilePath, 1, MapedFilePathLen));

end

else

begin

// а если адрес библиотеки выше допустимого, то будем делать костыль

// проверка, находится ли файл в системной директории?

if Module.ImagePath.StartsWith(Wow64Support.SystemDirectory, True) then

begin

// проверка, есть ли файл на диске и является ли он 32 битным?

if not (FileExists(Module.ImagePath) and IsFile32(Module.ImagePath)) then

begin

// нет, файл отсутствует либо не является 32 битным

// меняем путь на SysWow64 директорию

Module.ImagePath := StringReplace(

Module.ImagePath,

Wow64Support.SystemDirectory,

Wow64Support.SysWow64Directory, [rfIgnoreCase]);

// повторная проверка

if not (FileExists(Module.ImagePath) and IsFile32(Module.ImagePath)) then

// если в SysWow64 нет подходящего файла, чтож - тогда пропускаем его

// потому что мы его всеравно не сможем правильно подгрузить и обработать

Module.ImagePath := EmptyStr;

end;

end;

end;

end;Логика кода банальна, все что можно прочитать через штатный вызов GetMappedFileName, читаем через него (получая таким образом правильный путь к загруженной библиотеке).

Правда GetMappedFileName требует нормализации пути, т.к. возвращаемая им строка выглядит как "\Device\HarddiskVolume1\Windows\SysWOW64\ntdll.dll" и её надо привести в соответствие букве диска (но это мелочи).

А вот для всего что прочитать не получится, будет работать костыль, в котором будет проверка — действительно ли библиотека лежащая в c:\windows\system32\ является 32 битной, и если нет — то будет вторая проверка, а есть ли такая же, но уже в syswow64, и если есть — то путь меняется на «правильный».

Ну и теперь тестовый код:

var

Loader: TLoaderData;

// полученые адреса загрузчика передаем лоадеру списков

Loader := TLoaderData.Create(hProcess, IsWow64Mode);

try

Loader.Load32LoaderData(PEB32.LoaderData);

Loader.Load64LoaderData(PEB64.LoaderData);

Writeln(0, ': ', IntToHex(Loader.RootModule.ImageBase, 1), ' ', Loader.RootModule.ImagePath);

for var I := 0 to Loader.Modules.Count - 1 do

Writeln(I + 1, ': ', IntToHex(Loader.Modules[I].ImageBase, 1), ' ', Loader.Modules[I].ImagePath);

finally

Loader.Free;

end;

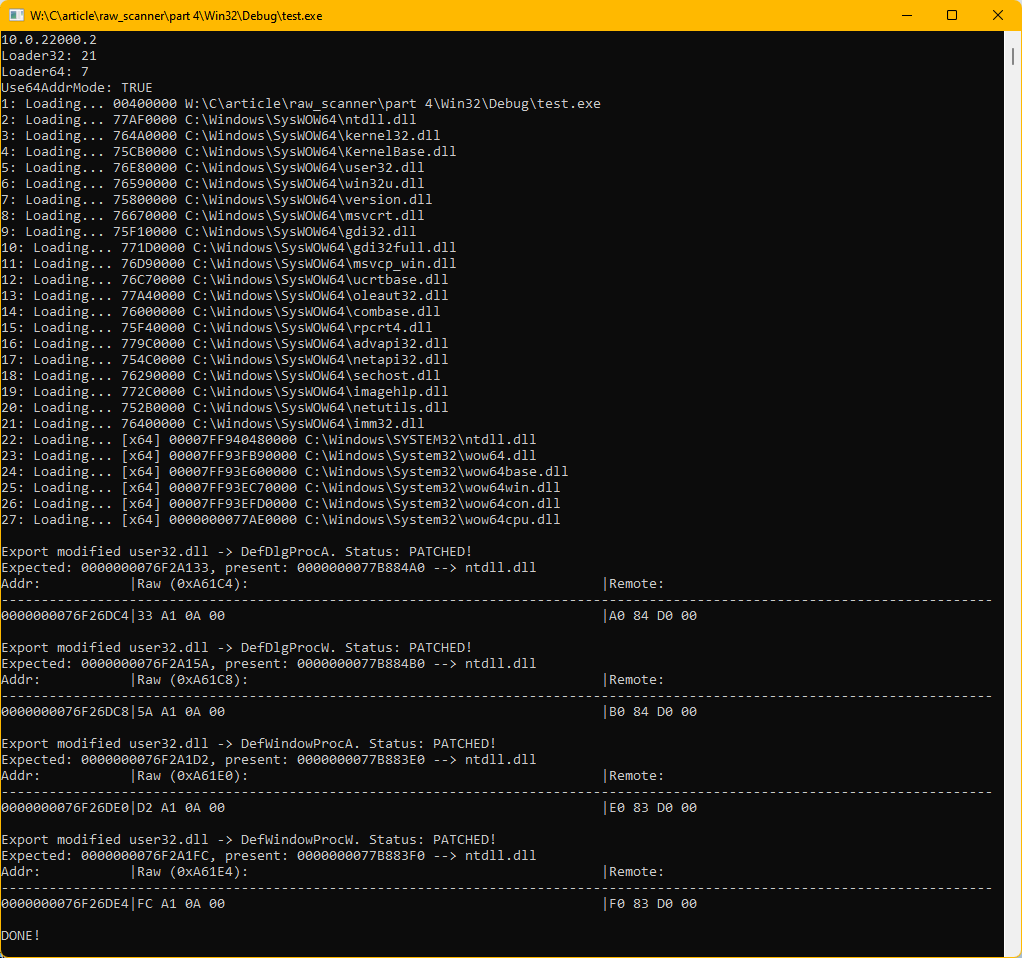

Результат совпал, код вывел все 27 модулей из списков загрузчика, пропустив только один загруженный C:\Windows\System32\en-US\kernel32.dll.mui

Но с ним как раз все нормально, т.к. данная библиотека не является исполняемой и отсутствует в списках загрузчика т.к. загружена с флагом LOAD_LIBRARY_AS_DATAFILE.

Код ко второй главе для самостоятельного изучения доступен по этой ссылке.

А теперь пришло время разбираться с костылем при чтении данных из 32 битного загрузчика

3. Вызов 64 битного кода из 32 битного контекста

Итак, еще раз напомню основной тезис второй главы: в 64 битной OS нет 32 битных процессов. Есть только строго 64 битные, а вся 32 битность эмулируется посредством WOW64 подсистемы.

Когда вы вызываете какую-либо API из своего 32 битного кода, управление ей передается не напрямую — происходит этап конвертации параметров в формат, который требует 64 битный аналог этой API и её прямой вызов.

Что за конвертация: тут все заключается в соглашении о вызовах. Как правило это STDCALL который в 32 битах требует передачи всех параметров через стэк, а вот в 64 битах STDCALL работает немного по-другому, а именно он похож на вызов с соглашением FASTCALL, где первые четыре параметра идут через регистры (RCX/RDX/R8/R9) а остальные через стек.

Microsoft x64 calling convention

Но есть нюанс, напрямую вызвать 64-битный аналог нельзя. Дело в том, что любой 32 битный код и 64 битный исполняются в разных контекстах!

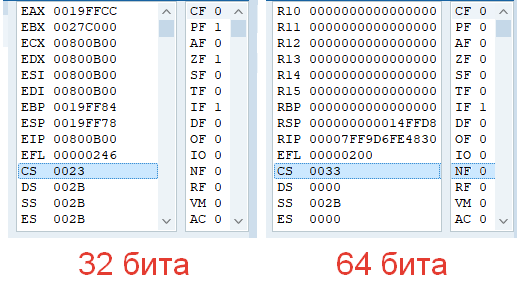

Если вы откроете свой отладчик и перейдете в режим ассемблера, то увидите, что селектор сегмента кода CS будет равен 0х23 (для 32 битного приложения), а если мы будем отлаживать 64 битное приложение, то контекст станет равен 0x33.

В зависимости от операционной системы такое переключение контекста делается разными способами, но все в итоге приходит к одному — вызову одной из этих инструкций

- JMP FAR 0x33:addr

- CALL FAR 0x33:addr

- PUSH 0x33 + PUSH addr + RETF

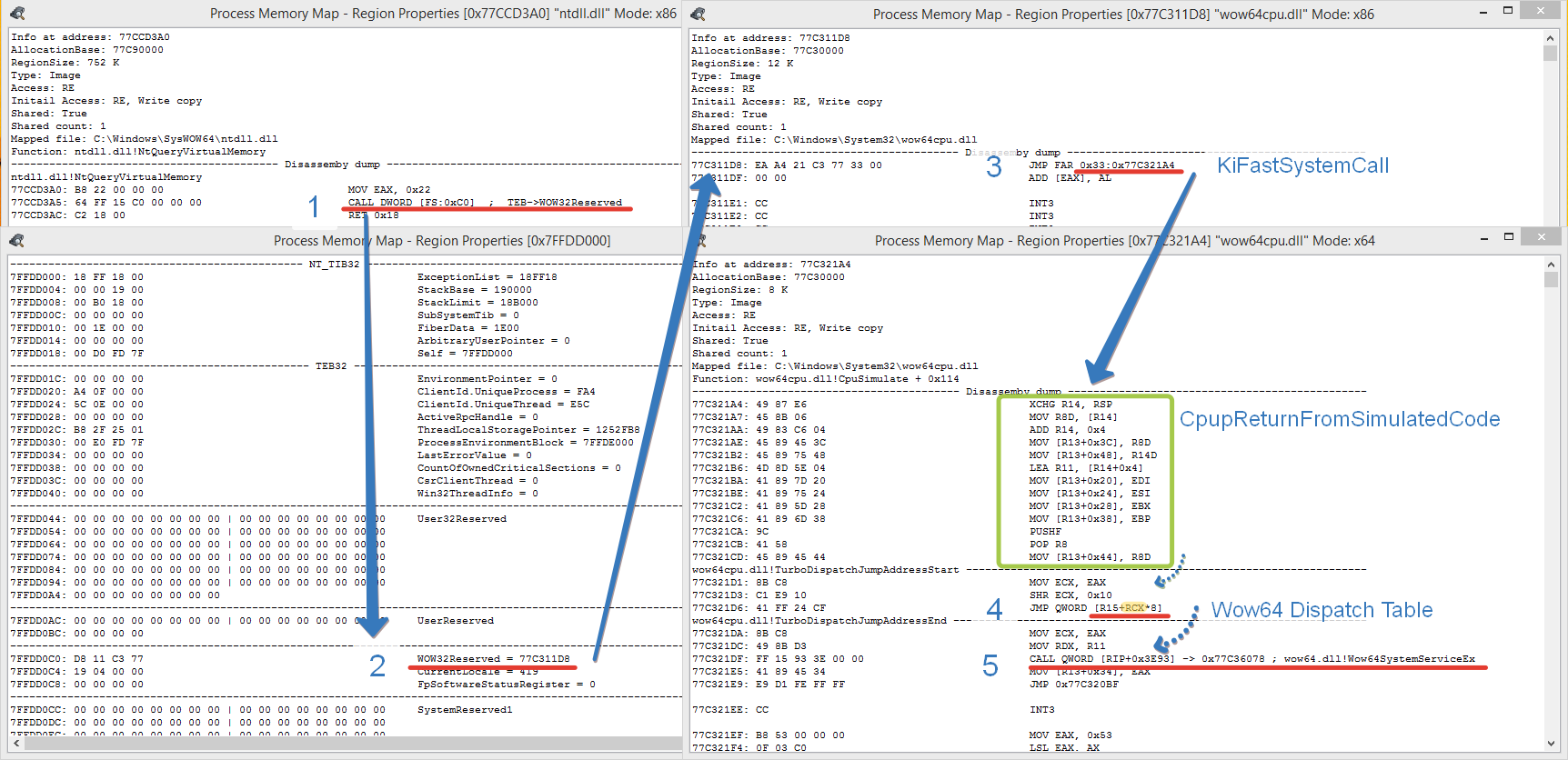

Давайте посмотрим все это на примере вызова функции NtQueryVirtualMemory() вызываемой в Windows 8.1 (на Windows 10 и выше картинка будет немного другая, но суть в итоге не изменится).

По шагам:

Функция начинается с инициализации регистра EAX некоей константой 0х22. Это так называемый SDT индекс (порядковый номер в таблице системных вызовов, или в оригинале — System Service Dispatch Table).

Ну точнее как, на самом деле SDT индекс занимает только младшее слово (16 бит), а вот старшее уже является вторым индексом для WDT (специальная таблица диспетчеризации Wow64 вызовов, о ней чуть позже).

Следующим шагом происходит вызов через сегмент FS с адресом 0xC0.

Cегмент FS в случае 32 битного кода всегда указывает на структуру Thread Environment Block (TEB), т.н. блок окружения потока (в 64 битах за это отвечает GS), а адрес 0xC0 указывает на смещение в этой структуре от её начала.

В MSDN полноценной документации по этой структуре вы не найдете, но (внезапно) она достаточно хорошо документирована в википедии:

Win32 Thread Information Block

Эта структура создается для каждого потока вашего приложения, причем в случае 32 битного приложения на 64 битной Windows, создается в двух экземплярах (32 и 64 бита соответственно).

Содержит кучу полезных для работы полей, допустим самое первое поле 32 битного TEB это указатель на верхушку SEH фреймов (текущей цепочки обработчиков исключений), через TEB реализованы все threadvar (точнее через поле TLS слотов) и прочее-прочее… Сейчас нас интересует поле Wow32Reserved, на которое указывает оффсет 0хС0, которое содержит в себе адрес функции KiFastSystemCall, состоящей из одной единственной инструкции JMP FAR

Инструкция KiFastSystemCall, выглядящая как JMP FAR 0x33:0x77C331A4 производит переключение селектора сегмента кода CS в 64 битный режим с выставлением значения 0х33 и передает управление на 64 битный код, в функцию CpupReturnFromSimulatedCode.

Не удивляйтесь такому странному названию функции, как я и говорил — в 64 битной Windows нет 32 битных процессов и эта функция означает что мы вернулись в родную среду из эмуляции 32 бит.

CpupReturnFromSimulatedCode, производит переключение на 64 битный стек и сохраняет состояние части регистров в CPUCONTEXT, после чего происходит передача управления функции TurboDispatchJumpAddressStart().

Именно в этой функции и происходит работа с старшей частью регистра EAX, которая была установлена еще на самом первом этапе.

Если вкратце — эта константа (старшая часть — на картинке выделена оранжевым) является индексом в т.н. Wow64 Dispatch Table (WDT) на которую указывает регистр R15. Комбинацией этих двух регистров (R15 + старшая часть EAX, перемещенная в ECX) из данной таблицы выбирается адрес обработчика, которому и передается управление (конвертация 32 битных параметров для вызова 64 битного аналога функции).

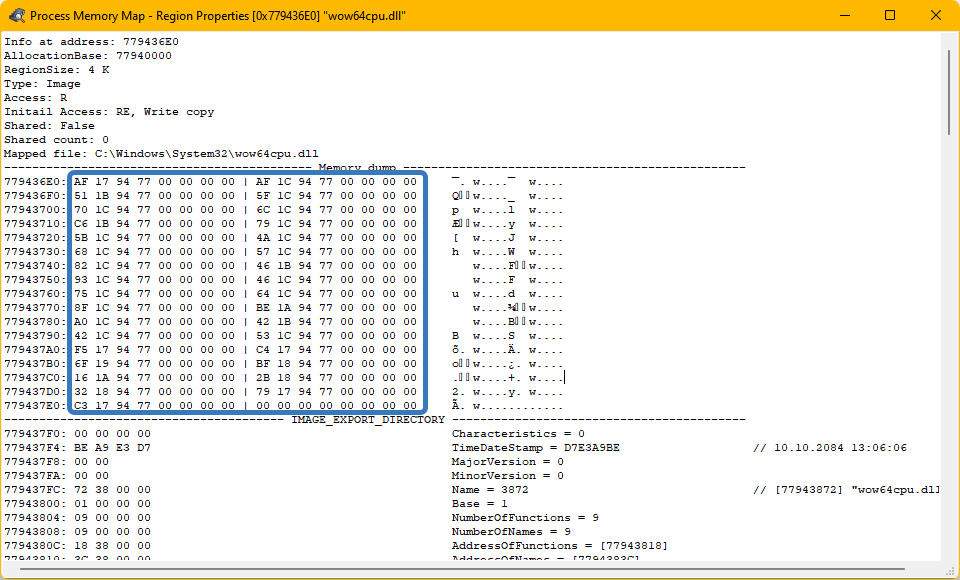

Точнее как, сама функция TurboDispatchJumpAddressEnd это такая большая вершимель кода обрабатывающая параметры вызываемой функции тем или иным способом, а вот WDT это в общем приближении аналог некоей таблицы switch-case которая располагается (как правило) чуть выше директории экспорта.

Если подгрузить отладочные символы, то можно увидеть имена обработчиков, вот я тут выписал несколько из них, чтобы было общее представление что каждый из них делает:

ServiceNoTurbo — расположен в самом начале TurboDispatchJumpAddressEnd (хэндлер по умолчанию для большинства вызовов)

Thunk0Arg

Thunk0ArgReloadState

Thunk1ArgSp

Thunk1ArgNSp

Thunk2ArgNSpNSp

…

Thunk4ArgSpNSpNSpNSpReloadState

Thunk4ArgNSpSpNSpNSp

Thunk4ArgSpSpSpNSp

ThunkNone — конец таблицы диспатча, прямой переход на INT3

Сам же SDT индекс NtQueryVirtualMemory содержится в младшей части этой некоей константы и равен он 0х22 — именно с этими параметрами и будет произведет вызов в ядро, что будет соответствовать своему 64 битному аналогу.

Конкретно для текущего вызова NtQueryVirtualMemory WDT индекс равен нулю, поэтому посредством таблицы диспетчеризации произойдет передача управления на хэндлер ServiceNoTurbo в результате чего будет произведен вызов Wow64SystemServiceEx.

Для справки: В Windows 10 и выше часть этих шагов изменена, в частности вызов через TEB заменен на аналогичную ему цепочку вызовов Wow64SystemServiceCall -> KiFastSystemCall, причем KiFastSystemCall теперь передает управление не напрямую в CpupReturnFromSimulatedCode, а определяет её адрес через WDT (такая вот оптимизация, видимо в будущем будут еще расширять).

И вот примерно такая же обвязка сделана для каждой 32-битной API функции, в том числе и для GetMappedFileName (а если точнее для NtQueryVirtualMemory которую она использует для своей работы).

Но минус в том, что все эти обработчики из WDT знают, что их вызвали из 32 битного кода, а стало быть, они точно знают, что 64 битные указатели к ним прийти не могут.

А задача стоит, напомню (для решения проблемы, описанной во второй главе) вызвать полноценный 64 битный аналог функции (именно NtQueryVirtualMemory), передав в неё полноценный 64 битный указатель.

Вообще NtQueryVirtualMemory будет в этой статье эдаким краеугольным камнем, вокруг которого все вертится. Она будет применяться для реализации следующих альтернатив (имеется ввиду функции, чьи 64 битные аналоги будут вызываться из 32 бит напрямую):

- VirtualQueryEx — реализуется через вызов NtQueryVirtualMemory с флагом MemoryBasicInformation (равным нулю)

- QueryWorkingSet — то же, только флаг MemoryWorkingSetList (равный единице)

- GetMappedFileName — то же, только флаг MemoryMappedFilenameInformation (равный двойке)

А сейчас надо разобраться с нюансами вызова 64 битных функций и по сути написать аналог Wow64SystemServiceEx (не полноценный, конечно, но аналог).

Итак, так как нельзя использовать вызов через TEB посредством сегмента FS (по причине что там ждут 32 битный указатель), нужно как-то определить адрес 64 битной функции в адресном пространстве нашего процесса.

Это уже можно сделать, так как:

- известен способ, как получить адрес 64 битной NTDLL (код из второй главы)

- известен способ, как получить адрес экспортируемой библиотекой функции (код из первой главы)

1. Нужно контролировать стек. В 32 битах стек выравнивается по границе 4 байт, а вот в 64 битах он выровнен по границе 8 байт, поэтому перед передачей управления 64 битной функции нужно удостоверится в том что регистр ESP содержит правильное значение (грубо ESP mod 8 = 0).

Строго говоря, нужно контролировать значения двух регистров ESP + EBP, но из-за особенностей формирования 64 битного стекового фрейма, достаточно будет проконтролировать только ESP, т.к. его значение будет передано в конечном итоге в RBP и оба регистра будут содержать уже выровненные значения.

2. Контролировать размеры теневого пространства (ShadowSpace), используемого для сброса регистров RCX/RDX/R8/R9. Данная область должна быть всегда выделена на стеке перед вызовом любой 64 битной stdcall функции, даже в случае, когда она принимает меньшее количество параметров. В случае если количество параметров больше четырех, размер ShadowSpace расширяется на их размер.

3. Перевести 32 битные параметры, лежащие на стеке (из-за соглашения STDCALL) в требуемый формат 64 битного вызова.

NtQueryVirtualMemory имеет шесть параметров: NtQueryVirtualMemory function

Первые 4 параметра должны будут идти в регистрах RCX/RDX/R8/R9, остальные будут размещены на стеке, причем изначально все шесть параметров будут лежать на 32 битном стеке с оффсетом в 4 байта, а вот при переносе последних двух на 64 битный стек, нужно учитывать что они должны располагаться уже с учетом 8 байтного выравнивания.

4. Если нам нужно передать значения через регистры, можно воспользоваться стандартными EAX/EBX/ECX/EDX/ESI/EDI которые после переключения в 64 битный код преобразуются к RAX/RBX/RCX/RDX/RSI/RDI. Тоже будет работать и при обратном переключении, за исключением что старшие 32 бита каждого регистра будут отрезаны, т.е. мы сможем вытащить только младшую часть значения 64 битных регистров (а больше нам и не надо).

5. 8 байтовый 64 битный результат вполне укладывается в размер регистра RAX, но для передачи его в 32 бита нужно использовать пару EAX+EDX где EDX должен содержать старшие 32 бита RAX.

На этом список требований закончился, можно начинать писать код. Заголовок функции будет выглядеть так:

function NtQueryVirtualMemory64(FuncRVA: ULONG_PTR64; hProcess: THandle;

BaseAddress: ULONG_PTR64; MemoryInformationClass: DWORD;

MemoryInformation: Pointer; MemoryInformationLength: DWORD;

ReturnLength: PULONG64): NTSTATUS; assembler; stdcall;

asm

end;К списку параметров добавился адрес функции (первый параметр), остальные без изменения и соответствуют параметрам оригинальной функции.

Думаю, с первым параметром все понятно — это адрес на который мы должны передать управление в 64 битном коде, и он равен реальному адресу NtQueryVirtualMemory в 64 битной NTDLL.

Обратите внимание что первый и третий параметр объявлены как ULONG_PTR64. Это восьмибайтный тип, именно он будет заменять 64 битные указатели в 32 битном коде.

Декларация соглашения stdcall (и наличие хотя бы одного параметра) заставит Delphi сгенерировать пролог и эпилог функции, используя который будет удобно обработать пункт первый из необходимых действий, а именно коррекцию стека по восьмибайтной границе. Если прямо сейчас вызвать эту заглушку функции, то пролог и эпилог (в CPU) будут выглядеть следующим образом:

asm

// этот код будет сгенерирован Delphi автоматически

// ... пролог ...

push ebp // сохраняется база предыдущего стекового кадра

mov ebp, esp // инициализация базы новой верхушкой стека начинает таким образом новый стековый кадр

// ... и эпилог ...

pop ebp // восстановление базы предыдущего стекового кадра

ret $24 // возврат с коррекцией верхушки стека (ESP) 0х24 = пять параметров по 4 байта + 2 параметра по 8 байт

end;Следующий шаг — добавляем контроль выравнивания 32 битного стека по границе 8 байт:

mov eax, esp // берем текущее значение Stack Pointer

and eax, 7 // нас интересует значение младших трех бит, отсекаем все лишнее

cmp eax, 0 // проверяем - равно ли получившееся число нулю?

je @stack_aligned

// если не равно, тогда стек не выровнен, в EAX будет оффсет от ESP на сколько

// сдвинулись данные в 32-битном стеке после правки значения ESP

sub esp, eax

@stack_aligned:

// отсюда работаем с выровненным по границе 8 байт стекомВажный нюанс, т.к. декларация stdcall, все параметры функции в текущий момент расположены на 32 битном стеке. Но т.к. мы выполняем коррекцию верхушки стека, необходимо знать на какое значение была произведена эта коррекция, чтобы потом из ESP/RSP получить правильные параметры. Именно за это и отвечает регистр EAX, который будет содержать в себе либо ноль (означающий что коррекция не производилась) либо другое число (должна быть четверка, но это не всегда обязательно). Конечно, можно было бы использовать регистр EBP как фиксированную точку, но нам предстоит переход в 64 битный режим, где также потребуется сформировать стековый фрейм, а он будет расположен относительно актуального значения ESP/RSP, так что EBP не подойдет.

Чтобы было более понятно, то после контроля выравнивания стека будет одно из двух состояний:

Т.е. либо стек УЖЕ был выровнен и тогда коррекция значения ESP не требуется, и оно будет равно значению EBP. Либо второй вариант — была произведена коррекция и значение ESP стало меньше EBP на какое-то значение (обычно на 4).

Главное тут понимать — 64 битный стек начнется ПОСЛЕ ESP, не важно, была подвижка его значения или нет.

Теперь следующий шаг — переключение в 64 битный режим:

push $33 // пишем новый сегмент кода

db $E8, 0, 0, 0, 0 // call +5

add [esp], 5 // правим адрес возврата на идущий за retf

retf // дальний возврат со сменой сегмента кода на CS:0х33 + адрес

// начиная отсюда мы в 64 битном режиме!!!Данный код рассмотрим более подробно. Ключевой функцией здесь является RETF, именно она переключает сегментный селектор CS и передает управление на указанный адрес, причем оба этих значения должны быть расположены на стеке. И очень важный момент — она всегда работает с блоком строго 8 байт (сегмент+адрес), не важно из какого режима происходит вызов, из 32 бит или из 64.

Выглядит это следующим образом, допустим ESP у нас изначально равнялся 0x100 (для простоты)

- push $33 — этим мы разместили 4 байта на стеке с новым значением селектора сегмента, при этом верхушка стека уменьшилась на эти 4 байта (ESP = 0xFC)

- call +5 — (вызов реализован в виде опкодов, т.к. дельфи не позволяет написать такую инструкцию прямо в коде), данная инструкция размещает на стеке 4 байта в качестве адреса возврата, т.е. куда должно вернуться управление после завершения вызова, и переходит непосредственно на этот адрес (т.е. сдвигает регистр EIP ровно на указанные 5 байт, которые равны длине этой инструкции). Таким образом у нас на стеке лежат уже два числа, первое с контекстом, второе содержит адрес инструкции add (стек теперь равен ESP = 0xF8)

- add [esp], 5 — увеличивает значение адреса возврата на стеке, размещенное предыдущим вызовом на пять байт. Пять байт — это общая длина инструкций add[] (4 байта) и retf (1 байт), таким образом адрес размещенный на стеке изменился на адрес следующей инструкции после RETF (регистр ESP не изменился и остался равен ESP = 0xF8)

- retf — переключает селектор сегмента кода на значение расположенное по адресу [ESP + 4] и передает управление на адрес на который указывает [ESP], при этом увеличивает значение регистра ESP на использованные в качестве параметров 8 байт (в итоге вершина стека стала равной изначальному значению, ESP/RSP = 0x100)

Впрочем (для отладки) можно взять 64 битный WinDbg — он умеет работать с кодом, который прыгает из 32 бит в 64 и обратно.

Теперь приступаем ко второму этапу, переводу параметров, расположенных на 32 битном стеке в их 64 битный аналог и пишем уже 64 битный код.

Для начала сформируем 64 битный стековый кадр:

push ebp // push rbp

db $48 sub esp, $30 // sub rsp, $30

db $48 mov ebp, esp // mov rbp, rspВот тут такой… тонкий момент. Обратите внимание что я пишу вроде бы 32 битные инструкции, однако, так как в текущий момент этот код будет исполнятся в 64 битном режиме, то и интерпретироваться эти инструкции будут именно как 64 битные, в комментарии справа указано что именно будет выполнять процессор в этот момент. Единственный момент, это наличие префикса перед второй и третьей инструкцией ввиде db $48.

Это так называемый REX префикс. Грубо говоря, каждая инструкция — это набор опкодов выглядящих как префикс + опкод + ModRM + SIB ну и далее…

Вот поле ModRM у каждой инструкции (где оно присутствует) используется для 32 битной адресации, а REX префикс позволяет эту адресацию расширить. Если убрать REX префикс то в 64 битном коде эти инструкции будут трактоваться абсолютно так-же как и в 32 битном, т.е. работа будет с регистрами ESP + EBP, а не RSP + RBP. И хотя сейчас эти регистры содержат реально 32 битные значения, лучше писать все-же правильно (во избежание).

Можно конечно было их написать прямо через опкоды (DB/DW/DD) но такой вариант реализации мне показался более удобным.

Ну и если вернуться к стековому кадру — его наличие обязательно, т.к. согласно спецификации, не смотря на то что часть из шести параметров у вызываемой 64 битной NtQueryVirtualMemory пойдет через регистры, мы обязаны выделить под них место на стеке (т.н. ShadowSpace), этим и обусловлено наличие инструкции sub rsp, $30 (0х30 = 6 параметров * 8 байт).

Следующим шагом получим адрес последнего параметра, расположенного на 32 битном стеке, а именно ReturnLength и тут нам потребуется немного математики.

Смотрите на картинку выше, ReturnLength изначально располагался по адресу EBP + 0x28.

Сам EBP равен значению ESP + коррекция в регистре EAX, т.е. ReturnLength = ESP + EAX + 0x28;

Дальше, мы поместили на стек значение RBP изменив регистр RSP (в который он преобразовался из ESP после переключения контекста) ровно на 8 байт, после чего зарезервировали место на 64 битном стеке еще под шесть восьмибайтных параметров. Добавляем эти 8 байт + 6 * 8 (всего 0x38) к константе, получается вот такой адрес — RSP + RAX + 0x60:

db $48 lea eax, [esp + eax + $60] // lea rax, [rsp + rax + $60]Получив правильный адрес параметров на 32 битном стеке, переносим последние два (ReturnLength + MemoryInformationLength) на 64 битный:

// 1. ReturnLength

mov ecx, [eax] // mov ecx, dword ptr [rax]

db $48 mov [esp + $28], ecx // mov [rsp + $28], rcx

// 2. и размер данных "MemoryInformationLength"

mov ecx, [eax - 4] // mov ecx, dword ptr [rax - 4]

db $48 mov [esp + $20], ecx // mov [rsp + $20], rcxСмотрите, под 64 битные параметры зарезервировано 0х30 байт, ReturnLength самый последний, значит он должен быть расположен в последних восьми байтах, т.е. диапазон от 0x28 до 0x30.

Предпоследним на стек пойдет MemoryInformationLength со смещением 0x20 от начала зарезервированного стека.

И на этом со стеком все — осталось перенести оставшиеся 4 параметра в соответствующие регистры:

// регистр R9 содержит указатель на память (MemoryInformation),

// куда будет помещаться результат

db $44 mov ecx, [eax - 8] // mov r9d, dword ptr [rax - 8]

// регистр R8 содержит идентификатор MemoryInformationClass

db $44 mov eax, [eax - $C] // mov r8d, dword ptr [rax - $С]

// регистр RDX содержит BaseAddress

db $48 mov edx, [eax - $14] // mov rdx, [rax - $14]

// RCX должен содержать hProcess

mov ecx, [eax - $18] // mov ecx, dword ptr [rax - $18]Обратите внимание что все параметры за исключением BaseAddress имеют размер 32 бита поэтому читаются именно как dword ptr[], при этом когда идет запись в регистр ECX (являющийся младшей частью RCX) старшая часть регистра RCX очищается. В этом большое отличие от работы с младшими частями регистра ECX, где при изменении CX/CL/CH старшая часть остается на месте.

На текущий момент можно сказать, что выполнены все те-же самые подготовительные действия, которые выполняется в функции Wow64SystemServiceEx, поэтому раз все готово, настал момент вызова 64 битной NtQueryVirtualMemory:

call [eax - $20] // call [rax - $20]Всё! Функция выполнилась, результат выполнения будет размещен в регистре RAX, который после переключения в 32 битный режим преобразуется в EAX, таким образом будет содержать в себе результат выполнения 64 битной функции и нам не нужно делать лишних телодвижений.

Для возврата результата функции здесь в принципе будет достаточно того, что вернется в регистре RAX, но чтоб быть последовательным все же желательно выполнить правильное преобразование в регистровую пару, которую будет требовать 32 битный код в случае, если будет возвращаться восьмибайтное значение:

db $48 mov edx, eax // mov rdx, rax

db $48, $C1, $EA, $20 // shr rdx, $20Младшая часть регистра RAX при переходе в 32 битный режим преобразуется в значение регистра EAX, а старшая часть, после этих двух строк будет перемещена в регистр EDX откуда его заберет вызываемый код (если это потребуется). Правда Delphi не позволяет записать инструкцию SHR в нормальном виде, поэтому она объявлена как набор опкодов.

Осталось только подчистить за собой:

db $48 lea esp, [ebp + $30] // lea rsp, [rbp + $30]

pop ebp Этими двумя строчками схлопывается 64 битный стековый кадр, он больше не нужен и можно переключаться обратно в 32 бита:

db $E8, 0, 0, 0, 0 // call +5

mov [esp + 4], $23 // mov dword ptr [rsp + 4], $23

add [esp], $0D // add dword ptr [rsp], $0D

retf // дальний возврат со сменой сегмента кода на CS:0х23 + адрес

// начиная отсюда мы опять в 32 битном режимеВыход выглядит практически идентично коду входа, за исключением одного момента. Т.к. вызов CALL происходит в 64 битном режиме, на стек сразу помещаются 8 байт и дополнительного PUSH уже не требуется, достаточно будет поправить только текущие значение, а именно [ESP + 4] теперь должен быть равен 0x23 а адрес возврата [ESP] нужно увеличить на 13 байт (длинна трех инструкций mov + add + retf)

Не стоит боятся того, что после вызова CALL на стек изначально был размещен 8 битный указатель, т.к. он расположен в 32 битном участке кода старшие 32 бита (в которых расположен селектор) будут гарантировано равны нулю и их можно смело использовать.

Теперь надо убрать возможные последствия коррекции верхушки стека, выставив регистру ESP значение равное EBP:

mov esp, ebpЭто всё — дальше отработает эпилог функции, который подчистит все что осталось и вернет управление вызывающему коду.

Теперь можно увидеть, как выглядит функция целиком. Я специально её оставил в таком виде чтобы можно было её наглядно «пощупать» в отладчике.

В следующих главах вместо данной функции будет использоваться уже функция для автогенерации гейта, которая будет формировать динамически примерно такой-же код, как описано выше, только немного оптимизированный (с использованием JMP FAR и прямого CALL) и автоматически производить конвертацию 32 битных параметров в зависимости от их количества (т.е. её можно применять для генерации переходного гейта при вызове любой 64 битной функции с соглашением STDCALL, главное правильно указать количество и размеры её параметров и адрес).

Все что было описано выше имеет даже название (не я придумал) — Heavens Gate :)

Почему именно так, кто придумал и главное зачем — вопрос не ко мне.

Впрочем, это был только первый шаг, теперь настало время применить эту функцию к коду из предыдущей главы чтобы убрать «костыль» и реализовать правильное определение пути загруженной библиотеки по её инстансу.

Один из нюансов работы с таким прямым вызовом 64 битной функции — это то, что адрес буфера, в который функция пишет MemoryInformation, всегда должен быть выровнен по границе 8 байт, поэтому чтобы не забывать о таком нюансе проще сразу написать универсальную обертку. Выглядеть она будет вот так:

function GetMappedFileName64(hProcess: THandle; lpv: ULONG_PTR64;

lpFilename: LPCWSTR; nSize: DWORD): DWORD;

...

begin

{$IFDEF WIN32}

Result := 0;

if NtQueryVirtualMemoryAddr <> 0 then

begin

// структура TMappedFileName должна быть выровнена по 8-байтной границе

// поэтому стек не используем, а выделяем принудительно

MappedFileName := VirtualAlloc(nil,

SizeOf(TMappedFileName), MEM_COMMIT, PAGE_READWRITE);

try

Status := NtQueryVirtualMemory64(NtQueryVirtualMemoryAddr, hProcess, lpv,

MemoryMappedFilenameInformation, MappedFileName,

SizeOf(TMappedFileName), @ReturnLength);

if not NT_SUCCESS(Status) then

begin

BaseSetLastNTError(Status);

Exit(0);

end;

nSize := nSize shl 1;

cb := MappedFileName^.ObjectNameInfo.MaximumLength;

if nSize < cb then

cb := nSize;

Move(MappedFileName^.FileName[0], lpFilename^, cb);

if cb = MappedFileName^.ObjectNameInfo.MaximumLength then

Dec(cb, SizeOf(WChar));

Result := cb shr 1;

finally

VirtualFree(MappedFileName, SizeOf(TMappedFileName), MEM_RELEASE);

end;

end

else

{$ENDIF}

Result := GetMappedFileName(hProcess, Pointer(lpv), lpFilename, nSize);

end;Этот код практически один в один повторяет реализацию GetMappedFileName, только использует вызов NtQueryVirtualMemory64 для 32 бит, в случае если снаружи был назначен её адрес.

Теперь можно подправить код в функции TLoaderData.Scan32LdrData удалив оттуда код «костыля» и заменив его на вот такой вызов:

if FUse64Addr then

begin

MapedFilePathLen := GetMappedFileName64(FProcess, Module.ImageBase,

@MapedFilePath[1], MAX_PATH * SizeOf(Char));

if MapedFilePathLen > 0 then

Module.ImagePath := NormalizePath(Copy(MapedFilePath, 1, MapedFilePathLen));

end;Последним шагом осталось инициализировать переменную, содержащую адрес 64 битной NtQueryVirtualMemory, это делается вот таким кодом, который должен быть вызван перед работой со списками загрузчика из второй главы:

if IsWow64Mode then

begin

LocalLoader := TLoaderData.Create(hProcess, True);

try

if LocalLoader.Load64LoaderData(PEB64.LoaderData) > 0 then

for var Module in LocalLoader.Modules do

begin

if ExtractFileName(Module.ImagePath).ToLower = 'ntdll.dll' then

begin

Wow64Support.DisableRedirection;

try

NtDll := TRawPEImage.Create(Module.ImagePath, Module.ImageBase);

try

Index := NtDll.ExportIndex('NtQueryVirtualMemory');

if Index >= 0 then

SetNtQueryVirtualMemoryAddr(NtDll.ExportList.List[Index].FuncAddrVA);

finally

NtDll.Free;

end;

finally

Wow64Support.EnableRedirection;

end;

Break;

end;

end;

finally

LocalLoader.Free;

end;

end;Задача данного кода:

- через 64 битный список загрузчика определить инстанс NTDLL

- загрузить её и получить адрес NtQueryVirtualMemory

- назначить этот адрес служебной переменной

Код к третьей главе для самостоятельного изучения доступен по этой ссылке.

4. Обработка Forward деклараций и анализ таблиц экспорта

Перед тем как приступить к следующему шагу нужно выполнить некоторые подготовительные действия, чтобы потом на них не отвлекаться.

Первым делом, весь код из test.dpr предыдущей главы, уходит в новый класс TRawScanner, задача которого выполнить подготовительные действия (создать нужные классы и выполнить инициализацию адреса 64 битной NtQueryVirtualMemory). Этот класс будет входной точкой, через которую будет вестись вся остальная работа с кодом (для удобства).

А также нужно сделать класс контейнер TRawModules, который будет хранить в себе список TRawPEImage и предоставлять методы для работы с ними.

Шлюз для вызова 64 битной NtQueryVirtualMemory заменен на универсальный гейт, его код я рассматривать не буду, он просто более оптимизирован по сравнению с кодом шлюза из предыдущей главы и выполняет всю рутинную работу по подготовке среды окружения и конвертации параметров автоматически.

У центрального TRawScanner будет, помимо конструктора и деструктора, всего один основной метод InitFromProcess(PID), а также несколько свойств.

- свойство Modules — которое будет представлять из себя класс TRawModules

- свойство Analizer — новый класс анализатора, который будет реализован в этой главе.

TRawModules = class

private

FItems: TObjectList;

FIndex: TDictionary;

FImageBaseIndex: TDictionary;

...

public

function AddImage(const AModule: TModuleData): Integer;

procedure Clear;

function GetModule(AddrVa: ULONG_PTR64): Integer;

function GetProcData(const LibraryName, FuncName: string; Is64: Boolean;

var ProcData: TExportChunk; CheckAddrVA: ULONG_PTR64): Boolean; overload;

function GetProcData(const LibraryName: string; Ordinal: Word;

Is64: Boolean; var ProcData: TExportChunk; CheckAddrVA: ULONG_PTR64): Boolean; overload;

function GetProcData(const ForvardedFuncName: string; Is64: Boolean;

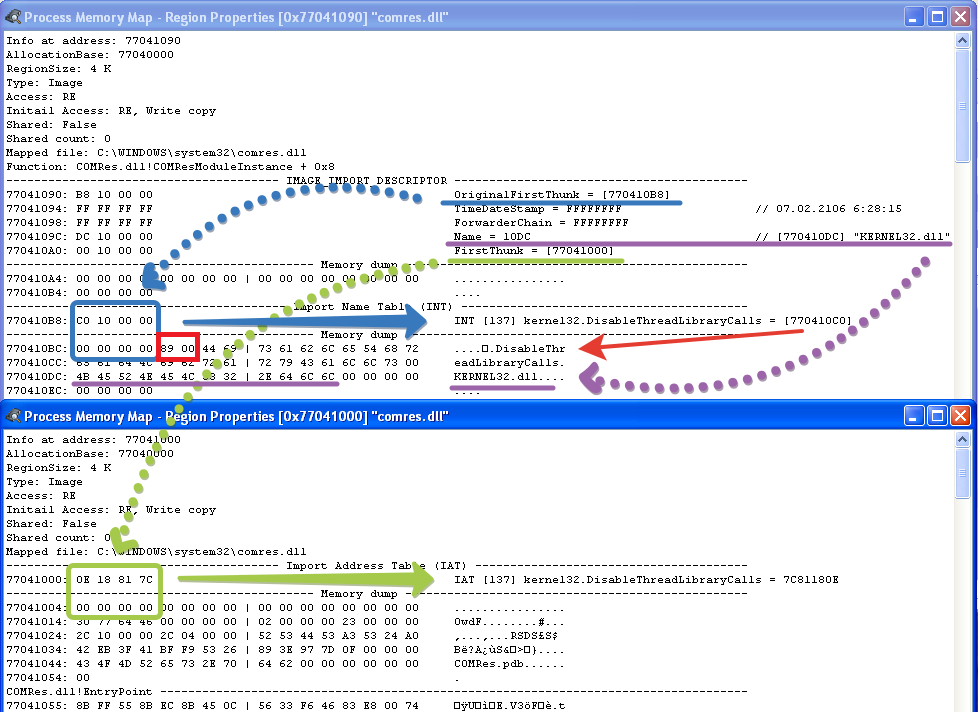

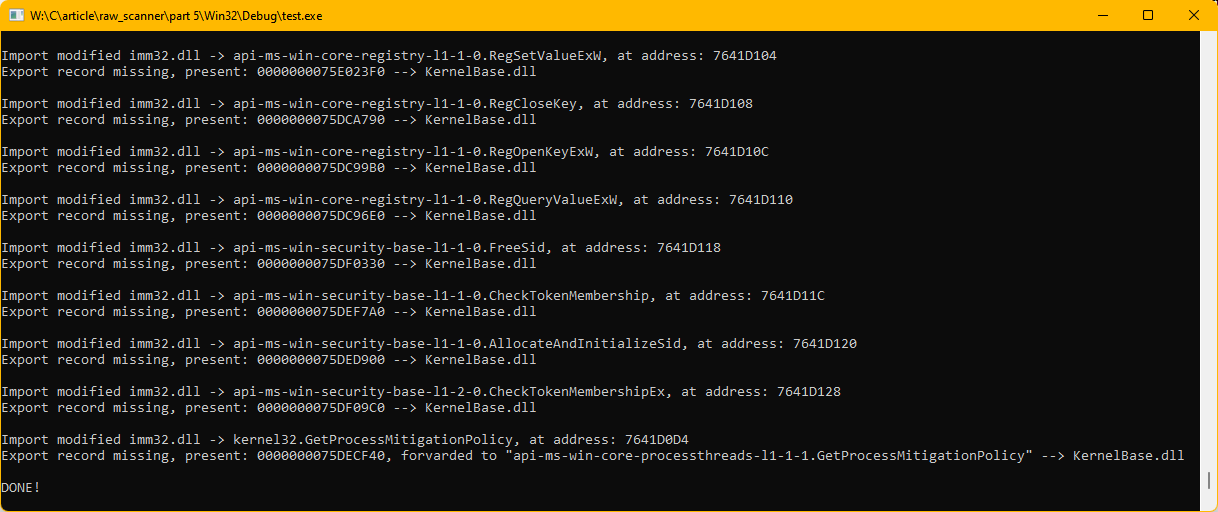

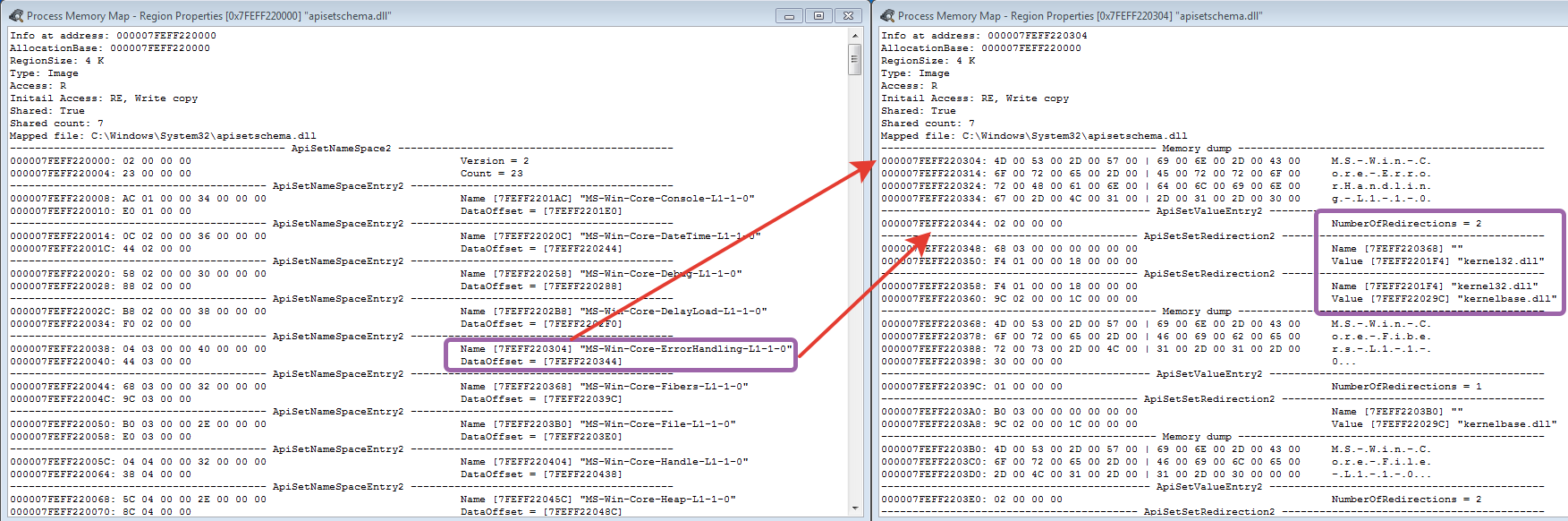

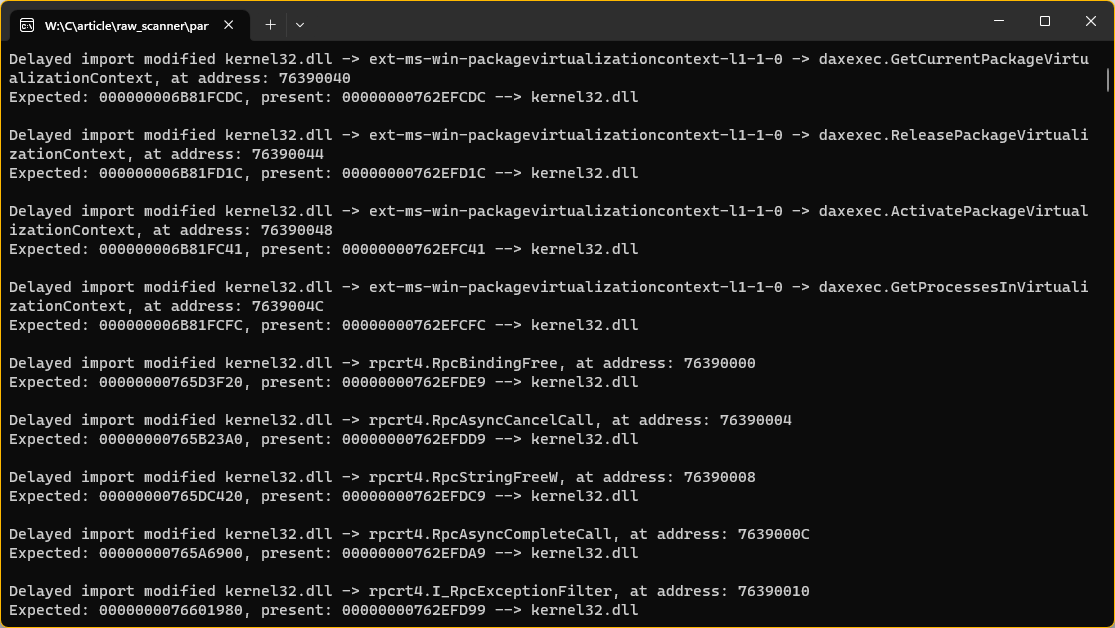

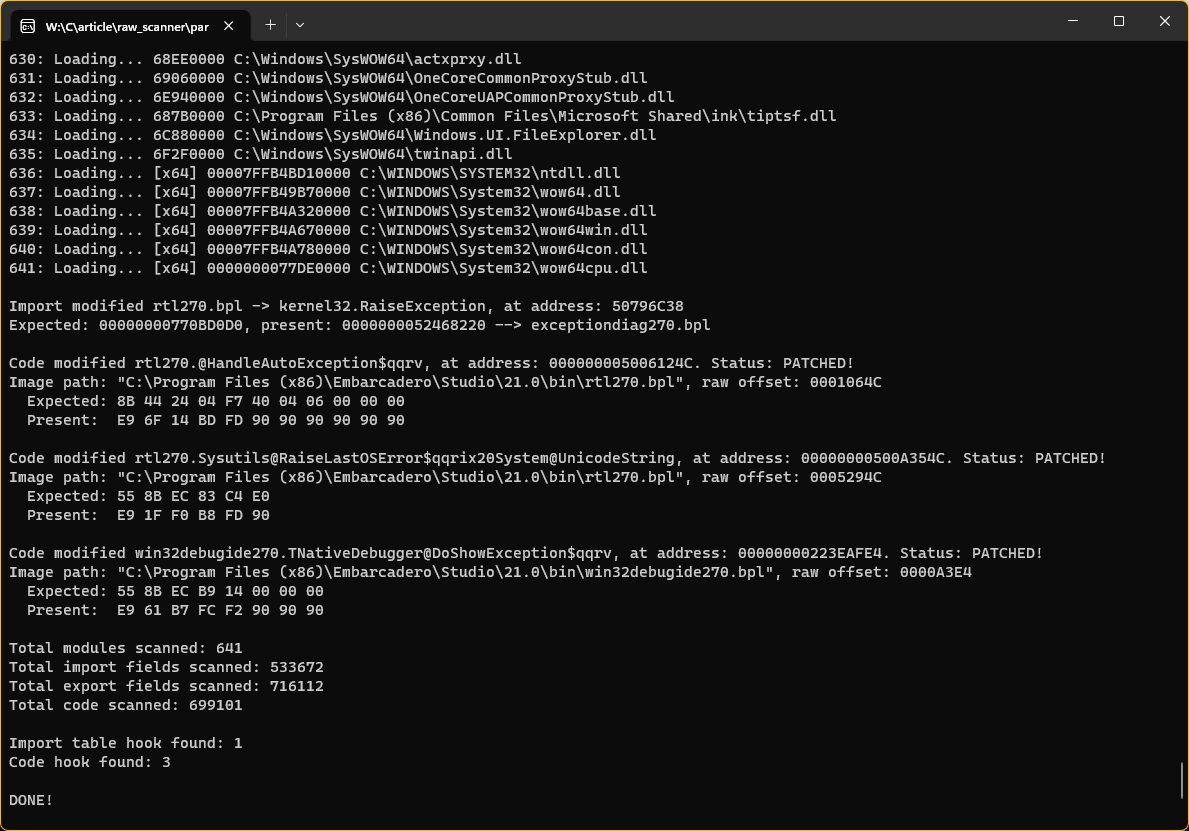

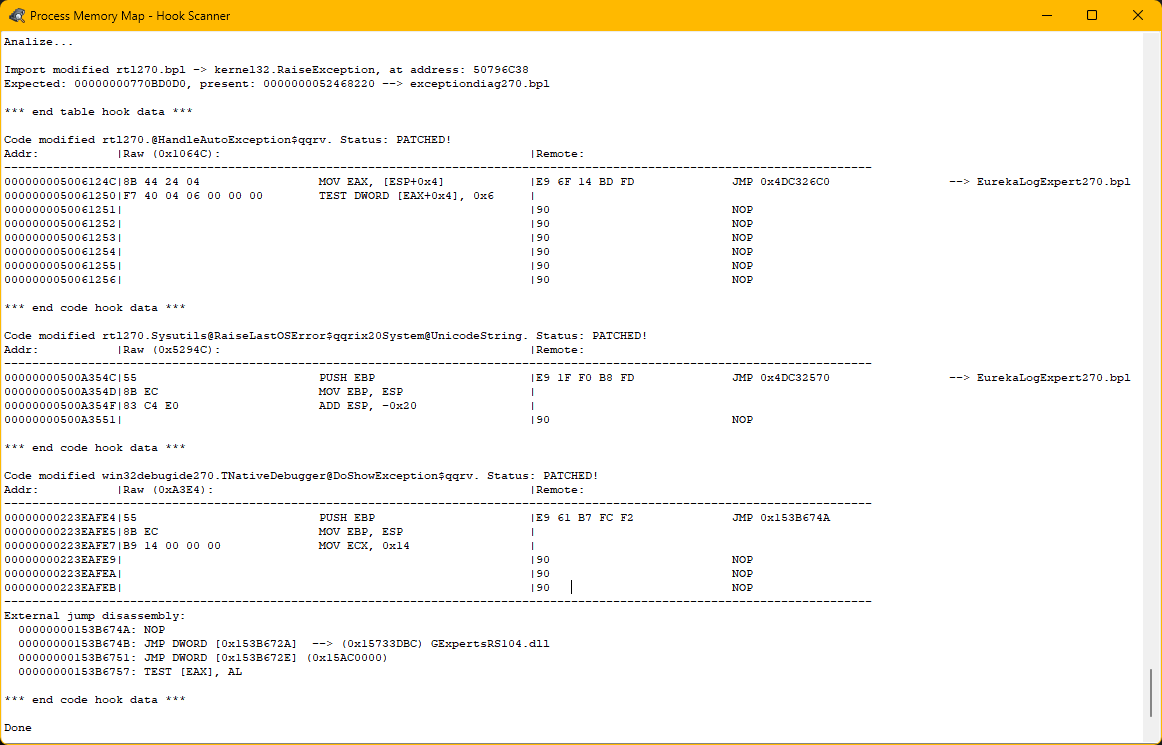

var ProcData: TExportChunk; CheckAddrVA: ULONG_PTR64): Boolean; overload;