Кредитно-финансовые учреждения постоянно подвергаются кибератакам. Согласно отчету ЦБ РФ, в 2022 году мощность и количество кибератак на отрасль выросло в десятки раз. Несмотря на то, что финансы традиционно считаются самой защищенной сферой, в 2022 году в большинстве задетектированных атак злоумышленники пытались вывести из строя информационные системы банков, а также получить доступ к инфраструктуре для хищения денежных средств и данных клиентов. Как защититься от кибератак?

Есть чем поживиться

В случае успешного взлома финансовых организаций, атакующие практически сразу извлекают выгоду: выводят денежные средства, шифруют конфиденциальные данные и требуют выкуп, продают доступ во внутреннюю сеть компаний на теневых форумах, используют инфраструктуру организаций для дальнейших атак. Однако сегодня реализовать недопустимые для банковского сектора события — непростая задача для злоумышленников, поэтому они постоянно развивают свой инструментарий, используют новое вредоносное ПО, сочетая его с различными методами социальной инженерии.

Современные продукты для детектирования вредоносного ПО — песочницы — должны доносить экспертизу по новым видам вредоносного ПО в продукт всего за несколько часов.

Общая статистика

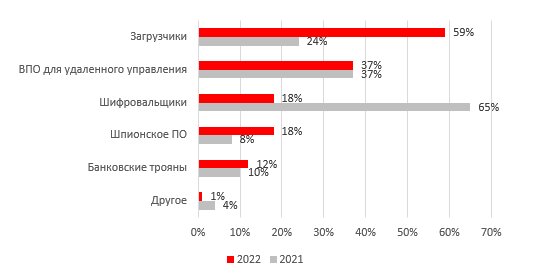

Доля использования вредоносного ВПО в атаках на финансовую отрасль увеличилась с 2021 года на 5% — с 45% до 50%. Таким образом, теперь вредоносное ПО используется в каждой второй успешной атаке, при этом в одной атаке может применяться сразу несколько типов зловредов.

В атаках на финансовые компании в основном были замечены загрузчики (59% атак с использованием ВПО), ВПО для удаленного управления (37%), шифровальщики (18%), шпионское ПО (18%) и банковские трояны (12%).

В атаках злоумышленники частично переключаются на использование шпионского ПО для кражи конфиденциальной информации вместо шифрования систем и последующего требования выкупа: по сравнению с результатами 2021 года доля использования шпионского ПО среди других видов ВПО выросла с 8% до 18%, в то время как доля шифровальщиков снизилась втрое.

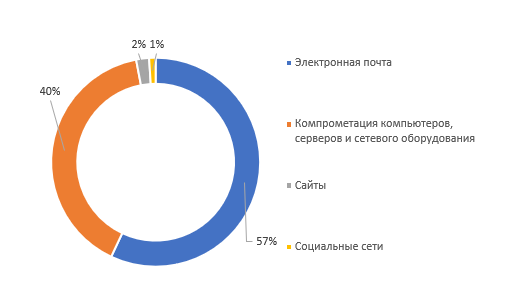

Традиционно вредоносное ПО распространяется через электронную почту: в 2022 году 57% зловредов приходило именно через этот вектор атак. Рассылая ВПО и маскируя его под инвойсы, уведомления надзорных органов и сообщения о доставке документов, злоумышленники получают первоначальный доступ в инфраструктуру организации.

О главных угрозах среди ВПО

Шпионское ПО

Шпионское ПО предназначено для отслеживания активности пользователя и обладает широким набором функций. Оказавшись в организации, вредонос будет собирать данные для подключения к финансовым системам, записывать действия операторов, делать скриншоты и записывать видео с экрана при работе со специфическими банковскими системами, после чего передавать это все злоумышленнику. Последствия заражения такими программами могут быть чувствительными для компаний: это утечки конфиденциальной информации, в частности персональных данных и коммерческой тайны.

Банковские трояны

Несмотря на то что банковские трояны нацелены преимущественно на устройства клиентов различных банков, для финансовых организаций они все еще остаются одной из основных угроз. Так, в январе текущего года в Security Intelligence сообщили о новой версии вредоноса Kronos, появившейся в конце 2022 года и нацеленной на финансовые учреждения Мексики. Программа устанавливалась через вредоносное расширение Chrome и использовала веб-инъекции JavaScript для кражи конфиденциальной информации жертв: учетных данных, мобильных токенов, OTP-токенов и т. п.

В конце 2022 года исследователями Cleafy был обнаружен новый банковский троян PixPirate, нацеленный на финансовые учреждения Бразилии. Основная цель этой вредоносной программы — кража конфиденциальной информации и обман пользователей, которые регулярно используют платформу Pix. Банковский троян позволял злоумышленникам автоматизировать мошеннические денежные переводы через упомянутую выше платформу мгновенных платежей, принятую несколькими бразильскими банками.

Шифровальщики

В 2022 году доля шифровальщиков в атаках на финансовые организации снизилась, однако этот тип вредоносного ПО остается одной из самых серьезных угроз. Последствия инцидентов с применением этого вредоноса имеют внушительные масштабы: это потеря доступа к данным, нарушение бизнес-процессов, сбои в предоставлении услуг. Более того, преступники постоянно развивают используемое ВПО: переписывают его на кроссплатформенные языки, адаптируя к различным операционным системам, используют прерывистое шифрование, увеличивают скорость атаки.

В апреле 2022 года группировка вымогателей Conti напала на учреждения Коста-Рики, а первым пострадавшим стало министерство финансов республики: инцидент затронул информационные, платежные и таможенные системы ведомства.

Кроме того, еще в начале 2022 года мы отмечали переключение группировок вымогателей на кражу данных без их шифрования. Злоумышленники выкладывали скомпрометированную информацию в открытый доступ или же продавали ее на теневых форумах. Интересный случай произошел во время атаки шифровальщика BlackCat в декабре 2022 года: злоумышленники разместили украденные данные на веб-ресурсе, который имитировал как внешний вид сайта-жертвы, так и его доменное имя. Клонированный сайт находился в открытой сети, чтобы обеспечить широкую доступность украденных файлов: данных о сотрудниках, информации об активах и расходах, финансовых данных партнеров и сканов паспортов.

ВПО для удаленного управления

ВПО для удаленного управления устройством (бэкдор) дает преступнику возможность вмешиваться в работу как отдельного компьютера, так и финансовых систем организации.

Например, группировка OPERA1ER, получив первоначальный доступ через вредоносные вложения в электронной почте, доставляет через них такие трояны удаленного доступа, как NetWire, BitRAT, Venom RAT и Remcos. Оказавшись внутри инфраструктуры банка, злоумышленники целятся на программное обеспечение SWIFT, которое передает детали финансовых транзакций, а также изучают информацию о системах защиты от мошенничества.

Загрузчики

С помощью загрузчиков на зараженные устройства попадает другое опасное ВПО: шпионские программы, банковские трояны, бэкдоры, шифровальщики и ПО для удаления данных — вайперы.

Загрузчики собирают информацию о скомпрометированном узле и затем подгружают из сети дополнительные вредоносные файлы. Например, исследователи Cybereason Incident Response в феврале этого года выпустили предупреждение, в котором подробно описали атаки, начинающиеся с заражения загрузчиком GootLoader. Злоумышленники в этих атаках преимущественно были нацелены на медицинские и финансовые организации.

От заражения систем до недопустимых последствий

Недопустимые для бизнеса события определяются каждой организацией индивидуально. Для компаний финансового сектора такими событиями могут стать кража денежных средств свыше определенной суммы, нарушение работы сервисов, кража персональных данных клиентов. В ходе работ по анализу уровня защищенности, проведенных нашей компаний, оказалось, что похитить денежные средства из финансового учреждения можно меньше чем за месяц, и это время от точки зарождения идеи и до получения денежных средств. А выполнить действия, нарушающие бизнес-процессы банка и влияющие на качество оказываемых услуг, можно в каждом банке.

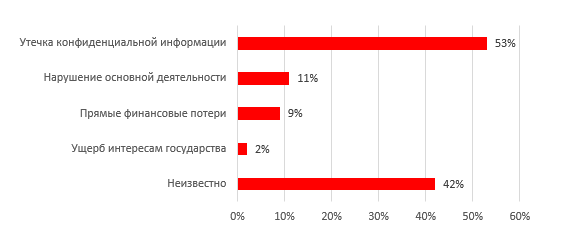

В 2022 году в 11% инцидентов с использованием ВПО организации финансового сектора столкнулись с нарушением основной деятельности: преимущественно такие последствия были вызваны действиями операторов шифровальщиков. Почти в каждом десятом случае результатом стали финансовые потери: злоумышленникам удалось украсть денежные средства.

Так, уже упомянутая выше группа OPERA1ER украла не менее 11 миллионов долларов у банков и поставщиков телекоммуникационных услуг в Африке, используя для компрометации готовые инструменты с открытым исходным кодом, стандартные вредоносные программы и фреймворки, такие как Metasploit и Cobalt Strike.

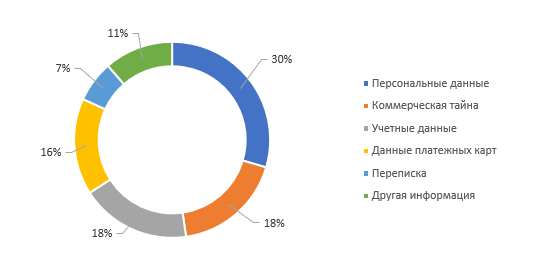

В каждом втором инциденте с использованием ВПО в 2022 году финансовые организации столкнулись с утечкой конфиденциальной информации: в основном это были персональные данные (30%), учетные данные (18%), коммерческая тайна (18%), а также данные платежных карт (16%).

Осенью 2022 года исследователи Resecurity отметили новую группу злоумышленников, нацеленных на кражу данных из финансовых учреждений Египта. В том числе это были персональные данные потенциальных клиентов крупных банков страны. Скомпрометированная информация может быть использована для финансовых махинаций, а также для проведения атак на клиентов с использованием социальной инженерии. По данным ЦБ РФ, в 2022 году больше половины случаев кражи средств граждан было совершено именно с помощью социальной инженерии, а размер ущерба от действий злоумышленников вырос на 4,29%, до 14,2 млрд рублей.

Как защититься от кибератак

Результатом атак злоумышленников с использованием ВПО могут стать нарушение внутренних бизнес-процессов и работоспособности инфраструктуры, сбои в функционировании клиентских сервисов, мошеннические операции, атаки на клиентов, хищение денежных средств и другие негативные события. Важно выявить угрозу на максимально ранней стадии до того момента, когда вредонос сможет оказать деструктивное действие на узлы реальной инфраструктуры.

Для обеспечения защищенности необходимо регулярно проводить обучение навыкам личной кибергигиены и повышать общий уровень осведомленности по информационной безопасности, поскольку большинство вредоносов попадает в инфраструктуру организаций через электронную почту, с использованием методов социальной инженерии. Также, чтобы своевременно обнаружить вредоносное ПО и предотвратить серьезные последствия, необходимо внедрять и соответствующие технические решения. Привычные антивирусы могут распознать вредоносную программу не всегда, особенно в случае новых угроз. Выявлять такое вредоносное ПО может отдельный класс решений — песочницы. Песочница запускает файл в изолированной виртуальной среде, анализирует действия, которые он совершает в системе, и выдает вердикт о том, безопасен файл или нет.

Для качественного обнаружения ВПО используются сразу несколько технологий: модуль с внешней экспертизой, который проверяет объект при помощи внешних антивирусов, поведенческий анализ и статический анализ. В ходе поведенческого анализа PT Sandbox запускает файл на специально подготовленной виртуальной машине и записывает его действия (например, запуск процессов и выполнение интернет-запросов), которые могли бы нанести ущерб реальной системе. Статический анализ подразумевает проверку файлов по собственной технологии экспертного центра безопасности Positive Technologies (PT Expert Security Center).

Узнать больше о возможностях PT Sandbox, понять, от каких видов вредоносного ПО он защищает, какие имеет требования по установке и насколько соответствует курсу на импортозамещение — все это можно сделать на онлайн-запуске новой версии песочницы от Positive Technologies — PT Sandbox 5.0. ????Регистрация на онлайн-запуск

Gromch1k

@ptsecurity не могу найти вашу статью с разбором КИ , также там был дамп трафика , который можно было скачать.