Всем привет, меня зовут Фуркат. Я занимаюсь сетевой безопасностью в ИБ‑интеграторе, и в процессе работы к нам попадают новые системы и «железки». Прежде чем передать их клиентам, мы все проверяем, смотрим, на что ПО и оборудование способно, а на что — нет. Недавно к нам таким же образом попала на тот момент последняя UserGate (7.0.1 build 7.0.1.826R от 27 апреля 2023). Ее мы тоже потестили, и сейчас я вам покажу и расскажу, что из этого получилось.

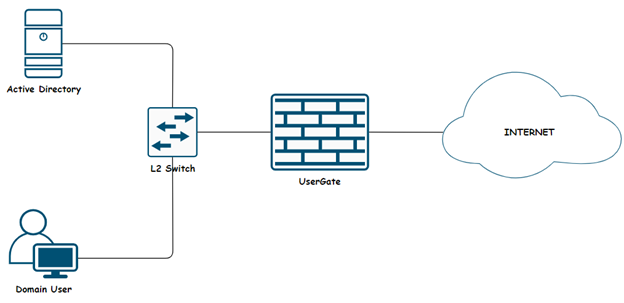

Для теста мы собрали стандартную схему с выделенным сервером Active Directory, пользователем домена и виртуальным шлюзом UserGate. Сразу уточню, что с того времени, как я это писал, последней версией стала UserGate 7.0.1 (hotfix сборка 7.0.1.949R, 02/08/2023 beta), про нее, если получится, поговорим в следующих постах.

Теперь к теме.

Схема подключения:

Создание резервной копии (snapshot) файловой системы без прерывания работы решения

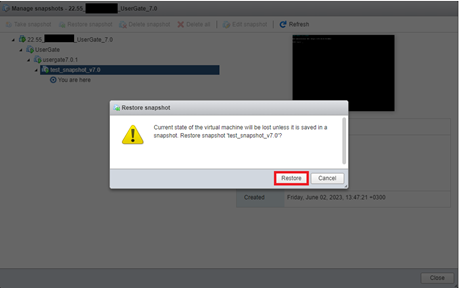

Первое, что мы с коллегами захотели проверить — создание резервной копии (snapshot) файловой системы без прерывания работы решения:

Cделаем snapshot виртуальной машины, параллельно проверяя устройство на возможность работоспособности системы, а именно, переход по различным разделам.

Следующим шагом – создадим правило в разделе «Межсетевой экран»:

Далее восстановим состояние виртуальной машины UserGate до предыдущего состояния:

Загрузив snapshot, перерыва в работе UserGate не наблюдалось, а ранее созданное правило в разделе «Межсетевой экран» удалено:

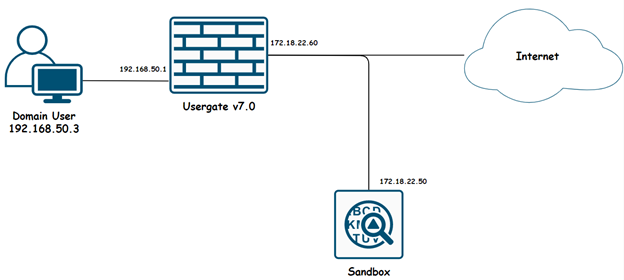

Отправка расшифрованного SSL-трафика на внешние системы безопасности (SSL-tap)

Рассмотрим следующий кейс: в сетевой инфраструктуре установлено средство анализа SPAN-трафика, например Sandbox/NTA/etc. В данном случае SSL-трафик, попадающий в SPAN, будет зашифрован, и потребуются дополнительные инструменты для его дешифрования. Разработчики UserGate упростили жизнь администраторов безопасности, добавив в новую версию функцию пересылки расшифрованного SSL-трафика.

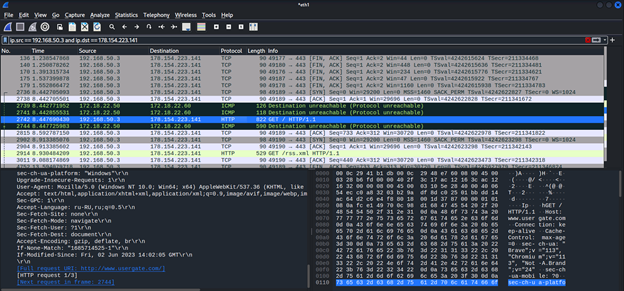

В рамках тестирования весь трафик направлялся на машину с включенным ПО Wireshark. Расшифрованный трафик можно отправлять на внешние системы в двух вариантах: L2 или L3.

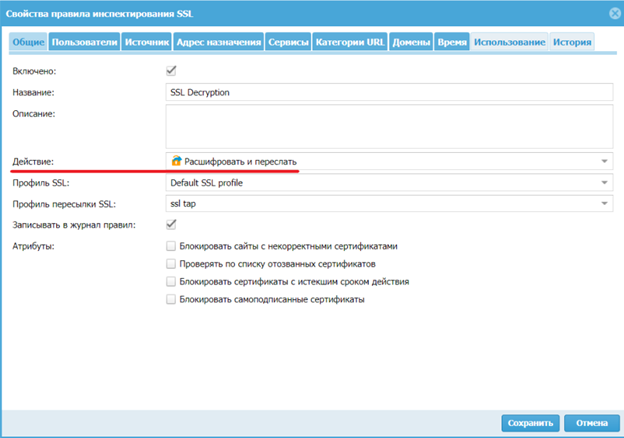

Предварительно настроив политики сети, далее переходим в раздел

«Библиотеки» → «Профили пересылки SSL» → «Создать правило»:

Далее в правиле инспектирования SSL выбираем «Расшифровывать и переслать»:

Теперь попробуем с пользовательского браузера перейти на сайт usergate.com, параллельно запустив Wireshark на машине, где мы должны получать расшифрованный трафик. Как видно, весь трафик мы получили.

Появилась возможность создания backup через веб-интерфейс устройства

Если в 6-й версии UserGate данный функционал отсутствовал на веб‑интерфейсе устройства и для создания backup требовалось проделать большое количество шагов, то теперь это можно сделать через веб‑интерфейс в разделе Device Management.

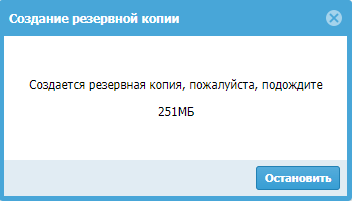

В 7-й версии через веб‑интерфейс устройства мы можем сделать бэкап системы. Для этого переходим в раздел «Управление устройством» и в поле «Управление резервным копированием» нажимаем «Создание резервной копии».

Для создания резервной копии остановка сервисов не требуется.

Для дальнейшей проверки внесем изменения в систему, например, добавим

DNS — 8.8.4.4 и загрузим бэкап файл.

При восстановлении резервной копии устройства требуется провести перезагрузку после выполнения процесса «Восстановление резервной копии».

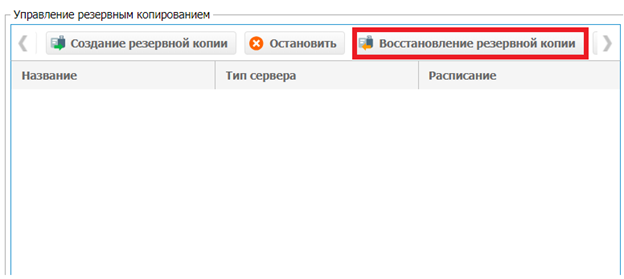

Переходим в поле «Управление устройством» → «Управление резервным копированием» и нажимаем на «Восстановление резервной копии».

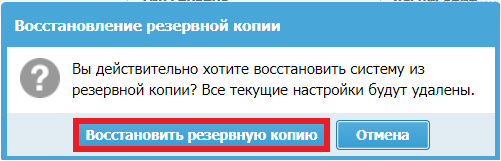

Нажимаем «Восстановить резервную копию»:

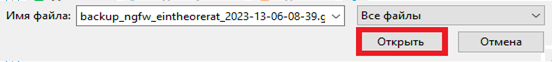

Выбираем файл, из которого будет восстанавливаться резервная копия.

После чего требуется перезагрузить устройство через веб-интерфейс и одновременно с этим открываем CLI устройства.

После перезагрузки устройства нам будет предложено восстановить систему из бэкапа, нажимаем – «Yes»:

Начнется процесс восстановления системы из бэкапа:

Файл из бекапа успешно восстановлен:

Проверим, что при восстановлении бэкапа DNS-запись, а именно 8.8.4.4, созданная после создания резервной копии, была удалена.

Заключение

В этом посте я постарался рассмотреть часть изменений UserGate (UG OS v7.0), в которой производитель порадовал нас новыми функциями:

новый интерфейс CLI (Command Line Interface), позволяет произвести полную настройку всех функций межсетевого экрана, для расширения гибкости и возможностей контроля над конфигурируемым оборудованием различным группам пользователей: администраторам систем, инженерам по информационной безопасности;

поддержка протокола LLDP, который позволит администраторам и сетевым инженерам упростить задачи управления сетью, а также инженерам по информационной безопасности при анализе сетевой инфраструктуры для получения информации о соседний устройствах и определения потенциальных уязвимостей или несанкционированного доступа к сети;

возможность инспекции GRE, GTP‑U и IPSec‑незашифрованных туннелей, которая позволит обеспечить безопасность (обнаружение и предотвращение потенциальных угроз, таких как вредоносные программы, атаки на сетевые протоколы и попытки несанкционированного доступа); контроль и мониторинг трафика, проходящего через эти туннели для отслеживания сетевой активности, анализа и регистрации данных о соединениях и их параметрах, а также для выполнения различных политик безопасности;

сбор статистики по срабатыванию правил межсетевого экрана для оценки эффективности его правил, обнаружение атак и инцидентов безопасности, соответствие требованиям безопасности и регламентам (PCI DSS).

Также в ходе тестирования, в том числе на аппаратной платформе, были обнаружены определенные ошибки и недочеты, которые мы передали вендору для исправления, а именно:

при создании двух статических маршрутов в одну сеть назначения, а затем удалении одного из них, оба маршрута удаляются;

при создании сценария, в поле «Проверка состояния» проверка по IP‑адресу выдает ошибку, которая решается через добавление произвольной строчки поле «FQDN запроса» и выборе метода DNS, после добавления строки метод проверки можно вернуть на исходный;

при настройке профиля безопасности VPN, в поле «Общий ключ» нельзя указать символ «\».

Кстати, важно помнить, что по рекомендации производителя обновление с более ранних версий (UG OS 5, 6) не предусмотрено. Для обновления вам необходимо произвести экспорт настроек на внешний носитель, далее установить UG OS 7, после чего импортировать ранее сохраненную конфигурацию и можно пользоваться новыми функциями.

И да, на всякий случай оставлю ссылку на полный патчноут: https://docs.usergate.com/243/#usergate-701-(build-701 826r-27 042 023).

Artem_Khromov

Спасибо за статью

Вообще часто выходят ошибки с работой UG? Тестировали ли аппаратную часть? Было бы неплохо статью про это, а то на Хабре только поверхностное сравнение отечественных МЭ, а прямо тестов нет

Kuro_KuroKy Автор

Рад, что статья вам понравилась. Ошибки выявляются довольно часто и обо всех, которые мы нашли, мы сообщаем разработчикам, чтобы их поскорее убрали. Аппаратную часть тоже тестировали, конкретно D200. Там нашлись свои нюансы, может когда-нибудь расскажу. Про будущие тесты, о чем было бы интереснее всего, помимо тестирования железа? Может есть конкретные вещи, которые хотелось бы проверить и конкретные устройства, которые интересуют?

Artem_Khromov

Как раз про нюансы и подводные камни нужно писать, 90% сообщества Хабра знает, как работает МЭ)))

Про устройства, тут уже субъективно, про отечественные разработки, так как моя компания попадает под законы использование исключительно отечественным железом. Но наша компания не одна такая, найдутся ещё читатели. Как раз D200 кластером собираемся купить