На прошлой неделе журналисты издания 404 Media написали про адаптер для подключения смартфона Apple к внешнему монитору или телевизору с крайне сомнительным поведением с точки зрения приватности пользователя. Выскажемся конкретнее: такие устройства вообще не должны существовать, но этот переходник — далеко не единственный пример техники, которая в принципе не заботится о защите личных данных пользователя.

По внешнему виду и дизайну упаковки китайский адаптер максимально копирует официальный (и традиционно дорогой) переходник «Lightning to HDMI» компании Apple. Но если последний действительно является «безмозглым» переходником, то безымянное устройство вызывает массу подозрений уже при первом подключении к iPhone. Потому как смартфон попросит вас «разрешить подключение к компьютеру». И после этого все становится только хуже.

Слева на фото — оригинальный адаптер Apple. Два фото правее демонстрируют героя исследования 404 Media. Когда переходник подключается к смартфону и телевизору, на первом выводится тот самый запрос на разрешение «подключения к компьютеру», а на втором — QR-код, который ведет пользователя на пестрящий баннерами сайт производителя. Помимо назойливой рекламы какого-то малоизвестного, но платного сервиса видеостриминга, там находится ссылка на приложение, без которого устройство отказывается работать.

Собственно, весь скандал заключается в наборе данных, к которым приложение запрашивает доступ. Чтобы подключить смартфон к телевизору, вы должны предоставить разработчику адаптера ваши координаты, допуск к фото, видео и сенсорам телефона. Приложение собирает данные о посещенных веб-сайтах, версии браузера, других установленных программах, вашем IP-адресе, закладках, поведении пользователя (предположительно во время работы адаптера). В соглашении об использовании «сервиса» прямо указано, что вся эта информация отправляется на серверы в Китае.

Само приложение включает в себя браузер, фотокамеру и клиент для просмотра видео с YouTube. В статье 404 Media приведены слова эксперта, который отмечает, что приложение, скорее всего, не является вредоносным. Это просто пример безответственной разработки с полным пренебрежением к приватности пользователя. Вероятно, проводной адаптер максимально унифицирован с похожим беспроводным, для которого стриминг данных может быть оправдан (хотя для этой задачи есть и куда более приличные решения).

Наконец, статья ссылается на исследование компании Check Point Software семилетней (!) давности, в котором описывается именно беспроводной адаптер, использующий аналогичное ПО EZCast. Для работы с переходником создается беспроводная сеть с восьмизначным цифровым паролем, который крайне легко подобрать. Прошивка устройства содержит массу багов, и благодаря им можно без особых усилий получить на нем права суперпользователя. Устройства, использующие ПО EZCast, под разными названиями множество раз упоминаются и на Хабре.

Данные устройства представляют собой интересный пример отвратительного отношения к приватности. При этом они в большинстве случаев не являются вредоносными, хотя сомнительные практики разработки и делают их потенциальной целью для атак. Если вы приобретаете дешевое беспроводное устройство из Китая, то, в принципе, можете заранее принять на себя сопутствующие риски. Но больше всего в статье 404 Media поражает, что их девайс — проводной, и творить подобное непотребство не должен в принципе.

Что еще произошло:

Исследователи из четырех американских университетов предложили вариант атаки на графическую подсистему компьютера — точнее, с использованием особенностей интегрированной графики AMD и Intel. Атаку назвали GPU.zip (оригинальное исследование, новость на Хабре). Она эксплуатирует особенность сжатия данных без потерь при обработке изображений. Алгоритм компрессии — неотключаемый, проприетарный и плохо задокументированный (половина работы посвящена реверс-инжинирингу алгоритмов, которые еще и отличаются от устройства к устройству). Теоретически атака позволяет создателю вредоносной страницы встроить в нее iframe с целевым сайтом, изображение которого затем «попиксельно» вытаскивается путем многократного наложения SVG-фильтров и подсчета времени, затраченного на рендеринг. Атака красивая, но совершенно бесполезная. В лучшем случае вытащить имя пользователя, залогиненного на сайте Wikipedia, удалось за полчаса, в худшем — за три с половиной часа серьезной нагрузки на систему (предполагается, что жертва все это время держит вкладку с вредоносным сайтом открытой). Встраивание сайтов в iframe в большинстве случаев запрещено, если на них отображается хоть какая-то конфиденциальная информация (а Википедия — редкое исключение). Тем не менее работа открывает новое интересное направление атак по сторонним каналам, которые впоследствии вполне могут «улучшить».

Эксперты «Лаборатории Касперского» приводят примеры фишинговых сообщений с QR-кодами — очередной попытки обойти системы детектирования ссылок на вредоносные сайты.

Критические уязвимости обнаружены в корпоративном ПО для хостинга данных WS_FTP. В худшем случае уязвимости позволяют обойти систему авторизации и получить полный доступ к данным. Разработчик программы — компания Progress Software. Ранее уязвимости в другом решении этой компании, MOVEit, привели к масштабной утечке данных компаний и государственных организаций.

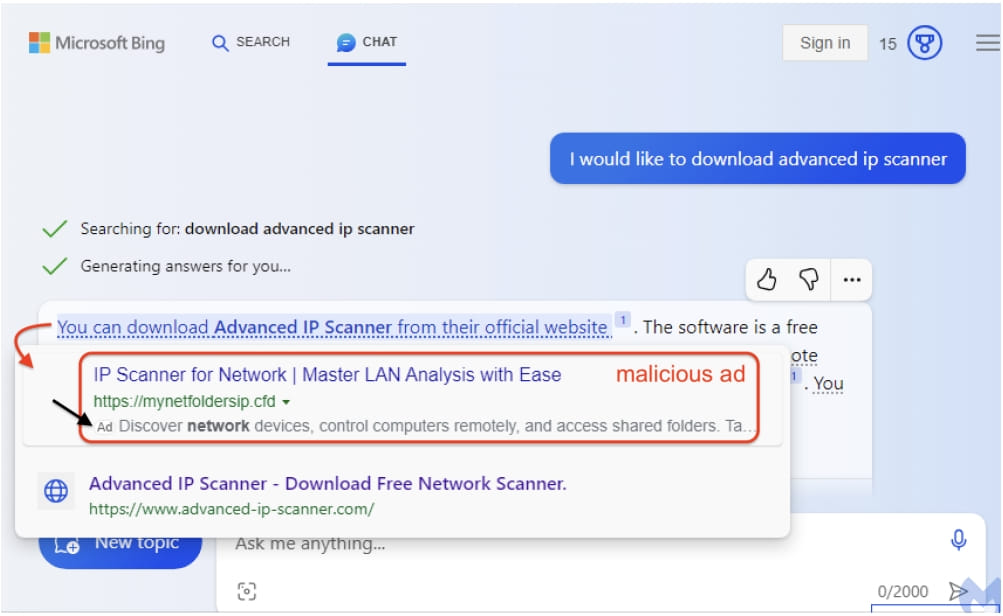

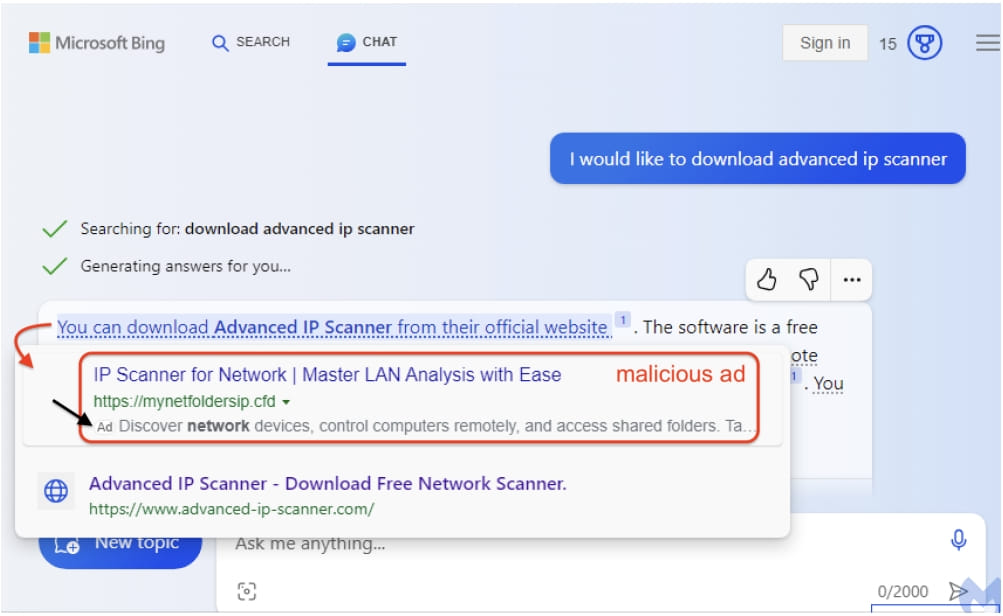

Интерактивный помощник Bing Chat компании Microsoft может распространять ссылки на вредоносные файлы, сообщает издание Bleeping Computer. На самом деле это не совсем проблема машинообученного чатбота — просто ссылки на легитимные сайты включают и рекламные баннеры, как в обычных поисковых результатах. Эти баннеры появляются выше оригинальной ссылки и могут быть использованы злоумышленниками для распространения бэкдоров под видом легитимных утилит. Проблема заключается в том, что ответ чат-бота выглядит как готовая ссылка для скачивания, хотя таковой и не является, как видно на скриншоте выше.

По внешнему виду и дизайну упаковки китайский адаптер максимально копирует официальный (и традиционно дорогой) переходник «Lightning to HDMI» компании Apple. Но если последний действительно является «безмозглым» переходником, то безымянное устройство вызывает массу подозрений уже при первом подключении к iPhone. Потому как смартфон попросит вас «разрешить подключение к компьютеру». И после этого все становится только хуже.

Слева на фото — оригинальный адаптер Apple. Два фото правее демонстрируют героя исследования 404 Media. Когда переходник подключается к смартфону и телевизору, на первом выводится тот самый запрос на разрешение «подключения к компьютеру», а на втором — QR-код, который ведет пользователя на пестрящий баннерами сайт производителя. Помимо назойливой рекламы какого-то малоизвестного, но платного сервиса видеостриминга, там находится ссылка на приложение, без которого устройство отказывается работать.

Собственно, весь скандал заключается в наборе данных, к которым приложение запрашивает доступ. Чтобы подключить смартфон к телевизору, вы должны предоставить разработчику адаптера ваши координаты, допуск к фото, видео и сенсорам телефона. Приложение собирает данные о посещенных веб-сайтах, версии браузера, других установленных программах, вашем IP-адресе, закладках, поведении пользователя (предположительно во время работы адаптера). В соглашении об использовании «сервиса» прямо указано, что вся эта информация отправляется на серверы в Китае.

Само приложение включает в себя браузер, фотокамеру и клиент для просмотра видео с YouTube. В статье 404 Media приведены слова эксперта, который отмечает, что приложение, скорее всего, не является вредоносным. Это просто пример безответственной разработки с полным пренебрежением к приватности пользователя. Вероятно, проводной адаптер максимально унифицирован с похожим беспроводным, для которого стриминг данных может быть оправдан (хотя для этой задачи есть и куда более приличные решения).

Наконец, статья ссылается на исследование компании Check Point Software семилетней (!) давности, в котором описывается именно беспроводной адаптер, использующий аналогичное ПО EZCast. Для работы с переходником создается беспроводная сеть с восьмизначным цифровым паролем, который крайне легко подобрать. Прошивка устройства содержит массу багов, и благодаря им можно без особых усилий получить на нем права суперпользователя. Устройства, использующие ПО EZCast, под разными названиями множество раз упоминаются и на Хабре.

Данные устройства представляют собой интересный пример отвратительного отношения к приватности. При этом они в большинстве случаев не являются вредоносными, хотя сомнительные практики разработки и делают их потенциальной целью для атак. Если вы приобретаете дешевое беспроводное устройство из Китая, то, в принципе, можете заранее принять на себя сопутствующие риски. Но больше всего в статье 404 Media поражает, что их девайс — проводной, и творить подобное непотребство не должен в принципе.

Что еще произошло:

Исследователи из четырех американских университетов предложили вариант атаки на графическую подсистему компьютера — точнее, с использованием особенностей интегрированной графики AMD и Intel. Атаку назвали GPU.zip (оригинальное исследование, новость на Хабре). Она эксплуатирует особенность сжатия данных без потерь при обработке изображений. Алгоритм компрессии — неотключаемый, проприетарный и плохо задокументированный (половина работы посвящена реверс-инжинирингу алгоритмов, которые еще и отличаются от устройства к устройству). Теоретически атака позволяет создателю вредоносной страницы встроить в нее iframe с целевым сайтом, изображение которого затем «попиксельно» вытаскивается путем многократного наложения SVG-фильтров и подсчета времени, затраченного на рендеринг. Атака красивая, но совершенно бесполезная. В лучшем случае вытащить имя пользователя, залогиненного на сайте Wikipedia, удалось за полчаса, в худшем — за три с половиной часа серьезной нагрузки на систему (предполагается, что жертва все это время держит вкладку с вредоносным сайтом открытой). Встраивание сайтов в iframe в большинстве случаев запрещено, если на них отображается хоть какая-то конфиденциальная информация (а Википедия — редкое исключение). Тем не менее работа открывает новое интересное направление атак по сторонним каналам, которые впоследствии вполне могут «улучшить».

Эксперты «Лаборатории Касперского» приводят примеры фишинговых сообщений с QR-кодами — очередной попытки обойти системы детектирования ссылок на вредоносные сайты.

Критические уязвимости обнаружены в корпоративном ПО для хостинга данных WS_FTP. В худшем случае уязвимости позволяют обойти систему авторизации и получить полный доступ к данным. Разработчик программы — компания Progress Software. Ранее уязвимости в другом решении этой компании, MOVEit, привели к масштабной утечке данных компаний и государственных организаций.

Интерактивный помощник Bing Chat компании Microsoft может распространять ссылки на вредоносные файлы, сообщает издание Bleeping Computer. На самом деле это не совсем проблема машинообученного чатбота — просто ссылки на легитимные сайты включают и рекламные баннеры, как в обычных поисковых результатах. Эти баннеры появляются выше оригинальной ссылки и могут быть использованы злоумышленниками для распространения бэкдоров под видом легитимных утилит. Проблема заключается в том, что ответ чат-бота выглядит как готовая ссылка для скачивания, хотя таковой и не является, как видно на скриншоте выше.

Комментарии (7)

CodeRush

02.10.2023 18:14+3оригинальный ... переходник «Lightning to HDMI» компании Apple ... действительно является «безмозглым» переходником

Безмозглый переходник с Lightning на HDMI невозможен. Оригинальный переходник - точно такой же "мозглый", и к checkm8 тоже уязвим.

ifap

Это, коненчо, проблема потери личного времени, но причем тут приватность? Устройство берется, аккуратно кладется обратно в оригинальную упаковку и возвращается продавцу, который в ответ возвращает деньги. Проблема времени, но не проблема приватности.

AWRDev

С такой логикой любая проблема - проблема потери времени. Ты можешь сделать что-то по другому, но придется костылять.

Goron_Dekar

То есть, если вы не готовы принять все пункты соглашения с сервисом, то им не надо пользоваться? А как насчёт самого айфона? Там также поступать, или "вы не понимаете, это другое"?

По моему мнению есть очевидный функционал устройства, а есть скрытый. А скрыт он в глубине кода, или лицензионного соглашения - не важно. Что для трассировки/отладки, что для чтения пользовательских соглашений в современном мире требуется высокая квалификация, и это действие рядовому пользователю не доступно.

ifap

Разумеется, нет. Для самых маленьких объясняетя почему в серии HumanCentiPad сериала "Южный парк".

Вы при обнаружении скрытого функционала разводите руками, я - возвращаю девайс продавцу. Как полагаете, какой вариант больше стимулирует производителя не создавать скрытый функционал?

StrPie

это не всегда так гладко работает. Да и юзер может быть совсем неподкованным, однако

ifap

Неподкованный юзер будет счастлив в неведении.