С проблемой DDoS так или иначе сталкивался всякий бизнес, имеющий корпоративный сайт или предоставляющий своим клиентам веб-сервисы. Поэтому мы в CloudMTS предлагаем защиту онлайн-сервисов в разных локациях: в нашем облаке или в чужом, на вашей инфраструктуре или в другом дата-центре.

DDoS-кампании становятся изощреннее с каждым днём. Только в октябре этого года был установлен очередной рекорд — в ходе атаки количество запросов ботнета достигло 398 млн в секунду, что в 7,5 раз превышает предыдущие пиковые показатели.

Превзойти достижение предшественников атакующие смогли за счет использования нового метода на основе быстрого сброса потоков HTTP/2 (HTTP/2 Rapid Reset). Также сегодня злоумышленники все чаще применяют машинное обучение, чтобы маскировать вредный трафик и обходить защиту. Вместе с этим они активнее наращивают численность ботнетов за счет эксплуатации уязвимостей популярных IoT-гаджетов.

Первые шаги в истории DDoS были не менее разнообразными, хотя и намного более примитивными. Рассказываем, когда происходили такие атаки.

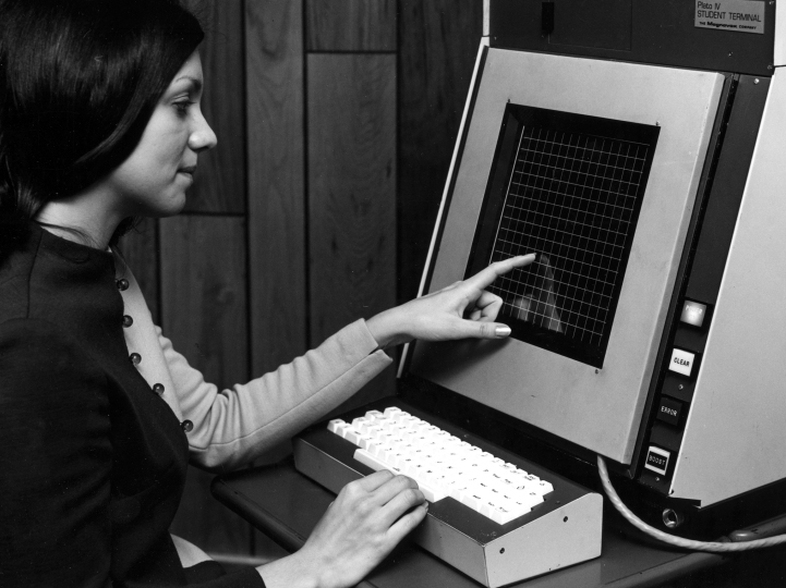

1974: первая DoS-атака

Один из первых кейсов состоялся в лаборатории Университета Иллинойса, когда студент вывел из строя c помощью простого скрипта 31 PLATO-терминал (Programmed Logic for Automated Teaching Operations — первая система электронного обучения, соединенная общей компьютерной сетью). Он распространял команду «ext», отвечавшую за подключение внешних устройств к терминалу. Если при обработке запроса они не были обнаружены, система зависала, и продолжить работу можно было только после перезагрузки.

Разработчики PLATO исправили ошибку в том же году. Есть мнение, что атаку нельзя считать dinial-of-service в силу природы PLATO-терминалов. Также похожие «уязвимости» к тому времени уже отмечали и для других систем.

1988: «червь Морриса»

Это — первый «сетевой червь», использовавший механизмы автоматического распространения. Его написал Роберт Моррис, аспирант Корнельского университета, отец которого в те времена был одним из главных научных сотрудников Национального центра компьютерной безопасности при АНБ.

Червь — как утверждал Роберт — был написан в исследовательских целях, но в силу слишком частой перезаписи собственной копии он достаточно быстро поразил несколько десятков тысяч узлов ARPANET’а и фактически спровоцировал «отказ в обслуживании» существенной части сети. Кстати, потенциальную отсылку к кейсу Роберта Морриса можно встретить в фильме «Хакеры» 1995 года.

1994: Кевин Митник

Целью для его атаки были наработки «белого» хакера и ИБ-консультанта Цутому Симомура (Tsutomu Shimomura). Митник искал решения, которые помогли бы ему осуществлять более эффективные и менее подверженные отслеживанию атаки с использованием мобильной связи и уязвимости в соответствующем ПО.

Атака Митника стала одним из классических примеров SYN-флуда. Сегодня его разбирают в лабораторных работах по информационной безопасности, а на GitHub можно найти код, воссоздающий ключевые особенности и механику атаки. Ее суть состояла в перегрузке доверенного сервера SYN-запросами и имитации его поведения для доступа к нужной системе. Так Митник смог заполучить решения Симомуры, однако последний оперативно включился в расследование ситуации и помог завершить его не в пользу Митника.

Инцидент подробно описал Симомура в книге 1996 года «Takedown: The Pursuit and Capture of Kevin Mitnick, America's Most Wanted Computer Outlaw - By the Man Who Did It», по которой сняли фильм, и, конечно же, Кевин Митник, но уже в 2003 году и со своей точки зрения в книге «The Art of Deception: Controlling the Human Element of Security».

Однако Митник был далеко не первым, кто применил метод SYN-флуда. Механику атаки (также в 1994-м) описали в книге «Firewalls and Internet Security: Repelling the Wily Hacker», но затем авторы попытались исключить подраздел из первого издания. Позже — в 1996-м — атаку разобрали в одном из старейших интернет-журналов по криптографии и хакингу Phrack, а код из статьи широко использовался злоумышленниками.

1995: Strano Network

Группа активистов, протестующих против многолетних и многочисленных ядерных испытаний на атолле Муруроа в южной части Тихого океана, атаковала сайты французских госучреждений, применив простейший метод «сетевой забастовки». Его концепцию сформулировал Томмазо Тоцци (Tommaso Tozzi), который фактически и спровоцировал действия группы.

Суть атаки заключалась в распространении сообщения с призывом посетить целевые сайты в определенный день и временной интервал. В итоге онлайн-забастовка длилась около часа и затронула порталы ряда министерств и правительственных агентств. Данный кейс можно считать одним из первых и наиболее заметных примеров неавтоматизированной DDoS-атаки.

1996: месть спамеров

Интернет-спам превратился в заметное и проблемное явление уже во второй половине 90-х, когда и были предприняты первые попытки борьбы с ним. Так, в 1996-м специалисты одного из старейших интернет-провайдеров Panix попытались внедрить у себя антиспам-систему, которая позволяла составлять «черные списки» адресов, откуда приходили спам-рассылки, и потенциально могла бы избавить от них ящики клиентов.

Через некоторое время после запуска решения — предположительно в качестве своеобразного ответа — злоумышленники обрушили на инфраструктуру провайдера SYN-флуд. Под ударом оказались почтовые и новостные серверы, а также системы, которые отвечали за клиентский доступ. Чтобы возобновить их работу, специалистам Panix понадобилось около 36 часов, и именно эту атаку приводят в числе одной из первых масштабных DDoS в истории. Кстати, в рамках месяца с момента атаки на Panix был представлен метод защиты — SYN cookies.

1998: smurf-атаки и не только

Следующим шагом в развитии DDoS стали смурф-атаки на основе ICMP-флуда. Первую утилиту для их осуществления в 1997 году написал Дэн Мощук (Dan Moschuk), и уже через год под такой атакой оказался Университет Миннесоты. Атака продолжалась около часа и отразилась на работе одного из крупнейших провайдеров штата, также обслуживавшего коммерческие предприятия.

Университет Миннесоты стал целью злоумышленников и в следующем году. Редакторы MIT Technology Review считают эту атаку первой масштабной DDoS с применением ботнета (из 114 компьютеров, зараженных вредоносом Trin00).

Что дальше

Следующим этапом эволюции DDoS стало развитие атак с амплификацией, а также новых методов, которыми начинали пользоваться злоумышленники. Вместе с этим шло совершенствование механизмов защиты и подходов к укреплению информационной безопасности ИТ-систем.

Расскажем о ключевых кейсах 2000-х и более современных способах осуществления атак, а еще — поговорим о новых исследованиях в этой области в одном из следующих материалов в нашем блоге.

vesowoma

хаброэффект ver. 0.9