Чтобы исключить несанкционированную эксплуатацию информационных ресурсов, каждой компании следует продумать и реализовать модель управления доступом. Нет универсального рецепта, какую именно использовать в том или ином случае – нужно опираться на тип и масштабность деятельности, количество сотрудников, требуемый уровень безопасности информационных объектов. Поэтому разберем все варианты моделей, их преимущества и минусы, инструменты для внедрения.

Что такое модель управления доступом?

Моделями называют системы распределения полномочий в информационной инфраструктуре компаний. Их ключевая задача – обеспечить необходимый уровень безопасности ресурсов и упростить контроль доступа. Рассмотрим четыре модели, уже показавшие свою эффективность для организаций в разных отраслях деятельности.

Мандатная модель управления доступом (Mandatory Access Control)

Классической мандатной моделью считается модель Белла-ЛаПадулы . Она базируется на правилах секретного документооборота, использующегося в правительственных учреждениях. В этой модели каждому объекту и субъекту (пользователю) системы назначается свой уровень допуска. Все возможные уровни допуска системы четко определены и упорядочены по возрастанию секретности. Действуют два основных правила:

Пользователь может читать только объекты с уровнем допуска не выше его собственного.

Пользователь может изменять только те объекты, уровень допуска которых не ниже его собственного.

Цель первого правила очевидна каждому, второе может вызвать недоумение. Смысл же его в том, чтобы воспрепятствовать пользователю с высоким уровнем доступа, даже случайно, раскрыть какие-то известные ему тайны.

Одной из проблем этой модели считается беспрепятственность обмена информацией между пользователями одного уровня, так как эти пользователи могут выполнять в организации разные функции, и то, что имеет право делать пользователь А, может быть запрещено для Б. Поэтому в практике мандатную модель обычно используют совместно с какой-нибудь другой.

Из этих двух правил можно вынести несколько интересных наблюдений, указывающих на проблемы, которые могут проявиться в процессе адаптации модели к реальному приложению:

Пользователи «снизу» могут попытаться передать информацию наверх, выложив ее на своем уровне. При этом они никогда не узнают, читал ли ее кто-либо «сверху» или нет, так как документ будет защищен от редактирования вышестоящими лицами.

Еще пользователи могут попробовать «закинуть» данные на уровень выше. В этом случае "верха" будут иметь возможность вставить в полученный документ свои комментарии, но отправитель об этом также не узнает. Вообще, о существовании верхних уровней он может узнать только из документации к системе.

У пользователей с высоким уровнем допуска нет никаких возможностей коммуникации с нижними уровнями. Возможно, наверху сидят очень умные люди, советы которых были бы просто бесценны, но мы об этом никогда не узнаем.

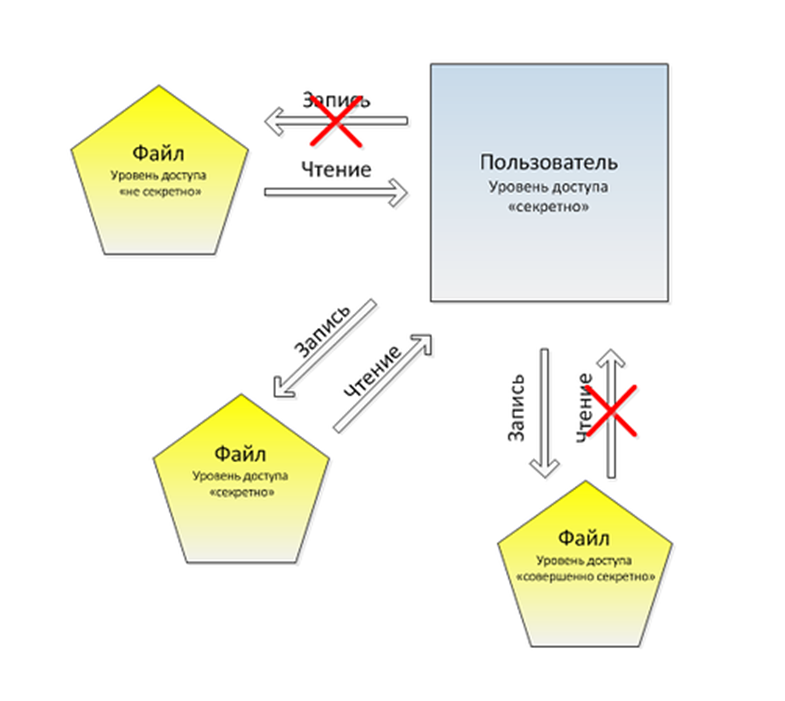

В основе мандатного управления доступом лежит мандатная модель безопасности Белла–ЛаПадулы. Эта модель основывается на правилах секретного документооборота применяемых во многих странах. В отличие от дискреционного управления, в котором пользователям непосредственно прописываются права на чтение, запись и выполнение, в мандатной модели управление доступом происходит неявным образом. Всем пользователям (субъектам) и файлам (объектам) назначаются уровни доступа. Например, «секретно», «совершенно секретно». Пример иерархии уровней доступа:

Уровни доступа упорядочиваются по доминированию одного уровня над другим. Затем доступ к защищённым файлам осуществляется по двум простым правилам:

Пользователь имеет право читать только те документы, уровень безопасности которых не превышает его собственный уровень безопасности. Это правило обеспечивает защиту информации, обрабатываемой более высокоуровневыми пользователями, от доступа со стороны низкоуровневых пользователей.

Пользователь имеет право заносить информацию только в те документы, уровень безопасности которых не ниже его собственного уровня безопасности. Это правило предотвращает нарушение режима доступа со стороны высокоуровневых участников процесса обработки информации к низкоуровневым пользователям. Проиллюстрируем оба правила рисунком:

На рисунке изображены отношения пользователя с уровнем «секретно» с субъектами в трехуровневой мандатной модели. Причем, «совершенно секретно» > «секретно» > «не секретно».

Вывод по мандатной модели

В рамках мандатной модели нельзя превышать назначенный уровень доступа. Если по каким-то причинам это необходимо, администраторы или владельцы систем создают для пользователей новые профили под актуальную метку ресурса.

Такая схема легко реализуется, но не обладает достаточной гибкостью для внедрения в инфраструктуру крупных организаций. Она предназначена скорее для государственных учреждений и компаний, которым требуется повышенный уровень безопасности.

Дискреционная модель

Разновидность управления безопасным доступом, называемая дискреционным управлением доступом (DAC), разрешает или запрещает доступ к элементу на основе политики, установленной группой владельцев и/или субъектами объекта. Элементы управления для подхода DAC определяются идентификацией пользователя. Используя учетные данные, указанные при входе в систему, такие как имя пользователя и пароль. DAC необязательны, поскольку субъект (владелец) имеет право предоставлять другим пользователям доступ к аутентифицированным объектам или информации. Другими словами, владелец контролирует права доступа к объекту.

Эти системы предлагают наибольшее количество разрешений и наиболее настраиваемые по сравнению с другими типами контроля доступа. Однако из-за их огромной гибкости они не самые безопасные. Причина этого в том, что один человек имеет полный контроль над системой. И они могут предлагать доступ людям, которым не должны. Кроме того, системы DAC обеспечивают контроль владельцам бизнеса, а не экспертам по безопасности. Что выше прав доступа и разрешений для пользователей. Они также должны быть в курсе лучших практик и рекомендаций по обеспечению безопасности.

Ниже приведены некоторые преимущества использования ЦАП:

Удобство для пользователя: Пользовательский интерфейс прост в использовании и эксплуатации, и этот метод делает обработку данных и привилегий относительно простой.

Трансформируемость: этот элемент управления предлагает наибольшее количество разрешений и самый простой способ предоставления доступа другим, как уже упоминалось.

Почти никакого обслуживания: поскольку эти системы не требуют постоянного ремонта и обслуживания, требуется меньше администрирования для их управления.

Ниже приведены некоторые недостатки использования дискреционного контроля доступа:

Менее достоверные: Поскольку доступ может быть легко передан от одного человека к другому, а информация может просочиться за пределы компании, DAC — не самое безопасное решение.

Сложно контролировать поток данных: Поскольку DAC децентрализован, трудно контролировать поток данных и права доступа. Единственный способ добиться этого — использовать ACL (список управления доступом). Однако это возможно только в случае малого бизнеса с несколькими сотрудниками.

Вывод по дискреционной модели

Таким образом, лучшими приложениями для этого инструмента являются предприятия, где не требуется высокий уровень безопасности. А также места, которые требуют наибольшей гибкости и полезности. Типичные варианты использования включают школы, коучинговые центры, малый бизнес, стартапы и малый бизнес.

Ролевая система (Role Based Access Control)

Управление доступом на основе ролей (role-based access control или RBAC) - это метод ограничения доступа к сети на основе ролей отдельных пользователей в рамках предприятия. RBAC позволяет сотрудникам иметь права доступа только к той информации, которая им необходима для работы, и не позволяет им получать доступ к информации, которая у ним не относится.

Роль сотрудника в организации определяет разрешения, которые ему предоставляются, и гарантирует, что сотрудники более низкого уровня не смогут получить доступ к конфиденциальной информации или выполнить задачи высокого уровня.

В модели данных, использующей контроль доступа на основе ролей, роли основаны на нескольких факторах, включая авторизацию, ответственность и профессиональную компетентность. Таким образом, компании могут указать, является ли человек конечным пользователем, администратором или специализированным пользователем. Кроме того, доступ к ресурсам может быть ограничен конкретными задачами, такими как возможность просмотра, создания или изменения файлов.

Ограничение доступа к сети важно для организаций, в штате которых много работников, а также для тех, кто нанимает подрядчиков или разрешает доступ к ресурсам третьим лицам, таким как клиенты и поставщики, что затрудняет эффективный мониторинг доступа к сети. Компании, применяющие RBAC, могут лучше защитить свои конфиденциальные данные и критически важные приложения.

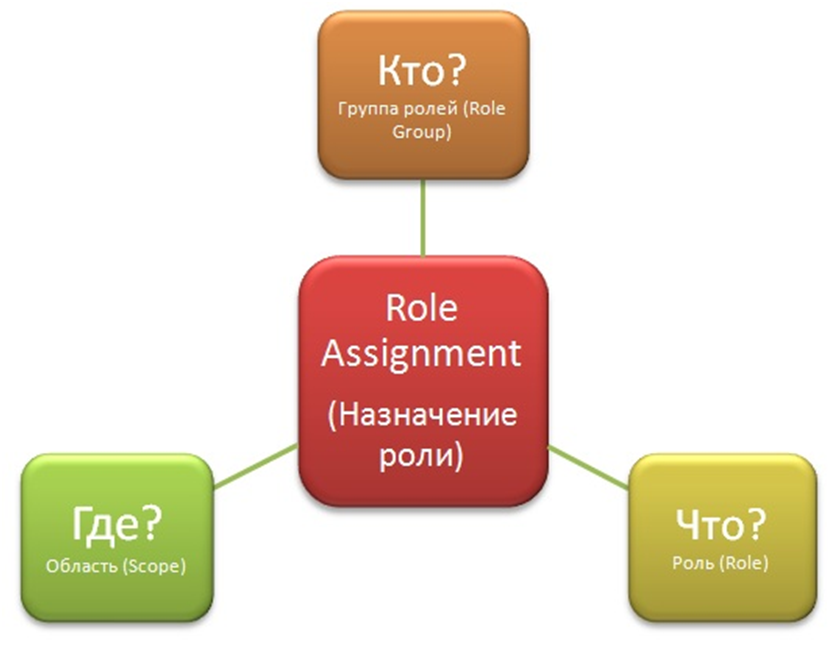

Принцип работы RBAC:

Ответ на вопрос «Что?» должен подразумевать под собой те действия, которыми вы хотите наделить пользователя, т.е. Что он должен иметь право делать. Для ответа на этот вопрос существуют роли (Roles).

«Кто?» данный угол треугольника RBAC подразумевает под собой ответ на вопрос Кто?. Т.е. кто именно может выполнять обозначенные в вопросе «Что?» действия.

Следующим вопросов, на который вы должны ответить – это вопрос «Где?». Т.е. на какие объекты вы планируете давать разрешения?

Вывод по RBAC

Организациям стоит использовать RBAC для грубого контроля доступа, такого как предоставление всем подрядчикам доступа к корпоративной электронной почте. С другой стороны, компании должны использовать ABAC для детального контроля доступа или если им необходимо принимать решения при определенных условиях, например, предоставлять сотрудникам доступ к определенным ресурсам только в том случае, если они работают в конкретном офисе и решают особый тип задачи.

Такая модель доступа подходит для среднего и крупного бизнеса в любой сфере деятельности. Она позволяет обеспечить прозрачность управления, максимально исключить риски назначения избыточных полномочий, снизить нагрузку на специалистов IT-отдела, упростить порядок выдачи прав.

Разграничение доступа на основе атрибутов (Attribute-Based Access Control, ABAC)

Речь идет про модель управления доступом, которая функционирует на основе использования атрибутов, то есть правил, связанных с объектом, субъектом, окружением и рассматриваемых в определенный момент времени. Проверка соответствия требованиям происходит на момент проверки прав, подвергается сравнению с известными значениями. Такая модель управления позволяет организовать мандатное и избирательное управление доступом. ABAC считается гибким решением ввиду множества возможных комбинаций вариантов для исполнения разных политик.

Система ABAC использует механизм авторизации, который связан с выполнением комплекса мероприятий, направленных на оценку представленных атрибутов. Атрибуты могут затрагивать объект и субъект доступа, связанные с ними операции, окружение среды. В отличие от ролевой модели здесь часто используются сложные наборы правил, при проверке которых происходит оценка большого количества атрибутов. За счет определения согласованных атрибутов субъектов и объектов посредством политик ABAC модель упрощает процесс управления списками доступа, группами пользователей.

Атрибуты правомерно сравнивать со статическими величинами между собой. Управление доступом на основе атрибутов позволяет использовать политики контроля доступа, которые содержат конкретные атрибуты, позаимствованные из различных информационных систем. С их помощью происходит авторизация и достигается соответствие требованиям, гибкость внедрения модели в уже присутствующую инфраструктуру.

Для реализации модели Attribute-based access control на практике может использоваться стандарт XACML. Стандарт предлагает схему управления доступом, в которой присутствуют три основных компонента:

Правило. Включает такие позиции как цель, эффект, условия, обязательства, рекомендации. Правила носят запрещающий или разрешающий характер.

Политики. Объединяют вместе разные правила. Могут формировать единое бизнес-правило. Политики состоят из правил, цели, алгоритма комбинации правил, обязательств, рекомендаций. Результатом использования политик становится одно конкретное значение, например, разрешить или запретить.

Набор политик. Объединяют разные группы политик в единое целое, чтобы проводить быструю фильтрацию используя общее назначение, которое задается через цель. Набор политик включает цель, политики, алгоритм комбинации политик, обязательства, рекомендации.

Стандарт XACML превращает бизнес-правила в компоненты, которые становятся понятными для системы безопасности.

Вывод по ABAC

ABAC система, несмотря на проигрыш по популярности ролевой модели, встречается в IT-сфере и разнообразных бизнес-системах. Так, например, ее используют в крупных IT-компаниях, когда встает вопрос о проектировании персональных систем безопасности, где счет персонала идет на тысячи сотрудников, а количество привилегий в два-три раза больше количества персонала. С помощью ABAC становится возможным обеспечить достаточно большое число динамических запросов на доступ и реализовать интеграцию компонентов в единую управляемую систему.

В мировой практике примеры применения ABAC встречаются среди множества коммерческих организаций: банки, биржи, агентства. Также примеры использования Attribute-based access control не редкость и среди государственных структур: министерства финансов и экономики, инспекции, налоговые ведомства. Система ABAC нашла свое применение при работе с облачными сервисами и предоставлением услуг на уровне облачных инфраструктур при вычислительных процессах. Кроме вышеперечисленных сфер, атрибутная модель оправдана при защите Big Data, и включена в ряд известных фреймворков.

Заключение

При выборе модели информационной безопасности, необходимо опираться на размер организации, то-есть количество сотрудников, а также нужно учесть деятельность организации и какая информация будет ограничена. Мандатная модель предназначена для государственных учреждений и компаний, которым требуется повышенный уровень безопасности, но не обладает достаточной гибкостью для внедрения в инфраструктуру крупных организаций. Дискреционная модель подойдёт там, где не требуется высокий уровень безопасности. Типичные варианты использования включают школы, коучинговые центры, малый бизнес, стартапы и малый бизнес. Модель RBAC подходит для среднего и крупного бизнеса в любой сфере деятельности, потому что позволяет обеспечить прозрачность управления, максимально исключить риски назначения избыточных полномочий. Систему ABAC использую в крупных IT-компаниях, при проектировании систем безопасности, с большим количеством сотрудников и запросов.

Комментарии (18)

andrettv

17.12.2023 11:04ЦАП, конечно, тоже DAC. Казалось бы, причем тут цифро-аналоговое преобразование…

Arendentum

17.12.2023 11:04А какие примеры по данным моделям можно привести? Является ли отдельно взятая операционная система моделью управления доступом, например, ОС Windows или Astra Linux? Или моделью будет являться только совокупность нескольких составляющих: специализированное ПО, аппаратное оборудование, ОС и т.п.?

Borman_Borka Автор

17.12.2023 11:04Я бы не рассматривал операционную систему как модель управления доступом, они просто реализованы там, то-есть встроены в ОС. Например в Windows реализована дискреционная модель:

В Linux для каждого файла устанавливаются разрешения доступа для трех категорий субъектов: владелец файла, члены той же группы, что и владелец, и все остальные пользователи. Для каждой из этих категорий устанавливаются права на чтение (r), запись (w) и выполнение (x). Набор прав доступа объекта может быть представлен в виде символьной строки. Например, запись «rwxr-xr--» означает, что владелец файла может делать с ним все, что угодно; члены его группы могут читать и исполнять файл, но не могут записывать, а прочим пользователям доступно только чтение.

А по вопросу о том, что модель это совокупность аппаратного оборудования, ОС и ПО, модель эта система, она может быть встроена уже куда-то, как в Windows или Linux, либо её необходимо внедрять, тогда на помощь приходят инструменты для реализации какой-нибудь модели информационной безопасности. Одним из таких инструментов является Solar inRights, в котором можно реализовать все модели описанные в статье.

Надеюсь, ответил на вопрос:)

Arendentum

17.12.2023 11:04Спасибо за подробный ответ. Да, немного прояснилась ситуация с моделями. Получается, что в Windows встроена дискреционная модель, а в Линуксе есть и мандатная модель, и дискреционная.

wermillionn

17.12.2023 11:04Можно ли говорить про модели информационной безопасности, что одна лучше другой?

Borman_Borka Автор

17.12.2023 11:04Нет, каждая модель по-разному подходит для той или иной деятельности организации. Например:

Мандатная модель, не обладает достаточной гибкостью для крупных компаний. Она предназначена скорее для государственных учреждений и компаний, которым требуется повышенный уровень безопасности. Дискреционная модель походит для предприятий, где не требуется высокий уровень безопасности. А также места, которые требуют наибольшей гибкости и полезности. Типичные варианты использования включают школы, коучинговые центры, малый бизнес, стартапы и малый бизнес.

Обо всём этом говорится в статье, в выводах по каждой модели и в заключении.

pdevyanin

17.12.2023 11:04К сожалению, статья по своему содержанию была бы актуальна четверть века назад. С той поры наука, технологии, практика и нормативная база в предметной области моделирования управления доступом шагнули далеко вперед.

Статья содержит массу научных, технических и терминологический ошибок и неточностей. Например:

• не «модель информационной безопасности», а «формальная модель управления доступом» (см. ГОСТ Р 59453.1-2021);

• «Моделями называют системы распределения полномочий в информационной инфраструктуре компаний» – ошибочное определение, модель не система, а «формальная модель управления доступом – математическое или формализованное (машиночитаемое, пригодное для автоматизированной обработки) описание средства защиты информации и компонентов среды его функционирования, предоставление доступов между которыми регламентируется политиками управления доступом, реализуемыми этим средством защиты информации», т.е. данное автором определение больше соответствует термину «политика управления доступом»;

• не «уровень допуска», а «уровень доступа», при этом объектам назначаются «уровни конфиденциальности»;

• «Одной из проблем этой модели считается беспрепятственность обмена информацией между пользователями одного уровня» – ошибочное суждение, классическая модель Белла-ЛаПадулы включает дискреционное управление доступом (в ней есть матрица доступов и ds-свойство безопасности);

• «У пользователей с высоким уровнем допуска нет никаких возможностей коммуникации с нижними уровнями. Возможно, наверху сидят очень умные люди, советы которых были бы просто бесценны, но мы об этом никогда не узнаем» – это не проблема систем с мандатным управлением доступом, такого вида суждения не состоятельны;

• «(DAC), разрешает или запрещает доступ к элементу на основе политики, установленной группой владельцев и/или субъектами объекта» - при реализации дискреционного управления доступом наличие владельца у каждого объекта не обязательно;

• «RBAC позволяет сотрудникам иметь права доступа только к той информации, которая им необходима для работы, и не позволяет им получать доступ к информации, которая у ним не относится» – ошибочное суждение, суть ролевого управления доступом – получение субъектами прав доступа к объектам только через роли, и все;

• «Роль сотрудника в организации определяет разрешения, которые ему предоставляются, и гарантирует, что сотрудники более низкого уровня не смогут получить доступ к конфиденциальной информации или выполнить задачи высокого уровня» – ошибочное суждение, ролевое управление доступом непосредственно не связано с защитой информации различных уровней конфиденциальности (мандатным управлением доступом);

• Формально соответствующей атрибутивному управлению доступом (ABAC) можно считать любую модель. При этом автор упускает из виду основной недостаток ABAC – отсутствие возможности в общем случае строгого доказательства безопасности системы, т. е. получения доверия к ней. Таким образом, ABAC при всей его гибкости можно использовать только в «бытовых» целях, в этом смысле оно ничем не лучше дискреционного управления доступом.Также рекомендации статьи полностью игнорируют требования отечественных регуляторов, например, «Требования по безопасности информации к операционным системам» ФСТЭК России (https://fstec.ru/dokumenty/vse-dokumenty/spetsialnye-normativnye-dokumenty/trebovaniya-po-bezopasnosti-informatsii-utverzhdeny-prikazom-fstek-rossii-ot-14-aprelya-2023-g-n-64?ysclid=lqbzah5ahx83092092).

Вывод. Для погружения в проблематику моделирования управления доступом и применения соответствующих формальных моделей рекомендую использовать профильную литературу, а также примеры успешного использования формальных моделей в практике разработки и эксплуатации отечественных средств защиты информации (например, в ОС Astra Linux Special Edition):

• https://docs.cntd.ru/document/1200179191?ysclid=lqbysxrpsi185680278;

• http://www.techbook.ru/book.php?id_book=1137;

• https://www.techbook.ru/book.php?id_book=1247;

• https://habr.com/ru/companies/astralinux/articles/670060/.

dasmarodeur

17.12.2023 11:04Статья написана, грубо говоря, для чайников это должно быть очевидно. В самой статье указан средний уровень сложности. В статье предполагалось, что каждая модель по-разному подходит для деятельностей различных организаций. Выписывать про ГОСТы надо на научных конференциях, а не в чате в интернете.

dasmarodeur

17.12.2023 11:04⡌⠔⢂⠡⠂⢅⠢⠁⠆⢡⠂⠅⠢⢁⠆⠡⠂⢅⠢⠁⠆⢡⠂⠅⠢⢁⠆⠡⠂⢅⠢⠁⠆⢡⠂⠅⠢⢁⠆⠡⠂⢅⠂ ⡌⢂⠌⠤⠉⢄⢂⠉⠄⠃⢌⡈⡁⠆⡈⠆⡉⠀⣀⠉⡄⠃⢌⡈⡁⠆⡈⠆⡉⠄⣂⠉⡄⠃⢌⡈⡁⠆⡈⠆⡉⠄⢊ ⡜⠠⡈⠤⠈⢄⠂⠰⢈⠡⢂⠐⡐⠄⡐⠤⢁⠒⠠⠌⠀⠑⡠⢐⣡⣮⡴⣶⡷⠶⢆⣌⠄⠱⡀⠰⠐⡈⠔⢠⠡⠘⠠ ⢆⠡⠐⢂⡉⠤⠘⣀⠂⢡⠂⡁⠆⡘⢀⠒⡈⠄⢁⠈⠀⢀⢱⣾⠟⡥⢺⠋⡐⠡⢊⢻⣧⠡⠐⣁⠊⡐⠌⠄⣂⠉⠔ ⠎⡠⠉⠤⠐⢂⠡⠄⢊⠄⢂⠡⢂⠡⠌⡐⡈⠄⠄⠂⡀⣴⠟⡠⢋⣐⡁⢂⠡⡑⡌⢆⣻⡇⠡⠄⢂⠡⠌⢂⠄⢊⡐ ⠣⠄⢃⢂⠉⠄⠒⡈⢄⠊⢄⠡⢂⠂⣈⠐⠄⡁⠀⠂⢤⣏⣔⡡⢺⣿⣿⣦⡁⠒⡌⢂⣿⡃⢡⠘⠠⠡⠘⡠⠌⢂⡐ ⠣⠌⢂⠄⠃⠤⠑⡈⠄⢊⠄⠐⠠⠒⠠⠌⢂⠀⠀⠠⢸⣿⡟⣡⢻⡧⣿⠏⠿⣧⢀⠃⢾⡟⠠⣈⠡⠌⢡⠐⡈⠤⠐ ⠣⠌⠂⡄⠘⡠⢁⢂⡉⠤⠘⢠⠁⡌⠡⠐⠠⠀⠄⢀⣿⡿⡜⢤⢻⡗⣿⢎⡱⠐⡌⢼⣿⡇⢡⢀⠒⡈⢄⢂⠡⢂⠡ ⢣⢈⠡⠄⢃⡐⠌⢠⠐⢂⡉⠄⠒⢀⠡⢉⡀⠰⠀⢦⣿⢳⡉⢆⣹⣯⣿⠎⡴⠑⣬⢻⣿⡄⣁⠂⢂⠡⢂⠂⣂⠡⢂ ⡃⠄⠒⡈⠤⠐⡨⠄⠊⡄⠰⢈⠡⢂⠰⠀⠄⠑⡈⢾⣿⢣⠜⢠⠚⡧⣿⠑⠤⢉⠴⣻⣿⣧⠠⠘⡠⢁⢂⠡⠄⠒⡠ ⡱⢈⠡⠐⠂⠥⠐⣈⠡⠄⠃⡄⢃⡐⢂⠉⠤⠀⡈⢺⣿⢡⠊⡄⡉⣿⠠⠘⡀⠎⡰⢹⣿⡷⢀⢃⡐⠂⠌⡐⣈⠡⠐ ⡅⢂⠌⢡⠐⢂⠁⠄⠒⣈⠡⠐⢂⠰⠀⠌⠄⢀⠐⣺⣧⢣⠑⡄⡐⣿⠰⢁⠒⢠⠑⣣⣿⣿⢂⠂⠤⢉⠰⠐⡀⠆⠡ ⡜⠠⣈⠂⠌⢂⠒⡈⠡⠄⢂⡉⠄⣂⠈⠤⠈⡀⢈⣼⡧⣃⠎⡐⠰⠀⡅⠢⠘⡀⠎⡔⣿⣿⠎⣀⠃⡐⢂⠡⠒⡈⠡ ⢆⠡⢠⠘⣈⠐⢂⠡⠡⠘⡠⠐⠌⠠⠘⠠⠠⠀⠀⢺⣷⡱⢊⡔⠡⢡⢀⠃⡁⠆⡑⢬⣹⣿⡒⠄⡘⠠⠌⡠⠑⣀⠃ ⠎⡐⠄⠒⢀⠘⡀⠆⠡⡑⠠⠑⡈⢄⠑⠀⡄⠀⠀⢹⣿⡜⡥⢂⠱⢀⠢⠘⡀⠆⠡⢆⣻⣿⡱⡈⠤⠑⡠⢁⠒⠠⠌ ⢣⠐⣈⠡⢂⢂⠡⠌⢠⢀⠃⡡⠌⡀⠎⠡⢀⠀⢈⠢⣹⣷⡱⣉⢆⠡⢂⠡⠒⣈⠑⢮⡹⣿⡱⢠⠁⠆⣁⠢⠌⢡⠈ ⡃⠔⡀⢒⠠⢂⠂⡈⢄⠢⠘⡀⠆⢁⠘⠠⠀⠐⠀⠆⣉⣿⡷⣭⣆⢇⠢⡁⠒⢠⢉⠶⣹⢿⣇⠣⠌⡐⠠⢂⠘⡠⠌ ⡑⢂⠁⠆⢂⡁⠆⠌⡠⠂⠅⠒⡈⠤⢈⡁⠆⠡⢰⣵⣾⠿⣟⠳⡝⢮⡑⠤⠉⡄⢊⠵⣋⠾⣟⡄⠃⠌⣁⠢⠁⡔⠠ ⡱⠈⢌⡐⠡⠐⠨⠄⢡⠘⡈⠔⡁⠂⢁⠰⣈⣶⡿⢫⠅⡋⠔⡩⢘⠢⣼⣶⠡⢀⠃⠎⣍⠳⣝⣮⠁⠎⣀⠢⠡⣀⠃ ⠥⠘⢠⠀⣁⠐⢂⡈⠀⠆⣁⠒⡈⠔⡁⢆⣿⢏⠒⡡⢈⠄⢣⣐⣣⣾⠛⡀⠆⣁⠊⠔⣈⠱⣊⢽⣎⠒⢄⠂⡡⠄⠌ ⡃⠅⡂⠡⠄⠊⡀⡐⢉⠰⢀⠂⣈⠰⢈⣾⡟⡄⢃⡐⠂⡜⡰⢾⡟⡡⢊⠐⡰⠀⠜⣀⠂⠱⣈⢾⣿⡉⠆⠌⡐⠨⠐ ⡑⢂⠡⠡⡈⠅⡐⡈⠔⠂⡌⢐⠠⠂⡅⢻⡇⠜⡠⢀⠣⡐⡹⢆⡳⢄⠡⠒⠠⢉⡐⠠⠌⣁⠲⣼⣿⢋⠔⡁⠢⢁⠅ ⡑⢂⠡⢂⠠⠘⢠⠐⠌⠐⢠⠁⢢⠡⠘⡄⠻⣆⡁⠢⠐⡡⢘⢣⡓⢎⠢⣉⠰⠁⡄⢣⡘⢤⣳⣿⠋⡌⢂⠌⣁⠢⢈ ⣑⠂⣁⠢⢀⠊⡄⡘⠠⡉⢄⡘⠀⠆⢡⠈⡑⡘⠻⠇⢥⡴⣥⢦⡽⠾⠳⠆⢢⠙⡬⡷⠾⠟⠋⠤⠑⢠⠊⡐⡀⠆⠡

Borman_Borka Автор

17.12.2023 11:04Огромное спасибо Вам за помощь. Благодарю за Ваши усилия и потраченное время. Приятно, что мою статью прочитал такой известный человек!

andrettv

17.12.2023 11:04Как уже писал выше, судя по DAC=ЦАП - это похоже на машинный перевод, но если так, почему нет ссылки на первоисточник?..

Borman_Borka Автор

17.12.2023 11:04В разных литературах, статьях модель называют DAC или ЦАП, поэтому решил добавить в статью оба названия.

czechentropy

Еще в .10-х годах столетия внутренние информационные системы были в значительной степени открытыми. Сейчас широко распространено шифрование трафика внутри организаций, что сказывается на пропускной способности и увеличивает расходы. И не только на оборудование, но и на персонал. И расходы эти будут только увеличиваться

Shaman_RSHU

В реальности обычно слышишь "Мы защищены, мы внутри контура" :)