Специалисты компании FireEye опубликовали данные о бутките под названием BOOTRASH, который используется кибергруппой с названием FIN1. FIN1 прибегает к использованию различного вредоносного ПО под общим названием Nemesis для компрометации банков и платежных терминалов. FireEye указывает, что кибергруппа использует механизм заражения системы на уровне секторов жесткого диска, компрометируя известную структуру Volume Boot Record (VBR), в которой расположены структуры данных файловой системы и код загрузчика.

Так называемая платформа злоумышленников Nemesis включает в себя набор различных файлов и инструментов, включая кейлоггер, инструменты передачи файлов, захвата скриншотов и управления работающими процессами. Все эти инструменты используются злоумышленниками для кражи финансовой информации у банков и платежных терминалов.

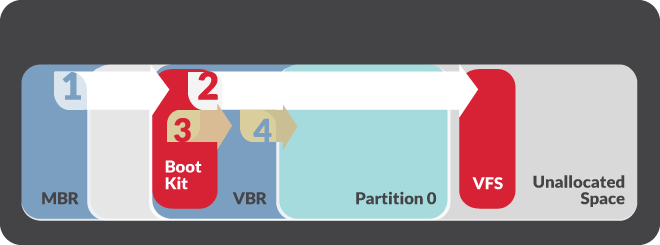

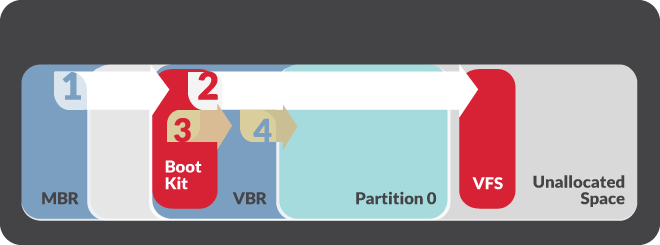

Рис. Процесс загрузки ОС в скомпрометированной BOOTRASH системе (hijack the system boot process). Часть вредоносного кода раннего этапа загрузки располагается в собственной файловой системе вредоносного ПО под названием Virtual File System (VFS), которая расположена за данными тома.

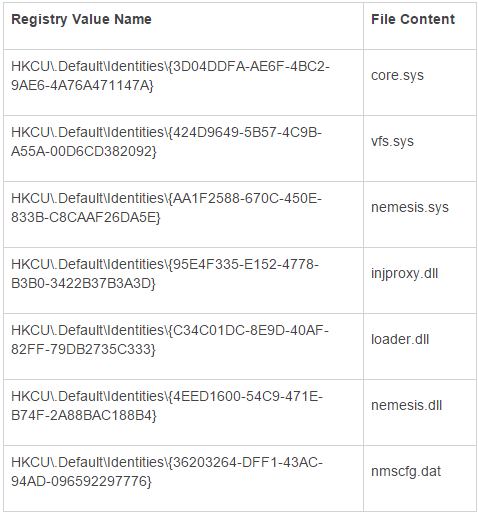

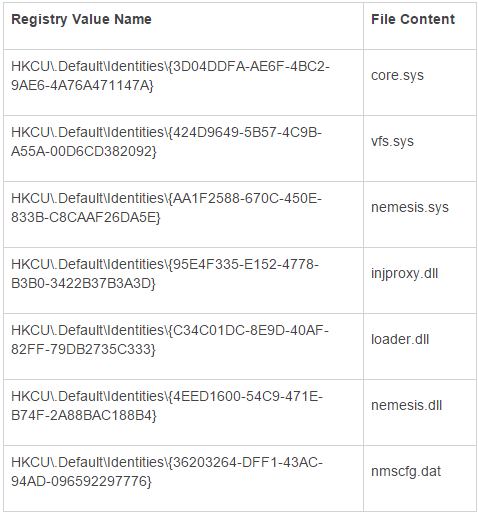

Для хранения файлов Nemesis, BOOTRASH использует свободное пространство между разделами диска для организации своей файловой системы. В остальном, поведение BOOTRASH мало чем отличается от обычных буткитов, о которых мы писали ранее. В файловой системе буткита хранятся такие важные файлы, необходимые для его функционирования, как vbr.bin, vbs.bin, а также bootldr.sys. Прочие исполняемые и data файлы могут храниться как в VFS, так и в качестве бинарных данных в разделе реестра HKCU\.Default\Identities. Ниже в таблице указаны такие компоненты.

Хранение файлов вредоносной программы в секторах жесткого диска и организация собственной файловой системы представляет собой хороший метод сокрытия своего присутствия как для глаз пользователя, так и по отношению к AV-сканерам и security-продуктам, которые специализируются на анализе файловых систем. Тем не менее, большинство таких продуктов на сегодняшний день умеют сканировать на присутствие вредоносного кода как MBR, так и VBR, восстанавливая в этих критических секторах необходимый bootstrap-код или код загрузчика. Потеряв свой код в этих важных секторах, буткит лишается возможности выполнения дальнейших операций, включая, активацию полезной нагрузки, что является плохой новостью для злоумышленников.

Дроппер BOOTRASH имеет следующий идентификатор MD5: 372f1e4d2d5108bbffc750bb0909fc49.

Так называемая платформа злоумышленников Nemesis включает в себя набор различных файлов и инструментов, включая кейлоггер, инструменты передачи файлов, захвата скриншотов и управления работающими процессами. Все эти инструменты используются злоумышленниками для кражи финансовой информации у банков и платежных терминалов.

Рис. Процесс загрузки ОС в скомпрометированной BOOTRASH системе (hijack the system boot process). Часть вредоносного кода раннего этапа загрузки располагается в собственной файловой системе вредоносного ПО под названием Virtual File System (VFS), которая расположена за данными тома.

Для хранения файлов Nemesis, BOOTRASH использует свободное пространство между разделами диска для организации своей файловой системы. В остальном, поведение BOOTRASH мало чем отличается от обычных буткитов, о которых мы писали ранее. В файловой системе буткита хранятся такие важные файлы, необходимые для его функционирования, как vbr.bin, vbs.bin, а также bootldr.sys. Прочие исполняемые и data файлы могут храниться как в VFS, так и в качестве бинарных данных в разделе реестра HKCU\.Default\Identities. Ниже в таблице указаны такие компоненты.

Хранение файлов вредоносной программы в секторах жесткого диска и организация собственной файловой системы представляет собой хороший метод сокрытия своего присутствия как для глаз пользователя, так и по отношению к AV-сканерам и security-продуктам, которые специализируются на анализе файловых систем. Тем не менее, большинство таких продуктов на сегодняшний день умеют сканировать на присутствие вредоносного кода как MBR, так и VBR, восстанавливая в этих критических секторах необходимый bootstrap-код или код загрузчика. Потеряв свой код в этих важных секторах, буткит лишается возможности выполнения дальнейших операций, включая, активацию полезной нагрузки, что является плохой новостью для злоумышленников.

Дроппер BOOTRASH имеет следующий идентификатор MD5: 372f1e4d2d5108bbffc750bb0909fc49.