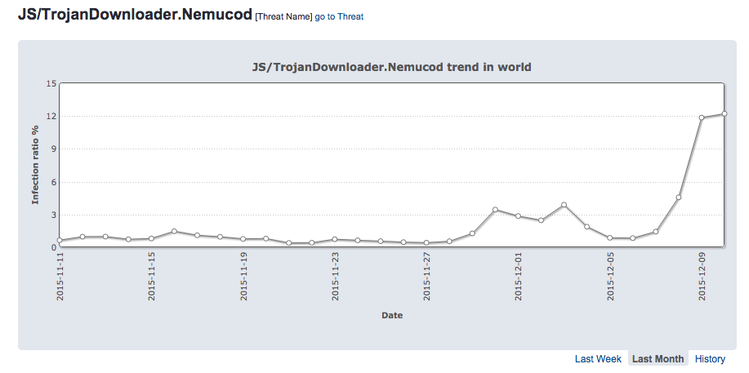

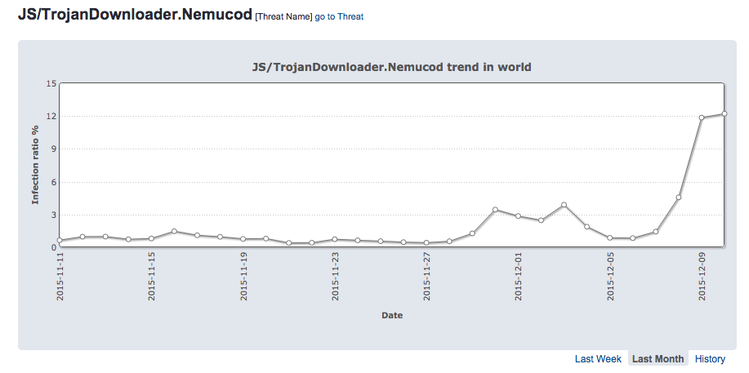

Время от времени, различные кампании по распространению вредоносных программ достигают достаточно высокого уровня активности в одной или нескольких странах в течение нескольких дней. В такие дни, те пользователи, которые не защищают свой компьютер должным образом становятся особенно уязвимыми. Мы наблюдали один из подобных сценариев на прошлой неделе, когда был зафиксирован огромный рост количества обнаружений трояна Nemucod.

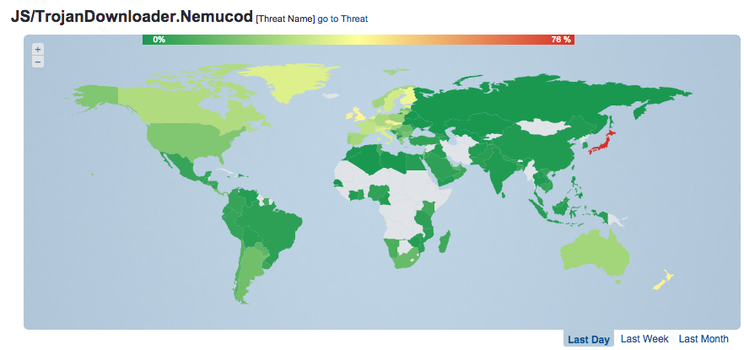

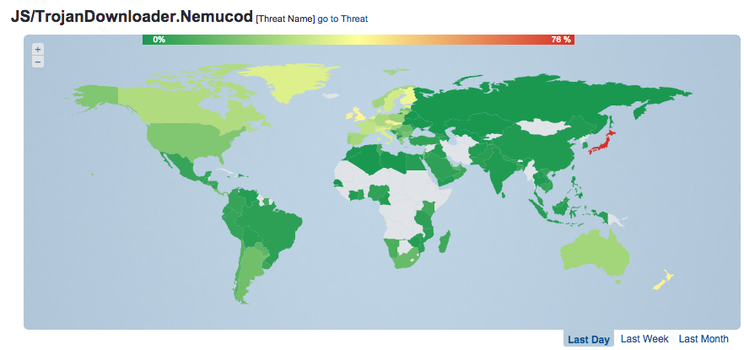

Nemucod обычно используется злоумышленниками как загрузчик или даунлоадер для загрузки других вредоносных программ на компьютер пользователя и их последующей установки. Количество обнаружений было очень высоким как в отдельных странах, так и по миру в целом. Это указывает на то, что вредоносная кампания не была нацелена на конкретную страну, а использовалась для заражения максимального количества пользователей в разных странах мира.

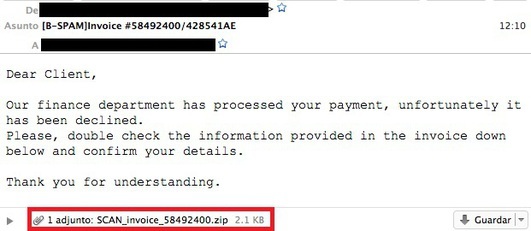

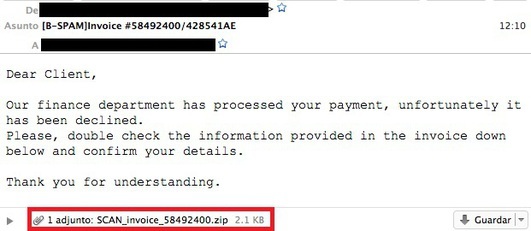

Как и в случае со многими другими вредоносными кампаниями, которые мы недавно анализировали, в нашем случае с Nemucod, атакующие использовали сообщение электронной почты в качестве вектора атаки на пользователей. Сообщение является замаскированным под счет-фактуру и убеждает пользователя открыть прикрепленный к письму ZIP-архив. В качестве отправителя письма указывается адрес электронной почты уже скомпрометированного пользователя, таким образом чем больше пользователей в последующем будет скомпрометировано, тем больше злоумышленники будут пополнять свой список потенциально возможных отправителей.

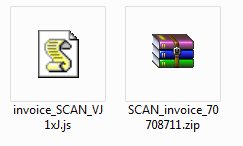

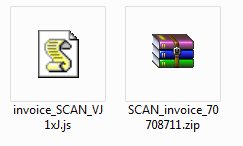

В отличие от других кампаний по распространению вредоносного ПО, в этом случае внутри архива содержится не исполняемый файл, а файл Javascript. Такой тип файлов может использоваться злоумышленниками для обхода различных почтовых сканеров и заражения максимально возможного количества пользователей.

В любом случае, вредоносный файл Javascript является таким же опасным для пользователя как и EXE, в случае его исполнения. Код Javascript файла содержит несколько особенностей. Одна из них заключается в том, что большинство используемых там переменных имеют произвольные имена. Мы также обнаружили в коде скрипта два массива, которые могут представлять из себя обфусцированные IP- или веб-адреса, используемые злоумышленниками для распространения вредоносной программы.

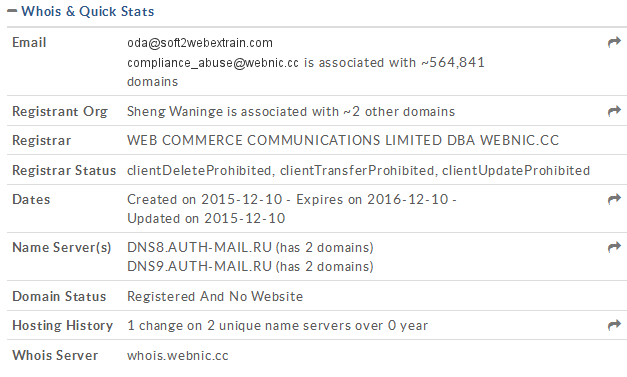

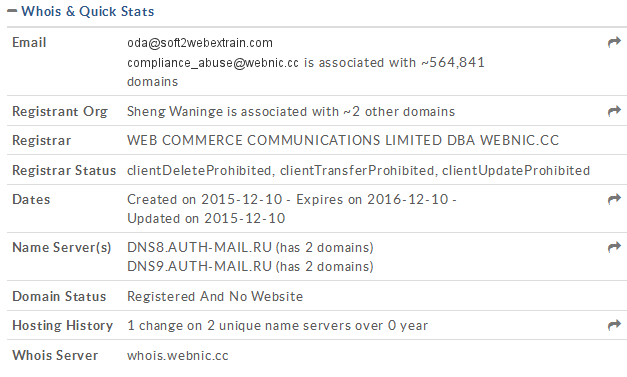

В коде скрипта мы обнаружили два домена, которые использовались злоумышленниками для распространения новых вариантов вымогателя Teslacrypt (обнаруживается AV-продуктами ESET как Win32/Filecoder.EM). Один из доменов принадлежит скомпрометированному немецкому веб-сайту, а другой, согласно данным whois, был создан недавно.

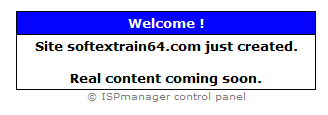

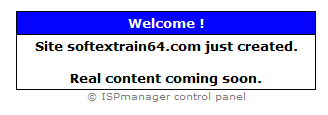

На самом деле, этот ресурс не содержит никакой информации и содержит предупреждение об этом, так как веб-сайт находится на стадии создания. Мы не можем сказать с уверенностью, был ли адрес ресурса создан специально для распространения угрозы, но дата регистрации самого домена является в этом случае подозрительной.

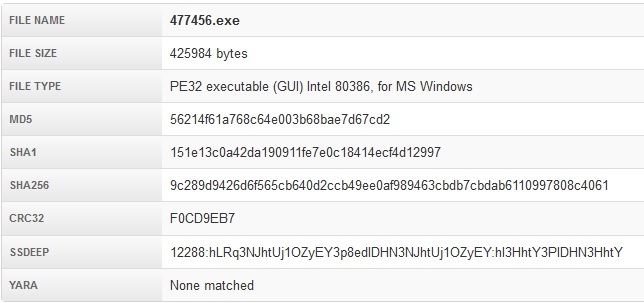

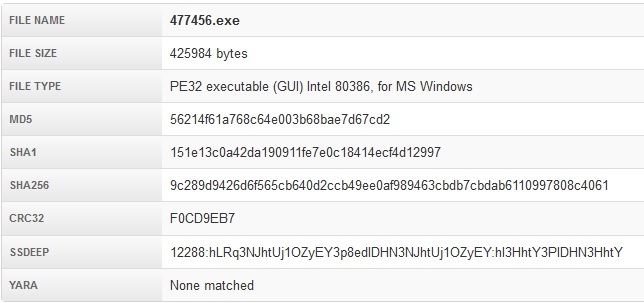

Как мы уже указывали, одна из загружаемых Nemucod в систему вредоносных программ представляла из себя модификацию вымогателя Teslacrypt. Название исполняемого файла вредоносной программы содержало цифры.

В случае запуска файла на исполнение жертвой, вымогатель начинает процесс шифрования некоторых типов файлов, которые обычно используются для хранения изображений, видео и документов. Далее вредоносная программа инциирует загрузку в веб-браузер следующей веб-страницы с информацией о шифровании.

Вымогатель генерирует текстовый файл в каждой директории, которая содержит зашифрованные файлы. В нем находятся те же инструкции по восстановлению доступа к файлам, как и на упоминавшейся веб-странице, хотя и с некоторыми неточностями. Например, текст на веб-странице указывает, что вымогатель использует алгоритм шифрования RSA-2048, в то время как в текстовом документе указано использование RSA-4096.

Такое поведение вредоносной программы можно объяснить использованием шаблона поведения других семейств вымогателей, таких как Cryptowall. В любом случае, несмотря на используемый алгоритм шифрования, в большинстве случаев зашифрованные файлы не могут быть полностью восстановлены в исходное состояние, поэтому жертва теряет доступ к своим данным.

Кампания по распространению вредоносной программы представляет интерес, поскольку частота ее обнаружения на компьютерах пользователей была очень высока. Мы наблюдали пиковые значения ее активности на уровне более 10% в глобальном масштабе, но это значение было еще больше для некоторых стран. В некоторых странах Европы, был зафиксирован уровень обнаружения более 20%, например, 23% в Испании и 30% в Италии.

В других регионах, таких как Северная Америка и Южная Америка был зафиксирован более низкий коэффициент обнаружения, но все равно больше чем обычно (около 14% в Аргентине или 15% в США и Канаде).

Самый высокий уровень распространения угрозы был зафиксирован в Японии. За более чем два дня количество обнаружений Nemucod достигло более 75% от общего числа обнаружений всех вредоносных программ для этой страны. Пока остается открытым вопрос, почему количество обнаружений для этой страны оказалось столь высоким, подобный всплеск активности Nemucod мы не наблюдали в течение очень долгого времени.

Заключение

Эта вредоносная кампания не затронула такое значительное количество пользователей как предыдущие, но высокий уровень обнаружения вредоносной программы в течение нескольких дней показывает нам, что, подобные высокие результаты вредоносной активности могут быть достигнуты за счет рассылки большого количества фишинговых сообщений электронной почты.

Тот факт, что число пострадавших пользователей не было столь большим, как в случае предыдущих кампаний по распространению вымогателей, несмотря на повышенное количество обнаружений, является хорошей новостью. Это означает, что пользователи используют специальные меры защиты, которые способны обнаруживать новые угрозы, также это может означать тот факт, что пользователи не запускают на исполнение файлы, пришедшие во вложениях в подозрительных сообщениях электронной почты.

Тем не менее, мы все еще можем улучшить наши меры безопасности для противодействия действиям вымогателей. Одной из таких мер является поддержка в актуальном состоянии резервной копии всех важных данных. В дальнейшем, эта копия может использоваться для их восстановления.

Nemucod обычно используется злоумышленниками как загрузчик или даунлоадер для загрузки других вредоносных программ на компьютер пользователя и их последующей установки. Количество обнаружений было очень высоким как в отдельных странах, так и по миру в целом. Это указывает на то, что вредоносная кампания не была нацелена на конкретную страну, а использовалась для заражения максимального количества пользователей в разных странах мира.

Как и в случае со многими другими вредоносными кампаниями, которые мы недавно анализировали, в нашем случае с Nemucod, атакующие использовали сообщение электронной почты в качестве вектора атаки на пользователей. Сообщение является замаскированным под счет-фактуру и убеждает пользователя открыть прикрепленный к письму ZIP-архив. В качестве отправителя письма указывается адрес электронной почты уже скомпрометированного пользователя, таким образом чем больше пользователей в последующем будет скомпрометировано, тем больше злоумышленники будут пополнять свой список потенциально возможных отправителей.

В отличие от других кампаний по распространению вредоносного ПО, в этом случае внутри архива содержится не исполняемый файл, а файл Javascript. Такой тип файлов может использоваться злоумышленниками для обхода различных почтовых сканеров и заражения максимально возможного количества пользователей.

В любом случае, вредоносный файл Javascript является таким же опасным для пользователя как и EXE, в случае его исполнения. Код Javascript файла содержит несколько особенностей. Одна из них заключается в том, что большинство используемых там переменных имеют произвольные имена. Мы также обнаружили в коде скрипта два массива, которые могут представлять из себя обфусцированные IP- или веб-адреса, используемые злоумышленниками для распространения вредоносной программы.

В коде скрипта мы обнаружили два домена, которые использовались злоумышленниками для распространения новых вариантов вымогателя Teslacrypt (обнаруживается AV-продуктами ESET как Win32/Filecoder.EM). Один из доменов принадлежит скомпрометированному немецкому веб-сайту, а другой, согласно данным whois, был создан недавно.

На самом деле, этот ресурс не содержит никакой информации и содержит предупреждение об этом, так как веб-сайт находится на стадии создания. Мы не можем сказать с уверенностью, был ли адрес ресурса создан специально для распространения угрозы, но дата регистрации самого домена является в этом случае подозрительной.

Как мы уже указывали, одна из загружаемых Nemucod в систему вредоносных программ представляла из себя модификацию вымогателя Teslacrypt. Название исполняемого файла вредоносной программы содержало цифры.

В случае запуска файла на исполнение жертвой, вымогатель начинает процесс шифрования некоторых типов файлов, которые обычно используются для хранения изображений, видео и документов. Далее вредоносная программа инциирует загрузку в веб-браузер следующей веб-страницы с информацией о шифровании.

Вымогатель генерирует текстовый файл в каждой директории, которая содержит зашифрованные файлы. В нем находятся те же инструкции по восстановлению доступа к файлам, как и на упоминавшейся веб-странице, хотя и с некоторыми неточностями. Например, текст на веб-странице указывает, что вымогатель использует алгоритм шифрования RSA-2048, в то время как в текстовом документе указано использование RSA-4096.

Такое поведение вредоносной программы можно объяснить использованием шаблона поведения других семейств вымогателей, таких как Cryptowall. В любом случае, несмотря на используемый алгоритм шифрования, в большинстве случаев зашифрованные файлы не могут быть полностью восстановлены в исходное состояние, поэтому жертва теряет доступ к своим данным.

Кампания по распространению вредоносной программы представляет интерес, поскольку частота ее обнаружения на компьютерах пользователей была очень высока. Мы наблюдали пиковые значения ее активности на уровне более 10% в глобальном масштабе, но это значение было еще больше для некоторых стран. В некоторых странах Европы, был зафиксирован уровень обнаружения более 20%, например, 23% в Испании и 30% в Италии.

В других регионах, таких как Северная Америка и Южная Америка был зафиксирован более низкий коэффициент обнаружения, но все равно больше чем обычно (около 14% в Аргентине или 15% в США и Канаде).

Самый высокий уровень распространения угрозы был зафиксирован в Японии. За более чем два дня количество обнаружений Nemucod достигло более 75% от общего числа обнаружений всех вредоносных программ для этой страны. Пока остается открытым вопрос, почему количество обнаружений для этой страны оказалось столь высоким, подобный всплеск активности Nemucod мы не наблюдали в течение очень долгого времени.

Заключение

Эта вредоносная кампания не затронула такое значительное количество пользователей как предыдущие, но высокий уровень обнаружения вредоносной программы в течение нескольких дней показывает нам, что, подобные высокие результаты вредоносной активности могут быть достигнуты за счет рассылки большого количества фишинговых сообщений электронной почты.

Тот факт, что число пострадавших пользователей не было столь большим, как в случае предыдущих кампаний по распространению вымогателей, несмотря на повышенное количество обнаружений, является хорошей новостью. Это означает, что пользователи используют специальные меры защиты, которые способны обнаруживать новые угрозы, также это может означать тот факт, что пользователи не запускают на исполнение файлы, пришедшие во вложениях в подозрительных сообщениях электронной почты.

Тем не менее, мы все еще можем улучшить наши меры безопасности для противодействия действиям вымогателей. Одной из таких мер является поддержка в актуальном состоянии резервной копии всех важных данных. В дальнейшем, эта копия может использоваться для их восстановления.

Комментарии (2)

lleo_aha

19.12.2015 09:32Мы также обнаружили в коде скрипта два массива, которые могут представлять из себя обфусцированные IP- или веб-адреса, используемые злоумышленниками для распространения вредоносной программы

Вы серьёзно? Вся эта портянка функций в итоге скармливает эти «два массива которые могут представлять собой блаблабла» в функцию-распаковщик и в eval. На JS в основном не пишу, но 5ти минут хватило чтобы понять как оно работает и на распакованный код посмотреть. А у вас тут целая статья на тему «счас мы вам расскажем про очередную угрозу». Стыдно как то, чтоли

BiTHacK

Наткнулся на софт, защищающий от шифровальщиков практически гарантированно. Попробовал поюзать. Надо, конечно, привыкать и немножко настроить, но использовать вполне можно. В том числе и вместе с антивирусом, который у нас NOD32. До 31 декабря раздают годовую лицензию для домашнего компа бесплатно: http://beta.re-hips.com. Списались с ними. Сейчас у себя тестируем их корпоративную версию с централизованным управлением через Active Directory. Пока всё вполне устраивает.