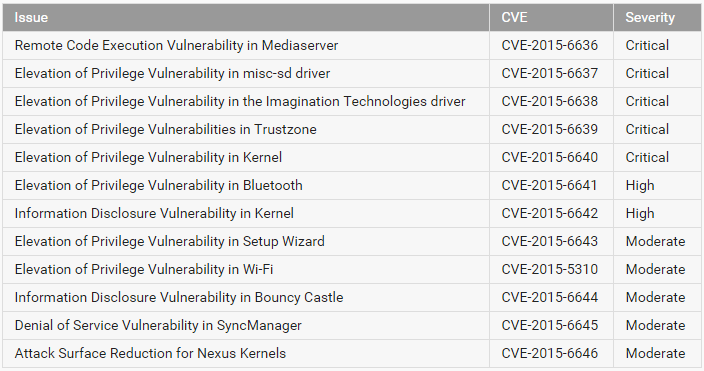

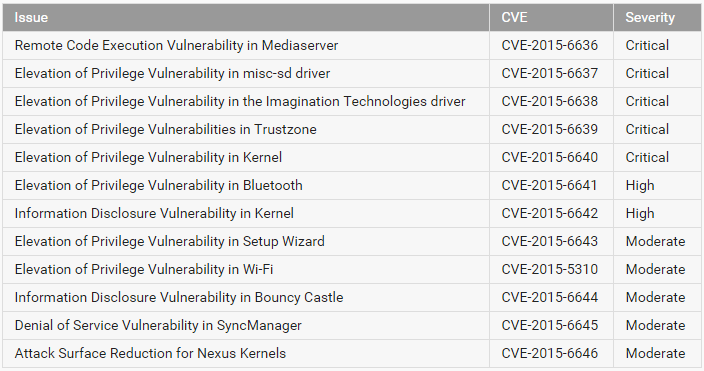

Google выпустила обновление безопасности для Android Nexus Security Bulletin — January 2016, которое закрывает 12 уязвимостей в этой мобильной ОС. Одна из исправленных уязвимостей CVE-2015-6636 (Remote Code Execution Vulnerability in Mediaserver) относится к типу Remote Code Execution (RCE) и позволяет злоумышленникам удаленно исполнить код с повышенными привилегиями в Android с использованием вредоносного мультимедийного файла. Для доставки этого файла может быть использовано MMS-сообщение или фишинговый веб-ресурс для браузера. Еще четыре критические уязвимости относятся к типу Elevation of Privilege (EoP) и позволяют атакующим повысить привилегии своего кода в системе до уровня ядра ОС.

Другие две уязвимости относятся к типу High, одна из них CVE-2015-6641 в компоненте Bluetooth позволяет атакующему подключиться по беспроводному подключению к устройству и получить доступ к личной информации пользователя. Другая уязвимость CVE-2015-6642 типа Information Disclosure в ядре позволяет обойти встроенные механизмы безопасности Android и получить повышенные привилегии в системе.

Обновление исправляет критические EoP уязвимости в драйверах компаний MediaTek (misc-sd драйвер) и Imagination Technologies, а также в ядре и приложении Widevine QSEE TrustZone. Уязвимости во всех этих компонентах позволяют атакующим получить в системе наивысшие права. Оставшиеся уязвимости относятся к типу Moderate. Это указывает на то, что злоумышленник не сможет нанести с помощью них существенного вреда устройству пользователя.

Google также снабдила Android 6 новой функцией безопасности под названием Attack Surface Reduction for Nexus Kernels. Вышедшее обновление удаляет из ОС механизм межпроцессного взаимодействия под названием SysV IPC, который, по утверждению Google, используется в своих целях вредоносными приложениями и не добавляет существенных функций ОС. Его поддержка также несовместима с обеспечением жизненного цикла прочих приложений Android, а также большим количеством потребляемых ресурсов ядра.

be secure.

Другие две уязвимости относятся к типу High, одна из них CVE-2015-6641 в компоненте Bluetooth позволяет атакующему подключиться по беспроводному подключению к устройству и получить доступ к личной информации пользователя. Другая уязвимость CVE-2015-6642 типа Information Disclosure в ядре позволяет обойти встроенные механизмы безопасности Android и получить повышенные привилегии в системе.

Обновление исправляет критические EoP уязвимости в драйверах компаний MediaTek (misc-sd драйвер) и Imagination Technologies, а также в ядре и приложении Widevine QSEE TrustZone. Уязвимости во всех этих компонентах позволяют атакующим получить в системе наивысшие права. Оставшиеся уязвимости относятся к типу Moderate. Это указывает на то, что злоумышленник не сможет нанести с помощью них существенного вреда устройству пользователя.

Google также снабдила Android 6 новой функцией безопасности под названием Attack Surface Reduction for Nexus Kernels. Вышедшее обновление удаляет из ОС механизм межпроцессного взаимодействия под названием SysV IPC, который, по утверждению Google, используется в своих целях вредоносными приложениями и не добавляет существенных функций ОС. Его поддержка также несовместима с обеспечением жизненного цикла прочих приложений Android, а также большим количеством потребляемых ресурсов ядра.

be secure.

alexxprg

Не очень радует, что в любом linux-дистрибутиве я всегда могу получить обновления безопасности сразу же и автоматически, а обновления безопасности в android получить официальным путём либо невозможно в принципе, либо через полгода-год, вместе с апдейтом прошивки (что сейчас случается всё реже, проще же новые модели выпускать, чем старые поддерживать).

Revertis

Скорее не «проще», а «выгоднее». Я всё мечтаю, чтобы какой-то производитель взялся и выпустил хоть одну модель телефона, с платными обновлениями, но пожизненными (или лет на 10 хотя бы).

valera5505

Проблема не в андроиде, а в вендорах. На нексусах, которые поддерживает гугл, обновления приходят в течение двух недель после выхода.

IRainman

В нексусах тоже проблема, смотрите сами как странно получается: Cyanogenmod поддерживал Galaxy Nexus, выпуская прошивки до 4.4.4, последняя, вместе со всеми фиксами была в июне 2015 г. Фактически поддерживает и сейчас ибо ночные сборки с фиксами внутри самого мода выходят до сих пор. В тоже время Google официально похоронил аппарат на 4.3 (даже не на 4.3.1), хотя на 4.4 с ART он стал работать сильно дольше и отзывчивее.

Также абсолютно никак не решается до конца проблема Android с файлами часовых зон, которые не обновляются вообще с 2008 г, а все обновления можно установить только через сторонние костыли, при этом костыли работают только до версии 4.3.x, а в более старших нужно ещё патчить библиотеку и это не работает почти ни у кого, просто окирпичивая устройство.

Вообще, например, я сейчас могу нормально пользоваться своим планшетом только благодаря Cyanogenmod и Xposed-framework с кучей костылей и даже патчами безопасности, там 4.3.1. К сожалению на 4.4, да и вообще на ART, Xposed-framework до сих пор не работает, а потому на смартфоне приходится «страдать». И, опять же, отсутствие обновлений безопасности ОС на других устройствах это косяк исключительно Google и они до сих пор, по прошествии уже многих лет, так и не сделали нормального механизма для этого.