Неделя с лишним рабочим днем выдалась насыщенной и сбалансированной. События вокруг спора между Apple и американскими госорганами в лице ФБР и Минюста продолжают развиваться, но уже сейчас ясно, что они серьезно повлияют на развитие индустрии безопасности в части защиты личной информации. В отличие от этой чисто политической истории, критическая уязвимость в библиотеке glibc представляет собой новость абсолютно техническую, но, прямо или косвенно, тоже затрагивает всех.

Неделя с лишним рабочим днем выдалась насыщенной и сбалансированной. События вокруг спора между Apple и американскими госорганами в лице ФБР и Минюста продолжают развиваться, но уже сейчас ясно, что они серьезно повлияют на развитие индустрии безопасности в части защиты личной информации. В отличие от этой чисто политической истории, критическая уязвимость в библиотеке glibc представляет собой новость абсолютно техническую, но, прямо или косвенно, тоже затрагивает всех. Хочется сказать, что на этой неделе активизировался спор за возможность влиять на развитие технологий: между, так сказать, технарями и

Впрочем, это только гипотеза. Не исключено, что пока мы все бурно обсуждаем взлом зашифрованных данных, кто-то где-то копает очередную критическую дыру в очередной glibc, и когда докопает — все остальное по теме безопасности станет вообще неактуально. Рассмотрим оба случая подробнее. Все выпуски дайджеста доступны по тегу.

Apple против ФБР: дело о заблокированном айфоне, терроризме и законе 1789 года.

Новость.

Второго декабря 2015 года в Сан Бернардино, штат Калифорния произошел теракт. Американский гражданин пакистанского происхождения вместе с сообщницей расстрелял своих коллег из окружного департамента здоровья. Нападавшим удалось скрыться, но их заблокировали в трех километрах от места преступления. В последовавшей перестрелке преступники были застрелены. В ходе расследования был обнаружен телефон преступника: Apple iPhone 5c, корпоративный смартфон, официально принадлежащий работодателю. Предположительно, Apple по запросу госорганов предоставила резервную копию данных с телефона из облачного сервиса с iCloud. Но в облаке была устаревшая копия данных, датированная 19 октября, после чего, опять же предположительно, владелец телефона отключил функцию резервного копирования.

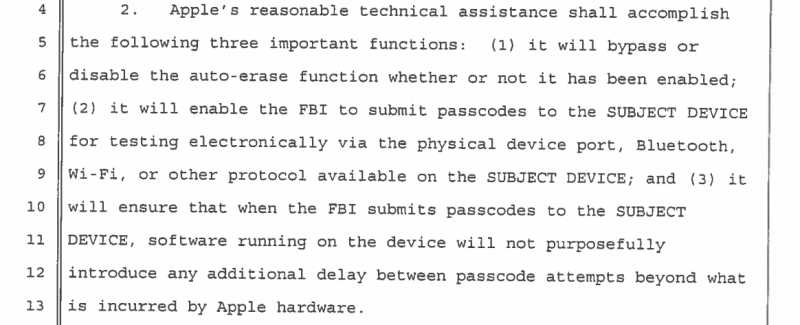

Намерение ФБР получить абсолютно все данные со смартфона выразилось в судебном предписании к компании Apple (исходник выложила EFF), в котором довольно четко прописано, что компания должна сделать, чтобы помочь следствию. А именно: (1) отключить функцию, которая уничтожает данные на телефоне после десяти неправильных попыток ввода пасскода (2) обеспечить возможность ввода пасскода электронным способом (3) отключить задержку между попытками ввода.

Иными словами, ФБР хочет подобрать пасскод перебором, и требует от Apple обойти все встроенные ограничения, которые делают подбор невозможным. В материале The Intercept отмечают, что успех такого сценария зависит от длины пароля: на четырехзначный пинкод уйдут секунды, на семизначный — до девяти дней, на десятизначный — 25 лет. Но это если Apple подчинится, но пока компания этого делать не хочет. В обращении к клиентам компании CEO Apple Тим Кук заявил, что компания передала госорганам все данные, которые у нее имелись, и которые могли помочь следствию. А «план по перебору» справедливо назвал бэкдором: «Правительство США попросило нас дать то, чего у нас попросту нет и сделать то, что мы считаем слишком опасным».

Факты на этом закончились, дальше началось бурное обсуждение. Но мы ведь имеем дело с вопросом политическим, который имеет весьма отдаленное отношение к технике, и возможная победа или проигрыш Apple, скорее всего, станут результатом переговоров, под влиянием общественного мнения, доводов адвокатов в суде, высказываний заинтересованных сторон в СМИ и так далее. Собрать воедино основные (на сегодняшний день) результаты такого «обсуждения» проще всего в формате вопросов и ответов.

Чем обосновано требование к Apple с точки зрения законодательства США?

Очень интересный вопрос, спасибо. Требование основано на акте 1789 года, известном как All Writs Act. Он входит в состав закона, который собственно и создал всю судебную систему США, после подписания Джорджем Вашингтоном, первым президентом страны. В общем, это произошло еще в те времена, когда Калифорния, где через двести с лишним лет будет находиться штаб-квартира Apple и произойдет упомянутый теракт, вместе с Мексикой являлась колонией Испании, и в состав США не входила. Если предельно все упростить, акт оставлял лазейку для несовершенной законодательной системы молодого американского государства: давал судам свободу принимать необходимые решения, не ссылаясь на уже принятые законы.

В детальном обзоре законодательной части этой истории, Gizmodo приводит судебную практику с применением данного акта. Сейчас, когда с законодательством вроде проблем нет, All Writs Act задействуется не часто, но регулярно. Например, в 1977 году, телекоммуникационную компанию обязали помочь отследить переговоры криминальной банды, занимавшейся рэкетом. То есть получается, что древний закон применяется потому, что правила взлома смартфонов нигде больше не прописаны. Если Конгресс США не озаботился подведением такой практики в порядок, то суду приходится использовать вот такие вот шорткаты. В материале Gizmodo приводится и редкий случай, когда судья отказался применять данный акт, поставив справедливый вопрос (правда по другому делу и другому поводу): законодательной базы нет, потому что Конгресс не успел ее создать, или потому, что не захотел?

Почему ФБР просит Apple взломать iPhone, а не делает это самостоятельно?

Очевидно, потому, что самостоятельно федералы этого сделать не могут. Вся ситуация говорит о том, что методы защиты информации, внедренные Apple работают. Есть еще один нюанс, который всплыл буквально вчера. Apple организовала конференц-звонок с журналистами, на каких-то невиданных ранее условиях. Представители компании поделились своим видением проблемы, при этом журналистам было запрещено их цитировать дословно! Более того, даже имена представителей компании не были раскрыты. По мнению анонимных сотрудников Apple, ФБР выстрелила себе в ногу, случайно сбросив пароль к учетной записи iCloud, к которой был привязан смартфон. Если бы этого не произошло, телефон, будучи включенным, но все еще заблокированным, сам бы синхронизировался с iCloud, откуда данные, предположительно, можно было добыть с помощью компании. После сброса такая возможность была упущена: пароль на телефоне неправильный, а какой правильный, никто не знает и узнать не может.

Каковы вообще позиции сторон?

Apple озвучила свою позицию 16 февраля: предложенное решение эквивалентно созданию бэкдора, это ставит в опасность всех наших клиентов, мы это делать не хотим. Причем заявление было сделано в публичном поле. Представители государства ответили 19 февраля, и не публично, а в виде заявления в суд по данному делу. По мнению представителей Департамента Юстиции, Apple имеет техническую возможность реализации системы перебора паролей, но не желает подчиняться, отдавая предпочтение не Закону, а «маркетинговой стратегии». «Не желает подчиняться» в данном случае может иметь прямые юридические последствия в суде, и звучит как угроза.

А Apple вообще может обойти систему защиты?

Неизвестно. Заявление Тима Кука четкого ответа на этот вопрос не содержит: «это опасно», «они просят то, чего у нас нет» и так далее. Понятно, что Apple, как разработчик и софта, и железа для айфонов, может многое. Главный вопрос: будет ли компания подчиняться?

По мнению оппонентов Apple, опасности особой нет. В судебном заявлении прямо прописано, что компания может привязать этот грязный хак к единственному телефону, более того — она не обязана передавать изготовленный для перебора паролей софт государству. С другой стороны, даже знание о том, что Apple смогла реализовать подобный сценарий, теоретически может дать возможность государству или злоумышленникам создать собственный бэкдор. Естественно, восприятие защищенности смартфонов Apple пострадает, если компания подчинится. Все будут знать, что, в случае чего, государство до ваших данных доберется.

Так что история действительно важная. Она проходит на фоне общего обсуждения о том, где находится баланс между защитой личных данных и интересами государства, в том числе, при расследовании преступлений, актов террора и так далее. Вот показательная новость от декабря прошлого года: ФБР (и не только) утверждает, что бэкдоры к системам шифрования — это нормально, если доступ к ним имеют только специально обученные люди по решению суда. Специалисты по защите данных, естественно, не согласны: бэкдорами может воспользоваться кто угодно. Спор между Apple и ФБР в таком контексте становится показательным кейсом: его исход может серьезно повлиять на безопасность устройств, которые все мы используем. Запасаемся попкорном.

Проигрыш Apple не будет означать, что сильная криптография окажется недоступна или под запретом. Просто она станет менее распространена, а в дальнейшем развитии технологий защиты данных такие компании, как Apple, Google, Facebook, Twitter (последние три поддержали Apple в споре) будут играть меньшую роль. А им, понятно, хотелось бы этого избежать.

Вишенка на тортике: Джон Макафи вызвался взломать айфон бесплатно, за три недели, используя «преимущественно методы социальной инженерии». Интернет задается вопросом, как именно Макафи собирается применять методы социальной инженерии к владельцу телефона, застреленному три месяца назад.

Обнаружена критическая уязвимость в glibc

Новость.

В библиотеке GNU C Library (glibc) обнаружилась критическая уязвимость, затрагивающая все версии, начиная с 2.9, которая была выпущена в 2008 году. Виновной оказалась функция getaddrinfo(), отвечающая за запрос к DNS-серверу. Проблема заключается в том, что к ответу от сервера можно дописать произвольный код, и, вызвав, переполнение буфера, выполнить его на системе жертвы. Уязвимость обнаружили исследователи в Google, причем случайно — их внимание привлекли постоянные падения SSH-клиента с segmentation fault при обращении к определенному серверу. То есть, чтобы провести атаку с использованием этой уязвимости, нужно определенным образом настроить DNS-сервер и каким-то образом заставить жертву сделать запрос. Это не так уж сложно, и может быть реализовано, например, в процессе атаки man-in-the-middle, когда вместо легитимного DNS-сервера на пути запроса оказывается подставной.

Насчет того, насколько просто запустить произвольный код, мнения разнятся. Помешать этому могут технологии защиты, такие как ASLR, но совсем не обязательно, что на всех устройствах они работают — например в роутерах с традиционно минималистичным linux-окружением всех необходимых защит может и не быть. В детальном описании уязвимости, сделанном сотрудниками Red Hat, указано, что реалистичные сценарии запуска произвольного кода существуют.

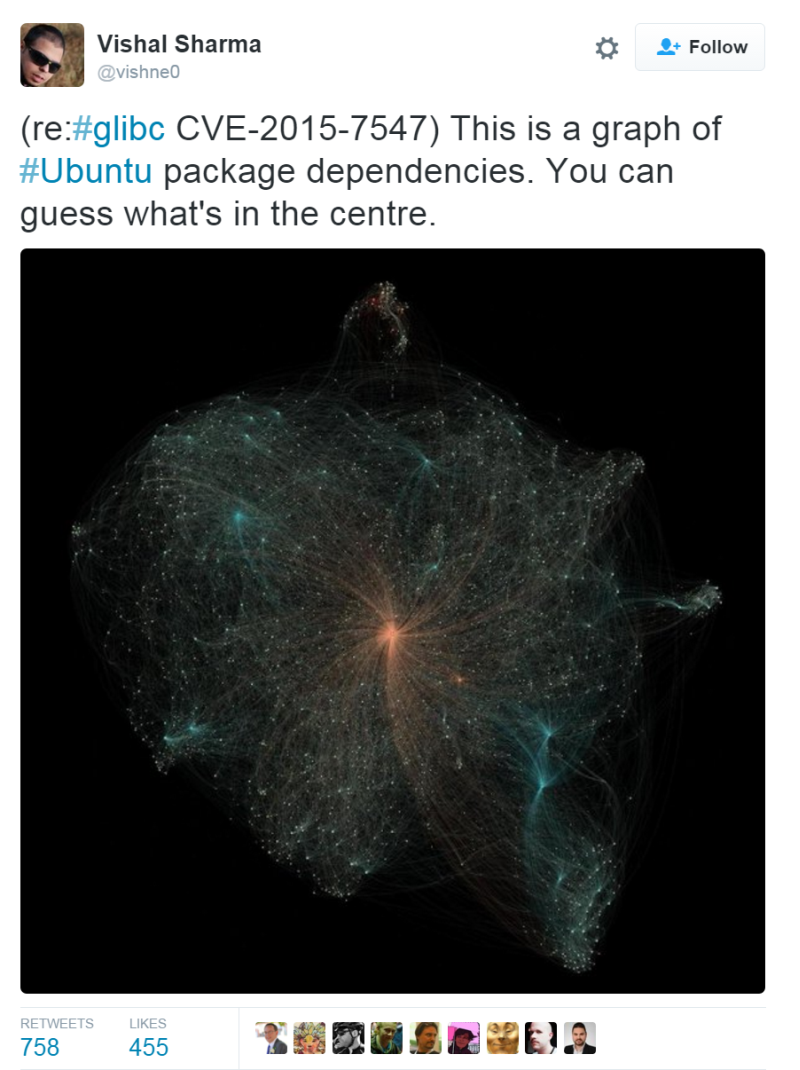

Серьезность уязвимости заключается в том, что glibc используется повсеместно. В качестве иллюстрации не могу не привести этот твит:

Библиотека стандартных функций является зависимостью для огромного числа программ и пакетов для Linux. Соответственно, трудно толком оценить, какие программы и каким образом данной уязвимости подвержены. Например, Android (система сама по себе) — не подвержена, так как в ней вместо glibc там используется альтернатива Bionic, разработанная Google. Это не значит, что не подвержены все нативные приложения для Android. Предыдущая серьезная уязвимость в glibc, известная как GHOST, вызвала такие же вопросы, хотя там возможностей для реальной удаленной эксплуатации было меньше. Результат: масса проблем для разработчиков и администраторов огромного количества софта и железа. Примечательно, что исследователи в Google и Red Hat обнаружили баг независимо друг от друга. Более того, выяснилось, что мейнтейнеры glibc узнали о проблеме еще в июле 2015 года. Пока не ясно, почему проблему не закрывали так долго, и как вообще получилось, что уязвимость появилась. Но в отличие от истории Apple, обсуждать тут нечего, прежде всего надо накатывать патчи. Много патчей в самых неожиданных местах в софте и железе.

Голливудская больница заплатила выкуп после атаки криптолокера

Новость.

Ну и на закуску, история из мира обычного вредоносного ПО. Индустрия троянцев-шифровальщиков, увы, приносит миллионные убытки, но типичной жертвой такого кибер-развода становятся простые пользователи. Все значительно сложнее, когда атакуются компании. В данном случае жертвой стал госпиталь в Голливуде (том самом). Cудя по всему, злоумышленники смогли зашифровать все или почти все данные, после чего потребовали от руководства больницы рекордный выкуп — три миллиона долларов (точнее 3,4 млн или 9000 биткоинов). Или не потребовали — сообщения с мест противоречивые, а официальное заявление организации опровергает факт запроса такой огромной суммы.

Тем не менее, выкуп мошенники получили, хотя и меньший — 17 тысяч долларов. В больнице заявили, что это был единственный способ оперативно восстановить работоспособность IT-систем больницы. Печально, но понятно, что прежде всего атаку шифровальщиков нужно не допускать. А если она происходит — сделать так, что ущерб будет ограничен данными на одной системе (а не на всех сетевых папках сразу). Новость привлекла большое внимание из-за специфики организации, попавшей под удар — никто не желает утечки самых чувствительных данных о своем здоровье. Больничные компьютерные сети, между тем, остаются уязвимыми не только и не столько перед обычными троянцами. На конференции Security Analyst Summit об этом рассказывал наш эксперт Сергей Ложкин: довольно простыми инструментами он смог обнаружить доступное из интернета уязвимое специализированное ПО, такое, например, как софт для МРТ.

Древности:

Древности:«Typo-Boot»

Опасный вирус, методом «Brain» поражает Boot-сектора винчестера и флоппи-дисков при чтении с них. На диске располагается стандартным способом. Работает только на компьютерах IBM PC/XT, так как содержит команду 'MOV CS,AX' (межсегментный JMP), которая выполняется только процессором 8086. Перехватывает int 13h, 17h. Подменяет знаки, которые выводятся на принтер.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страница 103.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Комментарии (20)

BalinTomsk

21.02.2016 02:06-1Вся эта шумиха выгодна и Аппл — типа заботятся от безопасности и ФБР — все будут уверены что писать можно открытым текстом. Аппл легко может пушнуть фикс для легкого взлома и все будут довольны.

Randl

21.02.2016 03:09Ок, если они правда не могут предложить ничего лучше чем брутфорс, то даже если Apple опубликует бекдор, достаточно ставить надежные пароли.

kstep

21.02.2016 03:44Да, и следующий апдейт по просьбе ФБР будет запрет на пароли, длиннее 5 симовлов.</sarcasm>

khim

21.02.2016 04:16+2Как вам сказать, чтобы не обидеть.

Больше всего во всей этой истории умиляет уровень комментаторов и людей, пишущих статьи. А он, как бы, не "ниже плинтуса", а вообще на таком уровне, что не знаешь — смеяться или плакать.

Факты — они перед всеми, совершенно открыты, но никто их не замечает.

А факты таковы:

- ФБР регулярно требует от Apple (Google, Microsoft — далее по списку) чтобы те открыли ту или иную вещь (данные на телефоне, переписку с GMail'а и прочее).

- Apple (Google, Microsoft — далее по списку) отчаянно и, что самое главное, искренне этому сопротивляются. И довольно успешно.

Второй факт многими оспаривается, но, тем не менее, он верен. И если подумать — то должно быть совершенно очевидно, что он верен. Дело всё в факте номер три: - ЦРУ (которое, казалось бы, должно "париться" ничуть не меньше ФБР) при этом молчит и ни от кого ничего не требует.

Знаете чем объясняется факт номер три? Нет? Всё очень просто: во всех современных системах полным-полно дыр. Уже один тот факт, что iOS и прочие телефоны на Android'е взламывается регулярно чего стоит (ведь все эти Jailbreak'и — это ведь взлом… очень похожий на то, что сейчас ФБР требует). И ведь их делают люди, у которых и близко нет тех ресурсов, которые есть у правительственных служб. То, что ЦРУ особо "не парится" говорит нам о том, что если нужно — взломают кого угодно. И неважно — BlackBerry вы используете, iOS или Android.

Так в чём же дело? Откуда тогда эти регулярно всплывающие "разборки" ФБР с разными компаниями? А очень просто: ФБР ловит преступников, а ЦРУ — шпионов. И потому для ФБР важно, чтобы улики можно было отнести в суд — а ЦРУ на это наплевать. Вот и вся разница.

Борьба идёт не за то, чтобы достать информацию с вашего телефона, а за то, чтобы сделать это легально. Такие дела.

Вот так вот просто примиряются факты 1, 2 и 3. Как к этому относиться — думайте сами.

Randl

21.02.2016 04:55+1Тут вопрос лишь в том, какой уровень паранойи вас устраивает. Можно конечно считать, что бекдоры есть везде и большой брат не дремлет. Потому что сделать аудит всего софта которым пользуешься самостоятельно невозможно, даже если он опенсорсный, а по другому гарантировать отсутствие бекдоров нельзя.

С другой стороны, аргумент несколько надуманный. Ибо очевидно, что то самый шпион, которого ловит ЦРУ, работает далеко не на дураков и хранить шпионские данные в потенциально взломанном айфоне не будет. В отличии от "клиентов" ФБР, которым таки нужны улики. А значит польза от вставки бекдора в айфон с затратами не соотносится. Тем более что к пойманному шпиону гораздо дешевле применить терморектальный криптоанализ.

И вообще технические штучки это не профиль ЦРУ — они занимаются в основном агентурной разведкой.

Кроме того, iOS сам по себе, а на андроиде я данные могу зашифровать хоть самописной прогой. И бекдоры не помогут.

Имея на руках бекдор, легализовать его можно миллионом разных способов, не крича на весь мир.

Но это все домыслы. Ваши и мои. Вам кажется, что мы живем в мире где любая информация доступна спецслужбам, мне приятно верить, что все не так плохо. Правды нам не узнать.khim

21.02.2016 19:40+1Можно конечно считать, что бекдоры есть везде

Госсподя. Да причём тут бекдоры? Есди вы считает, что везде и всюду натыканы бекдоры, то вам лечиться от паранойи нужно — как раз бекдоров-то нигде и нет!

Правда если у вас паранойя — то это не значит, что за вами не следят :-)

Дыры есть везде. Баги обычные. Что-то что-то где-то как-то не проверил/не подумал — и всё. Это я вам говорю как человек, который ежедневно общается с людьми, которые оные дыры ловят и затыкают. Меньше одной дыры в день — это, в общем, плохой «улов». А если подобные дыры обнаруживаются и затыкаются пачками, то, как вы думаете, сколько их остаётся до релиза? Правильный ответ: достаточно. ЦРУ хвататет.

Ибо очевидно, что то самый шпион, которого ловит ЦРУ, работает далеко не на дураков и хранить шпионские данные в потенциально взломанном айфоне не будет.

А где он, я извиняюсь, будет их хранить? На бумажке под подушкой? Где он невзамываемое железо и софт возьмёт? У ЦРУ купит? Так не факт, что такое и у ЦРУ есть!

Кроме того, iOS сам по себе, а на андроиде я данные могу зашифровать хоть самописной прогой.

Можете. Но делаете ли?

И бекдоры не помогут.

Бекдоры не помогут, а ошибки — легко. Забудет ваша «самописаная программа» стек за собой прибрать или mlock(2) сделать — и всё: секретный ключ удёт в swap, откуда его-таки легко вытащить. А ведь ошибка может быть и в ядре и в bionic'е и в art'е и вообще где угодно.

Откуда вообще такая фиксация на бекдорах? Как раз специально сделанных бекдоров почти наверняка нигде нет. От них гемору больше, чем пользы. При том отношении к разработке ПО, которое везде сейчас царит (тесты проходят ? в продакшн!) они никому нафиг не сдались.

Randl

21.02.2016 20:35Дыры есть везде. Баги обычные.

Возьмем обычное шифрование AES — алгоритм на пару страниц кода. Сколько там незакрытых дыр может быть? Понятно, что чем сложнее код, тем больше, но все таки?

Правильный ответ: достаточно. ЦРУ хвататет.

Еще раз — этим занимается АНБ а не ЦРУ.

А где он, я извиняюсь, будет их хранить? На бумажке под подушкой? Где он невзамываемое железо и софт возьмёт? У ЦРУ купит? Так не факт, что такое и у ЦРУ есть!

Если его агентство занимается улучшением своего софта 10 лет, то ЦРУ его за день не взломает.

Можете. Но делаете ли?

Я — неуловимый Джо. Если бы у меня была информация, критичная настолько, что нельзя допустить даже мысли, что кто-то ее узнает — делал бы.

Бекдоры не помогут, а ошибки — легко. Забудет ваша «самописаная программа» стек за собой прибрать или mlock(2) сделать — и всё: секретный ключ удёт в swap, откуда его-таки легко вытащить. А ведь ошибка может быть и в ядре и в bionic'е и в art'е и вообще где угодно.

Ну дыры еще надо найти. Все ядро пока перероешь, оно устареет уже..

При том отношении к разработке ПО, которое везде сейчас царит (тесты проходят ? в продакшн!) они никому нафиг не сдались.

Вы вольны делать иначе.

kstep

22.02.2016 14:34-1По поводу glibc, попробовал у себя на арче их proof-of-concept, бага (уже?) не воспроизводится.

Пакет glibc версии 2.22-4, ядро 4.4.1-2-ARCH.

Stas911

22.02.2016 19:26Шумиха с Эпплом непонятна. Как я понимаю, и в Андроиде и в Яблоке можно поставить любой апдейт на конкретный телефон. Что, кроме пиара, мешает Яблочникам это сделать, если есть судебный ордер?

EndUser

22.02.2016 19:46Это означает «прецедент» и орды пользователей, которые ценят в своих гаджетах в том числе з?а?щ?и?т?у? ?п?р?и?в?а?т?н?о?с?т?и?, резко поубавятся, потому, что защищённость сразу становится эфемерной.

Stas911

22.02.2016 19:48Прецедент чего? Выдачи пользовательских данных по решению суда? Какая разница — выдадут они их из облака или достанут из устройства?

EndUser

22.02.2016 20:54Такая, что пользователь имеет свободу (вроде пока имеет?) не подключать облако. Данные из облака яблочники давно открыли суду. Обвинители недовольны тем, что данные из облака староваты.

Stas911

22.02.2016 21:05Ну, возможно, кому-то это кажется принципиальным вопросом, а по мне так все, что попало в современный смартфон или gmail — по-умолчанию можно считать почти что публичной информацией.

EndUser

Я думаю, Макафи получит миллиардик от яблочников в любом случае:

а) если он взломает, то он защитит техническую защиту эппла, так как будто бы использует социнж. Репутация эппла не пострадает.

б) если он не взломает, то он опять защитит техническую защиту эппла, и при этом таки размоет на инфополе вопрос конфликта фбр с эпплом своей клунадой.

ilmirus

Не забывайте про ботинки!

EndUser

В смысле:

а) миллиард плюс сохранённые ботинки

б) миллиард минус съеденные ботинки

lain8dono

За миллиард долларов кто угодно согласится съесть ботинки. С большим аппетитом. Гордость человека можно купить и за гораздо меньшую сумму.

EndUser

А какую сумму потеряет Эппл, если:

а) взломает или поможет взломать аппарат;

б) суд оштрафует эппл за неподчинение, может быть санкции, плюс будет проведена медиа-компания изображающее поведение эппла как пособничество террору?