Не самое крупное решение компании Apple явилось толчком для начала нового витка обсуждений вопросов шифрования и приватности. Компания отказалась разблокировать зашифрованный смартфон, фигурировавший в деле о терактах в Сан-Бернандино. Производитель объясняет, что сочувствия террористам он не испытывает. Тем не менее давать спецслужбам бэкдор Apple отказалась.

Не самое крупное решение компании Apple явилось толчком для начала нового витка обсуждений вопросов шифрования и приватности. Компания отказалась разблокировать зашифрованный смартфон, фигурировавший в деле о терактах в Сан-Бернандино. Производитель объясняет, что сочувствия террористам он не испытывает. Тем не менее давать спецслужбам бэкдор Apple отказалась.Подобный случай вызвал дискуссии о том, что важнее: помощь спецслужбам в одном из расследований жестокого убийства людей или обеспечение информационной безопасности. Конфликт назревал давно, ещё с момента появления в iPhone включённого по умолчанию шифрования.

Ход развития событий

Проблемы начались не после начала расследования или публикации открытого письма главы Apple Тима Кука, а после выхода iOS 8 в 2014 году. Именно в восьмой версии шифрование было включено по умолчанию. Тогда спецслужбы не на шутку забеспокоились.

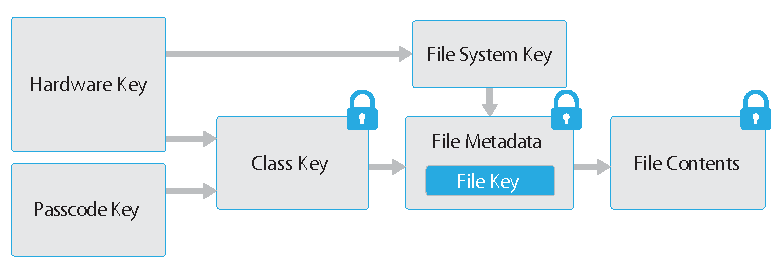

Как зашифровать данные в памяти устройства? Для этого нужен криптографический ключ, чаще всего 128 или 256-битный. Запоминать и вводить подобное каждый раз при включении было бы неудобно. Поэтому Apple пошла немного другим путём. Все последние iPhone имеют встроенные аппаратные меры криптографии и безопасности. В каждый из чипов A7 и в более поздние A-модели встроен компонент Secure Enclave (SE). По сути, SE — это отдельный компьютер внутри системы на кристалле. Он не зависит от обычных ARM-ядер. С основным процессором SE общается с помощью очереди сообщений и общих буферов памяти.

Для шифрования данных во флэш-памяти смартфона Secure Enclave использует задавемый пользователем пароль, UID и другие ключи. Полученная система призвана обеспечить как приемлемую безопасность, так и высокую скорость работы. Кстати, именно с особенностями работы SE связана недавно всплывшая ошибка 53. Это сообщение, которое выдаёт система при попытке неавторизованной замены датчика отпечатков пальцев: SE отвергает незнакомое устройство, чтобы злоумышленники не смогли брутфорсом получить доступ.

Фрагмент документа Apple по безопасности iOS.

Пользователь вводит пароль, ввод которого разблокирует телефон. Это может быть как крошечная по меркам информационной безопасности последовательность из 4 или 6 цифр, так и комбинация символов произвольной длины. Задание пароля также означает, что он будет использоваться для шифрования данных на телефоне. 256-битный ключ для AES-шифрования получается из задаваемого пользователем пароля и уникального доступного только для Secure Enclave ключа. Это означает, что даже если перепаять микросхемы, данные из памяти не получить. Для расшифровки данных нужен пароль и надёжно скрытый глубоко в чипе ключ. Атаку нужно производить только на целевом устройстве.

SE предотвращает попытки быстро перебрать пароли. Задержки повышаются при ошибках. К примеру, после пятой попытки будет дана задержка в минуту, после девятой — час. Как заявляет Apple, для перебора 6-символьного пароля из цифр и букв потребуется 5,5 лет. Также для обеспечения повышенной безопасности в настройках можно включить уничтожение данных после 10 неудачных попыток ввода пароля.

Политика задержек между попытками ввода пароля управляется Secure Enclave. Не поможет даже взлом операционной системы. Сама прошивка SE может быть обновлена, но для этого нужны соответствующие ключи, считают в компании компьютерной безопасности Trail of Bits. То есть нужно будет накатить специальную прошивку на SE, которая снимет любые ограничения на количество попыток и их частоту. Также нужно будет установить взломанную версию iOS, которая тоже не будет препятствовать перебору. Мнение различаются: кто-то считал, что без ввода пароля обновить прошивку Secure Enclave не сможет даже Apple. Но бывший эксперт безопасности Apple Джон Келли утверждает, что обновление прошивки SE не требует ввода пароля, не удаляет криптографические ключи или пользовательские данные.

@AriX I have no clue where they got the idea that changing SPE firmware will destroy keys. SPE FW is just a signed blob on iOS System Part

— John Kelley (@JohnHedge) 17 февраля 2016

Но в деле фигурирует iPhone 5C под iOS 9, в котором установлена система на кристалле A6. В нём тоже может быть включено уничтожение данных после 10 попыток. В телефоне нет аппаратного Secure Enclave. В этой модели многие функции безопасности обеспечиваются на уровне операционной системы. Поэтому для взлома может понадобиться всего лишь специальное обновление операционки. После этого единственным ограничением останется частота получения ключа шифрования — раз в 80 миллисекунд. Впрочем, всё это является мнением экспертов.

Суть далеко не в шифровании или технической возможности взломать его. Включённое по умолчанию шифрование в iOS появилось ещё в восьмой версии осенью 2014 года. Уже тогда американские спецслужбы начали проявлять беспокойство и недовольство новыми мерами безопасности. ФБР очень не понравилось, что получать доступ к данным будет невозможно. А доступ нужен, чтобы преследовать преступников и предотвращать терроризм, утверждает спецслужба. Директор ФБР Джеймс Коуми предложил ввести «прозрачную, понятную процедуру», которую он назвал front door. Также он высказался против бэкдоров. Эксперты по компьютерной безопасности назвали подобное подменой понятий. Позднее ФБР обратилось с предложением законодательно обязать производителей оставлять лазейки.

Скрытое противостояние переродилось в конфликт после дела о массовом убийстве в Сан-Бернандино. В ходе расследования потребовалось получить доступ к данным на служебном iPhone 5C одного из фигурантов дела. Apple в суде обязали создать инструмент для подбора пользовательского пароля. 16 февраля Тим Кук опубликовал открытое письмо, в котором он назвал подобное бэкдором.

Почему Apple нужно помочь ФБР и раскрыть данные на устройстве?

Дело в серьёзности происходящего: произошёл теракт, в ходе которого были убиты 16 человек, 24 были ранены. Это один из самых зверских терактов на территории США после атак 11 сентября. Расследование должно пролить свет на возможную связь двух террористов с запрещённой на территории России организацией ИГИЛ. Для этого суд требует разблокировать один и только один смартфон. В памяти может быть многое: это как приложения двухфакторной авторизации, мессенджеры с шифрованием типа Signal или Telegram, так и другие файлы, которые не выгружаются в бэкапах в iCloud. ФБР не объясняет, что это может быть. Но говорится, что есть причины предоположить наличие таких данных. История бэкапов покойного обладателя смартфона нерегулярна, да и данных в нём ФБР будет недостаточно.

От Apple просят деактивировать возможно включённое автоудаление данных после 10 попыток, убрать ограничения на частоту попыток и добавить возможность ввода пароля не на экране, а электронным путём. Как заявляют в ФБР, просят лишь о шансе угадать пароль на конкретном смартфоне террориста, а не о ослаблении защиты в целом. Решения суда прямым текстом говорят, что создание специальной прошивки расценивается как возможное решение. Но там же упоминается, что образ этой прошивки должен работать только на целевом iPhone. Маловероятно, что созданный инструмент можно будет приспособить для работы на смартфонах с Secure Enclave, то есть с чипами A7 и новее.

Альтернативные способы решения проблемы вызывают разве что улыбку. Конечно, трупы не защищены четвёртой поправкой. Но открыть смартфон отпечатком пальцев мёртвого владельца не выйдет — в iPhone 5C датчика TouchID нет.

Почему Apple нужно подумать о пользователях?

Дело в прецедентности происходящего. Если удовлетворить эту просьбу, то будет трудно отказать в будущем. От предыдущих запросов спецслужб этот случай отличается глубиной работы, которую нужно произвести, и опасностью предоставляемых инструментов. Apple никогда не взламывала данные iPhone в прошлом. Сегодня это один смартфон террориста, а завтра новый виток программ слежки. Такие программы уже были — это PRISM, о которой стало известно только благодаря утечкам Эдварда Сноудена. В рамках проекта записывались телефонные разговоры, копировались электронные письма. Можно было легко искать нужное в полученном огромном массиве метаданных. Помочь защититься от слежки может шифрование, с которым и пытается бороться ФБР. Правоохранительный орган требует разработать и предоставить код, который никогда не должен покидать Купертино.

Само поведение ФБР внушает опасения. В прошедшие выходные выяснилось, что пароль iCloud был сброшен менее чем через сутки после получения телефона госструктурами. Злосчастный iPhone можно было бы включить и оставить для осуществления автобэкапа по Wi-Fi. Можно было бы, но теперь не удастся. Осталось лишь одно решение — взломать его. И для этого может понадобиться инструмент, который с лёгкостью может открыть любой другой подобный iPhone.

The County was working cooperatively with the FBI when it reset the iCloud password at the FBI's request.

— CountyWire (@CountyWire) 20 февраля 2016

Постановка задачи некорректна. Судебные документы расценивают Apple как компанию, которая пишет софт. Поэтому кажется, что Apple будет легко написать что-то новое. На деле как создание критически важных решений безопасности, так и низкоуровневых решений для их обхода означает много работы и тестирования. Это примерно то же самое, что обязать автопроизводителя через месяц сделать грузовик с пятым ведущим колесом: сделать можно, но это дорого, а полученное транспортное средство протестировать на безопасность времени не будет.

Допустим, инструмент будет создан. Созданный софт придётся подписать сертификатами, которые вшиты в устройства на аппаратном уровне. Это крайне важный компонент, который никогда не должен покидать компанию. Вероятно, он хранится в каком-нибудь хранилище с ограниченным доступом. Вероятно, по частям и в нескольких. Вероятно, доступ к хранилищу может осуществлять ограниченный круг лиц. Как бы то ни было, если регулярные взломы по запросу спецслужб станут нормой, безопасность этих ключей будет поставлена под угрозу. В итоге может случиться то, что уже происходило со Stuxnet и Flame — зловреды были подписаны корректными сертификатами.

Церемония подписи корневого сертификата Интернета позволяет понять важность ключей шифрования.

Как утверждают в Купертино, ФБР — первое ведомство, которое запросило подобный взлом. До этого ни в одной стране не требовали ломать защиту. Если же вся процедура будет отработана, то Apple быстро начнёт получать подобные запросы от спецслужб других государств. Их намерения не всегда можно будет расценить как хорошие.

Наконец, взлом телефона может не иметь никакого смысла. После атак владелец физически уничтожил свой личный телефон и телефон жены. Возможно, во флэш-памяти служебного iPhone 5C террориста уже ничего нет или не было никогда — ведь он остался нетронутым. При этом у ФБР собран большой массив информации от телекоммуникационных компаний и Apple. Требование создать инструмент для подбора пароля может оказаться политической игрой на создание прецедента. Действительно, начали появляться списки из других запросов по разблокировке iPhone. Неясно, все ли они требуют создания специальной прошивки-бэкдора.

Есть также третий вариант. Он предполагает, что выбор между двух зол не играет никакой роли. ФБР либо само создаст нужные инструменты, либо Apple просто играет в защитника приватности пользователей. Компанию можно понять: нужно защитить брэнд в глазах клиентов. Поэтому весь спектакль — это просто маркетинг, считает Минюст США.

Глава компании Тим Кук опубликовал открытое письмо, где он объяснил позицию компании. Это был не совсем обычный диалог между частной организацией и государственной структурой, а призыв к общественности. Возможно, что-то в запросе данных было сделано не так. Если бы Apple обязали сохранять молчание, смартфон был бы уже разблокирован. Ведь Apple в прошлом выдавала данные с 70 телефонов. Хотя это касалось только трубок на iOS 7 и ниже, без взлома шифрования и разблокирования.

Сложность ситуации вызвала вполне ожидаемый раскол мнений. Высказывались политики, главы крупных компаний и другие влиятельные личности сферы информационных технологий. Немногие заняли явные позиции: кто-то говорит, что ситуация сложна, кто-то говорит, что важна как приватность, так и противодействие терроризму, кто-то вообще молчит. Но многие резко очертили свои взгляды.

Apple не нужно сотрудничать.

Одним из первых отреагировал исполнительный директор Google Сундар Пичаи. Он написал в своём микроблоге: «Мы создаём безопасные продукты, которые надежно хранят вашу информацию. Да, мы можем раскрывать данные по официальному запросу правоохранительных органов, но это совсем не то же самое, что требовать от компаний облегчать взлом пользовательских устройств и данных. Это может быть очень опасным прецедентом»

Решение Apple поддержали «Фонд электронных рубежей» и организация Reform Government Surveillance, в числе членов которой есть Microsoft (основатель), Google и Yahoo. RGS отмечает, что бороться с терроризмом важно, но компании не должны быть обязаны создавать бэкдоры для своих продуктов информационной безопасности. Заявление для прессы от Facebook содержало ту же мысль: бороться с преступностью важно, но не за счёт приватности простых людей. Позднее за поддержку шифрования высказался и сам глава соцсети Марк Цукерберг. Решение Тима Кука поддержал сооснователь сервиса микроблогов Twitter Джек Дорси.

We stand with @tim_cook and Apple (and thank him for his leadership)! https://t.co/XrnGC9seZ4

— Jack (@jack) 18 февраля 2016

На Mobile World Congress компании Apple не было, но присутстствие ощущалось. Основатель «ВКонтакте» и глава компании-создателя защищённого мессенджера Telegram Павел Дуров заявил, что разделяет сторону Apple. Всегда есть опасность, что iPhone может быть украден, а данные на нём использованы против владельца. Опасно допускать дополнительные риски расшифровки данных, заявил Дуров. Легко увидеть заинтересованность Telegram в деле о зашифрованном смартфоне. Ключевой функцией Telegram являются секретные чаты с end-to-end шифрованием, перехват которых невозможен. Данные переписки остаются только в памяти смартфонов.

В мессенджере WhatsApp end-to-end шифрование появилось в ноябре 2014 года. Сооснователь компании Ян Кум заявил, что разделяет идеалы Тима Кука в вопросах защиты частной жизни пользователей. Кум считает, что не должен иметь место этот опасный прецедент в виде взлома собственного устройства.

Американский системный администратор Эдвард Сноуден работал на Агентство национальной безопасности, что дало ему возможность ознакомиться с масштабом тайной слежки американских спецслужб. Сноуден бежал из страны и передал журналистам документы, касающиеся программ PRISM, X-Keyscore и Tempora. В попытке достичь Бразилию Сноуден остановился в России, где получил политическое убежище. Сейчас он активно ведёт микроблог в Twitter, где регулярно ругает родные спецслужбы. Разумеется, конфликт Apple и ФБР не остался без внимания. Сноуден назвал его самым важным случаем за десятилетие.

This is the most important tech case in a decade. Silence means @google picked a side, but it's not the public's. https://t.co/mi5irJcr25

— Edward Snowden (@Snowden) 17 февраля 2016

Apple следует помочь ФБР

Защита данных важна, но в данном случае нужно помочь следствию. Так считают жертвы атак. Эти люди стали целью террористического акта, и они хотят понять, почему. Погибли четырнадцать людей, жизни многих были изувечены. Жертвы заслуживают полноценное расследование, и поэтому некоторые из них поддерживают ФБР.

Но не только причастные высказывают подобное мнение. Согласно исследованию Pew Research Center, лишь 38 % американцев считают, что Apple не следует разблокировать смартфон. Подавляющее большинство опрошенных американцев (51 %) разделяет позицию ФБР и Минюста США. Как-то обрисовать сторонников каждой из сторон конфликта трудно, поскольку среди разных социальных групп доли колеблются не так значительно. Среди самих айфонопользователей 43 % считают правильной позицию Тима Кука, 47 % считают, что iPhone террориста должен быть взломан.

Выборы США пройдут только осенью, но предвыборная компания традиционно начинается рано. В этот раз кандидаты начали появляться на экранах телевизоров более чем за год до дня выборов. Почти все они несут чушь, демонстрирующую непонимание технической составляющей. Особенно отличился популярный кандидат от Республиканской партии Дональд «Я заставлю Apple производить её проклятые компьютеры в нашей стране» Трамп. Ранее он уже запомнился разнообразными заявлениями, которые касались компьютеров. В ноябре прошлого года он потребовал забрать Интернет у террористов, которые используют его для своих целей. В декабре эта мысль прозвучала вновь, но на этот раз Трамп добавил, что надо бы попросить Билла Гейтса закрыть Интернет. Другое заявление касалось Apple: одна из самых дорогих американских компаний производит смартфоны и компьютеры за пределами США, в Китае. Трамп предложил заставить Купертино делать это на американской земле. В случае с зашифрованным телефоном Дональд резко раскритиковал отказ сотрудничать: «Кем они себя вообразили?» Трамп предложил бойкотировать Apple.

Boycott all Apple products until such time as Apple gives cellphone info to authorities regarding radical Islamic terrorist couple from Cal

— Donald J. Trump (@realDonaldTrump) 19 февраля 2016

Биллу Гейтсу не понравилось, что его причисляют к сторонникам. Сначала в интервью Financial Times сооснователь и бывший глава Microsoft сравнил ситуацию с тем, что банк может перевязать жёсткий диск ленточкой, а затем отказаться резать её, поскольку резать придётся слишком много. Тон заявлений Гейтса намекал на поддержку действий ФБР и обязанность Apple по созданию бэкдора для собственного продукта. Но позже миллиардер в интервью Bloomberg высказал разочарование неправильной интерпретацией его слов. Гейтс считает, что для решения проблемы нужна дискуссия. Защита данных важна, но государственные структуры не должны быть лишены средств доступа. Нужен баланс между двумя крайностями. Другими словами, Гейтс быстро ретировался к средней позиции, к которой прибегают многие из тех, кто не хочет привлекать к себе внимание.

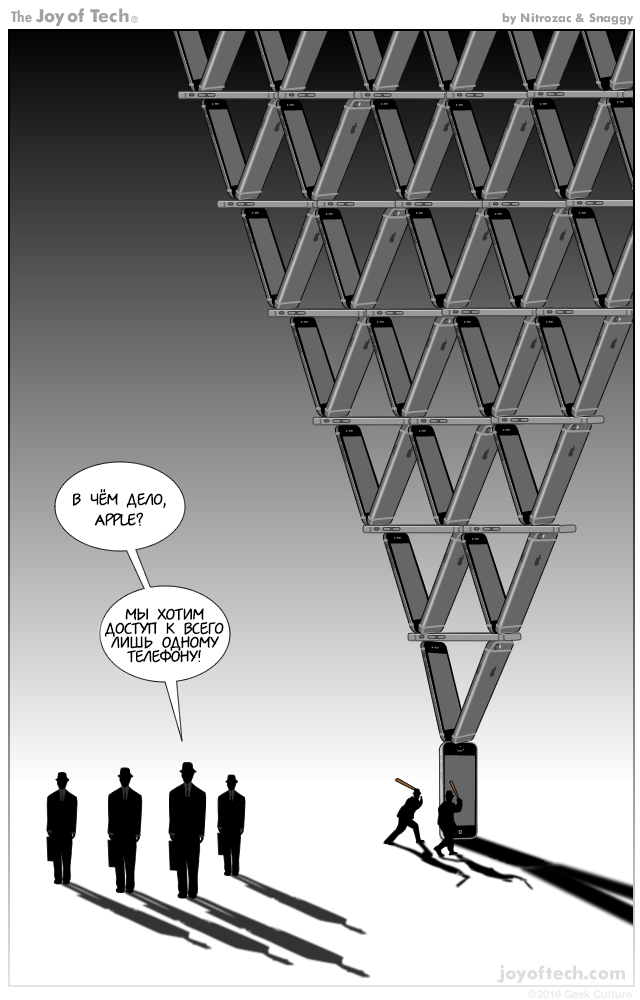

Комикс A house of iPhones!, The Joy of Tech.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Комментарии (82)

stalinets

24.02.2016 19:01+20Читал где-то притчу про императора, который выносил на обсуждение народа вопрос, следует ли отрубить хвост его придворной кошке. Этот вопрос мусолился долгое время, было много шума, прений, в итоге хвост был отрублен, народ долго шумел, возмущаясь жестокости правителя.

Когда к политику приехал его друг — властитель соседней страны — и услышал про всю эту шумиху, он спросил, зачем весь этот цирк с кошкой?

Император ответил: пока вимание публики занято кошкой и её хвостом, я делаю по-настоящему важные дела, на которые мало кто обращает внимание. А без кошки народ интересовался бы не тем, что мне удобно.

Так что я не верю, что от этих споров что-то зависит. Надо будет — получат любые данные с любого смартфона, тем или иным способом, а это всё игра на публику.

ferasinka

24.02.2016 20:34+2А вы госдолг США видели?

OnYourLips

24.02.2016 22:00+1Госдолг США можно сравнить с кредитом для простого человека.

Это всего лишь инструмент, который можно использовать, чтобы сэкономить деньги.

am_devcorp

24.02.2016 23:43+3Мне всё-таки кажется, что это была шутка, уж больно фраза шаблонная. Да и в тему вроде...

darkfrei

25.02.2016 02:34Кредит США для простого человека — как если бы он брал кредит в той валюте, которую печатает он сам, и только он. Можно выплатить, а можно подождать и перекредитоваться.

KivApple

25.02.2016 02:45Если человек плохо платит по счетам, то ему перестанут давать в долг. Если валюту слишком много печатают, то она обесценивается и ею не хотят пользоваться. Раз у США растёт госдолг — значит им в долг дают — значит уверены, что они долг вернут, причём с выгодой для давшего в долг (то есть проценты покроют инфляцию).

Быть человеком, которому никто не хочет давать в долг, куда хуже, чем человеком которому уже многие годы в долг дают. Последний имеет средства долги возвращать (а значит хорошо зарабатывает), первый изрядно замарал свою репутацию, либо просто зарабатывает очень мало.

darkfrei

25.02.2016 02:54Только выгода для давшего в долг будет лишь в том случае, если доллар будет стоить не меньше прежнего. Обоим сторонам выгоден долг и отсутствие лишних напечатанных долларов.

ClearAirTurbulence

25.02.2016 15:33Проблема с вашим построением в том, что «человек» хорошо платит по счетам.

KivApple

26.02.2016 00:38+1А можно пруфы того, что США по счетам не платит, однако принуждает другие страны давать себе всё больше кредитов? Кстати, учтите что обычно надо платить некоторый ежегодный процент, а не возвращать всю сумму разом.

Насчёт "США просто печатает больше долларов, чтобы вернуть долг" — любая печать долларов уменьшает их стоимость и, как следствие, профит для тех, кто дал денег. Если проценты это покрывают, то ничего страшного. Если нет, то данный контракт невыгоден. Однако никто не будет давать в долг, если проценты не покрывают предполагаемой инфляции (а США печатает деньги уже давно, поэтому инфляция вполне предсказуема). Да, есть особые случаи типа субсидирования, когда суть не в профите, а в помощи тому, кто по счетам платить не может. Однако США не страна третьего мира и никто поблажки такие ей делать не будут.

Единственный вариант, когда это возможно — если США заставляет угрозами или насилием другие страны выдавать заведомо убыточные кредиты. Но данное утверждение требует серьёзных пруфов.

monktsp

24.02.2016 21:01+7Согласен с Вами. Вообще, после всплытия истории с PRISM слабо верится, что Apple отказывается хоть что-то делать. Они уже сливали информацию о ВСЕХ пользователях независимо от того, террорист он, или нет.

А эта шумиха ради шумихи.

acc0unt

24.02.2016 23:27-2ФБР нужно официально легализовать взлом пользовательских устройств, только и всего. Конкретно эту модель спецслужбы могут взломать и так, без всякой помощи Apple, но чем дальше в лес — тем толще шифрование, и скоро придётся бедным ФБРовцам сосать лапу и обивать пороги Apple ради ослабления защиты.

Поэтому им нужен прецедент, причём на основе громкого дела с жутко опасными террористами-убийцами, чтобы общественность была на их стороне.

GarryC

26.02.2016 16:44Что такое надо? Вот в чем вопрос.

Из-за каких-то данных, которые что-то там могут показать, нагибать одну из крупнейших компаний — не верю.

edd_k

24.02.2016 19:07Компания отказалась разблокировать зашифрованный смартфон

Что, простите? Разве это идентично утверждению «компания отказалась снять ограничение на количество попыток ввода неправильного пароля»?

xirahai

24.02.2016 19:13+1Насколько я понял, основной конфликт не вокруг данного злополучного телефона. А в большей степени насчет концепции бэкдора, имеющего цель тысячекратно упростить доступ к данным с любого произвольно взятого устройства. И вместе с упрощением технических аспектов — существенно расширится аудитория которой станет доступна данная возможность. Следовательно возрастут как вероятность злоупотреблений, так и риск выхода этой технологии из-под контроля силовых структур.

Zergos_Z

24.02.2016 19:37+1По-сути появляется инструмент, который можно установить на любой смартфон простой подменой серверов обновления Apple. Данный инструмент будет подписан цифровой подписью Apple и любой телефон его примет. Где гарантия того, что это мега-обновление на следующий день не будет установлено на паре сотен других устройств?

NoOn3

24.02.2016 19:20+4Вот еще из твиттера Сноудена twitter.com/snowden/status/700823383961792512. На сколько я понимаю, это значит, что это больше игра на публику у ФБР уже имеется большое количество данных.

lacedon2

24.02.2016 20:12Эпл всегда предоставляет властям все личные данные по запросу.

Скандал разгорелся из за того что ФБРовец ошибся и подал публичный запрос а Apple на этом попиарились.KivApple

25.02.2016 01:25+4Не совсем так. Apple действительно сливает данные, которые у неё есть, по запросу властей. И в данном случае тоже слил содержимое всех бекапов системы пользователя со своего облака. Однако ФБР показалось этого мало (бекапы слишком старые и там ничего не нашли) и они захотели разблокировать сам смартфон. Однако у Apple отсутствуют ключи шифрования для него, ибо они by design не покидают устройства. ФБР хочет, чтобы Apple выпустил апдейт для ОС, который убирает защиту от брутфорса.

Тут суть не в том, что Apple сливает данные, а что ФБР хочет, чтобы Apple внёс изменения в механизм работы своих продуктов, чтобы данные стало сливать удобнее.

Aingis

24.02.2016 20:16Расследовать теракт — это хорошо, но в идеале работа ФБР заключается в том, чтобы теракты предотвращать. Они уже облажались. И, увы, расшифровка данных здесь ничему по большому счёту не поможет.

Goodkat

24.02.2016 20:59+1Может быть, там контакты других террористов, которые готовят новые теракты.

Oberon812

24.02.2016 21:07+6… которые уже почти три месяца только и веруют в непреклонность компании Apple, вместо того, чтобы сменить адреса, явки и пароли. Сразу видно — фанатики.

geher

24.02.2016 21:36+2Следы — штука такая. Если они остались, то часто могут привести к оставившему вне зависимости от того, сменил ли тот явки и пароли.

Например, если известен телефонный номер другого террориста, то это дает привязку его к конкретной точке местности в определенные моменты времени. А дальше можно попробовать раскрутить маршрут, определить, кто перемещался именно по данным сотам в данном порядке (находился в нужные моменты времени в квартире с о стационарным телефоном), используя данные камер наружного наблюдения, опрос свидетелей, данные осведомителей и прочие источники информации, доступные следствию.

Если другой террорист определен, можно начать раскручивать его связи.

И это представляется достаточно очевидным даже мне — дилетанту в области антитеррористической борьбы.

lim

24.02.2016 22:16А получить эти же данные (список контактов) от мобильного оператора разве нельзя? Из логов звонков, например. И взламывать телефон не нужно…

geher

24.02.2016 22:19Телефон может быть в списке контактов в телефоне, но при этом на него с данного телефона могло не быть ни одного звонка (например, был забит для связи для экстренных случаев).

Телефон может фигурировать в каком-нибудь документе, хранящемся на телефоне (опять же, ни одного звонка на него с самого телефона).

И т.д., и т.п.

geher

24.02.2016 21:29+1В свете утверждения:

> После атак владелец физически уничтожил свой личный телефон и телефон жены.

Если террорист сработал грамотно, то указанный телефон чист, и там искать просто нечего (не зря он не стал его уничтожать, в отличии от личного и телефона жены)

Если же террорист ошибся или просто запамятовал уничтожить и этот аппарат, то там вполне может быть информация, которая позволит предотвратить новые теракты (естественно, только при условии наличия у данной пары связей с другими террористами).

Так что результатом взлома может быть как крайне важная информация, так и «совсем ничего».

В результате у ФБР риск. Либо они вытаскивают что-то и частично реабилитируются, либо не получают ничего, и их «облажались» в глазах публики пухнет до эпических размеров.KivApple

25.02.2016 01:32То есть по сути дела ФБР хочет ценой приватности пользователей с некоторой не очень большой вероятностью (раз террорист уничтожил личный смартфон, он не совсем идиот таки) спасти несколько жизней, количество которых находится в рамках статистической погрешности (от терактов гибнет очень мало людей, просто из этого раздувают шоу журналисты).

С тем же успехом можно истребить всех божьих коровок. Это, возможно (кто-то из выживших вполне может помереть от других причин), спасёт несколько десятков жизней каждый год (по статистике именно столько человек насмерть ими травится ежегодно), ценой урона экологии. И точно также как пользователи стерпят взлом iPhone, глобальной экологической катастрофы тоже не случится (естественный отбор чо, место уничтоженного вида займёт другой).

Как бы цинично это не звучало — нельзя ради спасения нескольких десятков жизней делать какие-либо глобальные изменения, которые тем более могут причинить хоть какой-то вред остальным. Zero-risk bias во всей красе.

exfizik

25.02.2016 07:03-1Да, да, научите, пожалуйста, ФБР делать их работу, а то они, наверное, не знают, в чём она заключается.

ant12345

24.02.2016 21:06+3А что мешает Apple создать прошивку, привязанную только к конкретному экземпляру устройства?

Не думаю, что у производителя нет механизма чтения уникального идентификатора устройства, а благодаря электронной подписи ФБР не сможет удалить эту привязку из спец. прошивки для её использования с другими устройствами

Kalobok

25.02.2016 00:55А что помешает злоумышленнику (не обязательно ФБР) перепривязать эту прошивку к другому экземпляру?

ant12345

25.02.2016 09:37как я понимаю, телефон будет исполнять код только валидной прошивки, подписанной самой Apple. Или эта защита только самого процесса прошивки на данной модели, а запрограммировав Nand на программаторе, можно заставить телефон исполнять любой код?

Kalobok

25.02.2016 15:24Да я не про то. Все рано или поздно утекает. Кто гарантирует, что из самого эппла не утечет правильно подписанная модифицированная прошивка? Есть много примеров похожих ситуаций. Человек — самое слабое звено.

Goodkat

24.02.2016 21:15+3256-битный ключ для AES-шифрования получается из задаваемого пользователем пароля и уникального доступного только для Secure Enclave ключа.

Если бы это было так, то смена пользовательского пароля влекла бы за собой смену ключа шифрования занимала бы пару часов на расшифровку-зашифровку всех данных. Пароль же ставится, убирается и меняется мгновенно.

Расследование должно пролить свет на возможную связь двух террористов с запрещённой на территории России организацией ИГИЛ.

Если не знать, что пометку о запрещённости требует закон о СМИ, то может создаться впечатление, что ИГИЛ — это российская или связанная с Россией организация. Или же что она запрещена только на территории России, а во всём остальном мире разрешена :)KivApple

25.02.2016 01:17+3Там может быть вариант, который используется в LUKS. Сам ключ шифрования никак не зависит от пользователя. Он генерируется в момент создания зашифрованного тома. А паролем пользования шифруется уже этот ключ. Ключ нигде не светится и очень длинный, поэтому его надёжность весьма высока и можно его не менять. Пароль более уязвим, зато его можно легко сменить. Таким же образом можно сделать несколько паролей и иных способов авторизации одновременно (можно, например, шифровать ключ данными об отпечатке пальца), что может быть иногда полезно.

В случае iOS настоящий ключ можно генерировать на заводе или перегенерировать каждый сброс к заводским настройкам. Второй вариант надёжнее (заодно при сбросе настроек 100% теряется доступ ко всем старым данным, их можно даже не удалять). Также есть немалая вероятность, что в новых айфонах ключ в принципе не покидает отдельного процессора для шифрования. То есть ОС отправляет туда пароль, узнаёт подходит ли он, а затем отправляет в этот процессор блоки данных, которые нужно расшифровать. В итоге даже уязвимость ОС не позволит украсть ключ. На старых айфонах всем занимается ОС (как и в Linux с LUKS), однако уязвимость позволит украсть ключ лишь, если владелец введёт свой пароль на поражённой системе. Если владелец пароль не вводит на момент активации эксплойта, то ничего не выйдет.

Goodkat

25.02.2016 02:02Да, конечно, примерно так я себе и представлял действие этого пароля. Так оно обычно и работает — пользовательским коротким паролем шифруется собственно длинный криптостойкий ключ шифрования. Кажется, Эпл даже рассказывал эту схему на презентации iPhone 6.

В статье неточность.

atomlib

25.02.2016 09:02Двенадцатая страница документа на сайте «Эппла» утверждает, что пароль используется для задания энтропии. Также на это намекают предложения о том, что ключ шифрования становится сильнее с более сильным паролем.

Goodkat

25.02.2016 09:07Ну вот после получения уведомления о вашем комментарии я сменил пароль в айфоне, собственно сама смена прошла за долю секунды. Не верю я, что изменился ключ шифрования ко всем данным. Сам ключ, может быть, и перешифровался новым паролем, на это времени много не надо. Но сменить ключ шифрования к 50 ГБ данных так быстро не выйдет.

atomlib

25.02.2016 09:29+1А я про смену пароля ничего и не говорил. С той же двенадцатой страницы документа:

The content of a file is encrypted with a per-file key, which is wrapped with a class key and stored in a file’s metadata, which is in turn encrypted with the file system key. The class key is protected with the hardware UID and, for some classes, the user’s passcode. This hierarchy provides both flexibility and performance. For example, changing a file’s class only requires rewrapping its per-file key, and a change of passcode just rewraps the class key.

Goodkat

25.02.2016 09:36Тогда к чему ваш предыдущий комментарий? Как ключ шифрования файлов становится сильнее с более сильным паролем?

А идея с per-file key мне нравится — даже если подобрать ключ перебором к какому-нибудь одному файлу, остальные файлы останутся зашифрованными.

atomlib

25.02.2016 09:39Это не моё утверждение, а цитата из документа. Видимо, потому что ключ класса получается из жёстко заданного аппаратным образом UID и пароля.

VenomBlood

25.02.2016 01:39Если "уникальный ключ" — это по сути заголовок, который содержит зашифрованный паролем ключ шифрования и к которому доступ только у спец. чипа — то все верно. Ну или этот ключ+ пароль дают ключ для расшифровки заголовка, который дает ключ для расшифровки раздела.

UPD — забыл обновить каменты перед постом...

Wanderer12

24.02.2016 22:28+2А в чем, собственно, проблема?

Почему службы не могут отдать этот конкретный телефон в руки Apple, те сами у себя в своих стерильных комнатах достанут всю информацию и передадут уже её службам?

Nomad1

24.02.2016 22:48+4Видимо, им важнее универсальный метод, а не конкретный телефон. А общественность и одиозные личности вроде Трампа не видят разницы.

Wanderer12

24.02.2016 23:56Ну тогда, действительно, нет смысла обижаться на Apple, сами службы решили прыгнуть выше головы

menraen

24.02.2016 23:57+1Было вроде обсуждение на Реддите. Нельзя. Chain of custody мешает. Да и бесполезно, т.к. даже если они отдадут, у Apple по ее утверждениям все-равно нет средств инфу достать. Тут скорее можно попробовать привлечь ЦРУ/АНБ чтобы они попытались физически "достать" ключи из микросхем — пусть хотя-бы частично, а что не достанут — сбрутить.

Wanderer12

25.02.2016 00:09Таки с брутом как раз и проблема — службы робко попросили хотя бы ограничение на 10 неправильных вводов пароля снять.

И я вот почему-то не верю, что Apple не имеет средств, что бы со своего же гаджета снять блокировку.

menraen

25.02.2016 00:31+1Я вот совершенно не удивлюсь если не имеет. Для бизнеса Apple разработка таких средств как минимум абсолютно бесполезна. На это они и напирают сейчас. Насколько я понял, их позиция такова: "Можем хоть скомпилированный ФБР под A6 MS-DOS 6.22 подписать, и он даже может быть запустится (по крайней мере телефон не откажется его исполнять), а вот написать версию без ограничения попыток ввода кода — фиг, ибо первая поправка".

Drakoninarius

25.02.2016 13:16мне вот интересно, а можно ли «согласиться» сделать бекдор, и, ссылаясь на сложность и отсуствие опыта, делать его лет 10?

menraen

25.02.2016 21:11+1Было подобное с Lavabit. Впаяют "contempt of court" как минимум, а если выяснится что сказали что не умеют сделать, а на самом деле умели — еще и "perjury" добавят.

Goodkat

25.02.2016 02:07Опасно такие средства иметь — любой сотрудник может оказаться недобросовестным и слить бэкдор на сторону, хотя бы тому же ФБР или ещё куда, и когда-нибудь это станет общеизвестным — сноуден опубликует, или хакеры украдут.

6a6ypek

24.02.2016 22:50Два вопроса:

1. Что мешает найти компьютер, на который сливался бэкап телефона?

При первом подключении телефон спрашивает «Доверять ли этому компьютеру?» и потом все подключения проходят без этого вопроса, и бэкап начинает делаться автоматически.

2. Могут ли Apple не хакать телефон (я чёт не совсем представляю, как они могут _заставить_ заблокированный телефон обновиться, не заходя в Настройки — Основные — Обновление ПО), а написать хакнутую версию iTunes которая всем телефонам будет говорить что у компьютера с телефоном уже trusted partnership?

acc0unt

24.02.2016 23:32+21. Бекап есть, но он старый.

2. У iPhone тоже есть что-то вроде андроидного Recovery, для раскирпичивания упавшей iOS. Apple наверняка может ввести айфон в состояние, когда он примет новую валидную прошивку без лишних выкрутасов.

6a6ypek

25.02.2016 13:24+1Эта штука вроде андроидного рекавери называется DFU, и если iДевайс будет в этом режиме, то прошивка накатывается с затиранием всего что было на устройстве.

tmin10

24.02.2016 23:41+1Насколько я понимаю механизмы доверия, там происходит обмен ключами и без подтверждения телефона на этот обмен ничего не выйдет.

6a6ypek

25.02.2016 14:30Почитайте внимательнее. Телефон спрашивает про «доверять» только один раз. После чего подтверждение уже не требуется.

Соответственно: будет компьютер с которым синхрился телефон — будет свежий бэкап.

Salagin

25.02.2016 08:47Может, у меня дилетантская версия, но, что мешает слить данные «физически», напрямую из микросхемы флеша? А затем организовать брутфорс пароля на тот дамп, без ограничения числа и времени попыток?

Sharifjon

25.02.2016 16:20+1Насколько я понял, в таком случае перебирать придётся ключ шифрования, а не пароль.

a5b

25.02.2016 16:35+1Для нынешней физики вопроса перебора ключа размером 256 бит не стоит — это почти трансвычислительная задача — https://en.wikipedia.org/wiki/Transcomputational_problem. Лишь на то, чтобы перебрать все значения 256-битного счетчика, по принципу Ландауэера потребуется (при необратимых вычислениях; для стирания информации) потребление энергии, превышающей полное энерговыделение нескольких миллионов сверхновых:

http://everything2.com/title/Thermodynamics+limits+on+cryptanalysis

...brute force attacks against 256-bit keys will be infeasible until computers are built from something other than matter and occupy something other than space".

---Bruce Schneier in

Applied Cryptography

Even sucking all the energy from a supernova would be just enough to pass through all states of a 219-bit counter… So, it is clear that a 256-bit key (which, just to be represented while we brute-force it on our ideal computer, would require the energy that 400.000.000.000.000.000.000 suns like our sun radiate in a year...) seems errrr… kinda difficult to brute-force… As long as computers are made of matter, 256-bit keys will be secure against brute-force. Except of course… if we break the second law of thermodynamics :-). But even then, who would give a damn if 256-bit keys were rendered insecure, when we would have defeated the most persistent law of nature?

UID key — уникальный 256-битный AES ключ, необходимый для расшифровки дампа NAND и для получения passcode key (для расшифровки пользовательских данных) зашит в чип Apple A6 и, по заявлениям Apple, не может быть считан программно и не сохранен у Apple; попытки чтения со вскрытием чипа слишком сложные, дорогие и ненадежные.

menraen

24.02.2016 23:53+4Я считаю что Apple обязательно нужно отказать ФБР, и вовсе не считаю ситуацию "трюком пиарщиков".

Нужно понимать специфику США: тут рядовые граждане действительно могут результативно судиться с правительством (города, штата, федеральным). Мало того, штаты часто сами не прочь посудиться с федеральным правительством, и тоже не всегда проигрывают. Судя по последним новостям, Apple решила опираться на первую поправку Конституции в своей юридической стратегии по этому вопросу. Они заявляют что компьютерный код является "речью" в понимании первой поправки, а значит нельзя их принудить эту "речь" "высказать". По-моему, это отличная стратегия, дело имеет все шансы дойти до Верховного Суда и точно войдет в историю страны и индустрии.

Более того, я уверен что если Apple проиграет суд и под угрозой, к примеру, уголовного преследования топ-менеджмента их таки принудят написать прошивку для подбора кода разблокировки — следующая версия Secure Enclave будет физически устроена так что ключи будут "испаряться" при любой смене прошивки.

Это вовсе не значит что я поддерживаю террористов. Я просто не могу оправдать "нахрап и лень" ФБР — в этом случае, и вообще. На примере АНБ можно видеть как правильно работать с криптографией: пацаны занимаются криптоанализом (реальным, не "ректальным"), находят слабые места в алгоритмах, а потом внедряют в нужные места нужных организаций агентов и проводят сложнейшие спецоперации чтобы слабые места алгоритмов еще больше ослабить в их реализациях. Я снова-таки не считаю что эта деятельность очень этична, и т.д. Я лишь констатирую факт, что лезя нахрапом ФБР добьется лишь того, что на ровном месте усложнит и без того непростую жизнь куче народа — включая себя самих.

AndreyHenneberg

25.02.2016 14:35Не получится просто так «испарять» ключи. Этими ключами зашифрованы данные на устройстве. Если убивать ключи, придётся делать бэкап, который в процессе должен лежать незашифрованным, потому что иначе его невозможно будет втянуть обратно. Ну и понятно, что складываться он должен не в сеть, а на непосредственно подключённое запоминающее устройство, а у памяти у iPhone много, не всякая флэшка потянет.

menraen

25.02.2016 19:01Если убивать ключи, придётся делать бэкап, который в процессе должен лежать незашифрованным

Ну, незашифрованным он лежать никому не должен :) Сейчас есть опция при бэкапе на комп указать пароль, и зашифровать даже обычный бэкап (более того, если этого не сделать — некоторые вещи вроде паролей из Safari не бэкапятся). Кроме того, вряд-ли будут причины часто менять прошивку Secure Enclave, а если причины будут — Apple напишет на сайте сообщение, что, мол, мы обнаружили уязвимость в криптомодуле, но его просто так «по воздуху» не обновить, так что подключите телефон к компу — и iTunes все сделает. Нет компа? Не проблема! В любом Apple Store вам бесплатно помогут обновиться.

Кстати, а вот и подтверждение моей мысли из предыдущего коммента подоспело:

www.nytimes.com/2016/02/25/technology/apple-is-said-to-be-working-on-an-iphone-even-it-cant-hack.html

a5b

25.02.2016 04:49чтения 256-битного ключа UID — раз в 80 миллисекунд

Нет, это не ограничение по частоте чтения UID, это математика получения ключа 'passcode key' из passcode + UID key — http://blog.cryptographyengineering.com/2014/10/why-cant-apple-decrypt-your-iphone.html

The Apple Key Derivation function 'tangles' the password with the UID key by running both through PBKDF2-AES — with an iteration count tuned to require about 80ms on the device itself.

Насколько я понял, параметры PBKDF2-AES для каждого поколения чипов меняются, чтобы сохранить длительность в 80 мс: http://www.apple.com/business/docs/iOS_Security_Guide.pdf

The passcode is entangled with the device’s UID, so brute-force attempts must be

performed on the device under attack. A large iteration count is used to make each

attempt slower. The iteration count is calibrated so that one attempt takes approximately

80 milliseconds. This means it would take more than 5? years to try all combinations

of a six-character alphanumeric passcode with lowercase letters and numbers.

http://esec-lab.sogeti.com/static/publications/11-hitbamsterdam-iphonedataprotection.pdf#page=22

Passcode derivation is done in kernel mode

• Transforms user’s passcode into passcode key

• Uses hardware UID key to tie passcode key to the device

• Makes bruteforce attacks less practical

• Resulting passcode key is used to unwrap class keys

• If AES unwrap integrity check fails, then input passcode is wrong

Passcode derivation algorithm

Initialization

A = A1 = PBKDF2(passcode, salt, iter=1, outputLength=32)

… Derivation (390 iterations)… AES encrypt with hardware UID key

• C = AES ENCRYPT UID(B): must be done on the target device

• Last encrypted block is reused as IV for next round

titbit

25.02.2016 07:07У ФБР уже есть все нужные данные с этого (да и, наверное, любого другого айфона). Но похоже на этом телефоне ничего интересного нет, иначе бы его молча изучали, а не устраивали публичные разборки.

Вообще, последнее время спецслужбы соревнуются в своей безнаказанности (ну и бессилии заодно). Ведь никаких способов проверить их деятельность практически нет, они легко могут засекретить любые неугодные данные, как по своим же злоупотрбелениям, так и по своей же беспомощности.

Так что цирк с «шифрованием» на мой взгляд затеян специально как игра на публику, надавить на ИТ компании и показать им кто реальный «хозяин» положения вещей. ФБР хочет списать свои провалы на тот факт, что якобы Apple помешала им в раследовании. Ну а ИТ компании скоро дождутся закона об обязательном сливе всех имеющихся данных на свою голову :)

czasowy

25.02.2016 07:07Риск неправильного использования бэкдора слишком велик, Apple нужно отказать ФБР

Игра на публику не имеет значения, спецслужбы всё равно получат желаемое — и бэкдор, и данные с конкретного смартфона

Эти два варианта только дополняют друг друга, какая бы ни была ситуация, Apple не упускает возможность сыграть на укреплении своей репутации в области работы с ПО, которое к слову переживает не лучшие времена. А что касается ФБР, «потребность» на нужды армии дает толчок в развитии логистики, IT, медицины и еще кучи отраслей, а у нас тут предмет беседы один смартфон…

xxvy

25.02.2016 07:07+2Что-то я не пойму. Apple говорит, что ФБР сами себе злобные буратины, т.к. сбросили пароль на iCloud и теперь телефон не может синхронизироваться с облаком и слить бэкапы. Т.е. телефон пытается соединиться с облаком, используя какой-то пароль, а облако его не принимает. В чём проблема Эпплу восстановить в облаке прежний пароль, чтоб телефон сам синхронизировался? Или, если они не хранят старый пароль, то в чём проблема подкрутить облако, чтобы оно приняло ЛЮБОЙ пароль для этого аккаунта и впустило телефон?

Light_Metal

25.02.2016 13:08… приложения двухфакторной авторизации, мессенджеры с шифрованием типа Signal или Telegram, так и другие файлы, которые не выгружаются в бэкапах в iCloud

Не знаю, как работает iCloud, но мне кажется, что тут идет охота за теми возможно существующими данными, которые не загружаются в облако.

Опять же, вопрос — насколько можно сделать так, чтобы в облако принудительно синхронизировалось вообще всё, что есть на телефоне.

dankovsky

25.02.2016 13:15+4Подвергать опасности приватность миллионов человек во всем мире из-за горстки людей, убитых террористами — абсурд.

Это очень печальный тренд современности — ограничивать права граждан, прикрываясь борьбой с терроризмом (а еще защитой детей, нравственности и пр.). Негативный эффект от такой «борьбы с терроризмом» в сто крат больше, чем от самого терроризма, но все равно большинство (51%) людей волнуют только страшные новости в телевизоре о громких взрывах и перестрелках, которые 99,9% из них никогда в жизни не затронут.

depalt

Риск неправильного использования бэкдора слишком велик, Apple нужно отказать ФБР

Не верю! Если пойдут против интересов правящей элиты США — мигом дадут доступ! А если нет — получат.

Ибо не даром США постоянно воюет, и опыт в управлениями людьми уж точно есть.

Zergos_Z

Apple заплатила за 2011 год в казну США 32 млрд. долларов (более свежую информацию не нашел). Это 2.2% бюджета США за тот же 2011 год.

Я думаю, что Apple вполне имеет право диктовать государству свои условия, ведь никто не мешает им переоформить свою компанию в любой другой стране мира, и платить эти налоги уже в другую страну, при этом не меняя физическое расположение подразделений компании.

constantacd

и тут же эти патентные тролли потеряют все преференции в судах

wlbm_onizuka

с ума сошли? не 2,2%, а 0,022%. просто посчитайте сами, да и просто подумайте!

a5b

http://www.businessinsider.com/how-much-money-apple-avoids-paying-in-taxes-2014-6

https://en.wikipedia.org/wiki/2011_United_States_federal_budget

PS Apple — одна из крупных компаний в стране… http://finance.yahoo.com/news/companies-paying-most-taxes-174550448.html "10 largest taxpayers" (заметка от начала 2014 — в 2013 бюджет был Total revenue… $2.77 trillion (actual), "from tax disclosures in SEC filings. All data are for the most recent fiscal year reported by each company." — т.е. данные только по публичным компаниям):

MrBear007

я, как readonly пользователь, скучаю по временам, когда на GeekTimes могли оставлять комментарии только захабренные пользователи.