В очередном выпуске нашего сериала:

В очередном выпуске нашего сериала:— Хитрый вымогатель KeRanger для Mac OS X поразил всех не столько своими вредоносными свойствами, сколько четкой организацией атаки и необычным методом распространения. Но все закончилось хорошо — жертв не так много, как могло быть.

— В то время, как Apple и американские госорганы продолжают спорить о праве на взлом защиты айфона, выяснилось, что обойти пасскод можно и более тривиальными методами. Не первый раз, впрочем.

— Серьезная уязвимость в Facebook хорошо объясняет сложность инфраструктуры современной компании — тривиальный и крайне опасный метод взлома любого аккаунта соцсети был невозможен на основном сайте, но оказался доступен на стороннем проекте.

Предыдущие серии можно посмотреть по тегу.

KeRanger — первый заметный троян-вымогатель для Mac OS X

Новость. Исследование Palo Alto.

Обнаружение KeRanger привлекло внимание многих СМИ, и часто в публикациях этот троян называли то «первым», то «первым реально опасным» вредоносным продуктом-вымогателем для Mac OS X. На самом деле он естественно не первый (одним из первых стал обнаруженный нами троян FileCoder, найденный летом 2014 года), да и нельзя назвать его особо продвинутым — об этом не преминули сообщить фанаты Apple. Дескать, да, шифрует данные, да, на макбуках, но посмотрите на Windows — вот где все действительно очень плохо.

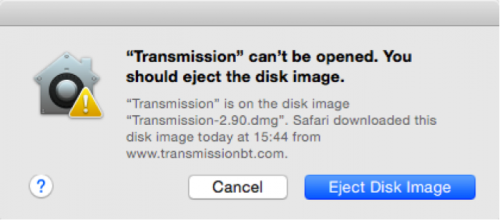

И фанаты в общем-то правы, но дело не в этом. KeRanger после установки ждет три дня, после чего частично шифрует файлы на зараженной системе и требует выкуп в размере 1 биткоина (около 400 долларов). Это крайне неприятно, если вы стали жертвой такого вымогателя, но вообще троян не может похвастаться чем-то примечательным. Интересна система распространения. Во-первых, троян подписан легитимным (до обнаружения, естественно) сертификатом разработчика, поэтому встроенная в Mac OS X система GateKeeper его бы не смогла заблокировать. Во-вторых, троян был внедрен в инсталлятор торрент-клиента Transmission и непродолжительное время распространялся с официального сайта проекта.

А это немного меняет восприятие истории: утверждения о том, что Mac OS X более защищена от вредоносного ПО, чем Windows, теряют актуальность. И дело не в количестве багов. Дело в интересе киберкриминала. До KeRanger было ясно, что простая малварь обходит Mac OS стороной, но если потребуется взломать макбук в рамках таргетированной атаки — взломают. А после стало ясно, что и обычные «пользовательские» трояны вполне успешно могут заражать незащищенные компьютеры Apple. Пользуясь уязвимостями не в системе, а в экосистеме — разработчиков ПО и сертификаты Apple не может контролировать так строго, как это происходит на iPhone.

Интересный момент: по мнению исследователей Palo Alto трехдневная задержка между загрузкой трояна и шифрованием данных была введена для того, чтобы максимально широко распространить зараженную версию Transmission — пока не заметили. Но заметили все же раньше, потому и пострадавших относительно немного. Совместная работа исследователей, разработчика программы и разработчика ОС помогла снизить ущерб.

Серьезный баг в Facebook позволял получить доступ к любому аккаунту

Новость. Пост в блоге исследователя.

Исследователь Ананд Пракаш недавно получил в рамках программы Bug Bounty 15 000 долларов от Facebook — и по меркам программы «деньги в обмен на уязвимости» социальной сети это очень много. Уязвимость действительно была серьезной, в самом ответственном с точки зрения безопасности месте — в системе сброса паролей. При попытке сбросить пароль Facebook дает возможность одобрить это действие на устройстве, которое уже залогинено — с телефона или планшета. На телефоне выводится шестизначный код, который нужно ввести на сайте. Шестизначный код достаточно легко подобрать, если система это позволяет, то есть не блокирует попытки перебора.

Все системы безопасности, кроме самых дырявых, такие попытки блокируют, и Facebook — не исключение. Но только главный сайт. Ананд обнаружил, что альтернативные версии FB — beta.facebook.com и msbasic.facebook.com (последняя предназначена для старых устройств) не содержат проверки на перебор. Обычный Facebook блокирует перебор после примерно десятой попытки. На данных версиях FB, которые скорее всего разрабатываются отдельно от основной ветки, проверки не было, но доступ к базе пользователей был — то есть взломать можно было кого угодно. Схема атаки показана на proof of concept:

Обойти пароль в iOS 9.1 и более поздних можно с помощью Siri

Новость. Исследование.

Если судить по количеству новостей с судебного разбирательства между Apple и американскими госструктурами, главной функцией телефонов компании является парольная защита. Конечно это не совсем так, но ведь пароль (а чаще всего — четырехзначный код) — это единственное, что мешает вашим данным попасть в руки злоумышленников, ревнивых родственников, следователей или разведчиков. Уже не первый раз выясняется, что для обхода пароля не всегда обязательно заставлять саму Apple писать бэкдор к операционной системе. Достаточно воспользоваться одной из проблем «стыковки» разных функций между собой. Основная проблема Apple в том, что без пароля телефон вовсе не превращается в кирпич: какие-то функции доступны на нем и так.

Этим и пользуются. Исследователи из компании Vulnerability Lab утверждают, что обойти пароль можно с помощью Siri, причем проблема присутствует во всех устройствах с iOS 9.1 или выше, и пока не решена.Исследователи описывают несколько способов обхода пин-кода. Самый простой: попросить Siri открыть приложение, которое на телефон еще не установлено. После этого Siri откроет магазин приложений, а уже из него можно переключиться на домашний экран, так и не введя пароль для доступа. Остальные способы похожие, хотя и реализуются несколько сложнее.

Уязвимость была обнаружена в январе этого года, еще три месяца заняло общение с Apple, но немного странно, что информация была раскрыта до патча. В Vulnerability Lab утверждают, что Apple сообщила им о том, что информация принята к сведению, после чего перестала выходить на контакт. Proof of concept:

Что еще произошло:

Много патчей. Очень серьезные уязвимости в Adobe Flash. Не менее серьезные дыры в Google Chrome. И очень серьезные уязвимости в Microsoft IE и Edge.

Все очень серьезно.

Древности:

Древности:«Ping-pong»

Не опасен, имеет байт, содержащий номер версии вируса. Если обнаруживает диск, зараженный своей предыдущей версией, то «обновляет» ее. Изменяет вектора int 8 и int 13h. Вызывает видеоэффект скачущего шарика (знак 7h ASCII), который перемещается по экрану, отражаясь от знаков и границ экрана.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 96.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Комментарии (10)

Jodes

11.03.2016 19:39Скоро и за Linux возмутся

nikitasius

11.03.2016 20:30+1А чего там браться-то?

Все пакеты подписаны. Скомпрометируют зеркало, так просто не пройдет и все.

Для ограничения софта есть другие учетки, xephyr и apparmor.

Да и люди, которые на линукс работают не идиоты, а если и идиоты (например манагеры), то им его настраивали не идиоты.

Остается только похерить данные для локальной учетки или читы с повышением прав. Все.

lostpassword

12.03.2016 11:19+7authorization.jpg

kafeman

12.03.2016 14:38+1Тот же apparmor решает проблему. Например, можно сделать так, чтобы Skype прекратил копаться в профиле Firefox.

akirsanov

11.03.2016 21:03+4Информация про разлок IPhone похожа на фейк или ошибку ресерчеров — при выключенном touchID всеми описанными способами воспроизвести не удалось, а с включенным touchID все работает как на видео, но уязвимости в этом нет.

Новость подхватили, а проверить не удосужились, что securitylab, что ЛК.

xytop

Мой iPhone не разблокируется таким способом.

При попытке открыть AppStore снова выбрасывает на экран ввода пинкода.

Версия iOS 9.2.1