Одной из самых популярных видеокарт для GPGPU является AMD R9 280X. При скромной цене в ~220-230 долларов она готова поделиться тремя гигабайтами памяти и 2048 потоковыми процессорами на базе архитектуры GCN v1.0, суммарно выдающих около 3.4 TFlops для вычислений одинарной точности и порядка 870 GFlops для вычислений двойной точности. Показатели производительности могут незначительно отличаться в зависимости от вендорской версии и «зашитых» в BIOS тактовых частот.

Для сравнения, у одной скандально известной видеокарты (той, что с «3.5 ГБ памяти из 4 заявленных») цена на сто долларов больше, при этом она показывает внушительные 3.8-4 TFlops для 32-битных чисел с плавающей точкой, но для FP64 – смешные ~120-130 GFlops.

Вернёмся к GPGPU. Возможно, для вашей задачи вам будет мало возможностей одной видеокарты, и вы поставите две, три, или даже четыре, благо материнские платы и блоки питания нынче могут такое позволить. Что, если и этого будет мало? На сцену выходит киллер-фича технологии OpenCL — Virtual OpenCL, позволяющая объединить множество ускорителей, установленных в нескольких компьютеров, в один высокопроизводительный кластер.

Virtual OpenCL

VCL доступен бесплатно и работает с любым железом, поддерживающим стандарт OpenCL 1.0 или 1.1, позволяет объединять различные устройства в одну вычислительную сеть и предоставлять её мощности для любых приложений, умеющих работать с OpenCL.

В качестве примера применения такой технологии хочется рассказать о монструозной ферме по перебору паролей, состоящей из 25 GPU AMD.

Password Cracker

Взлом пароля грубой силой часто упирается в вычислительную мощность компьютера, который будет осуществлять перебор. Даже если абстрагироваться от всевозможных уровней защиты от атаки bruteforce’ом (вроде каптчи или удаления/шифрования информации после n-ной попытки войти с неправильным паролем), стандартный пароль из 8 символов перебирать достаточно долго. При использовании только букв нижнего регистра латинского алфавита вам придётся перебрать 268 (208 827 064 576) вариантов, а если использовать цифры, спецсимволы и различный регистр, то число возможных сочетаний перевалит за 728 (722 204 136 308 736). Быть может, сгенерировать 720 триллионов паролей не так уж и сложно, но сами пароли в открытом виде, само собой, никто не хранит, вместо этого используют их хэши.

Вычисление хэш-коллизий (поиск значений, чей хэш совпадёт с искомым) – куда более ресурсоёмкая задача, чем может показаться на первый взгляд — именно её частный случай решают участники сети BitCoin. Хабрапользователь mark_ablov написал потрясающую статью на тему майнинга биткоинов с помощью ручки и бумаги, в которой подробно рассмотрел все стадии вычислений и показал, насколько «уязвим» BitCoin к аппаратным возможностям производительных кластеров.

Современные пароли хранятся в таком виде, который нельзя легко «решить», собрав специальную микросхему, так что на сцену выходят железки, способные играть грубо и эффективно: предоставляя огромное количество FP32 / FP64 операций в секунду, и здесь-то технологии AMD, возможности OpenCL и VCL-фермы придутся как нельзя кстати.

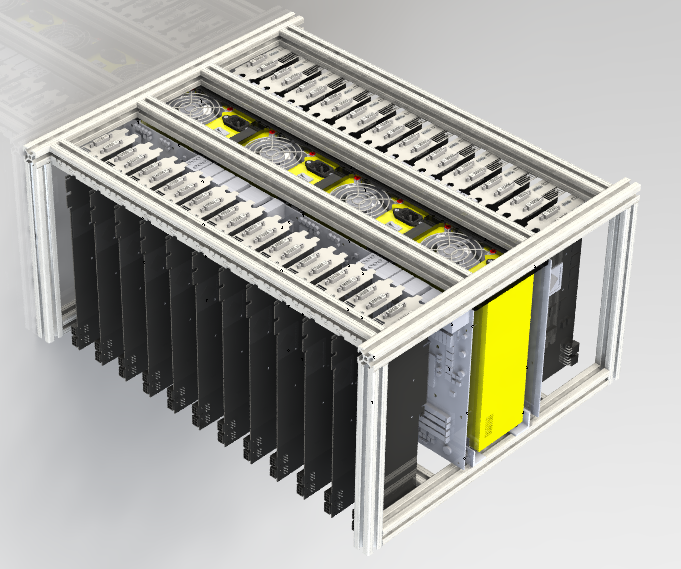

Когда BitCoin «добывали» с помощью видеокарт, любители собирали специальные фермы из большого числа ускорителей:

Пару лет назад примерно такую же железку, разнесённую на несколько серверных корпусов, показывали на конференции компьютерной безопасности в Осло. Вариантов применения этому сундуку в опытных руках можно найти довольно много:

Кластер из GPU работает под управлением Linux, видеокарты объединены системой VCL, которая предоставляет хост-системе все видеокарты как одну большую систему исполнения OpenCL-заказов.

Ферма может делать до 350 миллиардов предполагаемых хэшей паролей в секунду, используя алгоритм NTLM. Он используется в Microsoft Windows со времён Windows Server 2003. Для перебора восьмисимвольного пароля (самого популярного по длине как среди обычных пользователей, так и в корпоративном сегменте), содержащего все символы латинского алфавита в различных регистрах, цифры и спецсимволы, данному монстру достаточно пяти с половиной часов.

Как вы уже догадались, основную сложность для взлома предоставляет показатель степени, то есть длина пароля. Увеличение пароля на один символ приводит к увеличению сложности на 2 порядка:

729 = 51 998 697 814 228 992 против 728 = 722 204 136 308 736. В данном случае один символ увеличивает количество вариантов в

Производительность

Возможности подобной фермы из GPU действительно впечатляющи, и они показывают неплохие результаты даже на «тяжёлых» алгоритмах хэширования: MD5 (180 млрд. предположений в секунду), SHA1 (63 млрд. предположений в секунду) и LM (20 млрд. предположений в секунду). Для т.н. «медленных» хэш-алгоритмов результаты тоже неплохие: bcrypt (05) и sha512crypt получили 71 000 и 364 000 предположений в секунду соответственно.

Оптимизация и масштабируемость

Эксперименты с Password Cracker’ом проводились достаточно давно, когда VCL был достаточно «сырым» продуктом. Совместная работа автора этой мега-фермы с создателями VCL привела к улучшению балансировщика нагрузки. Специальный скрипт позволил улучшить работу Hashcat на VCL, благодаря чему сегодня можно запустить код не на 25, а как минимум на 128 GPU с сохранением линейного роста производительности.

В июне 2012 года Поул-Хеннинг Камп, автор функции md5crypt(), которая широко используется в FreeBSD и Linux, попросил сообщество перестать пользоваться его функцией. Об этом даже материал на Хабре выходил. Автор опасался ситуации, когда атакующий сможет получить больше 1 миллиона проверок в секунду на доступном в обычных магазинах компьютерном железе. Password Cracker на 25 GPU превзошёл опасения Поула-Хеннигна Кампа в 77 раз, а возможность смасштабировать его в 5 и более раз делает перебор хэшей ещё более уязвимым к коллизиям: если сейчас «стандартныи?» восьмисимвольный пароль перебирается за 6-8 часов, то на 128 GPU такой перебор может сократиться до часа.

Меня это не коснётся

Быть может, вашу фирму никто никогда не будет взламывать, а дома вы не храните ничего ценного / компрометирующего / важного. Никто не застрахован от утечек в крупнейших фирмах: сравнительно недавно соцсеть LinkedIn «потеряла» шесть с половиной миллионов хэшей паролей. Если «разгадывать» пароли фермой на видеоускорителях AMD (а не на профессиональном железе), то около 90% паролей можно было бы обработать за разумное время.

Длинный и сложный пароль (при условии того, что его применяют надлежащим образом, не хранят в открытой форме и всё такое) — половина защиты от таких мощных вычислительных систем. Разумеется, есть и другие подходы (вроде «соле?ных» хэшей), но не всегда есть возможность внести изменения в действующий алгоритм или рабочий продукт, а удлинить минимальный пароль до 13 или 20 символов — проще простого.

Комментарии (90)

batja84

09.06.2016 18:54+1Paypal.com ограничивает максимальную длину пароля 20 символами. Ведь он же с деньгами связан, что им мешало дать возможность использовать большую длину? На некоторых сайтах вообще 12 максимум.

dartraiden

09.06.2016 19:05У некоторых банков пароли, вдобавок, регистронезависимые. Да и не только у банков. Это тоже здорово облегчает брут.

MichaelBorisov

09.06.2016 21:24+1Регистронезависимость пароля компенсируется его длиной. Разница в кол-ве вариантов регистрозависимого и -независимого пароля равна 2^n, где n — кол-во символов пароля. Каждая лишняя регистронезависимая буква увеличивает кол-во вариантов в 26 раз. Таким образом, регистрозависимый пароль длиной в 9 символов имеет примерно такое же кол-во вариантов, как регистронезависимый длиной в 11 символов.

Лично мне проще запомнить пару лишних букв, чем то, какие из них были в каком регистре.

Foolleren

09.06.2016 21:30именно по этому регистр в пароле добавлет 6 бит энтропии а каждый символ сверх 9 1,5 бита

википедия

MichaelBorisov

10.06.2016 00:20Это касается только среднестатистических паролей, придуманных человеком (именно в этом разделе статьи находится приведенная вами информация). К тому же без ссылки на первоисточник.

В случае же случайных паролей действуют расчеты из таблицы, приведенной выше в разделе «Случайные пароли», которая совпадает с тем, что привел я в предыдущем сообщении.

Foolleren

10.06.2016 00:27всё верно, вот только случайный пароль запомнить от этого не проще, то что запоминается легко имеет какую-то структуру — структура много энтропии не содержит.

tandzan

09.06.2016 22:12+1Плюс пароль выдается самим банком (я не нашел как его сменить, только имя пользователя).

dartraiden

10.06.2016 00:14При входе в Сбербанк Онлайн (поскольку в комментарии про пароли речь шла о нём) нужно нажать на шестерёнку справа вверху.

tandzan

10.06.2016 00:31-1Спасибо, видимо когда-то добавили, до этого не доверяли пользователям и выдавали пароли типа AG3JIO4N. Каждый раз недоуменно шифтил при логине, потом поставил их приложение на смартфон, теперь обхожусь пином. Недавно разблокировал телефон ночью, а их аппликуха все носители сканит. Понятно, что безопасность, трояны, но такой тоталитаризм на моем железе…

dartraiden

10.06.2016 00:41В отличие от того же Chrome, который будет вытеснен из памяти через некоторое время после закрытия, Сбербанк останется в ней висеть в виде сервиса на все время работы смартфона. Если ты его убьешь — он перезапустится, если перезагрузишь смартфон — он запустится при загрузке, применишь таск-киллер — получишь пинг-понг под названием «Прощай, батарея»: таск-киллер убивает сервис, система его запускает, и так продолжается бесконечно.

Ну ладно, висит и висит, может быть это такая оптимизация для ускорения запуска или еще что, на современных смартфонах с тремя гигами памяти 80 Мбайт — это ерунда. Но нет же, сервис не просто висит в памяти, он регулярно будит смартфон, чтобы обновить информацию о местоположении устройства и выполнить какие-то другие свои дела. Еще раз: приложение, которым ты пользуешься раз в неделю, чтобы положить деньги на телефон или проверить баланс, постоянно висит в фоне и регулярно будит смартфон!

Все толще и толще. Колонка Евгения Зобнина

Radmin

10.06.2016 03:12Осталось дождаться, когда 6-й Андроид появится на большинстве устройств, и эту проблему можно будет решить выборочными разрешениями.

dartraiden

10.06.2016 08:40Для предыдущих выпусков можно попробовать использовать XPrivacy / App Ops / Protect My Privacy. А чтобы приложение не висело в фоне — заморозить через Greenify.

alexmay

10.06.2016 04:17+1ссылка требует 400 руб за чтение ))

BrandVS

10.06.2016 15:12Бесплатно можно здесь: cryptoworld.su/%D0%BF%D1%80%D0%B8%D0%BB%D0%BE%D0%B6%D0%B5%D0%BD%D0%B8%D0%B5-%D1%81%D0%B1%D0%B5%D1%80%D0%B1%D0%B0%D0%BD%D0%BA-%D0%BE%D0%BD%D0%BB%D0%B0%D0%B9%D0%BD

Ссылкой, к сожалению, вставить не могу.

melt

10.06.2016 13:17Я статью по ссылке не читал, но предположу — когда-то была речь, что Сбербанк заключили договор с Касперским и встроили в свое мобильное приложение антивирус. Может поэтому банковский клиент постоянно запущен? Частенько вижу в различных газетах заголовки, как хакеры угнали у какого-нибудь очередного жителя денежку со сбера. Шаг Сбербанка логичен, мне так кажется.

dartraiden

10.06.2016 13:44У них там встроенный антивирус, да. А ещё определение рутованности и отключение части функций на таких системах.

Foolleren

09.06.2016 19:11а зачем? если использовать scrypt то его можно настроить на скорость перебора не более 100 штук в секунду на видеокарту, в одной извращенской валюте поменяли базовые функции scrypt, и скорость вычисления хеша была в районе 1 в секунду, попробуй такое взломай.

rfvnhy

09.06.2016 19:22Предположу что под такую задачу надо или другое ПО или другую железку…

Тут я не специалист, но все же мне кажется что «скорость вычисления хеша была в районе 1 в секунду, » будет изменено, если немного «поработать над вопросом»

Foolleren

09.06.2016 19:44+2Проблема взлома scrypt подобных алгоритмов, в том что надо много озу с низкой задержкой, как ни странно, но в этом вопросе за более чем 10 лет вообще никаких подвижек, задержка доступа к ОЗУ осталась в том же самом уровне, частоты растут, пропускная способность шины растёт, а скорость случайного доступа нет. Для ооочень ослабленного scrypt аля лайткоин надо всего 128 кб озу, базовая версия требует 64 мб озу. конечно количество требуемой озу можно снизить за счёт увеличения кол-ва вычислений, в добавок можно сделать каскадное хеширование хоть и считается что это плохо, но фактических взломов каскадного хеширования так и не видел, добавление нового алгоритма хеша увеличивается стоимость ASIC'а для взлома, это AES SHA и… ещё какой-то (забыл) легко и просто реализуются в железе, а многие финалисты так и не стали стандартом именно потому, их реализация в железе куда дороже.

ЗЫ конечно любой вопрос взлома можно решить за деньги, но только представьте сколько понадобится бабла для взлома нестандартного форка scrypt. особенно если использовать финалистов конкурсов которые не стали стандартом из за сложностей реализации в железе.

Arqwer

10.06.2016 00:08Тут

crypto.stackexchange.com/questions/606/time-capsule-cryptography

говорится про какие-то time-lock puzzle алгоритмы. Суть в том, что если алгоритм невозможно распаралелить, то все суперкомпьютеры идут лесом. Наверняка можно это как-то приспособить к обсуждаемой задаче.

TerraV

09.06.2016 19:14-2Если вы не используете специальное ПО типа keypass, которое генерирует уникальные пароли для каждого ресурса — у меня для вас плохие новости. Вы рискуете потерять если не все разом, то значительный набор аккаунтов (которые привязаны к единой почте/паролю). И скорее всего, даже ваши «сильные» пароли уже сидят в словарях. Если вы используете специализированное ПО, то новости тоже плохие. У вас единая точка отказа (и еще не дай бог файл с зашифрованными паролями где-нибудь в облаках).

Каждый раз когда вы вводите пароль, вы считаете что «на той стороне» все хорошо. Пароли не хранятся в открытом виде, а еще лучше под криптостойким хешем с солью, что ваше https соединение не заинтересовало АНБ, которые уже несколько лет назад не считали его серьезным препятствием. И по хорошему вводить пароли можно только на своем оборудовании (и молиться чтобы не было трояна/кейлоггера)… Короче я веду к тому что длина пароля и наличие спецсимволов ни разу не панацея.

DagothNik

09.06.2016 19:25+1Но все же затрудняет подбор. Цель не стоит обеспечить 100% стойкость. Цель — свести риски на минимально возможный уровень. Для кого-то криптостойкий пароль — 1234qwer, для кого-то это стойкий пароль составленный в голове и хранимый на листочке, для кого-то случайный набор букв, символов и цифр хранимый только в голове (причём для каждого ресурса свой), а для когото при этом ещё и полная изоляция оборудования, на котором этот пароль вводится от любых внешний воздействий (например зашифрованный самописным алгоритмом диск, стоящий в компьютере, находящимся в бункере, про который никто не знает на глубине 2 км под землёй).

Barafu

09.06.2016 20:40+1И отсюда очевидный вывод: пароль к чужим сервисам должен быть настолько сложным, чтобы купить админа / взломать сервер было проще, чем сбрутить ваш пароль. И не более сложным. Пароль к вашему собственному шифрованию должен быть настолько сложным, насколько легко скомпрометировать ваше хранилище пароля. И тоже не более.

Так что не так страшен брут…

ilya_1

10.06.2016 15:12И более того, брутфорс для онлайн-сервисов не актуален уже пару десятилетий, т.к. защиту на стороне сервиса сделать проще простого (капча после третьего неправильного ввода, а после десятого на час-два все пароли считать неправильными, ну может еще что-то новое придумали, но даже в этом случае трехсимвольный пароль будете брутить десятилетие). А вот при проблемах с безопасностью сервера обвинить пользователя «А у вас пароль слишком простой был» проще простого, что собственно повсеместно и происходит.

Foolleren

10.06.2016 15:46вы что-то путаете, зачастую взломщики угоняют базу паролей, которую потом и ломают указанным методом в статье.

ilya_1

11.06.2016 14:46Нет, ничего не путаю. Если мы рассматривает вариант доступа: 1.Поиск уязвимости на сайте или сервере 2.Получение доступа и слив БД. 3.Расшифровка паролей из хэшей.

То есть вы хотите сказать что безопасность сервера (вернее ее отсутствие) это вполне нормально, слив базы тоже ничего страшного, а вот установить длинный сложный пароль — это прям гарантия абсолютной безопасности?

Вообще-то 3 пункт абсолютно неактуален, причины 2: первое, по крайней мере когда меня эта тема интересовала (лет 10-15 назад) существовали браузеры в которых можно редактировать куки, в них вставлялся хэш пароля и для входа в аккаунт этого вполне было достаточно, сложность пароля тут не играет никакой роли. Во вторых в то время было множество онлайн баз всевозможных хэшей нагенерированных за многие годы не на одном компе, Если нужного хэша не было там, то сидеть дома греть воздух не имело смысла. Возможно информация устаревшая и что-то давно поменялось.

Foolleren

11.06.2016 15:12а что же вы вы не рассматриваете вариант: похачили сервер А, подобрали логин пароль использовали на сервере Б?

rfvnhy

09.06.2016 19:25А как же всякие уязвимости типа тех, что тут описывали последний год?

А метод перебора по словарю?

…

mx2000

09.06.2016 19:56+5> 72^9 = 51 998 697 814 228 992 против 72^8 = 722 204 136 308 736. В данном случае один символ увеличивает количество вариантов в 80 тысяч раз.

шта???

Lain_13

09.06.2016 23:52+1Мда, в 72 раза ровно же. Причём даже если не смотреть из чего эти числа получились. -_-

Такое впечатление, что автор статьи делил одно на другое в калькуляторе да где-то посеял три порядка. Хотя как ~80k вместо ~72k получилось всё одно загадка.

ns3230

09.06.2016 19:59Увидев паяльник, подумал про использование процессоров FX-9xxx для термального (просто термального, per rectum проц не получится использовать) криптоанализа. Потом решил, что у ГП есть какие-то уязвимости. И лишь начав читать — понял, что речь идет об использовании вычислительной мощности для брута.

SamDark

09.06.2016 20:57+1@AMDRussia я верно понял, что R9 280X выдал 8875 хешей bcrypt в секунду? Если да, какой при этом параметр cost?

У меня при cost = 13 удавалось получить около 30 хешей в секунду, что прилично отличается.

SamDark

09.06.2016 21:41Разобрался. В oclHashcat дефолтный cost = 5. То есть ферма даст на cost = 13 (такой используется по дефолту в Yii) 34 хеша в секунду. Это уровень чуть больше, чем выдаёт одна Nvidia GTX Titan X за $1900.

Arxitektor

09.06.2016 21:00А что надежней 8 символьный пароль в нижнем регистре буквы и цифры или 16 символьная парольная фраза?

SamDark

09.06.2016 21:01В первом случае это 2,821,109,907,456 комбинаций, во втором — 4.360,874,289,942,888e+22. Надёжнее 16 символьная парольная фраза.

Siper

09.06.2016 21:1116 символьных парольных фраз не настолько много

SamDark

09.06.2016 21:12М… а что такое "парольная фраза"? Строка 16 символов, в которой только буквы в верхнем и нижнем регистрах?

Foolleren

09.06.2016 21:16это пароль составленный их осмысленных слов, энтропии в них кот наплакал.

у моего друга диплом был по обфусцированию парольных фраз, занятная тема была, учитывалось даже наиболее часты сочетния букв

типа «тся» XD

rkfg

10.06.2016 00:10-1Если иметь достаточно большой словарь, не всё так плохо. Допустим, генератор использует словарь из тысячи слов, тогда 10 случайных слов оттуда дадут пространство в 10^30 вариантов или почти 100 бит (это если считать, что регистр не учитывается), что примерно эквивалентно случайному 16-символьному буквенно-цифровому паролю (английские буквы обоих регистров). Но со словами следует учитывать, что частота букв не играет никакой роли, ведь единицей пароля является слово, а не буква.

AADogov

09.06.2016 21:18+1Помню на лекции по кибер безопасности мне врезалось в память достаточна простая истина. Что «удлинение» пароля даже на 1 символ существенно увеличивает сложность пароля по сравнению с использованием спец символов и регистров.

MichaelBorisov

09.06.2016 21:34Это несложно посчитать. Если для пароля длины n используется алфавит с кол-вом символов M — то общее кол-во вариантов пароля будет M^n.

Безрегистровый буквенный пароль имеет алфавит с 26 символами, регистровый — 52. Соответственно, одна лишняя буква компенсирует безрегистровость примерно 4 букв (2^4=16 < 26, с другой стороны 2^5=32 > 26).

dTex

09.06.2016 22:54a зачем признаваться, что пароль неправильный? Надо говорить — вaх, захaди дaрaгой- и выдавать искусственно сгенерировaнный контент.можно еще и сам пароль менять какой-либо функцией при ошибке, a пользователю показывать количество итерaций, что бы рaсчитaть текущее значение, зная исходное.

74311

09.06.2016 23:30всегда удивляло почему нигде не встречалась система с плавающим паролем… во времена активного брута icq и собственно его защиты от угона))всегда казалось что пароль который меняется в какой то интервал времени(генерится исходя из маски или чего еще мудренее)подобрать брутом значительно сложнее… будет стоять задача перебрать passlist за ограниченое время(которое к тому же не особо явно известно)… не успел=не факт что ранее неподошедший пароль вдруг стал актуален

rkfg

10.06.2016 00:38Видимо, потому что это слишком сложно для среднестатистического пользователя. Тем более, сохранение пароля в браузере перестанет работать (точнее, станет отчасти бесполезным/неудобным). У очень большого числа людей вообще один и тот же пароль везде, а тут не просто потребуется заводить разные пароли на разные ресурсы, но и помнить, где и как они меняются…

Foolleren

10.06.2016 00:43меня удивляет почему отвественные сервисы не предлогают брелковой защиты, акаунт WOW можно защитить брелоком выдающий одноразовые пароли, а от банков максимум чего можно ожидать смска на телефон которую можно перехватить c помощью взлома GSM или SS7 ( защита в игре на порядки выше чем в банке!, Карл)

rkfg

10.06.2016 02:59Обычного TOTP хватит бы всем™, а реализацию уже можно выбирать, главное, стандарт открыт и доступен. Кого-то устроит гугловский аутентификатор, кто-то купит брелок, да и на Pebble есть QuickAuth, с часов удобно коды вводить.

GoodOKubani

10.06.2016 00:10Оставил комментарий в надежде найти человека, уже поднимавшего VirtualCL кластер.

pqgg7nwkd4

10.06.2016 00:10>72^9 = 51 998 697 814 228 992 против 72^8 = 722 204 136 308 736. В данном случае один символ увеличивает количество вариантов в 80 тысяч раз.

Один символ увеличит вариантов в 72 раза по свойству степени.

Jump

10.06.2016 12:00>>Если «разгадывать» пароли фермой на видеоускорителях AMD (а не на профессиональном железе), то около 90% паролей можно было бы обработать за разумное время.

Если пароли хэшировали не посолив — вполне возможно перебрать все хэши разом.

Но если их посолили перед хэшированием, то придется подбирать каждый персонально. Даже если взять в среднем час на подбор одного — это более 500 лет на перебор всех. Не думаю, что половину тысячелетия это разумный срок для подбора паролей сети LinkedIn.

Поэтому за разумное время можно говорить только о подборе пароля одного или нескольких заранее определенных пользователей.

А час гонять ферму стоимостью более 50тыс долларов, и потребляющую 40киловатт ради взлома соцсети одного пользователя — довольно дорого, вряд ли окупиться. Особенно если учесть тот факт, что результат не гарантирован.

denglad

10.06.2016 15:13+2Подскажите, как мегапуперфлопсы (вычисления с плавающей точкой) помогают при взломе паролей, где используется целочисленная арифметика?

С точки зрения взлома паролей, правильный попугай — это произведение числа SP/ALU ядер на тактовую частоту. И тогда, увы и ах — R9 280X смотрится не так эффектно на фоне упомянутой скандалистки. А если ещё учесть энергоэффективность и поддержку драйверов, то и совсем не торт.

Это мнение неаффилированного разработчика GPU-паролеломалок, кто проводит тестирование видеокарт и составляет рейтинг их профпригодности для взлома паролей.

maxzhurkin

11.06.2016 18:07Что за бред про NTLM, который «используется в Microsoft Windows со времён Windows Server 2003»?

Irrinum

13.06.2016 13:15Ерунда, мой вк недавно взломали. Не знаю как. Фишинговых сайтов не посещал. В основном сижу на хабре, гик, иногда фильм какой-нибудь посмотреть и почта по работе. Все. А пароль между прочему был: er32Dut895ErH2

Radmin

Имхо, на КДПВ неправильный паяльник нарисован, в контексте обсуждаемой цели использования.

Aquahawk

нормально, я думаю тоже хорошо сработает.

DagothNik

Ну для терморектального криптоанализа не подойдёт, конечно. Но все же переменим для других методов.

EmmGold

Ничего вы не понимаете. Нужно ручкой вперёд применять.

DagothNik

Тогда он уже не терморектальным становится.

EmmGold

А кто мешает засунуть поглубже ;)

Moog_Prodigy

Это термовагинальный паяльник. От головной боли говорят, помогает.

mwambanatanga

> Ну для терморектального криптоанализа не подойдёт, конечно.

Если паяльник не подходит, берём следующий. Согласно определению брутфорса, это подбор пароля путём полного перебора. Полного перебора паяльников. Какой-нибудь да подойдёт.

psylosss

Это энергонезависимая версия.

Siper

Скорость перебора паролей на ватт мощности все равно сильно лучше, чем у всяких там GPU

buggykey

del

Sleepwalker_ua

Знаете, если ко мне с таким дрыном подойдут, я выдам все пароли, даже которых не знаю :) Психологические приемы-с иногда лучше физических :)

kriz10

Да, жало коротковато. И по-моему не сменное :)

strlock

Этот даже засовывать не придётся. Клиент его только увидит и всё выдаст)

alexcmailru

У него жало так же легко вынимается.

А оно в данном контексте и не нужно. Достаточно того, что и корпус греется огого.

Так что можно считать правильным.

polym0rph

Это ж какими скиллами надо обладать, чтобы этим местом легко вынимать жало разогретого паяльника?

Хотя такого поворота событий вопрошающие явно не будут ожидать.