До появления iPhone оставался еще целый год, в мире только начинали появляться первые сети 3G, а мобильных приложений в их сегодняшнем виде еще не существовало. Сервисы потоковой передачи музыки, публикации фотографий, социальные сети – всё это находилось ещё на стадии становления. В 2006 году угрозы кибербезопасности заметно отличались от современных, так как ресурсы, имевшиеся в распоряжении хакеров, были весьма ограничены.

Сегодня практически все аспекты нашей жизни так или иначе связаны с облаком; в облаке хранится практически всё – начиная с наших банковских счетов и амбулаторных карт и заканчивая еще более личными данными; при этом сегодня мы генерируем значительно больше данных, чем когда-либо.

Эволюция угроз

Характер угроз эволюционировал вслед за этим взрывным ростом полезных данных. В начале 2000-х в большинстве случаев угрозы и вредоносный код представляли лишь незначительные неприятности и создавались с целью досаждать или мешать пользователям работать.

Затем в 2008 году появился троянский вирус Zeus Trojan, который перехватывал реквизиты банковских карт за счет отслеживания нажимаемых пользователем клавиш и копирования данных отправляемых форм. Годы спустя было арестовано около сотни человек за хищение в общей сложности свыше 70 миллионов долларов путём использования этой троянской программы.

Именно с этого начиналось формирование намного более профессионального подхода к киберпреступности. Вирусы, троянские программы и черви стали создаваться для хищения денег и критически важной корпоративной информации. Разновидности троянского вируса Zeus свирепствуют и по сей день, заражая многочисленные компьютеры. Фактически, они сыграли важную роль в одной из крупнейших на сегодняшний день кибератаке – атаке против Target в 2013 году.

Здесь важно помнить, что как только устройство подключается к Интернету, оно сразу же становится уязвимым. И по мере наделения новых вещей сетевыми возможностями, все, кто имеет к этому отношение, должны быть в курсе возникающих рисков. Возьмём, к примеру, подключенные к сети автомобили. Наличие Wi-Fi доступа и бортовых развлекательных систем с поддержкой потокового видео, разумеется, добавляют привлекательности при продаже автомобилей, но как показали события прошлого года, плохо продуманные меры безопасности допускают возможность проникновения злоумышленников.

Сдвиги в потребительском восприятии

Каждый день мы видим всё больше новостей о крупных и масштабных утечках данных, и в этой связи довольно любопытно наблюдать, каким образом при этом меняется отношение потребителей к этим утечкам. С 2013 года в результате утечек в мире было скомпрометировано почти четыре миллиарда записей данных, и эти новости уже не шокируют людей. При таких масштабах практически все – начиная с компаний и их сотрудников и заканчивая рядовыми потребителями – свыклись с мыслью, что утечки неизбежны, а основной вопрос теперь заключается в том, когда именно произойдёт взлом. Но в целом ситуация вовсе не столь безнадёжна, как кажется. В ходе нашего недавнего исследования Connected Living 2025 мы поинтересовались у поколения двухтысячников их мнением о проблемах безопасности данных. Две трети из них заявили, что с настороженностью относятся к различным угрозам, и таких респондентов намного больше, чем тех, кто расслаблен и не видит особых опасностей, или наоборот, чрезмерно подозрителен. Таким образом, результаты опроса свидетельствуют о том, что сегодня люди осознают важность защиты своих данных.

Технологии предотвращения утечек утратили свою актуальность (как и концепция периметра безопасности)

Если минувшие десять лет чему-то и научили нас, так это тому, что технологии защиты периметра не способны обеспечить должного уровня безопасности. Не важно, насколько высокую или крепкую стену вы возведёте, неприятель всегда найдёт способ обойти её – зайти с другой стороны или подлезть снизу.

Несмотря на увеличение числа утечек данных, компании продолжают использовать фаерволы, средства для отслеживания угроз и другие инструменты предотвращения утечек в качестве основы для своих стратегий безопасности. При этом большинство ИТ-специалистов с готовностью признают, что в случае прорыва периметра безопасности их корпоративные данные и информация о заказчиках окажутся под угрозой.

Это не значит, что периметр безопасности больше не имеет значения. Это лишь говорит о том, что защита периметра не должна быть единственным инструментом в арсенале компаний для защиты от всевозможных угроз. Вместо этого ИТ-специалистам необходимо принять тот факт, что утечки неизбежны, и работать над тем, чтобы сделать эти утечки безопасными – за счет использования мер безопасности, которые были бы ближе к данным и к пользователям, в том числе за счет технологий шифрования и многофакторной аутентификации.

Шифрование и многофакторная аутентификация как наиболее эффективные методы защиты

Развитие следующих двух технологий заметно сузило возможности киберпреступников. Технологии многофакторной аутентификации уже продемонстрировали свой потенциал по защите записей данных, а становящаяся стандартом практика шифрования позволяет гарантировать, что в случае хищения или утраты данных, ими не смогут воспользоваться злоумышленники.

Угрозы кибербезопасности будут по-прежнему представлять собой значительную проблему. Но по мере взросления тех, кто родился после того, как Интернет вошёл в массы в 1995 году, мы вполне сможем справиться с этими угрозами и открыто противостоять им. Во всяком случае, это точно не будет иметь ничего общего с практикой 2006 года, когда после хищения 26,5 миллионов записей данных в американском министерстве обороны ответственное ведомство выжидало три недели, прежде чем вообще сообщить что-либо тем, чьи данные были похищены.

Опрос экспертов

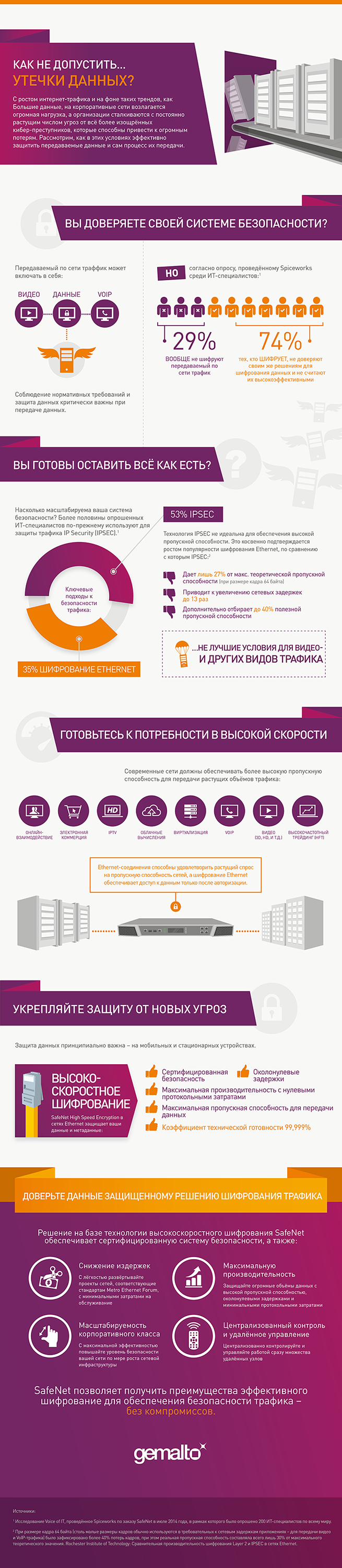

Как IT-специалисты оценивают состояние безопасности в своих компаниях и какими видят вызовы безопасности в ближайшие годы – в нашей инфографике:

Комментарии (11)

dmitry_ch

11.08.2016 16:45+4Т.е., согласно тем же текстам, но размещенным в виде картинок (что зачем-то назвали «инфографикой»):

1. некоторые вообще не шифруют трафик, а многие из тех, кто шифрует — в шифрование не верит

2. IPSec, будь он неладен, столь неприятен по последствиям, что использовать его — себе вредить. А вот про «шифрование Ethernet» ничего плохого сказать нельзя — оно как бы особняком стоит

3. Потребности в скорости растут и растут

4. Единственное решение — как ни удивительно, но наше, и зовется оно (барабанная дробь) SafeNet.

P.S. Что такое «шифрование Ethernet»?

GemaltoRussia

12.08.2016 12:08@dmitry_ch, мы говорим об отношении экспертов к защите передаваемых по сети данных и аппаратно-программных решениях для шифрования Ethernet-трафика, подробнее об этих решениях можно узнать на сайте http://ru.safenet-inc.com/data-encryption/network-encryption/ethernet-encryption/

dmitry_ch

12.08.2016 12:20Вы своей диаграмкой противопоставили IPSec и шифрование Ethernet. Все бы хорошо, но это разные уровни модели, и у них есть своя зона применимости. Не так чтобы и часто на больших расстояниях вам нужно, скажем, L2 передавать (ну, если вы только не склонны SMB на полстраны гонять), а в локальной сети мало когда L3 шифруют. При этом есть решения, отлично обеспечивающие шифрование и того, и другого — да тот же OpenVPN как пример.

За ссылку спасибо: поразился качеству «перевода» на русский ) Вы всерьез на рынке присутствуете, с таким сайтом? Если так, то вы бы больше на Хабре рассказывали о своих решениях, и меньше — на каких-то там «экспертов» ссылались. А то получим очередную «сказку про 146%» — и ноль информации пользы дела для. А на вашем сайте еще надо информацию поймать и собрать.

У вас, наверняка, неплохие продукты. Так расскажите про них, проведите тесты, попробуйте применить в реальных кейсах. Блог того же Крока посмотрите, как пример. А такие посты, как этот, не нужно стараться писать, ни о чем они. А то будет у вас, текст ради присутствия. Помните, как в «Таинственном острове» Верна: «Именно он, после боя у Блэк-Ривер, чтобы не потерять место у окошечка телеграфа и первым сообщить в свою газету результат сражения, два часа подряд диктовал телеграфисту первые главы Библии. Это обошлось „Нью-Йорк Геральд“ в две тысячи долларов.» )

GemaltoRussia

15.08.2016 15:03@dmiry_ch, спасибо за комментарий и оценку наших продуктов, обязательно будем готовить кейсы (кейсы по бесконтактным платежам можно найти в предыдущем посте). По поводу шифрования можно сказать, что мы не имели цели противопоставить эти две технологии (более того, Safenet принимал активное участие в разработке и принятии IPSEC), однако наши специалисты считают, что для шифрования трафика в ситуациях с высоким SLA альтернативу L2 на данный момент трудно найти.

Moon_darker

12.08.2016 04:27Может я чего не понимаю, но судя по данным на инфографике в опросе приняло участие 29+74=103% IT-специалистов? Типа к выборке из 200 добавили ещё 6 человек?

JustLonelyLife

12.08.2016 13:25+1SafeNet — мой выбор! Выбирай SafeNet и ты!

Такая реакция у меня должна была возникнуть?

Я на хабр деградировать захожу, а не рекламу читать. Ноль полезной информации.

GemaltoRussia

15.08.2016 14:57Выбор остается за Вами, мы только описали ситуацию на рынке и отношение к ней экспертов. И да – у нас есть решения для надежного шифрования трафика :-)

Serenevenkiy

Так а что случилось в 2006, что именно 10 лет безопасности в сети стукнуло? VPN гораздо раньше придумали вроде.

GemaltoRussia

@Serenevenkiy, это ретроспектива за 10 лет, а безопасность и раньше существовала, и дальше, будем надеяться, не исчезнет, по крайней мере, мы над этим активно работаем :-)

Serenevenkiy

А! То есть речь в заголовке идёт не о дне рождения, а о событиях за 10 лет? Это моё восприятие всего текста разрывало в куски. Теперь понятно.