Специалисты из HackerHouse провели исследование атаки с использованием социальной инженерии через файлы, оснащенные защитой Digital Rights Management (DRM). Суть атаки заключается в получении информации о пользователе через подмену DRM-подписи и использования подставного URL, который будет автоматически открываться при запуске файла через Windows Media Player.

Реализации подобной атаки способствует сам принцип работы DRM-защиты, которая при запуске файла запрашивает на сетевом сервере ключ шифрования для аудио или видеопотока файла. Как следствие, DRM-файл при наличии подключения к сети может создать несанкционированный запрос по указанному ему адресу, чем и пользуются злоумышленники для перенаправления пользователя на подставные ресурсы.

Атаки с использованием DRM были известны еще более десяти лет назад — в 2005 году, а многие специалисты в области информационной безопасности выступали против использования столь своевольной технологии, которая, однако, до сих пор жива.

Если кто-то решит деанонимизировать пользователя сети Tor, ему будет достаточно предоставить жертве (с использованием инструментов социальной инженерии) медиа-файл с измененной DRM-подписью, а точнее с измененным в ней URL авторизации. При запуске файла будет принудительно создан запрос с реального адреса жертвы.

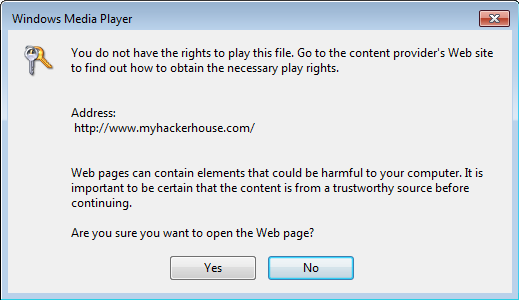

Существует два вида подобной атаки: «дешевый» и «дорогой». При «дешевом» сценарии развития событий, пользователю после запуска опасного DRM-файла Windows Media Player предложит перейти на внешний сайт для авторизации с указанием URL перенаправления:

Появляется подобное оповещение из-за того, что файл был подписан «криво», без использования специализированного ПО по созданию DRM-защиты, то есть бесплатно. Очевидно, если жертва пользуется Tor, то она с большой долей вероятности не будет переходить по странным URL, которые ему предлагает проигрыватель.

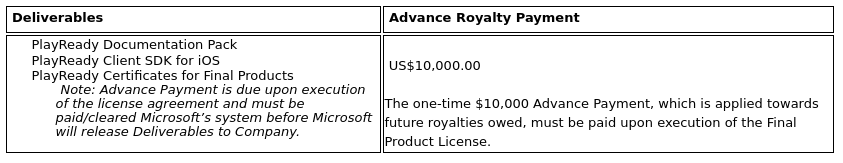

Но существует и второй, «дорогой» вариант, когда оповещение появляться не будет. Происходит это в случае, когда DRM-файл подписан ПО Windows Media Encoder или Microsoft Expression Encoder с получением реальной DRM-подписи. Стоимость создания одного такого файла составляет около $10 000.

Подобный ценник работает как «paywall» против подавляющего большинства хакеров, не готовых выложить такую сумму на точечную атаку, которая может и не состояться из-за необходимости использования приемов социальной инженерии (ведь этот файл нужно еще и «скормить» жертве).

Однако, атака подобной стоимости, целью которой является деанонимизация пользователя, может быть проведена структурами, для которых $10 000 — капля в их бюджете. Конечно же, речь идет о спецслужбах, которые давно и активно ведут борьбу против анонимности в сети Интернет. Кроме того, Microsoft активно сотрудничает с рядом спецслужб и правительств и необходимый файл для властных структур может быть создан и бесплатно.

Исследователи из HackerHouse отмечают, что эта атака не направлена против сети Tor или TorBrowser, но позволяет заинтересованным лицам выудить у жертвы ее реальный ip-адрес, то есть деанонимизировать.

Будьте бдительны.

Комментарии (24)

ValdikSS

08.02.2017 14:57+2И причем здесь Tor вообще? Если речь о Tor Browser, то в нем нет плагина для воспроизведения медиаконтента Windows. Пользователю предлагается скачать аудиофайл и запустить его в Windows Media Player самостоятельно?

mayorovp

08.02.2017 15:01+1Tor тут при том, что это одна из технологий обеспечения анонимности. К слову, сеть i2p той же самой проблеме подвержена. Если это можно назвать проблемой.

Пользователю предлагается скачать аудиофайл и запустить его в Windows Media Player самостоятельно?

Да, так и есть.

ValdikSS

08.02.2017 15:26+1Сети Tor и I2P здесь ни при чем. С таким же успехом можно заставить пользователя загрузить плейлист с ссылкой на аудиофайл на удаленном сервере, и заставить его открыть в аудиоплеере.

mayorovp

08.02.2017 15:27+4Кажется, вы нашли новый вектор деанонимизации пользователя в сетях Tor и I2P. Пора писать об этом статью.

kafeman

09.02.2017 06:16О каждом формате статью писать будем? Даже не берусь считать, сколько векторов атаки аналогичных описанной в этой публикации существует.

Просто запомни, анон: никогда не открывай чужие файлы на своей машине. Заведи для этого отдельную виртуалку. Сеть ей лучше отрубить совсем, но, в крайнем случае, можно пустить через надежный анонимайзер.mayorovp

09.02.2017 10:26Чем использовать отдельную виртуалку для открытия файлов, проще делать любые действия на этой самой виртуалке. А в качестве "надежного анонимайзера" использовать тот самый Тор.

PS сарказм-детектор почините :)

kafeman

09.02.2017 13:39А в качестве «надежного анонимайзера» использовать тот самый Тор.

Разве надежно использовать только одно средство? Знаю многих людей, у которых трафик до Tor идет вначале через VPN. И это простые люди, а не какие-нибудь наркоманы-педофилы-террористы.

PS сарказм-детектор почините :)

Почините тег <sarcasm></sarcasm>.

Saffron

08.02.2017 16:17> Tor тут при том, что это одна из технологий обеспечения анонимности.

Если вы скачиваете и запускаете произвольные исполняемые файлы, то стоит ли удивляться тому, что ваш компьютер стал рассадником вирусов и больше уже не ваш? И не важно как вы качаете эти файлы — через торрент, кадемлию, tor или i2p.

labyrinth

08.02.2017 15:46Рискну предположить, что силовики придумают какой-нибудь сценарий с детской порнографией. К примеру:

- захватываем контроль над сервером с ДП (было такое уже);

- внедряем такую скрытую защиту в файлы;

- даём пользователям возможность скачать файл;

- ждём, когда пользователь запустит файл;

- мигалки\наручники\Гуантанамо.

ValdikSS

08.02.2017 15:53С таким же успехом можно распространять exe или docx-файлы. Причем здесь Tor-то, причем здесь деанонимизация? Если пользователь настроил Socks5-прокси, поднимаемый Tor'ом, в одной программе, но не настроил в другой, и запускает ее, то он это сделал, вероятно, осознанно.

labyrinth

08.02.2017 16:32Притом, что иногда нужен повод, формальное обоснование. И иногда такие обоснования не имеют связи с реальностью.

mayorovp

08.02.2017 16:47Ничего подобного. Пользователь может просто не знать, что попытка прослушать музыку может потребовать доступа в интернет.

ValdikSS

08.02.2017 17:04+1Как и в случае с docx или pdf-документом, или большой кучи других. Сейчас большинство приложений использует интернет без спросу. Предлагаю темы других статей: «Файлы PDF можно использовать для деанонимизации пользователя Tor», «Файлы DOCX можно использовать для деанонимизации пользователя прокси», «Медиаплейлисты можно использовать для деанонимизации пользователя I2P» «Ссылки, открываемые через браузер без настроенного Tor, можно использовать для деанонимизации пользователя Tor».

Абсурд? Не больший, чем настоящая статья. Причем здесь Tor? Описанное в статье относится к любому прокси-серверу. Почему бы не указать, например, адрес конкретного прокси-сервера: «Файлы для Windows с DRM-защитой можно использовать для деанонимизации пользователя 137.74.171.91:3128»?

TimsTims

08.02.2017 14:59Что-то мне слабо верится, что сидит такой хаккер, и запускает музыку и фильмы в Windows Media Player. На мой взгляд, это одна из первых прог, на ряду с Internet Explorer'ом, которые надо менять на другие альтернативные.

Goodkat

08.02.2017 15:40+2Тор не для хакеров, он для всяких диссидентов. Публикуешь файл полиция_пытки.mov и записываешь айпишники открывших.

BasilioCat

08.02.2017 15:13+4Для обладателей VLC (и не только) подойдет такой вариант — делается m3u8 плейлист с HLS потоком, и урлом для запроса ключа расшифровки. Отдается этот m3u8 как application/octet-stream, юзер скачивает и запускает его. Никаких 10k$ не нужно

VenomBlood

09.02.2017 02:07+1Какая отличная уязвимость. А еще если пользователь введет свои реальные данные в форму логина — это тоже можно использовать для деанонимизации пользователя Tor.

Использовать для Tor'а что-то кроме виртуалки на купленном на барахолке за кэш ноутбуке — это баловство и работает до той поры пока вами не заинтересовались. Хранить что-то на этой виртуалке — такое же баловство. А если у человека не настроен доступ в сеть и он запускает видеофайл и плеер лезет что-то там проверять — то существует еще как минимум 101 способ деанонимизировать этого человека.

demfloro

То есть подобный вектор атаки может быть устранён при использовании Whonix.

mayorovp

Для защиты достаточно любой виртуалки, специализированный дистрибутив не обязателен.