Привет, Хабр! Речь пойдет про групповые политики и Security Filtering. В зависимости от размера вашего домена, его логической структуры и количества OU, инструмент Security Filtering может быть вам очень полезным.

Используя Security Filtering вы можете применить политику к пользователям или к ПК которые расположены разных OU, разместив вашу политику в корне домена и применив фильтр.

Типовая задача для фильтрации это монтирование сетевых папок и принтеров. Но на принтерах и папках все только начинается и заканчивается вашей фантазией.

Читайте под катом, как применять групповые политики к отдельным пользователям/группам, и на что обратить внимание если при использовании Security Filtering ваши политики не работают.

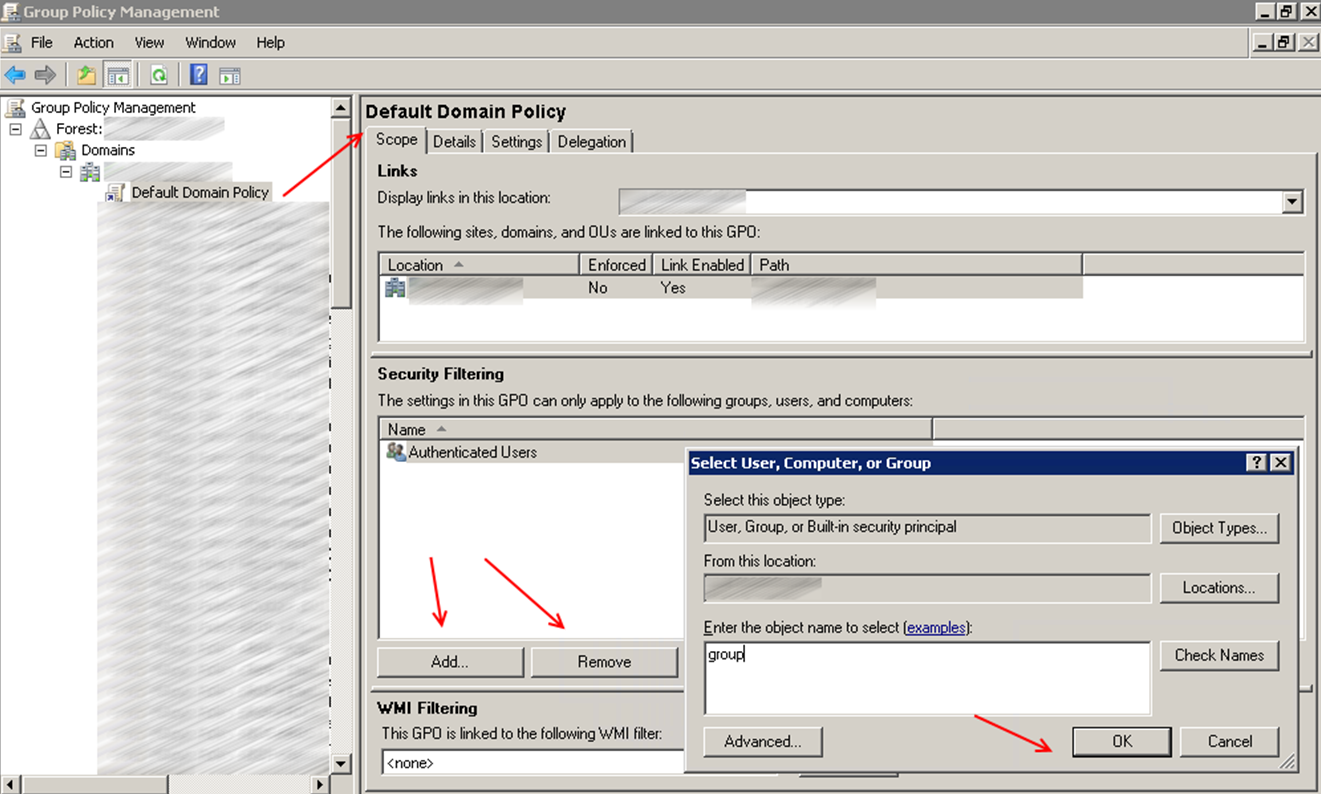

Механизм фильтрации прост, в закладке Security Filtering указаны группы к которым применяется политика, по умолчания политика применяется к группе Authenticated Users. Удалите группу Authenticated Users и укажите группы пользователей или ПК к которым должна применяться ваша политика.

Про проблемы и диагностику

После установки обновлений перестали работать некоторые политики.

Первое что я заметил, перестала работать политика которая монтировала сетевой диск пользователям. Долго я не разбирался и закрыл эту проблему инструментами Item-level targeting, а в настройках Security Filtering вернул стандартную группу Authenticated Users.

Item-level targeting можно использовать только для group policy preferences, и по этому это применимо не во всех случаях.

В чем же причина?

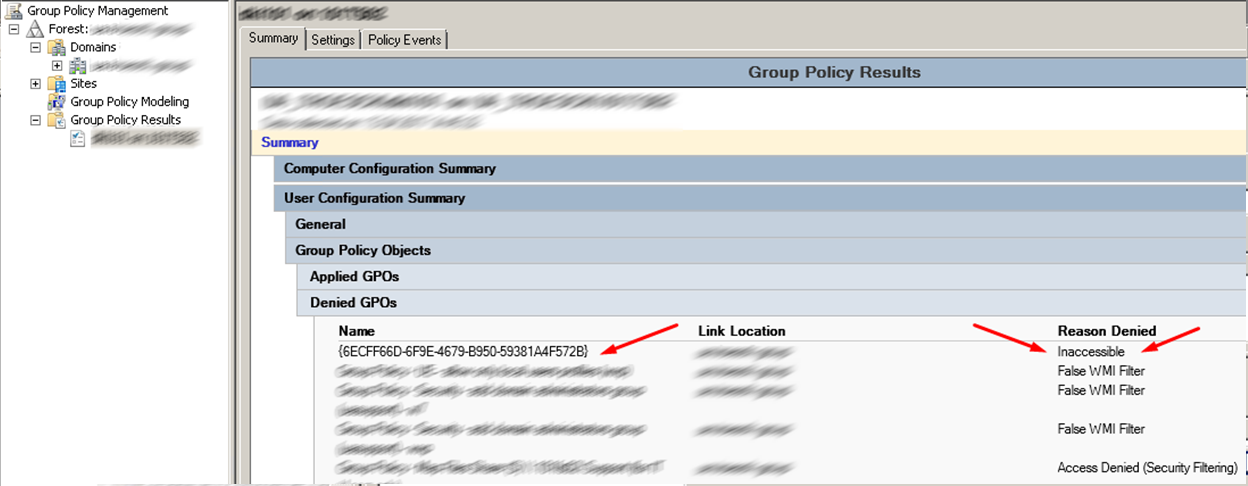

Если запустить визард Group Policy Results видно что политика с фильтром безопасности не применилась из за ошибки Inaccessable.

Решение я нашел на GROUP POLICY CENTRAL, это отличный ресурс посвященный групповым политикам, и на нем есть две статьи посвященных Security Filtering.

How to apply a Group Policy Object to individual users or computer

Posted by Alan Burchill on 26 May 2010

How to exclude individual users or computers from a Group Policy Object

Posted by Alan Burchill on 19 May 2010

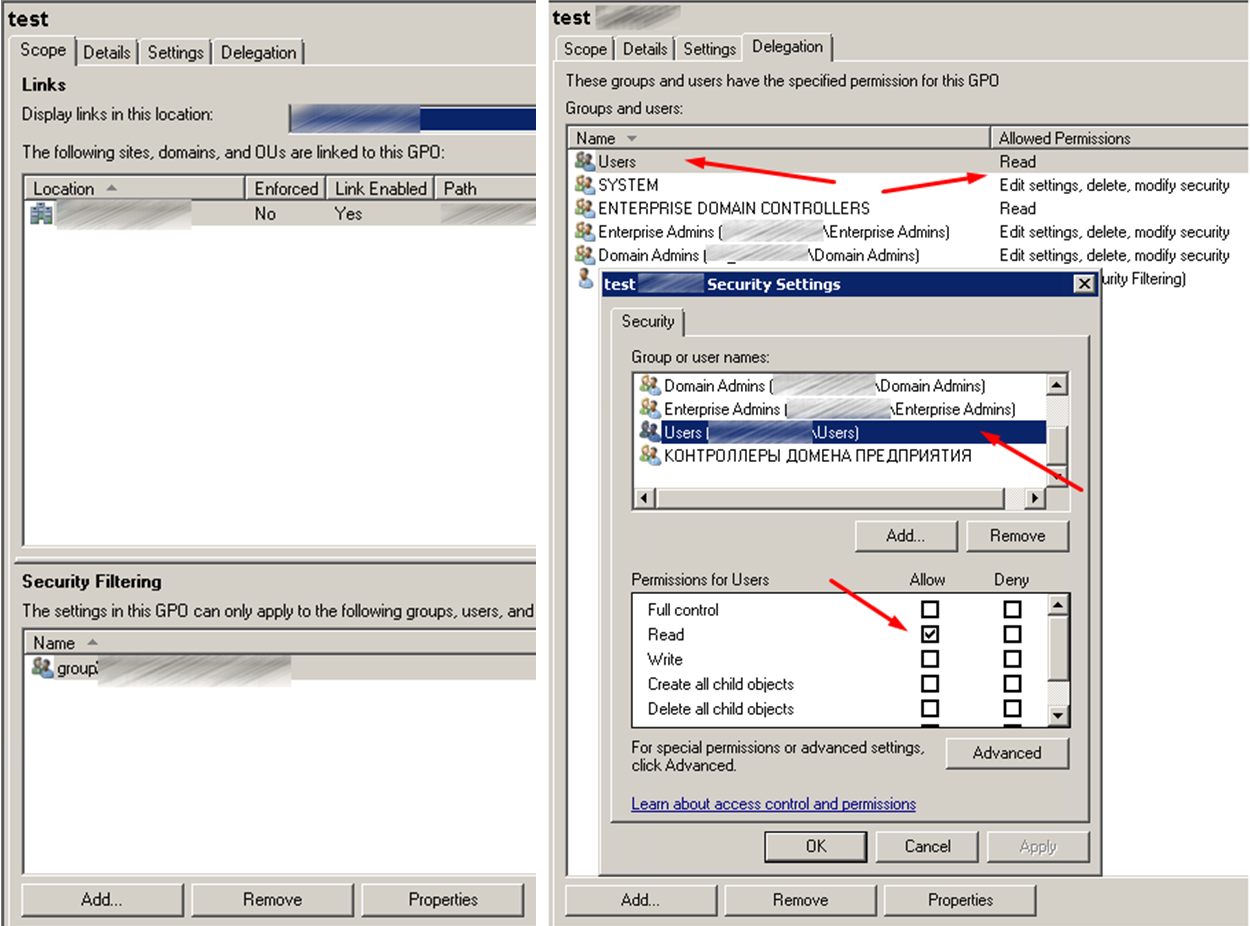

Автор пишет о том что нельзя удалять из фильтра безопасности группу Authenticated Users, и рекомендует использовать закладку GPO Delegation Advanced для фильтрации. Также говорится про то что политика будет работать, но микрософт все чаще преподносит сюрпризы своими обновлениями.

You should never do this as this however as this can cause “Inaccessible” (see image below) error messages on Group Policy Objects in the Group Policy Management Console for anyone who is not an Domain Administrator. This happens because you have removed the ability to for the user to read contents GPO but don’t worry this does not mean the policy will be applied to that user.

Я решил просто делегировал группе Users права только на чтение.

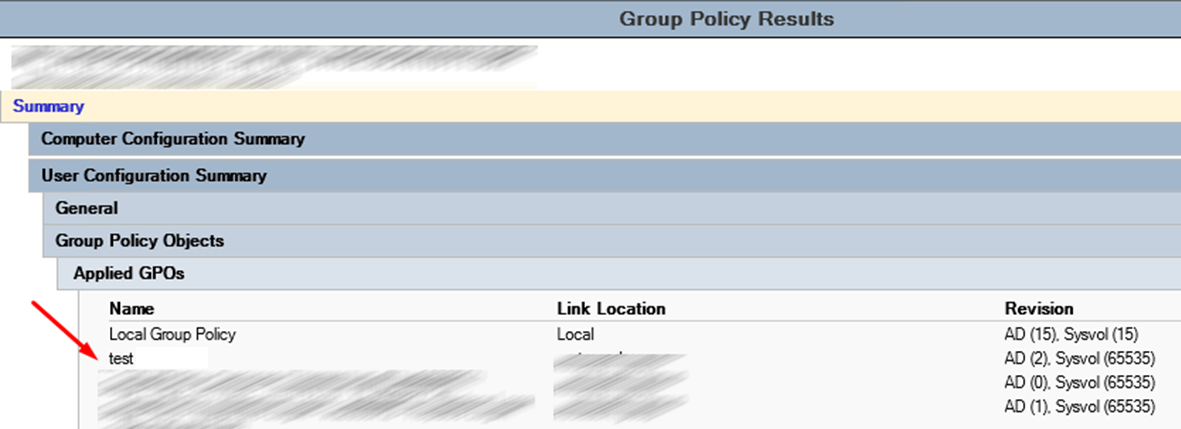

Проверяем Group Policy Results, политика применилась и нормально читается.

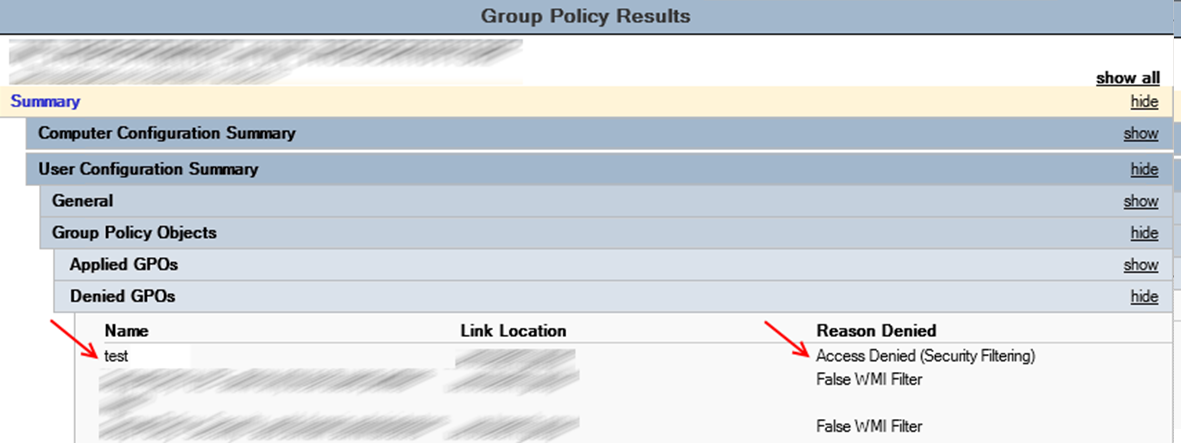

Если исключить пользователя из группы, причина отказа будет Access Denied (Security Filtering), все работает как и задумывалось.

Вот что по поводу проблем с Security Filtering пишут в микрософт

Коллеги из микрософта пишут что нужно предоставить права на чтение группе Authenticated Users или Domain Computers.

MS16-072: Security update for Group Policy: June 14, 2016

Symptoms

All user Group Policy, including those that have been security filtered on user accounts or security groups, or both, may fail to apply on domain joined computers.

Cause

This issue may occur if the Group Policy Object is missing the Read permissions for the Authenticated Users group or if you are using security filtering and are missing Read permissions for the domain computers group.

Resolution

To resolve this issue, use the Group Policy Management Console (GPMC.MSC) and follow one of the following steps:

— Add the Authenticated Users group with Read Permissions on the Group Policy Object (GPO).

— If you are using security filtering, add the Domain Computers group with read permission.

Подробный разбор MS16-072 уже присутствует на хабре — отличная статья

Обновление MS16-072 ломает Group Policy. Что с этим делать?

Posted by Vital Koshalew on 27 июня 2016

Более опытные коллеги предлагают изменить схему домена. Интересное решение, но я для себя не вижу проблемы руками настроить безопасность объекта групповой политики.

Пару слов про исключения пользователей.

Это отличный инструмент когда вам нужно исключить пользователей или ПК из зоны действия политики.

Пример: Такой политикой на терминальных серверах я скрываю от пользователей локальные диски в проводнике. Политика применяется на стандартную группу Authenticated Users, а в настройках безопасности для группы Administrators назначаю права Denay для Allow Apply group policy.

Так приходится делать потому что применив политику на группу по умолчанию Authenticated Users, вы автоматически применяете ее на всех пользователей, ведь администраторы автоматически являются участниками группы Authenticated Users.

P.S. Надеюсь данная статья будет полезна.

P.P.S.

Даная статья в первую очередь предназначена для менее опытных и начинающих администраторов домена. То каким образом вы будете решать поставленную задачу или проблему это ваша и только ваша ответственность. Использовать группы Users, Authenticated Users, Domain Computers или менять схему домена, это должно быть ваше осознанное решение. Вы должны понимать что вы делаете, зачем, и куда смотреть если что-то пошло не так.

Поделиться с друзьями

SyavaSyava

Правильное решение проблемы с применением политик после обновления у вас указано по ссылке.

Мне и думаю большинству админов так делать не приходится, потому что пользователи и администраторы у меня в разных группах. Если по каким-то причинах их нужно иметь в одной группе – для этого есть иерархия групп, вместо того, что бы пихать всех подряд в «Domain Users».Ваше – неправильное.

Стоит потратить пять минут на правку схемы в новом/имеющемся домене, после чего забыть про это, чем каждый раз при создании политики держать в голове «что-то там ещё было...».

В общем, одна часть посвящена неправильному решению давно решённой проблемы, вторая – преодолению вами с помощью костыля созданной вами же проблемы.

Есть что-то более содержательное?

dklm

Спасибо за замечания, учел и текс исправил.