12 мая 2017 года мы обнаружили новую программу-шантажист, которая распространяется как червь, используя ранее устранённые уязвимости. На большинстве компьютеров обновления безопасности устанавливаются автоматически, но некоторые пользователи и предприятия откладывают их установку. К сожалению, программа-шантажист, известная под именем WannaCrypt, атакует компьютеры, на которых не установлены исправления, устраняющие эти уязвимости. Ввиду того, что атаки продолжаются, мы напоминаем пользователям о необходимости установить обновление безопасности MS17-010, если они не сделали этого до сих пор.

Система антивирусной телеметрии Microsoft сразу же обнаружила признаки атаки. Наши экспертные системы позволили распознать и определить контекст этой новой атаки в процессе ее развития, что дало возможность Защитнику Windows (Windows Defender) обеспечить защиту в реальном времени. Благодаря использованию автоматизированного анализа, машинного обучения и предсказательного моделирования мы смогли быстро организовать защиту от этого вредоносного ПО.

В этом блоге мы представляем результаты предварительного анализа этой атаки. Обратите внимание, что мы продолжаем изучение этой угрозы. Атака продолжается, и сохраняется возможность того, что атакующие попытаются противодействовать нашим защитным мероприятиям.

Вектор атаки

Программы-шантажисты обычно распространяются небыстро. В таких вредоносных программах, как WannaCrypt (другие названия — WannaCry, WanaCrypt0r, WCrypt и WCRY), в качестве основного вектора атаки обычно используются приемы социальной инженерии и электронная почта в расчете на то, что пользователь загрузит и запустит вредоносное ПО. Но в данном нерядовом случае создатели программы-шантажиста использовали общедоступный код-эксплойт для устраненной уязвимости EternalBlue сервера SMB (CVE-2017-0145), которая проявляется при отправке специально созданного пакета на целевой сервер SMBv1. Эта уязвимость была устранена в бюллетене безопасности MS17-010, выпущенном 14 марта 2017.

Механизм распространения WannaCrypt заимствован у хорошо известных открытых эксплойтов SMB, которые обеспечили этой программе-шантажисту возможности червя, создавая точку входа на машины, которые не были обновлены даже после появления обновления безопасности.

Код эксплойта WannaCrypt рассчитан только на необновленные системы Windows 7 и Windows Server 2008 (или более ранние версии ОС), поэтому эта атака безвредна для машин под управлением Windows 10.

Мы не нашли свидетельств того, какой конкретно вектор входа был задействован в атаке, но есть два высоковероятных сценария, которые, по нашему мнению, объясняют распространение этой программы-шантажиста:

- Рассылка разработанных в соответствии с приемами социальной инженерии сообщений электронной почты, которые подталкивали пользователей открыть их и запустить вредоносный код и активировать функциональность распространения червя с эксплойтом SMB.

- Заражение через эксплойт SMB при обращении к необновленным компьютерам с других зараженных машин.

Дроппер

Вредоносное ПО принимает вид трояна-дроппера, состоящего из двух компонентов:

- Компонент, пытающийся воспользоваться уязвимостью CVE-2017-0145 сервера SMB на других компьютерах.

- Компонент-шантажист, известный как WannaCrypt.

Дроппер пытается подключиться к следующим доменам, используя API-функцию InternetOpenUrlA():

- www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

В случае успешного подключения к доменам дроппер прекращает дальнейшее инфицирование системы компонентом-шантажистом и не пытается использовать уязвимость для дальнейшего распространения; он просто прекращает работу. Но если подключиться не удается, вирус продолжает сбрасывать компонент-шантажист и создаёт службу в системе.

Иначе говоря, в отличие от большинства других заражений вредоносным ПО, ИТ-администраторы не должны блокировать доступ к этим доменам. Заметьте, что вирус не поддерживает работу через прокси, поэтому может потребоваться создать соответствующую запись в локальной DNS. Эта запись не обязательно должна указывать на сервер в Интернете — достаточно, чтобы она перенаправляла на любой доступный сервер, принимающий подключения на TCP-порту 80.

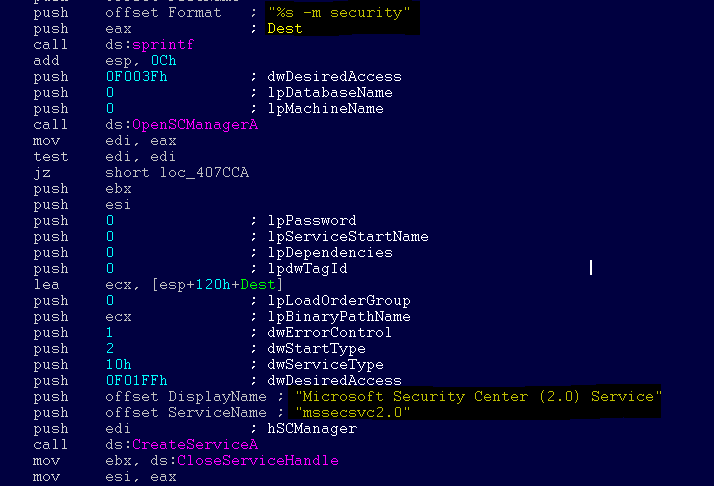

Вирус создаёт службу по имени mssecsvc2.0, роль которой заключается в использовании уязвимости SMB на других компьютерах, доступных с заражённой системы:

Имя службы: mssecsvc2.0

Описание службы: (Microsoft Security Center (2.0) Service)

Параметры службы: “-m security”

Программа-шантажист WannaCrypt

Программа-шантажист представляет собой дроппер, содержащий в своем разделе ресурсов защищенный паролем ZIP-архив. Процедура шифрования документов и файлы в ZIP-архиве содержат вспомогательные средства, утилиту расшифровки и сообщение с требованием выкупа. В попавших к нам на анализ примерах ZIP-архив был зашифрован паролем WNcry@2ol7.

В процессе своей работы WannaCrypt создает следующие параметры в системном реестре:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\\<случайная строка> = “<рабочий каталог компонента-шантажиста>\tasksche.exe”

- HKLM\SOFTWARE\WanaCrypt0r\\wd = “<рабочий каталог компонента-шантажиста>”

Компонент заменяет обои рабочего стола на изображение с требованием выкупа, изменяя следующий параметр системного реестра.

- HKCU\Control Panel\Desktop\Wallpaper: “<рабочий каталог компонента-шантажиста>\@WanaDecryptor@.bmp”

Она создает следующие файлы в рабочем каталоге компонента-шантажиста:

- 00000000.eky

- 00000000.pky

- 00000000.res

- 274901494632976.bat

- @Please_Read_Me@.txt

- @WanaDecryptor@.bmp

- @WanaDecryptor@.exe

- b.wnry

- c.wnry

- f.wnry

- m.vbs

- msg\m_bulgarian.wnry

- msg\m_chinese (simplified).wnry

- msg\m_chinese (traditional).wnry

- msg\m_croatian.wnry

- msg\m_czech.wnry

- msg\m_danish.wnry

- msg\m_dutch.wnry

- msg\m_english.wnry

- msg\m_filipino.wnry

- msg\m_finnish.wnry

- msg\m_french.wnry

- msg\m_german.wnry

- msg\m_greek.wnry

- msg\m_indonesian.wnry

- msg\m_italian.wnry

- msg\m_japanese.wnry

- msg\m_korean.wnry

- msg\m_latvian.wnry

- msg\m_norwegian.wnry

- msg\m_polish.wnry

- msg\m_portuguese.wnry

- msg\m_romanian.wnry

- msg\m_russian.wnry

- msg\m_slovak.wnry

- msg\m_spanish.wnry

- msg\m_swedish.wnry

- msg\m_turkish.wnry

- msg\m_vietnamese.wnry

- r.wnry

- s.wnry

- t.wnry

- TaskData\Tor\libeay32.dll

- TaskData\Tor\libevent-2-0-5.dll

- TaskData\Tor\libevent_core-2-0-5.dll

- TaskData\Tor\libevent_extra-2-0-5.dll

- TaskData\Tor\libgcc_s_sjlj-1.dll

- TaskData\Tor\libssp-0.dll

- TaskData\Tor\ssleay32.dll

- TaskData\Tor\taskhsvc.exe

- TaskData\Tor\tor.exe

- TaskData\Tor\zlib1.dll

- taskdl.exe

- taskse.exe

- u.wnry

WannaCrypt может также создавать следующие файлы:

- %SystemRoot%\tasksche.exe

- %SystemDrive%\intel\<случайное имя каталога>\tasksche.exe

- %ProgramData%\<случайное имя каталога>\tasksche.exe

Компонент-шантажист иногда также создаёт службу со случайным именем и следующим путем к образу: “cmd.exe /c “<рабочий каталог компонента-шантажиста>\tasksche.exe””.

Компонент выполняет поиск на всем компьютере файлов со следующими расширениями:

.123, .jpeg, .rb, .602, .jpg, .rtf, .doc, .js, .sch, .3dm, .jsp, .sh, .3ds, .key, .sldm, .3g2, .lay, .sldm, .3gp, .lay6, .sldx, .7z, .ldf, .slk, .accdb, .m3u, .sln, .aes, .m4u, .snt, .ai, .max, .sql, .ARC, .mdb, .sqlite3, .asc, .mdf, .sqlitedb, .asf, .mid, .stc, .asm, .mkv, .std, .asp, .mml, .sti, .avi, .mov, .stw, .backup, .mp3, .suo, .bak, .mp4, .svg, .bat, .mpeg, .swf, .bmp, .mpg, .sxc, .brd, .msg, .sxd, .bz2, .myd, .sxi, .c, .myi, .sxm, .cgm, .nef, .sxw, .class, .odb, .tar, .cmd, .odg, .tbk, .cpp, .odp, .tgz, .crt, .ods, .tif, .cs, .odt, .tiff, .csr, .onetoc2, .txt, .csv, .ost, .uop, .db, .otg, .uot, .dbf, .otp, .vb, .dch, .ots, .vbs, .der”, .ott, .vcd, .dif, .p12, .vdi, .dip, .PAQ, .vmdk, .djvu, .pas, .vmx, .docb, .pdf, .vob, .docm, .pem, .vsd, .docx, .pfx, .vsdx, .dot, .php, .wav, .dotm, .pl, .wb2, .dotx, .png, .wk1, .dwg, .pot, .wks, .edb, .potm, .wma, .eml, .potx, .wmv, .fla, .ppam, .xlc, .flv, .pps, .xlm, .frm, .ppsm, .xls, .gif, .ppsx, .xlsb, .gpg, .ppt, .xlsm, .gz, .pptm, .xlsx, .h, .pptx, .xlt, .hwp, .ps1, .xltm, .ibd, .psd, .xltx, .iso, .pst, .xlw, .jar, .rar, .zip, .java, .raw.

Все найденные файлы WannaCrypt шифрует и переименовывает, добавляя к имени файла расширение .WNCRY. Например, файл picture.jpg компонент-шантажист зашифрует и переименует на picture.jpg.WNCRY.

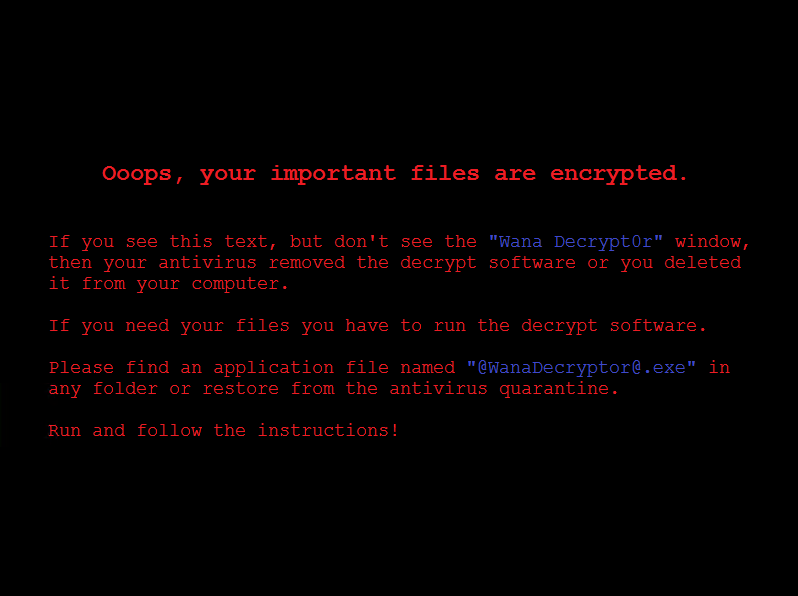

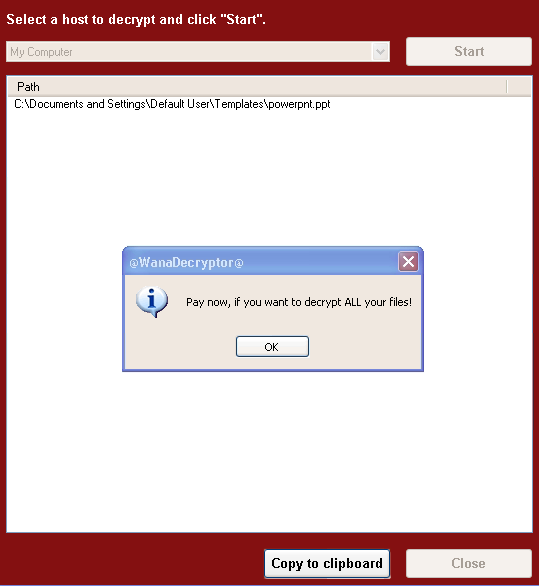

Также в каждой папке с зашифрованными файлами он создает файл @Please_Read_Me@.txt. Последний содержит то же сообщение с требованием выкупа, что присутствует на подмененных обоях рабочего стола (см. снимок экрана ниже).

После завершения шифрования WannaCrypt удаляет теневые копии тома следующей командой:

cmd.exe /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

После этого фон рабочего стола подменяется изображением со следующим сообщением:

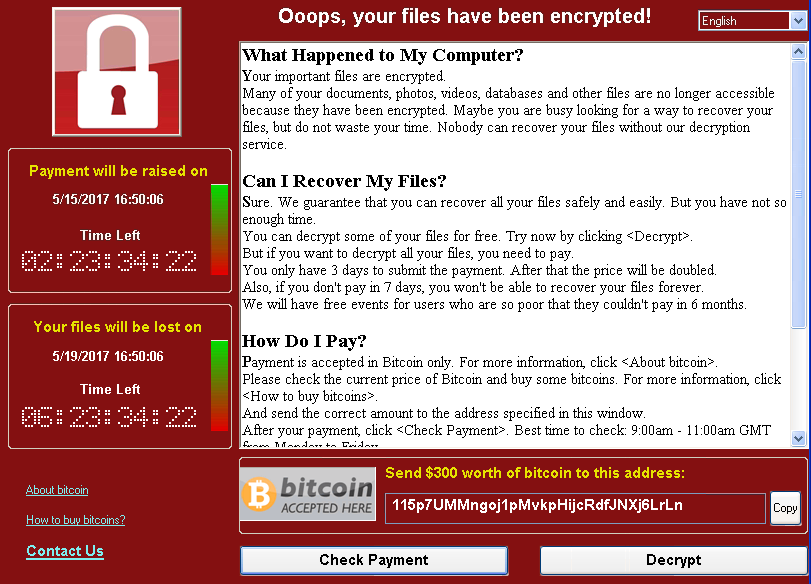

Также запускается исполняемый компонент, отображающий требование выкупа в 300 долларов в биткойнах, а также таймер:

Текст локализован на следующие языки: болгарский, китайский (упрощенное и традиционное письмо), хорватский, чешский, датский, английский, филиппинский, финский, французский, немецкий, греческий, индонезийский, итальянский, японский, корейский, латвийский, норвежский, польский, португальский, румынский, русский, словацкий, испанский, шведский, турецкий и вьетнамский.

Компонент-шантажист также демонстрирует способность расшифровать зашифрованные файлы, позволяя пользователю бесплатно расшифровать несколько случайных файлов. После этого он быстро напоминает о необходимости оплатить выкуп, чтобы расшифровать остальные файлы.

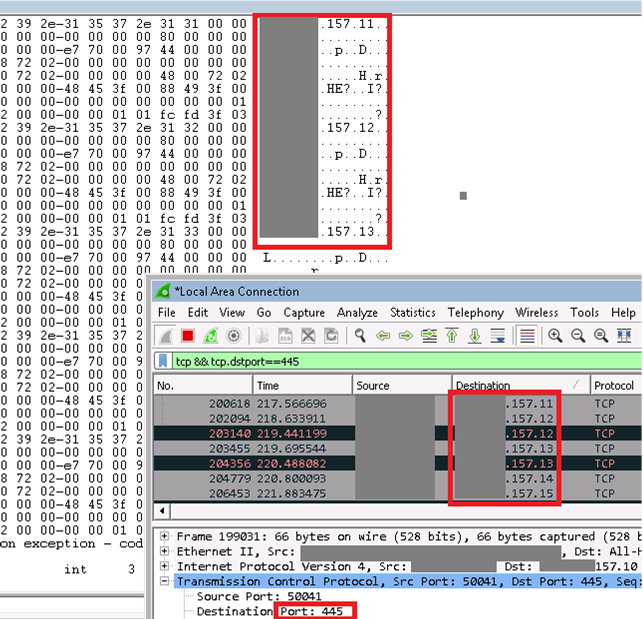

Способность распространяться

Червь пытается заразить расположенные в локальной сети необновленные машины под управлением Windows. Одновременно он выполняет массовое сканирование IP-адресов Интернета, чтобы найти и заразить другие уязвимые компьютеры. Это создает большой объем трафика SMB с зараженного хоста, что могут заметить специалисты по безопасности, как показано ниже.

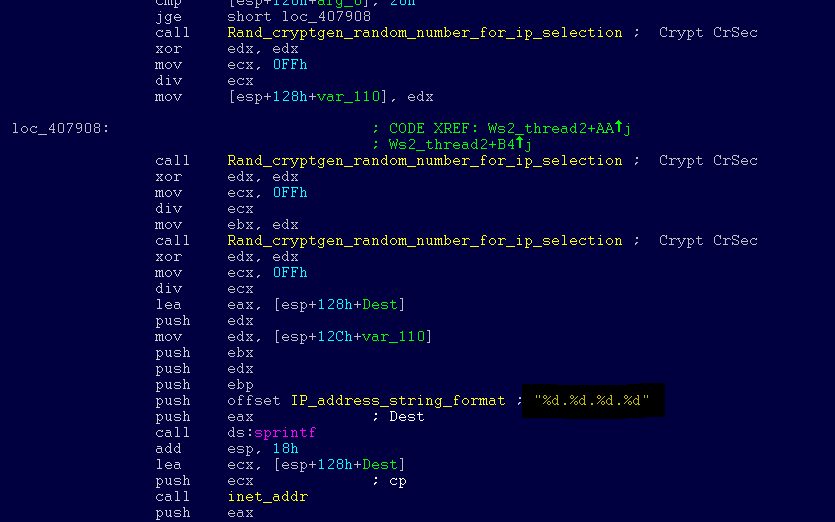

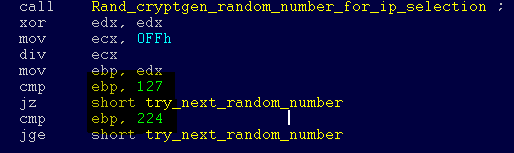

Процедура сканирования Интернета генерирует случайные октеты, собираемые в IPv4-адреса. После этого вредоносное ПО атакует расположенный по доступному IP-адресу компьютер, пытаясь воспользоваться уязвимостью CVE-2017-0145. Программа не заражает компьютеры, у которых первый октет IPv4-адреса равен 127 или больше 224, чтобы не тратить время на обращение по локальным адресам замыкания на себя. После обнаружения и инфицирования уязвимой машины она становится следующим источником заражения других машин. Цикл заражения продолжается, по мере того как обнаруживаются незащищенные компьютеры.

После успешного заражения уязвимого компьютера вредоносная программа выполняет код оболочки на уровне ядра, который, похоже, скопирован из открытого трояна, использующего бэкдор DOUBLEPULSAR, но с определенными изменениями для сброса и выполнения сбрасывателя компонента-шантажиста для 32 и 64-разрядных систем.

Защита от атаки WannaCrypt

Чтобы получить самую современную защиту от Microsoft, обновите системы до Windows 10. Поддержание компьютера в актуальном состоянии позволяет воспользоваться преимуществами самых новых функций и активных механизмов защиты, присутствующих в последних версиях Windows.

Мы рекомендуем клиентам, которые еще не установили обновление безопасности MS17-010, сделать это как можно быстрее. Если на данный момент у вас нет возможности установить это обновление, мы рекомендуем два возможных решения, которые позволят уменьшить масштабы заражения:

- Отключите SMBv1, следуя инструкциям в статье 2696547 базы знаний Microsoft и приведённым ранее рекомендациям.

- Изучите возможность добавления на брандмауэр или маршрутизатор правила, блокирующего входящий трафик SMB через порт 445.

Антивирус Защитника Windows (Windows Defender) определяет эту угрозу как Ransom:Win32/WannaCrypt, начиная с обновления 1.243.297.0. В антивирусе Защитника Windows используется защита на основе облака, защищающая от самых современных угроз.

На предприятиях рекомендуется использовать Device Guard для блокировки устройств и обеспечения безопасности уровня ядра на основе виртуализации, что обеспечивает выполнение только доверенных приложений и эффективно предотвращает выполнение вредоносного ПО.

Используйте защиту Advanced Threat Protection Office 365, в которой есть функция машинного обучения, блокирующая опасные вложения в сообщениях электронной почты, например, содержащие программы-шантажисты.

Следите за работой сетей с помощью службы Advanced Threat Protection (ATP) в Защитнике Windows, которая оповещает сотрудников отделов информационной безопасности, о подозрительных действиях. Скачайте эту брошюру, чтобы узнать, как служба ATP в Защитнике Windows помогает находить, исследовать и устранять программы – шантажисты из сети. Windows Defender Advanced Threat Protection – Ransomware response playbook.

Ресурсы

- Загрузка обновлений безопасности для англоязычных систем: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64.

- Загрузка обновлений безопасности для локализованных систем: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64.

- Обновление безопасности MS17-010: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx.

- Рекомендации для клиентов о поведении при обнаружении атаки WannaCrypt: https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/.

- Общая информация о программах-шантажистах: https://www.microsoft.com/en-us/security/portal/mmpc/shared/ransomware.aspx.

Признаки вторжения

Код SHA1 проанализированных примеров:

- 51e4307093f8ca8854359c0ac882ddca427a813c

- e889544aff85ffaf8b0d0da705105dee7c97fe26

Файлы, создаваемые программой-шантажистом:

- %SystemRoot%\mssecsvc.exe

- %SystemRoot%\tasksche.exe

- %SystemRoot%\qeriuwjhrf

- b.wnry

- c.wnry

- f.wnry

- r.wnry

- s.wnry

- t.wnry

- u.wnry

- taskdl.exe

- taskse.exe

- 00000000.eky

- 00000000.res

- 00000000.pky

- @WanaDecryptor@.exe

- @Please_Read_Me@.txt

- m.vbs

- @WanaDecryptor@.exe.lnk

- @WanaDecryptor@.bmp

- 274901494632976.bat

- taskdl.exe

- Taskse.exe

- Files with “.wnry” extension

- Files with “.WNCRY” extension

Разделы системного реестра, создаваемые программой-шантажистом:

- HKLM\SOFTWARE\WanaCrypt0r\wd

Если вы увидели неточность перевода, сообщите, пожалуйста, об этом в личные сообщения.

Комментарии (35)

prostofilya

17.05.2017 18:58+6<паранойя>

а что, если WannaCrypt это многоходовочка самих майкрософтов, дабы все обновились до последней версии, в которой установлено что-нибудь тако…

</паранойя>

pnetmon

17.05.2017 19:52+2Код эксплойта WannaCrypt рассчитан только на необновленные системы Windows 7 и Windows Server 2008 (или более ранние версии ОС), поэтому эта атака безвредна для машин под управлением Windows 10.

Ну и ну… необновленная 10 уязвима (за исключением версии вышедшей после выхода патча)

dmitry_ch

17.05.2017 19:56Текст на КДПВ точно повторяет заголовок поста. По-моему,

очередной«триумф» дизайнеров MS!

Machine79

17.05.2017 20:36Искал такой развернутый обзор этого вируса WannaCry и наконец нашел. Много речей было сказано в эти дни и достойный обзор по мимо этого я нашел на сайте securelist где тоже рассказывается все подробно но правда на английском. Интересно если не устанавливать обновления так как некоторые компьютеры начинают глючить особенно со старыми системами. А просто закрыть порты и отключить протокол SMBv1,2,3? Поможет такой вариант защиты?

NeoCode

17.05.2017 21:13Сижу под линуксом, но винда есть и иногда необходима. Повезло что с момента появления вируса я в нее так и не загружался. Win7 SP1 x64, обновления отключены. Вопрос — что конкретно скачать с сайта microsoft чтобы и уязвимость закрыть, и крякнутая активация не слетела?

lopatoid

17.05.2017 21:25+9Спрашивать такое в официальном блоге Microsoft это какой-то дикий троллинг :)

NeoCode

17.05.2017 22:14+1Ну если что у меня и официальная купленная винда есть, на нетбуке. Но там тоже давно в винду не загружался, и обновления также давно отключены. Тоже незнаю что с этим делать, когда-то давно они были включены, винда начала качать что-то и вывалилась в какую-то ошибку. Пришлось все откатить, и обновления с тех пор отключил.

А теперь получается что все с виндой, практически для всего софта нашел аналоги, на основном компе скорее всего не буду вовсе загружаться. На нетбуке надо подумать что лучше сделать — разрешить ей таки обновиться или забить.sergey-b

17.05.2017 22:52Чем заменяете Word и Excel?

MooNDeaR

18.05.2017 04:22+2LibreOffice для большинства задач намного более удобная вещь, чем Word) Сидел на Word-е многие годы, в зря :)

nerudo

18.05.2017 11:57Раз уж мы в блоге микрософта, то не могу не отметить, что либра настолько тормозная, что от пользования ею у меня внутри все закипает. Опенофис куда как отзывчивей (да и стабильней), пусть и не развивается…

NeoCode

18.05.2017 09:09excel-ем я вообще почти не пользовался. Да и word дома особо не нужен. Но как отметили выше, решения есть. И еще я еще с драйверами для принтера и сканера не разбирался, но не думаю что там будут проблемы — вроде вполне распространенные usb устройства, надо просто найти время и заняться.

Из софта главным препятствием было отсутствие десктопного клиента evernote, но сейчас nixnote2 очень даже ничего, а в чем-то даже лучше.

Inomaratadeath

19.05.2017 09:32а то что майкросойфт троллит пользователей по всему миру как хочет?) Я, к примеру, так и не могу даже до аниверсари апдейт обновиться — их грёбанное обновление на моём ssd 12 часов крутикт грёбанное колёсико и просит подождать… пришлось откатываться.

Потому мартовский патч для 10ки пришлось ставить вручную. Обновления системы по прежнему — вырублены. их включение — неминуемый крах системы.

LoadRunner

18.05.2017 09:11К сожалению, конкретно для этой дыры нет патча, есть только кумулятивное обновление, которое попутно и телеметрию добавит. Но закроет и другие дыры тоже. Так что я бы посоветовал ставить майский патчик (хотя, может потребуются и предыдущие месячные патчи, надо смотреть в зависимостях), или просто отключить SMBv1 и закрыть 445 порт.

Советы из статьиМы рекомендуем клиентам, которые еще не установили обновление безопасности MS17-010, сделать это как можно быстрее. Если на данный момент у вас нет возможности установить это обновление, мы рекомендуем два возможных решения, которые позволят уменьшить масштабы заражения:

- Отключите SMBv1, следуя инструкциям в статье 2696547 базы знаний Microsoft и приведённым ранее рекомендациям.

- Изучите возможность добавления на брандмауэр или маршрутизатор правила, блокирующего входящий трафик SMB через порт 445.

Антивирус Защитника Windows (Windows Defender) определяет эту угрозу как Ransom:Win32/WannaCrypt, начиная с обновления 1.243.297.0. В антивирусе Защитника Windows используется защита на основе облака, защищающая от самых современных угроз.

sumanai

17.05.2017 22:56+2К сожалению, программа-шантажист, известная под именем WannaCrypt, атакует компьютеры, на которых не установлены исправления, устраняющие эти уязвимости.

Выпускайте обновления на XP x64, обещаю ставить.

alk

17.05.2017 23:12не понятно про kill-switch домены. Они что, не были ни на кого зарегистрированы до начала распространения вируса? То есть если бы вирус стал работать неправильно, тогда бы их зарегистрировали злоумышленники и остановили работу вируса? Они не думали, что кто-то может сделать это раньше их?

UksusoFF

18.05.2017 09:13+1

alk

18.05.2017 09:31спасибо. Действительно, похоже, первоначальный замысел автора вируса был проверить, не запускается ли вирус на виртуальной машине в песочнице, которая на все самые бессмысленные запросы отвечает положительно. Никто такой домен и не собирался регистрировать.

astromid

18.05.2017 12:00Об этом писали в смежных по теме статьях — это реализация защиты от анализа поведения червя в песочнице, однако, реализованная с ошибкой.

AndreyYu

18.05.2017 10:53«Чтобы получить самую современную защиту от Microsoft, обновите системы до Windows 10. „

cyber-jet

19.05.2017 09:31Меня сейчас возможно начнут

бить палкамиминусовать, но, Майкрософт, а вы знаете, почему мы, сисадмины, медлим с обновлениями? Потому что ваша операционка после обнов начинает безбожно тупить на старом железе, потому что вы её намеренно отягощаете, ясно? Речь конечно-же идёт о старых операционных системах.

vilgeforce

«позволяя пользователю бесплатно расшифровать несколько случайных файлов.» — не совсем так. Список файлов, которые он может расшифровать бесплатно хранится в файле. И файлы не из списка расшифровать он не может.

mickvav

А эти файлы оно шифрует отдельным ключом?

vilgeforce

В общем — да. На самом деле все сложнее и каждый файл шифруется отдельным ключом.

turbanoff

То есть он шифрует их по-другому?

vilgeforce

Так же, только ключ в итоге другой и ни разу не секретный.